Auf dieser Seite wird erläutert, wie Sie Sicherheitsinformationen zu den von Ihnen bereitgestellten Container-Images aufrufen. Sie können sich diese Informationen in der Seitenleiste Sicherheitsstatistiken für Cloud Deploy in der Google Cloud -Konsole ansehen.

In der Seitenleiste Sicherheitsinformationen finden Sie einen allgemeinen Überblick über mehrere Sicherheitsmesswerte. In diesem Bereich können Sie Risiken in den bereitgestellten Bildern erkennen und minimieren.

In diesem Bereich werden die folgenden Informationen angezeigt:

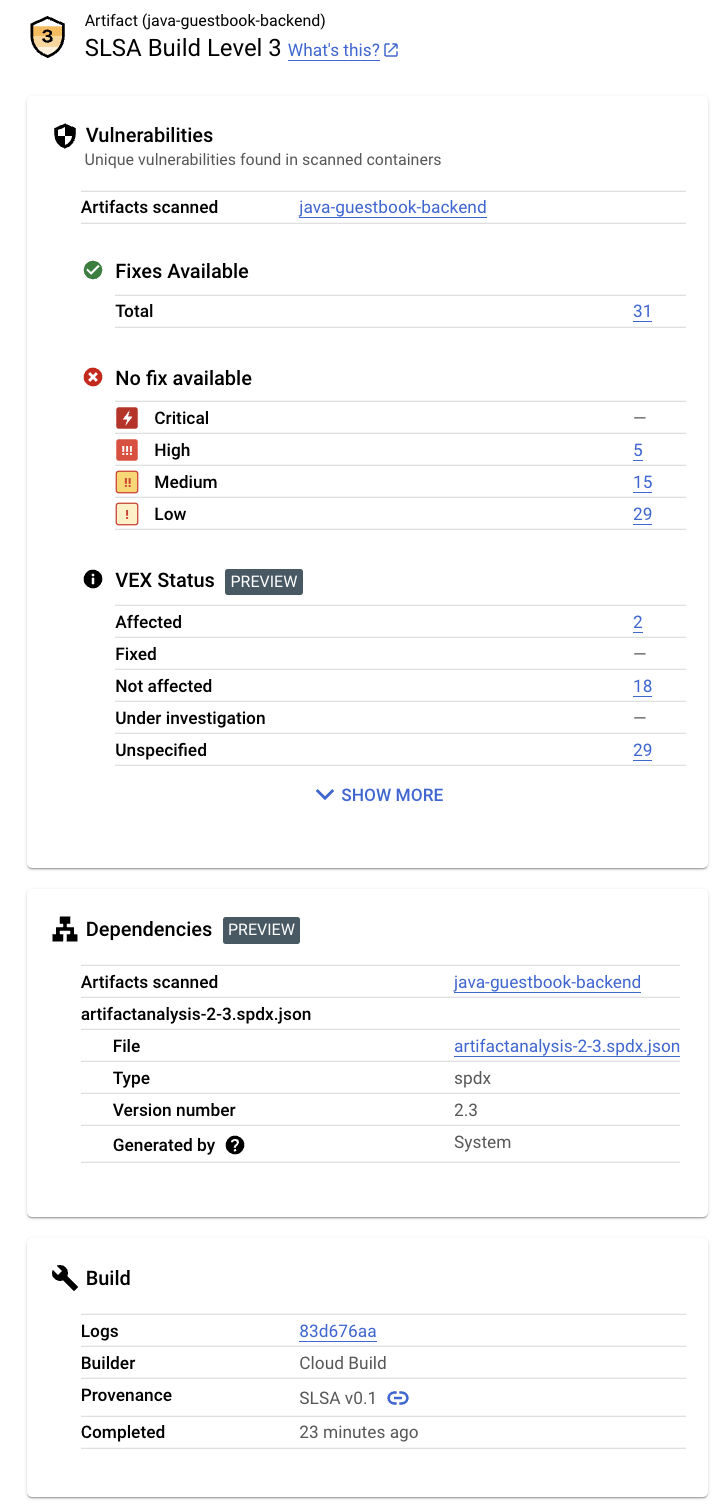

SLSA-Build-Ebene

Gibt die Reifestufe Ihres Software-Build-Prozesses gemäß der SLSA-Spezifikation an.

Sicherheitslücken

Listet alle Sicherheitslücken auf, die in Ihrem Artefakt oder Ihren Artefakten gefunden wurden.

VEX-Status

VEX-Status(Vulnerability Exploitability eXchange) für die Build-Artefakte.

SBOM

Software-Materialliste (SBOM) für die Build-Artefakte.

Build-Details

Enthält Informationen zum Build.

Voraussetzungen

Sicherheitsinformationen sind nur für Container-Images verfügbar, die die folgenden Anforderungen erfüllen:

Das Scannen auf Sicherheitslücken muss aktiviert sein.

Die erforderlichen IAM-Rollen (Identity and Access Management) müssen im Projekt, in dem die Artefaktanalyse ausgeführt wird, gewährt werden.

Der Name des Images muss im Rahmen der Release-Erstellung SHA-qualifiziert sein.

Wenn das Image auf dem Tab Artefakte in Cloud Deploy ohne den SHA256-Hash angezeigt wird, müssen Sie es möglicherweise neu erstellen.

Scannen nach Sicherheitslücken aktivieren

Die im Bereich Security Insights angezeigten Informationen stammen aus der Artifact Analysis und möglicherweise aus Cloud Build. Artefaktanalyse ist ein Dienst, der integriertes On-Demand- oder automatisches Scannen von Basis-Container-Images, Maven- und Go-Paketen in Containern sowie von nicht containerisierten Maven-Paketen bietet.

Damit Sie alle verfügbaren Sicherheitsstatistiken erhalten, müssen Sie das Scannen auf Sicherheitslücken aktivieren:

Wenn Sie das Scannen auf Sicherheitslücken aktivieren möchten, müssen Sie die erforderlichen APIs aktivieren.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Erstellen Sie Ihr Container-Image und speichern Sie es in Artifact Registry. Die Artefaktanalyse scannt die Build-Artefakte automatisch.

Das Scannen auf Sicherheitslücken kann je nach Größe des Container-Images einige Minuten dauern.

Weitere Informationen zum Scannen auf Sicherheitslücken finden Sie unter On-Push-Scanning.

Das Scannen ist kostenpflichtig. Preisinformationen finden Sie auf der Preisseite.

Berechtigungen zum Aufrufen von Statistiken erteilen

Wenn Sie Sicherheitsstatistiken in Cloud Deploy aufrufen möchten, benötigen Sie die hier beschriebenen IAM-Rollen oder eine Rolle mit entsprechenden Berechtigungen. Wenn Artifact Registry und Artefaktanalyse in verschiedenen Projekten ausgeführt werden, müssen Sie die Rolle „Betrachter von Artifact Analysis-Vorkommen“ oder entsprechende Berechtigungen in dem Projekt hinzufügen, in dem Artefaktanalyse ausgeführt wird.

Cloud Build-Betrachter (

roles/cloudbuild.builds.viewer)Statistiken für einen Build ansehen

Betrachter von Artefaktanalysen (

roles/containeranalysis.occurrences.viewer)Sicherheitslücken und andere Abhängigkeitsinformationen ansehen

Sicherheitsinformationen in Cloud Deploy ansehen

Öffnen Sie in derGoogle Cloud -Konsole die Cloud Deploy-Seite Bereitstellungspipelines:

Wählen Sie bei Bedarf das Projekt aus, das die Pipeline und die Version enthält, mit der das Container-Image bereitgestellt wurde, für das Sie Sicherheitsinformationen aufrufen möchten.

Klicken Sie auf den Namen der Lieferpipeline.

Die Details zur Bereitstellungspipeline werden angezeigt.

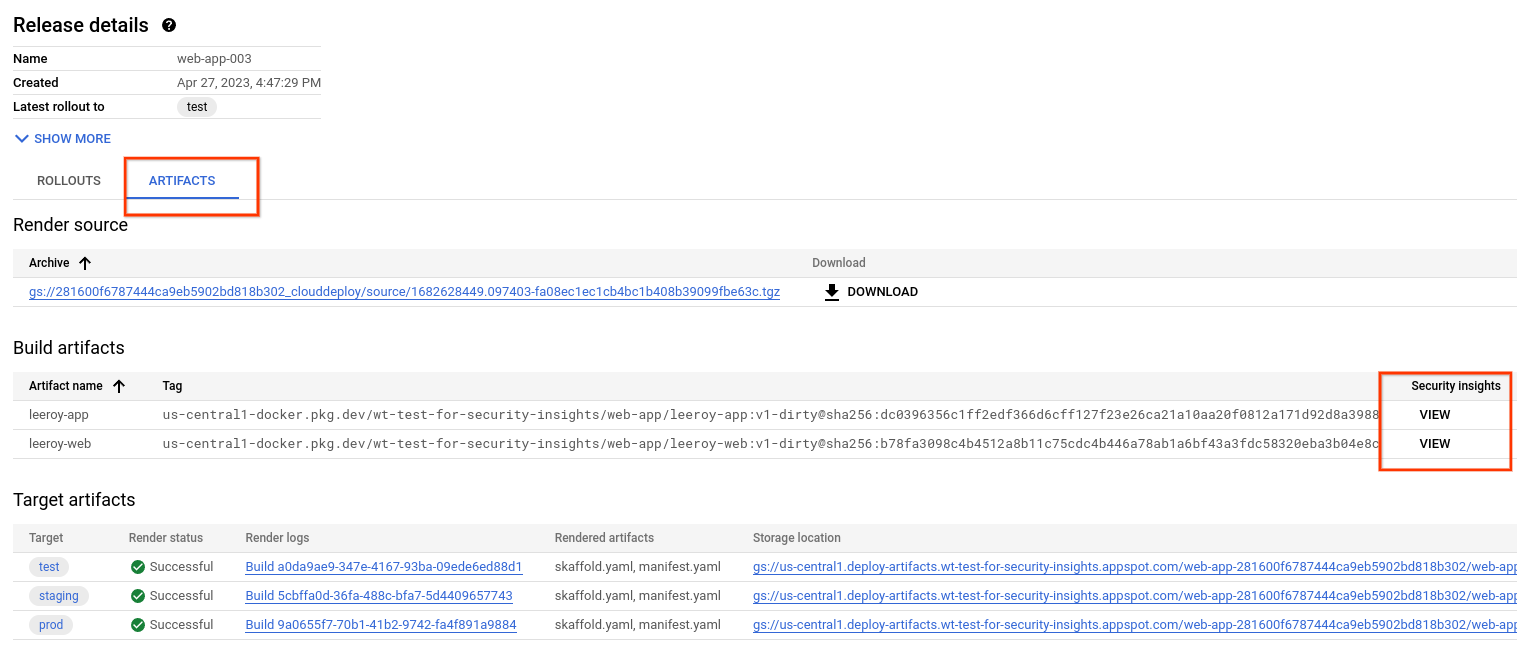

Wählen Sie auf der Seite „Details zur Lieferpipeline“ einen Release aus, mit dem das Container-Image bereitgestellt wurde.

Wählen Sie auf der Seite „Release-Details“ den Tab Artefakte aus.

Container, die über die ausgewählte Version bereitgestellt wurden, werden unter Build-Artefakte aufgeführt. Für jeden Container enthält die Spalte Sicherheitsstatistiken einen Link.

Klicken Sie neben dem Namen des Artefakts, dessen Sicherheitsdetails Sie aufrufen möchten, auf den Link Ansehen.

Das Feld Sicherheitsstatistiken wird angezeigt und enthält die verfügbaren Sicherheitsinformationen für dieses Artefakt. In den folgenden Abschnitten werden diese Informationen genauer beschrieben.

SLSA-Ebene

SLSA ist ein Branchenstandard mit Sicherheitsrichtlinien für Softwarehersteller und ‑nutzer. Dieser Standard definiert vier Vertrauensstufen für die Sicherheit Ihrer Software.

Sicherheitslücken

Auf der Karte Sicherheitslücken werden die Sicherheitslückenvorkommen, verfügbaren Korrekturen und der VEX-Status für die Build-Artefakte angezeigt.

Mit Artifact Analysis können Container-Images gescannt werden, die in Artifact Registry hochgeladen wurden. Bei den Scans werden Sicherheitslücken in Betriebssystempaketen und in Anwendungspaketen erkannt, die in Python, Node.js, Java (Maven) oder Go erstellt wurden.

Die Scanergebnisse sind nach Schweregrad sortiert. Der Schweregrad ist eine qualitative Bewertung, die auf der Ausnutzbarkeit, dem Umfang, den Auswirkungen und dem Fortschritt der Sicherheitslücke basiert.

Klicken Sie auf den Namen des Images, um die Artefakte aufzurufen, die auf Sicherheitslücken gescannt wurden.

Für jedes Container-Image, das in Artifact Registry übertragen wird, kann Artefaktanalyse eine zugehörige VEX-Anweisung speichern. VEX ist eine Art Sicherheitshinweis, der angibt, ob ein Produkt von einer bekannten Sicherheitslücke betroffen ist.

Jede VEX-Anweisung enthält Folgendes:

- Der Herausgeber der VEX-Erklärung

- Das Artefakt, für das die Erklärung verfasst wurde

- Die Sicherheitslückenbewertung (VEX-Status) für alle CVEs

Abhängigkeiten

Auf der Karte Abhängigkeiten wird eine Liste von SBOMs angezeigt, die eine Liste von Abhängigkeiten enthalten.

Wenn Sie ein Container-Image mit Cloud Build erstellen und es in Artifact Registry hochladen, kann Artefaktanalyse SBOM-Datensätze für die hochgeladenen Images generieren.

Eine SBOM ist ein vollständiges Inventar einer Anwendung, in dem die Pakete aufgeführt sind, auf die Ihre Software angewiesen ist. Die Inhalte können Drittanbieter-Software von Anbietern, interne Artefakte und Open-Source-Bibliotheken umfassen.

Build-Details

Die Build-Details umfassen Folgendes:

Link zu den Cloud Build-Logs

Der Name des Builders, mit dem das Image erstellt wurde

Das Erstellungsdatum und die Erstellungszeit

Build-Herkunft im JSON-Format

Nächste Schritte

Kurzanleitung: Anwendung in GKE bereitstellen und Sicherheitserkenntnisse ansehen

Kurzanleitung: App in Cloud Run bereitstellen und Sicherheitserkenntnisse ansehen