Questo documento fornisce query suggerite per aiutarti a trovare più facilmente i log importanti utilizzando Esplora log nella Google Cloud console. Le query elencate sono scritte nel linguaggio di query di Logging, e possono essere utilizzate in Esplora log, nell'API Logging, o nell'interfaccia a riga di comando.

Esplora log utilizza espressioni booleane per specificare un sottoinsieme di tutte le voci dei log nel progetto. Puoi utilizzare queste query per scegliere le voci di log da log o servizi di log specifici oppure che soddisfano condizioni relative a metadati o campi definiti dall'utente.

Prima di iniziare

Assicurati di disporre delle autorizzazioni o dei ruoli di Identity and Access Management corretti per elaborare query utilizzando Log Explorer. Per informazioni dettagliate sulle autorizzazioni IAM necessarie, consulta Autorizzazioni per la Google Cloud console.

Inizia

-

Nella Google Cloud console, vai alla pagina Esplora log:

Se utilizzi la barra di ricerca per trovare questa pagina, seleziona il risultato con il sottotitolo Logging.

Seleziona il Google Cloud progetto o un'altra Google Cloud risorsa appropriata per cui vuoi visualizzare i log.

Utilizzare le query di esempio

Per applicare una query dalle seguenti tabelle, fai clic sull'icona content_copy Copia contenuti per l'espressione, quindi incolla l'espressione copiata nel campo dell'editor di query di Esplora log.

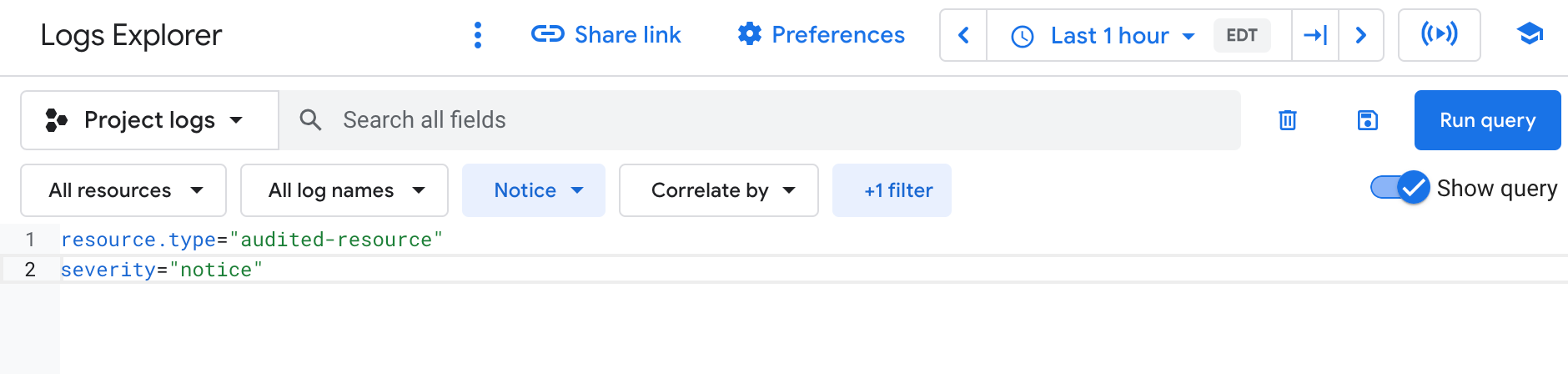

Lo screenshot seguente mostra il riquadro delle query:

Se non vedi il campo dell'editor di query, attiva Mostra query.

Dopo aver esaminato l'espressione di query, fai clic su Esegui query. I log corrispondenti alla query sono elencati in Risultati delle query.

Alcune delle query elencate di seguito in questa pagina includono variabili che devi sostituire con valori validi. Ad esempio, quando una query include logName, il valore PROJECT_ID fornito deve fare riferimento al progettoGoogle Cloud selezionato. In caso contrario, la query non funzionerà.

Tieni presente quanto segue:

Se hai una query con un timestamp, il selettore dell'intervallo di tempo è disattivato e la query utilizza l'espressione timestamp come indicazione dell'intervallo di tempo. Se una query non utilizza un'espressione timestamp, utilizza il selettore dell'intervallo di tempo come restrizione dell'intervallo di tempo.

La lunghezza di una query non può superare i 20.000 caratteri.

Il linguaggio di query di Logging è insensibile alle maiuscole, ad eccezione delle espressioni regolari.

Puoi utilizzare la funzione

log_idper le query con un'espressionelog_name. Ad esempio, l'espressionelog_name="projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access"è uguale alog_id("cloudaudit.googleapis.com/data_access"). Per ulteriori informazioni sulla funzionelog_id, consulta Lingua delle query di Logging: funzioni.

Per istruzioni su come eseguire query nella Google Cloud console, consulta Creare query in Esplora log.

Le sezioni seguenti raggruppano le query per Google Cloud servizi.

Query di App Engine

| Nome della query/del filtro | Espressione |

|---|---|

| Log di App Engine dalla vigilia di Capodanno (nell'ora UTC) | resource.type="gae_app" AND severity>=ERROR AND timestamp>="2018-12-31T00:00:00Z" AND timestamp<="2019-01-01T00:00:00Z" |

| Log di richiesta App Engine con errori del server | resource.type="gae_app" AND log_id("appengine.googleapis.com/request_log") AND httpRequest.status>=500 |

| Log degli errori HTTP campionati | resource.type="gae_app" AND protoPayload.status >= 400 AND sample(insertId, 0.1) |

| Cerca l'ID traccia di App Engine | resource.type="gae_app" AND trace="projects/PROJECT_ID/traces/TRACE_ID" |

| Log di App Engine | resource.type="gae_app" AND resource.labels.module_id="MODULE_ID" AND resource.labels.version_id="VERSION_ID" |

| Deployment di App Engine recenti | resource.type="gae_app" AND protoPayload."@type"="type.googleapis.com/google.cloud.audit.AuditLog" AND protoPayload.serviceName="appengine.googleapis.com" |

Query di attivazione e disattivazione delle API

| Nome della query/del filtro | Espressione |

|---|---|

| Log di abilitazione dell'API di controllo | protoPayload.methodName="google.api.serviceusage.v1.ServiceUsage.EnableService" |

| Log di disattivazione dell'API di controllo | protoPayload.methodName="google.api.serviceusage.v1.ServiceUsage.DisableService" |

Query BigQuery

| Nome della query/del filtro | Espressione |

|---|---|

| Audit log BigQuery | resource.type=("bigquery_dataset" OR "bigquery_project") AND logName:"cloudaudit.googleapis.com" |

| Audit log BigQuery per un progetto | resource.type="bigquery_project" AND logName:"cloudaudit.googleapis.com" |

| Audit log BigQuery per un set di dati | resource.type="bigquery_dataset" AND logName:"cloudaudit.googleapis.com" |

| Audit log BigQuery per il modello BI Engine | resource.type="bigquery_biengine_model" AND logName:"cloudaudit.googleapis.com" |

| Audit log BigQuery per un'esecuzione di Data Transfer Service. | resource.type="bigquery_dts_run" AND logName:"cloudaudit.googleapis.com" |

| Audit log BigQuery per una configurazione di Data Transfer Service. | resource.type="bigquery_dts_config" AND logName:"cloudaudit.googleapis.com" |

| Job di BigQuery Data Transfer Service | resource.type=("bigquery_project") AND protoPayload.requestMetadata.callerSuppliedUserAgent= "BigQuery Data Transfer Service" AND protoPayload.methodName=("google.cloud.bigquery.v2.JobService.InsertJob" OR "google.cloud.bigquery.v2.JobService.Query") |

| Log di esecuzione del trasferimento BigQuery | resource.type="bigquery_dts_config" AND labels.run_id="RUN_ID" AND resource.labels.config_id="CONFIG_ID" |

| Aggiornamenti del set di dati BigQuery | resource.type="bigquery_dataset" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName= "google.cloud.bigquery.v2.DatasetService.UpdateDataset" |

| Job BigQuery completati | resource.type="bigquery_project" AND log_id("cloudaudit.googleapis.com/data_access") AND protoPayload.methodName=("google.cloud.bigquery.v2.JobService.InsertJob" OR "google.cloud.bigquery.v2.JobService.Query") |

| Query BigQuery di grandi dimensioni | resource.type="bigquery_project" AND protoPayload.metadata.jobChange.job.jobStats.queryStats.totalBilledBytes > 1073741824 |

| Quota BigQuery superata | resource.type=("bigquery_dataset" OR "bigquery_project") AND protoPayload.status.code=8 AND severity>=WARNING |

| Query BigQuery avviata | resource.type="bigquery_project" AND protoPayload.metadata.jobInsertion.reason:* |

| Job di estrazione/caricamento simultanei BigQuery | resource.type="bigquery_resource" AND protoPayload.methodName="jobservice.insert" AND protoPayload.serviceData.jobInsertRequest.resource.jobConfiguration.query.query: "extract" |

| Audit log BigQuery per i criteri di accesso alle righe | protoPayload.methodName="jobservice.insert" AND protoPayload.serviceData.jobInsertRequest.resource.jobConfiguration.query.query:"ROW ACCESS POLICY" |

Query Dataflow

| Nome della query/del filtro | Espressione |

|---|---|

| Errori e avvisi nei worker di Dataflow | resource.type="dataflow_step" AND log_id("dataflow.googleapis.com/worker") AND severity>=WARNING |

Query Dataproc

| Nome della query/del filtro | Espressione |

|---|---|

| Log Dataproc Apache Hadoop | resource.type="cloud_dataproc_cluster" AND jsonPayload.class:"org.apache.hadoop.mapreduce" |

Cloud Deployment Manager

| Nome della query/del filtro | Espressione |

|---|---|

| Errori Deployment Manager | resource.type="deployment" AND severity>=ERROR |

Query delle funzioni Cloud Run

| Nome della query/del filtro | Espressione |

|---|---|

| Errori delle funzioni Cloud | resource.type="cloud_function" AND log_id("cloudfunctions.googleapis.com/cloud-functions") AND severity>=ERROR |

Query di Cloud Monitoring

| Nome della query/del filtro | Espressione |

|---|---|

| Mostra tutti gli errori del canale di notifica |

resource.type="stackdriver_notification_channel" AND severity>=ERROR |

| Mostrare gli errori del canale di notifica dovuti al throttling |

resource.type="stackdriver_notification_channel" AND severity>=ERROR AND jsonPayload.summary="Notification delivery throttled." |

| Mostra i log scritti dalla risorsa di uptime |

resource.type="uptime_url" |

| Mostra le richieste ricevute dal servizio di controllo dell'uptime |

"GoogleStackdriverMonitoring-UptimeChecks" |

Query Cloud Run

| Nome della query/del filtro | Espressione |

|---|---|

| Log di Cloud Run per un job specifico | resource.type="cloud_run_job" AND resource.labels.service_name="JOB_NAME" |

| Log di Cloud Run per una revisione e un servizio specifici | resource.type="cloud_run_revision" AND resource.labels.service_name="SERVICE_NAME" |

Query di Cloud Source Repositories

| Nome della query/del filtro | Espressione |

|---|---|

| Log di Cloud Source Repository | resource.type="csr_repository" AND resource.labels.name="REPOSITORY_NAME" |

Query Spanner

| Nome della query/del filtro | Espressione |

|---|---|

| Log di Cloud Spanner per un'istanza Spanner specifica | resource.type="spanner_instance" AND resource.labels.instance_id="SPANNER_INSTANCE" |

Query Cloud SQL

| Nome della query/del filtro | Espressione |

|---|---|

| Audit log di Cloud SQL | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudaudit.googleapis.com/activity") |

| Log degli errori MySQL di Cloud SQL | resource.type="cloudsql_database" AND log_id("cloudsql.googleapis.com/mysql.err") |

| Database Cloud SQL basati su MySQL | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudsql.googleapis.com/mysql") |

| Database Cloud SQL basati su Postgres | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudsql.googleapis.com/postgres.log") |

| Log degli errori Cloud SQL per SQL Server | resource.type="cloudsql_database" AND log_id("cloudsql.googleapis.com/sqlserver.err") |

| Database basati su SQL Server di Cloud SQL | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudsql.googleapis.com/sqlagent.out") |

Query di Cloud Storage

| Nome della query/del filtro | Espressione |

|---|---|

| Log dei bucket GCS | resource.type="gcs_bucket" AND resource.labels.bucket_name="BUCKET_NAME" |

| Audit log dei bucket GCS | resource.type="gcs_bucket" AND logName:"cloudaudit.googleapis.com" |

| Log di creazione dei bucket GCS | resource.type="gcs_bucket" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.method_name="storage.buckets.create" |

| Log di eliminazione dei bucket GCS | resource.type="gcs_bucket" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.method_name="storage.buckets.delete" |

Query di Cloud Tasks

| Nome della query/del filtro | Espressione |

|---|---|

| Log delle code di Cloud Tasks | resource.type="cloud_tasks_queue" AND resource.labels.queue_id="QUEUE_ID" |

Query di Compute Engine

| Nome della query/del filtro | Espressione |

|---|---|

| Log delle attività di amministrazione di Compute Engine | resource.type="gce_instance" AND log_id("cloudaudit.googleapis.com/activity") |

| Eliminazione delle regole firewall di Compute Engine | resource.type="gce_firewall_rule" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"firewalls.delete" |

| Log di sistema VM di Compute Engine | resource.type="gce_instance" AND log_id("syslog") |

| Log di autenticazione delle VM Compute Engine | resource.type="gce_instance" AND log_id("authlog") |

| Errore dell'host Compute Engine | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName:"compute.instances.hostError" OR operation.producer:"compute.instances.hostError") log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| Avviso sulla memoria dell'host Compute Engine | resource.type="gce_instance" AND protoPayload.serviceName="compute.googleapis.com" AND (jsonPayload.methodName:"compute.instances.host_event_notify" OR operation.producer:"compute.instances.host_event_notify") AND log_id("cloudaudit.googleapis.com/host_event_notify") AND resource.labels.instance_id="INSTANCE_ID" AND severity=CRITICAL |

| Host Compute Engine sottoposto a migrazione | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName: "compute.instances.migrateOnHostMaintenance" OR operation.producer: "compute.instances.migrateOnHostMaintenance") log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| VM Compute Engine terminata/precettata | resource.type="gce_instance" protoPayload.methodName=~"compute\.instances\.(guestTerminate|preempted)" log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" |

| VM Compute Engine terminata a causa di un errore di creazione del disco scratch | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName="compute.instances.scratchDiskCreationFailed" OR operation.producer: "compute.instances.scratchDiskCreationFailed) log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| Istanza VM di Compute Engine creata | resource.type="gce_instance" protoPayload.methodName:"compute.instances.insert" log_id("cloudaudit.googleapis.com/activity") protoPayload.request.name="INSTANCE_NAME" |

| Istanza VM di Compute Engine eliminata con nome | resource.type="gce_instance" protoPayload.methodName:"compute.instances.delete" log_id("cloudaudit.googleapis.com/activity") protoPayload.resourceName:"INSTANCE_NAME" |

| Istanza VM di Compute Engine eliminata con ID | resource.type="gce_instance" protoPayload.methodName:"compute.instances.delete" log_id("cloudaudit.googleapis.com/activity") resource.labels.instance_id="INSTANCE_ID" |

| Istanza VM Compute Engine riavviata | resource.type="gce_instance" protoPayload.methodName=~"compute\.instances\.( stop|reset|automaticRestart|guestTerminate| instanceManagerHaltForRestart)" (log_id("cloudaudit.googleapis.com/activity") OR log_id("cloudaudit.googleapis.com/system_event")) resource.labels.instance_id="INSTANCE_ID" |

| Errore di integrità dell'avvio della VM Shielded di Compute Engine | resource.type="gce_instance" log_id("compute.googleapis.com/shielded_vm_integrity") jsonPayload.earlyBootReportEvent.policyEvaluationPassed="false" resource.labels.instance_id="INSTANCE_ID" |

| Istanza VM di Compute Engine interrotta dal sistema operativo guest | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName:"compute.instances.guestTerminate" OR operation.producer:"compute.instances.guestTerminate") log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| Il file di avvio della VM Shielded di Compute Engine è stato bloccato | resource.type="gce_instance" log_id("serialconsole.googleapis.com/serial_port_1_output") textPayload:("Security Violation") resource.labels.instance_id="INSTANCE_ID" |

| Disco permanente creato | resource.type="gce_disk" AND protoPayload.methodName:"compute.disks.insert" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.resourceName: "PERSISTENT_DISK_NAME" |

| Nodi aggiunti nel nodo single-tenant | resource.type="gce_node_group" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName=~("compute.nodeGroups.addNodes" OR "compute.nodeGroups.insert") resource.labels.node_group_id="NODE_GROUP_ID" severity="INFO" |

| Eventi di scalabilità automatica nel nodo proprietario | resource.type="gce_node_group" log_id("cloudaudit.googleapis.com/system_event") protoPayload.methodName=~("compute.nodeGroups.deleteNodes" OR "compute.nodeGroups.addNodes") resource.labels.node_group_id="NODE_GROUP_ID" |

| È stato acquisito uno snapshot manuale | resource.type="gce_snapshot" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"compute.snapshots.insert" protoPayload.resourceName:"SNAPSHOT_NAME" |

| Snapshot pianificato acquisito | resource.type="gce_disk" log_id("cloudaudit.googleapis.com/system_event") protoPayload.methodName="ScheduledSnapshots" protoPayload.response.operationType="createSnapshot" protoPayload.response.targetLink="PERSISTENT_DISK_NAME" |

| Pianificazione snapshot creata | resource.type="gce_resource_policy" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"compute.resourcePolicies.insert" protoPayload.request.name="SCHEDULE_NAME" |

| Pianificazione snapshot allegata | resource.type="gce_disk" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"compute.disks.addResourcePolicies" protoPayload.request.resourcePolicys:"SCHEDULE_NAME" protoPayload.resourceName:"PERSISTENT_DISK_NAME" |

| Quota superata | resource.type="gce_instance" protoPayload.methodName:"compute.instances.insert" protoPayload.status.message:"QUOTA_EXCEEDED" severity=ERROR |

| Esegui query sulle istanze non integre nel gruppo di istanze | resource.type="gce_instance_group" resource.labels.instance_group_name="INSTANCE_GROUP_NAME" jsonPayload.healthCheckProbeResult.healthState="UNHEALTHY" |

| Esegui query sui membri del gruppo di istanze in un periodo di tempo nel formato UTC |

resource.type="gce_instance_group_manager" resource.labels.instance_group_manager_name="INSTANCE_GROUP_NAME" jsonPayload.@type= "type.googleapis.com/compute.InstanceGroupManagerEvent" jsonPayload.instanceHealthStateChange.detailedHealthState="HEALTHY" timestamp >= START_TIME timestamp <= END_TIME |

| Istanze aggiunte al gruppo di istanze | resource.type="gce_instance_group" protoPayload.methodName:"compute.instanceGroups.addInstances" log_id("cloudaudit.googleapis.com/activity") resource.labels.instance_group_name="INSTANCE_GROUP_NAME" |

| Istanze rimosse dal gruppo di istanze | resource.type="gce_instance_group" protoPayload.methodName:"compute.instanceGroups.removeInstances" log_id("cloudaudit.googleapis.com/activity") resource.labels.instance_group_name="INSTANCE_GROUP_NAME" |

| Modello di istanza impostato o aggiornato | resource.type="gce_instance_group_manager" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName= "v1.compute.instanceGroupManagers.setInstanceTemplate" resource.labels.instance_group_manager_name="INSTANCE_GROUP_MANAGER" |

| Regola firewall eliminata | resource.type="gce_firewall_rule" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"firewalls.delete" |

| Log dei firewall | resource.type="gce_subnetwork" log_id("compute.googleapis.com/firewall") jsonPayload.instance.vm_name="INSTANCE_NAME" |

Query di Google Cloud Observability

| Nome della query/del filtro | Espressione |

|---|---|

| Attività sink di log | resource.type="logging_sink" AND log_id("cloudaudit.googleapis.com/activity") |

| Attività di creazione o aggiornamento di una metrica basata su log | resource.type="metric" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:(UpdateLogMetric OR CreateLogMetric) |

| Controlli di uptime dell'URL per un host | resource.type="uptime_url" AND resource.labels.host="URL" |

Query di Identity and Access Management

| Nome della query/del filtro | Espressione |

|---|---|

| Log di creazione dei service account | resource.type="service_account" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="google.iam.admin.v1.CreateServiceAccount" |

| Log delle chiavi per la creazione di service account | resource.type="service_account" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="google.iam.admin.v1.CreateServiceAccountKey" |

| Imposta i log delle policy di controllo dell'accesso | resource.type="project" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="SetIamPolicy" |

| Persona giuridica esterna a cui è stato concesso l'accesso all'organizzazione | resource.type="project" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.@type="type.googleapis.com/google.cloud.audit.AuditLog" AND protoPayload.request.@type:"IamPolicy" AND protoPayload.serviceData.policyDelta.bindingDeltas.member:* AND NOT protoPayload.serviceData.policyDelta.bindingDeltas.member:"@DOMAIN_NAME.com" |

| Creazione, modifica o eliminazione di risorse | log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:("create" OR "delete" OR "update") |

| Ruolo concesso all'entità | log_id("cloudaudit.googleapis.com/activity") AND resource.type="project" AND protoPayload.serviceName="cloudresourcemanager.googleapis.com" AND protoPayload.methodName="SetIamPolicy" AND protoPayload.serviceData.policyDelta.bindingDeltas.action="Add" AND protoPayload.serviceData.policyDelta.bindingDeltas.member:"EMAIL_ID" |

| Ruolo rimosso dall'entità | log_id("cloudaudit.googleapis.com/activity") AND resource.type="project" AND protoPayload.serviceName="cloudresourcemanager.googleapis.com" AND protoPayload.methodName="SetIamPolicy" AND protoPayload.serviceData.policyDelta.bindingDeltas.action="Remove" AND protoPayload.serviceData.policyDelta.bindingDeltas.member:"EMAIL_ID" |

| L'autorizzazione è stata aggiornata in un ruolo personalizzato | log_id("cloudaudit.googleapis.com/activity") AND resource.type="iam_role" AND protoPayload.serviceName="iam.googleapis.com" AND protoPayload.methodName:"UpdateRole" AND resource.labels.role_name:"ROLE_ID" |

Query relative a Kubernetes

Per una panoramica ed esempi di query del log di controllo delle attività di amministrazione, consulta quelle fornite nella pagina Audit Logging di GKE.Query a livello di cluster

| Nome della query/del filtro | Espressione |

|---|---|

| Operazioni cluster Google Kubernetes Engine | resource.type="gke_cluster" AND log_id("cloudaudit.googleapis.com/activity") |

| Creazione del cluster Google Kubernetes Engine |

resource.type="gke_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="google.container.v1.ClusterManager.CreateCluster" |

| Deployment del cluster Kubernetes |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"deployments" |

| Errore di autenticazione del cluster Kubernetes |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.authenticationInfo.principalEmail="system:anonymous" |

Operazioni ed eventi del cluster Kubernetes in us-central1-b |

resource.type="k8s_cluster" AND resource.labels.location="us-central1-b" |

| Richieste di pod Kubernetes da parte degli utenti |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"io.k8s.core.v1.pods" AND protoPayload.authenticationInfo.principalEmail="USER_EMAIL" |

| Eventi Kubernetes |

resource.type="k8s_cluster" AND log_id("events") |

| Aggiornamento degli endpoint Kubernetes |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.request.kind="Endpoints" |

| Log del control plane Kubernetes |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.serviceName="k8s.io" |

| Log del control plane Kubernetes Engine |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.serviceName="container.googleapis.com" |

| Eliminazione dei pod |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName=~"io\.k8s\.core\.v1\.pods\.(create|delete)" |

| Log di controllo dei pod Kubernetes dal piano di controllo |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.resourceName="core/v1/namespaces/POD_NAMESPACE/pods/POD_NAME |

| Eliminazioni dei pod Kubernetes |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="io.k8s.core.v1.pods.eviction.create" |

| Audit log dei nodi Kubernetes dal control plane |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"io.k8s.core.v1.nodes" |

| Control plane del cluster Kubernetes per l'attività di gestione dei componenti aggiuntivi |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.authenticationInfo.principalEmail="system:addon-manager" |

Errori del piano di controllo Kubernetes (escluso Conflict, che è normale) |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.status.message!="Conflict" AND protoPayload.status.code!=0 |

| Eventi del controller Ingress |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="loadbalancer-controller" |

| Eventi del controller dei servizi (kube-controller-manager) |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="service-controller" |

| Eventi del programma di scalabilità automatica del cluster |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="cluster-autoscaler" |

Query a livello di pod

| Nome filtro | Espressione |

|---|---|

| Esegui query sul pod durante la creazione |

resource.type="k8s_pod" AND resource.labels.pod_name="POD_NAME" AND log_id("events") |

| Pod di query terminato a causa di una pressione sulle risorse |

resource.type="k8s_pod" AND log_id("events") AND jsonPayload.reason="Evicted" |

| Eventi pianificatore |

resource.type="k8s_pod" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="default-scheduler" |

| Eventi pianificatore (prenotazioni) |

resource.type="k8s_pod" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="default-scheduler" AND jsonPayload.reason="Preempted" |

Query a livello di nodo

| Nome filtro | Espressione |

|---|---|

| Eventi del nodo |

resource.type="k8s_node" AND log_id("events") |

| Esamina i log di Kube-proxy |

resource.type="k8s_node" AND log_id("kube-proxy") |

| Esamina i log di dockerd |

resource.type="k8s_node" AND log_id("container-runtime") |

| Esamina gli errori o i guasti di Kubelet |

resource.type="k8s_node" AND log_id("kubelet") AND jsonPayload.MESSAGE:("error" OR "fail") |

| Esamina i log dei nodi per i log di sistema GKE |

resource.type = "k8s_node" logName:( "logs/container-runtime" OR "logs/docker" OR "logs/kube-container-runtime-monitor" OR "logs/kube-logrotate" OR "logs/kube-node-configuration" OR "logs/kube-node-installation" OR "logs/kubelet" OR "logs/kubelet-monitor" OR "logs/node-journal" OR "logs/node-problem-detector") |

Query sullo spazio dei nomi

| Nome filtro | Espressione |

|---|---|

| Log dei container e dei pod per i log di sistema GKE |

resource.type = ("k8s_container" OR "k8s_pod") resource.labels.namespace_name = ( "cnrm-system" OR "config-management-system" OR "gatekeeper-system" OR "gke-connect" OR "gke-system" OR "istio-system" OR "knative-serving" OR "monitoring-system" OR "kube-system") |

Query sui contenitori

| Nome filtro | Espressione |

|---|---|

| Log stdout dei container in tutti i pod e i container di un cluster |

resource.type="k8s_container" AND log_id("stdout") |

| Log degli errori dei container in tutti i pod e i container di un cluster |

resource.type="k8s_container" AND log_id("stderr") AND severity=ERROR |

| Log degli errori del container per un pod con un nome specifico |

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND severity=ERROR |

| Log degli errori del container per un container specifico in un pod specifico |

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND resource.labels.container_name="server" AND severity=ERROR |

| Log degli errori dei container per uno spazio dei nomi e un container specifici |

resource.type="k8s_container" AND resource.labels.namespace_name="istio-system" AND resource.labels.container_name="egressgateway" AND severity=ERROR |

| Log dei container per un pod con un'etichetta specifica |

resource.type="k8s_container" AND labels."k8s-pod/app"="loadgenerator" AND severity=ERROR |

| Log degli errori dei container per i pod in esecuzione su un nodo specifico |

resource.type="k8s_container" AND labels."compute.googleapis.com/resource_name"=NODE_NAME AND severity=ERROR |

| Log dei container per un pod con un'etichetta generata utilizzando skaffold |

resource.type="k8s_container" AND labels."k8s-pod/app"="loadgenerator" AND labels."k8s-pod/skaffold_dev/run-id"=SKAFFOLD_RUN_ID severity=ERROR |

Log degli errori del container per un pod specifico contenente un POST in textPayload |

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND textPayload:"POST" AND severity=ERROR |

Log degli errori del contenitore per un pod specifico contenente un GET nel JSON strutturato |

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND jsonPayload."http.req.method"="GET" AND severity=ERROR |

| Log degli errori dei container nello spazio dei nomi kube-system |

resource.type="k8s_container" AND resource.labels.namespace_name="kube-system" AND severity=ERROR |

| Errore del contenitore nel log degli insight dei container |

resource.type="k8s_container" AND log_id("clouderrorreporting.googleapis.com/insights") |

| Log dei container Kubernetes |

resource.type="k8s_container" AND resource.labels.container_name="CONTAINER_NAME" |

Query del piano di controllo

Nota: i log del control plane GKE devono essere abilitati.| Nome filtro | Espressione |

|---|---|

| Log dell'API server Kubernetes |

resource.type="k8s_control_plane_component" resource.labels.component_name="apiserver" resource.labels.location="CLUSTER_LOCATION" resource.labels.cluster_name="CLUSTER_NAME" |

| Log di Kubernetes Scheduler |

resource.type="k8s_control_plane_component" resource.labels.component_name="scheduler" resource.labels.location="CLUSTER_LOCATION" resource.labels.cluster_name="CLUSTER_NAME" |

| Log di Kubernetes Controller Manager |

resource.type="k8s_control_plane_component" resource.labels.component_name="controller-manager" resource.labels.location="CLUSTER_LOCATION" resource.labels.cluster_name="CLUSTER_NAME" |

Query sui workload TPU

Nota: il logging del sistema e del workload di GKE deve essere abilitato.| Nome filtro | Espressione |

|---|---|

| Log del contenitore standard su tutti i nodi TPU con lo stesso prefisso |

resource.type="k8s_container" AND labels."compute.googleapis.com/resource_name"=~"TPU_NODE_PREFIX.*" AND log_id("stdout") |

| Log degli errori dei container su tutti i nodi TPU con lo stesso prefisso |

resource.type="k8s_container" AND labels."compute.googleapis.com/resource_name"=~"TPU_NODE_PREFIX.*" AND log_id("stderr") AND severity=ERROR |

| Log dei container di stdout dello stesso job GKE |

resource.type="k8s_container" AND labels."k8s-pod/batch.kubernetes.io/job-name" = "JOB_NAME" AND log_id("stdout") |

| Log degli errori dei container dello stesso job GKE |

resource.type="k8s_container" AND labels."k8s-pod/batch.kubernetes.io/job-name"="JOB_NAME" AND log_id("stderr") AND severity=ERROR |

| Log del container di stdout dello stesso JobSet GKE |

resource.type="k8s_container" AND labels."k8s-pod/jobset_sigs_k8s_io/jobset-name"="JOBSET_NAME" AND log_id("stdout") |

| Log degli errori dei container dello stesso set di job GKE |

resource.type="k8s_container" AND labels."k8s-pod/jobset_sigs_k8s_io/jobset-name"="JOBSET_NAME" AND log_id("stderr") AND severity=ERROR |

Query relative ad applicazioni di terze parti

Le seguenti query utilizzano gli ID log predefiniti per i log raccolti dall'agente di logging precedente. Se raccogliete i log utilizzando Ops Agent, i nomi dei log potrebbero essere configurati in modo diverso. Per ulteriori informazioni su Ops Agent e sui log delle applicazioni, consulta Raccogliere i log dalle applicazioni di terze parti.

| Nome della query/del filtro | Espressione |

|---|---|

| Log Apache | resource.type="gce_instance" AND (logName:"/apache-access" OR logName:"/apache-error") |

| Log Cassandra | resource.type="gce_instance" AND log_id("cassandra") |

| Log di Chef | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/chef-" |

| Log di GitLab | resource.type="gce_instance" logName:"projects/PROJECT_ID/logs/gitlab-" |

| Log Jenkins | resource.type="gce_instance" AND log_id("jenkins") |

| Log di Jetty | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/jetty-" |

| Log Joomla | resource.type="gce_instance" AND log_id("joomla") |

| Log syslog di Linux | resource.type="gce_instance" AND log_id("syslog") |

| Log di Magneto | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/magneto-" |

| Log Mediawiki | resource.type="gce_instance" AND log_id("mediawiki") |

| Log Memcached | resource.type="gce_instance" AND log_id("memcached") |

| Log MongoDB | resource.type="gce_instance" AND log_id("mongodb") |

| Log MySQL | resource.type="gce_instance" AND log_id("mysql") |

| Log di Nginx | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/nginx-" |

| Log PostgreSQL | resource.type="gce_instance" AND log_id("postgresql") |

| Log di Puppet | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/puppet-" |

| Log di RabbitMQ | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/rabbitmq-" |

| Log Redmine | resource.type="gce_instance" AND log_id("redmine") |

| Log di Salt | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/salt-" |

| Query MySQL lente | resource.type="gce_instance" AND log_id("mysql-slow") |

| Log Solr | resource.type="gce_instance" AND log_id("solr") |

| Log SugarCRM | resource.type="gce_instance" AND log_id("sugarcrm") |

| Log Tomcat | resource.type="gce_instance" AND log_id("tomcat") |

| Log Zookeeper | resource.type="gce_instance" AND log_id("zookeeper") |

Query di Networking

| Nome della query/del filtro | Espressione |

|---|---|

| Firewall: tutti i log | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") |

| Log del firewall per un determinato paese | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") AND jsonPayload.remote_location.country=COUNTRY_ISO_ALPHA_3 |

| Log del firewall da una VM | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") AND jsonPayload.instance.vm_name="INSTANCE_NAME" |

| Log della subnet del firewall | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") AND resource.labels.subnetwork_name="SUBNET_NAME" |

| Log del traffico della sottorete Compute Engine in una sottorete | resource.type="gce_subnetwork" AND ip_in_net(jsonPayload.connection.dest_ip, "SUBNET_IP") |

| Log di flusso VPC | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") |

| Log di flusso VPC per porta e protocollo specifici | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND jsonPayload.connection.src_port="PORT_ID" AND jsonPayload.connection.protocol="PROTOCOL" |

| Log di flusso VPC per una subnet specifica | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND resource.labels.subnetwork_name"=SUBNET_NAME" |

| Log di flusso VPC per un prefisso di subnet specifico | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND ip_in_net(jsonPayload.connection.dest_ip,SUBNET_IP) |

| Log di flusso VPC per una VM specifica | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND jsonPayload.src_instance.vm_name="VM_NAME" |

| Log del gateway VPN | resource.type="vpn_gateway" AND resource.labels.gateway_id="GATEWAY_ID" |

| Errori 5xx del bilanciatore del carico HTTP | resource.type="http_load_balancer" AND httpRequest.status>=500 |

| Richieste del bilanciatore del carico HTTP a PHPMyAdmin | resource.type="http_load_balancer" AND httpRequest.request_url:"phpmyadmin" |

Query sulla sicurezza

| Nome della query/del filtro | Espressione |

|---|---|

| Audit log: tutti | logName:"cloudaudit.googleapis.com" |

| Log di controllo - Access Transparency (AXT) | log_id("cloudaudit.googleapis.com/access_transparency") |

| Log di controllo: attività di amministrazione | log_id("cloudaudit.googleapis.com/activity") |

| Audit log: accesso ai dati | log_id("cloudaudit.googleapis.com/data_access") |

| Audit log - Evento di sistema | log_id("cloudaudit.googleapis.com/system_event") |

Risoluzione dei problemi

Per istruzioni sulla risoluzione dei problemi comuni durante l'utilizzo di Esplora log, consulta Utilizzo di Esplora log: risoluzione dei problemi.

Passaggi successivi

Per ulteriori informazioni sulla sintassi delle query, che puoi utilizzare per personalizzare queste query, consulta Linguaggio delle query di Logging.

Per ulteriori informazioni su come eseguire query nella Google Cloud console, consulta Creare query utilizzando il linguaggio di query di Logging.