Cette page explique comment afficher des informations sur la sécurité des images de conteneurs que vous déployez. Vous pouvez consulter ces informations dans le panneau latéral Insights sur la sécurité de Cloud Deploy dans la console Google Cloud .

Le panneau latéral Insights sur la sécurité fournit un aperçu général de plusieurs métriques de sécurité. Vous pouvez utiliser ce panneau pour identifier et atténuer les risques dans les images que vous déployez.

Ce panneau affiche les informations suivantes :

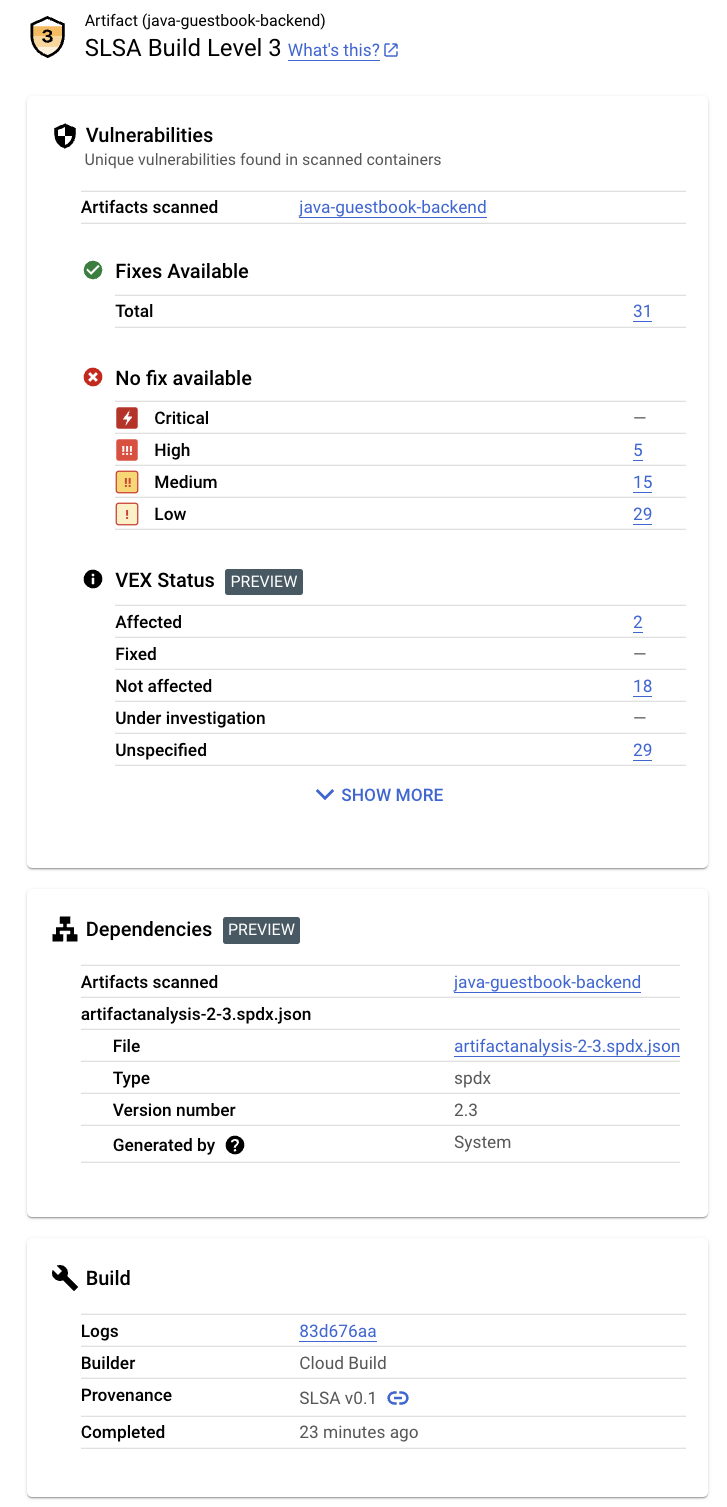

Niveau de build SLSA

Identifie le niveau de maturité de votre processus de compilation logicielle selon la spécification SLSA (Supply-chain Levels for Software Artifacts).

Failles

Liste les failles détectées dans vos artefacts.

État VEX

État Vulnerability Exploitability eXchange(VEX) pour les artefacts de compilation.

SBOM

Nomenclature logicielle (SBOM) pour les artefacts de compilation.

Informations sur la compilation

Ce fichier inclut des informations sur la compilation.

Conditions requises

Les insights sur la sécurité ne sont disponibles que pour les images de conteneurs qui répondent aux exigences suivantes :

L'analyse des failles doit être activée.

Les rôles Identity and Access Management requis doivent être accordés dans le projet où Artifact Analysis est exécuté.

Le nom de l'image, dans le cadre de la création de la version, doit être qualifié par le SHA.

Si l'image s'affiche dans l'onglet Artefacts de Cloud Deploy sans le hachage SHA256, vous devrez peut-être la reconstruire.

Activer l'analyse des failles

Les informations affichées dans le panneau Insights sur la sécurité proviennent d'Artifact Analysis et potentiellement de Cloud Build. Artifact Analysis est un service qui fournit une analyse intégrée à la demande ou automatisée pour les images de conteneurs de base, les packages Maven et Go dans les conteneurs, ainsi que pour les packages Maven non conteneurisés.

Pour recevoir tous les insights sur la sécurité disponibles, vous devez activer l'analyse des failles :

Pour activer l'analyse des failles, activez les API requises.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Créez votre image de conteneur et stockez-la dans Artifact Registry. Artifact Analysis analyse automatiquement les artefacts de compilation.

L'analyse des failles peut prendre quelques minutes, en fonction de la taille de votre image de conteneur.

Pour en savoir plus sur l'analyse des failles, consultez Analyse lors de l'envoi.

L'analyse est payante. Pour en savoir plus sur la tarification, consultez la page Tarifs.

Autoriser l'affichage des insights

Pour afficher les insights sur la sécurité dans Cloud Deploy, vous devez disposer des rôles IAM décrits ici ou d'un rôle disposant d'autorisations équivalentes. Si Artifact Registry et Artifact Analysis s'exécutent dans des projets différents, vous devez ajouter le rôle Lecteur d'occurrences Artifact Analysis ou des autorisations équivalentes dans le projet où Artifact Analysis s'exécute.

Lecteur Cloud Build (

roles/cloudbuild.builds.viewer)Affichez les insights pour une compilation.

Lecteur Artifact Analysis (

roles/containeranalysis.occurrences.viewer)Affichez les failles et d'autres informations sur les dépendances.

Afficher les insights sur la sécurité dans Cloud Deploy

Ouvrez la page Pipelines de livraison de Cloud Deploy dans la consoleGoogle Cloud :

Si nécessaire, sélectionnez le projet qui inclut le pipeline et la version qui a fourni l'image de conteneur pour laquelle vous souhaitez afficher des informations sur la sécurité.

Cliquez sur le nom du pipeline de diffusion.

Les détails du pipeline de diffusion s'affichent.

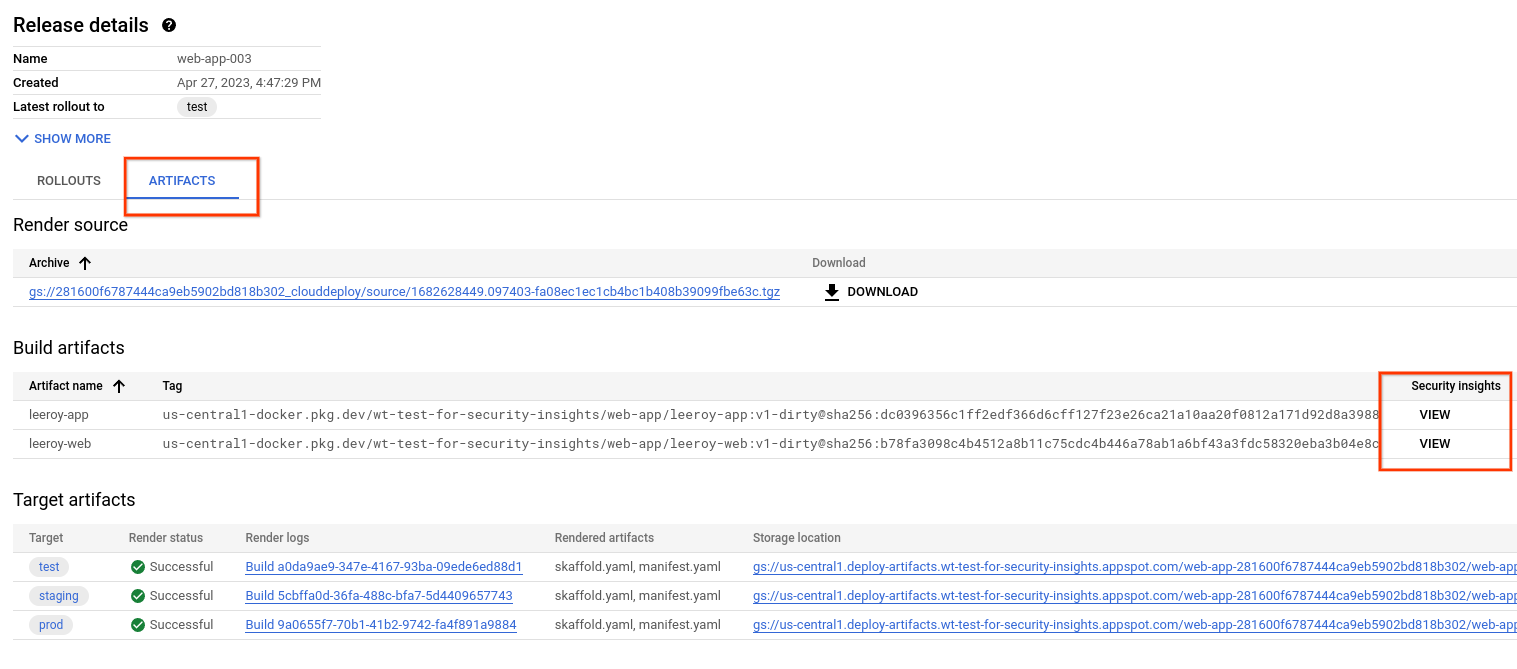

Sur la page "Détails du pipeline de livraison", sélectionnez une version qui a livré l'image de conteneur.

Sur la page "Informations sur la version", sélectionnez l'onglet Artifacts.

Les conteneurs fournis par la version sélectionnée sont listés sous Artefacts de compilation. Pour chaque conteneur, la colonne Insights sur la sécurité inclut un lien Afficher.

Cliquez sur le lien Afficher à côté du nom de l'artefact dont vous souhaitez afficher les informations de sécurité.

Le panneau Insights sur la sécurité s'affiche et présente les informations de sécurité disponibles pour cet artefact. Les sections suivantes décrivent ces informations plus en détail.

Niveau SLSA

SLSA est un ensemble de consignes de sécurité standard du secteur pour les producteurs et les consommateurs de logiciels. Cette norme établit quatre niveaux de confiance dans la sécurité de vos logiciels.

Failles

La fiche Failles affiche les occurrences de failles, les correctifs disponibles et l'état VEX pour les artefacts de compilation.

Artifact Analysis permet d'analyser les images de conteneurs transférées vers Artifact Registry. Les analyses détectent les failles dans les packages du système d'exploitation et dans les packages d'application créés en Python, Node.js, Java (Maven) ou Go.

Les résultats de l'analyse sont organisés par niveau de gravité. Le niveau de gravité est une évaluation qualitative basée sur l'exploitabilité, le champ d'application, l'impact et la maturité de la faille.

Cliquez sur le nom de l'image pour afficher les artefacts qui ont été analysés pour détecter les failles.

Pour chaque image de conteneur transférée vers Artifact Registry, Artifact Analysis peut stocker une déclaration VEX associée. VEX est un type d'avis de sécurité qui indique si un produit est affecté par une faille connue.

Chaque instruction VEX fournit les informations suivantes :

- Éditeur de la déclaration VEX

- L'artefact pour lequel la déclaration est rédigée

- L'évaluation des failles (état VEX) pour les CVE

Dépendances

La fiche Dépendances affiche la liste des SBOM qui incluent une liste de dépendances.

Lorsque vous créez une image de conteneur à l'aide de Cloud Build et que vous la transférez vers Artifact Registry, Artifact Analysis peut générer des enregistrements SBOM pour les images transférées.

Une SBOM est un inventaire complet d'une application, qui identifie les packages sur lesquels repose votre logiciel. Le contenu peut inclure des logiciels tiers provenant de fournisseurs, des artefacts internes et des bibliothèques Open Source.

Informations sur la compilation

Les détails de la compilation incluent les éléments suivants :

Lien vers les journaux Cloud Build

Nom du compilateur qui a créé l'image

Date et heure de compilation

Créer une provenance au format JSON

Étapes suivantes

Essayez le guide de démarrage rapide Déployer une application sur GKE et afficher les insights sur la sécurité.

Essayez le guide de démarrage rapide Déployer une application sur Cloud Run et afficher les insights sur la sécurité.

Découvrez les bonnes pratiques de sécurité pour la chaîne d'approvisionnement logicielle.

Découvrez comment stocker et afficher les journaux de compilation.