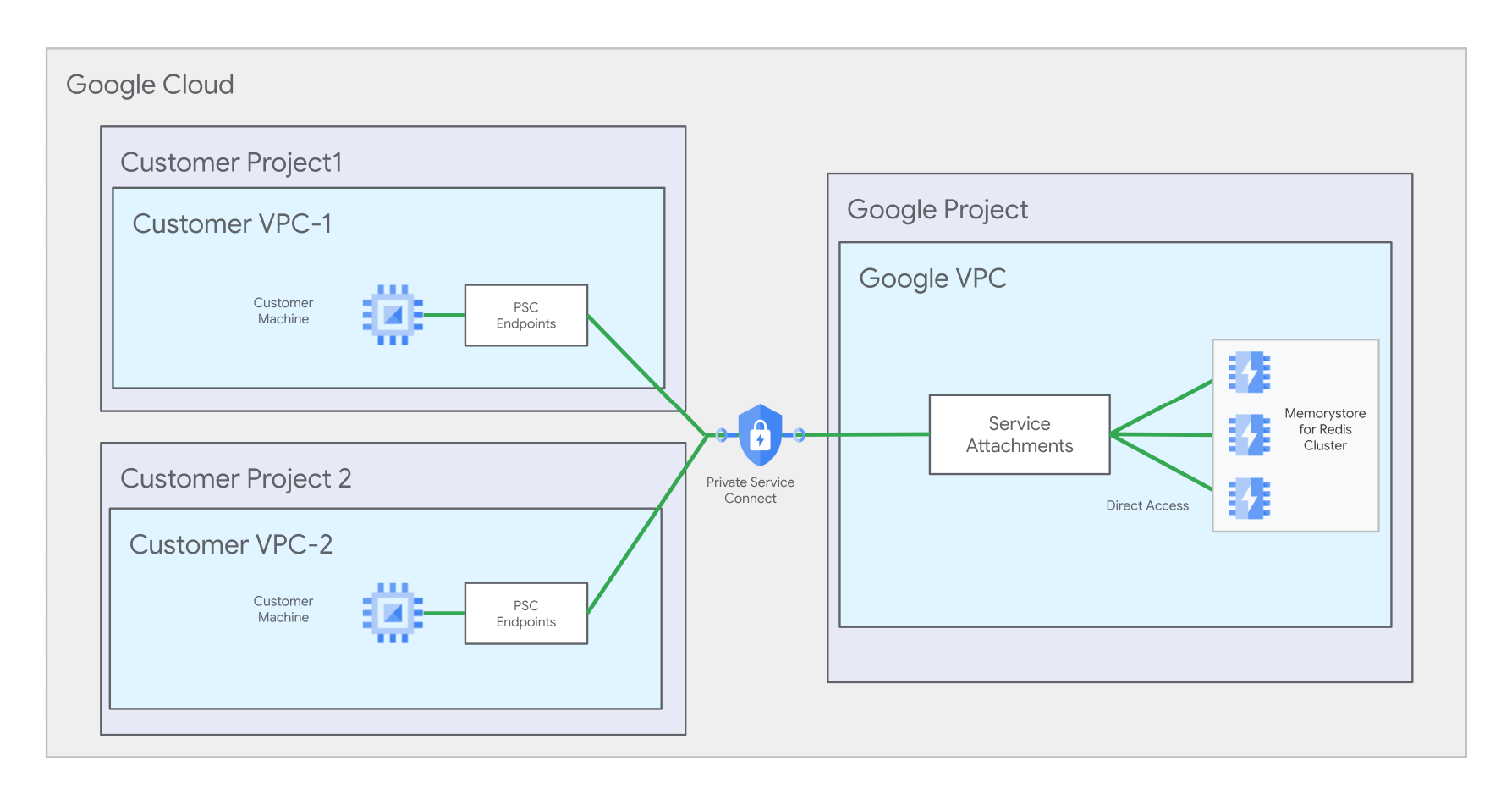

Nesta página, explicamos como configurar a conectividade para várias redes de nuvem privada virtual (VPC) e uma nova instância do cluster do Memorystore para Redis.

Para configurar a conectividade, faça o seguinte:

Crie endpoints do Private Service Connect em redes de consumidores.

Escolha os anexos de serviço para sua instância do Memorystore for Redis Cluster.

Registre os componentes com a instância.

Depois de concluir essas tarefas, conecte o cliente à instância pelas conexões do Private Service Connect que você criar.

Para instruções sobre como configurar várias redes VPC para uma instância que já tem algumas conexões do Private Service Connect registradas automaticamente, consulte Configurar várias redes VPC para instâncias provisionadas com conexões registradas automaticamente.

Para mais informações sobre várias configurações de rede VPC, consulte Sobre várias redes VPC.

Resumo das etapas principais

Esta seção oferece uma lista resumida das principais etapas deste tutorial para configurar suas conexões do Private Service Connect. Primeiro, prepare-se para seguir este tutorial concluindo as etapas na seção Antes de começar.

Etapas principais

- Etapa 1: criar uma instância

- Etapa 2: anotar os caminhos de vinculação de serviço

- Etapa 3: configurar e registrar conexões do Private Service Connect para sua primeira rede VPC

- Etapa 4: configurar e registrar conexões do Private Service Connect para sua segunda rede VPC

- Etapa 5: configurar uma conexão de cliente

Além disso, você também pode:

- Excluir suas conexões do Private Service Connect

- Excluir a instância do cluster do Memorystore para Redis

Antes de começar

Antes de começar, verifique se você tem os seguintes papéis do IAM e recursos do Google Cloud .

Papéis necessários do IAM

| Exemplo de ID do recurso | Tipo de recurso |

|---|---|

roles/redis.admin

|

Concede controle total sobre uma instância do Memorystore para Redis Cluster e sobre o ciclo de vida dela. |

roles/servicedirectory.editor

|

Concede permissão para editar recursos do Diretório de serviços. Essa função é necessária para criar um endpoint do Private Service Connect. |

roles/compute.networkAdmin

|

Concede controle total sobre a rede VPC que inicia uma conexão com uma instância do Memorystore. É possível criar e gerenciar endereços IP, regras de firewall e endpoints do Private Service Connect. Essa função é necessária para criar um endpoint do Private Service Connect. Se você usar o Private Service Connect para se conectar a uma instância do Memorystore de várias redes VPC, cada rede poderá ter o próprio administrador. |

Recursos de pré-requisito

Você precisa criar os seguintes recursos antes de começar este tutorial. Recomendamos criar os recursos com os seguintes IDs e locais, mas você também pode escolher seus próprios IDs e locais. Neste tutorial, você vai usar os seguintes recursos para configurar duas conexões do Private Service Connect na rede VPC 1:

| Exemplo de ID do recurso | Tipo de recurso | Exemplo de caminho completo | Descrição |

|---|---|---|---|

my-project-1

|

Google Cloud projeto | n/a | A instância do Memorystore está localizada neste projeto |

my-network-1

|

Rede VPC |

projects/my-project-1/global/networks/my-network-1

|

Neste tutorial, você vai configurar duas conexões do Private Service Connect nessa rede. |

my-subnet-1

|

Sub-rede VPC |

projects/my-project-1/regions/us-central1/subnetworks/my-subnet-1

|

Neste tutorial, você vai reservar dois endereços IP nessa sub-rede. |

Neste tutorial, você vai usar os seguintes recursos para criar duas conexões do Private Service Connect na rede VPC 2:

| Exemplo de ID do recurso | Tipo de recurso | Exemplo de caminho completo | Descrição |

|---|---|---|---|

my-project-2

|

Google Cloud projeto | n/a | Para este tutorial, é o projeto em que você cria a segunda rede e a segunda sub-rede. No entanto, a segunda rede e sub-rede podem estar no mesmo projeto da primeira, se você quiser. |

my-network-2

|

Rede VPC |

projects/my-project-2/global/networks/my-network-2

|

Neste tutorial, você vai criar dois endpoints do Private Service Connect nessa rede. |

my-subnet-2

|

Sub-rede VPC |

projects/my-project-2/regions/us-central1/subnetworks/my-subnet-2

|

Neste tutorial, você vai reservar dois endereços IP nessa sub-rede. |

Ativar APIs

Ative as seguintes APIs necessárias para gerenciar recursos de rede do Compute Engine, do Memorystore for Redis Cluster e do Private Service Connect.

gcloud

Para ativar as APIs nos projetos 1 e 2, execute os seguintes comandos:

gcloud services enable --project=PROJECT_1_ID compute.googleapis.com gcloud services enable --project=PROJECT_2_ID compute.googleapis.com gcloud services enable --project=PROJECT_1_ID redis.googleapis.com gcloud services enable --project=PROJECT_2_ID redis.googleapis.com gcloud services enable --project=PROJECT_1_ID servicedirectory.googleapis.com gcloud services enable --project=PROJECT_2_ID servicedirectory.googleapis.com

Etapa 1: criar uma instância

Neste guia, mostramos como configurar a conectividade de uma instância do Memorystore que não tem conexões do Private Service Connect registradas automaticamente. É aceitável ter uma política de conexão de serviço, mas ela não é necessária ao seguir o processo de registro de conexões do Private Service Connect pelo usuário.

Para evitar a criação e o registro automáticos de conexões do Private Service Connect, execute o comando de criação sem especificar uma rede, conforme mostrado no exemplo a seguir.

gcloud

Para criar uma instância sem criar automaticamente conexões do Private Service Connect, execute o comando gcloud redis cluster create sem usar o parâmetro --network, da seguinte maneira:

gcloud redis clusters create INSTANCE_ID \ --region=REGION_ID \ --project=PROJECT_1_ID \ --replica-count=REPLICA_COUNT \ --node-type=NODE_TYPE \ --shard-count=SHARD_COUNT

Substitua:

INSTANCE_ID é o ID da instância do cluster do Memorystore para Redis que você está criando. O ID da instância precisa ter de 1 a 63 caracteres e usar apenas letras minúsculas, números ou hifens. Ele precisa começar com uma letra minúscula e terminar com uma letra minúscula ou um número.

REGION_ID é a região em que você quer colocar a instância.

PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

REPLICA_COUNT é o número de réplicas (por fragmento). Os valores aceitos são

0-5.NODE_TYPE é o tipo de nó escolhido. Os valores aceitos são:

redis-shared-core-nanoredis-standard-smallredis-highmem-mediumredis-highmem-xlarge

SHARD_COUNT determina o número de fragmentos na instância. A contagem de fragmentos determina a capacidade total de memória para armazenar dados do cluster. Para mais detalhes sobre a especificação do cluster, consulte Especificação de cluster e nó.

Exemplo:

gcloud redis clusters create my-instance \ --region=us-central1 \ --replica-count=2 \ --node-type=redis-highmem-medium \ --shard-count=8

Etapa 2: anote os caminhos de vinculação de serviço

Depois de criar uma instância do Memorystore, anote os dois URIs de anexo de serviço dela. Você usa esses URIs de anexo de serviço para configurar conexões do Private Service Connect.

gcloud

Para acessar informações resumidas sobre uma instância com o Private Service Connect ativado, procure o campo pscServiceAttachments. Esse campo mostra os dois URIs que apontam para os anexos de serviço da instância. Para ver essas informações, use o comando gcloud redis clusters describe:

gcloud redis clusters describe INSTANCE_ID --project=PROJECT_1_ID --region=REGION_ID

Substitua:

- INSTANCE_ID é o nome da sua instância do Memorystore.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

- REGION_ID é o ID da região em que a instância está localizada.

Confira a seguir um exemplo de saída desse comando:

gcloud redis clusters describe my-instance \ --project=my-project-1 --region=us-central1 ... pscServiceAttachments: - connectionType: CONNECTION_TYPE_DISCOVERY serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa - serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Etapa 3: configurar e registrar conexões do Private Service Connect para sua primeira rede VPC

Nesta seção, mostramos como configurar as duas conexões necessárias para sua primeira rede VPC. Repita esse processo para cada VPC em que você quer configurar a conectividade. Por exemplo, mais adiante neste tutorial, você vai encontrar essas etapas repetidas, mas para as novas conexões necessárias para a segunda rede VPC.

Criar os endpoints do Private Service Connect para a rede 1

Esta seção explica as ações necessárias para criar dois endpoints do Private Service Connect na Rede 1.

Reservar endereços IP para a rede 1

Em seguida, reserve dois endereços IP na rede 1.

Reservar endereço IP 1

gcloud

Para reservar o endereço IP 1, execute o comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_1_ID \ --project=PROJECT_1_ID \ --addresses=IP_ADDRESS_1 \ --region=REGION_ID \ --subnet=projects/PROJECT_1_ID/regions/REGION_ID/subnetworks/SUBNET_1_ID \ --purpose=GCE_ENDPOINT

Substitua:

- IP_ADDRESS_1_ID é o ID que você atribui ao endereço IP.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

- IP_ADDRESS_1 é um endereço IP de sua escolha no intervalo

SUBNET_1_IDque você reservou como parte dos Recursos de pré-requisito. - REGION_ID é a região em que a instância do Memorystore está localizada.

- SUBNET_1_ID é o ID da sub-rede que você reservou na rede 1 do projeto 1 como parte dos Recursos de pré-requisito.

Exemplo:

gcloud compute addresses create my-ip-address-1 \ --project=my-project-1 \ --addresses=10.2.5.9 \ --region=us-central1 \ --subnet=projects/my-project-1/regions/us-central1/subnetworks/my-subnet-1 \ --purpose=GCE_ENDPOINT

Reservar endereço IP 2

gcloud

Para reservar o endereço IP 2, execute o comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_2_ID \ --project=PROJECT_1_ID \ --addresses=IP_ADDRESS_2 \ --region=REGION_ID \ --subnet=projects/PROJECT_1_ID/regions/REGION_ID/subnetworks/SUBNET_1_ID \ --purpose=GCE_ENDPOINT

Substitua:

- IP_ADDRESS_2_ID é o ID que você atribui ao endereço IP.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

- IP_ADDRESS_2 é um endereço IP de sua escolha no intervalo

SUBNET_1_IDque você reservou como parte dos Recursos de pré-requisito. - REGION_ID é a região em que a instância do Memorystore está localizada.

- SUBNET_1_ID é o ID da sub-rede reservada na rede 1 do projeto 1 como parte dos recursos de pré-requisito.

Adicionar regras de encaminhamento para a rede 1

Em seguida, crie regras de encaminhamento que conectem os endereços IP aos anexos de serviço da instância do Memorystore.

Adicionar regra de encaminhamento 1 para IP 1

gcloud

Para adicionar uma regra de encaminhamento para o IP 1, execute o comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_1_NAME \ --address=IP_ADDRESS_1_ID \ --network=projects/PROJECT_1_ID/global/networks/NETWORK_1_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_1 \ --project=PROJECT_1_ID \ --allow-psc-global-access

Substitua:

- FORWARDING_RULE_1_NAME é o nome da regra de encaminhamento que você está criando.

- IP_ADDRESS_1_ID é o ID do endereço IP reservado na seção Reservar endereços IP.

- NETWORK_1_ID é o ID da sua primeira rede.

- REGION_ID é a região em que a instância do Memorystore está localizada.

- SERVICE_ATTACHMENT_1 é o anexo de serviço que você anotou em Observe os caminhos de anexos de serviço listados após o campo

CONNECTION_TYPE_DISCOVERY. - PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

Exemplo:

gcloud compute forwarding-rules create my-forwarding-rule-1 \ --address=my-ip-address-1 \ --network=projects/my-project-1/global/networks/my-network-1 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa \ --project=my-project-1 \ --allow-psc-global-access

Adicionar regra de encaminhamento 2 para IP 2

gcloud

Para adicionar uma regra de encaminhamento para o IP 2, execute o comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_2_NAME \ --address=IP_ADDRESS_2_ID \ --network=projects/PROJECT_1_ID/global/networks/NETWORK_1_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_2 \ --project=PROJECT_1_ID \ --allow-psc-global-access

Substitua:

- FORWARDING_RULE_2_NAME é o nome da regra de encaminhamento que você está criando.

- IP_ADDRESS_2_ID é o ID do endereço IP reservado na seção Reservar endereços IP.

- NETWORK_1_ID é o ID da sua primeira rede.

- REGION_ID é a região em que a instância do Memorystore está localizada.

- SERVICE_ATTACHMENT_2 é o segundo anexo de serviço que você observou em Observar os caminhos de anexos de serviço.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

Exemplo:

gcloud compute forwarding-rules create my-forwarding-rule-2 \ --address=my-ip-address-2 \ --network=projects/my-project-1/global/networks/my-network-1 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa-2 \ --project=my-project-1 \ --allow-psc-global-access

Registre as conexões do Private Service Connect com sua instância do Memorystore para a rede 1.

Esta seção mostra as etapas para registrar conexões com sua instância do Memorystore. Primeiro, você precisa receber os IDs de conexão e de projeto das suas regras de encaminhamento.

Em seguida, ative a conectividade registrando as informações de conexão do Private Service Connect com sua instância do Memorystore.

Receber os IDs de conexão e de projeto da regra de encaminhamento para a rede 1

Em seguida, receba o valor pscConnectionId de cada regra de encaminhamento. Anote os valores.

Receber o ID da conexão do Private Service Connect 1

gcloud

Para conferir o valor de pscConnectionId e outras informações de resumo da regra de encaminhamento, execute o comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_1_NAME \ --project=PROJECT_1_ID \ --region=REGION_ID

Substitua:

- FORWARDING_RULE_1_NAME é o nome da primeira regra de encaminhamento.

- PROJECT_1_ID é o ID do projeto Google Cloud que contém a regra de encaminhamento.

O exemplo a seguir é uma demonstração de saída desse comando:

gcloud compute forwarding-rules describe my-forwarding-rule-1 \ --project=my-project-1 \ --region=us-central1 ... pscConnectionId: '415109836469698'

Receber o ID da conexão do Private Service Connect 2

gcloud

Para conferir o valor de pscConnectionId e outras informações de resumo da regra de encaminhamento, execute o comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_2_NAME \ --project=PROJECT_1_ID \ --region=REGION_ID

Substitua:

- FORWARDING_RULE_2_NAME é o nome da segunda regra de encaminhamento.

- PROJECT_1_ID é o ID do projeto Google Cloud que contém a regra de encaminhamento.

Registrar informações de conexão do Private Service Connect para a rede VPC 1

gcloud

Para registrar cada conexão, forneça o ID da conexão, o endereço IP, o caminho de rede, o caminho/URI da regra de encaminhamento e o anexo de serviço de destino do Private Service Connect. Para isso, execute o comando gcloud redis clusters add-cluster-endpoints:

gcloud redis clusters add-cluster-endpoints INSTANCE_ID \

--region=REGION_ID \

--project=PROJECT_1_ID \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_1_ID","address":"IP_ADDRESS_1","network":"projects/PROJECT_1_ID/global/networks/NETWORK_1_ID","forwarding-rule":"projects/PROJECT_1_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","service-attachment":"SERVICE_ATTACHMENT_1"},{"psc-connection-id":"PSC_CONNECTION_2_ID","address":"IP_ADDRESS_2","network":"projects/PROJECT_1_ID/global/networks/NETWORK_1_ID","forwarding-rule":"projects/PROJECT_1_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","service-attachment":"SERVICE_ATTACHMENT_2"}]]'

Substitua:

- INSTANCE_ID é o ID da instância do Memorystore for Redis Cluster.

- REGION_ID é o ID da região em que a instância do Memorystore está localizada.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

- PSC_CONNECTION_1_ID é o primeiro ID de conexão do Private Service Connect que você anotou na seção Como receber IDs de conexão de regra de encaminhamento.

- IP_ADDRESS_1 é o endereço do primeiro IP reservado.

- NETWORK_1_ID é o ID da rede 1.

- FORWARDING_RULE_1_NAME é o nome da primeira regra de encaminhamento criada.

- SERVICE_ATTACHMENT_1 é o primeiro anexo de serviço conectado ao

FORWARDING RULE_1_NAME. - PSC_CONNECTION_2_ID é o segundo ID de conexão do Private Service Connect que você anotou em Como receber IDs de conexão de regra de encaminhamento.

- IP_ADDRESS_2 é o endereço do segundo IP reservado.

- FORWARDING_RULE_2_NAME é o nome da segunda regra de encaminhamento criada.

- SERVICE_ATTACHMENT_2 é o segundo anexo de serviço conectado a

FORWARDING_RULE_2_NAME.

Exemplo:

gcloud redis clusters add-cluster-endpoints my-instance \

--region=us-central-1 \

--project=my-project1 \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"41510983646969883","address":"10.2.5.9","network":"projects/my-project-1/global/networks/my-network-1","forwarding-rule":"projects/1048073346231/regions/us-central1/forwardingRules/my-forwarding-rule-1","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa"},{"psc-connection-id":"41510983646969234","address":"10.2.5.11","network":"projects/my-project-1/global/networks/my-network-1","forwarding-rule":"projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-2","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2"}]]'

Etapa 4: configurar e registrar conexões do Private Service Connect para sua segunda rede VPC

Nesta seção, mostramos como configurar as duas conexões necessárias para sua segunda rede VPC.

Criar os endpoints do Private Service Connect para a rede 2

Esta seção explica as ações necessárias para criar dois endpoints na rede 2.

Reservar endereços IP para a rede 2

Em seguida, reserve dois endereços IP na rede 2.

Reservar endereço IP 3

gcloud

Para reservar o endereço IP 3, execute o comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_3_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_3 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Substitua:

- IP_ADDRESS_3_ID é o ID que você atribui ao endereço IP.

- PROJECT_2_ID é o ID do projeto 2. É o projeto em que você cria a segunda rede e sub-rede VPC.

- IP_ADDRESS_3 é um endereço IP de sua escolha no intervalo

SUBNET_2_IDque você reservou como parte dos Recursos de pré-requisito. - REGION_ID é a região em que a instância do Memorystore está localizada.

- SUBNET_2_ID é o ID da sub-rede que você reservou na rede 2 do projeto 2 como parte dos Recursos de pré-requisito.

Reservar endereço IP 4

gcloud

Para reservar o endereço IP 4, execute o comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_4_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_4 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Substitua:

- IP_ADDRESS_4_ID é o ID que você atribui ao endereço IP.

- PROJECT_2_ID é o ID do projeto 2. É o projeto em que você cria a segunda rede e sub-rede VPC.

- IP_ADDRESS_4 é um endereço IP de sua escolha no intervalo

SUBNET_2_IDque você reservou como parte dos Recursos de pré-requisito. - REGION_ID é a região em que a instância do Memorystore está localizada.

- SUBNET_2_ID é o ID da sub-rede que você reservou na rede 2 do projeto 2 como parte dos Recursos de pré-requisito.

Adicionar regras de encaminhamento para a rede 2

Em seguida, crie regras de encaminhamento que conectem os endereços IP aos anexos de serviço da instância do Memorystore.

Adicionar a regra de encaminhamento 3 para o IP 3

gcloud

Para adicionar uma regra de encaminhamento para o IP 3, execute o comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_3_NAME \ --address=IP_ADDRESS_3_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_1 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Substitua:

- FORWARDING_RULE_3_NAME é o nome da regra de encaminhamento que você está criando.

- IP_ADDRESS_3_ID é o ID do endereço IP reservado na seção Reservar endereços IP.

- NETWORK_2_ID é o ID da segunda rede.

- REGION_ID é a região em que a instância do Memorystore está localizada.

- SERVICE_ATTACHMENT_1 é o primeiro anexo de serviço que você anotou em Anotar os caminhos de anexos de serviço.

- PROJECT_2_ID é o segundo projeto.

Exemplo:

gcloud compute forwarding-rules create my-forwarding-rule-3 \ --address=my-ip-address-3 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa \ --project=my-project-2 \ --allow-psc-global-access

Adicionar regra de encaminhamento 4 para IP 4

gcloud

Para adicionar uma regra de encaminhamento para o IP 4, execute o comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_4_NAME \ --address=IP_ADDRESS_4_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_2 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Substitua:

- FORWARDING_RULE_4_NAME é o nome da regra de encaminhamento que você está criando.

- IP_ADDRESS_4_ID é o ID do endereço IP reservado na seção Reservar endereços IP.

- NETWORK_2_ID é o ID da segunda rede.

- REGION_ID é a região em que a instância do Memorystore está localizada.

- SERVICE_ATTACHMENT_2 é o segundo anexo de serviço que você observou em Observar os caminhos de anexos de serviço.

- PROJECT_2_ID é o segundo projeto.

Exemplo:

gcloud compute forwarding-rules create my-forwarding-rule-4 \ --address=my-ip-address-4 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa-2 \ --project=my-project-2 \ --allow-psc-global-access

Registre as conexões do Private Service Connect com sua instância do Memorystore para a rede 2.

Esta seção mostra as etapas para registrar conexões com sua instância do Memorystore. Primeiro, você precisa receber os IDs de conexão e de projeto das suas regras de encaminhamento.

Em seguida, ative a conectividade registrando as informações de conexão do Private Service Connect com sua instância do Memorystore.

Receber os IDs de conexão e de projeto da regra de encaminhamento para a rede 2

Em seguida, receba o valor pscConnectionId de cada regra de encaminhamento. Anote os valores.

Receber o ID da conexão do Private Service Connect 3

gcloud

Para conferir o valor de pscConnectionId e outras informações de resumo da regra de encaminhamento, execute o comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_3_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Substitua:

- FORWARDING_RULE_3_NAME é o nome da terceira regra de encaminhamento.

- PROJECT_2_ID é o ID do projeto Google Cloud que contém a regra de encaminhamento.

O exemplo a seguir é uma demonstração de saída desse comando:

gcloud compute forwarding-rules describe my-forwarding-rule-3 \ --project=my-project-2 \ --region=us-central1 ... pscConnectionId: '94710983646969729'

Receber o ID da conexão do Private Service Connect 4

gcloud

Para conferir o valor de pscConnectionId e outras informações de resumo da regra de encaminhamento, execute o comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_4_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Substitua:

- FORWARDING_RULE_4_NAME é o nome da quarta regra de encaminhamento.

- PROJECT_2_ID é o ID do projeto Google Cloud que contém a regra de encaminhamento.

Registrar informações de conexão do Private Service Connect para a rede VPC 2

gcloud

Para registrar cada conexão, forneça o ID da conexão, o endereço IP, o caminho de rede, o caminho/URI da regra de encaminhamento e o anexo de serviço de destino do Private Service Connect. Para isso, execute o comando gcloud redis clusters add-cluster-endpoints:

gcloud redis clusters add-cluster-endpoints INSTANCE_ID \

--region=REGION_ID \

--project=PROJECT_1_ID \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_3_ID","address":"IP_ADDRESS_3","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwarding-rule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_3_NAME","service-attachment":"SERVICE_ATTACHMENT_1"},{"psc-connection-id":"PSC_CONNECTION_4_ID","address":"IP_ADDRESS_4","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwarding-rule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_4_NAME","service-attachment":"SERVICE_ATTACHMENT_2"}]]'

Substitua:

- INSTANCE_ID é o ID da instância do Memorystore for Redis Cluster.

- REGION_ID é o ID da região em que a instância do Memorystore está localizada.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

- PROJECT_2_ID é o ID do projeto 2. É o projeto em que você cria a segunda rede e sub-rede VPC.

- PSC_CONNECTION_3_ID é a conexão 3 do Private Service Connect que você anotou em Como receber IDs de conexão de regra de encaminhamento para a rede 2.

- IP_ADDRESS_3 é o endereço do terceiro IP reservado.

- NETWORK_2_ID é o ID da rede 2.

- FORWARDING_RULE_3_NAME é o nome da terceira regra de encaminhamento criada.

- SERVICE_ATTACHMENT_1 é o primeiro anexo de serviço conectado ao

FORWARDING RULE_3_NAME. - PSC_CONNECTION_4_ID é a conexão 4 do Private Service Connect que você anotou em Como receber o ID da conexão da regra de encaminhamento para a rede 2.

- IP_ADDRESS_4 é o endereço do quarto endereço IP reservado.

- FORWARDING_RULE_4_NAME é o nome da quarta regra de encaminhamento criada.

- SERVICE_ATTACHMENT_2 é o segundo anexo de serviço conectado a

FORWARDING_RULE_4_NAME.

Exemplo:

gcloud redis clusters add-cluster-endpoints my-instance \

--region=us-central-1 \

--project=my-project-1 \

--cluster-endpoint='[psc-connection:[{"psc-connection-id":"94710983646969729","address":"10.142.0.10","network":"projects/my-project-2/global/networks/my-network-2","forwarding-rule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-3","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa"},{"psc-connection-id":"86510983646969993","address":"10.142.0.12","network":"projects/my-project-2/global/networks/my-network-2","forwarding-rule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-4","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2"}]]'

Etapa 5: configurar uma conexão de cliente

Nesta seção, explicamos como configurar o cliente para conectividade com as redes neste guia.

Anote as informações do endpoint de conexão do Private Service Connect.

Em seguida, anote dois endereços IP: um para cada rede configurada neste tutorial. Cada rede configurada para o Memorystore tem um endpoint de conexão de descoberta.

gcloud

Para conferir as informações do endpoint de conexão do Private Service Connect nas suas redes, execute o comando gcloud redis clusters describe:

gcloud redis clusters describe INSTANCE_ID \ --region=REGION_ID \ --project=PROJECT_1_ID

A saída contém uma lista de clusterEndpoints. Para cada clusterEndpoint, há duas conexões do Private Service Connect registradas pelo usuário.

Anote os endereços IP correspondentes às conexões do Private Service Connect do tipo CONNECTION_TYPE_DISCOVERY. Neste tutorial, há um para cada uma das duas redes que você configurou.

Por exemplo, confira um trecho de saída de amostra do comando gcloud redis clusters describe que contém o endereço IP que você precisa anotar:

clusterEndpoints:

- connections:

- pscConnection:

address: 10.2.5.09

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-1

network: projects/my-project-1/global/networks/my-network-1

projectId: my-network-1

pscConnectionId: '41510983646969883'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscConnection:

address: 10.2.5.11

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-2

network: projects/my-project-1/global/networks/my-network-1

projectId: my-project-1

pscConnectionId: '41510983646969234'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

- connections:

- pscConnection:

address: 10.142.0.10

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-2/global/networks/my-network-2

projectId: my-network-2

pscConnectionId: '94710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscConnection:

address: 10.142.0.12

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-2/global/networks/my-network-2

projectId: my-project-2

pscConnectionId: '86510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Na saída anterior, os valores dos endereços IP das conexões de descoberta do Private Service Connect que você anotaria são 10.2.5.09 e 10.142.0.10.

Configurar o cliente

Em seguida, configure o cliente da seguinte maneira:

Configure as conexões de cliente na rede 1 usando o IP de descoberta na rede 1. Esse é o endereço IP que você anotou na etapa anterior. No exemplo deste tutorial, o valor é

10.2.5.09.Configure as conexões de cliente na rede 2 usando o IP de descoberta na rede 2. Esse é o endereço IP que você anotou na etapa anterior. No exemplo deste tutorial, o valor é

10.142.0.10.

Para instruções sobre como se conectar a uma instância do Memorystore, consulte Conectar de uma VM do Compute Engine usando redis-cli.

Excluir suas conexões do Private Service Connect

Antes de excluir sua instância do Memorystore, é necessário excluir todas as conexões do Private Service Connect associadas a ela. Para isso, exclua as regras de encaminhamento e cancele o registro dos endpoints configurados neste tutorial. Esta seção orienta você a excluir todas as regras de encaminhamento primeiro e, em seguida, cancelar o registro dos endpoints. No entanto, se preferir, você pode excluir regras de encaminhamento e cancelar o registro de endpoints de uma rede por vez.

Você também pode excluir os endereços IP reservados para liberá-los para uso futuro, se quiser.

Excluindo regras de encaminhamento

Nesta seção, você encontra instruções sobre como excluir as regras de encaminhamento criadas anteriormente neste tutorial.

Excluir regra de encaminhamento 1

gcloud

Para excluir uma regra de encaminhamento, execute o comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_1_NAME \ --region=REGION_ID \ --project=PROJECT_1_ID

Substitua:

- FORWARDING_RULE_1_NAME é o nome da primeira regra de encaminhamento.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

Excluir regra de encaminhamento 2

gcloud

Para excluir uma regra de encaminhamento, execute o comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_2_NAME \ --region=REGION_ID \ --project=PROJECT_1_ID

Substitua:

- FORWARDING_RULE_2_NAME é o nome da segunda regra de encaminhamento.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

Excluir regra de encaminhamento 3

gcloud

Para excluir uma regra de encaminhamento, execute o comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_3_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Substitua:

- FORWARDING_RULE_3_NAME é o nome da terceira regra de encaminhamento.

- PROJECT_2_ID é o ID do projeto 2. É o projeto em que você cria a segunda rede e sub-rede VPC.

Excluir regra de encaminhamento 4

gcloud

Para excluir uma regra de encaminhamento, execute o comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_4_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Substitua:

- FORWARDING_RULE_4_NAME é o nome da quarta regra de encaminhamento.

- PROJECT_2_ID é o ID do projeto 2. É o projeto em que você cria a segunda rede e sub-rede VPC.

Cancelar o registro dos endpoints do Private Service Connect

Nesta seção, fornecemos instruções para cancelar o registro dos endpoints do Private Service Connect que você registrou anteriormente neste tutorial.

Cancelar o registro de endpoints para as redes VPC 1 e 2

gcloud

Para cancelar o registro das informações do endpoint com a instância do Memorystore, execute o comando gcloud redis clusters remove-cluster-endpoints.

gcloud redis clusters remove-cluster-endpoints INSTANCE_ID \

--region=REGION_ID \

--project=PROJECT_1_ID \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_1_ID"},{"psc-connection-id":"PSC_CONNECTION_2_ID"}]]' \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_3_ID"},{"psc-connection-id":"PSC_CONNECTION_4_ID"}]]'

Substitua:

- INSTANCE_ID é o ID da instância para a qual você está cancelando o registro de endpoints.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.

- REGION_ID é o ID da região em que a instância do Memorystore está localizada.

- PSC_CONNECTION_1_ID é o primeiro ID de conexão do Private Service Connect que você anotou em Como receber IDs de conexão de regra de encaminhamento.

- PSC_CONNECTION_2_ID é o segundo ID de conexão do Private Service Connect que você anotou em Como receber IDs de conexão de regra de encaminhamento.

- PSC_CONNECTION_3_ID é o terceiro ID de conexão do Private Service Connect que você anotou em Como receber IDs de conexão de regra de encaminhamento.

- PSC_CONNECTION_4_ID é o quarto ID de conexão do Private Service Connect que você anotou em Como receber IDs de conexão de regra de encaminhamento.

O comando anterior cancela o registro de todas as conexões criadas neste tutorial. Se você quiser cancelar o registro de apenas uma das conexões, especifique apenas os IDs das conexões que quer remover.

Excluir a instância do Memorystore para Redis Cluster

Antes de excluir a instância do Memorystore, é preciso cancelar o registro dos endpoints do Private Service Connect.

gcloud

Para excluir a instância do Memorystore para Redis Cluster, execute o comando gcloud redis clusters delete:

gcloud redis clusters delete INSTANCE_ID \ --region=REGION_ID \ --project=PROJECT_1_ID

Substitua:

- INSTANCE_ID é o ID da instância.

- REGION_ID é o ID da região em que a instância do Memorystore está localizada.

- PROJECT_1_ID é o ID do projeto 1. É o projeto em que a instância do Memorystore está localizada.