Ce document présente des suggestions de requêtes permettant de retrouver plus facilement les journaux importants à l'aide de l'explorateur de journaux de la console. Google Cloud

Les requêtes listées sont écrites dans le langage de requête Logging. Elles peuvent être utilisées dans l'explorateur de journaux, l'API Logging ou l'interface de ligne de commande.

L'explorateur de journaux utilise des expressions booléennes pour spécifier un sous-ensemble parmi toutes les entrées de journal d'un projet. Vous pouvez utiliser ces requêtes pour choisir des entrées de journal provenant de journaux ou de services de journalisation spécifiques, ou qui remplissent les conditions définies sur les métadonnées ou les champs définis par l'utilisateur.

Avant de commencer

Assurez-vous de disposer des autorisations ou des rôles Identity and Access Management appropriés pour créer des requêtes à l'aide de l'explorateur de journaux. Pour en savoir plus sur les autorisations IAM nécessaires, consultez la page Autorisations pour la console Google Cloud .

Commencer

-

Dans la console Google Cloud , accédez à la page Explorateur de journaux.

Accéder à l'explorateur de journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

Sélectionnez le Google Cloud projet ou une autre Google Cloudressource pour lesquels vous souhaitez afficher les journaux.

Utiliser les exemples de requêtes

Pour appliquer une requête à partir des tableaux suivants, cliquez sur l'icône content_copy Copier le contenu de l'expression, puis collez l'expression copiée dans le champ de l'éditeur de requête de l'explorateur de journaux.

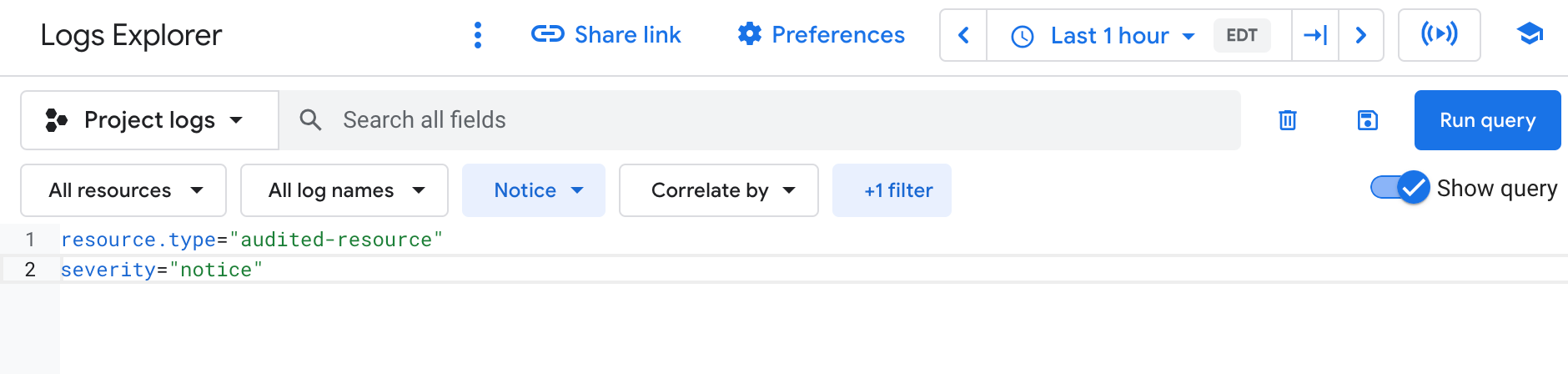

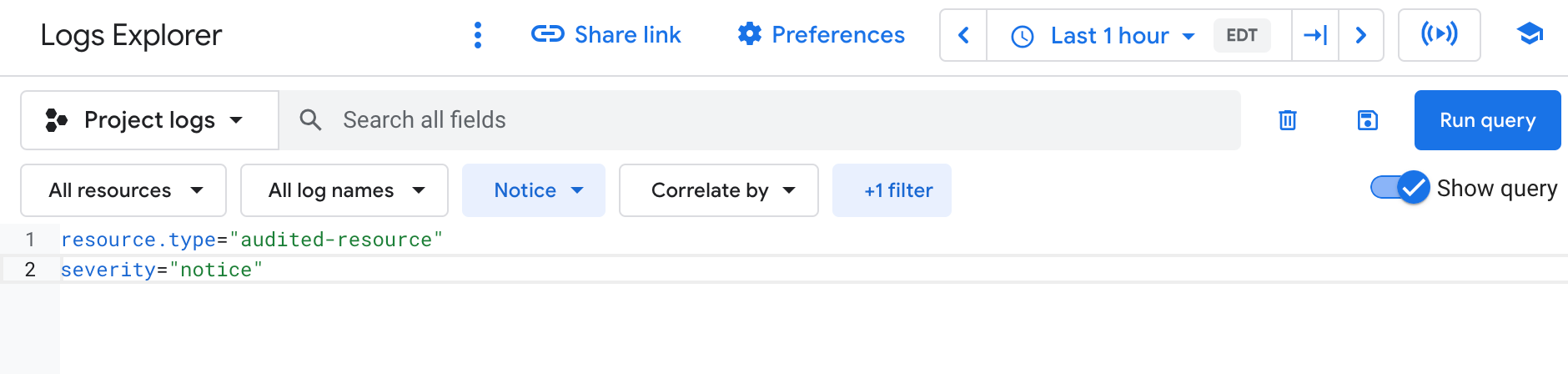

La capture d'écran suivante illustre le volet de requête:

Si le champ de l'éditeur de requête n'apparaît pas, activez Afficher la requête.

Après avoir examiné l'expression de votre requête, cliquez sur Run query (Exécuter la requête). Les journaux correspondant à votre requête sont répertoriés sous les résultats de la requête.

Certaines des requêtes répertoriées ci-dessous incluent des variables que vous devez remplacer par des valeurs valides. Par exemple, lorsqu'une requête inclut logName, l'PROJECT_ID que vous indiquez doit faire référence au projetGoogle Cloud sélectionné. Sinon, la requête ne fonctionnera pas.

Veuillez noter les points suivants :

Lorsque vous rédigez une requête avec un horodatage, le sélecteur de période est désactivé et la requête utilise l'expression d'horodatage comme restriction de période. Si une requête n'utilise pas d'expression d'horodatage, la requête utilise le sélecteur de période comme restriction.

La longueur d'une requête ne doit pas dépasser 20 000 caractères.

Le langage de requête Logging n'est pas sensible à la casse, à l'exception des expressions régulières.

Vous pouvez utiliser la fonction log_id pour les requêtes comportant une expression log_name. Par exemple, l'expression log_name="projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access" est identique à log_id("cloudaudit.googleapis.com/data_access").

Pour en savoir plus sur la fonction log_id, consultez la section Langage de requête Logging: fonctions.

Pour savoir comment effectuer des requêtes dans la console Google Cloud , consultez la page Créer des requêtes dans l'explorateur de journaux.

Les sections suivantes regroupent les requêtes par Google Cloud services.

Requêtes App Engine

| Nom de la requête/du filtre |

Expression |

| Journaux App Engine du Nouvel An (dans le fuseau horaire UTC) |

resource.type="gae_app" AND

severity>=ERROR AND

timestamp>="2018-12-31T00:00:00Z" AND timestamp<="2019-01-01T00:00:00Z" |

| Journaux de requête App Engine avec erreurs serveur |

resource.type="gae_app" AND

log_id("appengine.googleapis.com/request_log") AND

httpRequest.status>=500 |

| Échantillons de journaux d'erreurs HTTP |

resource.type="gae_app" AND

protoPayload.status >= 400 AND

sample(insertId, 0.1)

|

| Recherche de l'ID de trace App Engine |

resource.type="gae_app" AND

trace="projects/PROJECT_ID/traces/TRACE_ID" |

| Journaux App Engine |

resource.type="gae_app" AND

resource.labels.module_id="MODULE_ID" AND

resource.labels.version_id="VERSION_ID" |

| Déploiements App Engine récents |

resource.type="gae_app" AND

protoPayload."@type"="type.googleapis.com/google.cloud.audit.AuditLog" AND

protoPayload.serviceName="appengine.googleapis.com" |

Requêtes d'activation et de désactivation des API

| Nom de la requête/du filtre |

Expression |

| Journaux d'activation de l'API d'audit |

protoPayload.methodName="google.api.serviceusage.v1.ServiceUsage.EnableService" |

| Journaux de désactivation de l'API d'audit |

protoPayload.methodName="google.api.serviceusage.v1.ServiceUsage.DisableService" |

Requêtes BigQuery

| Nom de la requête/du filtre |

Expression |

| Journaux d'audit BigQuery |

resource.type=("bigquery_dataset" OR "bigquery_project") AND

logName:"cloudaudit.googleapis.com" |

| Journaux d'audit BigQuery pour un projet |

resource.type="bigquery_project" AND

logName:"cloudaudit.googleapis.com" |

| Journaux d'audit BigQuery pour un ensemble de données |

resource.type="bigquery_dataset" AND

logName:"cloudaudit.googleapis.com" |

| Journaux d'audit BigQuery pour un modèle BI Engine |

resource.type="bigquery_biengine_model" AND

logName:"cloudaudit.googleapis.com" |

| Journaux d'audit BigQuery pour l'exécution d'un service de transfert de données |

resource.type="bigquery_dts_run" AND

logName:"cloudaudit.googleapis.com" |

| Journaux d'audit BigQuery pour la configuration d'un service de transfert de données |

resource.type="bigquery_dts_config" AND

logName:"cloudaudit.googleapis.com" |

| Tâches de Service de transfert de données BigQuery |

resource.type=("bigquery_project") AND

protoPayload.requestMetadata.callerSuppliedUserAgent=

"BigQuery Data Transfer Service" AND

protoPayload.methodName=("google.cloud.bigquery.v2.JobService.InsertJob" OR

"google.cloud.bigquery.v2.JobService.Query") |

| Journaux d'exécution des transferts BigQuery |

resource.type="bigquery_dts_config" AND

labels.run_id="RUN_ID" AND

resource.labels.config_id="CONFIG_ID" |

| Mises à jour des ensembles de données BigQuery |

resource.type="bigquery_dataset" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName=

"google.cloud.bigquery.v2.DatasetService.UpdateDataset" |

| Tâches BigQuery terminées |

resource.type="bigquery_project" AND

log_id("cloudaudit.googleapis.com/data_access") AND

protoPayload.methodName=("google.cloud.bigquery.v2.JobService.InsertJob"

OR "google.cloud.bigquery.v2.JobService.Query") |

| Requêtes BigQuery volumineuses |

resource.type="bigquery_project" AND

protoPayload.metadata.jobChange.job.jobStats.queryStats.totalBilledBytes

> 1073741824 |

| Quota BigQuery dépassé |

resource.type=("bigquery_dataset" OR "bigquery_project")

AND

protoPayload.status.code=8 AND

severity>=WARNING |

| Requête BigQuery démarrée |

resource.type="bigquery_project" AND

protoPayload.metadata.jobInsertion.reason:* |

| Tâches de chargement/d'extraction BigQuery simultanées |

resource.type="bigquery_resource" AND

protoPayload.methodName="jobservice.insert" AND

protoPayload.serviceData.jobInsertRequest.resource.jobConfiguration.query.query:

"extract" |

| Journaux d'audit BigQuery pour les règles d'accès aux lignes |

protoPayload.methodName="jobservice.insert" AND

protoPayload.serviceData.jobInsertRequest.resource.jobConfiguration.query.query:"ROW ACCESS POLICY" |

Requêtes Dataflow

| Nom de la requête/du filtre |

Expression |

| Erreurs et avertissements dans les nœuds de calcul Dataflow |

resource.type="dataflow_step" AND

log_id("dataflow.googleapis.com/worker") AND

severity>=WARNING |

Requêtes Dataproc

| Nom de la requête/du filtre |

Expression |

| Journaux Dataproc Apache Hadoop |

resource.type="cloud_dataproc_cluster" AND

jsonPayload.class:"org.apache.hadoop.mapreduce" |

Cloud Deployment Manager

| Nom de la requête/du filtre |

Expression |

| Erreurs Deployment Manager |

resource.type="deployment" AND

severity>=ERROR |

Requêtes des fonctions Cloud Run

| Nom de la requête/du filtre |

Expression |

| Erreurs Cloud Functions |

resource.type="cloud_function" AND

log_id("cloudfunctions.googleapis.com/cloud-functions") AND

severity>=ERROR |

Requêtes Cloud Monitoring

| Nom de la requête/du filtre |

Expression |

|---|

Afficher toutes les erreurs du canal de notification

|

resource.type="stackdriver_notification_channel" AND

severity>=ERROR |

Afficher les erreurs liées aux canaux de notification

en raison du débit limité |

resource.type="stackdriver_notification_channel" AND

severity>=ERROR AND

jsonPayload.summary="Notification delivery throttled." |

Afficher les journaux écrits par la ressource de disponibilité

|

resource.type="uptime_url" |

Afficher les requêtes reçues du

service de test de disponibilité |

"GoogleStackdriverMonitoring-UptimeChecks" |

Requêtes Cloud Run

| Nom de la requête/du filtre |

Expression |

| Journaux Cloud Run pour un job spécifique |

resource.type="cloud_run_job" AND

resource.labels.service_name="JOB_NAME"

|

| Journaux Cloud Run pour une révision et un service spécifiques |

resource.type="cloud_run_revision" AND

resource.labels.service_name="SERVICE_NAME" |

Requêtes Cloud Source Repositories

| Nom de la requête/du filtre |

Expression |

| Journaux Cloud Source Repositories |

resource.type="csr_repository" AND

resource.labels.name="REPOSITORY_NAME" |

Requêtes Spanner

| Nom de la requête/du filtre |

Expression |

| Journaux Cloud Spanner pour une instance Spanner spécifique |

resource.type="spanner_instance" AND

resource.labels.instance_id="SPANNER_INSTANCE" |

Requêtes Cloud SQL

| Nom de la requête/du filtre |

Expression |

| Journaux d'audit Cloud SQL |

resource.type="cloudsql_database" AND

resource.labels.database_id="DATABASE_ID" AND

log_id("cloudaudit.googleapis.com/activity") |

| Journaux d'erreurs MySQL Cloud SQL |

resource.type="cloudsql_database" AND

log_id("cloudsql.googleapis.com/mysql.err") |

| Bases de données MySQL Cloud SQL |

resource.type="cloudsql_database" AND

resource.labels.database_id="DATABASE_ID" AND

log_id("cloudsql.googleapis.com/mysql") |

| Bases de données Postgres Cloud SQL |

resource.type="cloudsql_database" AND

resource.labels.database_id="DATABASE_ID" AND

log_id("cloudsql.googleapis.com/postgres.log") |

| Journaux d'erreurs Cloud SQL SQL Server |

resource.type="cloudsql_database" AND

log_id("cloudsql.googleapis.com/sqlserver.err") |

| Bases de données SQL Server Cloud SQL |

resource.type="cloudsql_database" AND

resource.labels.database_id="DATABASE_ID" AND

log_id("cloudsql.googleapis.com/sqlagent.out") |

Requêtes Cloud Storage

| Nom de la requête/du filtre |

Expression |

| Journaux des buckets GCS |

resource.type="gcs_bucket" AND

resource.labels.bucket_name="BUCKET_NAME" |

| Journaux d'audit des buckets GCS |

resource.type="gcs_bucket" AND

logName:"cloudaudit.googleapis.com" |

| Journaux de création de buckets GCS |

resource.type="gcs_bucket" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.method_name="storage.buckets.create" |

| Journaux de suppression de bucket GCS |

resource.type="gcs_bucket" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.method_name="storage.buckets.delete" |

Requêtes Cloud Tasks

| Nom de la requête/du filtre |

Expression |

| Journaux de files d'attente Cloud Tasks |

resource.type="cloud_tasks_queue" AND

resource.labels.queue_id="QUEUE_ID" |

Requêtes Compute Engine

| Nom de la requête/du filtre |

Expression |

| Journaux d'activité d'administration Compute Engine |

resource.type="gce_instance" AND

log_id("cloudaudit.googleapis.com/activity") |

| Suppression d'une règle de pare-feu Compute Engine |

resource.type="gce_firewall_rule" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName:"firewalls.delete" |

| Journaux syslog de VM Compute Engine |

resource.type="gce_instance" AND

log_id("syslog") |

| Journaux d'authentification des VM Compute Engine |

resource.type="gce_instance" AND

log_id("authlog") |

| Erreur d'hôte Compute Engine |

resource.type="gce_instance"

protoPayload.serviceName="compute.googleapis.com"

(protoPayload.methodName:"compute.instances.hostError"

OR

operation.producer:"compute.instances.hostError")

log_id("cloudaudit.googleapis.com/system_event")

resource.labels.instance_id="INSTANCE_ID"

severity=INFO

|

| Alerte de mémoire de l'hôte Compute Engine |

resource.type="gce_instance" AND

protoPayload.serviceName="compute.googleapis.com" AND

(jsonPayload.methodName:"compute.instances.host_event_notify"

OR

operation.producer:"compute.instances.host_event_notify") AND

log_id("cloudaudit.googleapis.com/host_event_notify") AND

resource.labels.instance_id="INSTANCE_ID" AND

severity=CRITICAL

|

| Hôte Compute Engine migré |

resource.type="gce_instance"

protoPayload.serviceName="compute.googleapis.com"

(protoPayload.methodName:

"compute.instances.migrateOnHostMaintenance"

OR

operation.producer:

"compute.instances.migrateOnHostMaintenance")

log_id("cloudaudit.googleapis.com/system_event")

resource.labels.instance_id="INSTANCE_ID"

severity=INFO |

| VM Compute Engine arrêtée/préemptée |

resource.type="gce_instance"

protoPayload.methodName=~"compute\.instances\.(guestTerminate|preempted)"

log_id("cloudaudit.googleapis.com/system_event")

resource.labels.instance_id="INSTANCE_ID" |

| Arrêt de la VM Compute Engine en raison d'un échec de la création du disque de contournement |

resource.type="gce_instance"

protoPayload.serviceName="compute.googleapis.com"

(protoPayload.methodName="compute.instances.scratchDiskCreationFailed"

OR

operation.producer:

"compute.instances.scratchDiskCreationFailed)

log_id("cloudaudit.googleapis.com/system_event")

resource.labels.instance_id="INSTANCE_ID"

severity=INFO |

| Instance de VM Compute Engine créée |

resource.type="gce_instance"

protoPayload.methodName:"compute.instances.insert"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.request.name="INSTANCE_NAME" |

| Instance de VM Compute Engine supprimée avec nom |

resource.type="gce_instance"

protoPayload.methodName:"compute.instances.delete"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.resourceName:"INSTANCE_NAME" |

| Instance de VM Compute Engine supprimée avec ID |

resource.type="gce_instance"

protoPayload.methodName:"compute.instances.delete"

log_id("cloudaudit.googleapis.com/activity")

resource.labels.instance_id="INSTANCE_ID" |

| Instance de VM Compute Engine redémarrée |

resource.type="gce_instance"

protoPayload.methodName=~"compute\.instances\.(

stop|reset|automaticRestart|guestTerminate|

instanceManagerHaltForRestart)"

(log_id("cloudaudit.googleapis.com/activity")

OR log_id("cloudaudit.googleapis.com/system_event"))

resource.labels.instance_id="INSTANCE_ID" |

| Échec de l'intégrité du démarrage de la VM protégée Compute Engine |

resource.type="gce_instance"

log_id("compute.googleapis.com/shielded_vm_integrity")

jsonPayload.earlyBootReportEvent.policyEvaluationPassed="false"

resource.labels.instance_id="INSTANCE_ID" |

| Instance de VM Compute Engine arrêtée par le système d'exploitation invité |

resource.type="gce_instance"

protoPayload.serviceName="compute.googleapis.com"

(protoPayload.methodName:"compute.instances.guestTerminate" OR

operation.producer:"compute.instances.guestTerminate")

log_id("cloudaudit.googleapis.com/system_event")

resource.labels.instance_id="INSTANCE_ID"

severity=INFO |

| Le fichier de démarrage de la VM protégée Compute Engine a été bloqué |

resource.type="gce_instance"

log_id("serialconsole.googleapis.com/serial_port_1_output")

textPayload:("Security Violation")

resource.labels.instance_id="INSTANCE_ID" |

| Disque persistant créé |

resource.type="gce_disk" AND

protoPayload.methodName:"compute.disks.insert" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.resourceName: "PERSISTENT_DISK_NAME" |

| Nœuds ajoutés dans un nœud à locataire unique |

resource.type="gce_node_group"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.methodName=~("compute.nodeGroups.addNodes"

OR "compute.nodeGroups.insert")

resource.labels.node_group_id="NODE_GROUP_ID"

severity="INFO" |

| Événements d'autoscaling dans le nœud à locataire unique |

resource.type="gce_node_group"

log_id("cloudaudit.googleapis.com/system_event")

protoPayload.methodName=~("compute.nodeGroups.deleteNodes"

OR "compute.nodeGroups.addNodes")

resource.labels.node_group_id="NODE_GROUP_ID" |

| Instantané manuel pris |

resource.type="gce_snapshot"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.methodName:"compute.snapshots.insert"

protoPayload.resourceName:"SNAPSHOT_NAME" |

| Instantané programmé pris |

resource.type="gce_disk"

log_id("cloudaudit.googleapis.com/system_event")

protoPayload.methodName="ScheduledSnapshots"

protoPayload.response.operationType="createSnapshot"

protoPayload.response.targetLink="PERSISTENT_DISK_NAME" |

| Programmation d'instantané créée |

resource.type="gce_resource_policy"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.methodName:"compute.resourcePolicies.insert"

protoPayload.request.name="SCHEDULE_NAME" |

| Programmation d'instantané associée |

resource.type="gce_disk"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.methodName:"compute.disks.addResourcePolicies"

protoPayload.request.resourcePolicys:"SCHEDULE_NAME"

protoPayload.resourceName:"PERSISTENT_DISK_NAME" |

| Quota dépassé |

resource.type="gce_instance"

protoPayload.methodName:"compute.instances.insert"

protoPayload.status.message:"QUOTA_EXCEEDED"

severity=ERROR |

| Interroger les instances non opérationnelles d'un groupe d'instances |

resource.type="gce_instance_group"

resource.labels.instance_group_name="INSTANCE_GROUP_NAME"

jsonPayload.healthCheckProbeResult.healthState="UNHEALTHY" |

| Interroger les membres d'un groupe d'instances au cours d'une période donnée au format UTC |

resource.type="gce_instance_group_manager"

resource.labels.instance_group_manager_name="INSTANCE_GROUP_NAME"

jsonPayload.@type=

"type.googleapis.com/compute.InstanceGroupManagerEvent"

jsonPayload.instanceHealthStateChange.detailedHealthState="HEALTHY"

timestamp >= START_TIME timestamp <= END_TIME |

| Instances ajoutées au groupe d'instances |

resource.type="gce_instance_group"

protoPayload.methodName:"compute.instanceGroups.addInstances"

log_id("cloudaudit.googleapis.com/activity")

resource.labels.instance_group_name="INSTANCE_GROUP_NAME" |

| Instances supprimées du groupe d'instances |

resource.type="gce_instance_group"

protoPayload.methodName:"compute.instanceGroups.removeInstances"

log_id("cloudaudit.googleapis.com/activity")

resource.labels.instance_group_name="INSTANCE_GROUP_NAME" |

| Modèle d'instance défini ou mis à jour |

resource.type="gce_instance_group_manager"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.methodName=

"v1.compute.instanceGroupManagers.setInstanceTemplate"

resource.labels.instance_group_manager_name="INSTANCE_GROUP_MANAGER" |

| Règle de pare-feu supprimée |

resource.type="gce_firewall_rule"

log_id("cloudaudit.googleapis.com/activity")

protoPayload.methodName:"firewalls.delete" |

| Journaux de pare-feu |

resource.type="gce_subnetwork"

log_id("compute.googleapis.com/firewall")

jsonPayload.instance.vm_name="INSTANCE_NAME" |

Requêtes Google Cloud Observability

| Nom de la requête/du filtre |

Expression |

| Activités de récepteur de journaux |

resource.type="logging_sink" AND

log_id("cloudaudit.googleapis.com/activity") |

| Activités de création ou de mise à jour de métrique basée sur les journaux |

resource.type="metric" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName:(UpdateLogMetric OR CreateLogMetric) |

| Tests de disponibilité d'URL pour un hôte |

resource.type="uptime_url" AND

resource.labels.host="URL" |

Requêtes de gestion de l'authentification et des accès

| Nom de la requête/du filtre |

Expression |

| Journaux de création de compte de service |

resource.type="service_account" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName="google.iam.admin.v1.CreateServiceAccount" |

| Journaux des clés de création de compte de service |

resource.type="service_account" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName="google.iam.admin.v1.CreateServiceAccountKey" |

| Journaux de définition des stratégies de contrôle d'accès |

resource.type="project" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName="SetIamPolicy" |

| Compte principal externe autorisé à accéder à l'organisation |

resource.type="project" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.@type="type.googleapis.com/google.cloud.audit.AuditLog" AND

protoPayload.request.@type:"IamPolicy" AND

protoPayload.serviceData.policyDelta.bindingDeltas.member:* AND

NOT protoPayload.serviceData.policyDelta.bindingDeltas.member:"@DOMAIN_NAME.com" |

| Création, modification ou suppression de ressources |

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName:("create" OR "delete" OR "update") |

| Rôle accordé au compte principal |

log_id("cloudaudit.googleapis.com/activity") AND

resource.type="project" AND

protoPayload.serviceName="cloudresourcemanager.googleapis.com" AND

protoPayload.methodName="SetIamPolicy" AND

protoPayload.serviceData.policyDelta.bindingDeltas.action="Add" AND

protoPayload.serviceData.policyDelta.bindingDeltas.member:"EMAIL_ID" |

| Rôle supprimé du compte principal |

log_id("cloudaudit.googleapis.com/activity") AND

resource.type="project" AND

protoPayload.serviceName="cloudresourcemanager.googleapis.com" AND

protoPayload.methodName="SetIamPolicy" AND

protoPayload.serviceData.policyDelta.bindingDeltas.action="Remove" AND

protoPayload.serviceData.policyDelta.bindingDeltas.member:"EMAIL_ID" |

| Autorisation mise à jour dans un rôle personnalisé |

log_id("cloudaudit.googleapis.com/activity") AND

resource.type="iam_role" AND

protoPayload.serviceName="iam.googleapis.com" AND

protoPayload.methodName:"UpdateRole" AND

resource.labels.role_name:"ROLE_ID" |

Requêtes associées à Kubernetes

Pour obtenir une présentation et des exemples de requêtes d'audit pour les activités d'administration, consultez ceux fournis par la

page des journaux d'audit GKE.

Requêtes au niveau du cluster

| Nom de la requête/du filtre |

Expression |

| Opérations du cluster Google Kubernetes Engine |

resource.type="gke_cluster" AND

log_id("cloudaudit.googleapis.com/activity") |

| Création du cluster Google Kubernetes Engine |

resource.type="gke_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName="google.container.v1.ClusterManager.CreateCluster"

|

| Déploiement du cluster Kubernetes |

resource.type="k8s_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName:"deployments"

|

| Échec de l'authentification du cluster Kubernetes |

resource.type="k8s_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.authenticationInfo.principalEmail="system:anonymous"

|

Opérations et événements de cluster Kubernetes dans la zone us-central1-b |

resource.type="k8s_cluster" AND

resource.labels.location="us-central1-b"

|

| Requêtes de pod Kubernetes envoyées par des utilisateurs |

resource.type="k8s_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName:"io.k8s.core.v1.pods" AND

protoPayload.authenticationInfo.principalEmail="USER_EMAIL"

|

| Événements Kubernetes |

resource.type="k8s_cluster" AND

log_id("events")

|

| Mise à jour des points de terminaison Kubernetes |

resource.type="k8s_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.request.kind="Endpoints"

|

| Journaux du plan de contrôle Kubernetes |

resource.type="k8s_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.serviceName="k8s.io"

|

| Journaux du plan de contrôle Kubernetes Engine |

resource.type="k8s_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.serviceName="container.googleapis.com"

|

| Suppression des pods |

resource.type="k8s_cluster" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName=~"io\.k8s\.core\.v1\.pods\.(create|delete)"

|

| Journaux d'audit des pods Kubernetes à partir du plan de contrôle |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.resourceName="core/v1/namespaces/POD_NAMESPACE/pods/POD_NAME

|

| Évictions de pods Kubernetes |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName="io.k8s.core.v1.pods.eviction.create"

|

| Journaux d'audit des nœuds Kubernetes à partir du plan de contrôle |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.methodName:"io.k8s.core.v1.nodes"

|

| Plan de contrôle des clusters Kubernetes pour l'activité d'Addon Manager Activity |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.authenticationInfo.principalEmail="system:addon-manager"

|

Erreurs du plan de contrôle Kubernetes (à l'exception de Conflict, ce qui est normal) |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("cloudaudit.googleapis.com/activity") AND

protoPayload.status.message!="Conflict" AND

protoPayload.status.code!=0

|

| Événements du contrôleur d'entrée |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("events") AND

jsonPayload.source.component="loadbalancer-controller"

|

| Événements du contrôleur de service (kube-controller-manager) |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("events") AND

jsonPayload.source.component="service-controller"

|

| Événements de l'autoscaler de cluster |

resource.type="k8s_cluster" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("events") AND

jsonPayload.source.component="cluster-autoscaler"

|

Requêtes au niveau du pod

| Nom du filtre |

Expression |

| Interrogation du pod lors de la création |

resource.type="k8s_pod" AND

resource.labels.pod_name="POD_NAME" AND

log_id("events")

|

| Le pod de requêtes a été arrêté en raison de la pression exercée sur les ressources |

resource.type="k8s_pod" AND

log_id("events") AND

jsonPayload.reason="Evicted"

|

| Événements du programmeur |

resource.type="k8s_pod" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("events") AND

jsonPayload.source.component="default-scheduler"

|

| Événements du programmeur (préemptions) |

resource.type="k8s_pod" AND

resource.labels.location="CLUSTER_LOCATION" AND

resource.labels.cluster_name="CLUSTER_NAME" AND

log_id("events") AND

jsonPayload.source.component="default-scheduler" AND

jsonPayload.reason="Preempted"

|

Requêtes au niveau du nœud

| Nom du filtre |

Expression |

| Événements du nœud |

resource.type="k8s_node" AND

log_id("events")

|

| Consultation des journaux de Kube-proxy |

resource.type="k8s_node" AND

log_id("kube-proxy")

|

| Consultation des journaux dockerd |

resource.type="k8s_node" AND

log_id("container-runtime")

|

| Consultation des erreurs ou des échecs de kubelet |

resource.type="k8s_node" AND

log_id("kubelet") AND

jsonPayload.MESSAGE:("error" OR "fail")

|

| Afficher les journaux de nœuds pour les journaux système de GKE |

resource.type = "k8s_node"

logName:( "logs/container-runtime" OR

"logs/docker" OR

"logs/kube-container-runtime-monitor" OR

"logs/kube-logrotate" OR

"logs/kube-node-configuration" OR

"logs/kube-node-installation" OR

"logs/kubelet" OR

"logs/kubelet-monitor" OR

"logs/node-journal" OR

"logs/node-problem-detector")

|

Requêtes d'espace de noms

| Nom du filtre |

Expression |

| Journaux de conteneurs et de pods pour les journaux système GKE |

resource.type = ("k8s_container" OR "k8s_pod")

resource.labels.namespace_name = (

"cnrm-system" OR

"config-management-system" OR

"gatekeeper-system" OR

"gke-connect" OR

"gke-system" OR

"istio-system" OR

"knative-serving" OR

"monitoring-system" OR

"kube-system")

|

Requêtes de conteneur

| Nom du filtre |

Expression |

| Journaux de conteneurs Stdout sur tous les pods et conteneurs d'un cluster |

resource.type="k8s_container" AND

log_id("stdout")

|

| Journaux d'erreurs du conteneur sur tous les pods et conteneurs d'un cluster |

resource.type="k8s_container" AND

log_id("stderr") AND

severity=ERROR

|

| Journaux d'erreurs du conteneur pour un pod portant un nom spécifique |

resource.type="k8s_container" AND

resource.labels.pod_name="POD_NAME" AND

severity=ERROR

|

| Journaux d'erreurs du conteneur pour un conteneur dans un pod spécifique |

resource.type="k8s_container" AND

resource.labels.pod_name="POD_NAME" AND

resource.labels.container_name="server" AND

severity=ERROR

|

| Journaux d'erreurs du conteneur pour un espace de noms et un conteneur spécifiques |

resource.type="k8s_container" AND

resource.labels.namespace_name="istio-system" AND

resource.labels.container_name="egressgateway" AND

severity=ERROR

|

| Journaux de conteneurs pour un pod avec un libellé spécifique |

resource.type="k8s_container" AND

labels."k8s-pod/app"="loadgenerator" AND

severity=ERROR

|

| Journaux d'erreurs du conteneur pour les pods exécutés sur un nœud spécifique |

resource.type="k8s_container" AND

labels."compute.googleapis.com/resource_name"=NODE_NAME AND

severity=ERROR

|

| Journaux de conteneurs pour un pod avec un libellé généré à l'aide de Skaffold |

resource.type="k8s_container" AND

labels."k8s-pod/app"="loadgenerator" AND

labels."k8s-pod/skaffold_dev/run-id"=SKAFFOLD_RUN_ID

severity=ERROR

|

Journaux d'erreurs du conteneur pour un pod spécifique contenant un objet POST dans le champ textPayload |

resource.type="k8s_container" AND

resource.labels.pod_name="POD_NAME" AND

textPayload:"POST" AND

severity=ERROR

|

Journaux d'erreurs du conteneur pour un pod spécifique contenant un objet GET dans le fichier JSON structuré |

resource.type="k8s_container" AND

resource.labels.pod_name="POD_NAME" AND

jsonPayload."http.req.method"="GET" AND

severity=ERROR

|

| Journaux d'erreurs du conteneur dans l'espace de noms kube-system |

resource.type="k8s_container" AND

resource.labels.namespace_name="kube-system" AND

severity=ERROR

|

| Erreur de conteneur dans le journal d'insights du conteneur |

resource.type="k8s_container" AND

log_id("clouderrorreporting.googleapis.com/insights")

|

| Journaux de conteneur Kubernetes |

resource.type="k8s_container" AND

resource.labels.container_name="CONTAINER_NAME"

|

Requêtes du plan de contrôle

Remarque: Les journaux du plan de contrôle GKE doivent être activés.

| Nom du filtre |

Expression |

| Journaux du serveur d'API Kubernetes |

resource.type="k8s_control_plane_component"

resource.labels.component_name="apiserver"

resource.labels.location="CLUSTER_LOCATION"

resource.labels.cluster_name="CLUSTER_NAME"

|

| Journaux du programmeur Kubernetes |

resource.type="k8s_control_plane_component"

resource.labels.component_name="scheduler"

resource.labels.location="CLUSTER_LOCATION"

resource.labels.cluster_name="CLUSTER_NAME"

|

| Journaux du gestionnaire de contrôleurs Kubernetes |

resource.type="k8s_control_plane_component"

resource.labels.component_name="controller-manager"

resource.labels.location="CLUSTER_LOCATION"

resource.labels.cluster_name="CLUSTER_NAME"

|

Requêtes de charge de travail TPU

Remarque: La journalisation du système et des charges de travail GKE doit être activée.

| Nom du filtre |

Expression |

| Journaux de conteneurs Stdout sur tous les nœuds TPU avec le même préfixe

|

resource.type="k8s_container" AND

labels."compute.googleapis.com/resource_name"=~"TPU_NODE_PREFIX.*" AND

log_id("stdout")

|

| Journaux d'erreurs du conteneur sur tous les nœuds TPU avec le même préfixe

|

resource.type="k8s_container" AND

labels."compute.googleapis.com/resource_name"=~"TPU_NODE_PREFIX.*" AND

log_id("stderr") AND

severity=ERROR

|

| Journaux de conteneurs Stdout de la même tâche GKE

|

resource.type="k8s_container" AND

labels."k8s-pod/batch.kubernetes.io/job-name" = "JOB_NAME" AND

log_id("stdout")

|

| Journaux d'erreurs du conteneur de la même tâche GKE

|

resource.type="k8s_container" AND

labels."k8s-pod/batch.kubernetes.io/job-name"="JOB_NAME" AND

log_id("stderr") AND

severity=ERROR

|

| Journaux de conteneurs Stdout du même JobSet GKE

|

resource.type="k8s_container" AND

labels."k8s-pod/jobset_sigs_k8s_io/jobset-name"="JOBSET_NAME" AND

log_id("stdout")

|

| Journaux d'erreurs du conteneur du même JobSet GKE

|

resource.type="k8s_container" AND

labels."k8s-pod/jobset_sigs_k8s_io/jobset-name"="JOBSET_NAME" AND

log_id("stderr") AND

severity=ERROR

|

Requêtes d'applications tierces

Les requêtes suivantes utilisent les ID de journal par défaut pour les journaux collectés par l'ancien agent de journalisation. Si vous collectez des journaux à l'aide de l'agent Ops, les noms de journaux peuvent être configurés différemment. Pour en savoir plus sur l'agent Ops et les journaux d'application, consultez la section Collecter les journaux d'applications tierces.

| Nom de la requête/du filtre |

Expression |

| Journaux Apache |

resource.type="gce_instance" AND

(logName:"/apache-access" OR logName:"/apache-error") |

| Journaux Cassandra |

resource.type="gce_instance" AND

log_id("cassandra") |

| Journaux Chef |

resource.type="gce_instance" AND

logName:"projects/PROJECT_ID/logs/chef-" |

| Journaux gitlab |

resource.type="gce_instance"

logName:"projects/PROJECT_ID/logs/gitlab-" |

| Journaux Jenkins |

resource.type="gce_instance" AND

log_id("jenkins") |

| Journaux Jetty |

resource.type="gce_instance" AND

logName:"projects/PROJECT_ID/logs/jetty-" |

| Journaux Joomla |

resource.type="gce_instance" AND

log_id("joomla") |

| Journaux syslog Linux |

resource.type="gce_instance" AND

log_id("syslog") |

| Journaux Magneto |

resource.type="gce_instance" AND

logName:"projects/PROJECT_ID/logs/magneto-" |

| Journaux MediaWiki |

resource.type="gce_instance" AND

log_id("mediawiki") |

| Journaux memcached |

resource.type="gce_instance" AND

log_id("memcached") |

| Journaux Mongodb |

resource.type="gce_instance" AND

log_id("mongodb") |

| Journaux MySQL |

resource.type="gce_instance" AND

log_id("mysql") |

| Journaux Nginx |

resource.type="gce_instance" AND

logName:"projects/PROJECT_ID/logs/nginx-" |

| Journaux PostgreSQL |

resource.type="gce_instance" AND

log_id("postgresql") |

| Journaux Puppet |

resource.type="gce_instance" AND

logName:"projects/PROJECT_ID/logs/puppet-" |

| Journaux RabbitMQ |

resource.type="gce_instance" AND

logName:"projects/PROJECT_ID/logs/rabbitmq-" |

| Journaux Redmine |

resource.type="gce_instance" AND

log_id("redmine") |

| Journaux Salt |

resource.type="gce_instance" AND

logName:"projects/PROJECT_ID/logs/salt-" |

| Requêtes MySQL lentes |

resource.type="gce_instance" AND

log_id("mysql-slow") |

| Journaux Solr |

resource.type="gce_instance" AND

log_id("solr") |

| Journaux SugarCRM |

resource.type="gce_instance" AND

log_id("sugarcrm") |

| Journaux Tomcat |

resource.type="gce_instance" AND

log_id("tomcat") |

| Journaux Zookeeper |

resource.type="gce_instance" AND

log_id("zookeeper") |

Requêtes de mise en réseau

| Nom de la requête/du filtre |

Expression |

| Tous les journaux de pare-feu |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/firewall") |

| Journaux de pare-feu par pays |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/firewall") AND

jsonPayload.remote_location.country=COUNTRY_ISO_ALPHA_3 |

| Journaux de pare-feu d'une VM |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/firewall") AND

jsonPayload.instance.vm_name="INSTANCE_NAME" |

| Journaux de sous-réseau de pare-feu |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/firewall") AND

resource.labels.subnetwork_name="SUBNET_NAME" |

| Journaux de trafic d'un sous-réseau Compute Engine vers un sous-réseau |

resource.type="gce_subnetwork" AND

ip_in_net(jsonPayload.connection.dest_ip, "SUBNET_IP") |

| Journaux de flux VPC |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/vpc_flows") |

| Journaux de flux VPC pour un port et un protocole spécifiques |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/vpc_flows") AND

jsonPayload.connection.src_port="PORT_ID" AND

jsonPayload.connection.protocol="PROTOCOL" |

| Journaux de flux VPC pour un sous-réseau spécifique |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/vpc_flows") AND

resource.labels.subnetwork_name"=SUBNET_NAME" |

| Journaux de flux VPC pour un préfixe de sous-réseau spécifique |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/vpc_flows") AND

ip_in_net(jsonPayload.connection.dest_ip,SUBNET_IP) |

| Journaux de flux VPC pour une VM spécifique |

resource.type="gce_subnetwork" AND

log_id("compute.googleapis.com/vpc_flows") AND

jsonPayload.src_instance.vm_name="VM_NAME" |

| Journaux de passerelle VPN |

resource.type="vpn_gateway" AND

resource.labels.gateway_id="GATEWAY_ID" |

| Erreurs 5xx de l'équilibreur de charge HTTP |

resource.type="http_load_balancer" AND

httpRequest.status>=500 |

| Requêtes de l'équilibreur de charge HTTP à phpMyAdmin |

resource.type="http_load_balancer" AND

httpRequest.request_url:"phpmyadmin" |

Requêtes de sécurité

| Nom de la requête/du filtre |

Expression |

| Tous les journaux d'audit |

logName:"cloudaudit.googleapis.com" |

| Journaux d'audit pour Access Transparency (AXT) |

log_id("cloudaudit.googleapis.com/access_transparency") |

| Journaux d'audit des activités d'administration |

log_id("cloudaudit.googleapis.com/activity") |

| Journaux d'audit de l'accès aux données |

log_id("cloudaudit.googleapis.com/data_access") |

| Journaux d'audit des événements système |

log_id("cloudaudit.googleapis.com/system_event") |

Dépannage

Pour savoir comment résoudre les problèmes courants liés à l'utilisation de l'explorateur de journaux, consultez la section Utiliser l'explorateur de journaux: dépannage.

Étape suivante

Pour en savoir plus sur la syntaxe des requêtes, qui vous permet de les personnaliser, consultez la page Langage de requête Logging.

Pour en savoir plus sur les requêtes dans la console Google Cloud , consultez la page Créer des requêtes à l'aide du langage de requête Logging.