In diesem Dokument finden Sie Vorschläge für Suchanfragen, um das Auffinden wichtiger Logs mit dem Log-Explorer in der Google Cloud Console zu erleichtern. Die aufgeführten Abfragen sind in der Logging-Abfragesprache geschrieben und können im Log-Explorer, in der Logging API oder in der Befehlszeile verwendet werden.

Im Log-Explorer werden boolesche Ausdrücke verwendet, um eine Teilmenge aller Logeinträge in Ihrem Projekt anzugeben. Sie können diese Abfragen verwenden, um Logeinträge aus bestimmten Logs oder Logdiensten oder solche auszuwählen, die Bedingungen für Metadaten oder benutzerdefinierte Felder erfüllen.

Hinweise

Prüfen Sie, ob Sie die richtigen Identity and Access Management-Berechtigungen oder -Rollen zum Erstellen von Abfragen mit dem Log-Explorer haben. Weitere Informationen zu den erforderlichen IAM-Berechtigungen finden Sie unter Berechtigungen für die Google Cloud -Konsole.

Jetzt starten

-

Rufen Sie in der Google Cloud Console die Seite Log-Explorer auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

Wählen Sie das entsprechende Google Cloud Projekt oder eine andere Google CloudRessource aus, für die Sie Protokolle aufrufen möchten.

Beispielabfragen verwenden

Wenn Sie eine Abfrage aus den folgenden Tabellen anwenden möchten, klicken Sie für den Ausdruck auf das Symbol content_copy Inhalt kopieren und fügen Sie den kopierten Ausdruck in das Feld des Abfrageeditors im Log-Explorer ein.

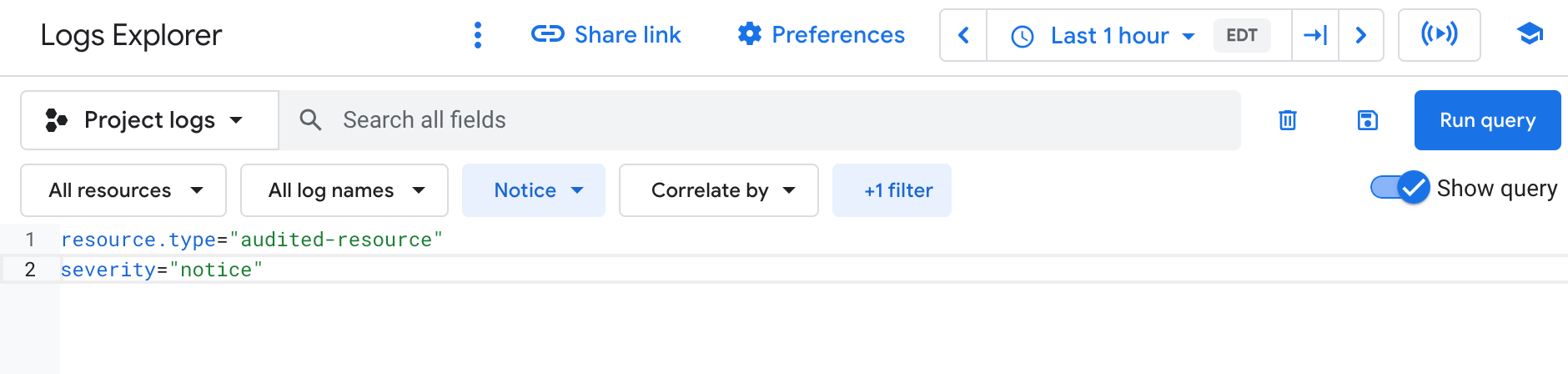

Der folgende Screenshot zeigt den Abfragebereich:

Wenn das Feld „Query Editor“ nicht angezeigt wird, aktivieren Sie Abfrage anzeigen.

Nachdem Sie den Abfrageausdruck überprüft haben, klicken Sie auf Abfrage ausführen. Logs, die Ihrer Abfrage entsprechen, werden dann unter Abfrageergebnisse aufgeführt.

Einige der unten aufgeführten Abfragen enthalten Variablen, die durch gültige Werte ersetzt werden müssen. Wenn eine Abfrage beispielsweise logName enthält, muss sich die von Ihnen für PROJECT_ID angegebene ID auf das ausgewählteGoogle Cloud -Projekt beziehen. Andernfalls schlägt die Abfrage fehl.

Wichtige Hinweise:

Wenn Sie eine Abfrage mit einem Zeitstempel haben, ist die Zeitraumauswahl deaktiviert und die Abfrage verwendet den Zeitstempelausdruck als Zeitraumbeschränkung. Wenn eine Abfrage keinen Zeitstempelausdruck hat, verwendet die Abfrage die Zeitraumauswahl als Zeitraumbeschränkung.

Die Länge einer Abfrage darf 20.000 Zeichen nicht überschreiten.

In der Logging-Abfragesprache wird die Groß- und Kleinschreibung mit Ausnahme von regulären Ausdrücken nicht berücksichtigt.

Sie können die Funktion

log_idfür Abfragen mit einemlog_name-Ausdruck verwenden. Der Ausdrucklog_name="projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access"ist beispielsweise mitlog_id("cloudaudit.googleapis.com/data_access")identisch. Weitere Informationen zurlog_id-Funktion finden Sie unter Logging-Abfragesprache: Funktionen.

Eine Anleitung zum Abfragen in der Google Cloud Console finden Sie unter Abfragen im Log-Explorer erstellen.

In den folgenden Abschnitten sind die Abfragen nach Google Cloud Diensten gruppiert.

App Engine-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| App Engine-Logs von Silvester (in UTC-Zeit) | resource.type="gae_app" AND severity>=ERROR AND timestamp>="2018-12-31T00:00:00Z" AND timestamp<="2019-01-01T00:00:00Z" |

| App Engine-Anfragelogs mit Serverfehlern | resource.type="gae_app" AND log_id("appengine.googleapis.com/request_log") AND httpRequest.status>=500 |

| Abgerufene HTTP-Fehlerlogs | resource.type="gae_app" AND protoPayload.status >= 400 AND sample(insertId, 0.1) |

| Nach App Engine-Trace-ID suchen | resource.type="gae_app" AND trace="projects/PROJECT_ID/traces/TRACE_ID" |

| App Engine-Logs | resource.type="gae_app" AND resource.labels.module_id="MODULE_ID" AND resource.labels.version_id="VERSION_ID" |

| Letzte App Engine-Bereitstellungen | resource.type="gae_app" AND protoPayload."@type"="type.googleapis.com/google.cloud.audit.AuditLog" AND protoPayload.serviceName="appengine.googleapis.com" |

API-Abfragen aktivieren und deaktivieren

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Audit API-Aktivierungsprotokolle | protoPayload.methodName="google.api.serviceusage.v1.ServiceUsage.EnableService" |

| Deaktivierungs-Logs der API prüfen | protoPayload.methodName="google.api.serviceusage.v1.ServiceUsage.DisableService" |

BigQuery-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| BigQuery-Audit-Logs | resource.type=("bigquery_dataset" OR "bigquery_project") AND logName:"cloudaudit.googleapis.com" |

| BigQuery-Audit-Logs für ein Projekt | resource.type="bigquery_project" AND logName:"cloudaudit.googleapis.com" |

| BigQuery-Audit-Logs für ein Dataset | resource.type="bigquery_dataset" AND logName:"cloudaudit.googleapis.com" |

| BigQuery-Audit-Logs für das BI Engine-Modell | resource.type="bigquery_biengine_model" AND logName:"cloudaudit.googleapis.com" |

| BigQuery-Audit-Logs für eine Data Transfer Service-Ausführung. | resource.type="bigquery_dts_run" AND logName:"cloudaudit.googleapis.com" |

| BigQuery-Audit-Logs für eine Data Transfer Service-Konfiguration. | resource.type="bigquery_dts_config" AND logName:"cloudaudit.googleapis.com" |

| Jobs in BigQuery Data Transfer Service | resource.type=("bigquery_project") AND protoPayload.requestMetadata.callerSuppliedUserAgent= "BigQuery Data Transfer Service" AND protoPayload.methodName=("google.cloud.bigquery.v2.JobService.InsertJob" OR "google.cloud.bigquery.v2.JobService.Query") |

| Logs zu BigQuery-Übertragungen | resource.type="bigquery_dts_config" AND labels.run_id="RUN_ID" AND resource.labels.config_id="CONFIG_ID" |

| Aktualisierungen von BigQuery-Datasets | resource.type="bigquery_dataset" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName= "google.cloud.bigquery.v2.DatasetService.UpdateDataset" |

| Abgeschlossene Jobs in BigQuery | resource.type="bigquery_project" AND log_id("cloudaudit.googleapis.com/data_access") AND protoPayload.methodName=("google.cloud.bigquery.v2.JobService.InsertJob" OR "google.cloud.bigquery.v2.JobService.Query") |

| Große BigQuery-Abfragen | resource.type="bigquery_project" AND protoPayload.metadata.jobChange.job.jobStats.queryStats.totalBilledBytes > 1073741824 |

| Überschrittenes Kontingent in BigQuery | resource.type=("bigquery_dataset" OR "bigquery_project") AND protoPayload.status.code=8 AND severity>=WARNING |

| Gestartete BigQuery-Abfrage | resource.type="bigquery_project" AND protoPayload.metadata.jobInsertion.reason:* |

| Parallele Lade-/Extraktionsjobs in BigQuery | resource.type="bigquery_resource" AND protoPayload.methodName="jobservice.insert" AND protoPayload.serviceData.jobInsertRequest.resource.jobConfiguration.query.query: "extract" |

| BigQuery-Audit-Logs für die Richtlinien für den Zeilenzugriff | protoPayload.methodName="jobservice.insert" AND protoPayload.serviceData.jobInsertRequest.resource.jobConfiguration.query.query:"ROW ACCESS POLICY" |

Dataflow-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Fehler und Warnungen in Dataflow-Workern | resource.type="dataflow_step" AND log_id("dataflow.googleapis.com/worker") AND severity>=WARNING |

Dataproc-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Apache Hadoop-Logs in Dataproc | resource.type="cloud_dataproc_cluster" AND jsonPayload.class:"org.apache.hadoop.mapreduce" |

Cloud Deployment Manager

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Fehler in Deployment Manager | resource.type="deployment" AND severity>=ERROR |

Abfragen für Cloud Run-Funktionen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Fehler in Cloud Functions | resource.type="cloud_function" AND log_id("cloudfunctions.googleapis.com/cloud-functions") AND severity>=ERROR |

Cloud Monitoring-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Alle Fehler des Benachrichtigungskanals anzeigen |

resource.type="stackdriver_notification_channel" AND severity>=ERROR |

| Benachrichtigungskanal fehler aufgrund von Drosselung anzeigen |

resource.type="stackdriver_notification_channel" AND severity>=ERROR AND jsonPayload.summary="Notification delivery throttled." |

| Von der Verfügbarkeitsressource geschriebene Protokolle anzeigen |

resource.type="uptime_url" |

| Anfragen anzeigen, die vom Dienst zur Verfügbarkeitsdiagnose empfangen wurden |

"GoogleStackdriverMonitoring-UptimeChecks" |

Cloud Run-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Cloud Run-Logs für einen bestimmten Job | resource.type="cloud_run_job" AND resource.labels.service_name="JOB_NAME" |

| Cloud Run-Logs für eine bestimmte Version und einen bestimmten Dienst | resource.type="cloud_run_revision" AND resource.labels.service_name="SERVICE_NAME" |

Cloud Source Repositories-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Logs für Cloud Source Repositories | resource.type="csr_repository" AND resource.labels.name="REPOSITORY_NAME" |

Spanner-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Cloud Spanner-Logs für spezifische Spanner-Instanzen | resource.type="spanner_instance" AND resource.labels.instance_id="SPANNER_INSTANCE" |

Cloud SQL-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Cloud SQL-Audit-Logs | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudaudit.googleapis.com/activity") |

| MySQL-Fehlerlogs in Cloud SQL | resource.type="cloudsql_database" AND log_id("cloudsql.googleapis.com/mysql.err") |

| MySQL-basierte Datenbanken in Cloud SQL | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudsql.googleapis.com/mysql") |

| Postgres-basierte Datenbanken in Cloud SQL | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudsql.googleapis.com/postgres.log") |

| SQL Server-Fehlerlogs in Cloud SQL | resource.type="cloudsql_database" AND log_id("cloudsql.googleapis.com/sqlserver.err") |

| SQL Server-basierte Datenbanken in Cloud SQL | resource.type="cloudsql_database" AND resource.labels.database_id="DATABASE_ID" AND log_id("cloudsql.googleapis.com/sqlagent.out") |

Cloud Storage-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Bucket-Logs in GCS | resource.type="gcs_bucket" AND resource.labels.bucket_name="BUCKET_NAME" |

| Bucket-Audit-Logs in GCS | resource.type="gcs_bucket" AND logName:"cloudaudit.googleapis.com" |

| Bucket-Erstellungslogs in GCS | resource.type="gcs_bucket" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.method_name="storage.buckets.create" |

| Logs zu gelöschten Buckets in GCS | resource.type="gcs_bucket" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.method_name="storage.buckets.delete" |

Cloud Tasks-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Aufgabenwarteschlangenlogs in Cloud Tasks | resource.type="cloud_tasks_queue" AND resource.labels.queue_id="QUEUE_ID" |

Compute Engine-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Logs für Administratoraktivitäten in der Compute Engine | resource.type="gce_instance" AND log_id("cloudaudit.googleapis.com/activity") |

| Gelöschte Compute Engine-Firewallregeln | resource.type="gce_firewall_rule" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"firewalls.delete" |

| Compute Engine-VM-Syslogs | resource.type="gce_instance" AND log_id("syslog") |

| Auth-Logs von Compute Engine-VMs | resource.type="gce_instance" AND log_id("authlog") |

| Compute Engine-Hostfehler | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName:"compute.instances.hostError" OR operation.producer:"compute.instances.hostError") log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| Benachrichtigung zum Arbeitsspeicher von Compute Engine-Hosts | resource.type="gce_instance" AND protoPayload.serviceName="compute.googleapis.com" AND (jsonPayload.methodName:"compute.instances.host_event_notify" OR operation.producer:"compute.instances.host_event_notify") AND log_id("cloudaudit.googleapis.com/host_event_notify") AND resource.labels.instance_id="INSTANCE_ID" AND severity=CRITICAL |

| Compute Engine-Host migriert | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName: "compute.instances.migrateOnHostMaintenance" OR operation.producer: "compute.instances.migrateOnHostMaintenance") log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| Compute Engine-VM beendet/vorzeitig beendet | resource.type="gce_instance" protoPayload.methodName=~"compute\.instances\.(guestTerminate|preempted)" log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" |

| Compute Engine-VM aufgrund eines Fehlers beim Erstellen des Auslagerungsspeichers beendet | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName="compute.instances.scratchDiskCreationFailed" OR operation.producer: "compute.instances.scratchDiskCreationFailed) log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| Compute Engine-VM-Instanz erstellt | resource.type="gce_instance" protoPayload.methodName:"compute.instances.insert" log_id("cloudaudit.googleapis.com/activity") protoPayload.request.name="INSTANCE_NAME" |

| Compute Engine-VM-Instanz mit Name gelöscht | resource.type="gce_instance" protoPayload.methodName:"compute.instances.delete" log_id("cloudaudit.googleapis.com/activity") protoPayload.resourceName:"INSTANCE_NAME" |

| Compute Engine-VM-Instanz mit ID gelöscht | resource.type="gce_instance" protoPayload.methodName:"compute.instances.delete" log_id("cloudaudit.googleapis.com/activity") resource.labels.instance_id="INSTANCE_ID" |

| Compute Engine-VM-Instanz neu gestartet | resource.type="gce_instance" protoPayload.methodName=~"compute\.instances\.( stop|reset|automaticRestart|guestTerminate| instanceManagerHaltForRestart)" (log_id("cloudaudit.googleapis.com/activity") OR log_id("cloudaudit.googleapis.com/system_event")) resource.labels.instance_id="INSTANCE_ID" |

| Fehler bei der Integrität des Starts einer Compute Engine-VM mit Shielding | resource.type="gce_instance" log_id("compute.googleapis.com/shielded_vm_integrity") jsonPayload.earlyBootReportEvent.policyEvaluationPassed="false" resource.labels.instance_id="INSTANCE_ID" |

| Compute Engine-VM-Instanz vom Gastbetriebssystem beendet | resource.type="gce_instance" protoPayload.serviceName="compute.googleapis.com" (protoPayload.methodName:"compute.instances.guestTerminate" OR operation.producer:"compute.instances.guestTerminate") log_id("cloudaudit.googleapis.com/system_event") resource.labels.instance_id="INSTANCE_ID" severity=INFO |

| Bootdatei der Compute Engine-VM mit Shielding wurde blockiert | resource.type="gce_instance" log_id("serialconsole.googleapis.com/serial_port_1_output") textPayload:("Security Violation") resource.labels.instance_id="INSTANCE_ID" |

| Nichtflüchtiger Speicher erstellt | resource.type="gce_disk" AND protoPayload.methodName:"compute.disks.insert" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.resourceName: "PERSISTENT_DISK_NAME" |

| Knoten zu Knoten für einzelne Mandanten hinzugefügt | resource.type="gce_node_group" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName=~("compute.nodeGroups.addNodes" OR "compute.nodeGroups.insert") resource.labels.node_group_id="NODE_GROUP_ID" severity="INFO" |

| Autoscaling von Ereignissen zu Knoten für einzelne Mandanten | resource.type="gce_node_group" log_id("cloudaudit.googleapis.com/system_event") protoPayload.methodName=~("compute.nodeGroups.deleteNodes" OR "compute.nodeGroups.addNodes") resource.labels.node_group_id="NODE_GROUP_ID" |

| Manueller Snapshot erstellt | resource.type="gce_snapshot" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"compute.snapshots.insert" protoPayload.resourceName:"SNAPSHOT_NAME" |

| Geplante Snapshot-Erstellung | resource.type="gce_disk" log_id("cloudaudit.googleapis.com/system_event") protoPayload.methodName="ScheduledSnapshots" protoPayload.response.operationType="createSnapshot" protoPayload.response.targetLink="PERSISTENT_DISK_NAME" |

| Zeitplan für Snapshots erstellt | resource.type="gce_resource_policy" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"compute.resourcePolicies.insert" protoPayload.request.name="SCHEDULE_NAME" |

| Snapshot-Zeitplan angehängt | resource.type="gce_disk" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"compute.disks.addResourcePolicies" protoPayload.request.resourcePolicys:"SCHEDULE_NAME" protoPayload.resourceName:"PERSISTENT_DISK_NAME" |

| Kontingent überschritten | resource.type="gce_instance" protoPayload.methodName:"compute.instances.insert" protoPayload.status.message:"QUOTA_EXCEEDED" severity=ERROR |

| Abfrage fehlerhafter Instanzen in einer Instanzgruppe | resource.type="gce_instance_group" resource.labels.instance_group_name="INSTANCE_GROUP_NAME" jsonPayload.healthCheckProbeResult.healthState="UNHEALTHY" |

| Instanzgruppenmitglieder innerhalb eines Zeitraums im UTC-Zeitformat abfragen |

resource.type="gce_instance_group_manager" resource.labels.instance_group_manager_name="INSTANCE_GROUP_NAME" jsonPayload.@type= "type.googleapis.com/compute.InstanceGroupManagerEvent" jsonPayload.instanceHealthStateChange.detailedHealthState="HEALTHY" timestamp >= START_TIME timestamp <= END_TIME |

| Instanzen, die der Instanzgruppe hinzugefügt wurden | resource.type="gce_instance_group" protoPayload.methodName:"compute.instanceGroups.addInstances" log_id("cloudaudit.googleapis.com/activity") resource.labels.instance_group_name="INSTANCE_GROUP_NAME" |

| Instanzen aus Instanzgruppe entfernt | resource.type="gce_instance_group" protoPayload.methodName:"compute.instanceGroups.removeInstances" log_id("cloudaudit.googleapis.com/activity") resource.labels.instance_group_name="INSTANCE_GROUP_NAME" |

| Instanzvorlage festgelegt oder aktualisiert | resource.type="gce_instance_group_manager" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName= "v1.compute.instanceGroupManagers.setInstanceTemplate" resource.labels.instance_group_manager_name="INSTANCE_GROUP_MANAGER" |

| Firewallregel wurde gelöscht | resource.type="gce_firewall_rule" log_id("cloudaudit.googleapis.com/activity") protoPayload.methodName:"firewalls.delete" |

| Firewalllogs | resource.type="gce_subnetwork" log_id("compute.googleapis.com/firewall") jsonPayload.instance.vm_name="INSTANCE_NAME" |

Google Cloud Observability-Abfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Logs zu Senkenaktivitäten | resource.type="logging_sink" AND log_id("cloudaudit.googleapis.com/activity") |

| Aktivitäten zur Erstellung oder Aktualisierung logbasierter Messwerte | resource.type="metric" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:(UpdateLogMetric OR CreateLogMetric) |

| URL-Verfügbarkeitsprüfung nach Host | resource.type="uptime_url" AND resource.labels.host="URL" |

Abfragen der Identitäts- und Zugriffsverwaltung

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Logs zur Erstellung von Dienstkonten | resource.type="service_account" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="google.iam.admin.v1.CreateServiceAccount" |

| Schlüssellogs zur Erstellung von Dienstkonten | resource.type="service_account" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="google.iam.admin.v1.CreateServiceAccountKey" |

| Logs für Zugriffssteuerungsrichtlinien | resource.type="project" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="SetIamPolicy" |

| Externes Hauptkonto mit Zugriff auf die Organisation | resource.type="project" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.@type="type.googleapis.com/google.cloud.audit.AuditLog" AND protoPayload.request.@type:"IamPolicy" AND protoPayload.serviceData.policyDelta.bindingDeltas.member:* AND NOT protoPayload.serviceData.policyDelta.bindingDeltas.member:"@DOMAIN_NAME.com" |

| Ressourcen erstellen, ändern oder löschen | log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:("create" OR "delete" OR "update") |

| Dem Hauptkonto zugewiesene Rolle | log_id("cloudaudit.googleapis.com/activity") AND resource.type="project" AND protoPayload.serviceName="cloudresourcemanager.googleapis.com" AND protoPayload.methodName="SetIamPolicy" AND protoPayload.serviceData.policyDelta.bindingDeltas.action="Add" AND protoPayload.serviceData.policyDelta.bindingDeltas.member:"EMAIL_ID" |

| Rolle aus Hauptkonto entfernt | log_id("cloudaudit.googleapis.com/activity") AND resource.type="project" AND protoPayload.serviceName="cloudresourcemanager.googleapis.com" AND protoPayload.methodName="SetIamPolicy" AND protoPayload.serviceData.policyDelta.bindingDeltas.action="Remove" AND protoPayload.serviceData.policyDelta.bindingDeltas.member:"EMAIL_ID" |

| Berechtigung in einer benutzerdefinierten Rolle aktualisiert | log_id("cloudaudit.googleapis.com/activity") AND resource.type="iam_role" AND protoPayload.serviceName="iam.googleapis.com" AND protoPayload.methodName:"UpdateRole" AND resource.labels.role_name:"ROLE_ID" |

Kubernetes-bezogene Abfragen

Eine Übersicht und Beispiele zu Audit-Logabfragen für Administratoraktivitäten finden sich auf der GKE-Audit-Logging-Seite.Abfragen auf Clusterebene

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Google Kubernetes Engine-Clustervorgänge | resource.type="gke_cluster" AND log_id("cloudaudit.googleapis.com/activity") |

| Google Kubernetes Engine-Cluster erstellen |

resource.type="gke_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="google.container.v1.ClusterManager.CreateCluster" |

| Kubernetes-Clusterbereitstellung |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"deployments" |

| Fehler bei Kubernetes-Clusterauthentifizierung |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.authenticationInfo.principalEmail="system:anonymous" |

Kubernetes-Clustervorgänge und Ereignisse in us-central1-b |

resource.type="k8s_cluster" AND resource.labels.location="us-central1-b" |

| Kubernetes Pod-Anfragen von Nutzern |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"io.k8s.core.v1.pods" AND protoPayload.authenticationInfo.principalEmail="USER_EMAIL" |

| Kubernetes-Ereignisse |

resource.type="k8s_cluster" AND log_id("events") |

| Kubernetes-Endpunkt-Update |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.request.kind="Endpoints" |

| Logs der Steuerungsebene in Kubernetes |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.serviceName="k8s.io" |

| Logs der Steuerungsebene in Kubernetes |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.serviceName="container.googleapis.com" |

| Pod löschen |

resource.type="k8s_cluster" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName=~"io\.k8s\.core\.v1\.pods\.(create|delete)" |

| Kubernetes-Pod-Audit-Logs der Steuerungsebene |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.resourceName="core/v1/namespaces/POD_NAMESPACE/pods/POD_NAME |

| Kubernetes-Pods entfernen |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName="io.k8s.core.v1.pods.eviction.create" |

| Audit-Logs zu Kubernetes-Knoten der Steuerungsebene |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.methodName:"io.k8s.core.v1.nodes" |

| Steuerungsebene des Kubernetes-Clusters für Addon-Manager-Aktivitäten |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.authenticationInfo.principalEmail="system:addon-manager" |

Fehler auf Kubernetes-Steuerungsebene (ohne Conflict, was normal ist) |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("cloudaudit.googleapis.com/activity") AND protoPayload.status.message!="Conflict" AND protoPayload.status.code!=0 |

| Ingress-Controller-Ereignisse |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="loadbalancer-controller" |

| Service Controller-Ereignisse (kube-controller-manager) |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="service-controller" |

| Cluster Autoscaler-Ereignisse |

resource.type="k8s_cluster" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="cluster-autoscaler" |

Abfragen auf Pod-Ebene

| Filtername | Ausdruck |

|---|---|

| Pod während der Erstellung abfragen |

resource.type="k8s_pod" AND resource.labels.pod_name="POD_NAME" AND log_id("events") |

| Abfrage-Pod aufgrund von Ressourcenknappheit beendet |

resource.type="k8s_pod" AND log_id("events") AND jsonPayload.reason="Evicted" |

| Planer-Ereignisse |

resource.type="k8s_pod" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="default-scheduler" |

| Planer-Ereignisse (vorzeitiges Beenden) |

resource.type="k8s_pod" AND resource.labels.location="CLUSTER_LOCATION" AND resource.labels.cluster_name="CLUSTER_NAME" AND log_id("events") AND jsonPayload.source.component="default-scheduler" AND jsonPayload.reason="Preempted" |

Abfragen auf Knotenebene

| Filtername | Ausdruck |

|---|---|

| Knotenereignisse |

resource.type="k8s_node" AND log_id("events") |

| Kube-Proxy-Logs aufrufen |

resource.type="k8s_node" AND log_id("kube-proxy") |

| Dockerd-Logs aufrufen |

resource.type="k8s_node" AND log_id("container-runtime") |

| Kubelet-Fehler oder -Ausfälle aufrufen |

resource.type="k8s_node" AND log_id("kubelet") AND jsonPayload.MESSAGE:("error" OR "fail") |

| Knotenlogs für GKE-Systemlogs aufrufen |

resource.type = "k8s_node" logName:( "logs/container-runtime" OR "logs/docker" OR "logs/kube-container-runtime-monitor" OR "logs/kube-logrotate" OR "logs/kube-node-configuration" OR "logs/kube-node-installation" OR "logs/kubelet" OR "logs/kubelet-monitor" OR "logs/node-journal" OR "logs/node-problem-detector") |

Namespace-Abfragen

| Filtername | Ausdruck |

|---|---|

| Container- und Pod-Logs für GKE-Systemlogs |

resource.type = ("k8s_container" OR "k8s_pod") resource.labels.namespace_name = ( "cnrm-system" OR "config-management-system" OR "gatekeeper-system" OR "gke-connect" OR "gke-system" OR "istio-system" OR "knative-serving" OR "monitoring-system" OR "kube-system") |

Containerabfragen

| Filtername | Ausdruck |

|---|---|

| Stdout-Containerlogs für alle Pods und Container in einem Cluster |

resource.type="k8s_container" AND log_id("stdout") |

| Containerfehlerlogs für alle Pods und Container in einem Cluster |

resource.type="k8s_container" AND log_id("stderr") AND severity=ERROR |

| Containerfehlerlogs für einen Pod mit einem bestimmten Namen |

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND severity=ERROR |

| Containerfehlerlogs für einen bestimmten Container in einem bestimmten Pod |

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND resource.labels.container_name="server" AND severity=ERROR |

| Containerfehlerlogs für einen bestimmten Namespace und einen bestimmten Container |

resource.type="k8s_container" AND resource.labels.namespace_name="istio-system" AND resource.labels.container_name="egressgateway" AND severity=ERROR |

| Containerlogs für einen Pod mit einem bestimmten Label |

resource.type="k8s_container" AND labels."k8s-pod/app"="loadgenerator" AND severity=ERROR |

| Containerfehlerlogs für Pods, die auf einem bestimmten Knoten ausgeführt werden |

resource.type="k8s_container" AND labels."compute.googleapis.com/resource_name"=NODE_NAME AND severity=ERROR |

| Containerlogs für einen Pod mit einem Label, das mit Skaffold generiert wurde |

resource.type="k8s_container" AND labels."k8s-pod/app"="loadgenerator" AND labels."k8s-pod/skaffold_dev/run-id"=SKAFFOLD_RUN_ID severity=ERROR |

Containerfehlerlogs für einen bestimmten Pod mit einem POST im textPayload

|

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND textPayload:"POST" AND severity=ERROR |

Container-Fehlerlogs für einen bestimmten Pod, der in der strukturierten JSON-Datei einen GET enthält |

resource.type="k8s_container" AND resource.labels.pod_name="POD_NAME" AND jsonPayload."http.req.method"="GET" AND severity=ERROR |

| Containerfehlerlogs im kube-system-Namespace |

resource.type="k8s_container" AND resource.labels.namespace_name="kube-system" AND severity=ERROR |

| Containerfehler im Insight-Log des Containers |

resource.type="k8s_container" AND log_id("clouderrorreporting.googleapis.com/insights") |

| Kubernetes-Containerlogs |

resource.type="k8s_container" AND resource.labels.container_name="CONTAINER_NAME" |

Abfragen der Steuerungsebene

Hinweis: Logs der GKE-Steuerungsebene müssen aktiviert sein.| Filtername | Ausdruck |

|---|---|

| Kubernetes API-Serverprotokolle |

resource.type="k8s_control_plane_component" resource.labels.component_name="apiserver" resource.labels.location="CLUSTER_LOCATION" resource.labels.cluster_name="CLUSTER_NAME" |

| Kubernetes-Planer-Logs |

resource.type="k8s_control_plane_component" resource.labels.component_name="scheduler" resource.labels.location="CLUSTER_LOCATION" resource.labels.cluster_name="CLUSTER_NAME" |

| Logs des Kubernetes-Controller-Managers |

resource.type="k8s_control_plane_component" resource.labels.component_name="controller-manager" resource.labels.location="CLUSTER_LOCATION" resource.labels.cluster_name="CLUSTER_NAME" |

Abfragen zu TPU-Arbeitslasten

Hinweis: Das GKE-System- und Arbeitslast-Logging muss aktiviert sein.| Filtername | Ausdruck |

|---|---|

| Stdout-Containerlogs für alle TPU-Knoten mit demselben Präfix |

resource.type="k8s_container" AND labels."compute.googleapis.com/resource_name"=~"TPU_NODE_PREFIX.*" AND log_id("stdout") |

| Containerfehlerlogs für alle TPU-Knoten mit demselben Präfix |

resource.type="k8s_container" AND labels."compute.googleapis.com/resource_name"=~"TPU_NODE_PREFIX.*" AND log_id("stderr") AND severity=ERROR |

| Stdout-Containerlogs aus demselben GKE-Job |

resource.type="k8s_container" AND labels."k8s-pod/batch.kubernetes.io/job-name" = "JOB_NAME" AND log_id("stdout") |

| Containerfehlerlogs aus demselben GKE-Job |

resource.type="k8s_container" AND labels."k8s-pod/batch.kubernetes.io/job-name"="JOB_NAME" AND log_id("stderr") AND severity=ERROR |

| Stdout-Containerlogs aus demselben GKE-JobSet |

resource.type="k8s_container" AND labels."k8s-pod/jobset_sigs_k8s_io/jobset-name"="JOBSET_NAME" AND log_id("stdout") |

| Containerfehlerlogs aus demselben GKE-JobSet |

resource.type="k8s_container" AND labels."k8s-pod/jobset_sigs_k8s_io/jobset-name"="JOBSET_NAME" AND log_id("stderr") AND severity=ERROR |

Abfragen von Drittanbieteranwendungen

Bei den folgenden Abfragen werden die Standard-Log-IDs für Logs verwendet, die vom alten Logging-Agenten erfasst wurden. Wenn Sie Logs mit dem Ops-Agent erfassen, sind die Lognamen möglicherweise anders konfiguriert. Weitere Informationen zum Ops-Agent und zu Anwendungslogs finden Sie unter Logs von Drittanbieteranwendungen erfassen.

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Apache-Logs | resource.type="gce_instance" AND (logName:"/apache-access" OR logName:"/apache-error") |

| Cassandra-Logs | resource.type="gce_instance" AND log_id("cassandra") |

| Chef-Logs | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/chef-" |

| Gitlab-Logs | resource.type="gce_instance" logName:"projects/PROJECT_ID/logs/gitlab-" |

| Jenkins-Logs | resource.type="gce_instance" AND log_id("jenkins") |

| Jetty-Logs | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/jetty-" |

| Joomla-Logs | resource.type="gce_instance" AND log_id("joomla") |

| Linux-Syslogs | resource.type="gce_instance" AND log_id("syslog") |

| Magneto-Logs | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/magneto-" |

| Mediawiki-Logs | resource.type="gce_instance" AND log_id("mediawiki") |

| memcached-Logs | resource.type="gce_instance" AND log_id("memcached") |

| MongoDB-Logs | resource.type="gce_instance" AND log_id("mongodb") |

| MySQL-Logs | resource.type="gce_instance" AND log_id("mysql") |

| Nginx-Logs | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/nginx-" |

| PostgreSQL-Logs | resource.type="gce_instance" AND log_id("postgresql") |

| Puppet-Logs | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/puppet-" |

| RabbitMQ-Logs | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/rabbitmq-" |

| Redmine-Logs | resource.type="gce_instance" AND log_id("redmine") |

| Salt-Logs | resource.type="gce_instance" AND logName:"projects/PROJECT_ID/logs/salt-" |

| Langsame MySQL-Abfragen | resource.type="gce_instance" AND log_id("mysql-slow") |

| Solr-Logs | resource.type="gce_instance" AND log_id("solr") |

| SugarCRM-Logs | resource.type="gce_instance" AND log_id("sugarcrm") |

| Tomcat-Logs | resource.type="gce_instance" AND log_id("tomcat") |

| Zookeeper-Logs | resource.type="gce_instance" AND log_id("zookeeper") |

Netzwerkabfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Firewall, alle Logs | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") |

| Firewall-Logs für ein bestimmtes Land | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") AND jsonPayload.remote_location.country=COUNTRY_ISO_ALPHA_3 |

| Firewall-Logs von einer VM | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") AND jsonPayload.instance.vm_name="INSTANCE_NAME" |

| Firewall-Subnetzlogs | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/firewall") AND resource.labels.subnetwork_name="SUBNET_NAME" |

| Logs für Traffic im Subnetzwerk für Compute Engine | resource.type="gce_subnetwork" AND ip_in_net(jsonPayload.connection.dest_ip, "SUBNET_IP") |

| VPC-Flow-Logs | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") |

| VPC-Flow-Logs für bestimmte Ports und Protokolle | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND jsonPayload.connection.src_port="PORT_ID" AND jsonPayload.connection.protocol="PROTOCOL" |

| VPC-Flow-Logs für bestimmtes Subnetz | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND resource.labels.subnetwork_name"=SUBNET_NAME" |

| VPC-Flow-Logs für bestimmtes Subnetzpräfix | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND ip_in_net(jsonPayload.connection.dest_ip,SUBNET_IP) |

| VPC-Flow-Logs für eine bestimmte VM | resource.type="gce_subnetwork" AND log_id("compute.googleapis.com/vpc_flows") AND jsonPayload.src_instance.vm_name="VM_NAME" |

| VPN-Gateway-Logs | resource.type="vpn_gateway" AND resource.labels.gateway_id="GATEWAY_ID" |

| 5xx Fehler in HTTP-Load-Balancer | resource.type="http_load_balancer" AND httpRequest.status>=500 |

| Anfragen an PHPMyAdmin in HTTP-Load-Balancer | resource.type="http_load_balancer" AND httpRequest.request_url:"phpmyadmin" |

Sicherheitsabfragen

| Abfrage-/Filtername | Ausdruck |

|---|---|

| Audit-Logs, alle | logName:"cloudaudit.googleapis.com" |

| Audit-Logs, Zugriffstransparenz (AXT) | log_id("cloudaudit.googleapis.com/access_transparency") |

| Audit-Logs, Administratoraktivitäten | log_id("cloudaudit.googleapis.com/activity") |

| Audit-Logs, Datenzugriff | log_id("cloudaudit.googleapis.com/data_access") |

| Audit-Logs, Systemereignisse | log_id("cloudaudit.googleapis.com/system_event") |

Fehlerbehebung

Eine Anleitung zur Behebung häufiger Probleme bei der Verwendung des Log-Explorers finden Sie unter Log-Explorer verwenden: Fehlerbehebung.

Nächste Schritte

Weitere Informationen zur Abfragesyntax, mit der Sie diese Abfragen anpassen können, finden Sie unter Logging-Abfragesprache.

Weitere Informationen zu Abfragen in der Google Cloud Console finden Sie unter Abfragen mit der Logging-Abfragesprache erstellen.