このドキュメントでは、Cloud Logging バケットのログビューを作成および管理する方法について説明します。ログビューを使用すると、ログバケット内のログにアクセスできるユーザーを高度かつ詳細に制御できます。

ログビューは、 Google Cloud コンソール、gcloud CLI、Terraform、または Cloud Logging API を使用して構成および管理できます。

Logging ストレージ モデルの一般的な情報については、ルーティングとストレージの概要をご覧ください。

ログビューについて

ログビューを使用すると、ログバケットに保存されているログのサブセットに対してのみユーザーにアクセス権を付与できます。たとえば、一元管理されたプロジェクトに組織のログを保存するシナリオを考えてみます。ログバケットにログを提供するプロジェクトごとに 1 つのログビューを作成できます。その後、各ユーザーに 1 つ以上のログビューへのアクセス権を付与し、ユーザーが表示できるログを制限できます。

ログバケットごとに最大 30 個のログビューを作成できます。

ログビューへのアクセスを制御する

Cloud Logging は、IAM ポリシーを使用して、ログビューにアクセスできるユーザーを制御します。IAM ポリシーは、リソースレベル、プロジェクト レベル、フォルダレベル、組織レベルで存在できます。Cloud Logging では、ログビューごとに IAM ポリシーを作成できます。プリンシパルにアクションを実行する権限があるかどうかを判断するために、IAM は適用可能なすべてのポリシーを評価します。最初の評価はリソースレベルで行われます。

Google Cloud プロジェクトに対して roles/logging.viewAccessor のロールを持つプリンシパルは、プロジェクト内の任意のログバケットのビューとログにアクセスできます。

プリンシパルに特定のログビューへのアクセス権のみを付与するには、次のいずれかを行います。

ログビューの IAM ポリシーを作成し、そのポリシーに IAM バインディングを追加して、プリンシパルにログビューへのアクセス権を付与します。

ログビューを大量に作成する場合は、この方法をおすすめします。

ログビューを含むプロジェクトに対する

roles/logging.viewAccessorの IAM ロールをプリンシパルに付与します。ただし、IAM 条件をアタッチして、対象を特定ログビューに制限します。条件を省略すると、プリンシパルにすべてのログビューへのアクセス権が付与されます。同じロールと同じプリンシパルを含むが、条件式が異なる Google Cloud プロジェクトのポリシー ファイル内のロール バインディングは 20 個に制限されています。

詳細については、このドキュメントの次のセクションをご覧ください。

自動作成されたログビュー

Cloud Logging は、すべてのログバケットの _AllLogs ビューと、_Default ログバケットの _Default ビューを自動的に作成します。

_AllLogsビュー: ログバケット内のすべてのログを表示できます。_Defaultビュー: ログバケット内のデータアクセス以外のすべての監査ログを表示できます。

Cloud Logging によって自動的に作成されたビューは変更できませんが、_AllLogs ビューは削除できます。

ログビューのフィルタ

各ログビューには、ビューに表示されるログエントリを決定するフィルタが含まれています。フィルタには論理 AND 演算子と NOT 演算子を含めることが可能ですが、論理 OR 演算子を含めることはできません。フィルタでは、次のいずれかの値を比較できます。

source関数を使用するデータソース。source関数は、組織、フォルダ、 Google Cloud プロジェクトの階層内にある特定のリソースのログエントリを返します。log_id関数を使用するログ ID。log_id関数は、logNameフィールドの指定されたLOG_ID引数に一致するログエントリを返します。resource.type=FIELD_NAME 比較を使用した有効なリソースタイプ。

たとえば、次のフィルタは、myproject という名前の Google Cloud プロジェクトから Compute Engine stdout ログエントリをキャプチャします。

source("projects/myproject") AND resource.type = "gce_instance" AND log_id("stdout")

フィルタリング構文の詳細については、比較をご覧ください。

ログビューとアナリティクス ビューの違い

ログビューとアナリティクス ビューは異なります。

ログバケットのログビューは、ログバケット内のどのログエントリを表示できるかを制御します。ログ分析を使用する場合、LogEntry データ構造によって、クエリするデータのスキーマが決まります。

アナリティクス ビューには、1 つ以上のログビューに対する SQL クエリが含まれています。ログ分析を使用すると、アナリティクス ビューに対してクエリを作成できます。アナリティクス ビューの作成者がスキーマを決定するため、アナリティクス ビューのユースケースの一つは、ログデータを LogEntry 形式からより適した形式に変換することです。

始める前に

ログビューを作成または更新する前に、次の手順を完了します。

まだ作成していない場合は、適切な Google Cloud プロジェクトで、カスタム ログビューを構成する Logging バケットを作成します。

-

ログビューの作成と管理に必要な権限を取得し、ログビューへのアクセス権を付与するには、プロジェクトに対する次の IAM ロールを付与するよう管理者に依頼します。

-

ログ構成書き込み(

roles/logging.configWriter) - プロジェクトにロール バインディングを追加するには: プロジェクト IAM 管理者(

roles/resourcemanager.projectIamAdmin) - ログビューにロール バインディングを追加するには: Logging 管理者(

roles/logging.admin)

ロールの付与については、プロジェクト、フォルダ、組織に対するアクセス権の管理をご覧ください。

-

ログ構成書き込み(

-

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

Install the Google Cloud CLI.

-

If you're using an external identity provider (IdP), you must first sign in to the gcloud CLI with your federated identity.

-

To initialize the gcloud CLI, run the following command:

gcloud init -

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

ビューに表示するログを決定します。この情報を使用して、ログビューのフィルタを指定します。

ログビューにアクセスできるユーザーと、ログビューの IAM ポリシーまたは Google Cloud プロジェクトにバインディングを追加するかどうかを決定します。詳細については、ログビューへのアクセスを制御するをご覧ください。

-

Google Cloud コンソールで、[ログストレージ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

- ログバケットを保存するプロジェクト、フォルダ、または組織を選択します。

- [ログバケット] ペインで、ログビューを作成するログバケットの名前を選択します。

- ログバケットの詳細ページで、[ログビュー] ペインに移動し、[ログビューを作成] をクリックします。

[ログビューの定義] ページで、次の操作を行います。

- ログビューの名前を入力します。ログビューの作成後にこの名前を変更することはできません。名前は 100 文字に制限され、英字、数字、アンダースコア、ハイフンのみを使用できます。

- ログビューの説明を入力します。

- [フィルタの作成] フィールドに、ログビューに含めるログバケット内のログエントリを決定する式を入力します。このフィールドの構造については、このドキュメントのログビュー フィルタをご覧ください。

省略可: ログビュー リソースにロール バインディングを追加する手順は次のとおりです。

- [続行] をクリックして、[権限を設定] ページに進みます。

- [アクセスを許可] をクリックします。

- [プリンシパルの追加] セクションで、[新しいプリンシパル] メニューを開き、プリンシパルを選択します。

- [ロールを割り当てる] セクションで、[ログ表示アクセス者] ロールを選択します。

- [保存] をクリックします。

[ビューを保存] をクリックします。

作成フローの一部としてプリンシパルにログビューへのアクセス権を付与しなかった場合は、次のセクションの手順を完了します。

gcloud logging views createコマンドを実行します。後述のコマンドデータを使用する前に、次のように置き換えます。

- LOG_VIEW_ID: ログビューの ID。100 文字に制限され、英字、数字、アンダースコア、ハイフンのみを使用できます。

- BUCKET_NAME: ログバケットの名前。

- LOCATION:ログバケットのロケーション。

- FILTER: ログビューを定義するフィルタ。空の場合は、すべてのログがログビューに含まれます。たとえば、Compute Engine VM インスタンスのログでフィルタするには、

"resource.type=gce_instance"と入力します。 - DESCRIPTION: ログビューの説明。たとえば、説明

"Compute logs"には次のように入力します。 - PROJECT_ID: プロジェクトの ID。フォルダまたは組織にログビューを作成するには、

--projectを--folderまたは--organizationに置き換えます。

gcloud logging views createコマンドを実行します。Linux、macOS、Cloud Shell

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME \ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows(PowerShell)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ` --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows(cmd.exe)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ^ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

このコマンドはレスポンスを提供しません。変更を確認するには、

gcloud logging views listコマンドを実行します。プリンシパルにログビューへのアクセス権を付与します。次のセクションでは、これらの手順について説明します。

google_logging_log_viewTerraform リソースを使用します。コマンドで、次のフィールドを設定します。

name: ログビューの完全修飾名に設定します。たとえば、プロジェクトの場合、このフィールドの形式は次のとおりです。"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/view/LOG_VIEW_ID"上記の式で、LOCATION はログバケットのロケーションです。

bucket: ログバケットの完全修飾名に設定します。たとえば、このフィールドは次のようになります。"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME"filter: ログビューに含まれるログエントリを記述するフィルタ。description: 簡単な説明。

プリンシパルにログビューへのアクセス権を付与します。次のセクションでは、これらの手順について説明します。

-

Google Cloud コンソールで、[ログストレージ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

- ログバケットを保存するプロジェクト、フォルダ、または組織を選択します。

- [ログバケット] ペインで、ログビューをホストするログバケットの名前を選択します。

- ログバケットの詳細ページで、[ログビュー] ペインに移動します。

IAM ポリシー ファイルを変更するログビューで、more_vert [アクション]、[権限を調整] の順にクリックします。

権限のフライアウトが開き、ログビューに関連付けられている権限が表示されます。

権限のフライアウトで、[プリンシパルを追加] をクリックします。

[プリンシパルを追加] セクションで、[新しいプリンシパル] メニューを開き、プリンシパルを選択します。

[ロールを割り当てる] セクションで、[ログ表示アクセス者] ロールを選択します。

[保存] をクリックします。

権限のフライアウトが更新され、新しい権限が表示されます。

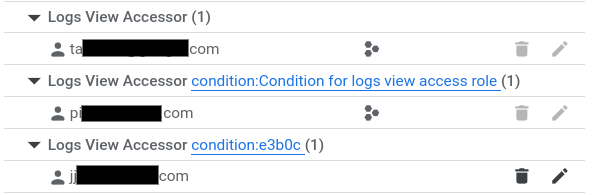

[ログ表示アクセス者(N)] セクションには、ログ表示アクセス者のロールのプロジェクト レベルの付与があるプリンシパルが一覧表示されます。これらのプリンシパルは、プロジェクト内のすべてのログビューにアクセスできます。

[Logs View Accessor condition:Condition-specific descriptive text (N)] というラベルの付いたセクションには、ログ表示アクセス者のロールが、条件付きのプロジェクト レベルで付与されたプリンシパルが一覧表示されます。これらのプリンシパルは、条件で指定されたログビューにのみアクセスできます。

[Logs View Accessor condition:abcde (N)] というラベルの付いたセクションには、ログビュー レベルで権限が付与されたプリンシパルが一覧表示されます。

次のスクリーンショットは、2 つのプリンシパルにプロジェクト レベルでロールが付与されており(プロジェクト アイコン

で識別される)、1 つのプリンシパルにログビューレベルでロールが付与された権限フライアウトを示しています。

で識別される)、1 つのプリンシパルにログビューレベルでロールが付与された権限フライアウトを示しています。

フライアウトを閉じるには、[X] をクリックします。

gcloud logging views add-iam-policy-bindingコマンドを実行します。後述のコマンドデータを使用する前に、次のように置き換えます。

- LOG_VIEW_ID: ログビューの ID。100 文字に制限され、英字、数字、アンダースコア、ハイフンのみを使用できます。

- PRINCIPAL: ロールを付与するプリンシパルの ID。通常、プリンシパル ID の形式は

PRINCIPAL-TYPE:IDです。例:user:my-user@example.comPRINCIPALに使用できる形式の一覧については、プリンシパル ID をご覧ください。 - BUCKET_NAME: ログバケットの名前。

- LOCATION:ログバケットのロケーション。

- PROJECT_ID: プロジェクトの ID。必要に応じて、

--projectを--folderまたは--organizationに置き換えます。

gcloud logging views add-iam-policy-bindingコマンドを実行します。Linux、macOS、Cloud Shell

gcloud logging views add-iam-policy-binding LOG_VIEW_ID \ --member=PRINCIPAL --role='roles/logging.viewAccessor' \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows(PowerShell)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ` --member=PRINCIPAL --role='roles/logging.viewAccessor' ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows(cmd.exe)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ^ --member=PRINCIPAL --role='roles/logging.viewAccessor' ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

単一のバインディングが追加された場合のレスポンスを以下に示します。

Updated IAM policy for logging view [projects/PROJECT_ID/locations/global/buckets/BUCKET_NAME/views/LOG_VIEW_ID]. bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

更新を確認するには、

gcloud logging views get-iam-policyコマンドを実行します。後述のコマンドデータを使用する前に、次のように置き換えます。

- LOG_VIEW_ID: ログビューの ID。100 文字に制限され、英字、数字、アンダースコア、ハイフンのみを使用できます。

- BUCKET_NAME: ログバケットの名前。

- LOCATION:ログバケットのロケーション。

- PROJECT_ID: プロジェクトの ID。必要に応じて、

--projectを--folderまたは--organizationに置き換えます。

gcloud logging views get-iam-policyコマンドを実行します。Linux、macOS、Cloud Shell

gcloud logging views get-iam-policy LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows(PowerShell)

gcloud logging views get-iam-policy LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows(cmd.exe)

gcloud logging views get-iam-policy LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

ログビューにバインディングが含まれていない場合、レスポンスには

etagフィールドのみが含まれます。ログビューに単一のバインディングが含まれている場合のレスポンスを以下に示します。bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

google_logging_log_view_iam_policygoogle_logging_log_view_iam_bindinggoogle_logging_log_view_iam_member-

Google Cloud コンソールで [IAM] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [IAM と管理者] である結果を選択します。

[IAM] ページには、プロジェクト レベルで適用されるすべてのプリンシパル、IAM ロール、およびそれらのロールに適用される条件が一覧表示されます。このページには、ログビューのポリシー ファイルに接続されているロール バインディングは表示されません。

[アクセスを許可] をクリックします。

[新しいプリンシパル] 項目に、ユーザーのメール アカウントを追加します。

[ロールを選択] プルダウン メニューで [ログ表示アクセス者] を選択します。

このロールは、すべてのビューに対する読み取りアクセス権をユーザーに付与します。ユーザーによる特定のビューへのアクセスを制限するには、リソース名に基づいて条件を追加します。

[IAM の条件を追加] をクリックします。

条件の [タイトル] と [説明] を入力します。

[条件タイプ] プルダウン メニューで、[リソース] > [名前] を選択します。

[演算子] プルダウン メニューで [=] を選択します。

[値] フィールドに、ビューへのフルパスを含む、ログビューの ID を入力します。

例:

projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID

[保存] をクリックして、条件を追加します。

[保存] をクリックして、権限を設定します。

条件を含む JSON または yaml ファイルを作成します。

たとえば、次の内容の

condition.yamlという名前のファイルを作成します。expression: "resource.name == \"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID\"" title: "My title" description: "My description"省略可: JSON ファイルまたは YAML ファイルの形式が正しいことを確認するには、次のコマンドを実行します。

gcloud alpha iam policies lint-condition --condition-from-file=condition.yamlgcloud projects add-iam-policy-bindingメソッドを呼び出して、 Google Cloud プロジェクトの IAM ポリシーを更新します。次のコマンドを使用する前に、次のように置き換えます。

- PROJECT_ID: プロジェクトの ID。

- PRINCIPAL: ロールを付与するプリンシパルの ID。通常、プリンシパル ID の形式は

PRINCIPAL-TYPE:IDです。例:user:my-user@example.comPRINCIPALに使用できる形式の一覧については、プリンシパル ID をご覧ください。

gcloud projects add-iam-policy-bindingコマンドを実行します。gcloud projects add-iam-policy-binding PROJECT_ID --member=PRINCIPAL --role='roles/logging.viewAccessor' --condition-from-file=condition.yaml上記のコマンドに対するレスポンスには、すべてのロール バインディングが含まれます。

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor省略可: Google Cloud プロジェクトのロール バインディングを一覧表示するには、

gcloud projects get-iam-policyコマンドを使用します。gcloud projects get-iam-policy PROJECT_ID次のコマンドを使用する前に、次のように置き換えます。

- PROJECT_ID: プロジェクトの ID。

上記のコマンドに対するレスポンスには、すべてのロール バインディングが含まれます。

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessorgoogle_project_iam_policygoogle_project_iam_bindinggoogle_project_iam_member-

Google Cloud コンソールで、[ログストレージ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

- ログバケットを保存するプロジェクト、フォルダ、または組織を選択します。

- [ログバケット] ペインで、ログビューをホストするログバケットの名前を選択します。

- ログバケットの詳細ページで、[ログビュー] ペインに移動します。

ロール バインディングを表示するログビューで、more_vert [アクション]、[権限を調整] の順に選択します。

権限のフライアウトには、ログビューに関連付けられているすべての権限が表示されます。

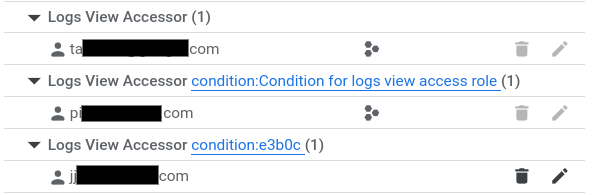

[ログ表示アクセス者(N)] セクションには、ログ表示アクセス者のロールのプロジェクト レベルの付与があるプリンシパルが一覧表示されます。これらのプリンシパルは、プロジェクト内のすべてのログビューにアクセスできます。

[Logs View Accessor condition:Condition-specific descriptive text (N)] というラベルの付いたセクションには、ログ表示アクセス者のロールが、条件付きのプロジェクト レベルで付与されたプリンシパルが一覧表示されます。これらのプリンシパルは、条件で指定されたログビューにのみアクセスできます。

[Logs View Accessor condition:abcde (N)] というラベルの付いたセクションには、ログビュー レベルで権限が付与されたプリンシパルが一覧表示されます。

次のスクリーンショットは、2 つのプリンシパルにプロジェクト レベルでロールが付与されており(プロジェクト アイコン

で識別される)、1 つのプリンシパルにログビューレベルでロールが付与された権限フライアウトを示しています。

で識別される)、1 つのプリンシパルにログビューレベルでロールが付与された権限フライアウトを示しています。

フライアウトを閉じるには、[X] をクリックします。

-

Google Cloud コンソールで、[ログストレージ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

- ログバケットを保存するプロジェクト、フォルダ、または組織を選択します。

[ログバケット] ペインで、ログビューをホストするログバケットの名前を選択します。

ログバケットの詳細ページが開きます。[ログビュー] ペインには、ログバケットのログビューが一覧表示されます。

- BUCKET_NAME: ログバケットの名前。

- LOCATION:ログバケットのロケーション。

- PROJECT_ID: プロジェクトの ID。必要に応じて、

--projectを--folderまたは--organizationに置き換えます。 -

Google Cloud コンソールで、[ログストレージ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

- ログバケットを保存するプロジェクト、フォルダ、または組織を選択します。

- [ログバケット] ペインで、ログビューをホストするログバケットの名前を選択します。

- ログバケットの詳細ページで、[ログビュー] ペインに移動します。

詳細を更新するログビューで、[more_vert その他]、[ビューを編集] の順にクリックします。

ログビューの説明とフィルタは編集できます。

変更が完了したら、[ビューを保存] をクリックします。

- LOG_VIEW_ID: ログビューの ID。100 文字に制限され、英字、数字、アンダースコア、ハイフンのみを使用できます。

- BUCKET_NAME: ログバケットの名前。

- LOCATION:ログバケットのロケーション。

- FILTER: ログビューを定義するフィルタ。空の場合は、すべてのログがログビューに含まれます。たとえば、Compute Engine VM インスタンスのログでフィルタするには、

"resource.type=gce_instance"と入力します。 - DESCRIPTION: ログビューの説明。たとえば、説明

"New description for the log view"には次のように入力します。 - PROJECT_ID: プロジェクトの ID。必要に応じて、

--projectを--folderまたは--organizationに置き換えます。 -

Google Cloud コンソールで、[ログストレージ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

- ログバケットを保存するプロジェクト、フォルダ、または組織を選択します。

- [ログバケット] ペインで、ログビューをホストするログバケットの名前を選択します。

- ログバケットの詳細ページで、[ログビュー] ペインに移動し、削除するログビューのチェックボックスをオンにします。

- [ログビュー] ペインのツールバーで、 [ビューを削除] をクリックし、ダイアログを完了します。

推奨: Google Cloud プロジェクトを確認して、ログビューが参照されていないことを確認します。次の点を確認することをおすすめします。

- 保存されているか共有されている [ログ エクスプローラ] ページまたは [ログ分析] ページから実行されるクエリ。

- カスタム ダッシュボード。

gcloud logging views deleteコマンドを使用します。ビュー ID がわからない場合は、ログビューを一覧表示するをご覧ください。後述のコマンドデータを使用する前に、次のように置き換えます。

- LOG_VIEW_ID: ログビューの ID。100 文字に制限され、英字、数字、アンダースコア、ハイフンのみを使用できます。

- BUCKET_NAME: ログバケットの名前。

- LOCATION:ログバケットのロケーション。

- PROJECT_ID: プロジェクトの ID。必要に応じて、

--projectを--folderまたは--organizationに置き換えます。

gcloud logging views deleteコマンドを実行します。Linux、macOS、Cloud Shell

gcloud logging views delete LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows(PowerShell)

gcloud logging views delete LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows(cmd.exe)

gcloud logging views delete LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

レスポンスで削除が確認されます。たとえば、

testerという名前のログビューを削除した場合のレスポンスは次のようになります。Deleted [tester].

-

Google Cloud コンソールで、[ログストレージ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

- [ログバケット] ペインで、ログビューをホストするログバケットの名前を選択します。

- ログバケットの詳細ページで、[ログビュー] ペインに移動します。

- 詳細を表示するログビューで、more_vert [その他]、[ビューを編集] の順にクリックします。

- 変更を保存せずにダイアログを閉じるには、[キャンセル] をクリックします。

- LOG_VIEW_ID: ログビューの ID。100 文字に制限され、英字、数字、アンダースコア、ハイフンのみを使用できます。

- BUCKET_NAME: ログバケットの名前。

- LOCATION:ログバケットのロケーション。

- PROJECT_ID: プロジェクトの ID。必要に応じて、

--projectを--folderまたは--organizationに置き換えます。 -

Google Cloud コンソールで、[ログ エクスプローラ] ページに移動します。

検索バーを使用してこのページを検索する場合は、小見出しが [Logging] の結果を選択します。

ログエントリを検索したリソースを選択します。

ツールバーに

[プロジェクト ログ] が表示されたら、メニューを開き、[ログビュー] を選択して、クエリするログビューを選択します。

[プロジェクト ログ] が表示されたら、メニューを開き、[ログビュー] を選択して、クエリするログビューを選択します。ツールバーに

[1 件のログビュー] と表示されている場合は、メニューを開いて [ログビュー] を選択し、クエリするログビューを選択します。

[1 件のログビュー] と表示されている場合は、メニューを開いて [ログビュー] を選択し、クエリするログビューを選択します。それ以外の場合は、ツールバーに

アイコンとログスコープの名前(_Default など)が表示されます。メニューを開き、[ログビュー] を選択して、クエリするログビューを選択します。

アイコンとログスコープの名前(_Default など)が表示されます。メニューを開き、[ログビュー] を選択して、クエリするログビューを選択します。

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

Terraform

ローカル開発環境でこのページの Terraform サンプルを使用するには、gcloud CLI をインストールして初期化し、ユーザー認証情報を使用してアプリケーションのデフォルト認証情報を設定します。

詳細については、 Google Cloud 認証ドキュメントのローカル開発環境の ADC の設定をご覧ください。

ログビューを作成する

ログバケットごとに最大 30 個のログビューを作成できます。

コンソール

ログビューを削除する方法は次のとおりです。

gcloud

ログビューを削除する方法は次のとおりです。

Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。詳細については、Terraform プロバイダのリファレンス ドキュメントをご覧ください。

Terraform を使用してプロジェクト、フォルダ、または組織にログビューを作成するには、次の操作を行います。

ログビューへのアクセス権を付与する

プリンシパルをユーザー定義ログバケットの特定のログビューに制限するには、次の 2 つの方法があります。

大量のログビューを作成する場合は、ログビューの IAM ポリシー ファイルを使用してアクセスを制御することをおすすめします。

ログビュー: ロール バインディングを追加する

このセクションでは、ログビューの IAM ポリシー ファイルを使用して、そのログビューのログエントリにアクセスできるユーザーを制御する方法について説明します。この方法では、ログビューのポリシー ファイルにバインディングを追加します。このバインディングにより、指定されたプリンシパルにログビューへのアクセス権が付与されます。

このセクションでは、ログビューの IAM ポリシー ファイルに含まれるロール バインディングを一覧表示する方法についても説明します。

コンソール

ログビューの IAM ポリシー ファイルを更新する手順は次のとおりです。

gcloud

ログビューの IAM ポリシー ファイルを更新する手順は次のとおりです。

Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。詳細については、Terraform プロバイダのリファレンス ドキュメントをご覧ください。

Terraform を使用してログビューの IAM 関連付けをプロビジョニングするには、いくつかのリソースを使用できます。

詳細については、Cloud Logging LogView の IAM ポリシーをご覧ください。

Terraform を使用してログビューの IAM 関連付けを一覧表示するには、データソース

google_logging_log_view_iam_policyを使用します。Google Cloud project: ロール バインディングを追加する

このセクションでは、 Google Cloud プロジェクトにロール バインディングを追加する方法と、プロジェクトに接続されているバインディングを一覧表示する方法について説明します。この方法を使用する場合、特定のログビューに保存されているログエントリへのアクセスをプリンシパルに制限するには、付与に IAM 条件を追加する必要があります。

コンソール

Google Cloud プロジェクトの IAM ポリシー ファイルにロール バインディングを追加するには、ログバケットを作成したプロジェクトで次の操作を行います。

gcloud

Google Cloud プロジェクトの IAM ポリシー ファイルにロール バインディングを追加する手順は次のとおりです。

Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。詳細については、Terraform プロバイダのリファレンス ドキュメントをご覧ください。

Terraform を使用してプロジェクトの IAM 関連付けをプロビジョニングするには、いくつかのリソースを使用できます。

詳細については、プロジェクトの IAM ポリシーをご覧ください。

Terraform を使用してプロジェクトの IAM 関連付けを一覧表示するには、データソース

google_project_iam_policyを使用します。ログビューのすべてのロール バインディングを一覧表示する

Google Cloud コンソールの [IAM] ページには、プロジェクト レベルのロール バインディングが一覧表示されます。このページには、ログビューなどのリソースに適用されているロール バインディングは表示されません。このセクションでは、特定のログビューのすべてのロール バインディングを表示する方法について説明します。

ログビューに関連付けられている IAM バインディングを一覧表示するには、次の操作を行います。

ログバケットのログビューを一覧表示する

コンソール

gcloud

ログバケット用に作成されたログビューを一覧表示するには、

gcloud logging views listコマンドを使用します。後述のコマンドデータを使用する前に、次のように置き換えます。

gcloud logging views listコマンドを実行します。Linux、macOS、Cloud Shell

gcloud logging views list \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows(PowerShell)

gcloud logging views list ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows(cmd.exe)

gcloud logging views list ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

レスポンス データはログビューのリストです。ログビューごとに、作成日と最終更新日とともにフィルタが表示されます。作成日と更新日が空の場合、ログビューは Google Cloud プロジェクトの作成時に作成されています。次の出力例は、クエリが実行されたログバケット上に 2 つのビュー ID(

_AllLogsとcompute)があることを示しています。VIEW_ID: _AllLogs FILTER: CREATE_TIME: UPDATE_TIME: VIEW_ID: compute FILTER: resource.type="gce_instance" CREATE_TIME: 2024-02-20T17:41:17.405162921Z UPDATE_TIME: 2024-02-20T17:41:17.405162921Z

Terraform

Terraform を使用してログビューの作成と変更を行うことができます。ただし、Terraform を使用してログビューを一覧表示することはできません。

ログビューを更新する

コンソール

gcloud

ログビューを更新または変更するには、

gcloud logging views updateコマンドを使用します。ビュー ID がわからない場合は、ログビューを一覧表示するをご覧ください。後述のコマンドデータを使用する前に、次のように置き換えます。

gcloud logging views updateコマンドを実行します。Linux、macOS、Cloud Shell

gcloud logging views update LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows(PowerShell)

gcloud logging views update LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows(cmd.exe)

gcloud logging views update LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

このコマンドはレスポンスを提供しません。変更を確認するには、

gcloud logging views describeコマンドを実行します。Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。詳細については、Terraform プロバイダのリファレンス ドキュメントをご覧ください。

Terraform を使用してプロジェクト、フォルダ、組織にログビューを変更するには、Terraform リソース

google_logging_log_viewを使用します。ログビューを削除する

作成したログビューが不要になった場合は、削除できます。ただし、ログビューを削除する前に、保存済みのクエリなどの別のリソースによってログビューが参照されていないことを確認することをおすすめします。

_Defaultログバケットの_Defaultログビューは削除できません。コンソール

gcloud

ログバケットを削除する方法は次のとおりです。

Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。詳細については、Terraform プロバイダのリファレンス ドキュメントをご覧ください。

ログビューについて説明する

コンソール

gcloud

ログビューの詳細情報を取得するには、

gcloud logging views describeコマンドを使用します。ビュー ID がわからない場合は、ログビューを一覧表示するをご覧ください。後述のコマンドデータを使用する前に、次のように置き換えます。

gcloud logging views describeコマンドを実行します。Linux、macOS、Cloud Shell

gcloud logging views describe LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION\ --project=PROJECT_ID

Windows(PowerShell)

gcloud logging views describe LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION` --project=PROJECT_ID

Windows(cmd.exe)

gcloud logging views describe LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION^ --project=PROJECT_ID

レスポンスには、ログビューの説明と完全修飾名が常に含まれます。フィルタ フィールドが空でない場合、フィルタも含まれます。レスポンスの例を次に示します。

createTime: '2024-02-20T17:41:17.405162921Z' filter: resource.type="gce_instance" name: projects/my-project/locations/global/buckets/my-bucket/views/compute updateTime: '2024-02-20T17:41:17.405162921Z'

Terraform

Terraform を使用してログビューの作成と変更を行うことができます。ただし、Terraform を使用してログビューの詳細を表示することはできません。

ログビューに関連付けられたログの表示

ログエントリをログビューに表示するには、ログ エクスプローラまたは [ログ分析] ページを使用します。ログ エクスプローラを使用する場合は、スコープを構成してログビューを選択する必要があります。[ログ分析] ページを使用する場合は、ログビューをクエリします。

ログ エクスプローラを使用してログビューをクエリする手順は次のとおりです。

詳細については、ログ エクスプローラのドキュメントをご覧ください。

次のステップ

ログエントリ内の特定のフィールドへのアクセスを制御する方法については、フィールド レベルのアクセスを構成するをご覧ください。

特に記載のない限り、このページのコンテンツはクリエイティブ・コモンズの表示 4.0 ライセンスにより使用許諾されます。コードサンプルは Apache 2.0 ライセンスにより使用許諾されます。詳しくは、Google Developers サイトのポリシーをご覧ください。Java は Oracle および関連会社の登録商標です。

最終更新日 2025-10-15 UTC。

-