Ce document explique comment créer et gérer des vues de journaux dans vos buckets Cloud Logging. Les vues de journaux vous permettent de contrôler de manière avancée et précise qui a accès aux journaux dans vos buckets de journaux.

Vous pouvez configurer et gérer vos vues de journaux à l'aide de la console Google Cloud , de la gcloud CLI, de Terraform ou de l'API Cloud Logging.

Pour obtenir des informations générales sur le modèle de stockage Logging, consultez Présentation du routage et du stockage.

À propos des vues de journaux

Les vues de journaux vous permettent d'accorder à un utilisateur l'accès à un sous-ensemble des journaux stockés dans un bucket de journaux. Par exemple, considérons un scénario dans lequel vous stockez les journaux de votre organisation dans un projet central. Vous pouvez créer une vue de journal pour chaque projet qui contribue aux journaux du bucket de journaux. Vous pouvez ensuite accorder à chaque utilisateur l'accès à une ou plusieurs vues de journaux, et ainsi limiter les journaux qu'il peut consulter.

Vous pouvez créer jusqu'à 30 vues de journal par bucket de journaux.

Contrôler l'accès à une vue de journaux

Cloud Logging utilise des stratégies IAM pour contrôler qui a accès aux vues de journaux. Les stratégies IAM peuvent exister au niveau des ressources, des projets, des dossiers et des organisations. Pour Cloud Logging, vous pouvez créer une règle IAM pour chaque vue de journal. Pour déterminer si un compte principal est autorisé à effectuer une action, IAM évalue toutes les stratégies applicables, en commençant par le niveau de la ressource.

Les comptes principaux disposant du rôle roles/logging.viewAccessor sur un projetGoogle Cloud peuvent accéder aux vues et aux journaux de n'importe quel bucket de journaux du projet.

Pour accorder à un compte principal l'accès à une seule vue de journaux spécifique, procédez comme suit :

Créez une stratégie IAM pour la vue des journaux, puis ajoutez une liaison IAM à cette stratégie qui accorde au compte principal l'accès à la vue des journaux.

Nous vous recommandons cette approche si vous créez un grand nombre de vues de journaux.

Attribuez au compte principal le rôle IAM

roles/logging.viewAccessordans le projet contenant la vue de journal, mais associez-y une condition IAM pour limiter l'attribution à la vue de journal spécifique. Si vous omettez la condition, vous accordez au compte principal l'accès à toutes les vues de journaux. Le fichier de stratégie d'un projet Google Cloud ne peut pas contenir plus de 20 liaisons de rôle qui incluent le même rôle et le même compte principal, mais différentes expressions de condition.

Pour en savoir plus, consultez les sections suivantes de ce document :

Vues de journaux créées automatiquement

Cloud Logging crée automatiquement une vue _AllLogs pour chaque bucket de journaux et une vue _Default pour le bucket de journaux _Default :

- Vue

_AllLogs: vous pouvez afficher tous les journaux du bucket de journaux. - Vue

_Default: vous pouvez afficher tous les journaux d'audit non liés à l'accès aux données dans le bucket de journaux.

Vous ne pouvez pas modifier les vues créées automatiquement par Cloud Logging. Toutefois, vous pouvez supprimer la vue _AllLogs.

Filtre de vue de journal

Chaque vue de journaux contient un filtre qui détermine les entrées de journaux visibles dans la vue. Les filtres peuvent contenir des opérateurs logiques AND et NOT, mais pas d'opérateurs logiques OR.

Les filtres peuvent comparer les valeurs suivantes :

Une source de données utilisant la fonction

source. La fonctionsourcerenvoie les entrées de journal d'une ressource particulière dans la hiérarchie des organisations, des dossiers et des projets Google Cloud .Un ID de journal utilisant la fonction

log_id. La fonctionlog_idrenvoie les entrées de journal correspondant à l'argumentLOG_IDspécifié dans le champlogName.Un type de ressource valide utilisant la comparaison

resource.type=FIELD_NAME.

Par exemple, le filtre suivant capture les entrées de journal stdout de Compute Engine à partir d'un projet Google Cloud appelé myproject :

source("projects/myproject") AND resource.type = "gce_instance" AND log_id("stdout")

Pour en savoir plus sur la syntaxe de filtrage, consultez Comparaisons.

Différences entre les vues des journaux et les vues analytiques

Les vues de journaux et les vues d'analyse sont différentes.

Une vue de journaux sur un bucket de journaux contrôle les entrées de journaux que vous pouvez voir dans le bucket de journaux. Lorsque vous utilisez Log Analytics, la structure de données LogEntry détermine le schéma des données que vous interrogez.

Une vue analytique contient une requête SQL sur une ou plusieurs vues de journaux. L'Analyse de journaux vous permet d'écrire des requêtes sur une vue analytique. Étant donné que le créateur d'une vue analytique détermine le schéma, l'un des cas d'utilisation des vues analytiques consiste à transformer les données de journaux du format LogEntry en un format qui vous convient mieux.

Avant de commencer

Avant de créer ou de mettre à jour une vue de journaux, procédez comme suit :

Si vous ne l'avez pas déjà fait, dans le projet Google Cloud approprié, créez un bucket de journaux pour lequel vous souhaitez configurer une vue de journaux personnalisée.

-

Pour obtenir les autorisations nécessaires pour créer et gérer des vues de journaux, et pour accorder l'accès à ces vues, demandez à votre administrateur de vous accorder les rôles IAM suivants sur votre projet :

-

Rédacteur de configuration des journaux (

roles/logging.configWriter) -

Pour ajouter une association de rôle à un projet :

Administrateur IAM de projet (

roles/resourcemanager.projectIamAdmin) -

Pour ajouter une liaison de rôle à une vue de journaux :

Administrateur Logging (

roles/logging.admin)

Pour en savoir plus sur l'attribution de rôles, consultez Gérer l'accès aux projets, aux dossiers et aux organisations.

Vous pouvez également obtenir les autorisations requises avec des rôles personnalisés ou d'autres rôles prédéfinis.

-

Rédacteur de configuration des journaux (

-

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

Terraform

Pour utiliser les exemples Terraform de cette page dans un environnement de développement local, installez et initialisez la gcloud CLI, puis configurez le service Identifiants par défaut de l'application à l'aide de vos identifiants utilisateur.

Installez la Google Cloud CLI.

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Pour en savoir plus, consultez la section Configurer les ADC pour un environnement de développement local dans la documentation sur l'authentification Google Cloud .

Déterminez les journaux que vous souhaitez inclure dans la vue. Vous utilisez ces informations pour spécifier le filtre de la vue des journaux.

Déterminez qui doit avoir accès à la vue des journaux et si vous souhaitez ajouter des liaisons à la stratégie IAM de la vue des journaux ou du projet Google Cloud . Pour en savoir plus, consultez Contrôler l'accès à une vue de journal.

Créer une vue de journal

Vous pouvez créer jusqu'à 30 vues de journal par bucket de journaux.

Console

Pour créer une vue de journaux :

-

Dans la console Google Cloud , accédez à la page Stockage des journaux :

Accéder à la page Stockage des journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

- Sélectionnez le projet, le dossier ou l'organisation qui stocke le bucket de journaux.

- Dans le volet Buckets de journaux, sélectionnez le nom du bucket de journaux pour lequel vous souhaitez créer une vue de journaux.

- Sur la page d'informations du bucket de journaux, accédez au volet Vues de journaux, puis cliquez sur Créer une vue de journaux.

Sur la page Définir la vue du journal, procédez comme suit :

- Saisissez un nom pour la vue des journaux. Vous ne pourrez plus modifier ce nom une fois la vue des journaux créée. Le nom est limité à 100 caractères et ne peut contenir que des lettres, des chiffres, des traits de soulignement et des tirets.

- Saisissez une description pour la vue de journal.

- Dans le champ Créer un filtre, saisissez une expression qui détermine les entrées de journal du bucket de journaux incluses dans la vue des journaux. Pour en savoir plus sur la structure de ce champ, consultez la section Filtre de la vue Journaux de ce document.

Facultatif : Pour ajouter une liaison de rôle à la ressource d'affichage des journaux, procédez comme suit :

- Cliquez sur Continuer pour accéder à la page Définir les autorisations.

- Cliquez sur Accorder l'accès.

- Dans la section Ajouter des comptes principaux, développez le menu Nouveaux comptes principaux, puis sélectionnez un compte principal.

- Dans la section Attribuer des rôles, sélectionnez le rôle Accesseur de vues de journaux.

- Cliquez sur Enregistrer.

Cliquez sur Enregistrer la vue.

Si vous n'avez pas accordé aux principaux l'accès à votre vue de journaux lors du processus de création, suivez les étapes de la section suivante.

gcloud

Pour créer une vue de journaux :

Exécutez la commande

gcloud logging views create.Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

- LOG_VIEW_ID : identifiant de la vue de journal, limité à 100 caractères et ne pouvant inclure que des lettres, des chiffres, des traits de soulignement et des traits d'union.

- BUCKET_NAME : nom du bucket de journaux.

- LOCATION : emplacement du bucket de journaux.

- FILTER : filtre qui définit la vue du journal. Lorsqu'elle est vide, la vue de journal inclut tous les journaux. Par exemple, pour filtrer les journaux des instances de VM Compute Engine, saisissez

"resource.type=gce_instance". - DESCRIPTION : description de la vue du journal. Par exemple, vous pouvez saisir la description suivante :

"Compute logs". - PROJECT_ID : identifiant du projet. Pour créer une vue de journaux dans un dossier ou une organisation, remplacez

--projectpar--folderou--organization.

Exécutez la commande

gcloud logging views create:Linux, macOS ou Cloud Shell

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME \ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ` --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ^ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Cette commande ne fournit pas de réponse. Pour confirmer les modifications, vous pouvez exécuter la commande

gcloud logging views list.Accordez aux comptes principaux l'accès à votre vue de journal. La section suivante contient des informations sur ces étapes.

Terraform

Pour savoir comment appliquer ou supprimer une configuration Terraform, consultez la page Commandes Terraform de base. Pour en savoir plus, consultez la documentation de référence du fournisseur Terraform.

Pour créer une vue des journaux dans un projet, un dossier ou une organisation à l'aide de Terraform, procédez comme suit :

Utilisez la ressource Terraform

google_logging_log_view.Dans la commande, définissez les champs suivants :

name: définit le nom complet de la vue de journaux. Par exemple, pour les projets, le format de ce champ est le suivant :"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/view/LOG_VIEW_ID"Dans l'expression précédente, LOCATION correspond à l'emplacement du bucket de journaux.

bucket: défini sur le nom complet du bucket de journaux. Par exemple, ce champ peut être :"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME"filter: filtre décrivant les entrées de journal incluses dans la vue des journaux.description: brève description.

Accordez aux comptes principaux l'accès à votre vue de journal. La section suivante contient des informations sur ces étapes.

Accorder l'accès à une vue de journal

Pour limiter un principal à une vue de journaux spécifique dans un bucket de journaux défini par l'utilisateur, vous pouvez utiliser deux approches :

Au niveau de la vue de journal, ajoutez une liaison de rôle.

Au niveau du projet, ajoutez une liaison de rôle conditionnelle.

Lorsque vous créez un grand nombre de vues de journaux, nous vous recommandons de contrôler l'accès à l'aide du fichier de stratégie IAM de la vue de journaux.

Vue de journaux : ajouter des liaisons de rôle

Cette section explique comment utiliser le fichier de règles IAM pour une vue de journaux afin de contrôler qui a accès aux entrées de journaux de cette vue. Lorsque vous utilisez cette approche, vous ajoutez une liaison au fichier de stratégie de la vue des journaux. Cette liaison accorde au compte principal spécifié l'accès à la vue des journaux.

Cette section explique également comment lister la liaison de rôle contenue dans le fichier de stratégie IAM pour une vue des journaux.

Console

Pour mettre à jour le fichier de stratégie IAM d'une vue de journaux, procédez comme suit :

-

Dans la console Google Cloud , accédez à la page Stockage des journaux :

Accéder à la page Stockage des journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

- Sélectionnez le projet, le dossier ou l'organisation qui stocke le bucket de journaux.

- Dans le volet Buckets de journaux, sélectionnez le nom du bucket de journaux qui héberge la vue des journaux.

- Sur la page d'informations du bucket de journaux, accédez au volet Vues des journaux.

Pour la vue des journaux dont vous souhaitez modifier le fichier de stratégie IAM, cliquez sur more_vert Actions, puis sélectionnez Ajuster les autorisations.

Le menu volant des autorisations s'ouvre et affiche les autorisations associées à la vue des journaux.

Dans le menu déroulant des autorisations, cliquez sur Ajouter un compte principal.

Dans la section Ajouter des comptes principaux, développez le menu Nouveaux comptes principaux, puis sélectionnez un compte principal.

Dans la section Attribuer des rôles, sélectionnez le rôle Accesseur de vues de journaux.

Cliquez sur Enregistrer.

Le menu volant des autorisations est mis à jour avec les nouvelles autorisations.

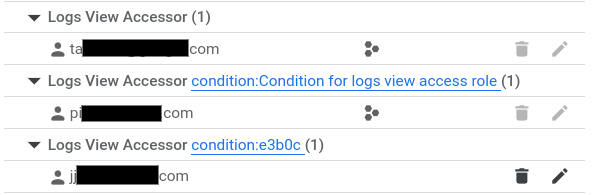

La section intitulée Accesseur de vues de journaux (N) liste les comptes principaux auxquels le rôle "Accesseur de vues de journaux" a été accordé au niveau du projet. Ces comptes principaux ont accès à toutes les vues de journaux du projet.

Les sections intitulées Condition d'accesseur de vues de journaux : texte descriptif spécifique à la condition (N) listent les comptes principaux qui disposent d'autorisations conditionnelles au niveau du projet pour le rôle "Accesseur de vues de journaux". Ces comptes principaux n'ont accès qu'à la vue des journaux spécifiée par la condition.

La section intitulée Condition d'accesseur de vues de journaux : abcde (N) liste les comptes principaux qui disposent d'autorisations au niveau des vues de journaux.

La capture d'écran suivante montre un menu volant des autorisations dans lequel deux comptes principaux disposent d'autorisations au niveau du projet, identifiées par l'icône de projet

, et un compte principal dispose d'une autorisation au niveau de la vue des journaux :

, et un compte principal dispose d'une autorisation au niveau de la vue des journaux :

Pour fermer le menu déroulant, cliquez sur X.

gcloud

Pour mettre à jour le fichier de stratégie IAM d'une vue de journaux, procédez comme suit :

Exécutez la commande

gcloud logging views add-iam-policy-binding.Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

- LOG_VIEW_ID : identifiant de la vue de journal, limité à 100 caractères et ne pouvant inclure que des lettres, des chiffres, des traits de soulignement et des traits d'union.

- PRINCIPAL : identifiant du compte principal auquel vous souhaitez accorder le rôle. Les identifiants des comptes principaux se présentent généralement sous la forme suivante :

PRINCIPAL-TYPE:ID. Par exemple,user:my-user@example.com. Pour obtenir la liste complète des formats que peut prendrePRINCIPAL, consultez Identifiants principaux. - BUCKET_NAME : nom du bucket de journaux.

- LOCATION : emplacement du bucket de journaux.

- PROJECT_ID : identifiant du projet. Si nécessaire, remplacez

--projectpar--folderou--organization.

Exécutez la commande

gcloud logging views add-iam-policy-binding:Linux, macOS ou Cloud Shell

gcloud logging views add-iam-policy-binding LOG_VIEW_ID \ --member=PRINCIPAL --role='roles/logging.viewAccessor' \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ` --member=PRINCIPAL --role='roles/logging.viewAccessor' ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ^ --member=PRINCIPAL --role='roles/logging.viewAccessor' ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

L'exemple suivant illustre la réponse lorsqu'une seule liaison est ajoutée :

Updated IAM policy for logging view [projects/PROJECT_ID/locations/global/buckets/BUCKET_NAME/views/LOG_VIEW_ID]. bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Pour vérifier la mise à jour, exécutez la commande

gcloud logging views get-iam-policy:Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

- LOG_VIEW_ID : identifiant de la vue de journal, limité à 100 caractères et ne pouvant inclure que des lettres, des chiffres, des traits de soulignement et des traits d'union.

- BUCKET_NAME : nom du bucket de journaux.

- LOCATION : emplacement du bucket de journaux.

- PROJECT_ID : identifiant du projet. Si nécessaire, remplacez

--projectpar--folderou--organization.

Exécutez la commande

gcloud logging views get-iam-policy:Linux, macOS ou Cloud Shell

gcloud logging views get-iam-policy LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views get-iam-policy LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views get-iam-policy LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Lorsqu'une vue de journaux ne contient aucune liaison, la réponse ne contient qu'un champ

etag. L'exemple suivant illustre la réponse lorsqu'une vue de journaux contient une seule liaison :bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Terraform

Pour savoir comment appliquer ou supprimer une configuration Terraform, consultez la page Commandes Terraform de base. Pour en savoir plus, consultez la documentation de référence du fournisseur Terraform.

Pour provisionner des associations IAM pour une vue des journaux à l'aide de Terraform, plusieurs ressources différentes sont disponibles :

google_logging_log_view_iam_policygoogle_logging_log_view_iam_bindinggoogle_logging_log_view_iam_member

Pour en savoir plus, consultez la page Stratégie IAM pour l'outil LogView de Cloud Logging.

Pour lister les associations IAM pour les vues de journaux à l'aide de Terraform, utilisez la source de données

google_logging_log_view_iam_policy.Google Cloud project: Add role bindings

Cette section explique comment ajouter une liaison de rôle à un projet Google Cloud et comment lister les liaisons associées à un projet. Lorsque vous utilisez cette approche, pour limiter l'accès d'un compte principal aux entrées de journaux stockées dans une vue de journaux spécifique, vous devez ajouter une condition IAM à l'autorisation.

Console

Pour ajouter une liaison de rôle au fichier de stratégie IAM d'un projetGoogle Cloud , dans le projet où vous avez créé le bucket de journaux, procédez comme suit :

-

Dans la console Google Cloud , accédez à la page IAM :

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est IAM et administration.

La page IAM liste tous les comptes principaux, leurs rôles IAM et les éventuelles conditions associées à ces rôles, qui sont appliqués au niveau du projet. Cette page n'affiche pas les liaisons de rôle associées au fichier de stratégie d'une vue de journaux.

Cliquez sur Accorder l'accès.

Dans le champ Nouveaux comptes principaux, ajoutez le compte de messagerie de l'utilisateur.

Dans le menu déroulant Sélectionner un rôle, sélectionnez Accesseur de vues de journaux.

Ce rôle fournit aux utilisateurs un accès en lecture à toutes les vues. Pour limiter l'accès des utilisateurs à une vue spécifique, ajoutez une condition basée sur le nom de la ressource.

Cliquez sur Ajouter une condition IAM.

Saisissez un titre et une description pour la condition.

Dans le menu déroulant Type de condition, sélectionnez Ressource > Nom.

Dans le menu déroulant Opérateur, sélectionnez est.

Dans le champ Valeur, saisissez l'ID de la vue des journaux, en incluant le chemin d'accès complet à la vue.

Exemple :

projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID

Cliquez sur Enregistrer pour ajouter la condition.

Cliquez sur Enregistrer pour définir les autorisations.

gcloud

Pour ajouter une liaison de rôle au fichier de stratégie IAM d'un projetGoogle Cloud , procédez comme suit :

Créez un fichier JSON ou YAML avec votre condition.

Par exemple, vous pouvez créer un fichier nommé

condition.yamlavec le contenu suivant :expression: "resource.name == \"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID\"" title: "My title" description: "My description"Facultatif : Pour vérifier que le fichier JSON ou YAML est correctement mis en forme, exécutez la commande suivante :

gcloud alpha iam policies lint-condition --condition-from-file=condition.yamlMettez à jour la stratégie IAM du projet Google Cloud en appelant la méthode

gcloud projects add-iam-policy-binding.Avant d'utiliser la commande suivante, effectuez les remplacements suivants :

- PROJECT_ID : identifiant du projet.

- PRINCIPAL : identifiant du compte principal auquel vous souhaitez accorder le rôle. Les identifiants des comptes principaux se présentent généralement sous la forme suivante :

PRINCIPAL-TYPE:ID. Par exemple,user:my-user@example.com. Pour obtenir la liste complète des formats que peut prendrePRINCIPAL, consultez Identifiants principaux.

Exécutez la commande

gcloud projects add-iam-policy-binding:gcloud projects add-iam-policy-binding PROJECT_ID --member=PRINCIPAL --role='roles/logging.viewAccessor' --condition-from-file=condition.yamlLa réponse à la commande précédente inclut toutes les liaisons de rôle.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessorFacultatif : Pour lister les liaisons de rôle sur un projet Google Cloud , utilisez la commande

gcloud projects get-iam-policy:gcloud projects get-iam-policy PROJECT_IDAvant d'utiliser la commande suivante, effectuez les remplacements suivants :

- PROJECT_ID : identifiant du projet.

La réponse à la commande précédente inclut toutes les liaisons de rôle.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor

Terraform

Pour savoir comment appliquer ou supprimer une configuration Terraform, consultez la page Commandes Terraform de base. Pour en savoir plus, consultez la documentation de référence du fournisseur Terraform.

Pour provisionner des associations IAM pour des projets à l'aide de Terraform, plusieurs ressources différentes sont disponibles :

google_project_iam_policygoogle_project_iam_bindinggoogle_project_iam_member

Pour en savoir plus, consultez la page Stratégie IAM pour les projets.

Pour lister les associations IAM pour les projets à l'aide de Terraform, utilisez la source de données

google_project_iam_policy.Lister toutes les liaisons de rôle pour une vue de journaux

La page IAM de la console Google Cloud liste les liaisons de rôle au niveau du projet. Cette page ne liste pas les liaisons de rôle associées à des ressources telles que les vues de journaux. Cette section explique comment afficher toutes les liaisons de rôle pour une vue de journaux spécifique.

Pour lister les liaisons IAM associées à une vue de journaux, procédez comme suit.

-

Dans la console Google Cloud , accédez à la page Stockage des journaux :

Accéder à la page Stockage des journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

- Sélectionnez le projet, le dossier ou l'organisation qui stocke le bucket de journaux.

- Dans le volet Buckets de journaux, sélectionnez le nom du bucket de journaux qui héberge la vue des journaux.

- Sur la page d'informations du bucket de journaux, accédez au volet Vues des journaux.

Pour la vue de journaux dont vous souhaitez afficher les liaisons de rôle, cliquez sur more_vert Actions, puis sélectionnez Ajuster les autorisations.

Le menu déroulant des autorisations affiche toutes les autorisations associées à la vue du journal :

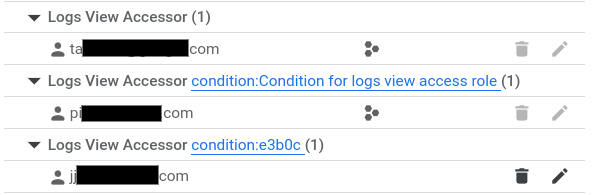

La section intitulée Accesseur de vues de journaux (N) liste les comptes principaux auxquels le rôle "Accesseur de vues de journaux" a été accordé au niveau du projet. Ces comptes principaux ont accès à toutes les vues de journaux du projet.

Les sections intitulées Condition d'accesseur de vues de journaux : texte descriptif spécifique à la condition (N) listent les comptes principaux qui disposent d'autorisations conditionnelles au niveau du projet pour le rôle "Accesseur de vues de journaux". Ces comptes principaux n'ont accès qu'à la vue des journaux spécifiée par la condition.

La section intitulée Condition d'accesseur de vues de journaux : abcde (N) liste les comptes principaux qui disposent d'autorisations au niveau des vues de journaux.

La capture d'écran suivante montre un menu volant des autorisations dans lequel deux comptes principaux disposent d'autorisations au niveau du projet, identifiées par l'icône de projet

, et un compte principal dispose d'une autorisation au niveau de la vue des journaux :

, et un compte principal dispose d'une autorisation au niveau de la vue des journaux :

Pour fermer le menu déroulant, cliquez sur X.

Lister les vues de journaux dans un bucket de journaux

Console

-

Dans la console Google Cloud , accédez à la page Stockage des journaux :

Accéder à la page Stockage des journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

- Sélectionnez le projet, le dossier ou l'organisation qui stocke le bucket de journaux.

Dans le volet Buckets de journaux, sélectionnez le nom du bucket de journaux qui héberge la vue des journaux.

La page d'informations sur le bucket de journaux s'ouvre. Le volet Vues de journaux liste les vues de journaux du bucket de journaux.

gcloud

Pour lister les vues de journaux créées pour un bucket de journaux, utilisez la commande

gcloud logging views list.Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

- BUCKET_NAME : nom du bucket de journaux.

- LOCATION : emplacement du bucket de journaux.

- PROJECT_ID : identifiant du projet. Si nécessaire, remplacez

--projectpar--folderou--organization.

Exécutez la commande

gcloud logging views list:Linux, macOS ou Cloud Shell

gcloud logging views list \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views list ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views list ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Les données de réponse sont une liste de vues de journaux. Pour chaque vue de journaux, le filtre est affiché avec les dates de création et de dernière mise à jour. Lorsque les dates de création et de mise à jour sont vides, la vue du journal a été créée en même temps que le projet Google Cloud . L'exemple de résultat suivant montre qu'il existe deux ID de vue,

_AllLogsetcompute, dans le bucket de journaux sur lequel la requête a été exécutée :VIEW_ID: _AllLogs FILTER: CREATE_TIME: UPDATE_TIME: VIEW_ID: compute FILTER: resource.type="gce_instance" CREATE_TIME: 2024-02-20T17:41:17.405162921Z UPDATE_TIME: 2024-02-20T17:41:17.405162921Z

Terraform

Vous pouvez utiliser Terraform pour créer et modifier une vue des journaux. Toutefois, vous ne pouvez pas utiliser Terraform pour lister vos vues de journaux.

Mettre à jour une vue de journal

Console

-

Dans la console Google Cloud , accédez à la page Stockage des journaux :

Accéder à la page Stockage des journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

- Sélectionnez le projet, le dossier ou l'organisation qui stocke le bucket de journaux.

- Dans le volet Buckets de journaux, sélectionnez le nom du bucket de journaux qui héberge la vue des journaux.

- Sur la page d'informations du bucket de journaux, accédez au volet Vues des journaux.

Dans la vue des journaux dont vous souhaitez modifier les détails, cliquez sur more_vert Plus, puis sur Modifier la vue.

Vous pouvez modifier la description et le filtre de la vue du journal.

Une fois vos modifications effectuées, cliquez sur Enregistrer la vue.

gcloud

Pour mettre à jour ou modifier une vue des journaux, utilisez la commande

gcloud logging views update. Si vous ne connaissez pas l'ID de la vue, consultez Lister les vues des journaux.Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

- LOG_VIEW_ID : identifiant de la vue de journal, limité à 100 caractères et ne pouvant inclure que des lettres, des chiffres, des traits de soulignement et des traits d'union.

- BUCKET_NAME : nom du bucket de journaux.

- LOCATION : emplacement du bucket de journaux.

- FILTER : filtre qui définit la vue du journal. Lorsqu'elle est vide, la vue de journal inclut tous les journaux. Par exemple, pour filtrer les journaux des instances de VM Compute Engine, saisissez

"resource.type=gce_instance". - DESCRIPTION : description de la vue du journal. Par exemple, vous pouvez saisir la description suivante :

"New description for the log view". - PROJECT_ID : identifiant du projet. Si nécessaire, remplacez

--projectpar--folderou--organization.

Exécutez la commande

gcloud logging views update:Linux, macOS ou Cloud Shell

gcloud logging views update LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views update LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views update LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Cette commande ne fournit pas de réponse. Pour confirmer les modifications, vous pouvez exécuter la commande

gcloud logging views describe.Terraform

Pour savoir comment appliquer ou supprimer une configuration Terraform, consultez la page Commandes Terraform de base. Pour en savoir plus, consultez la documentation de référence du fournisseur Terraform.

Pour modifier une vue de journaux dans un projet, un dossier ou une organisation à l'aide de Terraform, utilisez la ressource Terraform

google_logging_log_view.Supprimer une vue de journal

Lorsque vous n'avez plus besoin d'une vue de journaux que vous avez créée, vous pouvez la supprimer. Toutefois, avant de supprimer une vue de journaux, nous vous recommandons de vérifier qu'elle n'est pas référencée par une autre ressource, comme une requête enregistrée.

Vous ne pouvez pas supprimer la vue de journaux

_Defaultdans le bucket de journaux_Default.Console

-

Dans la console Google Cloud , accédez à la page Stockage des journaux :

Accéder à la page Stockage des journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

- Sélectionnez le projet, le dossier ou l'organisation qui stocke le bucket de journaux.

- Dans le volet Buckets de journaux, sélectionnez le nom du bucket de journaux qui héberge la vue des journaux.

- Sur la page d'informations du bucket de journaux, accédez au volet Vues de journaux, puis cochez la case de la vue de journaux que vous souhaitez supprimer.

- Dans la barre d'outils du volet Affichages des journaux, cliquez sur Supprimer la vue, puis remplissez la boîte de dialogue.

gcloud

Pour supprimer une vue de journaux, procédez comme suit :

Recommandation : Examinez votre projet Google Cloud pour vous assurer que la vue du journal n'est pas référencée. Voici quelques éléments à examiner :

- Requêtes exécutées à partir des pages Explorateur de journaux ou Analyse de journaux qui ont été enregistrées ou partagées.

- Tableaux de bord personnalisés.

Exécutez la commande

gcloud logging views delete. Si vous ne connaissez pas l'ID de la vue, consultez Lister les vues des journaux.Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

- LOG_VIEW_ID : identifiant de la vue de journal, limité à 100 caractères et ne pouvant inclure que des lettres, des chiffres, des traits de soulignement et des traits d'union.

- BUCKET_NAME : nom du bucket de journaux.

- LOCATION : emplacement du bucket de journaux.

- PROJECT_ID : identifiant du projet. Si nécessaire, remplacez

--projectpar--folderou--organization.

Exécutez la commande

gcloud logging views delete:Linux, macOS ou Cloud Shell

gcloud logging views delete LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views delete LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views delete LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

La réponse confirme la suppression. Par exemple, la réponse à la suppression d'une vue de journaux nommée

testerest la suivante :Deleted [tester].

Terraform

Pour savoir comment appliquer ou supprimer une configuration Terraform, consultez la page Commandes Terraform de base. Pour en savoir plus, consultez la documentation de référence du fournisseur Terraform.

Décrire une vue de journal

Console

-

Dans la console Google Cloud , accédez à la page Stockage des journaux :

Accéder à la page Stockage des journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

- Dans le volet Buckets de journaux, sélectionnez le nom du bucket de journaux qui héberge la vue des journaux.

- Sur la page d'informations du bucket de journaux, accédez au volet Vues des journaux.

- Dans la vue du journal dont vous souhaitez afficher les détails, cliquez sur more_vert Plus, puis sur Modifier la vue.

- Pour fermer la boîte de dialogue sans enregistrer les modifications, cliquez sur Annuler.

gcloud

Pour récupérer des informations détaillées sur une vue de journaux, utilisez la commande

gcloud logging views describe. Si vous ne connaissez pas l'ID de la vue, consultez Lister les vues des journaux.Avant d'utiliser les données de la commande ci-dessous, effectuez les remplacements suivants :

- LOG_VIEW_ID : identifiant de la vue de journal, limité à 100 caractères et ne pouvant inclure que des lettres, des chiffres, des traits de soulignement et des traits d'union.

- BUCKET_NAME : nom du bucket de journaux.

- LOCATION : emplacement du bucket de journaux.

- PROJECT_ID : identifiant du projet. Si nécessaire, remplacez

--projectpar--folderou--organization.

Exécutez la commande

gcloud logging views describe:Linux, macOS ou Cloud Shell

gcloud logging views describe LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION\ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views describe LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views describe LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION^ --project=PROJECT_ID

La réponse inclut toujours la description et le nom complet de la vue des journaux. Il inclut également le filtre lorsque le champ de filtre n'est pas vide. Voici un exemple de réponse :

createTime: '2024-02-20T17:41:17.405162921Z' filter: resource.type="gce_instance" name: projects/my-project/locations/global/buckets/my-bucket/views/compute updateTime: '2024-02-20T17:41:17.405162921Z'

Terraform

Vous pouvez utiliser Terraform pour créer et modifier une vue des journaux. Toutefois, vous ne pouvez pas utiliser Terraform pour afficher les détails d'une vue de journaux.

Afficher les journaux associés à une vue des journaux

Vous pouvez afficher les entrées de journal dans une vue de journal à l'aide de l'explorateur de journaux ou de la page Analyse de journaux. Lorsque vous utilisez l'explorateur de journaux, vous devez configurer le champ d'application et sélectionner une vue de journal. Lorsque vous utilisez la page Analyse de journaux, vous interrogez une vue de journaux.

Pour interroger une vue de journaux à l'aide de l'explorateur de journaux, procédez comme suit :

-

Dans la console Google Cloud , accédez à la page Explorateur de journaux.

Accéder à l'explorateur de journaux

Si vous utilisez la barre de recherche pour trouver cette page, sélectionnez le résultat dont le sous-titre est Logging.

Sélectionnez les ressources pour lesquelles vous souhaitez rechercher des entrées de journal :

Lorsque la barre d'outils affiche

Journaux du projet, développez le menu, sélectionnez Affichage des journaux, puis sélectionnez l'affichage des journaux que vous souhaitez interroger.

Journaux du projet, développez le menu, sélectionnez Affichage des journaux, puis sélectionnez l'affichage des journaux que vous souhaitez interroger.Lorsque la barre d'outils affiche un message tel que

1 vue de journal, développez le menu, sélectionnez Vue de journal, puis sélectionnez la ou les vues de journal que vous souhaitez interroger.

1 vue de journal, développez le menu, sélectionnez Vue de journal, puis sélectionnez la ou les vues de journal que vous souhaitez interroger.Sinon, la barre d'outils affiche une icône

et le nom d'un champ de journal, tel que _Default. Développez le menu, sélectionnez Vue du journal, puis sélectionnez la vue du journal que vous souhaitez interroger.

et le nom d'un champ de journal, tel que _Default. Développez le menu, sélectionnez Vue du journal, puis sélectionnez la vue du journal que vous souhaitez interroger.

Pour en savoir plus, consultez la documentation de l'explorateur de journaux.

Étapes suivantes

Pour savoir comment contrôler l'accès à des champs spécifiques dans une entrée de journal, consultez Configurer l'accès au niveau des champs.

Sauf indication contraire, le contenu de cette page est régi par une licence Creative Commons Attribution 4.0, et les échantillons de code sont régis par une licence Apache 2.0. Pour en savoir plus, consultez les Règles du site Google Developers. Java est une marque déposée d'Oracle et/ou de ses sociétés affiliées.

Dernière mise à jour le 2025/10/09 (UTC).