Conectividad privada para entornos on-premise u otros proveedores de servicios en la nube

En esta página se describe cómo configurar la conectividad privada de Integration Connectors a tu servicio backend, como MySQL, PostgreSQL y SQL Server, alojado en tu centro de datos local u otros proveedores de servicios en la nube.

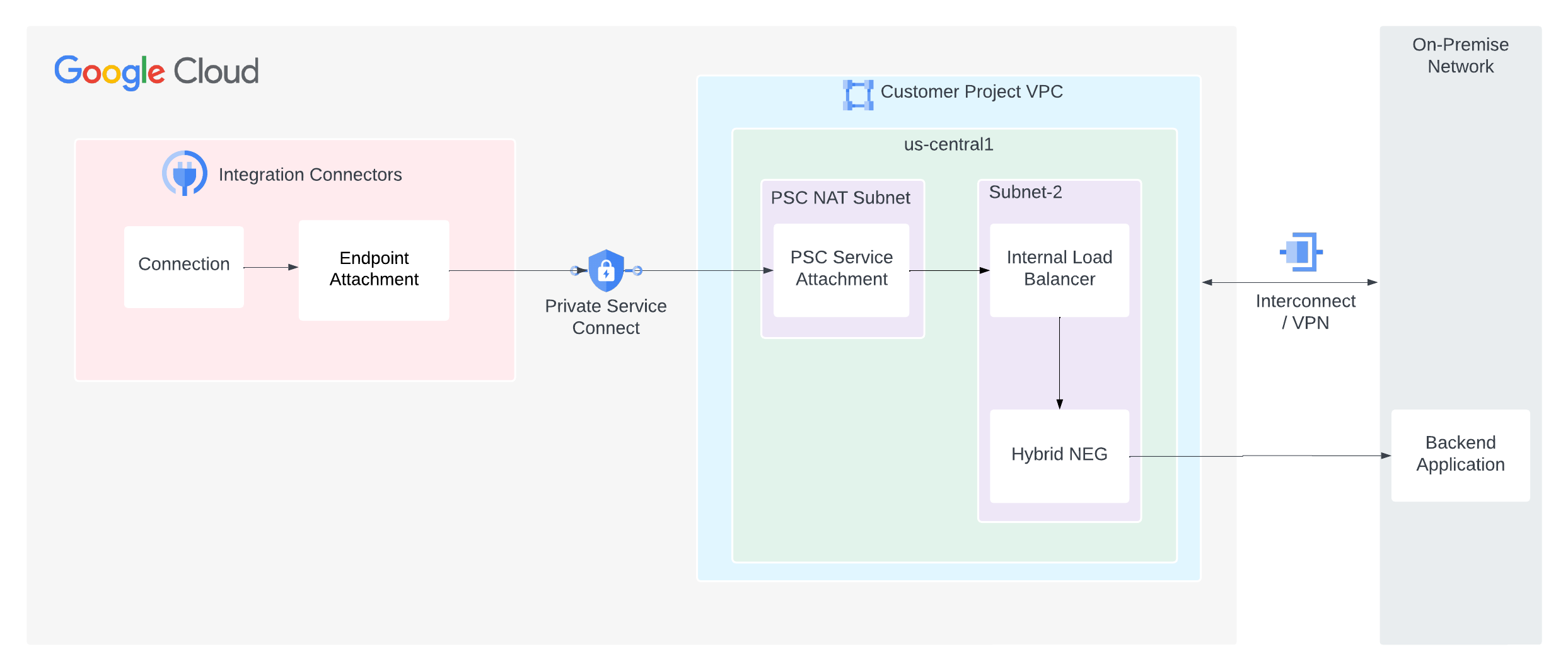

En la siguiente imagen se muestra la configuración de conectividad de red privada de Integration Connectors a tu servicio backend alojado en tu red local.

En esta página se da por hecho que conoces los siguientes conceptos:

- Adjuntos de endpoint

- Zonas gestionadas

- Private Service Connect (PSC)

- Balanceador de carga de Google Cloud

Cuestiones importantes

Cuando crees un adjunto de servicio de PSC, ten en cuenta los siguientes puntos clave:

- Como productor de servicios, debe configurar una vinculación de servicio de PSC que Integration Connectors pueda usar para consumir el servicio. Cuando el adjunto de servicio esté listo, podrás configurar la conexión para que lo consuma mediante un adjunto de endpoint.

- El adjunto de servicio de PSC y el balanceador de carga deben estar en subredes diferentes dentro de la misma VPC. En concreto, el adjunto de servicio debe estar en una subred NAT.

- El software que se ejecuta en las VMs de backend debe responder tanto al tráfico balanceado de carga como a las sondas de comprobación de estado enviadas a la dirección IP de cada regla de reenvío (el software debe escuchar en

0.0.0.0:<port>y no en una dirección IP específica asignada a una interfaz de red). Para obtener más información, consulta Comprobación del estado. - Configura las reglas de cortafuegos para facilitar el flujo de tráfico.

Reglas de entrada

- El tráfico de la subred del adjunto de servicio de PSC debe llegar a la subred del ILB.

- Dentro de la subred del ILB, este debe poder enviar tráfico a tu sistema backend.

- La sonda de comprobación de estado debe poder acceder a tu sistema backend. Las sondas de comprobación de estado de Google Cloud tienen un intervalo de IPs fijo (

35.191.0.0/16, 130.211.0.0/22). Por lo tanto, se puede permitir que estas IPs envíen tráfico a tu servidor backend.

Reglas de salida

El tráfico de salida está habilitado de forma predeterminada en un proyecto de Google Cloud, a menos que se configuren reglas de denegación específicas.

- Todos tus componentes de Google Cloud, como el adjunto de servicio de PSC y el balanceador de carga, deben estar en la misma región.

Tu sistema backend no debe estar abierto a la red pública, ya que esto puede suponer un problema de seguridad. Sin embargo, asegúrate de que tu sistema backend acepte el tráfico en la siguiente situación:

Balanceadores de carga basados en proxy o HTTP(s) (ILB de proxy de nivel 4 e ILB de nivel 7): todas las solicitudes nuevas proceden del balanceador de carga. Por lo tanto, tu backend debe aceptar solicitudes de la subred proxy de tu red VPC. Para obtener más información, consulta el artículo Subredes de solo proxy para balanceadores de carga basados en Envoy.

Configurar la conectividad privada

Para configurar la conectividad privada, sigue estos pasos:

- Crea una vinculación de servicio de PSC.

- Crea una vinculación de endpoint para consumir la vinculación de servicio de PSC.

- Configura tu conexión para usar el adjunto de endpoint.

Crear una vinculación de servicio de PSC

Para establecer una conectividad privada desde conectores de Integration, debes exponer el servicio a Integration Connectors mediante un archivo adjunto de servicio de PSC. Un adjunto de servicio siempre se dirige a un balanceador de carga. Por lo tanto, si tu servicio no está detrás de un balanceador de carga, debes configurarlo.

Para crear una vinculación de servicio de PSC, sigue estos pasos:- Crea una sonda de comprobación del estado y, a continuación, crea un balanceador de carga. Para obtener información sobre cómo configurar un balanceador de carga de red con proxy interno regional, consulta Configurar un balanceador de carga de red con proxy interno regional con conectividad híbrida.

- Crea una vinculación de servicio en la misma región que el balanceador de carga del servicio. Para obtener información sobre cómo crear un adjunto de servicio, consulta el artículo Publicar un servicio.

Crear una vinculación de endpoint

Vinculación de endpoint como dirección IPPara obtener instrucciones sobre cómo crear un adjunto de endpoint como dirección IP, consulta Crear un adjunto de endpoint como dirección IP.

Endpoint adjunto como nombre de hostEn algunos casos, como los back-ends con TLS habilitado, el destino requiere que uses nombres de host en lugar de IPs privadas para realizar la validación de TLS. En los casos en los que se utilice un DNS privado en lugar de una dirección IP para el host de destino, además de crear una conexión de endpoint como dirección IP, también debes configurar zonas gestionadas. Para obtener instrucciones sobre cómo crear un adjunto de endpoint como nombre de host, consulta Crear un adjunto de endpoint como nombre de host.

Más adelante, cuando configures la conexión para usar el endpoint, podrás seleccionar este endpoint.

Configurar una conexión para usar el adjunto de endpoint

Ahora que has creado un adjunto de endpoint, úsalo en tu conexión. Cuando cree una conexión o actualice una que ya tenga, vaya a la sección Destinos, seleccione Endpoint attachment (Endpoint adjunto) como Destination Type (Tipo de destino) y elija el endpoint adjunto que haya creado en la lista Endpoint Attachment (Endpoint adjunto).

Si has creado una zona gestionada, selecciona Dirección de host como Tipo de destino y usa el registro A que has creado al crear la zona gestionada.

Consejos para solucionar problemas

Si tienes problemas con la conectividad privada, sigue las directrices que se indican en esta sección para evitar problemas habituales.

- Para verificar que el adjunto de endpoint se ha configurado correctamente y que se ha establecido la conexión PSC, comprueba el estado de la conexión. Para obtener más información, consulta Verificar la conexión de la adjunción de endpoint.

- Comprueba que las reglas de cortafuegos tengan la siguiente configuración:

- Se debe permitir que el tráfico de la subred del adjunto de servicio de PSC llegue a tu servicio de backend.

- El balanceador de carga debe poder enviar tráfico a tu sistema backend. Las NEG híbridas solo se admiten en balanceadores de carga proxy. Las solicitudes de un balanceador de carga proxy proceden de la subred de solo proxy de la región. Por lo tanto, las reglas de tu cortafuegos deben configurarse para permitir que las solicitudes de los intervalos de subred de solo proxy lleguen a tu backend.

- La sonda de comprobación de estado debe poder acceder a tu sistema backend. Las sondas de comprobación de estado de Google Cloud tienen un intervalo de IP fijo (35.191.0.0/16 y 130.211.0.0/22). Por lo tanto, se debe permitir que estas direcciones IP envíen tráfico a tu servidor backend.

- La prueba de conectividad de Google Cloud se puede usar para identificar cualquier deficiencia en la configuración de tu red. Para obtener más información, consulta Crear y ejecutar pruebas de conectividad.

- Asegúrate de que las reglas de cortafuegos se actualicen en entornos on-premise u otras nubes para permitir el tráfico de la subred de solo proxy de la región de Google Cloud.