Cette page décrit les comptes de service et les niveaux d'accès aux VM, ainsi que leur utilisation avec Dataproc.

Que sont les comptes de service ?

Un compte de service est un compte spécial qui permet aux services et applications exécutés sur une instance de machine virtuelle (VM) Compute Engine d'interagir avec d'autres API Google Cloud . Les applications peuvent utiliser les identifiants de compte de service pour obtenir les autorisations d'accès à un ensemble d'API et effectuer des actions sur la VM dans les autorisations accordées au compte de service.

Comptes de service Dataproc

Les comptes de service suivants disposent des autorisations requises pour effectuer des actions Dataproc dans le projet où se trouve votre cluster.

Compte de service de VM Dataproc : les VM d'un cluster Dataproc utilisent ce compte de service pour les opérations du plan de données Dataproc. Le compte de service Compute Engine par défaut,

project_number-compute@developer.gserviceaccount.com, est utilisé comme compte de service de la VM Dataproc, sauf si vous spécifiez un compte de service de VM lorsque vous créez un cluster. Par défaut, le compte de service Compute Engine par défaut dispose du rôle Nœud de calcul Dataproc, qui inclut les autorisations requises pour les opérations du plan de données Dataproc.Comptes de service personnalisés : si vous spécifiez un compte de service personnalisé lorsque vous créez un cluster, vous devez accorder à ce compte les autorisations nécessaires pour les opérations du plan de données Dataproc. Pour ce faire, attribuez le rôle Nœud de calcul Dataproc au compte de service, car ce rôle inclut les autorisations nécessaires pour les opérations du plan de données Dataproc.

Autres rôles : vous pouvez attribuer au compte de service de la VM des rôles prédéfinis ou personnalisés supplémentaires qui contiennent les autorisations nécessaires pour d'autres opérations, comme la lecture et l'écriture de données depuis et vers Cloud Storage, BigQuery, Cloud Logging et d'autres ressources Google Cloud (pour en savoir plus, consultez Afficher et gérer les rôles IAM des comptes de service).

Compte de service de l'agent de service Dataproc : Dataproc crée le compte de service de l'agent de service,

service-project_number@dataproc-accounts.iam.gserviceaccount.com, avec le rôle Agent de service Dataproc dans le projet Google Cloud d'un utilisateur Dataproc. Il ne peut pas être remplacé par un compte de service de VM personnalisé lors de la création d'un cluster. Ce compte d'agent de service permet d'effectuer des opérations du plan de contrôle Dataproc, telles que la création, la mise à jour et la suppression de VM de cluster.

Réseaux VPC partagé : Si le cluster utilise un réseau VPC partagé, un administrateur de VPC partagé doit attribuer au compte de service de l'agent de service Dataproc le rôle d'utilisateur réseau pour le projet hôte de VPC partagé. Pour en savoir plus, consultez les pages suivantes :

- Créer un cluster utilisant un réseau VPC dans un autre projet

- Documentation VPC partagée : configurer des comptes de services en tant qu'administrateur de projet de service.

Afficher et gérer les rôles des comptes de service IAM

Pour afficher et gérer les rôles attribués au compte de service des VM Dataproc, procédez comme suit :

Dans la console Google Cloud , accédez à la page IAM.

Cliquez sur Inclure les attributions de rôles fournies par Google.

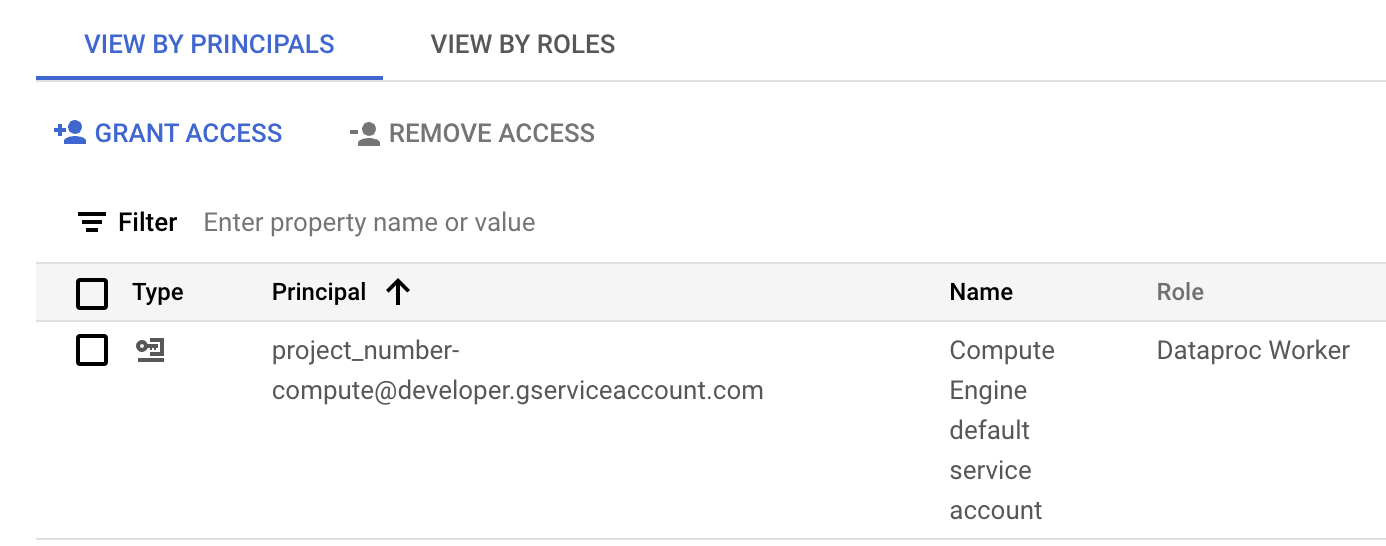

Affichez les rôles listés pour le compte de service de la VM. L'image suivante montre le rôle Nœud de calcul Dataproc requis pour le compte de service Compute Engine par défaut (

project_number-compute@developer.gserviceaccount.com) que Dataproc utilise par défaut comme compte de service de VM.

Vous pouvez cliquer sur l'icône en forme de crayon affichée sur la ligne du compte de service pour attribuer ou supprimer des rôles de compte de service.

Niveaux d'accès aux VM Dataproc

Les niveaux d'accès aux VM et les rôles IAM fonctionnent ensemble pour limiter l'accès des VM aux API Google Cloud. Par exemple, si les VM de cluster ne disposent que du champ d'application https://www.googleapis.com/auth/storage-full, les applications exécutées sur les VM de cluster peuvent appeler les API Cloud Storage, mais elles ne peuvent pas envoyer de requêtes à BigQuery, même si elles sont exécutées en tant que compte de service de VM disposant d'un rôle BigQuery doté d'autorisations étendues.

Une bonne pratique consiste à accorder le champ d'application étendu cloud-platform (https://www.googleapis.com/auth/cloud-platform) aux VM, puis à limiter l'accès aux VM en accordant des rôles IAM spécifiques au compte de service de la VM.

Champs d'application des VM Dataproc par défaut. Si les champs d'application ne sont pas spécifiés lors de la création d'un cluster (consultez la commande gcloud dataproc cluster create --scopes), les VM Dataproc disposent de l'ensemble de champs d'application par défaut suivant :

https://www.googleapis.com/auth/cloud-platform (clusters created with image version 2.1+).

https://www.googleapis.com/auth/bigquery

https://www.googleapis.com/auth/bigtable.admin.table

https://www.googleapis.com/auth/bigtable.data

https://www.googleapis.com/auth/cloud.useraccounts.readonly

https://www.googleapis.com/auth/devstorage.full_control

https://www.googleapis.com/auth/devstorage.read_write

https://www.googleapis.com/auth/logging.write

Si vous spécifiez des champs d'application lors de la création d'un cluster, les VM de cluster disposeront des champs d'application que vous spécifiez et l'ensemble minimal de champs d'application requis suivants (même si vous ne les spécifiez pas) :

https://www.googleapis.com/auth/cloud-platform (clusters created with image version 2.1+).

https://www.googleapis.com/auth/cloud.useraccounts.readonly

https://www.googleapis.com/auth/devstorage.read_write

https://www.googleapis.com/auth/logging.write

Créer un cluster avec un compte de service de VM personnalisé

Lorsque vous créez un cluster, vous pouvez spécifier un compte de service de VM personnalisé que votre cluster utilisera pour les opérations du plan de données Dataproc au lieu du compte de service de VM par défaut (vous ne pouvez pas modifier le compte de service de VM une fois le cluster créé). L'utilisation d'un compte de service de VM avec des rôles IAM attribués vous permet de fournir à votre cluster un accès précis aux ressources du projet.

Étapes préliminaires

Créez le compte de service de VM personnalisé dans le projet dans lequel le cluster sera créé.

Attribuez au compte de service de VM personnalisé le rôle Nœud de calcul Dataproc sur le projet, ainsi que tous les rôles supplémentaires nécessaires à vos jobs, tels que les rôles BigQuery Lecteur et Writer (consultez Autorisations Dataproc et rôles IAM).

Exemple de gcloud CLI :

- L'exemple de commande suivant accorde le rôle "Nœud de calcul Dataproc" au compte de service de VM personnalisé dans le projet de cluster au niveau du projet :

gcloud projects add-iam-policy-binding CLUSTER_PROJECT_ID \ --member=serviceAccount:SERVICE_ACCOUNT_NAME@PROJECT_ID.iam.gserviceaccount.com \ --role="roles/dataproc.worker"

- Envisagez un rôle personnalisé : au lieu d'attribuer au compte de service le rôle prédéfini

WorkerDataproc, vous pouvez lui attribuer un rôle personnalisé qui contient les autorisations du rôle Nœud de calcul, mais limite les autorisationsstorage.objects.*.- Le rôle personnalisé doit au moins accorder au compte de service de VM les autorisations

storage.objects.create,storage.objects.getetstorage.objects.updatesur les objets de Bucket de préproduction et bucket temporaire Dataproc et sur tous les buckets supplémentaires nécessaires aux tâches exécutées sur le cluster.

- Le rôle personnalisé doit au moins accorder au compte de service de VM les autorisations

Créer le cluster

- Créez le cluster dans votre projet.

Commande gcloud

Utilisez la commande gcloud dataproc clusters create pour créer un cluster avec le compte de service de VM personnalisé.

gcloud dataproc clusters create CLUSTER_NAME \ --region=REGION \ --service-account=SERVICE_ACCOUNT_NAME@PROJECT_ID.iam.gserviceaccount.com \ --scopes=SCOPE

Remplacez l'élément suivant :

- CLUSTER_NAME : nom du cluster, qui doit être unique dans un projet. Le nom doit commencer par une lettre minuscule et peut contenir jusqu'à 51 lettres minuscules, chiffres et traits d'union. Il ne peut pas se terminer par un trait d'union. Le nom d'un cluster supprimé peut être réutilisé.

- REGION : région dans laquelle se trouvera le cluster.

- SERVICE_ACCOUNT_NAME : nom du compte de service.

- PROJECT_ID : ID du projet Google Cloud contenant votre compte de service de VM. Il s'agit de l'ID du projet dans lequel votre cluster sera créé ou de l'ID d'un autre projet si vous créez un cluster avec un compte de service de VM personnalisé dans un autre cluster.

- SCOPE : champ(s) d'application de l'accès pour les instances de VM du cluster (par exemple,

https://www.googleapis.com/auth/cloud-platform).

API REST

Lorsque vous complétez GceClusterConfig dans la requête d'API clusters.create, définissez les champs suivants :

serviceAccount: le compte de service se trouve dans le projet dans lequel votre cluster sera créé, sauf si vous utilisez un compte de service de VM provenant d'un autre projet.serviceAccountScopes: spécifiez le ou les scopes d'accès pour les instances de VM du cluster (par exemple,https://www.googleapis.com/auth/cloud-platform).

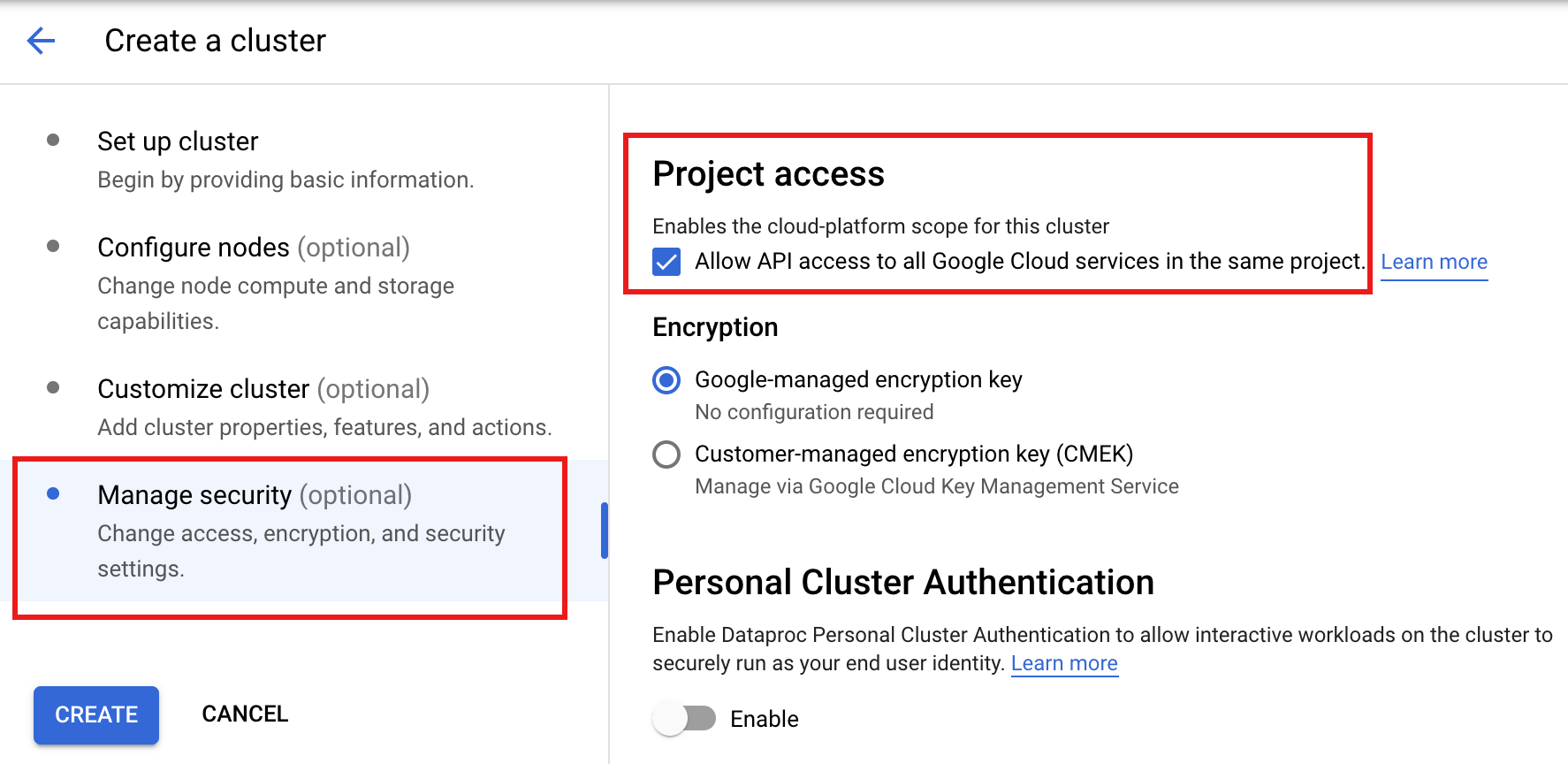

Console

Il n'est pas possible de définir un compte de service de VM Dataproc dans la console Google Cloud . Vous pouvez définir le champ d'application de l'accès sur les VM du cluster lorsque vous créez le cluster en cliquant sur "Active le champ d'application cloud-platform pour ce cluster" dans la section Accès au projet du panneau Gérer la sécurité sur la page Créer un cluster Dataproc dans la console Google Cloud .cloud-platform

Créer un cluster avec un compte de service de VM personnalisé provenant d'un autre projet

Lorsque vous créez un cluster, vous pouvez spécifier un compte de service de VM personnalisé que votre cluster utilisera pour les opérations du plan de données Dataproc au lieu d'utiliser le compte de service de VM par défaut (vous ne pouvez pas spécifier de compte de service de VM personnalisé une fois le cluster créé). L'utilisation d'un compte de service de VM personnalisé avec des rôles IAM attribués vous permet de fournir à votre cluster un accès précis aux ressources du projet.

Étapes préliminaires

Dans le projet de compte de service (celui où se trouve le compte de service de VM personnalisé) :

Activer l'association des comptes de service à plusieurs projets

Enable the Dataproc API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.

Accordez à votre compte de messagerie (l'utilisateur qui crée le cluster) le rôle Utilisateur du compte de service sur le projet de compte de service ou, pour un contrôle plus précis, sur le compte de service de VM personnalisé dans le projet de compte de service.

Pour en savoir plus, consultez Gérer l'accès aux projets, aux dossiers et aux organisations pour attribuer des rôles au niveau du projet et Gérer l'accès aux comptes de service pour attribuer des rôles au niveau du compte de service.

Exemples de gcloud CLI :

- L'exemple de commande suivant attribue le rôle Utilisateur de compte de service à l'utilisateur au niveau du projet :

gcloud projects add-iam-policy-binding SERVICE_ACCOUNT_PROJECT_ID \ --member=USER_EMAIL \ --role="roles/iam.serviceAccountUser"

Remarques :

USER_EMAIL: indiquez l'adresse e-mail de votre compte utilisateur, au format suivant :user:user-name@example.com.- L'exemple de commande suivant attribue le rôle Utilisateur du compte de service à l'utilisateur au niveau du compte de service :

gcloud iam service-accounts add-iam-policy-binding VM_SERVICE_ACCOUNT_EMAIL \ --member=USER_EMAIL \ --role="roles/iam.serviceAccountUser"

Remarques :

USER_EMAIL: indiquez l'adresse e-mail de votre compte utilisateur, au format suivant :user:user-name@example.com.Attribuez au compte de service de VM personnalisé le rôle Nœud de calcul Dataproc sur le projet de cluster.

Exemple de gcloud CLI :

gcloud projects add-iam-policy-binding CLUSTER_PROJECT_ID \ --member=serviceAccount:SERVICE_ACCOUNT_NAME@SERVICE_ACCOUNT_PROJECT_ID.iam.gserviceaccount.com \ --role="roles/dataproc.worker"

Dans le projet de cluster, accordez au compte de service de l'agent de service Dataproc les rôles Utilisateur du compte de service et Créateur de jetons du compte de service dans le projet de compte de service ou, pour un contrôle plus précis, dans le compte de service de VM personnalisé du projet de compte de service. Vous autorisez ainsi le compte de service de l'agent de service Dataproc dans le projet de cluster à créer des jetons pour le compte de service de VM Dataproc personnalisé dans le projet de compte de service.

Pour en savoir plus, consultez Gérer l'accès aux projets, aux dossiers et aux organisations pour attribuer des rôles au niveau du projet et Gérer l'accès aux comptes de service pour attribuer des rôles au niveau du compte de service.

Exemples de gcloud CLI :

- Les exemples de commandes suivants attribuent les rôles Utilisateur du compte de service et Créateur de jetons du compte de service au compte de service de l'agent de service Dataproc dans le projet de cluster au niveau du projet :

gcloud projects add-iam-policy-binding SERVICE_ACCOUNT_PROJECT_ID \ --member=serviceAccount:service-CLUSTER_PROJECT_NUMBER@dataproc-accounts.iam.gserviceaccount.com \ --role="roles/iam.serviceAccountUser"

gcloud projects add-iam-policy-binding SERVICE_ACCOUNT_PROJECT_ID \ --member=serviceAccount:service-CLUSTER_PROJECT_NUMBER@dataproc-accounts.iam.gserviceaccount.com \ --role="roles/iam.serviceAccountTokenCreator"

- Les exemples de commandes suivants attribuent les rôles Utilisateur du compte de service et Créateur de jetons du compte de service au compte de service de l'agent de service Dataproc dans le projet de cluster, au niveau du compte de service de la VM :

gcloud iam service-accounts add-iam-policy-binding VM_SERVICE_ACCOUNT_EMAIL \ --member=serviceAccount:service-CLUSTER_PROJECT_NUMBER@dataproc-accounts.iam.gserviceaccount.com \ --role="roles/iam.serviceAccountUser"

gcloud iam service-accounts add-iam-policy-binding VM_SERVICE_ACCOUNT_EMAIL \ --member=serviceAccount:service-CLUSTER_PROJECT_NUMBER@dataproc-accounts.iam.gserviceaccount.com \ --role="roles/iam.serviceAccountTokenCreator"

Attribuez le rôle Créateur de jetons du compte de service au compte de service de l'agent de service Compute Engine dans le projet du cluster, soit sur le projet du compte de service, soit sur le compte de service de la VM personnalisée dans le projet du compte de service (pour un contrôle plus précis). Vous accordez ainsi au compte de service de l'agent de service Compute dans le projet de cluster la possibilité de créer des jetons pour le compte de service de VM Dataproc personnalisé dans le projet de compte de service.

Pour en savoir plus, consultez Gérer l'accès aux projets, aux dossiers et aux organisations pour attribuer des rôles au niveau du projet et Gérer l'accès aux comptes de service pour attribuer des rôles au niveau du compte de service.

Exemples de gcloud CLI :

- L'exemple de commande suivant attribue le rôle de créateur de jetons de compte de service au compte de service de l'agent de service Compute Engine dans le projet de cluster au niveau du projet :

gcloud projects add-iam-policy-binding SERVICE_ACCOUNT_PROJECT_ID \ --member=serviceAccount:service-CLUSTER_PROJECT_NUMBER@compute-system.iam.gserviceaccount.com \ --role="roles/iam.serviceAccountTokenCreator"

- L'exemple de commande suivant attribue le rôle de créateur de jetons du compte de service au compte de service de l'agent de service Compute Engine dans le projet de cluster, au niveau du compte de service de la VM :

gcloud iam service-accounts add-iam-policy-binding VM_SERVICE_ACCOUNT_EMAIL \ --member=serviceAccount:service-CLUSTER_PROJECT_NUMBER@compute-system.iam.gserviceaccount.com \ --role="roles/iam.serviceAccountTokenCreator"

Créer le cluster

Étapes suivantes

- Comptes de service

- Autorisations Dataproc et rôles IAM

- Entités principales et rôles Dataproc

- Architecture mutualisée sécurisée basée sur un compte de service Dataproc

- Authentification personnelle de cluster Dataproc

- Utiliser l'IAM précise de Dataproc