Dokumen ini menjelaskan cara mengenkripsi data evaluasi Workload Manager dengan kunci enkripsi yang dikelola pelanggan (CMEK).

Ringkasan

Secara default, Workload Manager mengenkripsi konten pelanggan dalam penyimpanan. Workload Manager menangani enkripsi untuk Anda tanpa tindakan tambahan dari Anda. Opsi ini disebut enkripsi default Google.

Jika ingin mengontrol kunci enkripsi, Anda dapat menggunakan kunci enkripsi yang dikelola pelanggan (CMEK) di Cloud KMS dengan layanan yang terintegrasi dengan CMEK, termasuk Workload Manager. Dengan menggunakan kunci Cloud KMS, Anda dapat mengontrol tingkat perlindungan, lokasi, jadwal rotasi, izin penggunaan dan akses, serta batasan kriptografisnya. Dengan Cloud KMS, Anda juga dapat melihat log audit dan mengontrol siklus proses kunci. Alih-alih Google yang memiliki dan mengelola kunci enkripsi kunci (KEK) simetris yang melindungi data Anda, Anda yang mengontrol dan mengelola kunci ini di Cloud KMS.

Setelah Anda menyiapkan resource dengan CMEK, pengalaman mengakses resource Workload Manager Anda serupa dengan menggunakan enkripsi default Google. Untuk mengetahui informasi selengkapnya tentang opsi enkripsi, lihat Kunci enkripsi yang dikelola pelanggan (CMEK).

Batasan

Batasan berikut berlaku untuk enkripsi CMEK di Workload Manager:

CMEK hanya tersedia untuk evaluasi jenis aturan kustom Workload Manager. Fitur Workload Manager lainnya seperti evaluasi atau deployment SAP menggunakan enkripsi default Google karena tidak ada konten pelanggan yang disimpan.

Workload Manager menerapkan kunci CMEK ke penyimpanan yang dimiliki oleh Workload Manager saja.

Sebelum memulai

Sebelum dapat menggunakan CMEK, Anda harus membuat kunci Cloud Key Management Service dan memberikan izin yang diperlukan.

Buat key ring dan kunci.

Pilih project, lalu ikuti Panduan Cloud KMS untuk membuat kunci simetris guna membuat key ring dan kunci. Lokasi key ring harus cocok dengan lokasi evaluasi.

Perhatikan bahwa Workload Manager mendukung Kunci yang Dikelola Eksternal. Untuk mengetahui informasi selengkapnya, lihat Cloud External Key Manager.

Berikan izin.

Untuk memberikan akses ke kunci Cloud KMS, berikan peran

roles/cloudkms.cryptoKeyEncrypterDecrypterkepada agen layanan Workload Manager. Agen layanan adalahservice-PROJECT_ID@gcp-sa-workloadmanager., dengan PROJECT_ID adalah ID project tempat evaluasi dibuat.

Cara kerja CMEK untuk evaluasi jenis aturan kustom

Bagian ini menjelaskan cara kerja CMEK untuk evaluasi jenis aturan kustom.

Penyediaan kunci KMS

Anda dapat memberikan kunci Cloud KMS selama proses pembuatan atau pembaruan evaluasi jenis aturan kustom. Ketentuan ini bersifat opsional. Jika tidak ada kunci Cloud KMS yang ditentukan, Workload Manager akan menggunakan enkripsi default Google.

Kunci Cloud KMS yang diberikan harus ada dan akun layanan Workload Manager harus diberi peran Pengenkripsi/Pendekripsi (roles/cloudkms.cryptoKeyEncrypterDecrypter) untuk menggunakan kunci Cloud KMS. Workload Manager memvalidasi kunci Cloud KMS selama pembuatan atau pembaruan evaluasi, dan menampilkan error.

Enkripsi data

Saat Anda menjalankan evaluasi dengan kunci Cloud KMS yang disediakan, Workload Manager menggunakan kunci Cloud KMS yang diberikan untuk mengenkripsi penyimpanan yang dimiliki oleh Workload Manager:

Bucket Cloud Storage sementara yang digunakan oleh operasi evaluasi. Bucket Cloud Storage sementara dibuat di awal evaluasi dan dihapus di akhir evaluasi.

Set data BigQuery tempat hasil evaluasi disimpan.

Workload Manager tidak menggunakan kunci ini untuk mengenkripsi data di bucket Cloud Storage tempat Anda menyimpan aturan kustom, atau set data BigQuery eksternal yang Anda gunakan untuk menyimpan hasil evaluasi.

Akses data

Workload Manager mengenkripsi hasil evaluasi dengan versi utama kunci Cloud KMS yang diberikan pada saat menjalankan evaluasi. Anda dapat mengakses dan melihat hasil evaluasi jika versi kunci Cloud KMS tertentu tersebut tetap diaktifkan.

Akses hasil evaluasi tidak terpengaruh oleh rotasi kunci KMS. Rotasi kunci membuat versi baru dan versi sebelumnya tetap ada.

Hasil evaluasi tidak dienkripsi ulang saat kunci dirotasi.

Mengonfigurasi CMEK untuk evaluasi jenis aturan kustom

Untuk menggunakan CMEK bagi evaluasi jenis aturan kustom, buat kunci terlebih dahulu di Cloud KMS, lalu berikan izin yang diperlukan untuk kunci tersebut seperti yang dijelaskan dalam Sebelum memulai. Setelah itu, Anda dapat menggunakan kunci untuk membuat atau memperbarui evaluasi, menjalankan evaluasi, dan melihat hasil evaluasi.

Membuat evaluasi dengan CMEK

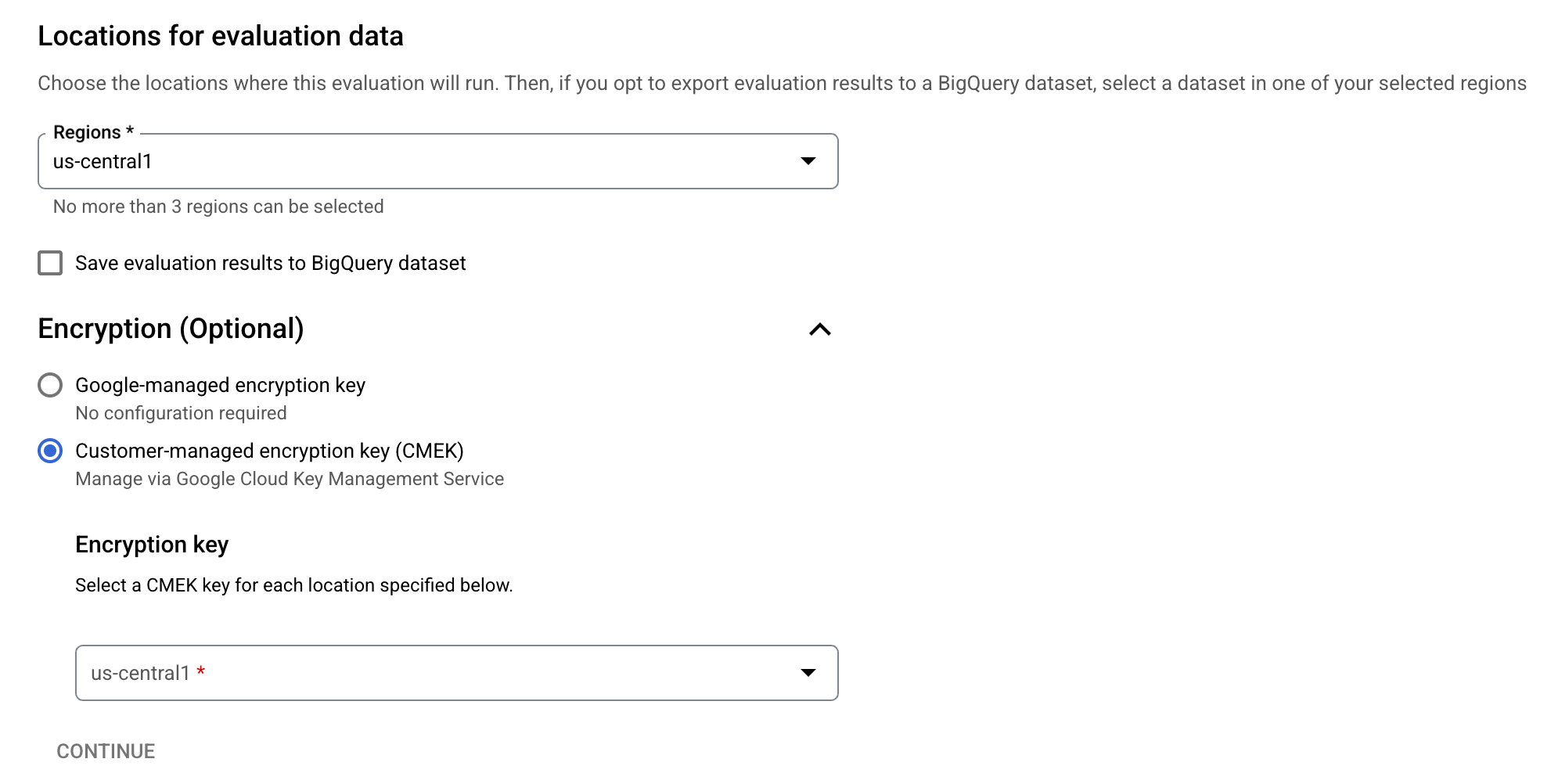

Anda dapat membuat evaluasi jenis aturan kustom dengan CMEK dengan cara yang sama seperti yang dijelaskan di halaman pembuatan evaluasi. Anda dapat mengaktifkan CMEK setelah memilih region.

Pilih Kunci enkripsi yang dikelola pelanggan (CMEK) dalam daftar Enkripsi (Opsional).

Pilih kunci Cloud KMS.

Memperbarui evaluasi dengan CMEK

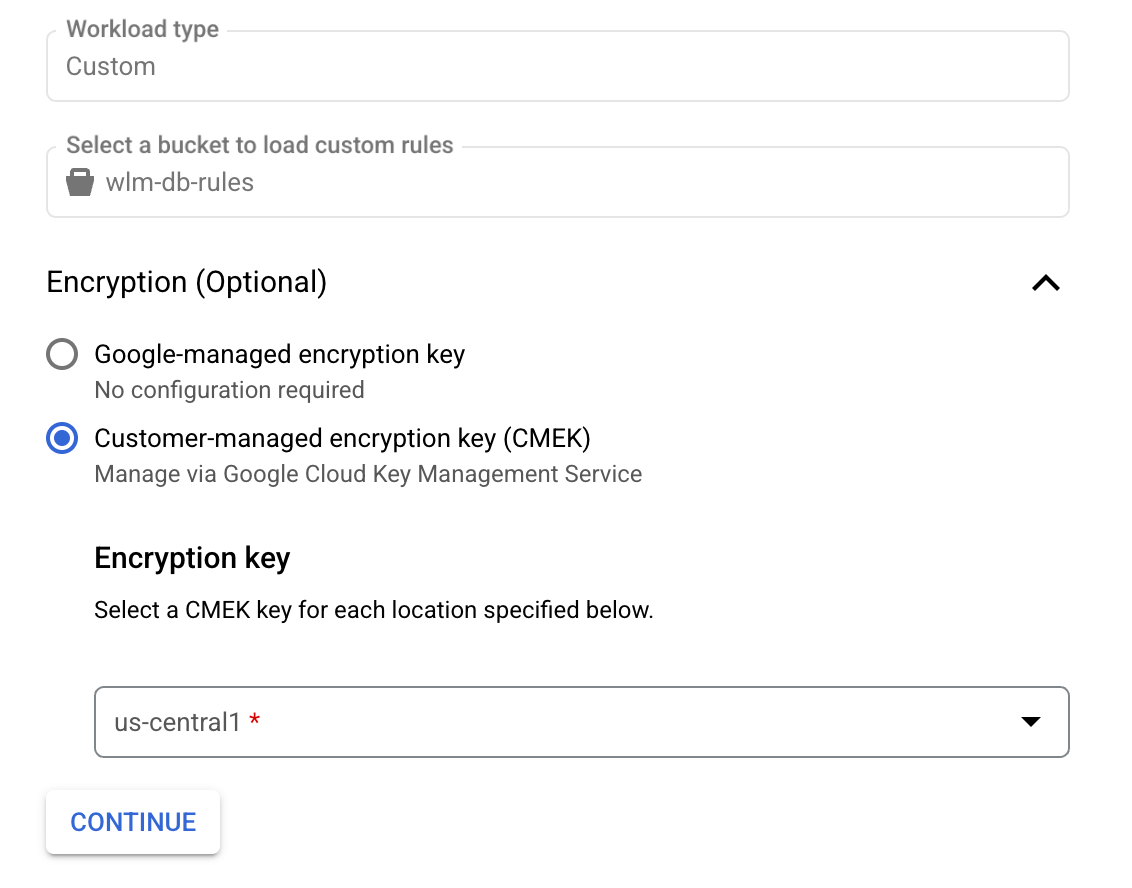

Anda dapat memperbarui evaluasi untuk menggunakan kunci CMEK.

Di halaman edit evaluasi, pilih Kunci enkripsi yang dikelola pelanggan (CMEK) dalam daftar Enkripsi (Opsional)

Pilih kunci Cloud KMS.

Melihat hasil evaluasi dengan CMEK

Anda dapat melihat hasil evaluasi dengan cara yang sama seperti yang dijelaskan di halaman melihat hasil evaluasi. Tidak diperlukan upaya tambahan.

Kuota Cloud KMS dan Workload Manager

Saat Anda menggunakan CMEK di Workload Manager, project Anda dapat memakai kuota permintaan kriptografis Cloud KMS. Misalnya, evaluasi Workload Manager yang dienkripsi CMEK dapat menggunakan kuota ini. Operasi enkripsi dan dekripsi menggunakan kunci CMEK memengaruhi kuota Cloud KMS hanya jika Anda menggunakan kunci eksternal (Cloud EKM). Untuk mengetahui informasi selengkapnya, lihat Kuota Cloud KMS.

Untuk kunci eksternal, kuota default adalah 100 QPS per project kunci untuk operasi kriptografi. Anda dapat meminta kuota EKM yang lebih tinggi jika diperlukan.

Langkah berikutnya

- Pelajari lebih lanjut CMEK di Google Cloud.

- Pelajari cara menggunakan CMEK dengan produk Google Cloud lainnya.