Auf dieser Seite wird beschrieben, wie Sie mit dem Discovery-Dienst von Sensitive Data Protection ermitteln können, ob Secrets in Ihren Cloud Run-Umgebungsvariablen vorhanden sind. Der Schutz sensibler Daten meldet alle Ergebnisse als Sicherheitslücken an Security Command Center.

Security Command Center

Security Command Center ist der zentrale Dienst für die Meldung von Sicherheitslücken und Bedrohungen von Google Cloud. Security Command Center trägt dazu bei, Ihren Sicherheitsstatus zu verbessern, indem Fehlkonfigurationen, Sicherheitslücken, Beobachtungen und Bedrohungen identifiziert werden. Außerdem erhalten Sie Empfehlungen zur Untersuchung und Behebung der Ergebnisse.

Warum sollten Sie Umgebungsvariablen nach Secrets durchsuchen?

Secrets wie Passwörter in Umgebungsvariablen zu speichern, ist keine sichere Methode, da Umgebungsvariablen nicht verschlüsselt werden. Ihre Werte können in verschiedenen Systemen wie Logs erfasst und verfügbar gemacht werden. Wir empfehlen, Ihre Secrets in Secret Manager zu speichern. Weitere Informationen zum Konfigurieren von Secrets finden Sie in der Dokumentation zu Cloud Run und Cloud Run Functions.

Funktionsweise

Um die Erkennung von vertraulichen Informationen durchzuführen, erstellen Sie eine Erkennungsscankonfiguration auf Organisations- oder Projektebene. Im ausgewählten Bereich scannt Sensitive Data Protection Cloud Run regelmäßig nach Secrets in Build- und Laufzeitumgebungsvariablen.

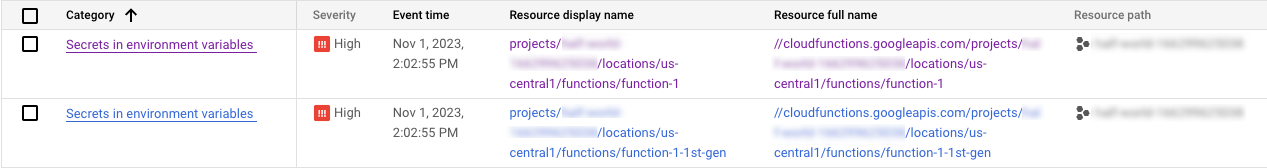

Wenn ein Secret in einer Umgebungsvariable vorhanden ist, sendet der Schutz sensibler Daten ein Secrets in environment variables-Ergebnis zu Sicherheitslücken an Security Command Center. Es werden keine Datenprofile generiert. Alle Ergebnisse sind nur über Security Command Center verfügbar.

Sensitive Data Protection generiert maximal ein Ergebnis pro Ressource. Wenn beispielsweise in derselben Cloud Run-Funktion Secrets in zwei Umgebungsvariablen gefunden werden, wird in Security Command Center nur ein Ergebnis generiert.

In Security Command Center können Sie Secrets in environment variables-Ergebnisse ansehen, wenn Sie Folgendes tun:

- Ergebnisse von Sensitive Data Protection ansehen

- Compliancebericht für den CIS 1.3- oder CIS 2.0-Standard ansehen oder exportieren

Das folgende JSON-Beispiel zeigt einen Secrets in environment variables-Befund. In diesem Beispiel werden nur die für diese Funktion relevanten Felder gezeigt. Es wird keine vollständige Liste der Felder bereitgestellt.

Secrets in Umgebungsvariablen

{ "finding": { "canonicalName": "projects/PROJECT_NUMBER/sources/SOURCE_ID/findings/FINDING_ID", "category": "SECRETS_IN_ENVIRONMENT_VARIABLES", "compliances": [ { "standard": "cis", "version": "1.3", "ids": [ "1.18" ] } ], "createTime": "DATE_TIME", "description": "The affected resource is storing credentials or other secret information in its environment variables. This is a security vulnerability because environment variables are stored unencrypted, and accessible to all users who have access to the code.", "eventTime": "DATE_TIME", "findingClass": "VULNERABILITY", "findingProviderId": "organizations/ORGANIZATION_ID/firstPartyFindingProviders/dlp", "mute": "MUTE_STATUS", "name": "organizations/ORGANIZATION_ID/sources/SOURCE_ID/findings/FINDING_ID", "parent": "organizations/ORGANIZATION_ID/sources/SOURCE_ID", "parentDisplayName": "Sensitive Data Protection", "resourceName": "//cloudfunctions.googleapis.com/projects/PROJECT_ID/locations/REGION/functions/FUNCTION_ID", }, "resource": { "name": "//cloudfunctions.googleapis.com/projects/PROJECT_ID/locations/REGION/functions/FUNCTION_ID", "display_name": "projects/PROJECT_ID/locations/REGION/functions/FUNCTION_ID", "type": "google.cloudfunctions.CloudFunction", "project_name": "//cloudresourcemanager.googleapis.com/projects/PROJECT_NUMBER", "project_display_name": "PROJECT_DISPLAY_NAME", "parent_name": "//cloudresourcemanager.googleapis.com/projects/PROJECT_NUMBER", "parent_display_name": "PARENT_DISPLAY_NAME" } }

Latenz bei der Ergebnisgenerierung

Je nach Größe Ihrer Organisation können Ergebnisse zum Schutz sensibler Daten innerhalb weniger Minuten nach der Aktivierung der Erkennung sensibler Daten in Security Command Center angezeigt werden. Bei größeren Organisationen oder Organisationen mit bestimmten Konfigurationen, die sich auf die Generierung von Ergebnissen auswirken, kann es bis zu 12 Stunden dauern, bis erste Ergebnisse in Security Command Center angezeigt werden.

Anschließend werden in Security Command Center innerhalb weniger Minuten nach dem Scannen Ihrer Ressourcen durch den Dienst zur Erkennung sensibler Daten Ergebnisse generiert.

Gemeldete Arten von vertraulichen Informationen

Beispiele für Secrets sind Passwörter, Authentifizierungstokens und Google Cloud-Anmeldedaten. Eine vollständige Liste der Geheimnistypen, nach denen der Schutz sensibler Daten in dieser Funktion sucht, finden Sie unter Anmeldedaten und Geheimnisse.

Unterstützte Ressourcen

Für die Erkennung von vertraulichen Informationen unterstützt Sensitive Data Protection Cloud Run Functions (einschließlich Cloud Functions der 1. Generation) und Cloud Run-Dienstrevisionen.

Preise

Für diese Funktion fallen keine Gebühren für Sensitive Data Protection an. Je nach Dienststufe können Security Command Center-Gebühren anfallen. Sensitive Data Protection funktioniert mit allen Dienststufen von Security Command Center.

Datenstandort

Wenn Sie zum ersten Mal eine Scankonfiguration erstellen, geben Sie an, wo Sensitive Data Protection sie speichern soll. Alle nachfolgenden Scankonfigurationen, die Sie erstellen, werden in derselben Region gespeichert. Sensitive Data Protection exportiert Ihre Cloud Run-Metadaten in die Region, in der Ihre Scankonfiguration gespeichert ist. Die Funktions- oder Dienstversion selbst wird jedoch nicht exportiert.

Wenn der Schutz sensibler Daten Secrets in Umgebungsvariablen erkennt, werden die Ergebnisse an Security Command Center gesendet und unterliegen den dortigen Datenverarbeitungsprozessen.

Erforderliche IAM-Rollen

Für die Suche nach Secrets benötigen Sie die IAM-Rollen (Identity and Access Management), die zum Erstellen von Datenprofilen erforderlich sind:

Informationen zum Ausführen der Secret-Erkennung auf Organisationsebene finden Sie unter Rollen, die für die Arbeit mit Datenprofilen auf Organisationsebene erforderlich sind.

Informationen zum Ausführen der Suche nach vertraulichen Informationen auf Projektebene finden Sie unter Rollen, die für die Arbeit mit Datenprofilen auf Projektebene erforderlich sind.

Außerdem benötigen Sie die entsprechenden Rollen, um mit Security Command Center-Ergebnissen zu arbeiten. Weitere Informationen finden Sie in der Security Command Center-Dokumentation unter IAM für Aktivierungen auf Organisationsebene.

Hinweise

Aktivierungsstufe von Security Command Center für Ihre Organisation prüfen. Wenn Sie Datenprofile an Security Command Center senden möchten, muss Security Command Center auf Organisationsebene in einer beliebigen Dienststufe aktiviert sein. Weitere Informationen finden Sie unter Security Command Center für eine Organisation aktivieren.

Wenn Security Command Center nur auf Projektebene aktiviert ist, werden keine Ergebnisse zum Schutz sensibler Daten in Security Command Center angezeigt.

Prüfen Sie in Security Command Center, ob Schutz sensibler Daten als integrierter Dienst aktiviert ist. Weitere Informationen finden Sie unter Google Cloud Integrierten Dienst hinzufügen.

Secrets-Erkennung auf Organisationsebene konfigurieren

Führen Sie diese Schritte aus, wenn Sie die Suche nach Secrets in einer gesamten Organisation aktivieren möchten. Informationen zur Erkennung auf Projektebene finden Sie unter Erkennung von vertraulichen Informationen auf Projektebene konfigurieren.

Wenn Sie nicht die Rolle „Organisationsadministrator“ (roles/resourcemanager.organizationAdmin) oder „Sicherheitsadministrator“ (roles/iam.securityAdmin) haben, können Sie trotzdem eine Scankonfiguration erstellen. Nachdem Sie die Scankonfiguration erstellt haben, muss jedoch jemand mit einer dieser Rollen Ihrem Dienst-Agent Zugriff auf die Ermittlung gewähren.

Rufen Sie die Seite Scankonfiguration erstellen auf.

Rufen Sie Ihre Organisation auf. Klicken Sie in der Symbolleiste auf die Projektauswahl und wählen Sie Ihre Organisation aus.

Klicken Sie nach jedem Schritt auf dieser Seite auf Weiter.

Wählen Sie unter Erkennungstyp auswählen die Option Sicherheitslücken bei vertraulichen Informationen/Anmeldedaten aus.

Wählen Sie unter Umfang auswählen aus, ob Sie die gesamte Organisation scannen möchten.

Geben Sie unter Dienst-Agent-Container und Abrechnung verwalten das Projekt an, das als Dienst-Agent-Container verwendet werden soll. Sie können entweder Sensitive Data Protection automatisch ein neues Projekt erstellen lassen oder ein vorhandenes auswählen.

Wenn Sie kein Projekt haben, das als Dienst-Agent-Container verwendet werden kann, wählen Sie Neues Projekt als Dienst-Agent-Container erstellen aus. Sensitive Data Protection erstellt ein neues Projekt mit dem Namen DLP-Dienst-Agent-Container. Der Dienst-Agent in diesem Projekt wird zur Authentifizierung beim Schutz sensibler Daten und anderen APIs verwendet. Das System fordert Sie auf, das Konto auszuwählen, das für alle kostenpflichtigen Vorgänge in Rechnung gestellt werden soll, die sich auf dieses Projekt beziehen, einschließlich Vorgängen, die nicht mit der Ermittlung zusammenhängen.

Wenn Sie nicht die erforderlichen Berechtigungen zum Erstellen von Projekten haben, ist die Option Neues Projekt als Dienst-Agent-Container erstellen deaktiviert. In diesem Fall müssen Sie ein vorhandenes Projekt auswählen oder IhrenGoogle Cloud -Administrator bitten, Ihnen die Rolle „Projektersteller“ (

roles/resourcemanager.projectCreator) zuzuweisen.Wenn Sie einen vorhandenen Dienst-Agent-Container wiederverwenden möchten, wählen Sie Vorhandenen Dienst-Agent-Container auswählen aus. Klicken Sie dann auf Durchsuchen, um die Projekt-ID des Dienstkontocontainers auszuwählen.

Wählen Sie für Speicherort für Konfiguration festlegen die Region aus, in der Sie diese Scankonfiguration speichern möchten. Alle Scankonfigurationen, die Sie später erstellen, werden ebenfalls an diesem Speicherort gespeichert. Informationen zu Überlegungen zum Datenstandort finden Sie auf dieser Seite unter Datenstandort.

Optional: Wenn Sie nicht möchten, dass der Scan kurz nach dem Erstellen der Scankonfiguration beginnt, wählen Sie Scan im pausierten Modus erstellen aus.

Diese Option ist in den folgenden Fällen nützlich:

- Ihr Google Cloud Administrator muss dem Dienst-Agent noch Erkennungszugriff gewähren.

- Sie möchten mehrere Scankonfigurationen erstellen und manche andere überschreiben lassen.

Klicken Sie auf Erstellen.

Sensitive Data Protection beginnt mit dem Scannen Ihrer Cloud Run-Umgebungsvariablen kurz nachdem Sie eine Scankonfiguration erstellt oder eine pausierte Konfiguration fortgesetzt haben. Informationen dazu, wie lange es dauert, bis Ergebnisse in Security Command Center angezeigt werden, finden Sie auf dieser Seite unter Latenz bei der Generierung von Ergebnissen.

Wenn Sie nicht die Rolle „Organisationsadministrator“ (roles/resourcemanager.organizationAdmin) oder „Sicherheitsadministrator“ (roles/iam.securityAdmin) haben, muss jemand mit einer dieser Rollen Ihrem Service-Agent Zugriff auf die Ermittlung gewähren, bevor die Ermittlung beginnen kann.

Secrets-Erkennung auf Projektebene konfigurieren

Führen Sie diese Schritte aus, wenn Sie die Suche nach vertraulichen Informationen für ein einzelnes Projekt aktivieren möchten. Informationen zur Erkennung auf Organisationsebene finden Sie unter Erkennung von vertraulichen Informationen auf Organisationsebene konfigurieren.

Rufen Sie die Seite Scankonfiguration erstellen auf.

Rufen Sie Ihr Projekt auf. Klicken Sie in der Symbolleiste auf die Projektauswahl und wählen Sie Ihr Projekt aus.

Klicken Sie nach jedem Schritt auf dieser Seite auf Weiter.

Wählen Sie unter Erkennungstyp auswählen die Option Sicherheitslücken bei vertraulichen Informationen/Anmeldedaten aus.

Prüfen Sie, ob unter Bereich auswählen die Option Gesamtes Projekt scannen ausgewählt ist. Wenn sie nicht ausgewählt ist, müssen Sie sich in der Projektansicht befinden.

Wählen Sie für Speicherort für Konfiguration festlegen die Region aus, in der Sie diese Scankonfiguration speichern möchten. Alle Scankonfigurationen, die Sie später erstellen, werden ebenfalls an diesem Speicherort gespeichert. Informationen zu Überlegungen zum Datenstandort finden Sie auf dieser Seite unter Datenstandort.

Klicken Sie auf Erstellen.

Sensitive Data Protection beginnt mit dem Scannen Ihrer Cloud Run-Umgebungsvariablen kurz nachdem Sie eine Scankonfiguration erstellt oder eine pausierte Konfiguration fortgesetzt haben. Informationen dazu, wie lange es dauert, bis Ergebnisse in Security Command Center angezeigt werden, finden Sie auf dieser Seite unter Latenz bei der Generierung von Ergebnissen.

Secrets in environment variables-Ergebnisse abfragen

Im Folgenden finden Sie Beispielabfragen, mit denen Sie Secrets in

environment variables-Ergebnisse in Security Command Center finden können. Sie können diese Abfragen in das Feld Abfrageeditor eingeben. Weitere Informationen zum Abfrageeditor finden Sie unter Ergebnisabfrage im Security Command Center-Dashboard bearbeiten.

Alle Secrets in environment variables-Ergebnisse auflisten

state="ACTIVE"

AND NOT mute="MUTED"

AND category="SECRETS_IN_ENVIRONMENT_VARIABLES"

Alle Secrets in environment variables-Ergebnisse für ein bestimmtes Projekt auflisten

state="ACTIVE"

AND NOT mute="MUTED"

AND category="SECRETS_IN_ENVIRONMENT_VARIABLES"

AND resource.project_name="//cloudresourcemanager.googleapis.com/projects/PROJECT_NUMBER"

Ersetzen Sie Folgendes:

- PROJECT_NUMBER: die numerische ID des Projekts, für das Sie eine Abfrage ausführen möchten