Le combinazioni tossiche sono un gruppo di problemi di sicurezza che, quando si verificano insieme in un determinato pattern, creano un percorso verso una o più delle tue risorse di alto valore che un utente malintenzionato determinato potrebbe potenzialmente utilizzare per comprometterle.

Il motore di valutazione del rischio di Security Command Center Enterprise o Premium rileva le combinazioni dannose durante le simulazioni del percorso di attacco che esegue. Per ogni combinazione tossica rilevata da Risk Engine, viene generato un risultato. Ogni combinazione tossica include un punteggio di esposizione agli attacchi univoco, chiamato punteggio delle combinazioni tossiche, che misura il rischio che la combinazione tossica rappresenta per il set di risorse di alto valore nel tuo ambiente cloud. Il motore dei rischi genera anche una visualizzazione del percorso di attacco che la combinazione tossica crea per le risorse nel set di risorse di alto valore.

I chokepoint sono simili alle combinazioni tossiche, ma si concentrano su risorse o gruppi di risorse comuni in cui convergono più percorsi di attacco. Di conseguenza, la correzione di un punto critico può correggere più combinazioni tossiche.

Combinazioni dannose e chokepoint vengono rilevati per le seguenti piattaforme di service provider di servizi cloud:

- Google Cloud

- Amazon Web Services (AWS). Il supporto dei punti di strozzatura con AWS è in anteprima.

- Microsoft Azure. Il supporto per i punti di controllo con Microsoft Azure è in anteprima.

Per l'elenco delle risorse supportate, consulta Supporto delle funzionalità del motore di valutazione del rischio.

Visualizzare combinazioni dannose e chokepoint

In Security Command Center Enterprise, le combinazioni dannose e i chokepoint con il rischio più elevato vengono visualizzati come problemi nella pagina Rischi > Panoramica. Le combinazioni tossiche possono essere visualizzate anche nella pagina Richieste.

In Security Command Center Enterprise, puoi visualizzare tutte le combinazioni tossiche e i punti di strozzatura in modo più dettagliato nella pagina Rischio > Problemi.

Per visualizzare i risultati correlati a combinazioni dannose e chokepoint nella consoleGoogle Cloud , vai alla pagina Risultati e filtra in base alla classe di risultati Combinazione dannosa o Chokepoint.

I risultati correlati a combinazioni dannose e chokepoint vengono acquisiti nei report sui rischi. Per saperne di più, consulta la panoramica dei report sui rischi.

Punteggi di esposizione agli attacchi su combinazioni dannose e chokepoint

Risk Engine calcola un punteggio di esposizione agli attacchi per ogni combinazione dannosa e chokepoint. Questo punteggio misura in che misura una combinazione tossica o un chokepoint espone una o più risorse nel tuo set di risorse di alto valore a potenziali attacchi. Più alto è il punteggio, maggiore è il rischio.

Calcolo del punteggio di esposizione agli attacchi

I punteggi di esposizione agli attacchi per combinazioni dannose e chokepoint derivano da:

- Il numero di risorse nel set di risorse di alto valore esposte e i valori di priorità e i punteggi di esposizione agli attacchi di queste risorse.

- La probabilità che un malintenzionato determinato riesca a raggiungere una risorsa di alto valore sfruttando la combinazione tossica o il chokepoint.

In base al punteggio di esposizione all'attacco, alle combinazioni tossiche può essere assegnata una delle seguenti gravità:

- Critica: combinazioni tossiche con un punteggio di esposizione agli attacchi ≥ 10.

- Alto: combinazioni tossiche con un punteggio di esposizione all'attacco < 10.

I punti di strozzatura hanno sempre un punteggio di esposizione agli attacchi ≥ 10 e quindi hanno sempre una gravità critica.

Per saperne di più, vedi Punteggi di esposizione agli attacchi.

Visualizzazioni del percorso di attacco per combinazioni dannose e chokepoint

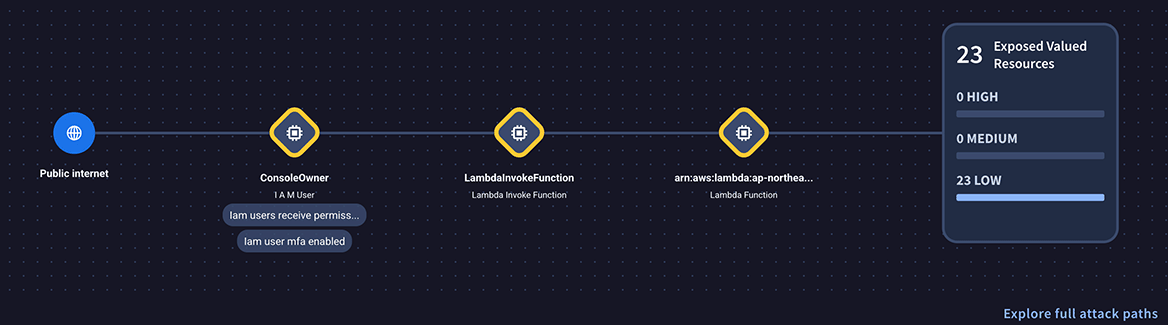

Risk Engine fornisce una rappresentazione visiva dei percorsi di attacco con combinazioni tossiche e chokepoint che portano al tuo set di risorse di alto valore. Un percorso di attacco rappresenta una serie di passaggi di attacco, che includono problemi di sicurezza e risorse correlati che un potenziale utente malintenzionato potrebbe utilizzare per raggiungere le tue risorse.

I percorsi di attacco ti aiutano a comprendere le relazioni tra i singoli problemi di sicurezza in una combinazione tossica o in un chokepoint e come formano i percorsi verso le risorse nel tuo set di risorse di alto valore. La visualizzazione del percorso mostra anche quante risorse di valore sono esposte e la loro importanza relativa per il tuo ambiente cloud.

Le risorse in un percorso di attacco sono codificate per colore nel seguente modo:

- Le risorse con problemi di sicurezza che contribuiscono a una combinazione tossica sono evidenziate con un bordo giallo.

- Le risorse identificate come punto di strozzatura sono evidenziate con un bordo rosso.

Esistono più posizioni in cui puoi visualizzare i percorsi di attacco.

In Security Command Center Premium, visualizza il percorso di attacco completo nella pagina Percorsi di attacco. Per ulteriori informazioni, vedi Percorsi di attacco.

In Security Command Center Enterprise, visualizza una versione semplificata del percorso di attacco nei seguenti punti:

- La pagina Rischio > Panoramica, per gli elementi nel widget Problemi più rischiosi.

- La pagina Rischio > Problemi, quando viene selezionato un problema. Puoi accedere al percorso di attacco semplificato nella scheda Panoramica del problema.

- La pagina Rischio > Casi, quando viene selezionato un caso. Puoi accedere

al percorso di attacco semplificato nella

scheda

Panoramica della richiesta.

Per visualizzare la versione completa di un percorso di attacco, visualizza la versione semplificata e poi fai clic su Esplora percorsi di attacco completi.

Lo screenshot seguente mostra un esempio di percorso di attacco semplificato per una combinazione tossica:

Lo screenshot seguente mostra un esempio di percorso di attacco semplificato per un collo di bottiglia:

Risultati correlati

Molti dei singoli rischi che compongono le combinazioni tossiche e i punti di strozzatura vengono rilevati anche da altri servizi di rilevamento di Security Command Center. Questi altri servizi di rilevamento generano risultati separati per questi rischi, che sono elencati in problemi e richieste come risultati correlati. I risultati correlati vengono identificati anche nei percorsi di attacco.

Per le combinazioni tossiche, vengono aperti casi separati per i risultati correlati, vengono eseguiti playbook diversi e altri membri del tuo team potrebbero lavorare alla loro correzione indipendentemente dalla correzione del risultato della combinazione tossica. Controlla lo stato dei casi per questi risultati correlati e, se necessario, chiedi ai proprietari dei casi di dare la priorità alla correzione per contribuire a risolvere la combinazione tossica.

Richieste

Security Command Center Enterprise apre un caso per ogni risultato di combinazione tossica generato. I punti di strozzatura non generano richieste.

Nella visualizzazione dei dettagli della richiesta, puoi trovare le seguenti informazioni relative alle combinazioni tossiche:

- Una descrizione della combinazione tossica

- Il punteggio di esposizione agli attacchi della combinazione tossica

- Una visualizzazione del percorso di attacco creato dalla combinazione tossica

- Informazioni sulle risorse interessate

- Informazioni sui passaggi che puoi intraprendere per correggere la combinazione tossica

- Informazioni su eventuali risultati correlati di altri servizi di rilevamento di Security Command Center, inclusi i link ai casi associati

- Playbook applicabili

- Ticket associati

Nella pagina della console Security Operations Rischio > Richieste, puoi eseguire query

o filtrare le richieste di combinazione tossica utilizzando il tag Combinazione tossica. Puoi anche identificare visivamente le richieste relative alla combinazione tossica nell'elenco delle richieste tramite la seguente icona: .

Per saperne di più sulla visualizzazione delle richieste relative alla combinazione tossica, vedi Visualizzare le richieste relative alla combinazione tossica.

Priorità della richiesta

Per impostazione predefinita, la priorità dei casi di combinazione tossica è impostata sullo stesso valore della gravità del risultato della combinazione tossica e del relativo avviso nel caso correlato. Ciò significa che tutte le richieste relative alla combinazione tossica hanno inizialmente una

priorità di Critical o High.

Dopo l'apertura di una richiesta, puoi modificare la priorità della richiesta o dell'avviso. La modifica della priorità di un caso o di un avviso non modifica la gravità del risultato.

Chiusura delle richieste

Quando viene generato per la prima volta un risultato per una combinazione tossica, il suo stato è

Active.

Se correggi la combinazione tossica, Risk Engine rileva automaticamente la correzione durante la successiva simulazione del percorso di attacco e chiude il caso. Le simulazioni vengono eseguite approssimativamente ogni sei ore.

In alternativa, se determini che il rischio rappresentato da una combinazione tossica è accettabile o inevitabile, puoi chiudere un caso disattivando la notifica.

Quando disattivi un risultato, questo rimane attivo, ma Security Command Center chiude il caso e omette il risultato dalle query e dalle visualizzazioni predefinite.

Per saperne di più, consulta le seguenti informazioni:

- Come chiudere le richieste relative alla combinazione tossica

- Panoramica delle richieste

- Disattivare i risultati in Security Command Center