Halaman ini menjelaskan cara mengelola temuan Security Health Analytics menggunakan Security Command Center.

Security Health Analytics adalah layanan bawaan di Security Command Center yang memindai resource di lingkungan cloud Anda dan membuat temuan untuk setiap kesalahan konfigurasi yang terdeteksi.

Untuk menerima temuan Security Health Analytics, layanan harus diaktifkan di setelan Layanan Security Command Center.

Untuk membuat temuan terkait resource Amazon Web Services (AWS), Security Command Center harus terhubung ke AWS.

Temuan dari detektor Security Health Analytics dapat dicari di konsolGoogle Cloud dan menggunakan Security Command Center API.

Pemindaian dimulai sekitar satu jam setelah Security Command Center diaktifkan. On Google Cloud, berjalan dalam dua mode: mode batch, yang otomatis berjalan sekali setiap hari; dan mode real-time, yang menjalankan pemindaian terhadap perubahan konfigurasi aset.

Detektor Security Health Analytics yang tidak mendukung mode pemindaian real-time tercantum dalam Ringkasan latensi Security Command Center.

Security Health Analytics hanya memindai platform cloud lain dalam mode batch.

Sebelum memulai

Untuk mendapatkan izin yang diperlukan untuk mengelola temuan Security Health Analytics, minta administrator untuk memberi Anda peran IAM berikut pada organisasi, folder, atau project Anda:

-

Mengaktifkan dan menonaktifkan detektor:

Editor Setelan Pusat Keamanan (

roles/securitycenter.settingsEditor) -

Melihat dan memfilter temuan:

Security Center Findings Viewer (

roles/securitycenter.findingsViewer) -

Mengelola aturan penonaktifan:

Editor Konfigurasi Penonaktifan Pusat Keamanan (

roles/securitycenter.muteConfigsEditor) -

Mengelola tanda keamanan:

Security Center Finding Security Marks Writer (

roles/securitycenter.findingSecurityMarksWriter) -

Mengelola temuan secara terprogram:

Security Center Findings Editor (

roles/securitycenter.findingsEditor) -

Memberikan akses masuk ke perimeter layanan Kontrol Layanan VPC:

Editor Access Context Manager (

roles/accesscontextmanager.policyEditor) -

Selesaikan tugas apa pun di halaman ini:

Admin Setelan Pusat Keamanan (

roles/securitycenter.settingsAdmin)

Untuk mengetahui informasi selengkapnya tentang pemberian peran, lihat Mengelola akses ke project, folder, dan organisasi.

Anda mungkin juga bisa mendapatkan izin yang diperlukan melalui peran kustom atau peran yang telah ditentukan lainnya.

Mengaktifkan dan menonaktifkan detektor

Menonaktifkan detektor dapat memengaruhi status temuan aktif. Jika detektor dinonaktifkan, temuan yang ada akan otomatis ditandai sebagai tidak aktif.

Saat mengaktifkan Security Command Center di tingkat organisasi, Anda dapat menonaktifkan Security Health Analytics atau detektor tertentu untuk folder atau project tertentu. Jika Security Health Analytics atau detektor dinonaktifkan untuk folder dan project, semua temuan yang ada yang dilampirkan ke aset dalam resource tersebut akan ditandai sebagai tidak aktif.

Detektor Security Health Analytics berikut untuk Google Cloud dinonaktifkan secara default:

ALLOYDB_AUTO_BACKUP_DISABLEDALLOYDB_CMEK_DISABLEDBIGQUERY_TABLE_CMEK_DISABLEDBUCKET_CMEK_DISABLEDCLOUD_ASSET_API_DISABLEDDATAPROC_CMEK_DISABLEDDATASET_CMEK_DISABLEDDISK_CMEK_DISABLEDDISK_CSEK_DISABLEDNODEPOOL_BOOT_CMEK_DISABLEDPUBSUB_CMEK_DISABLEDSQL_CMEK_DISABLEDSQL_NO_ROOT_PASSWORDSQL_WEAK_ROOT_PASSWORDVPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED

Untuk mengaktifkan atau menonaktifkan modul deteksi Security Health Analytics, lakukan hal berikut:

Konsol

Anda dapat mengaktifkan atau menonaktifkan detektor di tab Modul di halaman Security Health Analytics di Setelan Security Command Center di konsol Google Cloud . Detektor dapat diaktifkan atau dinonaktifkan di tingkat organisasi atau tingkat project.

gcloud

Untuk mengaktifkan detektor, yang juga dikenal sebagai modul, jalankan perintah

gcloud alpha scc settings services modules enable.

Jika Anda mengaktifkan Security Command Center di level organisasi, jalankan perintah berikut:

gcloud alpha scc settings services modules enable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ganti kode berikut:

ORGANIZATION_ID: ID organisasi AndaDETECTOR_NAME: nama detektor yang ingin Anda aktifkan

Jika Anda mengaktifkan Security Command Center di level project, jalankan perintah berikut:

gcloud alpha scc settings services modules enable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ganti kode berikut:

PROJECT_ID: project ID AndaDETECTOR_NAME: nama detektor yang ingin Anda aktifkan

Untuk menonaktifkan detektor, jalankan perintah

gcloud alpha scc settings services modules disable.

Jika Anda mengaktifkan Security Command Center di level organisasi, jalankan perintah berikut:

gcloud alpha scc settings services modules disable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ganti kode berikut:

ORGANIZATION_ID: ID organisasi AndaDETECTOR_NAME: nama detektor yang ingin Anda nonaktifkan

Jika Anda mengaktifkan Security Command Center di level project, jalankan perintah berikut:

gcloud alpha scc settings services modules disable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ganti kode berikut:

PROJECT_ID: project ID AndaDETECTOR_NAME: nama detektor yang ingin Anda nonaktifkan

Untuk mengetahui informasi selengkapnya tentang status di Security Health Analytics, lihat Status temuan.

Memfilter temuan di konsol Google Cloud

Organisasi besar mungkin memiliki banyak temuan kerentanan di seluruh deployment mereka untuk ditinjau, dikelola, dan dilacak. Dengan menggunakan filter yang tersedia di halaman Kerentanan dan Temuan Security Command Center di konsol Google Cloud , Anda dapat berfokus pada kerentanan dengan tingkat keparahan tertinggi di seluruh organisasi, dan meninjau kerentanan menurut jenis aset, project, dan lainnya.

Untuk mengetahui informasi selengkapnya tentang memfilter temuan kerentanan, lihat Memfilter temuan kerentanan di Security Command Center.

Mengelola temuan dengan kasus

Security Command Center secara otomatis membuka kasus di konsol Security Operations untuk ancaman, kombinasi toksik, dan temuan terkait kombinasi toksik. Satu kasus dapat berisi beberapa temuan terkait.

Gunakan kasus, yang dapat diintegrasikan dengan sistem tiket pilihan Anda, untuk mengelola investigasi dan perbaikan temuan, dengan menetapkan pemilik, meninjau informasi terkait, dan, dengan playbook, mengotomatiskan alur kerja respons Anda.

Jika temuan memiliki kasus yang sesuai, Anda dapat menemukan link ke kasus tersebut di halaman detail temuan. Buka halaman detail temuan dari halaman Temuan.

Untuk mengetahui informasi selengkapnya tentang kasus, lihat Ringkasan kasus.

Menonaktifkan temuan

Untuk mengontrol volume temuan di konsol Google Cloud , Anda dapat membisukan setiap temuan secara manual atau secara terprogram, atau membuat aturan pembisuan yang secara otomatis membisukan temuan berdasarkan filter yang Anda tentukan. Ada dua jenis aturan senyap yang dapat Anda gunakan untuk mengontrol volume penemuan:

- Aturan penonaktifan statis yang menonaktifkan temuan mendatang tanpa batas.

- Aturan penonaktifan dinamis yang berisi opsi untuk menonaktifkan sementara temuan saat ini dan mendatang.

Sebaiknya gunakan aturan senyap dinamis secara eksklusif untuk mengurangi jumlah temuan yang Anda tinjau secara manual. Untuk menghindari kebingungan, sebaiknya jangan gunakan aturan senyap statis dan dinamis secara bersamaan. Untuk perbandingan kedua jenis aturan, lihat Jenis aturan senyapkan.

Temuan yang Anda nonaktifkan di konsol Google Cloud akan disembunyikan dan dibisukan, tetapi akan terus dicatat untuk tujuan audit dan kepatuhan. Anda dapat melihat temuan yang disenyapkan atau membatalkan penyenyapannya kapan saja. Untuk mempelajari lebih lanjut, lihat Menonaktifkan temuan di Security Command Center.

Menandai aset dan temuan dengan tanda keamanan

Anda dapat menambahkan properti kustom ke temuan dan aset di Security Command Center menggunakan tanda keamanan. Tanda keamanan memungkinkan Anda mengidentifikasi area yang menjadi perhatian dengan prioritas tinggi seperti project produksi, memberi tag pada temuan dengan nomor pelacakan bug dan insiden, dan lainnya.

Untuk aset, Anda hanya dapat menambahkan tanda keamanan ke aset yang didukung oleh Security Command Center. Untuk mengetahui daftar aset yang didukung, lihat Jenis aset yang didukung di Security Command Center.

Menambahkan aset ke daftar yang diizinkan

Meskipun bukan metode yang direkomendasikan, Anda dapat menyembunyikan temuan yang tidak diperlukan dengan menambahkan tanda keamanan khusus ke aset sehingga detektor Security Health Analytics tidak membuat temuan keamanan untuk aset tersebut.

Pendekatan yang direkomendasikan dan paling efektif untuk mengontrol volume temuan adalah dengan Menyembunyikan temuan. Nonaktifkan temuan yang tidak perlu Anda tinjau, karena temuan tersebut ditujukan untuk aset yang terisolasi atau karena temuan tersebut berada dalam parameter bisnis yang dapat diterima.

Saat Anda menerapkan tanda keamanan khusus ke aset, aset tersebut akan ditambahkan ke daftar yang diizinkan di Analisis Kondisi Keamanan, yang menandai temuan apa pun untuk aset tersebut sebagai terselesaikan selama pemindaian batch berikutnya.

Tanda keamanan khusus harus diterapkan langsung ke aset, bukan temuan, seperti yang dijelaskan dalam Cara kerja daftar yang diizinkan di halaman ini. Jika Anda menerapkan tanda pada temuan, aset yang mendasarinya masih dapat menghasilkan temuan.

Cara kerja daftar yang diizinkan

Setiap detektor Security Health Analytics memiliki jenis tanda khusus untuk daftar yang diizinkan, dalam bentuk allow_FINDING_TYPE:true. Dengan menambahkan tanda khusus ini ke aset yang didukung oleh Security Command Center, Anda dapat mengecualikan aset dari kebijakan deteksi.

Misalnya, untuk mengecualikan jenis temuan SSL_NOT_ENFORCED, tetapkan tanda keamanan

allow_ssl_not_enforced:true pada instance Cloud SQL terkait.

Detektor yang ditentukan tidak akan membuat temuan untuk aset yang ditandai.

Untuk mengetahui daftar lengkap jenis temuan, lihat Daftar detektor Security Health Analytics. Untuk mempelajari lebih lanjut tanda keamanan dan teknik penggunaannya, lihat Menggunakan tanda keamanan.

Jenis aset

Bagian ini menjelaskan cara kerja tanda keamanan untuk berbagai aset.

Aset yang masuk daftar yang diizinkan: Saat Anda menambahkan tanda khusus ke aset, seperti bucket Cloud Storage atau firewall, temuan terkait akan ditandai sebagai terselesaikan saat pemindaian batch berikutnya dijalankan. Detektor tidak akan menghasilkan temuan baru atau memperbarui temuan yang ada untuk aset hingga tanda dihapus.

Project yang diizinkan: Saat Anda menambahkan tanda ke resource project, temuan yang project itu sendiri merupakan resource yang dipindai, atau target, akan diselesaikan. Namun, aset yang ada dalam project, seperti virtual machine atau kunci kripto, masih dapat menghasilkan temuan. Tanda keamanan ini hanya tersedia jika Anda mengaktifkan paket Premium Security Command Center di level organisasi.

Folder yang diizinkan: Saat Anda menambahkan tanda ke resource folder, temuan yang memindai folder itu sendiri, atau resource target, akan diselesaikan. Namun, aset yang ada dalam folder, termasuk project, masih dapat menghasilkan temuan. Tanda keamanan ini hanya tersedia jika Anda mengaktifkan paket Premium Security Command Center di level organisasi.

Detektor yang mendukung beberapa aset: Jika detektor mendukung lebih dari satu jenis aset, Anda harus menerapkan tanda khusus ke setiap aset. Misalnya, detektor

KMS_PUBLIC_KEYmendukung aset Cloud Key Management ServiceCryptoKeydanKeyRing. Jika Anda menerapkan tandaallow_kms_public_key:trueke asetCryptoKey, temuanKMS_PUBLIC_KEYuntuk aset tersebut akan diselesaikan. Namun, temuan masih dapat dibuat untuk asetKeyRing.

Tanda keamanan hanya diperbarui selama pemindaian batch, bukan pemindaian real-time. Jika tanda keamanan khusus dihapus, dan aset memiliki kerentanan, mungkin diperlukan waktu hingga 24 jam sebelum tanda tersebut dihapus dan temuan ditulis.

Detektor kasus khusus: Kunci Enkripsi yang Disediakan Pelanggan

Detektor

DISK_CSEK_DISABLED

tidak aktif secara default. Untuk menggunakan detektor ini, Anda harus menandai aset yang ingin Anda gunakan untuk kunci enkripsi yang dikelola sendiri.

Untuk mengaktifkan detektor DISK_CSEK_DISABLED untuk aset tertentu,

terapkan tanda keamanan

enforce_customer_supplied_disk_encryption_keys ke aset dengan nilai

true.

Melihat jumlah temuan aktif menurut jenis temuan di tingkat Standar atau Premium

Anda dapat menggunakan perintah Google Cloud konsol atau Google Cloud CLI untuk melihat jumlah temuan aktif menurut jenis temuan.

Konsol

Konsol Google Cloud memungkinkan Anda melihat jumlah temuan aktif untuk setiap jenis temuan.

Untuk melihat temuan Security Health Analytics menurut jenis temuan, lakukan hal berikut:

Untuk menampilkan temuan Security Health Analytics, buka halaman Kerentanan.

Untuk mengurutkan temuan berdasarkan jumlah temuan aktif untuk setiap jenis temuan, klik header kolom Aktif.

gcloud

Untuk menggunakan gcloud CLI guna mendapatkan jumlah semua temuan aktif, Anda mengirimkan kueri ke Security Command Center untuk mendapatkan ID sumber Analisis Kondisi Keamanan. Kemudian, Anda menggunakan ID sumber untuk membuat kueri jumlah temuan aktif.

Langkah 1: Dapatkan ID sumber

Untuk mendapatkan ID sumber, jalankan salah satu perintah berikut:

Jika Anda mengaktifkan Security Command Center di level organisasi, jalankan perintah berikut:

gcloud scc sources describe organizations/ORGANIZATION_ID \ --source-display-name="Security Health Analytics"Jika Anda mengaktifkan Security Command Center di level project, jalankan perintah berikut:

gcloud scc sources describe projects/PROJECT_ID \ --source-display-name="Security Health Analytics"

Jika belum mengaktifkan Security Command Center API, Anda akan diminta untuk mengaktifkannya. Setelah Security Command Center API diaktifkan, jalankan kembali perintah sebelumnya. Perintah akan menampilkan output seperti berikut:

description: Scans for deviations from a GCP security baseline.

displayName: Security Health Analytics

name: organizations/ORGANIZATION_ID/sources/SOURCE_ID

Catat SOURCE_ID untuk digunakan di langkah berikutnya.

Langkah 2: Dapatkan jumlah temuan aktif

Gunakan SOURCE_ID yang Anda catat di langkah sebelumnya untuk

memfilter temuan dari Security Health Analytics. Perintah gcloud CLI

berikut menampilkan jumlah temuan menurut kategori.

Jika Anda mengaktifkan Security Command Center di level organisasi, jalankan perintah berikut:

gcloud scc findings group organizations/ORGANIZATION_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZEJika Anda mengaktifkan Security Command Center di level project, jalankan perintah berikut:

gcloud scc findings group projects/PROJECT_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZE

Anda dapat menetapkan ukuran halaman ke nilai apa pun hingga 1.000. Perintah akan menampilkan output seperti berikut, dengan hasil dari organisasi Anda:

groupByResults:

- count: '1'

properties:

category: MFA_NOT_ENFORCED

- count: '3'

properties:

category: ADMIN_SERVICE_ACCOUNT

- count: '2'

properties:

category: API_KEY_APIS_UNRESTRICTED

- count: '1'

properties:

category: API_KEY_APPS_UNRESTRICTED

- count: '2'

properties:

category: API_KEY_EXISTS

- count: '10'

properties:

category: AUDIT_CONFIG_NOT_MONITORED

- count: '10'

properties:

category: AUDIT_LOGGING_DISABLED

- count: '1'

properties:

category: AUTO_UPGRADE_DISABLED

- count: '10'

properties:

category: BUCKET_IAM_NOT_MONITORED

- count: '10'

properties:

category: BUCKET_LOGGING_DISABLED

nextPageToken: TOKEN

readTime: '2023-08-05T21:56:13.862Z'

totalSize: 50

Mengelola temuan secara terprogram

Dengan menggunakan Google Cloud CLI dengan Security Command Center SDK, Anda dapat mengotomatiskan hampir semua hal yang dapat Anda lakukan dengan Security Command Center di konsolGoogle Cloud . Anda juga dapat memperbaiki banyak temuan menggunakan gcloud CLI. Untuk mengetahui informasi selengkapnya, tinjau dokumentasi untuk jenis resource yang dijelaskan dalam setiap temuan:

- Mencantumkan temuan keamanan

- Membuat, mengubah, dan membuat kueri tanda keamanan

- Membuat dan memperbarui temuan keamanan

- Membuat, memperbarui, dan mencantumkan sumber temuan

- Mengonfigurasi setelan organisasi

Untuk mengekspor atau mencantumkan aset secara terprogram, gunakan Cloud Asset Inventory API. Untuk mengetahui informasi selengkapnya, lihat Mengekspor histori dan metadata aset.

Metode dan kolom aset Security Command Center API tidak digunakan lagi dan akan dihapus pada atau setelah 26 Juni 2024.

Hingga dihapus, pengguna yang mengaktifkan Security Command Center sebelum 26 Juni 2023 dapat menggunakan metode aset Security Command Center API untuk mencantumkan aset, tetapi metode ini hanya mendukung aset yang didukung Security Command Center.

Untuk mengetahui informasi tentang penggunaan metode API aset yang tidak digunakan lagi, lihat artikel mencantumkan aset.

Memindai project yang dilindungi oleh perimeter layanan

Fitur ini hanya tersedia jika Anda mengaktifkan paket Premium Security Command Center di tingkat organisasi.

Jika Anda memiliki perimeter layanan yang memblokir akses ke project dan layanan tertentu, Anda harus memberikan akses masuk akun layanan Security Command Center ke perimeter layanan tersebut. Jika tidak, Security Health Analytics tidak dapat menghasilkan temuan terkait project dan layanan yang dilindungi.

ID akun layanan adalah alamat email dengan format berikut:

service-org-ORGANIZATION_ID@security-center-api.

Ganti ORGANIZATION_ID dengan ID numerik organisasi Anda.

Untuk memberikan akses masuk akun layanan ke perimeter layanan, ikuti langkah-langkah berikut.

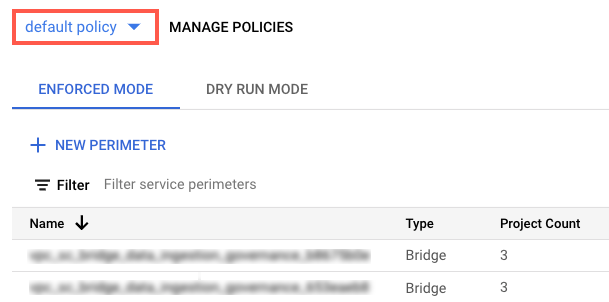

Buka Kontrol Layanan VPC.

Di toolbar, pilih Google Cloud organisasi Anda.

Di menu drop-down, pilih kebijakan akses yang berisi perimeter layanan yang ingin Anda berikan aksesnya.

Perimeter layanan yang terkait dengan kebijakan akses akan muncul dalam daftar.

Klik nama perimeter layanan.

Klik Edit perimeter

Di menu navigasi, klik Ingress Policy.

Klik Tambahkan Aturan.

Konfigurasikan aturan sebagai berikut:

Atribut FROM klien API

- Untuk Sumber, pilih Semua sumber.

- Untuk Identity, pilih Selected identities.

- Di kolom Tambahkan Pengguna/Akun Layanan, klik Pilih.

- Masukkan alamat email akun layanan. Jika Anda memiliki akun layanan tingkat organisasi dan tingkat project, tambahkan keduanya.

- Klik Simpan.

Atribut TO layanan/resource

-

Untuk Project, pilih Semua project.

Untuk Layanan, pilih Semua layanan atau pilih layanan tertentu yang memunculkan pelanggaran Kontrol Layanan VPC.

Jika perimeter layanan membatasi akses ke layanan yang diperlukan, Security Health Analytics tidak dapat menghasilkan temuan untuk layanan tersebut.

Di menu navigasi, klik Simpan.

Untuk mengetahui informasi selengkapnya, lihat Mengonfigurasi kebijakan traffic masuk dan keluar.

Langkah berikutnya

- Pelajari detektor dan temuan Security Health Analytics.

- Baca rekomendasi untuk memperbaiki temuan Security Health Analytics.

- Pelajari cara menggunakan tanda keamanan Security Command Center.

- Pelajari kasus.

- Pelajari lebih lanjut cara menggunakan Security Command Center Standard atau Premium di Google Cloud konsol untuk meninjau aset dan temuan.

- Pelajari lebih lanjut cara menggunakan Security Command Center Enterprise di konsol Google Cloud .