概要

Security Command Center は、Google Cloud コンソールに検出結果をリアルタイムで通知します。このガイドでは、 Google Cloud サービスとサードパーティの API を使用して機能を拡張し、ほぼリアルタイムの通知をメールやチャットアプリで受け取る方法について説明します。このガイドを完了すると、 Google Cloud コンソールにログインせずに、構成したサードパーティ サービスで新しい検出結果の通知を受け取り、脆弱性や脅威の優先順位付けをより迅速に行うことができます。Security Command Center では、さまざまな種類の脆弱性と脅威について確認できます。

トポロジ

このガイドでは、次の図に示す構成を作成します。

目標

このガイドでは、次のことを行います。

- Pub/Sub トピックを設定する。

- Slack、WebEx Teams、Twilio SendGrid Mail を設定する。

- Cloud Run functions でコードを記述する。

- 重要度が「高」または「重大」の新しい検出結果が Security Command Center に書き込まれるたびに、Slack、WebEx Teams、Twilio Sendgrid Mail に通知を送信するように Pub/Sub と Cloud Run functions を構成する。

- 通知に関する問題のトラブルシューティングを行う。

費用

このチュートリアルでは、以下を含む、 Google Cloudの課金対象となるコンポーネントを使用します。

- Pub/Sub

- Cloud Run 関数

- Cloud Build

予想使用量に基づいて費用の見積もりを作成するには、料金計算ツールを使用します。

始める前に

このガイドの内容を行うには、次の Identity and Access Management(IAM)ロールが必要です。

- 組織管理者(

roles/resourcemanager.organizationAdmin) - セキュリティ センター管理者(

roles/securitycenter.admin) - セキュリティ管理者(

roles/iam.securityAdmin) - オーナー(

roles/owner)、編集者(roles/editor)、カスタムロールなど、serviceusage.services.use権限を持つロール - サービス アカウントの作成(

roles/iam.serviceAccountCreator) - Pub/Sub 編集者(

roles/pubsub.editor) - 請求先アカウント管理者(

roles/billing.admin)

Security Command Center の IAM ロールは、組織レベル、フォルダレベル、またはプロジェクト レベルで付与できます。検出結果、アセット、セキュリティ ソースを表示、編集、作成、更新する権限は、アクセス権が付与されているレベルによって異なります。Security Command Center のロールの詳細については、アクセス制御をご覧ください。

プロジェクトの設定

プロジェクトを作成または選択するためには、次の手順を完了します。

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

外部 ID プロバイダ(IdP)を使用している場合は、まず連携 ID を使用して gcloud CLI にログインする必要があります。

-

gcloud CLI を初期化するには、次のコマンドを実行します。

gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

外部 ID プロバイダ(IdP)を使用している場合は、まず連携 ID を使用して gcloud CLI にログインする必要があります。

-

gcloud CLI を初期化するには、次のコマンドを実行します。

gcloud init 環境変数に Google Cloud プロジェクトを指定します。

export PROJECT_ID=PROJECT_IDPROJECT_ID は、実際のプロジェクト ID に置き換えます。

環境変数に Google Cloud 組織を指定します。

export ORG_ID=ORG_IDORG_ID は、実際の組織 ID に置き換えます。

gcloudコマンドにプロジェクト ID を設定します。gcloud config set project PROJECT_ID通知をパブリッシュする Pub/Sub トピックを作成します。

gcloud pubsub topics create scc-critical-and-high-severity-findings-topic環境変数にトピックを指定します。

export TOPIC=projects/$PROJECT_ID/topics/scc-critical-and-high-severity-findings-topicメッセージがトピックにパブリッシュされたときに、メールやチャットのメッセージを送信するように Cloud Run functions に通知するサブスクリプションを作成します。

gcloud pubsub subscriptions create scc-critical-and-high-severity-findings-sub \ --topic scc-critical-and-high-severity-findings-topicトピックに通知をパブリッシュするように、Security Command Center を構成します。ListFindings API に対応するフィルタを使用できます。

次のフィルタでは、

globalロケーションで重要度が「高」と「重大」のアクティブな検出結果に関する通知をパブリッシュします。詳細は、検出結果のフィルタリングをご覧ください。gcloud scc notifications create scc-critical-high-severity \ --pubsub-topic=$TOPIC \ --organization=$ORG_ID \ --location=global \ --filter "(severity=\"HIGH\" OR severity=\"CRITICAL\") AND state=\"ACTIVE\""- Twilio Sendgrid Mail API アカウントを作成し、API キーを取得する。

- Pub/Sub から通知を受信するとメールを送信する Cloud Run functions の関数を作成してデプロイする。

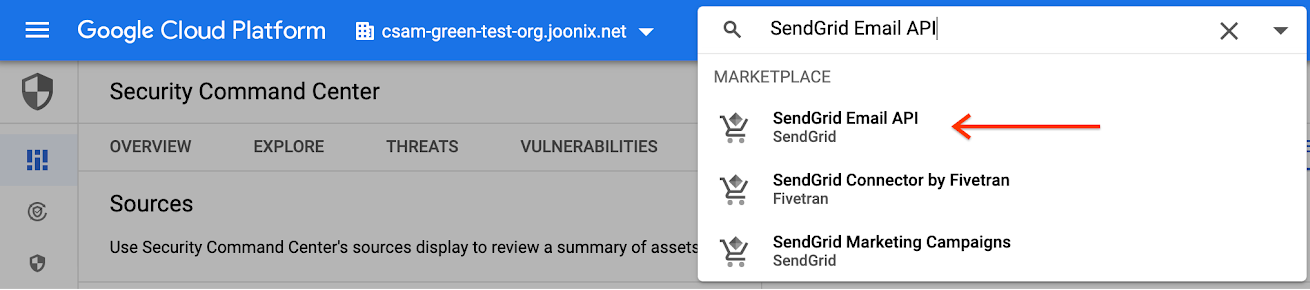

- Google Cloud コンソールに移動します。

Google Cloud コンソールに移動 - ページの上部にある検索ボックスで、SendGrid Email API を検索します。

次のページで、ニーズに合うプランを選択します。

必要に応じて、SendGrid に関連付けるプロジェクトを選択して続行します。プロジェクトに関連付けられた請求先アカウントの購入情報を管理するために、適切な権限が必要になる場合があります。

利用規約を確認し、問題がなければ [登録] をクリックします。

[SendGrid に登録] をクリックして、SendGrid サービスを有効にします。

登録画面で、ユーザー名、パスワード、メールアドレスを入力します。利用規約に同意し、[続行] をクリックします。

確認ダイアログで [Return to Google] をクリックします。

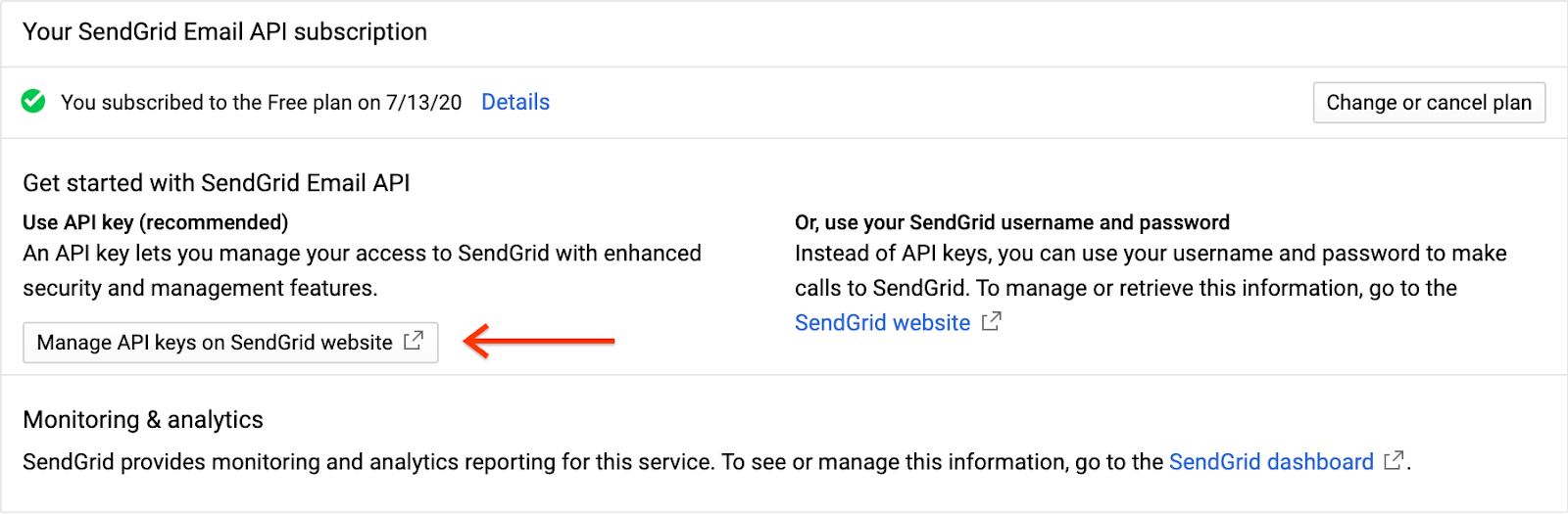

[Manage API keys on SendGrid website] をクリックします。SendGrid ウェブサイトの新しいタブが開きます。

表示された指示に従って、フォームに入力するかログインします。[開始] をクリックします。

メニューパネルで [Settings] を展開し、[API Keys] をクリックします。

次の画面で [API キーを作成する] ボタンをクリックします。

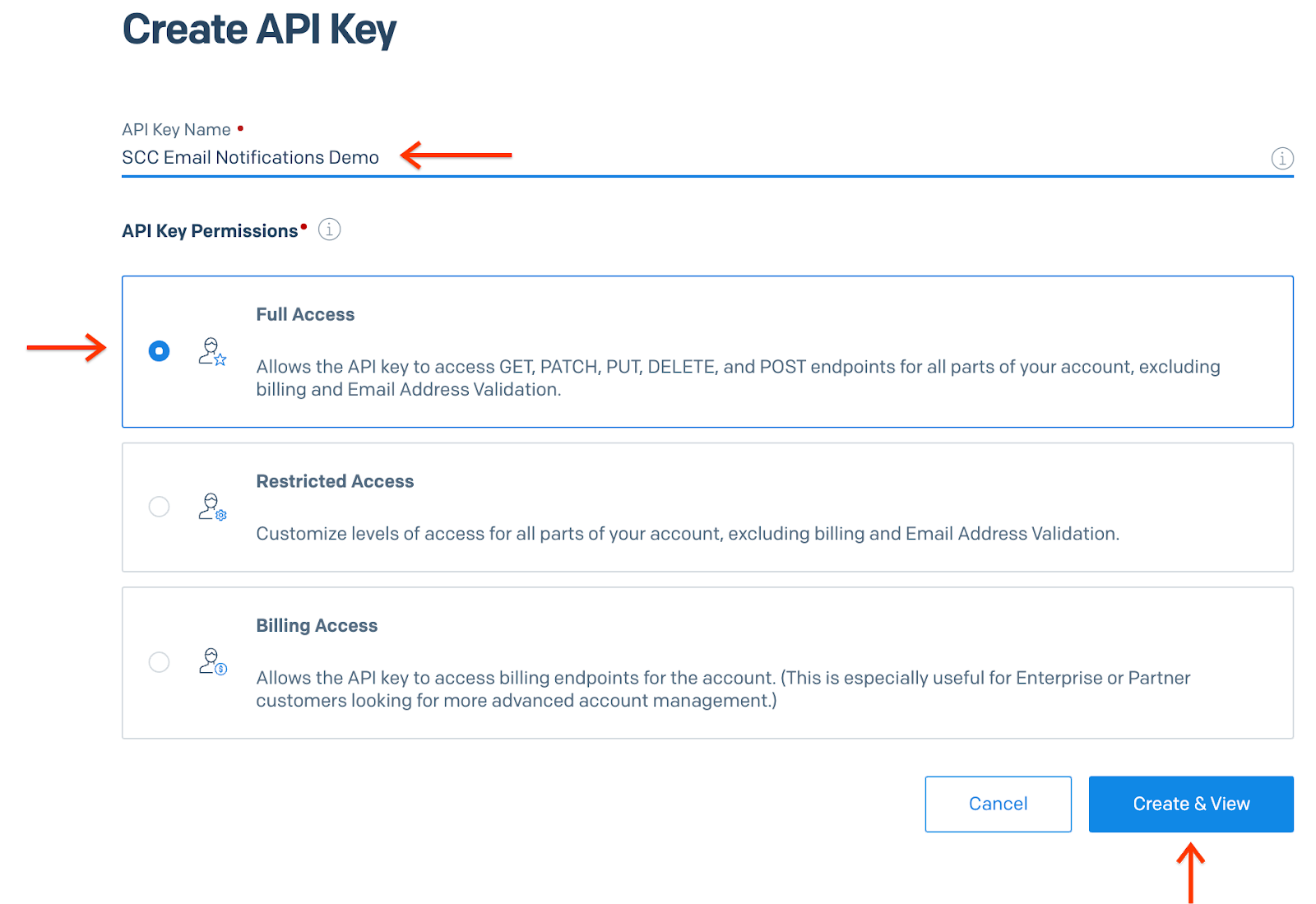

[API Key Name] で「SCC Email Notifications」と入力して、[Full Access] を選択し、続いて [Create & View] ボタンをクリックします。

API キーが表示されます。値を記録します。コピーしたメールアドレスは次のセクションで必要になります。

[完了] をクリックします。現在の API キーのセットが表示されます。タブを閉じて Google Cloud コンソールに戻ります。

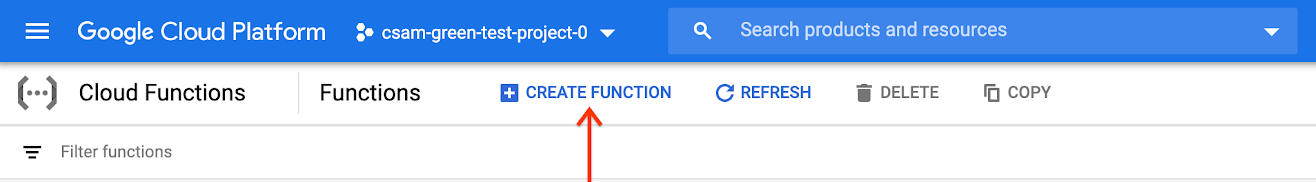

Cloud Run functions に移動します。

Cloud Run functions に移動PROJECT_ID は、Pub/Sub トピックの作成に使用したものと同じであることを確認してください。

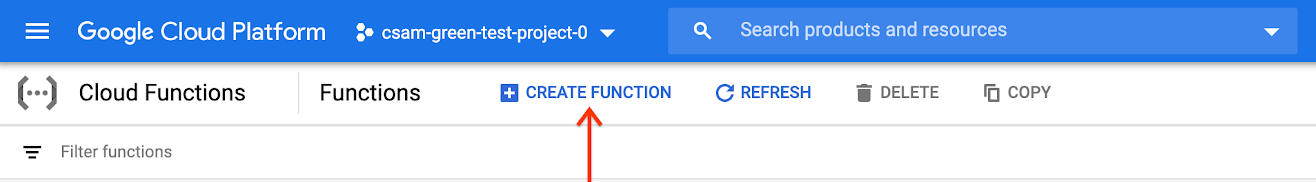

[関数を作成] をクリックします。

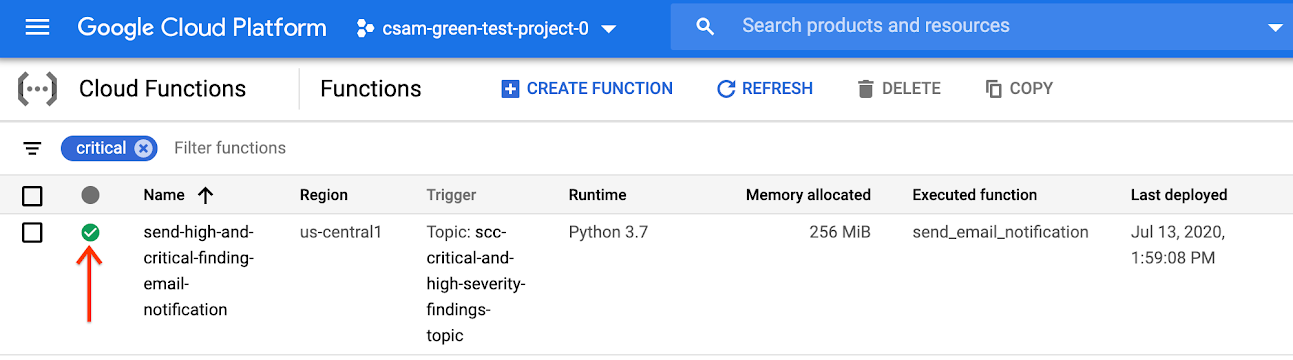

関数名を send-high-and-critical-finding-email-notification に、トリガーのタイプを Pub/Sub に設定します。

Pub/Sub トピックには、Pub/Sub トピックの設定で作成したものを選択します。

[保存] をクリックし、[次へ] をクリックします。

次のページで、[ランタイム] を [Python 3.8] に設定します。このセクションのコードサンプルは Python で記述されていますが、Cloud Run functions でサポートされている任意の言語を使用できます。

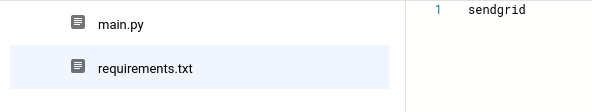

ファイルリストで、[requirements.txt] をクリックし、テキスト フィールドに

sendgridを追加します。

[main.py] をクリックし、その内容を次のコード スニペットに置き換えます。

import base64 import json from sendgrid import SendGridAPIClient from sendgrid.helpers.mail import Mail def send_email_notification(event, context): """Triggered from a message on a Pub/Sub topic. Args: event (dict): Event payload. context (google.cloud.functions.Context): Metadata for the event. """ pubsub_message = base64.b64decode(event['data']).decode('utf-8') message_json = json.loads(pubsub_message) message = Mail( from_email='noreply@yourdomain.com', to_emails='$EMAIL_ADDRESS', subject='New High or Critical Severity Finding Detected', html_content='A new high or critical severity finding was detected: ' + ''.join(message_json['finding']['category'])) try: sg = SendGridAPIClient('$SENDGRID_EMAIL_API_KEY') response = sg.send(message) print(response.status_code) print(response.body) print(response.headers) except Exception as e: print(e) print(pubsub_message)以下を置き換えます。

noreply@yourdomain.comは、メッセージの送信元として使用するメールアドレスに変更します。$EMAIL_ADDRESSは、対象とする受信者のメールアドレスに変更します。注: この変数は、メールアドレスの配列(['user1@yourdomain.com', 'user2@yourdomain.com'])を保持できます。また、カスタムコードを記述して、ローテーションする待機者のリストなどの動的変数のセットを作成することもできます。$SENDGRID_EMAIL_API_KEYは、既存の API キーまたは前のセクションで作成した API キーに変更します。

[エントリ ポイント] フィールドにカーソルを移し、コード スニペットに関数の名前を入力します(この例では「send_email_notification」)。

[デプロイ] をクリックします。Cloud Run functions の関数のリストに戻ります。ここに新しい関数が表示されます。関数名の横に緑色のチェックマークが付けば、デプロイは正常に終了しています。この処理には、数分かかる場合があります。

- メッセージを公開 Slack チャンネルに投稿するために十分な権限を持つ新しい Slack アプリを作成する。

- Pub/Sub からの通知の受信時にチャット メッセージを Slack に投稿する Cloud Run functions の関数を作成してデプロイする。

- Slack API アプリに移動します。ページは新しいタブで開きます。

ログインするか、アカウントを作成します。

[Create New App] を選択します。

アプリ名を「SCC Finding Notifier」に設定します。

Slack Bot でメッセージを投稿する Development Slack Workspace を選択し、[アプリの作成] をクリックします。

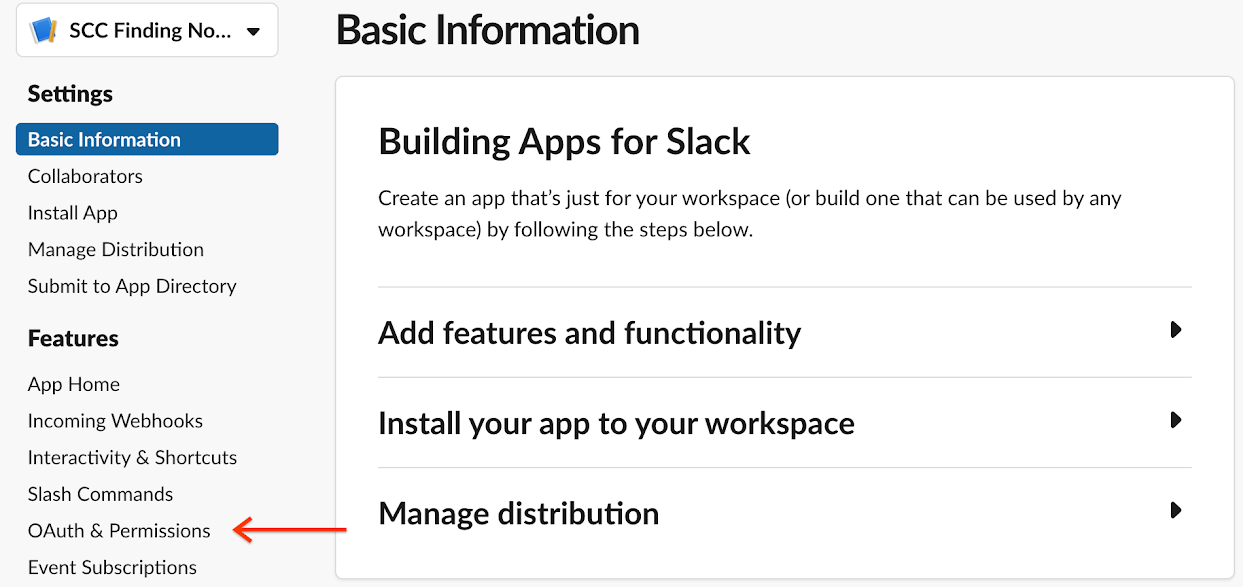

ナビゲーション パネルで [OAuth & Permissions] を選択します。

[Scopes] セクションに移動します。スコープは、次の 2 つの種類に分類されます。

- Bot Token Scopes

- User Token Scopes

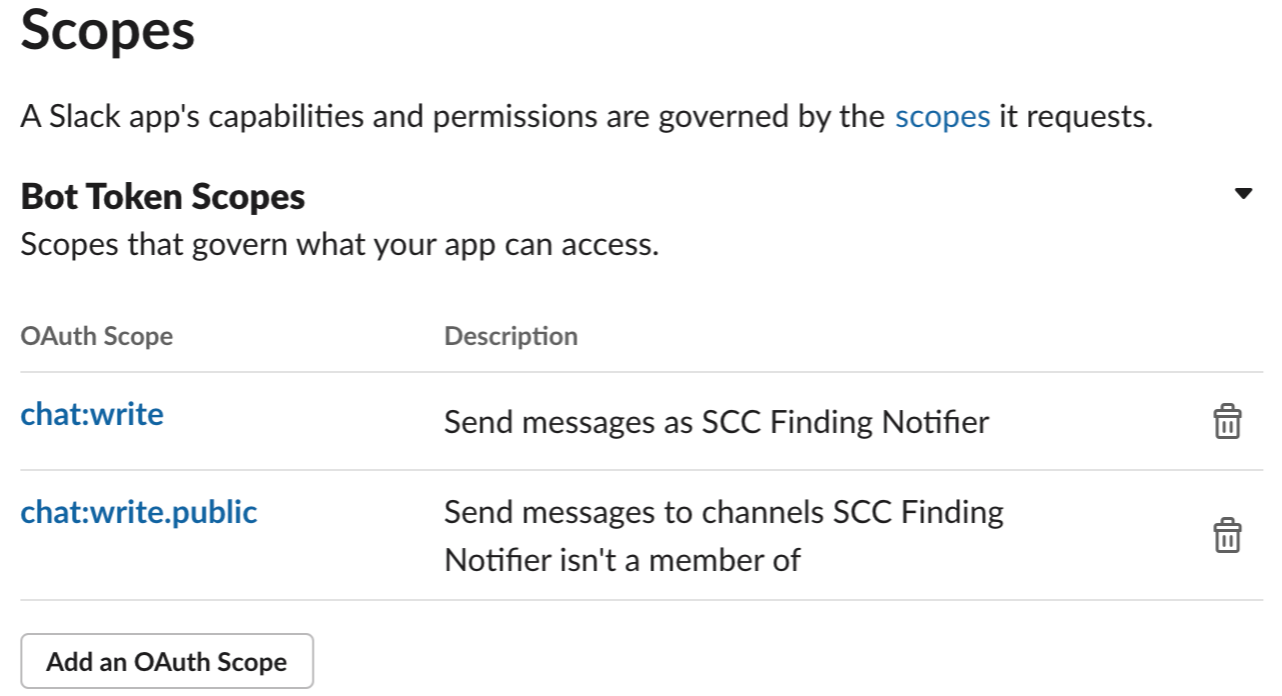

ここでは、User Token Scopes のスコープを追加する必要はありません。[Bot Token Scopes] で、[Add an OAuth Scope] をクリックし、次の項目を入力します。

chat:writechat:write.public

[OAuth & Permissions] ページの上部までスクロールし、[Install App to Workspace] をクリックします。

確認のダイアログで [許可] をクリックします。

Cloud Functions の関数で使用する [Bot User OAuth Access Token] を [Copy] します。

Cloud Run functions に移動します。

Cloud Run functions に移動PROJECT_ID は、Pub/Sub トピックの作成で使用したものと同じであることを確認してください。

[関数を作成] をクリックします。

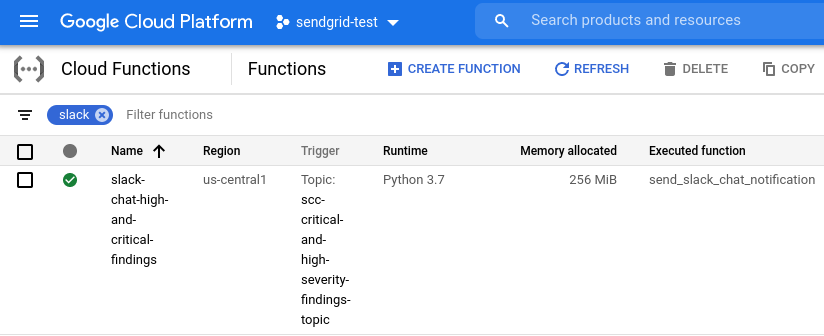

関数名を slack-chat-high-and-critical-findings に、トリガーのタイプを Pub/Sub に設定します。

Pub/Sub トピックには、Pub/Sub トピックの設定で作成したものを選択します。

[保存] をクリックし、[次へ] をクリックします。

次のページで、[ランタイム] を [Python 3.8] に設定します。このセクションのコードサンプルは Python で記述されていますが、Cloud Run functions でサポートされている任意の言語を使用できます。

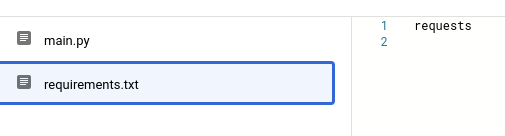

ファイルのリストに移動します。[requirements.txt] をクリックし、

requestsを追加します。

[main.py] をクリックし、その内容を次のコード スニペットに置き換えます。

import base64 import json import requests TOKEN = "BOT_ACCESS_TOKEN" def send_slack_chat_notification(event, context): pubsub_message = base64.b64decode(event['data']).decode('utf-8') message_json = json.loads(pubsub_message) finding = message_json['finding'] requests.post("https://slack.com/api/chat.postMessage", data={ "token": TOKEN, "channel": "#general", "text": f"A high severity finding {finding['category']} was detected!" })BOT_ACCESS_TOKENは、Slack アプリで作成した Bot User OAuth Access Tokenに置き換えます。[エントリ ポイント] フィールドにカーソルを移し、コード スニペットに関数の名前を入力します(この例では「send_slack_chat_notification」)。

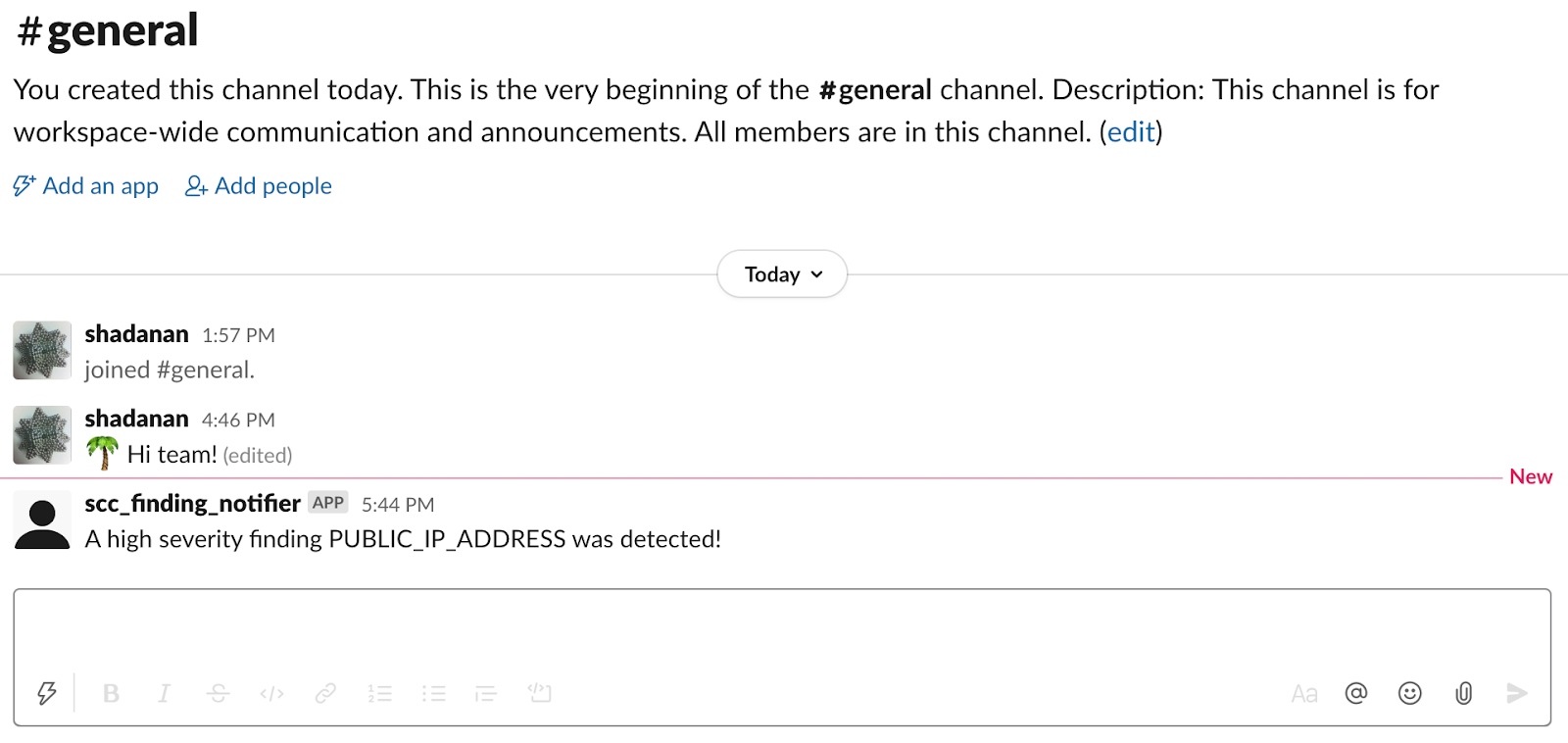

[デプロイ] をクリックします。Cloud Run functions の関数のリストに戻ります。ここに新しい関数が表示されます。関数名の横に緑色のチェックマークが付けば、デプロイは正常に終了しています。この処理には、数分かかる場合があります。メッセージは #general Slack チャンネルに表示されます。

- Security Command Center からアセットを取得する権限を持つ、新しいサービス アカウントを作成する。

- ワークスペースにメッセージを投稿するための十分な権限を持つ新しい WebEx Bot を作成する。

- Pub/Sub をサブスクライブし、Pub/Sub トピックから通知を受け取ると WebEx にチャット メッセージを投稿する、Cloud Run functions の関数を作成してデプロイする。

サービス アカウントに名前を付け、環境変数として指定します。

export SERVICE_ACCOUNT=ACCOUNT_NAMEプロジェクトのサービス アカウントを作成します。

gcloud iam service-accounts create $SERVICE_ACCOUNT \ --display-name "Service Account for SCC Finding Notifier WebEx Cloud Function" \ --project $PROJECT_IDサービス アカウントに、組織レベルで

securitycenter.assetsViewerロールを付与します。gcloud organizations add-iam-policy-binding $ORG_ID \ --member="serviceAccount:$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com" \ --role='roles/securitycenter.assetsViewer'WebEx Teams アカウントにログインして、[New Bot] ページに移動します。

Bot 名を [SCC Finding Notifier] に設定します。

わかりやすい一意の名前を [Bot Username] に設定します(your-name-scc-finding-notifier-demo)。

[Icon] で [Default 1] を選択します。

[Description] に「重要度が高または重大の新しい検出結果が Security Command Center にパブリッシュされると、チームに通知する Pod」に設定します。

[Add Bot] をクリックします。

確認ページで Bot Access Token をコピーし、Cloud Run functions の関数で使用するために保存します。

Bot が通知を送信する WebEx Space で、アクティビティ パネルを開きます。

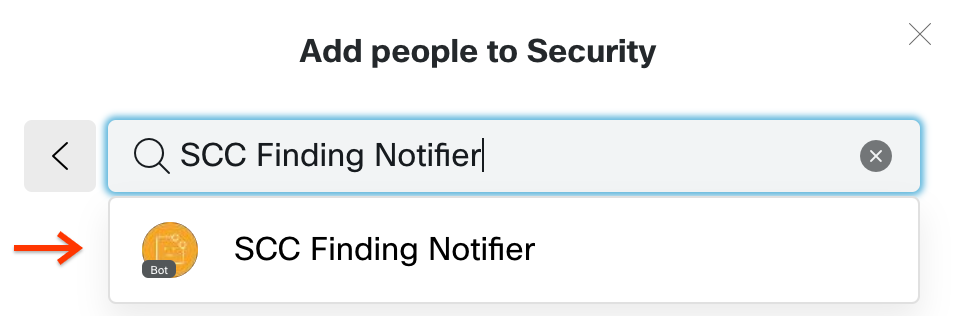

[Add People] を選択します。

テキスト フィールドに「SCC Finding Notifier」と入力し、作成したボットをプルダウン メニューから選択します。

[Add] ボタンを選択して、パネルを閉じます。

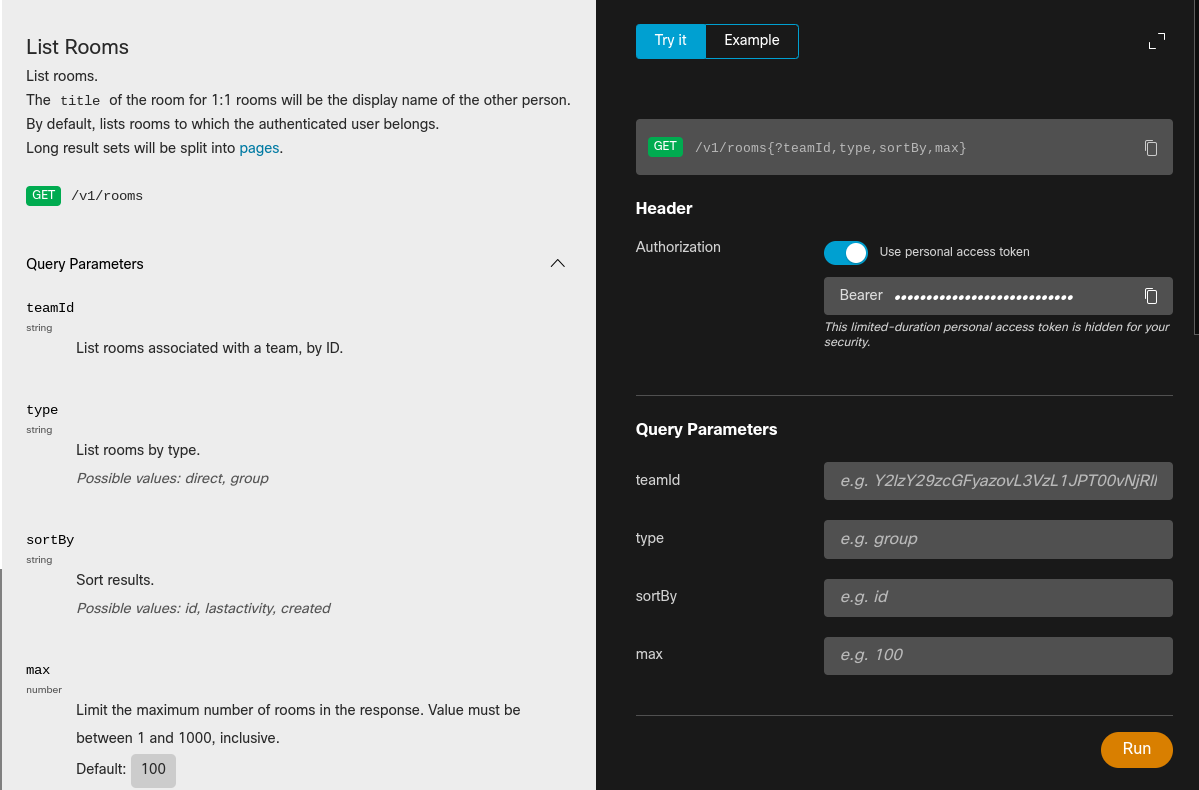

Cloud Run functions 関数のワークスペースの Room ID を取得します。 デスクトップ パソコンで、https://developer.webex.com/docs/api/v1/rooms/list-rooms にアクセスし、必要に応じてログインします。このページでは、WebEx API を使用して、参加している会議室の一覧を取得します。

検索パネルに移動します。

パネルの上部にある [Try it] タブを選択します。

すべてのオプションをデフォルト値のままにして、[Run] をクリックします。

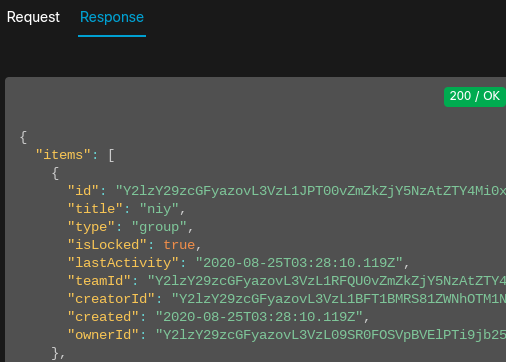

[Response] タブでは、

itemsまたは会議室のリストを含む JSON 形式のレスポンスを受け取ります。通知を表示する会議室のtitleを探して、関連するidの値を記録します。

Cloud Run functions に移動します。

Cloud Run functions に移動PROJECT_ID は、Pub/Sub トピックの作成に使用したものを選択します。

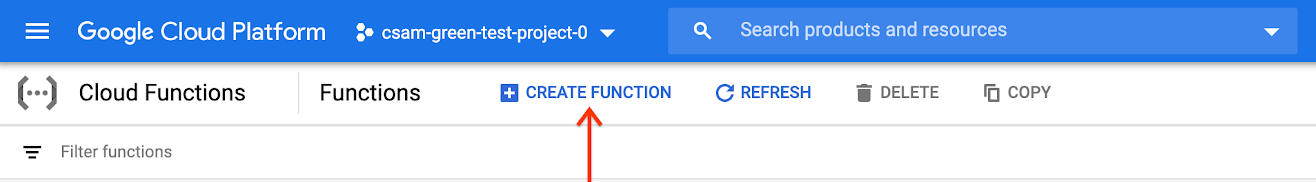

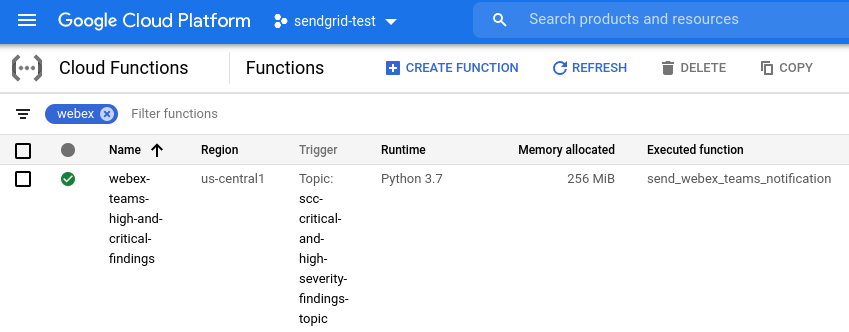

[関数を作成] をクリックします。

関数名を webex-teams-high-and-critical-findings に、トリガーのタイプを Pub/Sub に設定します。

Pub/Sub トピックには、Pub/Sub トピックの設定で作成したものを選択します。

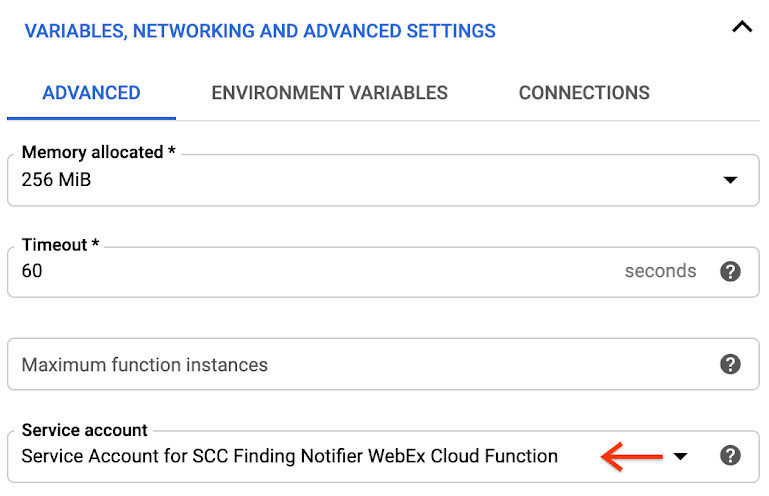

[Variables, Networking and Advanced Settings] フィールドを開きます。

[サービス アカウント] で、作成した

webex-cloud-function-saサービス アカウントをフィルタリングして選択します。

[保存] をクリックし、[次へ] をクリックします。

次のページで、[ランタイム] を [Python 3.8] に設定します。このセクションのコードサンプルは Python で記述されていますが、Cloud Run functions でサポートされている任意の言語を使用できます。

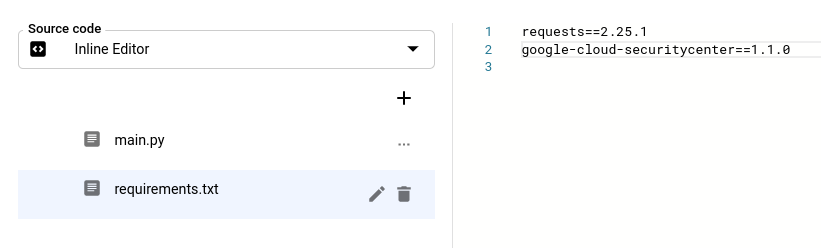

ファイルのリストに移動します。[requirements.txt] をクリックし、次の内容を追加します。

requests==2.25.1google-cloud-securitycenter==1.1.0

[main.py] をクリックし、その内容を次のコード スニペットに置き換えます。

#!/usr/bin/env python3 import base64 import json import requests from google.cloud import securitycenter_v1 WEBEX_TOKEN = "WEBEX_TOKEN" ROOM_ID = "ROOM_ID" TEMPLATE = """ **Severity:** {severity}\n **Asset:** {asset}\n **SCC Category:** {category}\n **Project:** {project}\n **First observed:** {create_time}\n **Last observed:** {event_time}\n **Link to finding:** {finding_link} """ PREFIX = "https://console.cloud.google.com/security/command-center/findings" def get_finding_detail_page_link(finding_name): """Constructs a direct link to the finding detail page.""" org_id = finding_name.split("/")[1] return f"{PREFIX}?organizationId={org_id}&resourceId={finding_name}" def get_asset(parent, resource_name): """Retrieves the asset corresponding to `resource_name` from SCC.""" client = securitycenter_v1.SecurityCenterClient() resp = client.list_assets( securitycenter_v1.ListAssetsRequest( parent=parent, filter=f'securityCenterProperties.resourceName="{resource_name}"', ) ) page = next(resp.pages) if page.total_size == 0: return None asset = page.list_assets_results[0].asset return json.loads(securitycenter_v1.Asset.to_json(asset)) def send_webex_teams_notification(event, context): """Send the notification to WebEx Teams.""" pubsub_message = base64.b64decode(event["data"]).decode("utf-8") message_json = json.loads(pubsub_message) finding = message_json["finding"] parent = "/".join(finding["parent"].split("/")[0:2]) asset = get_asset(parent, finding["resourceName"]) requests.post( "https://webexapis.com/v1/messages", json={ "roomId": ROOM_ID, "markdown": TEMPLATE.format( severity=finding["severity"], asset=asset["securityCenterProperties"]["resourceDisplayName"], category=finding["category"], project=asset["resourceProperties"]["project"], create_time=finding["createTime"], event_time=finding["eventTime"], finding_link=get_finding_detail_page_link(finding["name"]), ), }, headers={"Authorization": f"Bearer {WEBEX_TOKEN}"}, )以下を置き換えます。

WEBEX_TOKENは、WebEx Bot を作成するセクションの Bot Access Token に置き換えます。ROOM_IDは、ワークスペースに WebEx Bot を追加するセクションの Room ID で置き換えます。

[エントリ ポイント] フィールドにカーソルを移し、コード スニペットに関数の名前を入力します(この例では「send_webex_teams_notification」)。

[デプロイ] をクリックします。Cloud Run functions の関数のリストに戻ります。ここに新しい関数が表示されます。関数名の横に緑色のチェックマークが付けば、デプロイは正常に終了しています。この処理には、数分かかる場合があります。

- 重要度が「重大」または「高」の個々の検出結果ごとに個別のメールかチャット メッセージを受け取ります。通知の頻度や数は、組織内のリソースによって変わります。

- 通知は、ほぼリアルタイムでパブリッシュされ、送信されます。ただし、メールやメッセージの即時性は保証されておらず、Twilio Sendgrid Mail、メールシステム、Slack、WebEx の問題を含め、さまざまな要因により遅延が発生する可能性があります。

- Cloud Run functions の関数を更新することにより、受信者を変更します。

- Pub/Sub トピックのフィルタを更新することにより、通知をトリガーする検出結果を変更します。

- Security Command Center の [検出結果] ページに移動します。

[検出] ページに移動 - メッセージが表示されたら、組織を選択します。

- [クイック フィルタ] パネルで、[重大度] セクションまで下にスクロールし、[高] または [重大] を選択します。[検出結果クエリの結果] パネルが更新され、選択した重要度のみの検出結果が表示されます。

- [検出結果クエリの結果] パネルで、名前の横にあるチェックボックスをオンにして検出結果を選択します。

- [検出結果クエリの結果] アクションバーの [アクティブ状態を変更] メニューから、[無効] を選択します。現在の検出結果クエリにアクティブな検出結果のみが表示される場合、検出結果はクエリ結果から削除されます。

- [クイック フィルタ] パネルで [状態] セクションまでスクロールし、選択を変更して [無効] のみが選択されるようにします。[検出結果クエリの結果] パネルが更新され、無効な検出結果のみが表示されます。

- [検出結果クエリの結果] パネルで、無効としてマークした検出結果を選択します。

- [検出結果クエリの結果] アクションバーの [アクティブ状態を変更] メニューから、[有効] を選択します。

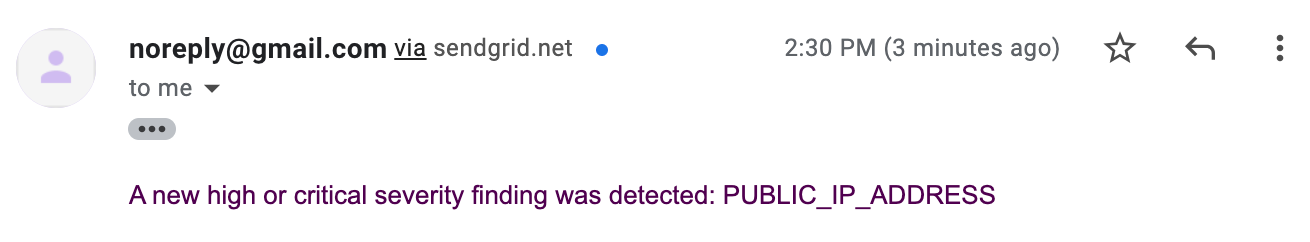

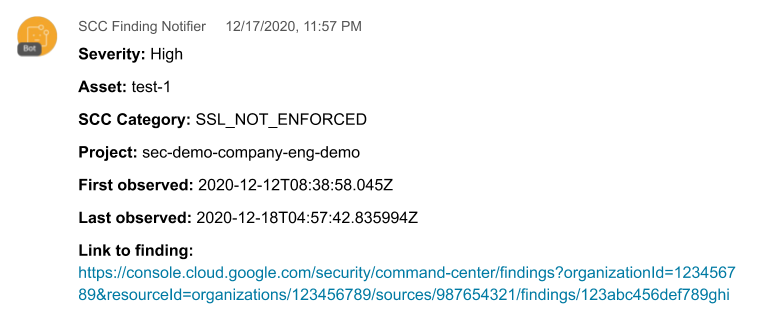

メールまたはメッセージング サービスを確認すると、次の画像のようなメッセージが表示されます。

Twilio Sendgrid Mail:

- メールが迷惑メールフォルダに入らないようにするには、メールの許可リストに

from_email値を追加するか、SendGrid で送信者認証を構成します。 - SendGrid プランのレート上限を超えていないことを確認します。

- 失敗したメールは、SendGrid レポートで見つけることができます。

- 未認証の送信者からのメールは、ドメインまたはメール プロバイダの DMARC ポリシーによってブロックされることがあります。SendGrid が送信者 ID を管理する方法を確認します。エラーが発生した場合は、

from_emailの値に別のメールアドレスをお試しください。

- 未認証の送信者からのメールは、ドメインまたはメール プロバイダの DMARC ポリシーによってブロックされることがあります。SendGrid が送信者 ID を管理する方法を確認します。エラーが発生した場合は、

- メールが迷惑メールフォルダに入らないようにするには、メールの許可リストに

Twilio Sendgrid Mail、Slack、WebEx:

Stackdriver ログで、Cloud Run functions の関数を確認して、関数が呼び出されているかどうか判断します。呼び出されていない場合は、通知が正しく設定されていることを確認します。

Cloud Run functions の関数が呼び出されている場合は、関数がクラッシュしている可能性があります。Google Cloud コンソールの Error Reporting を使用して、Cloud Run functions のエラーを確認します。

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

通知構成を削除します。

gcloud scc notifications delete scc-critical-high-severity \ --organization=ORG_ID \ --location=globalORG_ID は、実際の組織 ID に置き換えます。

構成を維持したまま、通知を一時停止するには、Cloud Run functions の関数の

sendまたはpostの呼び出しをコメントアウトします。Cloud Run functions の関数を削除する

- Cloud Run functions に移動します。

Cloud Run functions に移動 - 削除する関数の横にあるチェックボックスをクリックします。

- [削除] をクリックします。

- Cloud Run functions に移動します。

サービス アカウントを削除します。

- [サービス アカウント] ページに移動します。

[サービス アカウント] ページに移動 - プロジェクトを選択します。

- 削除するサービス アカウントを選択して、[削除] をクリックします。

- [サービス アカウント] ページに移動します。

- 通知エラーについて詳細を確認する。

- 通知のフィルタリングを確認する。

- Web Security Scanner と Security Health Analytics の検出結果を修正する方法を確認する。

所要時間: 1 つのサービスに対する通知の設定とテストに約 1 時間かかります。

Pub/Sub トピックの設定

Pub/Sub は、独立したアプリケーション間でメッセージを送受信できるリアルタイム メッセージング サービスです。詳細については Pub/Sub をご覧ください。

このセクションでは、検出結果を Pub/Sub トピックにパブリッシュするように Security Command Center を構成します。

Pub/Sub トピックを設定してサブスクライブする手順は次のとおりです。

次に、Pub/Sub から通知を受け取るメールアプリかチャットアプリを作成または構成します。

メッセージ アプリの設定

このセクションでは、Pub/Sub と Cloud Run functions または Cloud Run functions(第 1 世代)を使用して、Twilio Sendgrid Mail API、Slack、WebEx Teams でほぼリアルタイムの通知を有効にする方法について説明します。

Twilio Sendgrid Mail

メール通知を有効にする方法は、次のとおりです。

Twilio Sendgrid Mail API アカウントを作成する

このセクションでは、Twilio Sendgrid Mail API アカウントを作成し、API キーを取得します。SendGrid が有効になっている場合は、Twilio Sendgrid Mail API キーを取得するにスキップし、既存の API キーに適切な権限があることを確認します。

Twilio Sendgrid Mail API キーを取得する

次に、1 つのメールアドレスに通知を送信する Cloud Run functions の関数をデプロイします。

SendGrid の Cloud Run functions 関数を作成する

このセクションでは、メール アカウントに通知を送信する関数をデプロイします。

Slack

Slack チャンネルに通知を送信する方法は、次のとおりです。

新しい Slack アプリを作成する

このセクションでは、通知を受け取る新しい Slack アプリを作成します。

次に、Slack グループに通知を送信する Cloud Run functions の関数をデプロイします。

Slack の Cloud Run functions 関数を作成する

このセクションでは、Slack のアカウントに通知を送信する関数をデプロイします。

WebEx

WebEx Teams アカウントに通知を送信する方法は、次のとおりです。

サービス アカウントを作成する

デフォルトでは、Cloud Run functions は Security Command Center からアセットを取得できません。このセクションでは、Cloud Run functions が検出結果に関連するアセットを取得できるようにするサービス アカウントをプロビジョニングします。

Webex Bot を作成する

このセクションでは、ワークスペースにメッセージを送信する WebEx Bot を作成します。

ワークスペースに Webex Bot を追加する

このセクションでは、WebEx Bot をワークスペースに追加します。

次に、WebEx ワークスペースに通知を送信する Cloud Run functions の関数をデプロイします。

WebEx の Cloud Run functions 関数を作成する

このセクションでは、WebEx のアカウントに通知を送信する関数をデプロイします。

選択したサービスの上記の手順をエラーなしで完了すると、セットアップが終了し、通知を受信し始めます。注意事項:

通知ワークフローを変更する方法は、次のとおりです。

通知のテスト

通知が正しく構成されているかどうかをテストするには、次の手順に沿って、重要度「高」の検出の有効 / 無効を切り替えます。

メール:

Slack:

このガイドでは多くの情報が含まれますが、WebEx に送信されるメッセージは、次の図のようなものになります。

トラブルシューティング

メールやチャットのメッセージが送受信されない場合は、次の手順で問題を特定して解決します。

クリーンアップ

このチュートリアルで使用したリソースについて、 Google Cloud アカウントに課金されないようにするには、リソースを含むプロジェクトを削除するか、プロジェクトを維持して個々のリソースを削除します。