Questa pagina spiega come utilizzare un container Docker per ospitare l'installazione di Elastic Stack e inviare automaticamente a Elastic Stack i risultati, gli asset, i log di controllo e le origini di sicurezza di Security Command Center. Descrive inoltre come gestire i dati esportati.

Docker è una piattaforma per la gestione delle applicazioni nei container. Elastic Stack è una piattaforma SIEM (Security Information and Event Management) che acquisisce dati da una o più origini e consente ai team di sicurezza di gestire le risposte agli incidenti ed eseguire analisi in tempo reale. La configurazione di Elastic Stack descritta in questa guida include quattro componenti:

- Filebeat: un agente leggero installato su host perimetrali, come le macchine virtuali (VM), che può essere configurato per raccogliere e inoltrare dati

- Logstash: un servizio di trasformazione che acquisisce i dati, li mappa nei campi richiesti e inoltra i risultati a Elasticsearch

- Elasticsearch: un motore del database di ricerca che archivia i dati

- Kibana: alimenta le dashboard che ti consentono di visualizzare e analizzare i dati

In questa guida, configurerai Docker, ti assicurerai che i servizi Security Command Center e Google Cloud siano configurati correttamente e utilizzerai un modulo personalizzato per inviare risultati, asset, audit log e origini di sicurezza a Elastic Stack.

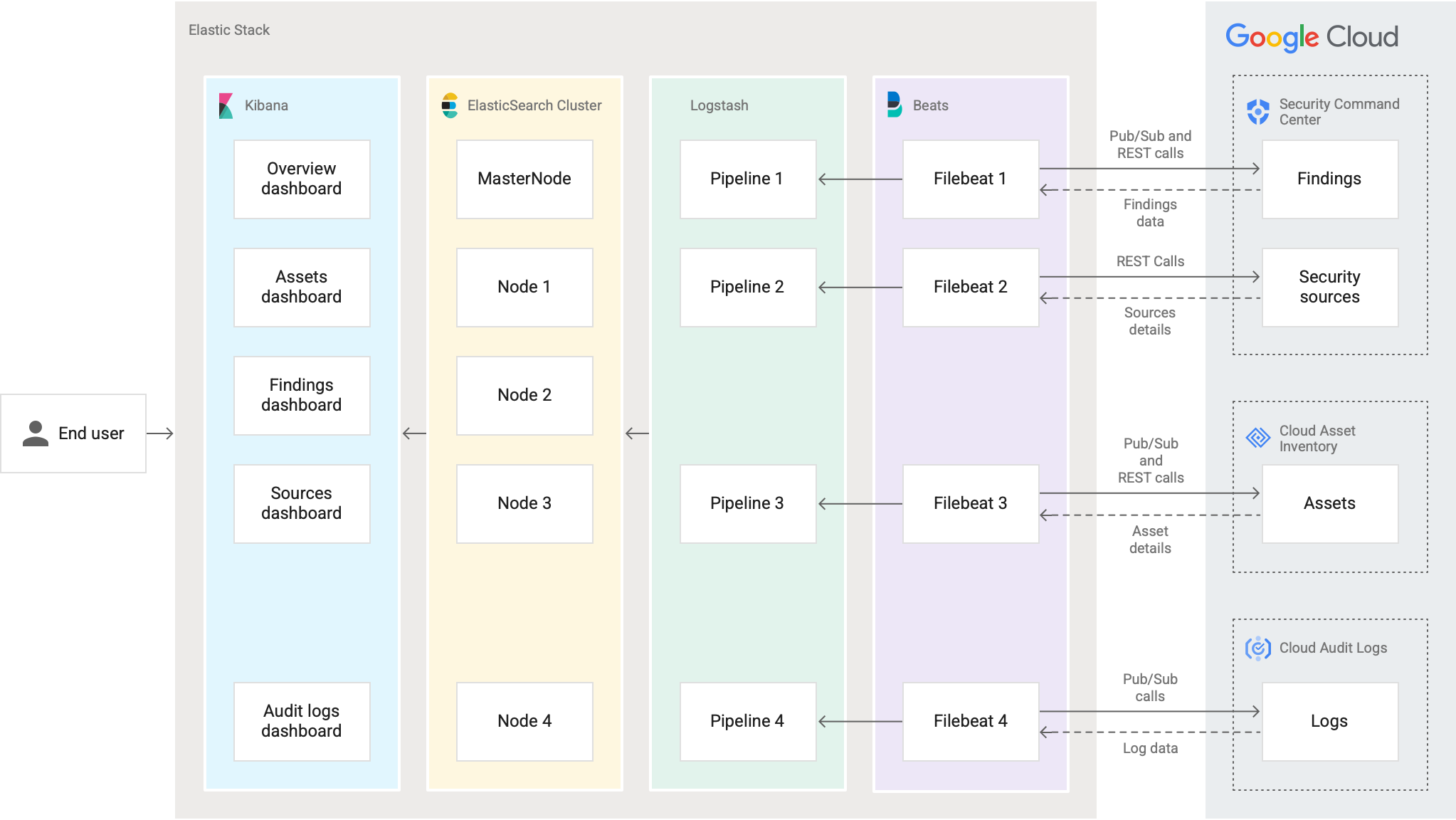

La figura seguente illustra il percorso dei dati quando utilizzi Elastic Stack con Security Command Center.

Configura l'autenticazione e l'autorizzazione

Prima di connetterti a Elastic Stack, devi creare un account di servizio Identity and Access Management (IAM) in ogni organizzazione a cui vuoi connetterti e concedere all'account i ruoli IAM a livello di organizzazione e di progetto necessari a Elastic Stack. Google Cloud

Crea un account di servizio e concedi ruoli IAM

I seguenti passaggi utilizzano la console Google Cloud . Per altri metodi, consulta i link alla fine di questa sezione.

Completa questi passaggi per ogni Google Cloud organizzazione da cui vuoi importare i dati di Security Command Center.

- Nello stesso progetto in cui crei gli argomenti Pub/Sub, utilizza la pagina Service account nella console Google Cloud per creare un account di servizio. Per le istruzioni, vedi Creazione e gestione degli account di servizio.

Concedi al account di servizio i seguenti ruoli:

- Amministratore Pub/Sub (

roles/pubsub.admin) - Proprietario asset cloud (

roles/cloudasset.owner)

- Amministratore Pub/Sub (

Copia il nome del account di servizio che hai appena creato.

Utilizza il selettore di progetti nella console Google Cloud per passare al livello dell'organizzazione.

Apri la pagina IAM per l'organizzazione:

Nella pagina IAM, fai clic su Concedi l'accesso. Si apre il riquadro Concedi accesso.

Nel riquadro Concedi l'accesso, completa i seguenti passaggi:

- Nella sezione Aggiungi entità, nel campo Nuove entità, incolla il nome del account di servizio.

Nella sezione Assegna ruoli, utilizza il campo Ruolo per concedere i seguenti ruoli IAM al account di servizio:

- Editor amministratore Centro sicurezza (

roles/securitycenter.adminEditor) - Editor configurazioni notifiche Centro sicurezza

(

roles/securitycenter.notificationConfigEditor) - Visualizzatore organizzazione (

roles/resourcemanager.organizationViewer) - Visualizzatore Cloud Asset (

roles/cloudasset.viewer) - Writer configurazione log (

roles/logging.configWriter) Fai clic su Salva. Il account di servizio viene visualizzato nella scheda Autorizzazioni della pagina IAM in Visualizza per entità.

Per ereditarietà, l'account di servizio diventa anche un principal in tutti i progetti secondari dell'organizzazione. I ruoli applicabili a livello di progetto sono elencati come ruoli ereditati.

Per ulteriori informazioni sulla creazione di service account e sulla concessione di ruoli, consulta i seguenti argomenti:

- Creazione e gestione degli account di servizio

- Concessione, modifica e revoca dell'accesso alle risorse

Fornisci le credenziali per Elastic Stack

A seconda di dove ospiti Elastic Stack, la modalità di fornitura delle credenziali IAM a Elastic Stack varia.

Se ospiti il container Docker in Google Cloud, tieni presente quanto segue:

Aggiungi il service account alla VM che ospiterà i nodi Kubernetes. Se utilizzi più organizzazioniGoogle Cloud , aggiungi questo account di servizio alle altre organizzazioni e concedigli i ruoli IAM descritti nei passaggi da 5 a 7 di Creare un account di servizio e concedere ruoli IAM.

Se esegui il deployment del container Docker in un perimetro di servizio, crea le regole di traffico in entrata e in uscita. Per istruzioni, vedi Concedere l'accesso al perimetro nei Controlli di servizio VPC.

Se ospiti il container Docker nel tuo ambiente on-premise, crea una chiave dell'account di servizio per ogni organizzazione Google Cloud . Per completare questa guida, devi disporre delle chiavi dell'account di servizio in formato JSON.

Per scoprire le best practice per archiviare in modo sicuro le chiavi del service account, consulta Best practice per la gestione delle chiavi degli account di servizio.

Se installi il container Docker in un altro cloud, configura la federazione delle identità per i carichi di lavoro e scarica i file di configurazione delle credenziali. Se utilizzi più organizzazioni Google Cloud , aggiungi questo account di servizio alle altre organizzazioni e concedigli i ruoli IAM descritti nei passaggi da 5 a 7 di Creare un account di servizio e concedere ruoli IAM.

Configura le notifiche

Completa questi passaggi per ogni Google Cloud organizzazione da cui vuoi importare i dati di Security Command Center.

Configura le notifiche dei risultati come segue:

- Abilita l'API Security Command Center.

- Crea un filtro per esportare risultati e asset.

- Crea quattro argomenti Pub/Sub: uno per

risultati, risorse, log di controllo e asset.

NotificationConfigdeve utilizzare l'argomento Pub/Sub creato per i risultati.

Per configurare Elastic Stack, avrai bisogno dell'ID organizzazione, dell'ID progetto e dei nomi degli argomenti Pub/Sub di questa attività.

Abilita l'API Cloud Asset per il tuo progetto.

Installa i componenti Docker ed Elasticsearch

Segui questi passaggi per installare i componenti Docker ed Elasticsearch nel tuo ambiente.

Installa Docker Engine e Docker Compose

Puoi installare Docker per l'utilizzo on-premise o con un provider di servizi cloud. Per iniziare, completa le seguenti guide nella documentazione del prodotto Docker:

Installa Elasticsearch e Kibana

L'immagine Docker che hai installato in Installa Docker include Logstash e Filebeat. Se non hai ancora installato Elasticsearch e Kibana, utilizza le seguenti guide per installare le applicazioni:

Per completare questa guida, sono necessarie le seguenti informazioni relative a queste attività:

- Elastic Stack: host, porta, certificato, nome utente e password

- Kibana: host, porta, certificato, nome utente e password

Scarica il modulo GoApp

Questa sezione spiega come scaricare il modulo GoApp, un programma Go

gestito da Security Command Center. Il modulo automatizza il processo di pianificazione

delle chiamate API Security Command Center e recupera regolarmente i dati di Security Command Center per l'utilizzo in

Elastic Stack.

Per installare GoApp:

In una finestra del terminale, installa wget, un'utilità software gratuita utilizzata per recuperare contenuti dai server web.

Per le distribuzioni Ubuntu e Debian, esegui questo comando:

apt-get install wgetPer le distribuzioni RHEL, CentOS e Fedora, esegui:

yum install wgetInstalla

unzip, un'utilità software gratuita utilizzata per estrarre i contenuti dei file ZIP.Per le distribuzioni Ubuntu e Debian, esegui questo comando:

apt-get install unzipPer le distribuzioni RHEL, CentOS e Fedora, esegui:

yum install unzipCrea una directory per il pacchetto di installazione GoogleSCCElasticIntegration:

mkdir GoogleSCCElasticIntegrationScarica il pacchetto di installazione di GoogleSCCElasticIntegration:

wget -c https://storage.googleapis.com/security-center-elastic-stack/GoogleSCCElasticIntegration-Installation.zipEstrai i contenuti del pacchetto di installazione GoogleSCCElasticIntegration nella directory

GoogleSCCElasticIntegration:unzip GoogleSCCElasticIntegration-Installation.zip -d GoogleSCCElasticIntegrationCrea una directory di lavoro per archiviare ed eseguire i componenti del modulo

GoApp:mkdir WORKING_DIRECTORYSostituisci

WORKING_DIRECTORYcon il nome della directory.Vai alla directory di installazione di

GoogleSCCElasticIntegration:cd ROOT_DIRECTORY/GoogleSCCElasticIntegration/Sostituisci

ROOT_DIRECTORYcon il percorso della directory che contiene la directoryGoogleSCCElasticIntegration.Sposta

install,config.yml,dashboards.ndjsone la cartellatemplates(con i filefilebeat.tmpl,logstash.tmpledocker.tmpl) nella directory di lavoro.mv install/install install/config.yml install/templates/docker.tmpl install/templates/filebeat.tmpl install/templates/logstash.tmpl install/dashboards.ndjson WORKING_DIRECTORYSostituisci

WORKING_DIRECTORYcon il percorso della directory di lavoro.

Installa il container Docker

Per configurare il container Docker, scarica e installa un'immagine preformattata da Google Cloud che contiene Logstash e Filebeat. Per informazioni sull'immagine Docker, vai al repository Artifact Registry nella console Google Cloud .

Durante l'installazione, configura il modulo GoApp con le credenziali di Security Command Center e di Elastic Stack.

Vai alla directory di lavoro:

cd /WORKING_DIRECTORYSostituisci

WORKING_DIRECTORYcon il percorso della directory di lavoro.Verifica che nella directory di lavoro siano presenti i seguenti file:

├── config.yml ├── install ├── dashboards.ndjson ├── templates ├── filebeat.tmpl ├── docker.tmpl ├── logstash.tmplIn un editor di testo, apri il file

config.ymle aggiungi le variabili richieste. Se una variabile non è obbligatoria, puoi lasciarla vuota.Variabile Descrizione Obbligatorio elasticsearchLa sezione per la configurazione di Elasticsearch. Obbligatorio hostL'indirizzo IP dell'host Elastic Stack. Obbligatorio passwordLa password di Elasticsearch. Facoltativo portLa porta dell'host Elastic Stack. Obbligatorio usernameIl tuo nome utente Elasticsearch. Facoltativo cacertIl certificato per il server Elasticsearch (ad esempio, path/to/cacert/elasticsearch.cer).Facoltativo http_proxyUn link con nome utente, password, indirizzo IP e porta per l'host proxy (ad esempio, http://USER:PASSWORD@PROXY_IP:PROXY_PORT).Facoltativo kibanaLa sezione per la configurazione di Kibana. Obbligatorio hostL'indirizzo IP o il nome host a cui verrà associato il server Kibana. Obbligatorio passwordLa password di Kibana. Facoltativo portLa porta del server Kibana. Obbligatorio usernameIl tuo nome utente Kibana. Facoltativo cacertIl certificato per il server Kibana (ad esempio, path/to/cacert/kibana.cer).Facoltativo cronLa sezione per la configurazione di cron. Facoltativo assetLa sezione per la configurazione cron della risorsa (ad esempio, 0 */45 * * * *).Facoltativo sourceLa sezione per la configurazione cron dell'origine (ad esempio 0 */45 * * * *). Per ulteriori informazioni, vedi Generatore di espressioni cron.Facoltativo organizationsLa sezione per la configurazione dell'organizzazione Google Cloud . Per aggiungere più organizzazioni, copia tutto da - id:asubscription_nameinresource. Google CloudObbligatorio idL'ID organizzazione. Obbligatorio client_credential_pathUno dei seguenti: - Il percorso del file JSON, se utilizzi le chiavi dell'account di servizio.

- Il file di configurazione delle credenziali, se utilizzi la federazione delle identità per i carichi di lavoro.

- Non specificare nulla se questa è l'organizzazione Google Cloud in cui stai installando il container Docker.

(Facoltativo, a seconda dell'ambiente) updateSe esegui l'upgrade da una versione precedente, inserisci nper no oyper sì.Facoltativo projectLa sezione per l'ID progetto. Obbligatorio idL'ID del progetto che contiene l'argomento Pub/Sub. Obbligatorio auditlogLa sezione per l'argomento e la sottoscrizione Pub/Sub per i log di controllo. Facoltativo topic_nameIl nome dell'argomento Pub/Sub per i log di controllo Facoltativo subscription_nameIl nome della sottoscrizione Pub/Sub per i log di controllo Facoltativo findingsLa sezione per l'argomento e la sottoscrizione Pub/Sub per i risultati. Facoltativo topic_nameIl nome dell'argomento Pub/Sub per i risultati. Facoltativo start_dateLa data facoltativa per iniziare la migrazione dei risultati, ad esempio, 2021-04-01T12:00:00+05:30Facoltativo subscription_nameIl nome della sottoscrizione Pub/Sub per i risultati. Facoltativo assetLa sezione per la configurazione dell'asset. Facoltativo iampolicyLa sezione per l'argomento e la sottoscrizione Pub/Sub per i criteri IAM. Facoltativo topic_nameIl nome dell'argomento Pub/Sub per i criteri IAM. Facoltativo subscription_nameIl nome della sottoscrizione Pub/Sub per i criteri IAM. Facoltativo resourceLa sezione per l'argomento e la sottoscrizione Pub/Sub per le risorse. Facoltativo topic_nameIl nome dell'argomento Pub/Sub per le risorse. Facoltativo subscription_nameIl nome della sottoscrizione Pub/Sub per le risorse. Facoltativo File

config.ymldi esempioL'esempio seguente mostra un file

config.ymlche include due organizzazioni Google Cloud .elasticsearch: host: 127.0.0.1 password: changeme port: 9200 username: elastic cacert: path/to/cacert/elasticsearch.cer http_proxy: http://user:password@proxyip:proxyport kibana: host: 127.0.0.1 password: changeme port: 5601 username: elastic cacert: path/to/cacert/kibana.cer cron: asset: 0 */45 * * * * source: 0 */45 * * * * organizations: – id: 12345678910 client_credential_path: update: project: id: project-id-12345 auditlog: topic_name: auditlog.topic_name subscription_name: auditlog.subscription_name findings: topic_name: findings.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings.subscription_name asset: iampolicy: topic_name: iampolicy.topic_name subscription_name: iampolicy.subscription_name resource: topic_name: resource.topic_name subscription_name: resource.subscription_name – id: 12345678911 client_credential_path: update: project: id: project-id-12346 auditlog: topic_name: auditlog2.topic_name subscription_name: auditlog2.subscription_name findings: topic_name: findings2.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings1.subscription_name asset: iampolicy: topic_name: iampolicy2.topic_name subscription_name: iampolicy2.subscription_name resource: topic_name: resource2.topic_name subscription_name: resource2.subscription_nameEsegui i seguenti comandi per installare l'immagine Docker e configurare il modulo

GoApp.chmod +x install ./installIl modulo

GoAppscarica l'immagine Docker, la installa e configura il container.Al termine della procedura, copia l'indirizzo email del account di servizio WriterIdentity dall'output dell'installazione.

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{La directory di lavoro dovrebbe avere la seguente struttura:

├── config.yml ├── dashboards.ndjson ├── docker-compose.yml ├── install ├── templates ├── filebeat.tmpl ├── logstash.tmpl ├── docker.tmpl └── main ├── client_secret.json ├── filebeat │ └── config │ └── filebeat.yml ├── GoApp │ └── .env └── logstash └── pipeline └── logstash.conf

Aggiornare le autorizzazioni per gli audit log

Per aggiornare le autorizzazioni in modo che i log di controllo possano essere inviati al tuo SIEM:

Vai alla pagina degli argomenti Pub/Sub.

Seleziona il progetto che include gli argomenti Pub/Sub.

Seleziona l'argomento Pub/Sub che hai creato per i log di controllo.

In Autorizzazioni, aggiungi il account di servizio WriterIdentity (che hai copiato nel passaggio 4 della procedura di installazione) come nuova entità e assegnagli il ruolo Publisher Pub/Sub. Le norme relative al log di controllo sono state aggiornate.

Le configurazioni di Docker ed Elastic Stack sono state completate. Ora puoi configurare Kibana.

Visualizza i log di Docker

Apri un terminale ed esegui questo comando per visualizzare le informazioni sul container, inclusi gli ID container. Prendi nota dell'ID del contenitore in cui è installato Elastic Stack.

docker container lsPer avviare un container e visualizzare i relativi log, esegui questi comandi:

docker exec -it CONTAINER_ID /bin/bash cat go.logSostituisci

CONTAINER_IDcon l'ID del contenitore in cui è installato Elastic Stack.

Configura Kibana

Completa questi passaggi quando installi il container Docker per la prima volta.

Apri

kibana.ymlin un editor di testo.sudo vim KIBANA_DIRECTORY/config/kibana.ymlSostituisci

KIBANA_DIRECTORYcon il percorso della cartella di installazione di Kibana.Aggiorna le seguenti variabili:

server.port: la porta da utilizzare per il server di backend di Kibana; il valore predefinito è 5601server.host: l'indirizzo IP o il nome host a cui si assocerà il server Kibanaelasticsearch.hosts: l'indirizzo IP e la porta dell'istanza Elasticsearch da utilizzare per le queryserver.maxPayloadBytes: la dimensione massima del payload in byte per le richieste del server in entrata; il valore predefinito è 1.048.576url_drilldown.enabled: un valore booleano che controlla la possibilità di navigare dalla dashboard Kibana a URL interni o esterni; il valore predefinito ètrue

La configurazione completata è simile alla seguente:

server.port: PORT server.host: "HOST" elasticsearch.hosts: ["http://ELASTIC_IP_ADDRESS:ELASTIC_PORT"] server.maxPayloadBytes: 5242880 url_drilldown.enabled: true

Importare dashboard Kibana

- Apri l'applicazione Kibana.

- Nel menu di navigazione, vai a Gestione stack e poi fai clic su Oggetti salvati.

- Fai clic su Importa, vai alla directory di lavoro e seleziona dashboards.ndjson. Le dashboard vengono importate e vengono creati i pattern di indice.

Esegui l'upgrade del container Docker

Se hai eseguito il deployment di una versione precedente del modulo GoApp, puoi eseguire l'upgrade a una versione più recente.

Quando esegui l'upgrade del container Docker a una versione più recente, puoi mantenere la configurazione esistente del account di servizio, gli argomenti Pub/Sub e i componenti ElasticSearch.

Se esegui l'upgrade da un'integrazione che non utilizzava un container Docker, consulta Eseguire l'upgrade all'ultima release.

Se esegui l'upgrade dalla versione 1, completa queste azioni:

Aggiungi il ruolo Writer configurazione log (

roles/logging.configWriter) al account di servizio.Crea un argomento Pub/Sub per i log di controllo.

Se installi il container Docker in un altro cloud, configura la federazione delle identità per i carichi di lavoro e scarica il file di configurazione delle credenziali.

(Facoltativo) Per evitare problemi durante l'importazione delle nuove dashboard, rimuovi quelle esistenti da Kibana:

- Apri l'applicazione Kibana.

- Nel menu di navigazione, vai a Stack Management e poi fai clic su Saved Objects.

- Cerca Google SCC.

- Seleziona tutti i prospetti che vuoi rimuovere.

- Fai clic su Elimina.

Rimuovi il container Docker esistente:

Apri un terminale e arresta il container:

docker stop CONTAINER_IDSostituisci

CONTAINER_IDcon l'ID del contenitore in cui è installato Elastic Stack.Rimuovi il container Docker:

docker rm CONTAINER_IDSe necessario, aggiungi

-fprima dell'ID contenitore per rimuoverlo forzatamente.

Completa i passaggi da 1 a 7 descritti in Scaricare il modulo GoApp.

Sposta il file

config.envesistente dall'installazione precedente nella directory\update.Se necessario, concedi l'autorizzazione di esecuzione per eseguire

./update:chmod +x ./update ./updateEsegui

./updateper convertireconfig.envinconfig.yml.Verifica che il file

config.ymlincluda la configurazione esistente. In caso contrario, esegui di nuovo./update.Per supportare più organizzazioni Google Cloud , aggiungi un'altra configurazione dell'organizzazione al file

config.yml.Sposta il file

config.ymlnella directory di lavoro, in cui si trova il fileinstall.Completa i passaggi descritti in Installare Docker.

Completa i passaggi descritti in Aggiornare le autorizzazioni per i log di controllo.

Importa i nuovi dashboard, come descritto in Importare i dashboard Kibana. Questo passaggio sovrascriverà le dashboard Kibana esistenti.

Visualizzare e modificare le dashboard Kibana

Puoi utilizzare dashboard personalizzate in Elastic Stack per visualizzare e analizzare i risultati, gli asset e le origini di sicurezza. Le dashboard mostrano i risultati critici e aiutano il tuo team di sicurezza a dare la priorità alle correzioni.

Dashboard della panoramica

La dashboard Panoramica contiene una serie di grafici che mostrano il numero totale di risultati nelle tue organizzazioni Google Cloud per livello di gravità, categoria e stato. I risultati vengono compilati dai servizi integrati di Security Command Center, come Security Health Analytics, Web Security Scanner, Event Threat Detection e Container Threat Detection, e da tutti i servizi integrati che abiliti.

Per filtrare i contenuti in base a criteri come configurazioni errate o vulnerabilità, puoi selezionare la Classe di risultati.

Altri grafici mostrano quali categorie, progetti e asset generano il maggior numero di risultati.

Dashboard degli asset

La dashboard Asset mostra tabelle che mostrano i tuoi Google Cloud asset. Le tabelle mostrano i proprietari degli asset, i conteggi degli asset per tipo di risorsa e progetti, nonché gli asset aggiunti e aggiornati più di recente.

Puoi filtrare i dati degli asset in base a organizzazione, nome asset, tipo di asset e asset padre e visualizzare rapidamente in dettaglio i risultati per asset specifici. Se fai clic sul nome di un asset, viene visualizzata la pagina Asset di Security Command Center nella console Google Cloud e vengono mostrati i dettagli dell'asset selezionato.

Dashboard degli audit log

La dashboard Log di controllo mostra una serie di grafici e tabelle che mostrano le informazioni dei log di controllo. Gli audit log inclusi nella dashboard sono quelli relativi ad attività di amministrazione, accesso ai dati, eventi di sistema e accessi negati in base ai criteri. La tabella include ora, gravità, tipo di log, nome del log, nome del servizio, nome della risorsa e tipo di risorsa.

Puoi filtrare i dati per organizzazione, origine (ad esempio un progetto), gravità, tipo di log e tipo di risorsa.

Dashboard dei risultati

La dashboard Risultati include grafici che mostrano i risultati più recenti. I grafici forniscono informazioni sul numero di risultati, sulla loro gravità, categoria e stato. Puoi anche visualizzare i risultati attivi nel tempo e quali progetti o risorse hanno il maggior numero di risultati.

Puoi filtrare i dati in base all'organizzazione e alla classe di ricerca.

Se fai clic sul nome di un risultato, viene visualizzata la pagina Risultati di Security Command Center nella console Google Cloud e vengono mostrati i dettagli del risultato selezionato.

Dashboard delle origini

La dashboard Fonti mostra il numero totale di risultati e fonti di sicurezza, il numero di risultati per nome della fonte e una tabella di tutte le tue fonti di sicurezza. Le colonne della tabella includono nome, nome visualizzato e descrizione.

Aggiungi colonne

- Vai a una dashboard.

- Fai clic su Modifica e poi su Modifica visualizzazione.

- Nella sezione Aggiungi sub-bucket, seleziona Dividi righe.

- Nell'elenco, seleziona l'aggregazione Termini.

- Nel menu a discesa Decrescente, seleziona crescente o decrescente. Nel campo Dimensione, inserisci il numero massimo di righe per la tabella.

- Seleziona la colonna da aggiungere e fai clic su Aggiorna.

- Salva le modifiche.

Nascondere o rimuovere colonne

- Vai alla dashboard.

- Fai clic su Modifica.

- Per nascondere una colonna, fai clic sull'icona di visibilità, o a forma di occhio, accanto al nome della colonna.

- Per rimuovere una colonna, fai clic sulla X o sull'icona di eliminazione accanto al nome della colonna.

Disinstalla l'integrazione con Elasticsearch

Completa le seguenti sezioni per rimuovere l'integrazione tra Security Command Center ed Elasticsearch.

Rimuovere dashboard, indici e pattern di indice

Rimuovi le dashboard quando vuoi disinstallare questa soluzione.

Vai alle dashboard.

Cerca Google SCC e seleziona tutte le dashboard.

Fai clic su Elimina dashboard.

Vai a Stack Management (Gestione stack) > Index Management (Gestione indici).

Chiudi i seguenti indici:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Vai a Stack Management > Index Patterns (Gestione stack > Pattern di indice).

Chiudi i seguenti pattern:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Disinstalla Docker

Elimina NotificationConfig per Pub/Sub. Per trovare il nome di NotificationConfig, esegui:

docker exec googlescc_elk ls docker exec googlescc_elk cat NotificationConf_}}HashId{{Rimuovi i feed Pub/Sub per asset, risultati, criteri IAM e log di controllo. Per trovare i nomi dei feed, esegui:

docker exec googlescc_elk ls docker exec googlescc_elk cat Feed_}}HashId{{Rimuovi il sink per gli audit log. Per trovare il nome del sink, esegui:

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Per visualizzare le informazioni sul container, inclusi gli ID container, apri il terminale ed esegui questo comando:

docker container lsArresta il contenitore:

docker stop CONTAINER_IDSostituisci

CONTAINER_IDcon l'ID del contenitore in cui è installato Elastic Stack.Rimuovi il container Docker:

docker rm CONTAINER_IDSe necessario, aggiungi

-fprima dell'ID contenitore per rimuovere il contenitore in modo forzato.Rimuovi l'immagine Docker:

docker rmi us.gcr.io/security-center-gcr-host/googlescc_elk_v3:latestElimina la directory di lavoro e il file

docker-compose.yml:rm -rf ./main docker-compose.yml

Passaggi successivi

Scopri di più sulla configurazione delle notifiche dei risultati in Security Command Center.

Scopri di più sul filtraggio delle notifiche dei risultati in Security Command Center.