Anda dapat menghubungkan paket Enterprise Security Command Center ke lingkungan Microsoft Azure Anda untuk melakukan hal berikut:

- Aktifkan deteksi temuan yang terkait dengan kesalahan konfigurasi.

- Mengidentifikasi potensi jalur serangan dari internet publik ke aset Microsoft Azure bernilai tinggi Anda.

- Memetakan kepatuhan resource Microsoft Azure dengan berbagai standar dan tolok ukur.

Koneksi Security Command Center ke Microsoft Azure membuat satu tempat bagi tim Anda untuk mengelola dan memperbaiki kesalahan konfigurasi di Google Cloud Google Cloud dan Azure.

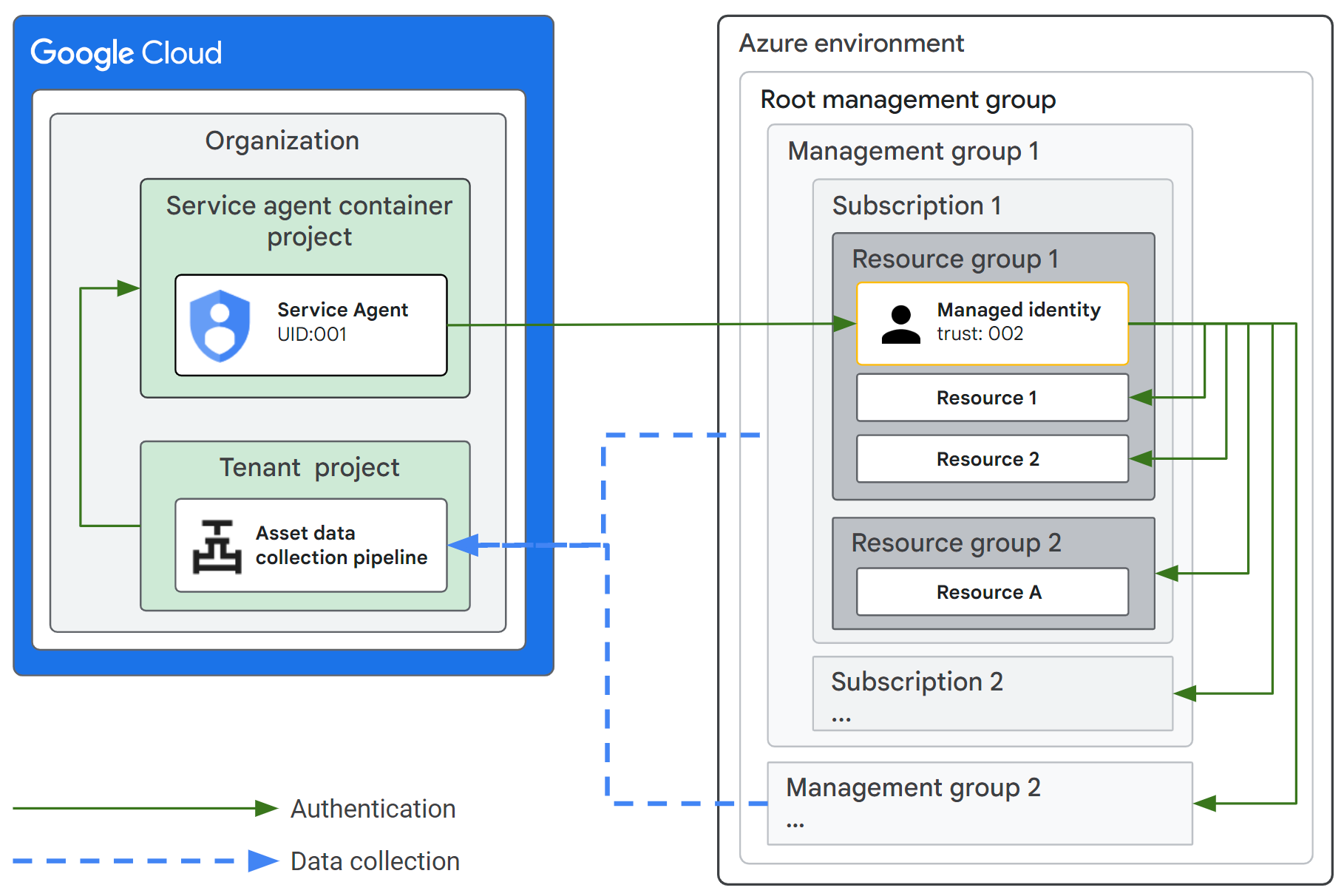

Anda mengonfigurasi koneksi tepercaya antara Security Command Center dan Azure, menggunakan Google Cloud agen layanan dan identitas terkelola yang ditetapkan pengguna Microsoft Azure dengan akses ke resource Azure yang ingin Anda pantau. Anda mengelola dan mengontrol konfigurasi kepercayaan di lingkungan Microsoft Azure Anda.

Anda dapat membuat satu koneksi Azure untuk setiap Google Cloud organisasi.

Security Command Center menggunakan koneksi ini untuk mengumpulkan data secara berkala tentang resource Microsoft Azure yang Anda tentukan. Data ini ditangani dengan cara yang sama seperti Data Layanan sesuai dengan Pemberitahuan Privasi Google Cloud. Konektor menggunakan panggilan API untuk mengumpulkan data aset Azure. Panggilan API ini dapat menimbulkan biaya Microsoft Azure.

Selama pemindaian, pipeline pengumpulan data bergantung pada agen layanan untuk melakukan autentikasi ke lingkungan Microsoft Azure menggunakan identitas terkelola yang ditetapkan pengguna.

Diagram berikut menunjukkan cara membangun kepercayaan antara Security Command Center dan Azure.

Dokumen ini menjelaskan cara menyiapkan koneksi dengan Microsoft Azure. Secara umum, langkah-langkahnya adalah sebagai berikut:

Lakukan langkah-langkah prasyarat di Sebelum memulai.

Buat konektor Azure dan konfigurasi langganan dan lokasi yang akan dipindai. Anda memerlukan Tenant ID Microsoft Azure untuk melakukan langkah-langkah ini. Tindakan ini akan membuat ID agen layanan.

Konfigurasi lingkungan Azure untuk membuat identitas terkelola yang ditetapkan pengguna khusus dengan peran berikut:

Pembaca dalam cakupan grup manajemen root Microsoft Azure untuk membaca resource, langganan, dan hierarki grup manajemen.

Key Vault Reader dalam cakupan grup pengelolaan root Microsoft Azure untuk membaca metadata tentang key vault dan sertifikat, kunci, serta secret terkait.

Storage Blob Data Reader dalam cakupan grup pengelolaan root Microsoft Azure untuk membaca metadata tentang resource. Berikan peran ini jika Anda berencana mengaktifkan Berikan izin untuk penemuan Sensitive Data Protection saat Anda mengonfigurasi konektor Azure.

Pembaca direktori di Microsoft Entra ID untuk membaca grup dan keanggotaan.

Pembaca keamanan di Microsoft Entra ID untuk membaca kebijakan otorisasi.

Nama tampilan default untuk grup pengelolaan root adalah

Tenant root group.Izin ini diperlukan agar Security Command Center dapat mengidentifikasi grup pengelolaan, grup dengan keanggotaan, dan definisi peran, yang berada di tingkat yang lebih tinggi daripada langganan dalam hierarki resource.

Anda juga mengonfigurasi kredensial identitas gabungan untuk identitas terkelola yang ditetapkan pengguna menggunakan informasi tentang agen layanan.

Anda dapat melakukan langkah-langkah secara manual atau menggunakan Terraform. Anda memerlukan ID agen layanan saat melakukan langkah-langkah secara manual.

Selesaikan konfigurasi konektor Azure dan uji koneksinya. Anda menggunakan informasi tentang identitas terkelola yang ditetapkan pengguna untuk melakukan langkah-langkah ini.

Konektor Azure tidak menyerap log Azure yang diperlukan untuk kemampuan deteksi yang dikurasi SIEM di Security Command Center Enterprise. Untuk mengetahui informasi tersebut, lihat Menghubungkan ke Microsoft Azure untuk pengumpulan data log.

Sebelum memulai

Bagian berikut menjelaskan prasyarat, keputusan, dan informasi yang diperlukan sebelum Anda mengonfigurasi koneksi antara Security Command Center dan Microsoft Azure.

Meninjau fitur Microsoft Azure

Pastikan Anda memahami konsep dan kemampuan berikut di Microsoft Azure:

Workload identity federation di Azure, kredensial gabungan, dan mengonfigurasi identitas gabungan pada identitas terkelola yang ditetapkan pengguna.

Membuat dan mengelola grup resource menggunakan Microsoft Azure portal, Azure CLI, atau Terraform.

Menetapkan peran bawaan Azure dan peran bawaan Microsoft Entra.

Merencanakan pengumpulan data

Saat Anda merencanakan strategi pengumpulan data, lakukan hal berikut. Anda memerlukan informasi ini saat melakukan langkah-langkah dalam dokumen ini.

Buat atau identifikasi grup resource tempat Anda akan membuat identitas terkelola yang ditentukan pengguna. Anda memerlukan nama grup resource selama konfigurasi.

Ganti variabel RESOURCE_GROUP_NAME dengan nama grup resource untuk mengisi nilai di langkah-langkah berikutnya dalam dokumen ini.

Identifikasi resource yang datanya ingin Anda kumpulkan. Jika Anda berencana mengumpulkan data hanya dari langganan atau wilayah tertentu, identifikasi dan catat langganan atau wilayah tersebut selama perencanaan.

Anda juga dapat mengonfigurasi konektor Azure untuk menemukan resource secara otomatis di semua langganan dan region.

Menyiapkan izin di Google Cloud

Di Google Cloud, untuk membuat dan mengelola koneksi ke

penyedia cloud pihak ketiga, Anda harus diberi peran

Cloud Asset Owner (roles/cloudasset.owner)

di organisasi. Untuk mengetahui informasi selengkapnya tentang cara memberikan peran, lihat

Mengelola Akses.

Menyiapkan izin di Microsoft Azure

Untuk melakukan langkah-langkah di Mengonfigurasi Microsoft Azure secara manual atau Mengonfigurasi Microsoft Azure menggunakan Terraform, Anda harus memiliki identitas Azure dengan setidaknya satu grup resource yang dibuat, ditambah izin berikut untuk mengonfigurasi kebijakan IAM untuk Microsoft Azure dan Microsoft Entra.

Izin

Microsoft.Authorization/roleAssignments/writedalam cakupan grup pengelolaan root. Hal ini tersedia di salah satu peran bawaan berikut: Administrator Kontrol Akses Berbasis Peran atau Administrator Akses Pengguna.Izin berikut dalam cakupan grup resource tempat identitas terkelola yang ditetapkan pengguna akan dibuat:

Microsoft.ManagedIdentity/userAssignedIdentities/writeMicrosoft.ManagedIdentity/userAssignedIdentities/federatedIdentityCredentials/write

Izin ini tersedia dalam peran bawaan Managed Identity Contributor.

Izin Microsoft Entra,

microsoft.directory/roleAssignments/allProperties/allTasks. Izin ini tersedia di peran bawaan Microsoft Entra Privileged Role Administrator.

Anda harus memiliki akses yang ditingkatkan untuk menetapkan izin dalam cakupan grup pengelolaan root. Lihat Meningkatkan akses untuk mengelola semua langganan dan grup manajemen Azure untuk mengetahui langkah-langkah meningkatkan akses bagi Administrator Global.

Mengaktifkan dan mengonfigurasi konektor Azure Security Command Center

Lakukan langkah-langkah berikut untuk membuat dan mengonfigurasi konektor Azure.

Pastikan Anda memiliki izin yang ditentukan di bagian Menyiapkan izin di Google Cloud.

Pastikan Anda memiliki ID Tenant Microsoft Azure 36 karakter.

Buka tab Konektor di halaman Setelan.

Pilih organisasi tempat Anda mengaktifkan Security Command Center Enterprise.

Klik Tambahkan konektor > Microsoft Azure.

Di halaman Configure connector, masukkan Azure tenant ID.

Agar Sensitive Data Protection dapat membuat profil data Azure Anda, biarkan opsi Beri izin untuk penemuan Sensitive Data Protection tetap dipilih. Opsi ini menambahkan peran Storage Blob Data Reader di template Terraform untuk identitas terkelola yang ditentukan pengguna.

Pilih salah satu opsi berikut:

Menambahkan langganan secara otomatis: Security Command Center akan otomatis menemukan dan menyertakan langganan dan grup pengelolaan. Anda dapat secara opsional mengecualikan pengumpulan ID langganan dengan menambahkannya ke kolom Kecualikan langganan Azure.

Menambahkan langganan satu per satu: Security Command Center tidak akan menemukan langganan secara otomatis. Anda harus menentukan setidaknya satu langganan menggunakan kolom Tambahkan Langganan Azure.

Di bagian Pilih lokasi Azure untuk mengumpulkan data dari, Anda dapat memilih satu atau beberapa lokasi Microsoft Azure untuk mengumpulkan data dari. Kosongkan kolom ini untuk mengumpulkan dari semua lokasi. Saat Anda memilih lokasi dari menu, lokasi yang tidak dipilih akan dikecualikan.

Setelan yang direkomendasikan adalah Otomatis temukan langganan Azure Anda dan gunakan semua lokasi Microsoft Azure.

Klik Berikutnya. Halaman Connect to Azure akan terbuka.

Biarkan halaman Connect to Azure tetap terbuka dan lanjutkan dengan Mengonfigurasi lingkungan Microsoft Azure.

Setelah mengonfigurasi Microsoft Azure, Anda akan kembali ke halaman ini untuk menyelesaikan konfigurasi konektor Azure.

Mengonfigurasi lingkungan Microsoft Azure

Lengkapi salah satu bagian berikut:

Mengonfigurasi Microsoft Azure secara manual

Bagian berikut menjelaskan langkah-langkah manual tingkat tinggi untuk mengonfigurasi lingkungan Azure yang membangun kepercayaan antara Security Command Center dan Microsoft Azure. Prosedur ini tidak komprehensif. Setiap bagian menyediakan link ke dokumentasi Microsoft Azure yang menjelaskan cara menyelesaikan tugas tersebut.

Prasyarat

Pastikan Anda memiliki izin yang ditentukan di bagian Menyiapkan izin di Microsoft Azure.

Pastikan Anda memiliki ID agen layanan, yang dibuat saat Anda membuat konektor Azure Security Command Center.

Langkah 1: Buat identitas terkelola yang ditetapkan pengguna dalam grup resource

Ikuti langkah-langkah di Mengelola identitas terkelola yang ditetapkan pengguna untuk membuat identitas terkelola yang ditetapkan pengguna.

Saat membuat identitas, tentukan hal berikut:

- Subscription: Pilih langganan tempat identitas akan dikelola.

- Grup resource: Tentukan nama grup resource, RESOURCE_GROUP_NAME, tempat identitas akan dikelola. Anda mengidentifikasi hal ini saat merencanakan pengumpulan data.

- Region: Pilih region, misalnya,

East US. - Nama: Masukkan nama untuk identitas terkelola yang ditetapkan pengguna, misalnya:

gcp-managed-identity. Ganti variabel USER_ASSIGNED_MANAGED_IDENTITY_NAME dengan nama identitas dan variabel tersebut akan diisi di langkah-langkah dokumen ini jika diperlukan.

Catat informasi berikut. Anda akan menggunakannya pada langkah-langkah berikutnya.

- Client ID: nilai 36 karakter yang ditetapkan ke identitas.

- ID objek (principal): nilai 36 karakter yang ditetapkan ke identitas.

- Nama identitas: nilai yang Anda tentukan untuk Nama.

Langkah 2: Buat kredensial gabungan untuk identitas terkelola yang ditetapkan pengguna

Untuk menambahkan kredensial gabungan di identitas terkelola yang ditetapkan pengguna, ikuti langkah-langkah di Mengonfigurasi identitas terkelola yang ditetapkan pengguna agar memercayai penyedia identitas eksternal.

Gunakan panduan yang dijelaskan dalam Skenario penerbit lainnya dan tetapkan hal berikut:

- Federated credential scenario: Pilih Other: Configure an identity managed by an external OpenID Connect provider to access Microsoft Azure resources as this application.

- URL Penerbit: Masukkan

https://accounts.google.com. - Subject identifier: Masukkan ID agen layanan yang dibuat saat Anda membuat konektor Azure Security Command Center.

- Nama: Masukkan nama untuk kredensial gabungan, misalnya:

gcp-managed-identity-fic. - Audiens: Masukkan

https://cloud.google.com

Langkah 3: Tetapkan peran bawaan Microsoft Azure

Ikuti langkah-langkah di Menetapkan peran Azure menggunakan portal Azure untuk menetapkan peran bawaan Microsoft Azure berikut ke identitas terkelola yang ditetapkan pengguna:

- Key Vault Reader

- Pembaca

- Storage Blob Data Reader

Berikan peran ini pada cakupan grup pengelolaan root.

Langkah 4: Tetapkan peran bawaan Microsoft Entra ID

Ikuti langkah-langkah di Menetapkan peran Microsoft Entra kepada pengguna untuk menetapkan peran bawaan Microsoft Entra ID berikut ke identitas terkelola yang ditetapkan pengguna:

- Pembaca Direktori

- Security Reader

Setelah selesai, lanjutkan dengan bagian Selesaikan konfigurasi konektor Azure.

Mengonfigurasi Microsoft Azure menggunakan Terraform

Langkah-langkah umum berikut menjelaskan cara menggunakan Terraform untuk mengonfigurasi Microsoft Azure. Prosedur ini tidak komprehensif. Untuk mengetahui detail selengkapnya tentang penggunaan Terraform untuk menyediakan resource, lihat dokumentasi Terraform di Azure.

Buka halaman Connect to Azure yang Anda biarkan terbuka saat membuat konektor Azure.

Klik Download Terraform Templates. Tindakan ini akan mendownload file

azure_terraform.zipyang berisi beberapa file JSON.Login ke Microsoft Azure, lalu buka Azure Cloud Shell dengan BASH atau Azure PowerShell.

Konfigurasi Terraform sesuai dengan kebijakan organisasi Anda menggunakan salah satu petunjuk berikut:

Salin file

azure_terraform.zipke lingkungan Azure Cloud Shell Anda, lalu ekstrak kontennya. Anda akan melihat file berikut:main.tf.json,outputs.tf.json,providers.tf.json, danvariables.tf.json.Buat salinan file ini di direktori terpisah.

- Buat direktori baru untuk menguji contoh kode Terraform dan jadikan direktori tersebut sebagai direktori saat ini.

Di direktori yang baru dibuat, buat salinan file JSON yang diekstrak dengan nama yang sama seperti file aslinya:

- Buat file baru bernama

main.tf.json, lalu salin dan tempelkan kode dari filemain.tf.jsonyang diekstrak. - Buat file baru bernama

providers.tf.json, lalu salin dan tempelkan kode dari fileproviders.tf.jsonyang diekstrak. - Buat file baru bernama

outputs.tf.json, lalu salin dan tempelkan kode dari fileoutputs.tf.jsonyang diekstrak. - Buat file baru bernama

variables.tf.json, lalu salin dan tempelkan kode dari filevariables.tf.jsonyang diekstrak.

- Buat file baru bernama

Jalankan perintah berikut untuk melakukan inisialisasi deployment Terraform.

terraform init -upgradeJalankan perintah berikut untuk membuat rencana eksekusi.

terraform plan -out main.tfplan -var="resource_group_name=RESOURCE_GROUP_NAME" -var="user_assigned_managed_identity_name=USER_ASSIGNED_MANAGED_IDENTITY_NAME"Ganti kode berikut:

RESOURCE_GROUP_NAME: nama grup resource Microsoft Azure tempat identitas terkelola yang ditetapkan pengguna akan dibuat.USER_ASSIGNED_MANAGED_IDENTITY_NAME: nama identitas terkelola yang ditetapkan pengguna yang akan dibuat. Jika tidak ditentukan, nilai defaultnya adalahgoogle-cloud-managed-identity.

Jalankan perintah berikut untuk menerapkan rencana eksekusi ke infrastruktur Microsoft Azure.

terraform apply main.tfplanLanjutkan dengan bagian Selesaikan konfigurasi konektor Azure.

Menyelesaikan konfigurasi konektor Azure

Pastikan Anda memiliki informasi berikut tentang identitas terkelola yang ditetapkan pengguna Microsoft Azure:

- Client ID: nilai 36 karakter yang ditetapkan ke identitas.

- ID objek (principal): nilai 36 karakter yang ditetapkan ke identitas.

Untuk mengetahui informasi tentang cara menemukan informasi ini, lihat Mencantumkan identitas terkelola yang ditetapkan pengguna.

Buka halaman Connect to Azure yang Anda biarkan terbuka saat membuat konektor Azure.

Di bagian Detail identitas terkelola Azure, masukkan:

- Client ID identitas terkelola: ini adalah Client ID.

- ID objek identitas terkelola: ini adalah ID Objek (principal).

Klik Lanjutkan.

Di halaman Test connector, klik Test Connector untuk memverifikasi bahwa Security Command Center dapat terhubung ke lingkungan Microsoft Azure.

Jika koneksi berhasil, Google Cloud agen layanan dapat mengasumsikan identitas terkelola yang ditetapkan pengguna Microsoft Azure dan memiliki izin Microsoft Azure dan Microsoft Entra yang diperlukan. Jika koneksi tidak berhasil, lihat Memecahkan masalah error saat menguji koneksi.

Klik Simpan. Halaman Konektor akan muncul.

Konektor mulai memindai dan mengumpulkan data dari langganan dan lokasi Azure yang Anda tentukan. Mungkin diperlukan waktu hingga 24 jam agar temuan muncul.

Memecahkan masalah error saat menguji koneksi

Bagian berikut menjelaskan error yang mungkin terjadi saat Anda menguji koneksi antara Security Command Center dan Microsoft Azure, serta cara mengatasi setiap error.

Error AZURE_ENABLED_SUBSCRIPTIONS_NOT_FOUND

Konektor Azure tidak menemukan langganan yang diaktifkan di tenant yang diidentifikasi oleh kolom ID tenant Azure. Periksa hal-hal berikut:

- Jika Tambahkan langganan secara otomatis dipilih, periksa apakah

penyewa mencakup langganan yang dalam status

Enableddan yang tidak muncul di kolom Kecualikan langganan Azure. - Jika Tambahkan langganan satu per satu dipilih, periksa apakah langganan yang Anda tentukan memiliki status

Enabled.

Error AZURE_FAILED_TO_ASSUME_MANAGED_IDENTITY

Koneksi tidak valid karena identitas terkelola yang ditetapkan pengguna Microsoft Azure tidak dapat diasumsikan oleh agen layanan. Google Cloud Berikut ini kemungkinan penyebabnya:

- Identitas terkelola yang ditetapkan pengguna yang ditentukan dalam koneksi tidak ada atau konfigurasinya salah.

- Identitas terkelola yang ditetapkan pengguna yang ditentukan dalam koneksi mungkin tidak memiliki kredensial identitas gabungan yang diperlukan untuk mempercayai agen layanan Google Cloud .

Untuk menyelesaikan masalah ini, lakukan tindakan berikut:

- Tinjau setelan saat Anda membuat identitas terkelola yang ditetapkan pengguna dalam grup resource untuk memastikan identitas tersebut ada dan konfigurasinya benar.

- Tinjau setelan yang ditentukan dalam kredensial identitas gabungan untuk memastikan konfigurasi sudah benar.

Error AZURE_MANAGED_IDENTITY_MISSING_REQUIRED_PERMISSION

Koneksi tidak valid karena identitas terkelola yang ditetapkan pengguna Azure tidak memiliki peran Microsoft Azure atau Microsoft Entra yang diperlukan. Pesan error mencakup peran yang tidak ada.

Untuk mengatasi masalah ini, tinjau setelan yang Anda tetapkan saat mengonfigurasi peran bawaan Microsoft Azure dan peran bawaan Microsoft Entra untuk memastikan konfigurasi sudah benar.

Error AZURE_MANAGED_IDENTITY_ASSUMPTION_FAILED_AND_MISSING_REQUIRED_PERMISSION

Koneksi tidak valid karena identitas terkelola yang ditetapkan pengguna Microsoft Azure gagal diasumsikan oleh agen layanan Google Cloud dan, pada saat yang sama, tidak memiliki beberapa peran Microsoft Azure atau Microsoft Entra yang diperlukan.

Pesan error mencakup detail tentang cakupan mana yang gagal diasumsikan oleh identitas terkelola yang ditetapkan pengguna dan peran mana yang tidak ada.

Untuk menyelesaikan masalah ini, lakukan tindakan berikut:

- Tinjau setelan yang ditetapkan saat Anda membuat identitas terkelola yang ditetapkan pengguna dalam grup resource untuk memastikan bahwa identitas dalam koneksi ada dan setelannya benar.

- Tinjau setelan yang Anda tetapkan saat mengonfigurasi peran bawaan Microsoft Azure dan peran bawaan Microsoft Entra untuk memastikan konfigurasi sudah benar.

Tips pemecahan masalah lainnya

Bagian berikut menjelaskan perilaku dan kemungkinan langkah-langkah untuk mengatasinya.

Temuan ditampilkan untuk resource Azure yang dihapus

Setelah resource Azure dihapus, perlu waktu hingga 40 jam agar resource tersebut dihapus dari sistem inventaris aset Security Command Center. Jika Anda memilih untuk menyelesaikan temuan dengan menghapus resource, Anda mungkin melihat temuan dilaporkan dalam jangka waktu ini karena aset belum dihapus dari sistem inventaris aset Security Command Center.

Langkah berikutnya

- Jika Anda menyiapkan Security Command Center Enterprise untuk pertama kalinya, konfigurasi fitur tambahan menggunakan panduan penyiapan.

Anda juga dapat melakukan hal-hal berikut:

- Tinjau dan perbaiki temuan dari data Azure.

- Lihat resource yang terkait dengan temuan di konsol Security Operations.

- Melihat simulasi jalur serangan untuk resource Azure.