Cette page explique comment utiliser Identity and Access Management (IAM) pour contrôler l'accès aux ressources dans une activation de Security Command Center au niveau du projet. Consultez cette page uniquement si Security Command Center n'est pas activé pour votre organisation.

Consultez IAM pour les activations au niveau de l'organisation au lieu de cette page si l'une des conditions suivantes s'applique :

- Security Command Center est activé au niveau de l'organisation, et non au niveau du projet.

- Security Command Center Standard est déjà activé au niveau de l'organisation. De plus, vous avez activé Security Command Center Premium sur un ou plusieurs projets.

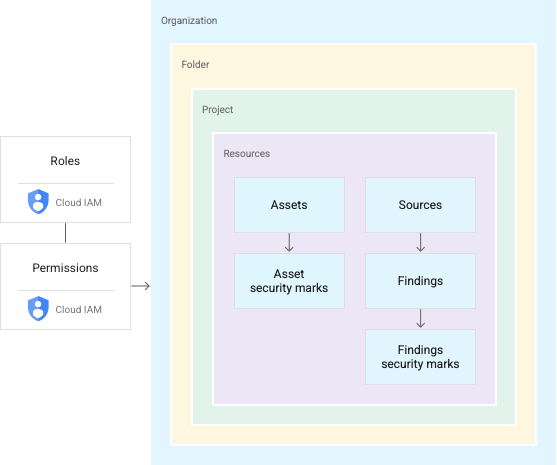

Security Command Center utilise les rôles IAM pour vous permettre de contrôler qui peut faire quoi avec les éléments, les résultats et les sources de sécurité au sein de votre environnement Security Command Center. Vous attribuez des rôles à des personnes physiques et à des applications, et chaque rôle donne des autorisations spécifiques.

Autorisations

Pour configurer Security Command Center ou modifier la configuration de votre projet, vous avez besoin des deux rôles suivants :

- Administrateur de projet IAM (

roles/resourcemanager.projectIamAdmin) - Administrateur du centre de sécurité (

roles/securitycenter.admin)

Si un utilisateur ne nécessite pas de droits de modification, pensez à lui accorder des rôles de lecteur.

Pour afficher tous les éléments et résultats dans Security Command Center, les utilisateurs doivent disposer du rôle Lecteur administrateur du centre de sécurité (roles/securitycenter.adminViewer). Les utilisateurs qui ont également besoin d'afficher les paramètres doivent disposer du rôle Lecteur de paramètres du centre de sécurité (roles/securitycenter.settingsViewer).

Bien que vous puissiez définir tous ces rôles à n'importe quel niveau de la hiérarchie des ressources, nous vous recommandons de les définir au niveau du projet. Cette pratique est conforme au principe du moindre privilège.

Pour obtenir des instructions sur la gestion des rôles et des autorisations, consultez la page Gérer l'accès aux projets, aux dossiers et aux organisations.

Accès hérité aux activations de Security Command Center au niveau du projet

Un projet hérite de toutes les liaisons de rôle définies au niveau des dossiers et de l'organisation qui le contiennent. Par exemple, si un compte principal dispose du rôle Éditeur de résultats du centre de sécurité (roles/securitycenter.findingsEditor) au niveau de l'organisation, il dispose du même rôle au niveau du projet.

Ce compte principal peut afficher et modifier les résultats dans tous les projets de cette organisation où Security Command Center est actif.

La figure suivante illustre une hiérarchie de ressources Security Command Center avec des rôles accordés au niveau de l'organisation.

Pour afficher la liste des comptes principaux qui ont accès à votre projet, y compris ceux qui ont hérité d'autorisations, consultez Afficher l'accès actuel.

Rôles Security Command Center

Les rôles IAM suivants sont disponibles pour Security Command Center. Vous pouvez attribuer ces rôles au niveau de l'organisation, d'un dossier ou d'un projet.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Center Risk Reports Viewer( Read access to security center risk reports |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Rôles de l'API Security Command Center Management

Les rôles IAM suivants sont disponibles pour l'API Security Command Center Management. Vous pouvez attribuer ces rôles au niveau de l'organisation, d'un dossier ou d'un projet.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

Rôles d'agent de service

Un agent de service permet à un service d'accéder à vos ressources.

Après avoir activé Security Command Center, deux agents de service (qui sont un type de compte de service) sont créés pour vous :

service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.com.Cet agent de service nécessite le rôle IAM

securitycenter.serviceAgent.service-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com.Cet agent de service nécessite le rôle IAM

roles/containerthreatdetection.serviceAgent.

Pour que Security Command Center fonctionne, les agents de service doivent disposer des rôles IAM requis. Vous êtes invité à accorder les rôles lors du processus d'activation de Security Command Center.

Pour afficher les autorisations de chaque rôle, consultez les ressources suivantes :

Pour attribuer les rôles, vous devez disposer du rôle roles/resourcemanager.projectIamAdmin.

Si vous ne disposez pas du rôle roles/resourcemanager.organizationAdmin, l'administrateur de votre organisation peut attribuer les rôles aux agents de service pour vous à l'aide de la commande gcloud CLI suivante :

gcloud organizations add-iam-policy-binding PROJECT_ID \

--member="SERVICE_ACCOUNT_NAME" \

--role="IAM_ROLE"

Remplacez les éléments suivants :

PROJECT_ID: ID de votre projetSERVICE_AGENT_NAME: l'un des noms d'agent de service suivants :service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.comservice-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: rôle requis suivant qui correspond à l'agent de service spécifié :roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

Pour trouver votre ID et votre numéro de projet, consultez Identifier des projets.

Pour en savoir plus sur les rôles IAM, consultez la page Comprendre les rôles.

Rôles Web Security Scanner

Les rôles IAM suivants sont disponibles pour Web Security Scanner. Vous pouvez attribuer ces rôles au niveau du projet.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|