Cette page explique comment utiliser Identity and Access Management (IAM) pour contrôler l'accès aux ressources dans une activation de Security Command Center au niveau de l'organisation. Cette page vous concerne si l'une des conditions suivantes s'applique :

- Security Command Center est activé au niveau de l'organisation, et non au niveau du projet.

- Security Command Center Standard est déjà activé au niveau de l'organisation. De plus, vous avez activé Security Command Center Premium sur un ou plusieurs projets.

Si vous avez activé Security Command Center au niveau du projet et non au niveau de l'organisation, consultez plutôt IAM pour les activations au niveau du projet.

Lorsque vous activez Security Command Center au niveau de l'organisation, vous pouvez contrôler l'accès aux ressources à différents niveaux de la hiérarchie des ressources. Security Command Center utilise les rôles IAM pour vous permettre de contrôler qui peut faire quoi avec les éléments, les résultats et les sources de sécurité au sein de votre environnement Security Command Center. Vous attribuez des rôles à des personnes physiques et à des applications, et chaque rôle donne des autorisations spécifiques.

Autorisations

Obligatoire pour l'activation

Pour activer Security Command Center, consultez l'une des pages suivantes en fonction de votre niveau de service.

Nécessaire pour l'administration et l'utilisation continues

Cette section décrit les autorisations nécessaires pour administrer et utiliser Security Command Center Premium et Standard. Pour en savoir plus sur Security Command Center Enterprise, consultez Configurer les autorisations pour une utilisation continue de Security Command Center Enterprise.

Pour modifier la configuration de votre organisation, vous avez besoin des deux rôles suivants au niveau de l'organisation :

-

Administrateur de l'organisation (

roles/resourcemanager.organizationAdmin) -

Administrateur du centre de sécurité (

roles/securitycenter.admin)

Si un utilisateur ne nécessite pas de droits de modification, pensez à lui accorder des rôles de lecteur.

Pour afficher tous les éléments, résultats et chemins d'attaque dans Security Command Center, les utilisateurs doivent disposer du rôle Lecteur administrateur du centre de sécurité (roles/securitycenter.adminViewer) au niveau de l'organisation.

Pour afficher les paramètres, les utilisateurs doivent disposer du rôle

Administrateur du centre de sécurité (roles/securitycenter.admin) au niveau de l'organisation.

Pour restreindre l'accès à des dossiers et projets individuels, n'attribuez pas tous les rôles au niveau de l'organisation. Accordez plutôt les rôles suivants au niveau du dossier ou du projet :

-

Lecteur d'éléments du centre de sécurité (

roles/securitycenter.assetsViewer) - Lecteur de données du centre de sécurité

(

roles/securitycenter.findingsViewer)

Chaque service de détection peut nécessiter des autorisations supplémentaires pour être activé ou configuré. Pour en savoir plus, consultez la documentation spécifique à chaque service.

Rôles au niveau de l'organisation

Lorsque des rôles IAM sont appliqués au niveau de l'organisation, les projets et les dossiers de cette organisation héritent de ses liaisons de rôle.

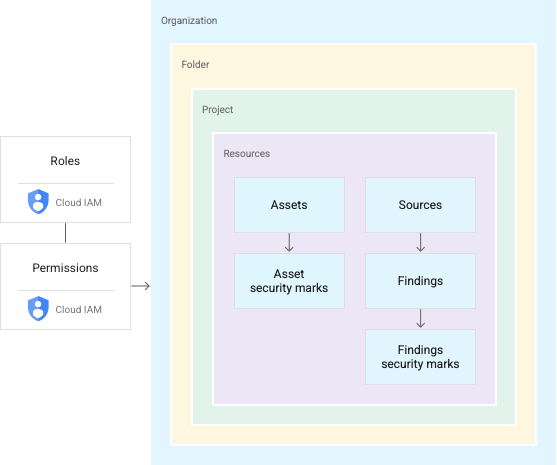

La figure suivante illustre une hiérarchie de ressources Security Command Center classique avec des rôles accordés au niveau de l'organisation.

Les rôles IAM incluent des autorisations permettant d'afficher, de modifier, de mettre à jour, de créer ou de supprimer des ressources. Les rôles attribués au niveau de l'organisation dans Security Command Center vous permettent d'appliquer des actions prescrites aux résultats, aux éléments et aux sources de sécurité dans l'ensemble de votre organisation. Par exemple, un utilisateur disposant du rôle

Éditeur de résultats du centre de sécurité (roles/securitycenter.findingsEditor) peut afficher ou modifier les résultats associés à n'importe quelle ressource dans tout projet ou dossier de votre organisation. Avec cette structure, il n'est pas nécessaire d'attribuer des rôles aux utilisateurs dans chaque dossier ou projet.

Pour obtenir des instructions sur la gestion des rôles et des autorisations, consultez la page Gérer l'accès aux projets, aux dossiers et aux organisations.

Les rôles au niveau de l'organisation ne conviennent pas à tous les cas d'utilisation, en particulier pour les applications sensibles ou les normes de conformité qui nécessitent un contrôle des accès strict. Pour créer des règles d'accès précises, vous pouvez attribuer des rôles au niveau des dossiers et des projets.

Rôles au niveau des dossiers et des projets

Security Command Center vous permet d'accorder des rôles IAM pour Security Command Center dans des dossiers et des projets spécifiques, en créant plusieurs vues ou silos, au sein de votre organisation. Vous accordez aux utilisateurs et aux groupes différentes autorisations d'accès et de modification aux dossiers et aux projets de votre organisation.

La vidéo suivante explique comment attribuer des rôles au niveau des dossiers et des projets, et comment les gérer dans la console Security Command Center.

Grâce aux rôles de dossier et de projet, les utilisateurs disposant de rôles Security Command Center peuvent gérer les éléments et les résultats dans des projets ou des dossiers désignés. Par exemple, un ingénieur de la sécurité peut disposer d'un accès limité à certains dossiers et projets, tandis qu'un administrateur de la sécurité peut gérer toutes les ressources au niveau de l'organisation.

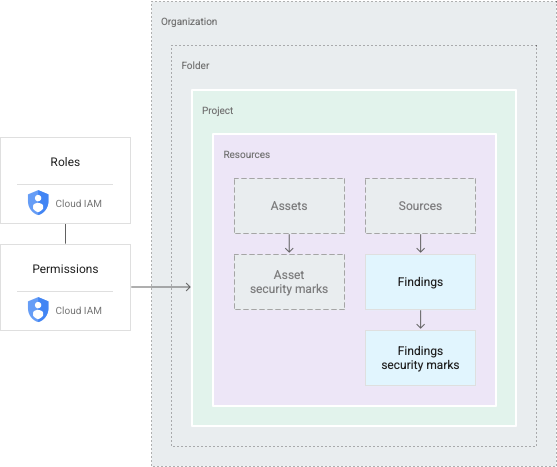

Les rôles liés aux dossiers et aux projets permettent d'appliquer des autorisations Security Command Center à des niveaux inférieurs de la hiérarchie de ressources de votre organisation. En revanche, ils ne modifient pas la hiérarchie. La figure suivante montre un utilisateur disposant des autorisations Security Command Center pour accéder aux résultats d'un projet spécifique.

Les utilisateurs disposant de rôles de dossier et de projet voient un sous-ensemble de ressources d'une organisation. Toutes les actions qu'ils effectuent sont limitées au même champ d'application. Par exemple, si un utilisateur est autorisé à accéder à un dossier, il peut accéder aux ressources de n'importe quel projet du dossier. Les autorisations associées à un projet permettent aux utilisateurs d'accéder aux ressources de ce projet.

Pour obtenir des instructions sur la gestion des rôles et des autorisations, consultez la page Gérer l'accès aux projets, aux dossiers et aux organisations.

Restrictions applicables aux rôles

En attribuant des rôles Security Command Center au niveau du dossier ou du projet, les administrateurs Security Command Center peuvent effectuer les opérations suivantes :

- limiter les autorisations d'affichage ou de modification Security Command Center à des dossiers et des projets spécifiques ;

- Accorder des autorisations d'affichage et de modification à des groupes d'éléments ou de résultats à des utilisateurs ou à des équipes spécifiques ;

- Restreindre la possibilité d'afficher ou de modifier les détails des résultats, y compris les mises à jour des marques de sécurité et l'état des résultats, aux individus ou aux groupes ayant accès au résultat sous-jacent ;

- Contrôler l'accès aux paramètres de Security Command Center, qui ne peuvent être consultés que par les personnes disposant de rôles au niveau de l'organisation.

Fonctions de Security Command Center

Les fonctions de Security Command Center sont également limitées en fonction des autorisations d'affichage et de modification.

Dans la console Google Cloud , Security Command Center permet aux personnes ne disposant pas d'autorisations au niveau de l'organisation de choisir uniquement les ressources auxquelles elles ont accès. Leur sélection met à jour tous les éléments de l'interface utilisateur, y compris les éléments, les résultats et les contrôles de paramètres. Les utilisateurs voient les droits associés à leurs rôles et s'ils peuvent accéder aux résultats ou les modifier dans leur champ d'application actuel.

L'API Security Command Center et Google Cloud CLI limitent également les fonctions aux dossiers et projets prescrits. Si des appels permettant de répertorier ou de regrouper des éléments et des résultats sont effectués par des utilisateurs disposant de rôles de dossier ou de projet, seuls les résultats ou les éléments associés à ces champs d'application sont renvoyés.

Pour les activations de Security Command Center au niveau de l'organisation, les appels permettant de créer ou de mettre à jour des résultats et de recevoir des notifications ne prennent en charge que le champ d'application de l'organisation. Vous devez disposer de rôles au niveau de l'organisation pour effectuer ces tâches.

Pour afficher les chemins d'attaque générés par les simulations de chemins d'attaque, les autorisations appropriées doivent être accordées au niveau de l'organisation et la vue de la console Google Cloud doit être définie sur l'organisation.

Ressources parentes des résultats

En règle générale, un résultat est associé à une ressource, telle qu'une machine virtuelle (VM) ou un pare-feu. Security Command Center associe les résultats au conteneur le plus immédiat pour la ressource qui a généré le résultat. Par exemple, si une VM génère un résultat, celui-ci est associé au projet contenant la VM. Les résultats qui ne sont pas associés à une ressource Google Cloud sont associés à l'organisation et sont visibles par toute personne disposant des autorisations Security Command Center au niveau de l'organisation.

Rôles Security Command Center

Les rôles IAM suivants sont disponibles pour Security Command Center. Vous pouvez attribuer ces rôles au niveau de l'organisation, d'un dossier ou d'un projet.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Center Risk Reports Viewer( Read access to security center risk reports |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Rôles de l'API Security Command Center Management

Les rôles IAM suivants sont disponibles pour l'API Security Command Center Management. Vous pouvez attribuer ces rôles au niveau de l'organisation, d'un dossier ou d'un projet.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

Rôles IAM dans Compliance Manager

Vous trouverez ci-dessous la liste des rôles et autorisations IAM disponibles pour le service Compliance Manager. Vous pouvez attribuer ces rôles au niveau de l'organisation, d'un dossier ou d'un projet.

| Role | Permissions |

|---|---|

Compliance Manager Admin Beta( Full access to Compliance Manager resources. |

|

Cloud Security Compliance Service Agent( Gives CSC Service Account access to consumer resources. |

|

Compliance Manager Viewer Beta( Readonly access to Compliance Manager resources. |

|

Rôles de l'API Security Posture

Les rôles IAM suivants sont disponibles pour l'API Security Posture et sa fonctionnalité de validation de l'infrastructure en tant que code (IaC). Sauf indication contraire, vous pouvez attribuer ces rôles au niveau de l'organisation, d'un dossier ou d'un projet.

| Role | Permissions |

|---|---|

Security Posture Admin( Full access to Security Posture service APIs. Lowest-level resources where you can grant this role:

|

|

Security Posture Deployer( Mutate and read permissions to the Posture Deployment resource. |

|

Security Posture Deployments Viewer( Read only access to the Posture Deployment resource. |

|

Security Posture Resource Editor( Mutate and read permissions to the Posture resource. |

|

Security Posture Resource Viewer( Read only access to the Posture resource. |

|

Security Posture Shift-Left Validator( Create access for Reports, e.g. IaC Validation Report. |

|

Security Posture Viewer( Read only access to all the SecurityPosture Service resources. |

|

Rôles IAM dans Data Security Posture Management

Vous trouverez ci-dessous la liste des rôles et autorisations IAM disponibles pour le service de gestion de la stratégie de sécurité des données (DSPM, Data Security Posture Management). Vous pouvez attribuer ces rôles au niveau de l'organisation, d'un dossier ou d'un projet.

| Role | Permissions |

|---|---|

Data Security Posture Management Admin( Full access to Data Security Posture Management resources. |

|

DSPM Service Agent( Gives DSPM Service Account access to consumer resources. |

|

Data Security Posture Management Viewer( Readonly access to Data Security Posture Management resources. |

|

Rôles d'agent de service

Un agent de service permet à un service d'accéder à vos ressources.

Une fois Security Command Center activé, deux agents de service sont créés pour vous :

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com.Cet agent de service nécessite le rôle IAM

roles/securitycenter.serviceAgent.service-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com.Cet agent de service nécessite le rôle IAM

roles/containerthreatdetection.serviceAgent.

Lors du processus d'activation de Security Command Center, vous êtes invité à accorder un ou plusieurs rôles IAM requis à chaque agent de service. Il est nécessaire d'attribuer les rôles à chaque agent de service pour que Security Command Center fonctionne.

Pour afficher les autorisations de chaque rôle, consultez les ressources suivantes :

Pour attribuer les rôles, vous devez disposer du rôle roles/resourcemanager.organizationAdmin.

Si vous ne disposez pas du rôle roles/resourcemanager.organizationAdmin, l'administrateur de votre organisation peut attribuer les rôles aux agents de service pour vous à l'aide de la commande gcloud CLI suivante :

gcloud organizations add-iam-policy-binding ORGANIZATION_ID \

--member="SERVICE_AGENT_NAME" \

--role="IAM_ROLE"

Remplacez les éléments suivants :

ORGANIZATION_ID: ID de votre organisation.SERVICE_AGENT_NAME: nom de l'agent de service auquel vous attribuez le rôle. Le nom est l'un des noms d'agents de service suivants :service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.comservice-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: rôle requis suivant qui correspond à l'agent de service spécifié :roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

Pour en savoir plus sur les rôles IAM, consultez la page Comprendre les rôles.

Rôles Web Security Scanner

Les rôles IAM suivants sont disponibles pour Web Security Scanner. Vous pouvez attribuer ces rôles au niveau du projet.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|