Auf dieser Seite wird beschrieben, wie Sie mit Identity and Access Management (IAM) den Zugriff auf Ressourcen bei einer Aktivierung von Security Command Center auf Projektebene steuern. Lesen Sie diese Seite nur, wenn Security Command Center nicht für Ihre Organisation aktiviert ist.

Wenn eine der folgenden Bedingungen zutrifft, lesen Sie IAM für Aktivierungen auf Organisationsebene statt dieser Seite:

- Security Command Center wird auf Organisationsebene und nicht auf Projektebene aktiviert.

- Security Command Center Standard ist bereits auf Organisationsebene aktiviert. Außerdem haben Sie Security Command Center Premium für mindestens ein Projekt aktiviert.

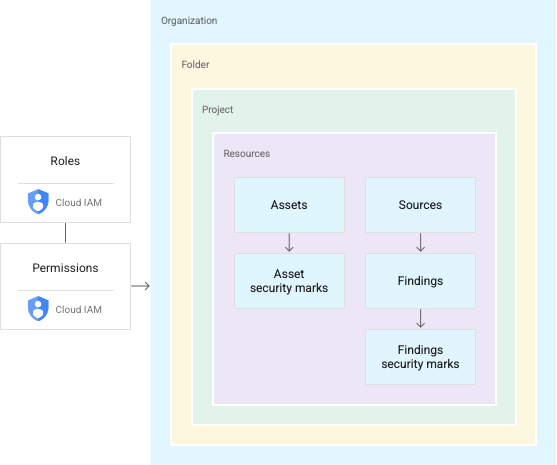

Security Command Center verwendet IAM-Rollen, damit Sie kontrollieren können, wer was mit Assets, Ergebnissen und Sicherheitsquellen in Ihrer Security Command Center-Umgebung tun kann. Sie weisen Einzelpersonen und Anwendungen Rollen zu und jede Rolle bietet spezifische Berechtigungen.

Berechtigungen

Zum Einrichten von Security Command Center oder zum Ändern der Konfiguration Ihres Projekts benötigen Sie die beiden folgenden Rollen:

- Projekt-IAM-Administrator (

roles/resourcemanager.projectIamAdmin) - Sicherheitscenter-Administrator (

roles/securitycenter.admin)

Wenn ein Nutzer keine Bearbeitungsberechtigungen benötigt, sollten Sie ihm Betrachterrollen zuweisen.

Zum Aufrufen aller Assets und Ergebnisse im Security Command Center benötigen Nutzer die Rolle „Security Center Admin Viewer“ (roles/securitycenter.adminViewer). Nutzer, die auch Einstellungen aufrufen müssen, benötigen die Rolle „Sicherheitscenter-Einstellungsbetrachter“ (roles/securitycenter.settingsViewer).

Sie können alle diese Rollen auf jeder Ebene der Ressourcenhierarchie festlegen. Wir empfehlen jedoch, sie auf Projektebene festzulegen. Diese Vorgehensweise entspricht dem Prinzip der geringsten Berechtigung.

Eine Anleitung zum Verwalten von Rollen und Berechtigungen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Geerbter Zugriff auf Aktivierungen von Security Command Center auf Projektebene

Ein Projekt übernimmt alle Rollenbindungen, die auf der Ebene der Ordner und der Organisation festgelegt sind, die das Projekt enthalten. Wenn ein Hauptkonto beispielsweise die Rolle „Security Center Findings Editor“ (roles/securitycenter.findingsEditor) auf Organisationsebene hat, hat es dieselbe Rolle auf Projektebene.

Dieser Haupt-Identität kann Ergebnisse in allen Projekten der Organisation ansehen und bearbeiten, in denen Security Command Center aktiv ist.

Die folgende Abbildung zeigt eine Ressourcenhierarchie des Security Command Center mit auf Organisationsebene gewährten Rollen.

Eine Liste der Hauptkonten mit Zugriff auf Ihr Projekt, einschließlich derer mit übernommenen Berechtigungen, finden Sie unter Aktuellen Zugriff ansehen.

Security Command Center-Rollen

Die folgenden IAM-Rollen sind für Security Command Center verfügbar. Sie können diese Rollen auf Organisations-, Ordner- oder Projektebene zuweisen.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Rollen für die Security Command Center Management API

Die folgenden IAM-Rollen sind für die Security Command Center Management API verfügbar. Sie können diese Rollen auf Organisations-, Ordner- oder Projektebene zuweisen.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

Dienst-Agent-Rollen

Mit einem Dienst-Agent kann ein Dienst auf Ihre Ressourcen zugreifen.

Nachdem Sie Security Command Center aktiviert haben, werden zwei Dienst-Agents für Sie erstellt. Dienst-Agents sind eine Art von Dienstkonto:

service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.com.Für diesen Dienst-Agent ist die IAM-Rolle

securitycenter.serviceAgenterforderlich.service-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com.Für diesen Dienst-Agent ist die IAM-Rolle

roles/containerthreatdetection.serviceAgenterforderlich.

Damit Security Command Center funktioniert, müssen den Dienst-Agents die erforderlichen IAM-Rollen zugewiesen werden. Sie werden aufgefordert, die Rollen während des Aktivierungsprozesses von Security Command Center zuzuweisen.

Informationen zu den Berechtigungen der einzelnen Rollen finden Sie unter:

Zum Zuweisen der Rollen benötigen Sie die Rolle roles/resourcemanager.projectIamAdmin.

Wenn Sie die Rolle roles/resourcemanager.organizationAdmin nicht haben, kann der Administrator Ihrer Organisation die Rollen für Sie mit dem folgenden gcloud CLI-Befehl den Dienst-Agents zuweisen:

gcloud organizations add-iam-policy-binding PROJECT_ID \

--member="SERVICE_ACCOUNT_NAME" \

--role="IAM_ROLE"

Ersetzen Sie Folgendes:

PROJECT_ID: Ihre Projekt-IDSERVICE_AGENT_NAME: einer der folgenden Namen des Dienst-Agents:service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.comservice-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: Die folgende erforderliche Rolle, die dem angegebenen Dienst-Agent entspricht:roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

Informationen zum Ermitteln der Projekt-ID und der Projektnummer finden Sie unter Projekte identifizieren.

Weitere Informationen zu IAM-Rollen finden Sie unter Informationen zu Rollen.

Web Security Scanner-Rollen

Die folgenden IAM-Rollen sind für Web Security Scanner verfügbar. Sie können diese Rollen auf Projektebene zuweisen.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|