Auf dieser Seite wird beschrieben, wie Sie mit Identity and Access Management (IAM) den Zugriff auf Ressourcen bei einer Aktivierung von Security Command Center auf Organisationsebene steuern. Diese Seite ist für Sie relevant, wenn eine der folgenden Bedingungen zutrifft:

- Security Command Center wird auf Organisationsebene und nicht auf Projektebene aktiviert.

- Security Command Center Standard ist bereits auf Organisationsebene aktiviert. Außerdem haben Sie Security Command Center Premium für mindestens ein Projekt aktiviert.

Wenn Sie Security Command Center auf Projektebene und nicht auf Organisationsebene aktiviert haben, lesen Sie stattdessen IAM für Aktivierungen auf Projektebene.

Wenn Security Command Center auf Organisationsebene aktiviert ist, können Sie den Zugriff auf Ressourcen auf verschiedenen Ebenen Ihrer Ressourcenhierarchie steuern. Security Command Center verwendet IAM-Rollen, damit Sie kontrollieren können, wer was mit Assets, Ergebnissen und Sicherheitsquellen in Ihrer Security Command Center-Umgebung tun kann. Sie weisen Einzelpersonen und Anwendungen Rollen zu und jede Rolle bietet spezifische Berechtigungen.

Berechtigungen

Für die Aktivierung erforderlich

Informationen zum Aktivieren von Security Command Center finden Sie je nach Dienststufe in einem der folgenden Abschnitte.

Aktivieren Sie die Security Command Center Standard- oder Premium-Stufe für eine Organisation.

Aktivieren Sie die Security Command Center Enterprise-Stufe.

Für die laufende Verwaltung und Nutzung erforderlich

In diesem Abschnitt werden die Berechtigungen beschrieben, die zum Verwalten und Verwenden von Security Command Center Premium und Standard erforderlich sind. Informationen zu Security Command Center Enterprise finden Sie unter Berechtigungen für die fortlaufende Nutzung von Security Command Center Enterprise konfigurieren.

Wenn Sie die Konfiguration Ihrer Organisation ändern möchten, benötigen Sie die beiden folgenden Rollen auf Organisationsebene:

-

Administrator der Organisation (

roles/resourcemanager.organizationAdmin) -

Sicherheitscenter-Administrator (

roles/securitycenter.admin)

Wenn ein Nutzer keine Bearbeitungsberechtigungen benötigt, sollten Sie ihm Betrachterrollen zuweisen.

Um alle Assets, Ergebnisse und Angriffspfade im Security Command Center aufzurufen, benötigen Nutzer die Rolle Security Center Admin-Betrachter (roles/securitycenter.adminViewer) auf Organisationsebene.

Zum Aufrufen von Einstellungen benötigen Nutzer die Rolle

Sicherheitscenter-Administrator (roles/securitycenter.admin) auf Organisationsebene.

Wenn Sie den Zugriff auf einzelne Ordner und Projekte einschränken möchten, gewähren Sie nicht alle Rollen auf Organisationsebene. Weisen Sie stattdessen die folgenden Rollen auf Ordnerebene oder Projektebene zu:

-

Betrachter von Sicherheitscenter-Assets (

roles/securitycenter.assetsViewer) - Betrachter von Sicherheitscenter-Ergebnissen

(

roles/securitycenter.findingsViewer)

Für jeden Erkennungsdienst sind möglicherweise zusätzliche Berechtigungen erforderlich, um ihn zu aktivieren oder zu konfigurieren. Weitere Informationen finden Sie in der Dokumentation zum jeweiligen Dienst.

Rollen auf Organisationsebene

Wenn IAM-Rollen auf Organisationsebene angewendet werden, erben Projekte und Ordner unter dieser Organisation deren Rollenbindungen.

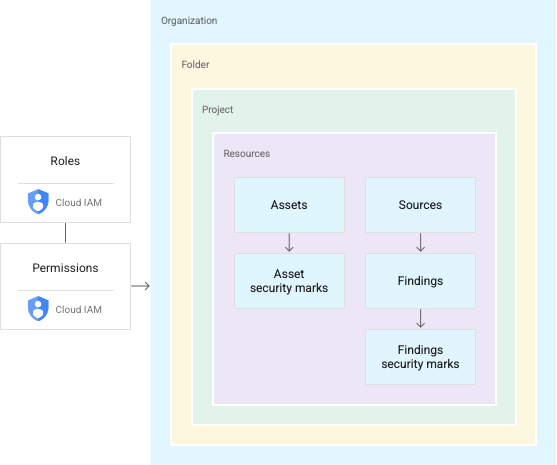

Die folgende Abbildung zeigt eine typische Ressourcenhierarchie des Security Command Center mit auf Organisationsebene gewährten Rollen.

IAM-Rollen enthalten Berechtigungen zum Aufrufen, Bearbeiten, Aktualisieren, Erstellen oder Löschen von Ressourcen. Mit den auf Organisationsebene im Security Command Center zugewiesenen Rollen können Sie vordefinierte Aktionen für Ergebnisse, Assets und Sicherheitsquellen in Ihrer gesamten Organisation ausführen. Beispielsweise kann ein Nutzer, dem die Rolle

Sicherheitscenter-Ergebnisbearbeiter (roles/securitycenter.findingsEditor) zugewiesen ist, die Ergebnisse ansehen oder bearbeiten, die an eine Ressource in einem Projekt oder Ordner in Ihrer Organisation angehängt sind. Bei dieser Struktur müssen Sie Nutzern nicht in jedem Ordner oder Projekt Rollen zuweisen.

Eine Anleitung zum Verwalten von Rollen und Berechtigungen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Rollen auf Organisationsebene eignen sich nicht für alle Anwendungsfälle, insbesondere nicht für sensible Anwendungen oder Compliance-Standards, die strenge Zugriffssteuerungen erfordern. Wenn Sie detaillierte Zugriffsrichtlinien erstellen möchten, können Sie Rollen auf Ordner- und Projektebene zuweisen.

Rollen auf Ordner- und Projektebene

Mit Security Command Center können Sie IAM-Rollen von Security Command Center für bestimmte Ordner und Projekte zuweisen und mehrere Ansichten oder Silos innerhalb Ihrer Organisation erstellen. Sie gewähren Nutzern und Gruppen unterschiedliche Zugriffs- und Bearbeitungsberechtigungen für Ordner und Projekte in Ihrer Organisation.

Im folgenden Video wird beschrieben, wie Sie Rollen auf Ordner- und Projektebene gewähren und in der Security Command Center Console verwalten.

Mit Ordner- und Projektrollen können Nutzer mit Security Command Center-Rollen Assets und Ergebnisse in bestimmten Projekten oder Ordnern verwalten. Einem Sicherheitstechniker kann beispielsweise ein begrenzter Zugriff auf ausgewählte Ordner und Projekte gewährt werden, während ein Sicherheitsadministrator alle Ressourcen auf Organisationsebene verwalten kann.

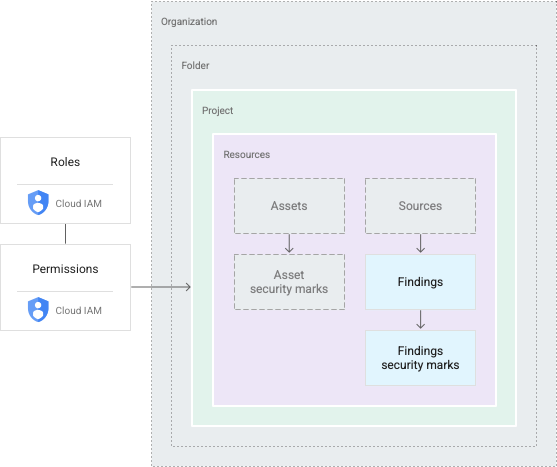

Ordner- und Projektrollen ermöglichen die Anwendung von Security Command Center-Berechtigungen auf niedrigeren Ebenen der Ressourcenhierarchie Ihrer Organisation, ändern die Hierarchie jedoch nicht. Die folgende Abbildung veranschaulicht einen Nutzer mit Security Command Center-Berechtigungen für den Zugriff auf Ergebnisse in einem bestimmten Projekt.

Nutzer mit Ordner- und Projektrollen sehen einen Teil der Ressourcen einer Organisation. Alle ausgeführten Aktionen sind auf denselben Bereich beschränkt. Wenn ein Nutzer beispielsweise Berechtigungen für einen Ordner hat, kann er auf Ressourcen in jedem Projekt im Ordner zugreifen. Mit Berechtigungen für ein Projekt erhalten Nutzer Zugriff auf die Ressourcen in diesem Projekt.

Eine Anleitung zum Verwalten von Rollen und Berechtigungen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Rollenbeschränkungen

Mit Security Command Center-Rollen auf Ordner- oder Projektebene können die Administratoren von Security Command Center Folgendes tun:

- Ansichts- oder Bearbeitungsberechtigungen des Security Command Center für bestimmte Ordner und Projekte beschränken

- Lese- und Bearbeitungsberechtigungen für Gruppen von Assets oder Ergebnissen für bestimmte Nutzer oder Teams gewähren

- Möglichkeit, Details zu Ergebnissen anzusehen oder zu bearbeiten, einschließlich Aktualisierungen für Sicherheitsmarkierungen und Ergebnisstatus, auf Einzelpersonen oder Gruppen mit Zugriff auf das zugrunde liegende Ergebnis zu beschränken

- Steuern Sie den Zugriff auf Security Command Center-Einstellungen, die nur von Einzelpersonen mit Rollen auf Organisationsebene angezeigt werden können.

Security Command Center-Funktionen

Security Command Center-Funktionen sind auch basierend auf Lese- und Bearbeitungsberechtigungen eingeschränkt.

In der Google Cloud Console können Personen ohne Berechtigungen auf Organisationsebene mit Security Command Center nur Ressourcen auswählen, auf die sie Zugriff haben. Ihre Auswahl aktualisiert alle Elemente der Benutzeroberfläche, einschließlich Assets, Ergebnissen und Einstellungen. Nutzer sehen die Berechtigungen, die mit ihren Rollen verknüpft sind und ob sie auf die Ergebnisse in ihrem aktuellen Bereich zugreifen oder sie bearbeiten können.

Die Security Command Center API und die Google Cloud CLI beschränken Funktionen auch auf vorgeschriebene Ordner und Projekte. Wenn Nutzer mit Ordner- oder Projektrollen Assets und Ergebnisse auflisten oder gruppieren, werden nur Ergebnisse oder Assets in diesen Bereichen zurückgegeben.

Bei Aktivierungen von Security Command Center auf Organisationsebene unterstützen Aufrufe zum Erstellen oder Aktualisieren von Ergebnissen und Ergebnisbenachrichtigungen nur den Organisationsbereich. Sie benötigen Rollen auf Organisationsebene, um diese Aufgaben auszuführen.

Damit Sie die von Angriffspfadsimulationen generierten Angriffspfade ansehen können, müssen die entsprechenden Berechtigungen auf Organisationsebene gewährt werden und die Konsolenansicht Google Cloud muss auf die Organisation festgelegt sein.

Übergeordnete Ressourcen für Ergebnisse

In der Regel ist ein Ergebnis an eine Ressource wie eine virtuelle Maschine (VM) oder Firewall angehängt. Security Command Center hängt Ergebnisse an den nächstgelegenen Container für die Ressource an, die das Ergebnis generiert hat. Wenn eine VM beispielsweise ein Ergebnis generiert, wird das Ergebnis mit dem Projekt verknüpft, das die VM enthält. Ergebnisse, die nicht mit einer Google Cloud -Ressource verbunden sind, sind an die Organisation angehängt und für alle Nutzer mit Security Command Center-Berechtigungen auf Organisationsebene sichtbar.

Security Command Center-Rollen

Die folgenden IAM-Rollen sind für Security Command Center verfügbar. Sie können diese Rollen auf Organisations-, Ordner- oder Projektebene zuweisen.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Rollen für die Security Command Center Management API

Die folgenden IAM-Rollen sind für die Security Command Center Management API verfügbar. Sie können diese Rollen auf Organisations-, Ordner- oder Projektebene zuweisen.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

IAM-Rollen in Compliance Manager

Die folgende Liste enthält die für den Compliance Manager-Dienst verfügbaren IAM-Rollen und -Berechtigungen. Sie können diese Rollen auf Organisations-, Ordner- oder Projektebene zuweisen.

| Role | Permissions |

|---|---|

Compliance Manager Admin Beta( Full access to Compliance Manager resources. |

|

Cloud Security Compliance Service Agent( Gives CSC Service Account access to consumer resources. |

|

Compliance Manager Viewer Beta( Readonly access to Compliance Manager resources. |

|

Rollen für die Security Posture API

Die folgenden IAM-Rollen sind für die Security Posture API und die zugehörige Funktion zur IaC-Validierung (Infrastructure as Code) verfügbar. Sofern nicht anders angegeben, können Sie diese Rollen auf Organisations-, Ordner- oder Projektebene zuweisen.

| Role | Permissions |

|---|---|

Security Posture Admin( Full access to Security Posture service APIs. Lowest-level resources where you can grant this role:

|

|

Security Posture Deployer( Mutate and read permissions to the Posture Deployment resource. |

|

Security Posture Deployments Viewer( Read only access to the Posture Deployment resource. |

|

Security Posture Resource Editor( Mutate and read permissions to the Posture resource. |

|

Security Posture Resource Viewer( Read only access to the Posture resource. |

|

Security Posture Shift-Left Validator( Create access for Reports, e.g. IaC Validation Report. |

|

Security Posture Viewer( Read only access to all the SecurityPosture Service resources. |

|

IAM-Rollen in der Verwaltung des Datensicherheitsstatus

Im Folgenden finden Sie eine Liste der IAM-Rollen und Berechtigungen, die für den DSPM-Dienst (Data Security Posture Management) verfügbar sind. Sie können diese Rollen auf Organisations-, Ordner- oder Projektebene zuweisen.

| Role | Permissions |

|---|---|

Data Security Posture Management Admin( Full access to Data Security Posture Management resources. |

|

DSPM Service Agent( Gives DSPM Service Account access to consumer resources. |

|

Data Security Posture Management Viewer( Readonly access to Data Security Posture Management resources. |

|

Dienst-Agent-Rollen

Mit einem Dienst-Agent kann ein Dienst auf Ihre Ressourcen zugreifen.

Nachdem Sie Security Command Center aktiviert haben, werden zwei Service-Agents für Sie erstellt:

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com.Für diesen Dienst-Agenten ist die IAM-Rolle

roles/securitycenter.serviceAgenterforderlich.service-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com.Für diesen Dienst-Agenten ist die IAM-Rolle

roles/containerthreatdetection.serviceAgenterforderlich.

Während des Aktivierungsprozesses von Security Command Center werden Sie aufgefordert, jedem Dienst-Agent eine oder mehrere erforderliche IAM-Rollen zuzuweisen. Die Zuweisung der Rollen an jeden Dienst-Agent ist erforderlich, damit Security Command Center funktioniert.

Informationen zu den Berechtigungen der einzelnen Rollen finden Sie unter:

Zum Zuweisen der Rollen benötigen Sie die Rolle roles/resourcemanager.organizationAdmin.

Wenn Sie die Rolle roles/resourcemanager.organizationAdmin nicht haben, kann der Administrator Ihrer Organisation die Rollen mit dem folgenden gcloud CLI-Befehl für Sie den Dienst-Agents zuweisen:

gcloud organizations add-iam-policy-binding ORGANIZATION_ID \

--member="SERVICE_AGENT_NAME" \

--role="IAM_ROLE"

Ersetzen Sie Folgendes:

ORGANIZATION_ID: Ihre Organisations-ID.SERVICE_AGENT_NAME: Der Name des Dienst-Agents, dem Sie die Rolle zuweisen. Der Name ist einer der folgenden Namen des Dienst-Agents:service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.comservice-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: Die folgende erforderliche Rolle, die dem angegebenen Dienst-Agent entspricht:roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

Weitere Informationen zu IAM-Rollen finden Sie unter Informationen zu Rollen.

Web Security Scanner-Rollen

Die folgenden IAM-Rollen sind für Web Security Scanner verfügbar. Sie können diese Rollen auf Projektebene zuweisen.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|