도메인 제한 공유를 사용하면 도메인 또는 조직 리소스를 기반으로 리소스 공유를 제한할 수 있습니다. 도메인 제한 공유가 활성화된 경우 허용된 도메인 또는 조직에 속한 주 구성원에게만 Google Cloud 조직에서 IAM 역할을 부여할 수 있습니다.

도메인별로 ID를 제한하는 데 사용할 수 있는 조직 정책에는 세 가지 유형이 있습니다.

iam.managed.allowedPolicyMembers관리형 제약 조건iam.googleapis.com/AllowPolicy리소스를 참조하는 커스텀 조직 정책iam.allowedPolicyMemberDomains기존 관리형 제약 조건

시작하기 전에

도메인 제한 공유를 구현하는 데 사용할 방법을 선택합니다. 각 방법의 장단점에 대해 자세히 알아보려면 도메인별 공유 제한 방법을 참고하세요.

필요한 역할

도메인 제한 공유를 시행하는 데 필요한 권한을 얻으려면 관리자에게 조직에 대한 조직 정책 관리자 (roles/orgpolicy.policyAdmin) IAM 역할을 부여해 달라고 요청하세요.

역할 부여에 대한 자세한 내용은 프로젝트, 폴더, 조직에 대한 액세스 관리를 참조하세요.

커스텀 역할이나 다른 사전 정의된 역할을 통해 필요한 권한을 얻을 수도 있습니다.

iam.managed.allowedPolicyMembers 제약 조건을 사용하여 도메인 제한 공유 구현

콘솔

Google Cloud 콘솔에서 조직 정책 페이지로 이동합니다.

프로젝트 선택 도구에서 조직 정책을 수정하려는 프로젝트, 폴더, 조직을 선택합니다. 표시되는 조직 정책 페이지에 이 리소스에 사용 가능한 조직 정책 제약조건의 필터링 가능한 목록이 표시됩니다.

목록에서 IAM 허용 정책에서 허용된 정책 구성원 제한 관리형 제약 조건을 선택합니다.

정책 세부정보 페이지에서 정책 관리를 클릭합니다.

정책 수정 페이지에서 상위 정책 재정의를 선택합니다.

규칙 추가를 선택한 다음 조직 정책 규칙을 업데이트합니다.

시행에서 사용을 선택합니다.

필요에 따라 태그로 조직 정책을 조건부로 만들려면 조건 추가를 클릭합니다. 조건부 규칙을 조직 정책에 추가하는 경우 비조건부 규칙을 최소 하나 이상 추가해야 합니다. 그렇지 않으면 정책을 저장할 수 없습니다. 자세한 내용은 태그를 사용하여 조직 정책 설정을 참조하세요.

매개변수 섹션에서 조직에 역할을 부여할 구성원 및 주 구성원 집합을 구성한 다음 저장을 클릭합니다.

선택적으로 조직 정책 변경사항이 적용되기 전에 그 효과를 미리 보려면 변경사항 테스트를 클릭합니다. 조직 정책 변경사항 테스트에 대한 자세한 내용은 정책 시뮬레이터로 조직 정책 변경사항 테스트를 참고하세요.

테스트 실행 모드의 조직 정책을 적용하려면 테스트 실행 정책 설정을 클릭합니다. 자세한 내용은 테스트 실행 모드의 조직 정책 만들기를 참조하세요.

테스트 실행 모드의 조직 정책이 의도한 대로 작동하는지 확인한 후 정책 설정을 클릭하여 라이브 정책을 설정합니다.

gcloud

조직 정책을 정의하는 YAML 파일을 만듭니다.

name: organizations/ORG_ID/policies/iam.managed.allowedPolicyMembers spec: rules: - enforce: true parameters: allowedMemberSubjects: - ALLOWED_MEMBER_1 - ALLOWED_MEMBER_2 allowedPrincipalSets: - ALLOWED_PRINCIPAL_SET_1 - ALLOWED_PRINCIPAL_SET_2다음을 바꿉니다.

ORG_ID: Google Cloud조직의 숫자 ID입니다.ALLOWED_MEMBER_1,ALLOWED_MEMBER_2: 조직에서 역할을 부여할 구성원입니다(예:user:example-user@example.com).ALLOWED_PRINCIPAL_SET_1,ALLOWED_PRINCIPAL_SET_2: 조직에서 역할을 부여할 주 구성원 집합입니다. 예를 들면//cloudresourcemanager.googleapis.com/organizations/0123456789012입니다.

필요에 따라 태그에 따라 조직 정책을 조건부로 설정하려면

condition블록을rules에 추가합니다. 조건부 규칙을 조직 정책에 추가하는 경우 비조건부 규칙을 최소 하나 이상 추가해야 합니다. 그렇지 않으면 정책을 저장할 수 없습니다. 자세한 내용은 태그를 사용하여 조직 정책 설정을 참조하세요.org-policies set-policy명령어와spec플래그를 사용하여 정책을 설정합니다.gcloud org-policies set-policy POLICY_PATH \ --update-mask=specPOLICY_PATH를 조직 정책 YAML 파일의 전체 경로로 바꿉니다.

정책을 적용하기 전에 테스트 실행 모드에서 정책을 테스트하는 방법을 알아보려면 테스트 실행 모드의 조직 정책 만들기를 참고하세요.

정책을 적용하기 전에 시뮬레이션하는 방법을 알아보려면 정책 시뮬레이터로 조직 정책 변경사항 테스트를 참고하세요.

REST

조직 정책을 설정하려면 organizations.policies.create 메서드를 사용합니다.

POST https://orgpolicy.googleapis.com/v2/{parent=organizations/ORGANIZATION_ID}/policies

요청 JSON 본문에는 조직 정책의 정의가 포함됩니다.

이 제약 조건이 매개변수를 지원하지 않으면 rules 아래의 parameters 블록을 생략합니다.

{

"name": "organizations/ORG_ID/policies/CONSTRAINT_NAME",

"spec": {

"rules": [

{

"enforce": true,

"parameters": {

"allowedMemberSubjects": [

"ALLOWED_MEMBER_1",

"ALLOWED_MEMBER_2"

],

"allowedPrincipalSets": [

"ALLOWED_PRINCIPAL_SET_1",

"ALLOWED_PRINCIPAL_SET_2"

]

}

}

]

}

}

다음을 바꿉니다.

ORG_ID: Google Cloud조직의 숫자 ID입니다.CONSTRAINT_NAME: 설정할 제약조건의 이름입니다.ALLOWED_MEMBER_1,ALLOWED_MEMBER_2: 조직에서 역할을 부여할 구성원입니다(예:user:example-user@example.com).ALLOWED_PRINCIPAL_SET_1,ALLOWED_PRINCIPAL_SET_2: 조직에서 역할을 부여할 주 구성원 집합입니다. 예를 들면//cloudresourcemanager.googleapis.com/organizations/0123456789012입니다.

필요에 따라 태그에 따라 조직 정책을 조건부로 설정하려면 condition 블록을 rules에 추가합니다. 조건부 규칙을 조직 정책에 추가하는 경우 비조건부 규칙을 최소 하나 이상 추가해야 합니다. 그렇지 않으면 정책을 저장할 수 없습니다. 자세한 내용은 태그를 사용하여 조직 정책 설정을 참조하세요.

정책을 적용하기 전에 테스트 실행 모드에서 정책을 테스트하는 방법을 알아보려면 테스트 실행 모드의 조직 정책 만들기를 참고하세요.

정책을 적용하기 전에 시뮬레이션하는 방법을 알아보려면 정책 시뮬레이터로 조직 정책 변경사항 테스트를 참고하세요.

커스텀 조직 정책을 사용하여 도메인 제한 공유 구현

조직에서 역할을 부여받을 수 있는 주 구성원을 제한하는 커스텀 제약조건을 만듭니다.

조직 구성원에게만 역할 부여를 제한하도록 조직 주 구성원이 설정된

memberInPrincipalSetCEL 함수를 사용합니다. 조직 ID를 찾는 방법은 조직 주 구성원 집합 가져오기를 참고하세요.예를 들어 다음 제약 조건은 조직의 구성원에게만 역할 부여를 제한합니다.

name: organizations/ORG_ID/customConstraints/custom.allowInternalIdentitiesOnly resourceTypes: iam.googleapis.com/AllowPolicy methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) ) )" actionType: ALLOW displayName: Only allow organization members to be granted roles원하는 경우 논리 연산자 (

&&,||,!)로 결합된 추가 CEL 함수를 추가하여 제약 조건을 구체화합니다. 다음 함수를 추가할 수 있습니다.예를 들어 다음 제약 조건은 역할 부여를 조직의 구성원과

admin@example.com로 제한합니다.name: organizations/ORG_ID/customConstraints/custom.allowInternalIdentitiesOnly resourceTypes: iam.googleapis.com/AllowPolicy methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, ( MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) || MemberSubjectMatches(member, ['user:admin@example.com']) ) ) )" actionType: ALLOW displayName: Only allow organization members and service agents to be granted roles

커스텀 제약조건을 설정합니다.

새 커스텀 제약조건의 YAML 파일을 만든 후에는 조직에서 조직 정책에 사용할 수 있도록 설정해야 합니다. 커스텀 제약조건을 설정하려면gcloud org-policies set-custom-constraint명령어를 사용합니다.gcloud org-policies set-custom-constraint CONSTRAINT_PATH

CONSTRAINT_PATH를 커스텀 제약조건 파일의 전체 경로로 바꿉니다. 예를 들면/home/user/customconstraint.yaml입니다. 완료되면 Google Cloud 조직 정책 목록에서 조직 정책으로 커스텀 제약조건을 사용할 수 있습니다. 커스텀 제약조건이 존재하는지 확인하려면gcloud org-policies list-custom-constraints명령어를 사용합니다.gcloud org-policies list-custom-constraints --organization=ORGANIZATION_ID

ORGANIZATION_ID를 조직 리소스 ID로 바꿉니다. 자세한 내용은 조직 정책 보기를 참조하세요.커스텀 조직 정책을 적용합니다.

제약조건을 참조하는 조직 정책을 만들고 해당 조직 정책을 Google Cloud 리소스에 적용하여 제약 조건을 적용할 수 있습니다.콘솔

- Google Cloud 콘솔에서 조직 정책 페이지로 이동합니다.

- 프로젝트 선택 도구에서 조직 정책을 설정할 프로젝트를 선택합니다.

- 조직 정책 페이지의 목록에서 제약조건을 선택하여 해당 제약조건의 정책 세부정보 페이지를 봅니다.

- 이 리소스의 조직 정책을 구성하려면 정책 관리를 클릭합니다.

- 정책 수정 페이지에서 상위 정책 재정의를 선택합니다.

- 규칙 추가를 클릭합니다.

- 적용 섹션에서 이 조직 정책 적용을 사용 설정할지 여부를 선택합니다.

- (선택사항) 태그로 조직 정책을 조건부로 만들려면 조건 추가를 클릭합니다. 조건부 규칙을 조직 정책에 추가하면 비조건부 규칙을 최소 하나 이상 추가해야 합니다. 그렇지 않으면 정책을 저장할 수 없습니다. 자세한 내용은 태그를 사용하여 조직 정책 설정을 참조하세요.

- 변경사항 테스트를 클릭하여 조직 정책의 효과를 시뮬레이션합니다. 기존 관리형 제약조건에는 정책 시뮬레이션을 사용할 수 없습니다. 자세한 내용은 정책 시뮬레이터로 조직 정책 변경사항 테스트를 참조하세요.

- 조직 정책을 완료하고 적용하려면 정책 설정을 클릭합니다. 정책이 적용되는 데 최대 15분이 소요됩니다.

gcloud

불리언 규칙이 있는 조직 정책을 만들려면 제약조건을 참조하는 정책 YAML 파일을 만듭니다.

name: projects/PROJECT_ID/policies/CONSTRAINT_NAME spec: rules: - enforce: true

다음을 바꿉니다.

-

PROJECT_ID: 제약조건을 적용할 프로젝트입니다. -

CONSTRAINT_NAME: 적용할 제약조건의 이름입니다. 예를 들면compute.disableAllIpv6입니다.

제약조건이 포함된 조직 정책을 적용하려면 다음 명령어를 실행합니다.

gcloud org-policies set-policy POLICY_PATH

POLICY_PATH를 조직 정책 YAML 파일의 전체 경로로 바꿉니다. 정책이 적용되는 데 최대 15분이 소요됩니다.

iam.allowedPolicyMemberDomains 제약 조건을 사용하여 도메인 제한 공유 구현

도메인 제한 제약조건은 목록 constraint_type이 있는 기존 관리 제약조건입니다.

도메인 제한 제약조건의 allowed_values 목록에 조직 주 구성원 집합 또는 Google Workspace 고객 ID를 지정할 수 있습니다. 자세한 내용은 조직 주 구성원 집합과 Google Workspace 고객 ID 비교를 참고하세요.

조직 주 구성원 집합과 Google Workspace ID는 자동으로 허용되지 않습니다. 조직의 주 구성원이 조직의 리소스에 액세스하도록 허용하려면 조직 주 구성원 집합 또는 Google Workspace ID가 허용된 주 구성원 집합으로 포함되어야 합니다.

도메인 제한 제약조건은 값 거부를 지원하지 않으며 조직 정책을 denied_values 목록에 ID로 저장할 수 없습니다.

지원되는 리소스 목록에 포함된 모든 리소스에 도메인 제한 제약조건을 조건부로 적용하는 조직 정책을 만들 수 있습니다. 예를 들면 Cloud Storage 버킷, BigQuery 데이터 세트 또는 Compute Engine VM입니다.

콘솔

도메인 제한 제약조건을 포함하여 조직 정책을 설정하려면 다음을 수행합니다.

Google Cloud 콘솔에서 조직 정책 페이지로 이동합니다.

프로젝트 선택 도구에서 정책을 설정할 조직 리소스를 선택합니다.

조직 정책 페이지의 제약조건 목록에서 도메인 제한 공유를 선택합니다.

정책 세부정보 페이지에서 정책 관리를 클릭합니다.

적용 대상에서 상위 정책 재정의를 선택합니다.

규칙 추가를 클릭합니다.

정책 값에서 커스텀을 선택합니다.

정책 유형에서 허용을 선택합니다.

커스텀 값에서 필드에 조직 주 구성원 집합 또는 Google Workspace 고객 ID를 입력합니다.

여러 ID를 추가하려면 새 정책 값을 클릭하여 추가 필드를 만듭니다.

완료를 클릭합니다.

필요에 따라 태그에 도메인 제한 제약조건을 조건부로 만들려면 조건 추가를 클릭합니다.

제목 필드에 조건의 이름을 입력합니다.

설명 필드에 조건 설명을 입력합니다. 설명에서는 필요한 태그와 태그가 리소스에 미치는 영향에 대한 컨텍스트를 제공합니다.

조건 작성 도구를 사용하여 제약조건이 적용되도록 특정 태그가 필요한 조건을 만들 수 있습니다.

조건 빌더 탭의 조건 유형 메뉴에서 태그를 선택합니다.

조건 연산자를 선택합니다. 전체 태그를 일치시키려면 일치 연산자를 사용합니다. 태그 키와 태그 값을 일치시키려면 ID 일치 연산자를 사용합니다.

일치 연산자를 선택했으면 태그의 네임스페이스 값을 입력합니다. 일치 ID 연산자를 선택했으면 키와 값 ID를 입력합니다.

추가를 클릭하면 조건을 여러 개 만들 수 있습니다. 다른 조건을 추가하는 경우 And로 전환하여 조건부 논리가 모두 필요하도록 설정할 수 있습니다. Or로 전환하면 조건 중 하나만 참이 되도록 조건부 논리를 설정할 수 있습니다.

조건 필드 오른쪽에 있는 큰 X를 클릭하여 표현식을 삭제할 수 있습니다.

조건 수정을 완료했으면 저장을 클릭합니다.

정책을 시행하려면 정책 설정을 클릭합니다.

gcloud

Google Cloud CLI를 통해 정책을 설정할 수 있습니다. 도메인 제한 제약조건을 포함하는 정책을 만들려면 다음 명령어를 실행하세요.

도메인 제한 제약조건을 포함하는 조직 정책을 설정하려면 다음 명령어를 실행합니다.

gcloud org-policies set-policy POLICY_PATH

여기에서 POLICY_PATH는 조직 정책 YAML 파일의 전체 경로이며 다음과 유사합니다.

name: organizations/ORGANIZATION_ID/policies/iam.allowedPolicyMemberDomains

spec:

rules:

- condition: # This condition applies to the values block.

expression: "resource.matchTag('ORGANIZATION_ID/environment', 'dev')"

values:

allowedValues:

- PRINCIPAL_SET

- values:

allowedValues:

- PRINCIPAL_SET

다음을 바꿉니다.

- ORGANIZATION_ID를 이 정책을 설정할 조직 리소스의 ID로 바꿉니다.

- 허용할 주 구성원 식별자에 대한 PRINCIPAL_SET.

조직 주 구성원 집합 또는 Google Workspace 고객 ID를 포함할 수 있습니다. 예를 들면

is:principalSet://cloudresourcemanager.googleapis.com/organizations/01234567890123또는is:C03g5e3bc입니다.

이 조직 정책이 시행되면 allowed_values 목록에 지정된 ID만 허용 정책에서 허용됩니다. 허용되려면 주 구성원이 지정된 조직 주 구성원 집합에 속하거나 지정된 Google Workspace 도메인에 속해야 합니다.

예를 들어 회사 Google Workspace 도메인의 고객 ID만 허용하는 조직 정책을 만든 경우 해당 도메인과 연결된 주 구성원만 이 시점부터 허용 정책에 추가될 수 있습니다.

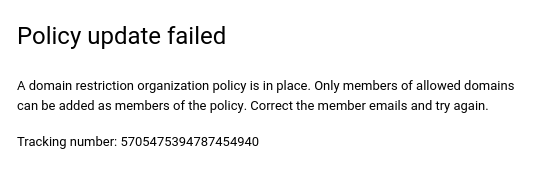

오류 메시지 예시

allowed_values 목록에 포함되지 않은 주 구성원을 추가하여 iam.allowedPolicyMemberDomains 기존 관리 제약조건을 위반할 경우 작업이 실패하고 오류 메시지가 표시됩니다.

콘솔

gcloud

ERROR: (gcloud.projects.set-iam-policy) FAILED_PRECONDITION: One or more users named in the policy do not belong to a permitted customer.

조직 주 구성원 집합 가져오기

Google Cloud 콘솔, gcloud CLI 또는 Cloud Resource Manager API를 사용하여 조직 리소스 ID를 가져올 수 있습니다.

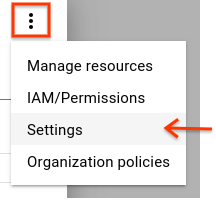

Console

Google Cloud 콘솔을 사용하여 조직 리소스 ID를 가져오려면 다음 단계를 따르세요.

- Google Cloud 콘솔로 이동합니다.

- 페이지 상단의 프로젝트 선택기에서 조직 리소스를 선택합니다.

- 오른쪽에서 더보기를 클릭한 후 설정을 클릭합니다.

설정 페이지에 조직 리소스 ID가 표시됩니다.

gcloud

조직 리소스 ID를 찾으려면 다음 명령어를 실행하세요.

gcloud organizations list

이 명령어는 사용자가 속한 모든 조직 리소스와 해당 조직 리소스 ID를 나열합니다.

API

Cloud Resource Manager API를 사용하여 조직 리소스 ID를 찾으려면 도메인에 대한 쿼리를 포함해 organizations.search() 메서드를 사용합니다. 예를 들면 다음과 같습니다.

GET https://cloudresourcemanager.googleapis.com/v3/organizations:search{query=domain:altostrat.com}

응답에는 altostrat.com에 속한 조직 리소스의 메타데이터(조직 리소스 ID 포함)가 포함됩니다.

조직 리소스 ID를 확인한 후 여기에 속한 주 구성원 집합에 올바른 식별자를 사용해야 합니다. 예를 들면 다음과 같습니다.

principalSet://iam.googleapis.com/organizations/01234567890123

조직 주 구성원 집합을 입력하면 다음 주 구성원에게 조직의 역할이 부여될 수 있습니다.

- 조직의 모든 직원 ID 풀

- 조직의 모든 프로젝트에 있는 모든 서비스 계정과 워크로드 아이덴티티 풀

- 조직의 리소스와 연결된 모든 서비스 에이전트

IAM 주 구성원 식별자에 대한 자세한 내용은 주 구성원 식별자를 참조하세요.

Google Workspace 고객 ID 검색

Google Workspace 고객 ID를 입력하면 다음 주체에 조직의 역할을 부여할 수 있습니다.

- Google Workspace 고객 ID와 연결된 모든 도메인의 모든 ID

- 조직의 모든 직원 ID 풀

- 조직의 모든 프로젝트에 있는 모든 서비스 계정과 워크로드 아이덴티티 풀

- 조직의 리소스와 연결된 모든 서비스 에이전트

도메인 제한 제약조건에서 사용하는 Google Workspace 고객 ID를 두 가지 방법으로 얻을 수 있습니다.

gcloud

gcloud organizations list 명령어를 사용하면 resourcemanager.organizations.get 권한이 있는 모든 조직을 볼 수 있습니다.

gcloud organizations list

이 명령어는 DISPLAY_NAME, ID (조직 ID), DIRECTORY_CUSTOMER_ID를 반환합니다. Google Workspace 고객 ID는 DIRECTORY_CUSTOMER_ID입니다.

API

Google Workspace Directory API를 사용하면 Google Workspace 고객 ID를 검색할 수 있습니다.

Google Workspace 관리자로 로그인하면 Customers: get API 메서드 문서를 방문하여 Execute를 클릭합니다. 승인 후에는 응답에 고객 ID가 표시됩니다.

또는 API 클라이언트를 사용할 수 있습니다.

https://www.googleapis.com/auth/admin.directory.customer.readonly범위용 OAuth 액세스 토큰을 가져옵니다.다음 명령어를 실행하여 Google Workspace Directory API를 쿼리합니다.

curl -# -X GET "https://www.googleapis.com/admin/directory/v1/customers/customerKey" \ -H "Authorization: Bearer $access_token" -H "Content-Type: application/json"

이 명령어는 고객 정보를 포함하는 JSON 응답을 반환합니다. Google Workspace 고객 ID는 id입니다.

도메인으로 제한된 공유의 예외 구성

일부 Google Cloud 서비스는 서비스 계정, 서비스 에이전트, 기타 계정을 사용하여 사용자를 대신하여 작업을 실행합니다. 도메인 제한 공유로 인해 이러한 계정에 필요한 IAM 역할이 자동으로 부여되지 않아 특정 작업이 실패할 수 있습니다.

다음 표에는 도메인 제한 공유의 영향을 받을 수 있는 Google Cloud 작업이 나와 있습니다. 또한 이러한 작업이 성공하려면 역할이 자동으로 부여되어야 하는 계정도 나열됩니다.

커스텀 조직 정책 또는 iam.managed.allowedPolicyMembers 관리 제약 조건을 사용하여 도메인 제한 공유를 구현하는 경우 이러한 계정을 도메인 제한 공유 제약 조건의 예외로 추가하는 것이 좋습니다. 계정을 예외로 추가하려면 허용된 구성원 목록에 계정의 주 구성원 식별자를 추가합니다.

iam.allowedPolicyMemberDomains 기존 관리 제약 조건을 사용하여 도메인 제한 공유를 구현하는 경우 이러한 계정이 나열된 작업을 수행하려면 계정 액세스를 강제해야 할 수 있습니다.

| 작업 | 주 구성원 식별자 |

|---|---|

| 결제 계정에 BigQuery 로그 싱크 사용 설정 | serviceAccount:bUNIQUE_ID@gcp-sa-logging.iam.gserviceaccount.com |

| 스토리지 액세스 로깅 사용 설정 | serviceAccount:cloud-storage-analytics@google.com |

| Pub/Sub를 Google Chat 앱의 엔드포인트로 사용 | serviceAccount:chat-api-push@system.gserviceaccount.com |

| Pub/Sub를 사용하여 Google Play에서 실시간 개발자 알림 수신 | serviceAccount:google-play-developer-notifications@system.gserviceaccount.com |

| Cloud CDN으로 서명된 URL 사용 | serviceAccount:service-PROJECT_NUMBER@cloud-cdn-fill.iam.gserviceaccount.com |

| Cloud CDN을 사용한 비공개 원본 인증 | serviceAccount:service-PROJECT_NUMBER@https-lb.iam.gserviceaccount.com |

Cloud Run 공개 서비스

Cloud Run을 사용하면 서비스를 공개할 수 있습니다. 하지만 도메인 제한 공유를 구현하면 조직 외부 사용자가 공개 Cloud Run 서비스에 액세스할 수 없습니다.

사용자가 공개 Cloud Run 서비스에 액세스하도록 허용하려면 Cloud Run 서비스의 Cloud Run 호출자 IAM 검사를 사용 중지해야 합니다. 자세한 내용은 서비스의 Cloud Run 호출자 사용 중지를 참고하세요.

기타 데이터를 공개적으로 공유

맞춤 조직 정책을 사용하여 도메인 제한 공유를 구현하는 경우 조직 정책에 예외를 추가하여 공개 데이터 공유를 허용할 수 있습니다.

데이터를 공개적으로 공유하는 데는 특수 주 구성원인 allUsers 및 allAuthenticatedUsers이 필요합니다. 도메인 제한 공유를 사용하는 동안 데이터를 공개적으로 공유해야 하는 경우 이러한 주체에 대한 예외를 추가해야 합니다.

예외 추가는 도메인 제한 공유를 구현하기 위해 맞춤 조직 정책을 사용하는 경우에만 가능합니다.

allUsers 및 allAuthenticatedUsers에 대한 예외를 추가하려면 리소스 태그를 기반으로 조건부 커스텀 조직 정책을 만드세요.

조직 리소스에 태그 키를 만듭니다.

gcloud resource-manager tags keys create allUsersIngress \ --parent=organizations/ORGANIZATION_IDORGANIZATION_ID를 조직 ID로 바꿉니다.만든 태그 키의 태그 값을 만듭니다.

gcloud resource-manager tags values create True \ --parent=ORGANIZATION_ID/allUsersIngress \ --description="Allow allUsers to access internal Cloud Run services"공개적으로 공유하려는 리소스에 태그를 연결합니다.

제약 조건의 조건 표현식에서

memberSubjectMatchesCEL 함수를 사용하여 커스텀 제약 조건을 만듭니다.예를 들어 다음 조건 표현식은 조직의 구성원,

allUsers,allAuthenticatedUsers에 대한 역할 부여를 제한합니다.name: organizations/ORGANIZATION_ID/customConstraints/custom.allowInternalAndSpecialIdentitiesOnly resourceTypes: iam.googleapis.com/AllowPolicy methodTypes: - CREATE - UPDATE condition: "resource.bindings.all( binding, binding.members.all(member, ( MemberInPrincipalSet(member, ['//cloudresourcemanager.googleapis.com/organizations/ORG_ID']) || MemberSubjectMatches(member, ['allUsers', 'allAuthenticatedUsers']) ) ) )" actionType: ALLOW displayName: Only allow organization members, allusers, and allAuthenticatedUsers to be granted roles커스텀 제약조건을 시행하는 조직 정책을 만듭니다.

name: organizations/ORGANIZATION_ID/policies/iam.allowedPolicyMemberDomains spec: rules: - allowAll: true condition: expression: resource.matchTag("ORGANIZATION_ID/allUsersIngress", "True") title: allowAllUsersIngress조직 정책을 적용합니다.

gcloud org-policies set-policy POLICY_PATHPOLICY_PATH을 조직 정책의 경로와 파일 이름으로 바꿉니다.

조건부 조직 정책을 사용하면 allUsersIngress: true 태그가 지정된 리소스에 대한 권한을 allUsers ID에 부여할 수 있습니다.

계정 액세스 강제 적용

도메인 제약조건을 위반하여 프로젝트에 대한 계정 액세스를 강제로 적용해야 하는 경우 다음 방법을 사용하세요.

도메인 제한 제약조건을 포함하는 조직 정책을 삭제합니다.

프로젝트에 대한 액세스 권한을 계정에 부여합니다.

도메인 제한 제약조건으로 조직 정책을 다시 구현합니다.

또는 관련 서비스 계정이 포함된 Google 그룹에 대한 액세스 권한을 부여할 수 있습니다.

허용 도메인 내에 Google 그룹을 만듭니다.

Google Workspace 관리자 패널을 사용하여 해당 그룹에 대한 도메인 제한을 중지합니다.

서비스 계정을 그룹에 추가합니다.

허용 정책에서 Google 그룹에 대한 액세스 권한을 부여합니다.