您可以使用 Google Cloud Cloud API,透過程式碼存取產品和服務。這些 Cloud API 公開簡單的 JSON REST 介面,您可透過用戶端程式庫來呼叫該介面。

本文說明如何啟用 Cloud API,以及將 Cloud 用戶端程式庫新增至專案。

瀏覽 Cloud API

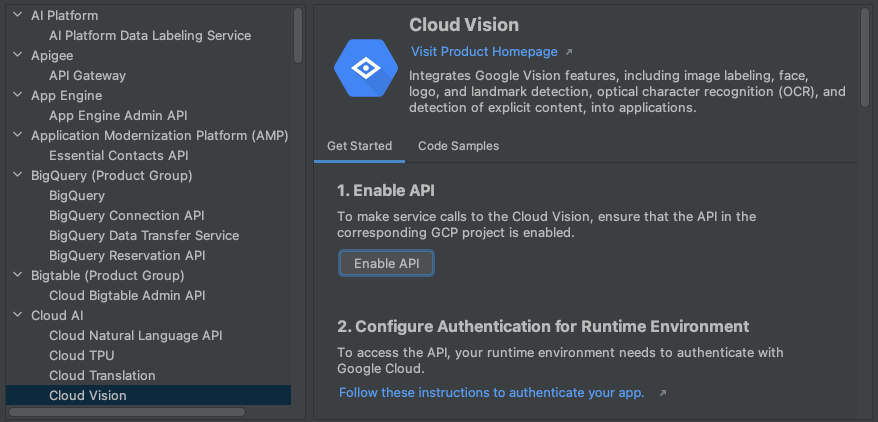

如要在 IDE 中探索所有可用的 Google Cloud API,請按照下列步驟操作:

依序前往「工具」>「Google Cloud Code」>「Cloud API」。

「管理 Google Cloud API」視窗會依類別分組 Cloud API。您也可以使用「Search APIs」(搜尋 API) 搜尋列,找出特定 API。

按一下 API 即可查看更多詳細資料,例如狀態、對應用戶端程式庫的特定語言安裝說明,以及相關說明文件。

啟用 Cloud API

如要使用 API 詳細資料為專案啟用 Cloud API,請按照下列步驟操作:

在「Cloud API」詳細資料檢視畫面中,選取要啟用 Cloud API 的 Google Cloud 專案。

點按「啟用 API」。

啟用 API 後,系統會顯示訊息確認變更。

新增 Cloud 用戶端程式庫

如要在 IntelliJ 中將程式庫新增至專案,請按照下列步驟操作:

Java Maven 專案

- 依序前往「Tools」 >「Google Cloud Code」 >「Cloud APIs」。

- 選取偏好的程式庫類型,例如「Google Cloud Client Library」(建議用於大多數專案) 或「Java Spring Google Cloud」(建議用於使用 Java Spring 的專案)。

- 如果適用,請按照 IDE 中「安裝用戶端程式庫」的其餘指示操作。

- 完成後,按一下「關閉」。

「Manage Google Cloud APIs」對話方塊中的「Install Client Library」部分會顯示支援的程式庫。

所有其他專案

- 依序前往「Tools」 >「Google Cloud Code」 >「Cloud APIs」。

- 如要安裝 API,請按照所選語言的 API 詳細資料頁面列出的安裝說明操作。

如果您要開發 Java 應用程式,也需要將程式庫偏好設定指定為「Google Cloud Client Library」(建議) 或「Java Spring Google Cloud」。

- 完成後,按一下「關閉」。

「Manage Google Cloud APIs」對話方塊中的「Install Client Library」部分會顯示支援的程式庫。

使用 API 程式碼範例

如要在 API 探索工具中搜尋及使用各個 API 的程式碼範例,請按照下列步驟操作:

依序前往「工具」>「Google Cloud Code」>「Cloud API」。

如要開啟詳細資料檢視畫面,請按一下 API 名稱。

如要查看 API 的程式碼範例,請按一下「Code Samples」(程式碼範例) 分頁標籤。

如要篩選範例清單,請輸入要搜尋的文字,或從「語言」下拉式選單中選取程式設計語言。

設定驗證方法

啟用必要 API 並新增必要的用戶端程式庫後,您必須設定應用程式,才能順利完成驗證。設定方式取決於開發類型和執行平台。

完成相關驗證步驟後,應用程式即可通過驗證,並準備好部署。

本機開發

本機電腦

如果您透過 IDE 登入 Google Cloud,Cloud Code 會確保您已設定應用程式預設憑證 (ADC)。如果未使用 Cloud Code 登入,請手動執行 gcloud

auth application-default login。

minikube

- 如果您透過 IDE 登入 Google Cloud,Cloud Code 會確保您已設定應用程式預設憑證 (ADC)。如果未使用 Cloud Code 登入,請手動執行

gcloud auth application-default login。 - 使用

minikube start --addons gcp-auth啟動 minikube。這會在 Pod 中掛接 ADC。如需 Google Cloud 的詳細 minikube 驗證指南,請參閱 minikube gcp-auth 文件。

其他本機 K8s 叢集

- 如果您透過 IDE 登入 Google Cloud,Cloud Code 會確保您已設定應用程式預設憑證 (ADC)。如果未使用 Cloud Code 登入,請手動執行

gcloud auth application-default login。 - 在 Pod 或 Deployment 資訊清單中編輯 Pod 規格,將本機

gcloud目錄掛接至 Kubernetes Pod,讓 Google Cloud 用戶端程式庫可以找到您的憑證。Kubernetes Pod 設定範例:apiVersion: v1 kind: Pod metadata: name: my-app labels: name: my-app spec: containers: - name: my-app image: gcr.io/google-containers/busybox ports: - containerPort: 8080 volumeMounts: - mountPath: /root/.config/gcloud name: gcloud-volume volumes: - name: gcloud-volume hostPath: path: /path/to/home/.config/gcloud

Cloud Run

如果您透過 IDE 登入 Google Cloud,Cloud Code 會確保您已設定應用程式預設憑證 (ADC)。如果未使用 Cloud Code 登入,請手動執行 gcloud

auth application-default login。

遠端開發

Google Kubernetes Engine

視專案範圍而定,您可以選擇在 GKE 上驗證 Google Cloud 服務的方式:

- (僅限開發)

- 使用下列設定建立 GKE 叢集:

- 請務必使用 GKE 預設使用的服務帳戶 (Compute Engine 預設服務帳戶),並將「存取範圍」設為「允許所有 Cloud API 的完整存取權」(這兩項設定都位於「節點集區」>「安全性」部分)。

由於節點上部署的所有工作負載都會共用 Compute Engine 服務帳戶,這個方法會過度提供權限,因此僅適用於開發作業。 - 確認叢集未啟用 Workload Identity (位於「叢集」 >「安全性」部分)。

- 請務必使用 GKE 預設使用的服務帳戶 (Compute Engine 預設服務帳戶),並將「存取範圍」設為「允許所有 Cloud API 的完整存取權」(這兩項設定都位於「節點集區」>「安全性」部分)。

- 將必要角色指派給 Compute Engine 預設服務帳戶:

- 如要存取密鑰,請按照這篇文章的 Secret Manager 專屬步驟,在服務帳戶中設定必要角色。

- 如果使用 Compute Engine 預設服務帳戶,可能已套用正確的 IAM 角色。

如需可授予身分的 IAM 角色類型和預先定義角色清單,請參閱瞭解角色指南。

如需授予角色的步驟,請參閱「授予、變更及撤銷資源存取權」一文。

- 使用下列設定建立 GKE 叢集:

- (建議用於正式版)

- 使用 Workload Identity 設定 GKE 叢集和應用程式,在 GKE 上驗證 Google Cloud 服務。這會將 Kubernetes 服務帳戶與 Google 服務帳戶建立關聯。

- 在 Kubernetes Deployment YAML 檔案中設定

.spec.serviceAccountName欄位,將 Kubernetes Deployment 設為參照 Kubernetes 服務帳戶。

如果您處理的應用程式是透過 Cloud Code 範本建立,這個檔案會位於 kubernetes-manifests 資料夾下方。 - 如果您要存取的 Google Cloud 服務需要其他角色,請將這些角色授予您用於開發應用程式的 Google 服務帳戶:

- 如要存取密鑰,請按照這篇文章的 Secret Manager 專屬步驟,在服務帳戶中設定必要角色。

如需可授予身分的 IAM 角色類型和預先定義角色清單,請參閱瞭解角色指南。

如需授予角色的步驟,請參閱「授予、變更及撤銷資源存取權」一文。

Cloud Run

-

如要建立新的專屬服務帳戶來部署 Cloud Run 應用程式,請在「服務帳戶」頁面中,選取儲存密鑰的專案。

- 按一下「建立服務帳戶」。

- 在「建立服務帳戶」對話方塊中,輸入服務帳戶的描述性名稱。

- 將「服務帳戶 ID」變更為可辨識的專屬值,然後按一下「建立」。

- 如果您嘗試存取的 Google Cloud 服務需要其他角色,請授予這些角色,然後依序點選「繼續」和「完成」。

- 如要將 Kubernetes 服務帳戶新增至部署設定,請依序前往「Run」(執行) >「Edit Configurations」(編輯設定),然後在「Service Name」(服務名稱) 欄位中指定服務帳戶。

Cloud Run

視專案範圍而定,您可以選擇在 GKE 上驗證 Google Cloud 服務的方式:

- (僅限開發)

- 使用下列設定建立 GKE 叢集:

- 請務必使用 GKE 預設使用的服務帳戶 (Compute Engine 預設服務帳戶),並將「存取範圍」設為「允許所有 Cloud API 的完整存取權」(這兩項設定都位於「節點集區」>「安全性」部分)。

由於節點上部署的所有工作負載都會共用 Compute Engine 服務帳戶,這個方法會過度提供權限,因此僅適用於開發作業。

- 確認叢集未啟用 Workload Identity (位於「叢集」 >「安全性」部分)。

- 請務必使用 GKE 預設使用的服務帳戶 (Compute Engine 預設服務帳戶),並將「存取範圍」設為「允許所有 Cloud API 的完整存取權」(這兩項設定都位於「節點集區」>「安全性」部分)。

- 將必要角色指派給 Compute Engine 預設服務帳戶:

- 如要存取密鑰,請按照這篇文章的 Secret Manager 專屬步驟,在服務帳戶中設定必要角色。

- 如果使用 Compute Engine 預設服務帳戶,可能已套用正確的 IAM 角色。

如需可授予身分的 IAM 角色類型和預先定義角色清單,請參閱瞭解角色指南。

如需授予角色的步驟,請參閱「授予、變更及撤銷資源存取權」一文。

- 使用下列設定建立 GKE 叢集:

- (建議用於正式版)

- 使用 Workload Identity 設定 GKE 叢集和應用程式,在 GKE 上驗證 Google Cloud 服務。這會將 Kubernetes 服務帳戶與 Google 服務帳戶建立關聯。

- 如要將 Kubernetes 服務帳戶新增至部署設定,請依序前往「Run」(執行) >「Edit Configurations」(編輯設定),然後在「Service Name」(服務名稱) 欄位中指定 Kubernetes 服務帳戶。

- 如果您要存取的 Google Cloud 服務需要其他角色,請將這些角色授予您用於開發應用程式的 Google 服務帳戶:

- 如要存取密鑰,請按照這篇文章的 Secret Manager 專屬步驟,在服務帳戶中設定必要角色。

如需可授予身分的 IAM 角色類型和預先定義角色清單,請參閱瞭解角色指南。

如需授予角色的步驟,請參閱「授予、變更及撤銷資源存取權」一文。

啟用 Secret Manager 權限的遠端開發

如果您是遠端開發,使用服務帳戶進行驗證,且應用程式使用密鑰,除了遠端開發說明之外,還需要完成幾個額外步驟。這些步驟會將必要角色指派給 Google 服務帳戶,以便存取特定 Secret Manager 密鑰:

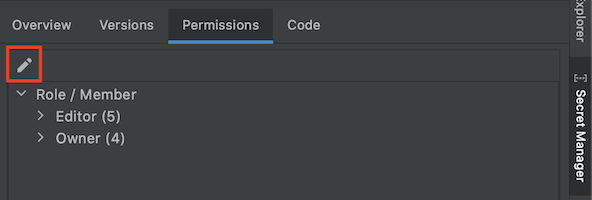

如要開啟 Secret Manager 工具視窗,請依序前往「Tools」>「Google Cloud Code」>「Secret Manager」。

在程式碼中選取要存取的密鑰。

按一下「權限」分頁標籤,然後按一下「編輯」「編輯權限」,設定密鑰的權限。

網頁瀏覽器會在新視窗中開啟控制台,並顯示密碼的 Secret Manager 設定頁面。 Google Cloud

在 Google Cloud 控制台中,按一下「權限」分頁標籤,然後點選「授予存取權」。

在「新增主體」欄位中,輸入您的服務帳戶。

在「Select a role」(選取角色) 下拉式選單欄位中,選取「Secret Manager Secret Accessor」(Secret Manager 密鑰存取者) 角色。

完成後,按一下「儲存」。

您的服務帳戶有權存取這個密鑰。