Perlindungan Adaptif Google Cloud Armor membantu Anda melindungi Google Cloud aplikasi, situs, dan layanan Anda dari serangan distributed denial-of-service (DDoS) L7 seperti banjir HTTP dan aktivitas berbahaya lainnya yang berfrekuensi tinggi di layer 7 (tingkat aplikasi). Adaptive Protection membuat model machine learning yang melakukan hal berikut:

- Mendeteksi dan memberikan peringatan tentang aktivitas anomali

- Buat tanda tangan yang menjelaskan potensi serangan

- Buat aturan WAF Cloud Armor kustom untuk memblokir tanda tangan

Anda mengaktifkan atau menonaktifkan Perlindungan Adaptif berdasarkan per kebijakan keamanan.

Notifikasi tentang traffic anomali (potensi serangan), yang mencakup tanda tangan serangan, muncul di dasbor peristiwa Adaptive Protection dengan log peristiwa yang dikirim ke Cloud Logging, tempat log tersebut dapat dianalisis secara langsung atau diteruskan ke alur kerja pemantauan peristiwa keamanan atau log hilir. Pemberitahuan tentang potensi serangan juga dibuat sebagai temuan di Security Command Center.

Ketersediaan Perlindungan Adaptif

Pemberitahuan Perlindungan Adaptif Penuh hanya tersedia jika Anda berlangganan Google Cloud Armor Enterprise. Jika tidak, Anda hanya akan menerima notifikasi dasar. Peringatan dasar hanya berisi informasi minimal, seperti skor keyakinan deteksi dan ukuran serangan. Peringatan dasar tidak menyertakan tanda tangan serangan atau aturan yang disarankan untuk di-deploy pengguna.

Jika project Anda belum terdaftar di Cloud Armor Enterprise, baca Menggunakan Cloud Armor Enterprise untuk mengetahui informasi tentang cara mendaftar.

Cloud Logging dan Cloud Monitoring

Karena penggunaan Adaptive Protection yang efektif mengharuskan Anda memahami cara kerja logging dan pemberitahuan di Google Cloud, sebaiknya Anda memahami Cloud Logging, pemberitahuan, dan kebijakan pemberitahuan.

- Untuk mengetahui informasi logging umum, lihat dokumentasi Cloud Logging.

- Untuk mengetahui informasi tentang pemberitahuan, lihat dokumentasi Cloud Monitoring.

- Untuk mengetahui informasi logging khusus Cloud Armor, lihat Menggunakan logging permintaan.

Untuk memastikan pelaporan dan pencatatan log yang tepat, Cloud Armor memerlukan akses ke log berikut. Log ini harus disimpan di Cloud Logging, atau dirutekan ke bucket logging yang dapat diakses Cloud Armor.

networksecurity.googleapis.com/dos_attacknetworksecurity.googleapis.com/network_dos_attacknetworksecurity.googleapis.com/network_dos_attack_mitigations

Mengonfigurasi dan menyesuaikan pemberitahuan

Anda dapat mengaktifkan Adaptive Protection di project tempat kebijakan keamanan Cloud Armor sudah melindungi aplikasi Anda. Saat Anda mengaktifkan Perlindungan Adaptif untuk kebijakan keamanan tertentu, Perlindungan Adaptif berlaku untuk semua layanan backend yang terkait dengan kebijakan keamanan.

Setelah Perlindungan Adaptif diaktifkan, ada periode pelatihan minimal satu jam sebelum Perlindungan Adaptif mengembangkan dasar yang andal dan mulai memantau traffic dan membuat pemberitahuan. Selama periode pelatihan, Adaptive Protection memodelkan pola penggunaan dan traffic masuk yang khusus untuk setiap layanan backend, sehingga mengembangkan dasar untuk setiap layanan backend. Setelah periode pelatihan selesai, Anda akan menerima pemberitahuan real-time saat Adaptive Protection mengidentifikasi anomali frekuensi tinggi atau volume tinggi dalam traffic yang diarahkan ke salah satu layanan backend yang terkait dengan kebijakan keamanan tersebut.

Anda dapat menyesuaikan pemberitahuan Adaptive Protection berdasarkan beberapa metrik. Pemberitahuan, yang dikirim ke Cloud Logging, mencakup tingkat keyakinan, tanda tangan serangan, aturan yang disarankan, dan perkiraan tingkat dasar yang terpengaruh yang terkait dengan aturan yang disarankan.

- Tingkat keyakinan menunjukkan keyakinan model Perlindungan Adaptif dalam memprediksi bahwa perubahan pola traffic yang diamati bersifat anomali.

- Rasio dasar yang terpengaruh yang terkait dengan aturan yang disarankan menunjukkan persentase traffic dasar yang ada yang tercakup oleh aturan tersebut. Disediakan dua tarif. Yang pertama adalah persentase relatif terhadap traffic ke layanan backend tertentu yang diserang. Yang kedua adalah persentase relatif terhadap semua traffic yang melalui kebijakan keamanan, termasuk semua target layanan backend yang dikonfigurasi (bukan hanya yang diserang).

Anda dapat memfilter pemberitahuan di Cloud Logging berdasarkan tingkat keyakinan atau rasio dasar yang terpengaruh, atau keduanya. Untuk mengetahui informasi selengkapnya tentang penyesuaian pemberitahuan, lihat Mengelola kebijakan pemberitahuan.

Adaptive Protection bertujuan untuk melindungi layanan backend dari serangan DDoS Lapisan 7 bervolume tinggi. Dalam skenario berikut, permintaan tidak dihitung dalam Perlindungan Adaptif:

- Permintaan yang disajikan langsung dari Cloud CDN

- Permintaan ditolak oleh kebijakan keamanan Cloud Armor

Model terperinci

Secara default, Perlindungan Adaptif mendeteksi serangan dan menyarankan mitigasi berdasarkan traffic umum yang diarahkan ke setiap layanan backend. Artinya, backend di belakang layanan backend dapat kelebihan beban, tetapi Perlindungan Adaptif tidak mengambil tindakan karena traffic serangan tidak anomali terhadap layanan backend.

Fitur model terperinci memungkinkan Anda mengonfigurasi host atau jalur tertentu sebagai unit terperinci yang dianalisis oleh Perlindungan Adaptif. Saat Anda menggunakan model terperinci, mitigasi yang disarankan Adaptive Protection memfilter traffic berdasarkan awalan jalur URL atau host yang cocok, sehingga membantu mengurangi positif palsu. Setiap host atau jalur ini disebut unit traffic terperinci.

Tanda tangan serangan yang teridentifikasi hanya menargetkan traffic serangan yang masuk ke unit traffic terperinci; namun, pemfilteran tetap berlaku untuk semua permintaan yang cocok dengan aturan yang di-deploy, seperti yang akan terjadi tanpa konfigurasi terperinci. Misalnya, jika Anda ingin aturan yang di-deploy otomatis hanya mencocokkan unit terperinci traffic tertentu, pertimbangkan untuk menggunakan kondisi kecocokan seperti evaluateAdaptiveProtectionAutoDeploy() && request.headers['host'] == ... && request.path == ....

Selain awalan jalur URL dan host, Anda dapat mengonfigurasi nilai minimum pemberitahuan berdasarkan beberapa atau semua opsi berikut. Anda dapat menerapkan nilai minimum ini ke unit traffic terperinci atau ke layanan backend secara keseluruhan, kecuali untuk nilai minimum beban yang hanya dapat diterapkan ke layanan backend:

- Beban: Beban maksimum untuk layanan backend, sesuai dengan Application Load Balancer yang dikonfigurasi. Opsi ini tidak tersedia untuk unit traffic terperinci dan tidak tersedia untuk backend serverless seperti Cloud Run, fungsi Cloud Run, atau backend asal eksternal.

- Kueri per detik (QPS) absolut: Jumlah traffic puncak, dalam kueri per detik, yang diterima oleh layanan backend atau unit traffic.

- Relatif terhadap QPS dasar: Kelipatan volume traffic dasar jangka panjang rata-rata. Misalnya, nilai

2mewakili QPS dua kali lipat volume traffic dasar.

Untuk mengetahui informasi selengkapnya tentang cara mengonfigurasi model terperinci, lihat Mengonfigurasi Adaptive Protection Google Cloud Armor.

Menggunakan dan menafsirkan peringatan

Segera setelah mendeteksi serangan yang dicurigai, Perlindungan Adaptif akan membuat peristiwa di dasbor peristiwa Perlindungan Adaptif dan membuat item log di Cloud Logging. Peringatan ada di payload JSON item log. Item log dibuat di resource Network Security Policy di Cloud Logging. Pesan log mengidentifikasi layanan backend yang diserang dan menyertakan skor keyakinan yang menunjukkan seberapa kuat Perlindungan Adaptif menilai perubahan pola traffic yang teridentifikasi sebagai anomali. Pesan log juga mencakup tanda tangan serangan yang menggambarkan karakteristik traffic serangan, beserta saran aturan Cloud Armor yang dapat Anda terapkan untuk mengurangi serangan.

Memahami tanda serangan

Peringatan Perlindungan Adaptif mencakup tanda tangan serangan, yang merupakan deskripsi atribut lalu lintas dari potensi serangan. Anda menggunakan tanda tangan untuk mengidentifikasi dan berpotensi memblokir serangan. Tanda tangan memiliki dua bentuk: sebagai tabel yang dapat dibaca pengguna dan sebagai aturan WAF Cloud Armor yang telah dibuat sebelumnya yang dapat Anda deploy dalam kebijakan keamanan yang relevan. Jika Anda tidak berlangganan Cloud Armor Enterprise, tanda tangan serangan tidak disertakan dalam notifikasi dasar.

Tanda tangan terdiri dari serangkaian atribut, seperti alamat IP sumber, wilayah geografis, cookie, agen pengguna, perujuk, dan header permintaan HTTP lainnya, serta serangkaian nilai untuk atribut tersebut yang dianggap terkait dengan potensi traffic serangan. Kumpulan atribut tidak dapat dikonfigurasi pengguna. Nilai atribut bergantung pada nilai dalam traffic masuk ke layanan backend Anda.

Untuk setiap nilai atribut yang diyakini Adaptive Protection menunjukkan potensi serangan, Adaptive Protection mencantumkan hal berikut:

- Kemungkinan serangan

- Proporsi atribut dalam serangan, yaitu persentase potensi lalu lintas serangan yang memiliki nilai ini pada saat serangan terdeteksi

- Proporsi atribut dalam dasar pengukuran, yaitu persentase traffic dasar pengukuran yang memiliki nilai atribut ini pada saat serangan terdeteksi

Spesifikasi entri Cloud Logging berisi detail tentang informasi dalam setiap pemberitahuan.

Berikut adalah contoh tabel yang dapat dibaca pengguna yang berisi tanda tangan dari potensi serangan:

| Nama atribut | Nilai | Jenis pencocokan | Kemungkinan serangan | Proporsi dalam serangan | Proporsi dalam dasar pengukuran |

|---|---|---|---|---|---|

UserAgent |

"foo" | Pencocokan persis | 0,7 | 0,85 | 0,12 |

UserAgent |

"bar" | Pencocokan persis | 0,6 | 0,7 | 0,4 |

| IP Sumber | "a.b.c.d" | Pencocokan persis | 0,95 | 0,1 | 0,01 |

| IP Sumber | a.b.c.e | Pencocokan persis | 0,95 | 0,1 | 0,01 |

| IP Sumber | a.b.c.f | Pencocokan persis | 0,05 | 0,1 | 0,1 |

RegionCode |

Inggris Raya | Pencocokan persis | 0,64 | 0,3 | 0,1 |

RegionCode |

IN | Pencocokan persis | 0,25 | 0,2 | 0,3 |

RequestUri |

/urlpart | Substring | 0,7 | 0,85 | 0,12 |

Pemberitahuan Adaptive Protection dan log peristiwa Cloud Logging yang relevan berisi hal berikut:

- ID pemberitahuan unik, atau

alertID, yang digunakan untuk merujuk ke pemberitahuan tertentu saat melaporkan masukan pengguna (selengkapnya di bawah) - Layanan backend yang diserang, atau

backendService - Skor keyakinan, atau

confidence, yang merupakan angka antara 0 dan 1 yang menunjukkan seberapa kuat sistem Perlindungan Adaptif menilai peristiwa yang terdeteksi sebagai serangan berbahaya

Anda juga menerima serangkaian tanda tangan dan aturan yang mencirikan serangan yang terdeteksi. Secara khusus, set ini menyediakan daftar headerSignatures, dengan masing-masing sesuai dengan satu header HTTP dan berisi daftar significantValues untuk header tertentu. Setiap nilai signifikan adalah nilai header yang diamati atau substring-nya.

Berikut adalah contoh tanda tangan:

...

headerSignatures: [

0: {

name: "Referer"

significantValues: [

0: {

attackLikelihood: 0.95

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.6

proportionInBaseline: 0.01

value: "foo.attacker.com"

}

]

}

...

Peringatan ini menunjukkan bahwa nilai foo.attacker.com di header Referer penting dalam mengkarakterisasi serangan. Lebih khusus lagi, 60% traffic serangan (proportionInAttack) memiliki nilai Referer ini dan hanya 1% traffic dasar di antara semua traffic (proportionInBaseline) yang memiliki nilai Referer yang sama. Selain itu, di antara semua traffic yang cocok dengan nilai Referer ini, 95% adalah traffic serangan (attackLikelihood).

Nilai ini menunjukkan bahwa jika Anda memblokir semua permintaan dengan foo.attacker.com

di kolom header Referer, Anda akan berhasil memblokir 60% serangan

dan juga 1% traffic dasar.

Properti matchType menentukan hubungan antara

atribut dalam traffic serangan dan nilai signifikan. Nilainya dapat berupa

MATCH_TYPE_CONTAINS atau MATCH_TYPE_EQUALS.

Tanda tangan berikutnya cocok dengan traffic dengan substring /api? di URI permintaan:

...

headerSignatures: [

0: {

name: "RequestUri"

significantValues: [

0: {

attackLikelihood: 0.95

matchType: "MATCH_TYPE_CONTAINS"

proportionInAttack: 0.9

proportionInBaseline: 0.01

value: "/api?"

}

]

}

...

Men-deploy aturan yang disarankan

Pemberitahuan Perlindungan Adaptif juga memberikan saran aturan Cloud Armor yang dinyatakan dalam bahasa aturan kustom. Aturan ini dapat digunakan untuk membuat aturan dalam kebijakan keamanan Cloud Armor guna memitigasi serangan. Selain tanda tangan, pemberitahuan mencakup rasio traffic dasar yang terpengaruh untuk membantu Anda mengevaluasi dampak penerapan aturan. Rasio traffic dasar yang terpengaruh adalah proporsi traffic dasar yang diproyeksikan dan cocok dengan tanda tangan serangan yang diidentifikasi oleh Perlindungan Adaptif. Jika Anda tidak berlangganan Cloud Armor Enterprise, alert dasar yang dikirim oleh Adaptive Protection tidak menyertakan saran aturan Cloud Armor yang dapat Anda terapkan.

Anda dapat menemukan beberapa tanda tangan pemberitahuan serta rasio dasar yang terpengaruh dalam pesan log yang dikirim ke Cloud Logging. Contoh berikut adalah payload JSON dari contoh pemberitahuan beserta label resource yang dapat Anda gunakan untuk memfilter log.

...

jsonPayload: {

alertId: "11275630857957031521"

backendService: "test-service"

confidence: 0.71828485

headerSignatures: [

0: {

name: "RequestUri"

significantValues: [

0: {

attackLikelihood: 0.88

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.85

proportionInBaseline: 0.01

value: "/"

}

]

}

1: {

name: "RegionCode"

significantValues: [

0: {

attackLikelihood: 0.08

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.17

proportionInBaseline: 0.28

value: "US"

}

1: {

attackLikelihood: 0.68

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.09

proportionInBaseline: 0.01

value: "DE"

}

2: {

attackLikelihood: 0.74

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.05

proportionInBaseline: 0

value: "MD"

}

]

}

2: {

name: "UserAgent"

significantValues: [

0: {

attackLikelihood: 0.92

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.85

proportionInBaseline: 0

value: "Unusual browser"

}

1: {

attackLikelihood: 0.87

proportionInAttack: 0.7

proportionInBaseline: 0.1

missing: true

}

]

}

]

suggestedRule: [

0: {

action: "DENY"

evaluation: {

impactedAttackProportion: 0.95

impactedBaselineProportion: 0.001

impactedBaselinePolicyProportion: 0.001

}

expression: "evaluateAdaptiveProtection('11275630857957031521')"

}

]

ruleStatus: RULE_GENERATED

attackSize: 5000

}

resource: {

type: "network_security_policy",

labels: {

project_id: "your-project",

policy_name: "your-security-policy-name"

}

},

}

}

...

Anda dapat men-deploy aturan yang disarankan dengan menyalin ekspresi CEL dari tanda tangan aturan dan menempelkan ekspresi ke kondisi kecocokan aturan yang baru dibuat, atau dengan mengklik tombol Terapkan di dasbor Perlindungan Adaptif di UI Cloud Armor.

Untuk men-deploy aturan, Anda membuat aturan baru dalam kebijakan keamanan Cloud Armor yang melindungi layanan backend yang ditargetkan yang diidentifikasi oleh pemberitahuan.

Selanjutnya, selama konfigurasi aturan, salin dan tempel ekspresi CEL dari

pemberitahuan ke kolom Kondisi kecocokan aturan dan tetapkan tindakan aturan ke

deny. Pada contoh di atas, Anda menyalin ekspresi

evaluateAdaptiveProtection('11275630857957031521') dari bagian suggestedRule

pada pemberitahuan.

Sebaiknya Anda men-deploy aturan dalam mode pratinjau terlebih dahulu agar Anda dapat mengevaluasi dampak aturan terhadap traffic produksi. Saat Anda melakukannya, Cloud Armor mencatat tindakan dan traffic terkait setiap kali aturan dipicu, tetapi tidak ada tindakan yang dilakukan pada traffic yang cocok.

Selain itu, jika kebijakan keamanan Anda dilampirkan ke beberapa layanan backend, perhatikan apakah efek aturan baru memiliki efek yang tidak diinginkan di salah satu layanan backend. Jika hal ini terjadi, konfigurasi kebijakan keamanan baru untuk mengurangi efek yang tidak diinginkan, dan lampirkan ke layanan backend yang benar.

Sebaiknya tetapkan prioritas untuk aturan baru lebih tinggi daripada aturan apa pun dengan tindakan yang ditetapkan ke izinkan. Hal ini karena, untuk mendapatkan dampak yang diproyeksikan dan memiliki efek maksimal dalam memitigasi serangan, aturan harus di-deploy di posisi prioritas logis tertinggi untuk memastikan bahwa semua traffic yang cocok diblokir oleh aturan. Aturan dalam kebijakan keamanan Cloud Armor dievaluasi dalam urutan prioritas dengan evaluasi yang dihentikan setelah aturan pertama yang cocok dipicu dan tindakan aturan terkait dilakukan. Jika Anda perlu memberikan pengecualian untuk beberapa traffic atau klien tertentu dari aturan ini, aturan "izinkan" dapat dibuat dengan prioritas yang lebih tinggi, yaitu dengan nilai numerik yang lebih rendah. Untuk mengetahui informasi selengkapnya tentang prioritas aturan, lihat Urutan evaluasi aturan.

Men-deploy aturan yang disarankan secara otomatis

Anda juga dapat mengonfigurasi Perlindungan Adaptif untuk otomatis men-deploy aturan yang disarankan. Untuk mengaktifkan deployment aturan otomatis, Anda membuat aturan placeholder dengan pilihan prioritas dan tindakan menggunakan ekspresi evaluateAdaptiveProtectionAutoDeploy() dalam kondisi kecocokan. Aturan ini dievaluasi menjadi true untuk permintaan yang diidentifikasi oleh Perlindungan Adaptif sebagai traffic serangan, dan Cloud Armor menerapkan tindakan ke permintaan serangan. Semua jenis tindakan Cloud Armor, seperti allow, deny,

throttle, dan redirect didukung. Selain itu, Anda dapat menggunakan mode pratinjau

untuk mencatat bahwa aturan dipicu, tanpa melakukan tindakan yang dikonfigurasi.

Jika Anda menggunakan proxy upstream seperti CDN pihak ketiga di depan Application Load Balancer eksternal, sebaiknya konfigurasikan kolom userIpRequestHeaders untuk menambahkan alamat IP (atau rentang alamat IP) penyedia Anda ke daftar yang diizinkan. Tindakan ini mencegah Adaptive Protection salah mengidentifikasi alamat IP sumber proxy sebagai berpartisipasi dalam serangan. Sebagai gantinya, proxy akan melihat kolom yang dikonfigurasi pengguna untuk alamat IP sumber traffic sebelum tiba di proxy.

Untuk mengetahui informasi selengkapnya tentang cara mengonfigurasi deployment aturan otomatis, lihat Men-deploy aturan yang disarankan Perlindungan Adaptif secara otomatis.

Status aturan

Jika tidak ada aturan yang ditampilkan saat Anda mencoba men-deploy aturan yang disarankan, Anda dapat menggunakan kolom ruleStatus untuk menentukan penyebabnya.

Nilai kolom attackSize adalah dalam kueri per detik (QPS).

] ruleStatus: RULE_GENERATED attackSize: 5000 }

Tabel berikut menjelaskan kemungkinan nilai kolom dan artinya.

| Status aturan | Deskripsi |

|---|---|

| RULE_GENERATED | Aturan yang dapat digunakan dibuat secara normal. |

| BASELINE_TOO_RECENT | Waktu tidak cukup untuk mengumpulkan traffic dasar yang andal. Diperlukan waktu hingga satu jam untuk membuat aturan. |

| NO_SIGNIFICANT_VALUE_DETECTED | Tidak ada header yang memiliki nilai signifikan yang terkait dengan traffic serangan, sehingga tidak ada aturan yang dapat dibuat. |

| NO_USABLE_RULE_FOUND | Tidak ada aturan yang dapat digunakan yang dapat dibuat. |

| ERROR | Terjadi error yang tidak ditentukan saat membuat aturan. |

Memantau, memberikan masukan, dan melaporkan error peristiwa

Anda memerlukan izin berikut untuk melihat atau berinteraksi dengan dasbor Adaptive Protection.

compute.securityPolicies.listcompute.backendServices.listlogging.logEntries.list

Setelah mengaktifkan Adaptive Protection pada kebijakan keamanan Cloud Armor, Anda dapat melihat halaman berikut di panel Network Security > Cloud Armor. Diagram ini menampilkan volume traffic dari waktu ke waktu untuk kebijakan keamanan dan layanan backend yang dipilih, serta durasi yang dipilih. Setiap kemungkinan serangan yang diperingatkan oleh Perlindungan Adaptif diberi anotasi pada grafik dan tercantum di bawah grafik. Saat Anda mengklik peristiwa serangan tertentu, jendela samping akan ditampilkan dengan tanda tangan serangan dan aturan yang disarankan ditampilkan dalam format tabel. Informasi ini sama dengan yang ada di entri log Cloud Logging yang dijelaskan dalam Spesifikasi entri Cloud Logging. Klik tombol Terapkan untuk menambahkan aturan yang disarankan ke kebijakan keamanan yang sama.

Tidak semua temuan Perlindungan Adaptif dianggap sebagai serangan, mengingat konteks unik dan faktor lingkungan layanan backend yang dilindungi. Jika Anda menentukan bahwa potensi serangan yang dijelaskan oleh pemberitahuan adalah perilaku normal atau dapat diterima, Anda dapat melaporkan error peristiwa untuk membantu melatih model Perlindungan Adaptif. Di samping setiap peristiwa serangan yang tercantum di bawah grafik, terdapat tombol yang memunculkan jendela interaktif untuk memungkinkan Anda melaporkan kesalahan peristiwa dengan beberapa konteks opsional. Melaporkan error peristiwa membantu mengurangi kemungkinan terjadinya error serupa pada masa mendatang. Seiring waktu, hal ini akan meningkatkan akurasi Perlindungan Adaptif.

Pemantauan, pemberitahuan, dan logging

Telemetri Adaptive Protection dikirim ke Cloud Logging dan Security Command Center. Pesan log Perlindungan Adaptif yang dikirim ke Cloud Logging dijelaskan di bagian sebelumnya dalam dokumen ini. Entri log dibuat setiap kali Perlindungan Adaptif mendeteksi potensi serangan dan setiap entri berisi skor keyakinan yang menjelaskan seberapa yakin model bahwa traffic yang diamati bersifat anomali. Untuk menyempurnakan pemberitahuan, kebijakan pemberitahuan dapat dikonfigurasi di Cloud Logging untuk memicu pemberitahuan hanya jika pesan log Adaptive Protection memiliki skor keyakinan di atas batas yang ditentukan pengguna. Sebaiknya Anda mulai dengan nilai minimum yang rendah, dengan tingkat keyakinan > 0,5, untuk menghindari terlewatnya peringatan potensi serangan. Nilai minimum tingkat keyakinan dalam kebijakan pemberitahuan dapat ditingkatkan seiring waktu jika pemberitahuan memiliki tingkat dasar yang terpengaruh dan tidak dapat diterima.

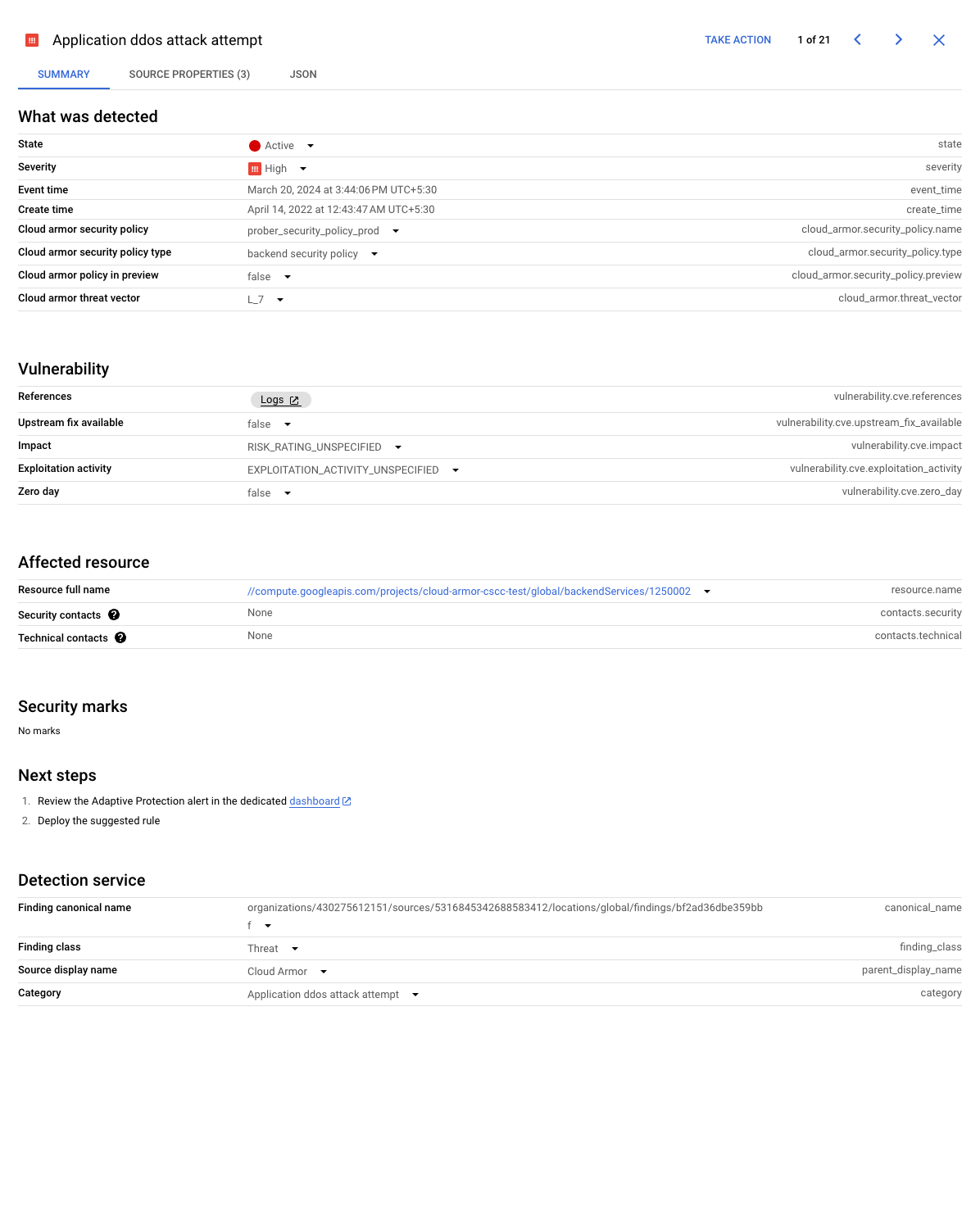

Dasbor Security Command Center juga berisi temuan dari Adaptive Protection. Metrik ini terletak di kartu Cloud Armor dalam kategori Serangan DDoS Aplikasi. Setiap temuan mencakup detail layanan, keyakinan serangan, tanda tangan yang terkait dengan serangan, dan link ke pemberitahuan tertentu di dasbor Adaptive Protection. Screenshot berikut adalah contoh temuan upaya serangan DDoS aplikasi:

Spesifikasi entri Cloud Logging

Peringatan Adaptive Protection yang dikirim ke Cloud Logging terdiri dari entri log yang berisi elemen berikut:

- Keyakinan notifikasi: Keyakinan Perlindungan Adaptif bahwa peristiwa yang diamati adalah serangan.

- Diterapkan secara otomatis: Boolean yang menunjukkan apakah pertahanan otomatis dipicu.

- Tanda serangan

- Nama atribut: Nama atribut yang cocok dengan

Valuedi bawah, seperti nama header permintaan tertentu atau asal geografis. - Nilai: Nilai yang cocok dengan atribut dalam traffic berbahaya.

- Jenis kecocokan: Hubungan antara

Valuedan atribut dalam traffic serangan. Nilai ini sama dengan atau merupakan substring dari atribut dalam traffic serangan. - Kemungkinan serangan: Kemungkinan permintaan tertentu berbahaya, mengingat atribut yang relevan dari permintaan ini cocok dengan

Value. - Proporsi dalam serangan: Persen potensi traffic serangan yang cocok dengan

Value. - Proporsi dalam dasar pengukuran: Persen traffic dasar normal yang cocok dengan

Value.

- Nama atribut: Nama atribut yang cocok dengan

- Aturan yang disarankan

- Kondisi pencocokan: Ekspresi yang akan digunakan dalam kondisi pencocokan aturan untuk mengidentifikasi traffic berbahaya.

- Rasio dasar yang terpengaruh: Persentase traffic baik yang diproyeksikan ke layanan backend tertentu yang diserang dan dicatat oleh aturan yang disarankan.

- Tingkat dasar yang terpengaruh di seluruh kebijakan: Perkiraan persentase traffic yang baik ke semua layanan backend dalam kebijakan keamanan yang sama yang dicatat oleh aturan yang disarankan.

- Rasio serangan yang terpengaruh: Perkiraan persentase traffic serangan yang dicakup oleh aturan yang disarankan.

- Status aturan: Detail tambahan tentang pembuatan aturan.

Ringkasan machine learning dan privasi

- Data pelatihan dan data deteksi

- Adaptive Protection membuat beberapa model untuk mendeteksi potensi serangan dan mengidentifikasi tanda tangannya. Sinyal yang digunakan oleh model ini untuk menentukan apakah serangan sedang berlangsung berasal dari metadata yang diamati dari traffic permintaan masuk dari project Anda. Metadata tersebut mencakup: alamat IP sumber, geografi sumber, dan nilai beberapa header permintaan HTTP.

- Fitur sebenarnya yang digunakan oleh model adalah properti statistik yang berasal dari sinyal yang disebutkan di atas. Artinya, data pelatihan untuk model tidak menyertakan nilai sebenarnya dari metadata apa pun, seperti alamat IP dan/atau nilai header permintaan.

- Serangkaian model deteksi umum, yang dilatih hanya dengan data buatan, dibagikan kepada semua pelanggan untuk menentukan apakah serangan sedang terjadi, saat Perlindungan Adaptif diaktifkan pertama kali. Setelah Anda melaporkan peristiwa serangan palsu dan model diperbarui menggunakan sinyal traffic khusus dari project Anda, model ini bersifat lokal untuk project Anda dan tidak digunakan untuk pelanggan lain.

- Data pembuatan tanda tangan

- Setelah Perlindungan Adaptif menentukan bahwa potensi serangan sedang terjadi, fitur ini akan membuat tanda tangan serangan yang efektif untuk membantu target memitigasi serangan dengan cepat. Untuk mencapai hal di atas, setelah Anda mengaktifkan Perlindungan Adaptif pada kebijakan keamanan, metrik traffic dan metadata permintaan ke layanan backend (yang terkait dengan kebijakan keamanan) akan terus direkam untuk mempelajari karakteristik traffic dasar.

- Karena Perlindungan Adaptif perlu mempelajari traffic dasar, Perlindungan Adaptif mungkin memerlukan waktu hingga satu jam sebelum membuat aturan untuk memitigasi potensi serangan.

Langkah berikutnya

- Pelajari kasus penggunaan umum untuk Perlindungan Adaptif

- Mempelajari fitur di tingkat Cloud Armor Enterprise

- Pelajari cara mengaktifkan Cloud Armor Enterprise