Dokumen ini memberikan langkah-langkah konfigurasi untuk men-deploy secara otomatis aturan yang disarankan yang dihasilkan oleh Adaptive Protection. Untuk mengaktifkan deployment aturan otomatis, Anda harus membuat aturan placeholder dengan nilai berikut:

- Ekspresi pencocokan:

evaluateAdaptiveProtectionAutoDeploy() - Tindakan: Apa pun

- Prioritas: Apa Saja. Sebaiknya tetapkan aturan izinkan eksplisit dengan prioritas yang lebih tinggi daripada aturan lainnya untuk traffic yang sah dan berprioritas tinggi.

Jika Anda menggunakan proxy upstream di depan Load Balancer Aplikasi eksternal, seperti CDN pihak ketiga, Anda dapat mengonfigurasi aturan pengganti agar mencocokkan permintaan berdasarkan alamat IP klien asli dari header atau header tertentu. Untuk menggunakan fitur pratinjau ini, konfigurasikan opsi userIpRequestHeaders[] di kolom advancedOptionsConfig. Untuk mengetahui informasi selengkapnya, lihat referensi resource

ComputeSecurityPolicy.

Contoh aturan placeholder

Perintah berikut adalah contoh aturan placeholder untuk kebijakan keamanan

yang disebut POLICY_NAME, yang masing-masing menampilkan tindakan aturan yang berbeda.

Anda dapat menambahkan aturan ini ke kebijakan keamanan yang ada atau membuat kebijakan baru. Untuk

mengetahui informasi selengkapnya tentang cara membuat kebijakan keamanan, lihat

Mengonfigurasi kebijakan keamanan Cloud Armor.

Memblokir traffic berbahaya

Contoh aturan ini dievaluasi menjadi true untuk permintaan yang diidentifikasi oleh Adaptive Protection sebagai traffic serangan. Cloud Armor menerapkan tindakan pemblokiran pada permintaan serangan:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action deny-403

Mengarahkan traffic berbahaya ke tantangan reCAPTCHA

Contoh aturan ini mengalihkan traffic yang diidentifikasi Adaptive Protection sebagai berbahaya ke tantangan reCAPTCHA:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action redirect \

--redirect-type google-recaptcha

Membatasi kecepatan traffic berbahaya

Contoh ini menerapkan pembatasan kecepatan Cloud Armor ke traffic yang diidentifikasi Adaptive Protection sebagai berbahaya:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action throttle \

--rate-limit-threshold-count 500 \

--rate-limit-threshold-interval-sec 120 \

--conform-action allow \

--exceed-action deny-404 \

--enforce-on-key ip

Mengonfigurasi parameter deployment otomatis Perlindungan Adaptif

Anda dapat mengonfigurasi nilai minimum untuk penerapan aturan otomatis dengan menyesuaikan parameter berikut. Jika Anda tidak menetapkan nilai untuk parameter, Cloud Armor akan menggunakan nilai default.

Tingkat beban: selama serangan yang terdeteksi, Perlindungan Adaptif mengidentifikasi penyerang baru hanya jika beban ke layanan backend yang sedang diserang melebihi tingkat ini. Selain itu, aturan hanya di-deploy secara otomatis untuk pemberitahuan jika beban ke layanan backend yang diserang melebihi nilai minimum ini.

Nilai default:

0.8

Nilai minimum keyakinan: aturan hanya di-deploy secara otomatis untuk peringatan tentang potensi serangan dengan skor keyakinan yang lebih besar dari nilai minimum ini.

- Nilai default:

0.5

- Nilai default:

Nilai minimum dasar yang terpengaruh: aturan hanya di-deploy secara otomatis jika perkiraan dampak pada traffic dasar dari mitigasi yang disarankan berada di bawah nilai minimum ini.

impactedBaselineProportiondanimpactedbaselinePolicyProportionharus lebih rendah daripada nilai minimum dasar yang terpengaruh.- Nilai default:

0.01(1%)

- Nilai default:

Setelan habis masa berlaku: Cloud Armor berhenti menerapkan tindakan dalam aturan yang di-deploy secara otomatis kepada penyerang yang teridentifikasi setelah durasi ini. Aturan akan terus beroperasi terhadap permintaan baru.

- Nilai default:

7200detik

- Nilai default:

Anda dapat menggunakan contoh perintah berikut untuk memperbarui kebijakan keamanan Anda agar menggunakan

nilai minimum yang di-deploy secara otomatis dan non-default. Ganti NAME dengan

nama kebijakan keamanan Anda, dan ganti variabel yang tersisa dengan

nilai yang Anda inginkan untuk kebijakan Anda.

gcloud beta compute security-policies update NAME [

--layer7-ddos-defense-auto-deploy-load-threshold LOAD_THRESHOLD

--layer7-ddos-defense-auto-deploy-confidence-threshold CONFIDENCE_THRESHOLD

--layer7-ddos-defense-auto-deploy-impacted-baseline-threshold IMPACTED_BASELINE_THRESHOLD

--layer7-ddos-defense-auto-deploy-expiration-sec EXPIRATION_SEC

]

Logging

Log yang dibuat oleh aturan yang di-deploy secara otomatis dengan Perlindungan Adaptif memiliki kolom tambahan berikut:

autoDeployed: setelah Anda mengonfigurasi deployment aturan otomatis, setiap log pemberitahuan yang dihasilkan oleh Perlindungan Adaptif memiliki kolom booleanautoDeployed, yang menunjukkan apakah pertahanan otomatis dipicu. JikaautoDeployeddisetel ketrue, hal ini menunjukkan bahwa aturan placeholderevaluateAdaptiveProtectionAutoDeploy()telah mengevaluasi bahwa Confidence dan Impacted baseline thresholds serangan telah melampaui parameter deployment otomatis yang dikonfigurasi. Kemudian, sistem akan mulai memantau beban dinamis. Setelah beban melampaui batas beban yang dikonfigurasi, aturan akan otomatis di-deploy untuk mengurangi serangan.adaptiveProtection.autoDeployAlertId: setiap kali Perlindungan Adaptif mengambil tindakan pada permintaan sebagai bagian dari pertahanan otomatis, log permintaan akan memiliki kolomadaptiveProtection.autoDeployAlertIdtambahan, yang mencatat ID pemberitahuan. Kolom ini muncul di bagianenforcedSecurityPolicyataupreviewSecurityPolicy, bergantung pada apakah kebijakan keamanan berada dalam mode pratinjau.

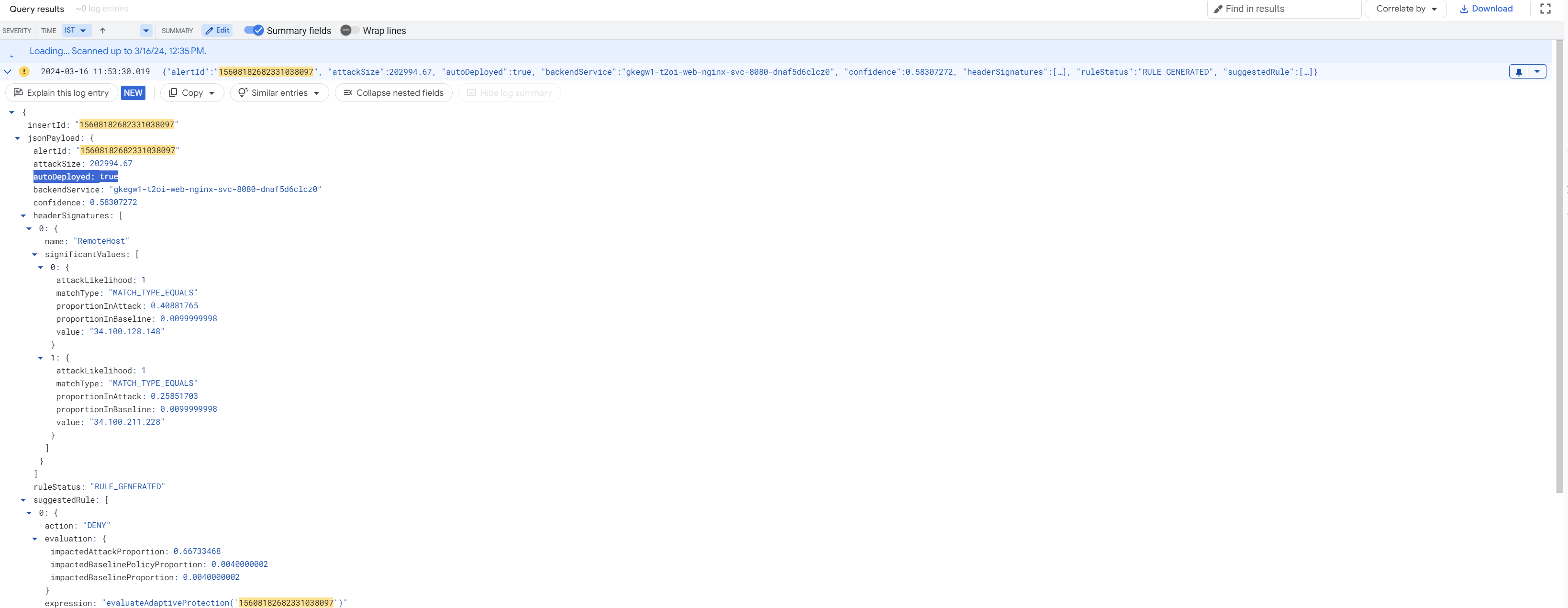

Untuk melihat log permintaan, lihat Menggunakan logging permintaan. Screenshot berikut menunjukkan contoh entri log Perlindungan Adaptif, dengan kolom autoDeployed dan adaptiveProtection.autoDeployAlertId.

Batasan

- Adaptive Protection hanya tersedia untuk kebijakan keamanan backend yang dilampirkan ke layanan backend yang diekspos melalui Load Balancer Aplikasi eksternal. Perlindungan Adaptif tidak tersedia untuk Load Balancer Jaringan proxy eksternal.