In diesem Dokument finden Sie eine Übersicht über die SAP S/4HANA-Systeme, die Sie mit dem Tool „Geführte Bereitstellungsautomatisierung“ im Workload Manager bereitstellen können, sowie zusätzliche Informationen zur Bereitstellung. Weitere Informationen finden Sie in der Referenzarchitektur für SAP S/4HANA von Google Cloud.

SAP S/4HANA-Bereitstellungsprozess

Die folgende Liste enthält einen Überblick über die verschiedenen Aufgaben, die der Workload Manager während der Bereitstellung ausführt:

- Aktiviert erforderliche APIs, falls sie im Projekt nicht aktiviert sind.

- Konfiguriert und stellt die erforderliche Infrastruktur für die Bereitstellung bereit.

- Konfiguriert das Betriebssystem auf VMs.

- Installiert SAP S/4HANA.

- Führt eine vollständige Sicherung der SAP HANA-Datenbank auf Dateiebene aus.

- Konfiguriert den Pacemaker-Betriebssystemcluster für die Hochverfügbarkeit von SAP HANA, erforderliche Load Balancer und Gesundheitschecks (nur HA)

- Hiermit wird die SAP HANA-Systemreplikation (HSR) für die Hochverfügbarkeit aktiviert.

- Konfiguriert den Pacemaker-Betriebssystemcluster für die Hochverfügbarkeit der SAP-Anwendung, die erforderlichen Load Balancer und Systemdiagnosen.

- Die ausgewählte SAP-Anwendung wird installiert.

- Startet die SAP HANA-Datenbank und die installierte SAP-Anwendung.

- Installiert die folgenden erforderlichen Agents auf VMs:

- Google Cloud-Agent für SAP

- SAP-Host-Agent

Das Ergebnis einer erfolgreichen Bereitstellung ist ein leeres („Greenfield“) SAP S/4HANA-System. Weitere Informationen zu den nächsten Schritten nach einer erfolgreichen Bereitstellung finden Sie unter Aufgaben nach der Bereitstellung für SAP S/4HANA.

Über die Google Cloud Console bereitstellen

Wenn Sie Ihre Arbeitslast über die Google Cloud Console bereitstellen, übernimmt Workload Manager automatisch die End-to-End-Bereitstellung, einschließlich der Ausführung von Terraform- und Ansible-Scripts und der Bereitstellung von Ressourcen. Außerdem haben Sie Zugriff auf alle zugrunde liegenden Dateien, die während des Bereitstellungsprozesses verwendet werden.

Workload Manager verwendet Infrastructure Manager, um den Bereitstellungsprozess zu automatisieren. Infrastructure Manager verwendet Cloud Build, um Terraform zu initialisieren und andere Terraform-Befehle auszuführen. Cloud Build speichert dann die Terraform-Dateien und die Terraform-Zustandsdatei in einem Cloud Storage-Bucket.

Weitere Informationen zu Infrastructure Manager finden Sie unter Infrastructure Manager – Übersicht.

Zusätzlich zu den für Ihre SAP-Arbeitslast erforderlichen Compute Engine-Ressourcen stellt Terraform eine Ansible Runner-VM bereit, die Zugriff auf andere Ressourcen in der Bereitstellung hat. Die Runner-VM führt automatisch die Ansible-Scripts aus, die die weitere Konfiguration der bereitgestellten Infrastruktur ausführen, einschließlich Betriebssystemkonfiguration, HA-Clusterkonfiguration und Orchestrierung des Installationsprozesses der SAP-Anwendung.

Hochrangige Architektur der SAP S/4HANA-Bereitstellung

In diesem Abschnitt finden Sie einen Überblick über das System, das bereitgestellt wird, wenn Sie SAP S/4HANA mit dem interaktiven Bereitstellungsautomatisierungstool im Workload Manager bereitstellen. Die genaue Architektur kann je nach Konfiguration und den von Ihnen angegebenen Einstellungen variieren. Außerdem sind nicht alle bereitgestellten Ressourcen in den Abbildungen enthalten.

Zusätzlich zu diesen Ressourcen wird in der primären Zone eine temporäre Ansible Runner-VM bereitgestellt, die Zugriff auf andere Ressourcen in der Bereitstellung hat. Die Ansible Runner-VM führt automatisch die Ansible-Scripts aus, die die weitere Konfiguration der bereitgestellten Infrastruktur ausführen, einschließlich Betriebssystemkonfiguration, HA-Clusterkonfiguration und Orchestrierung des Installationsprozesses der SAP-Anwendung.

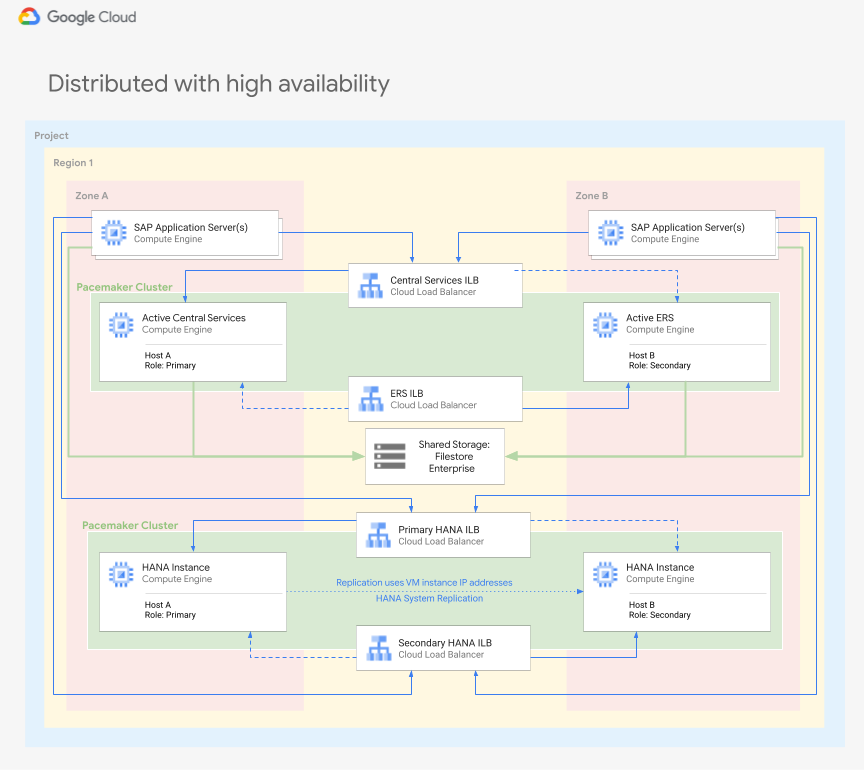

Verteilt mit Hochverfügbarkeit

Die folgende Abbildung zeigt eine verteilte Bereitstellung mit Hochverfügbarkeit, bei der Linux-Cluster zonenübergreifend eingerichtet werden, um Komponentenausfälle in einer bestimmten Region zu vermeiden.

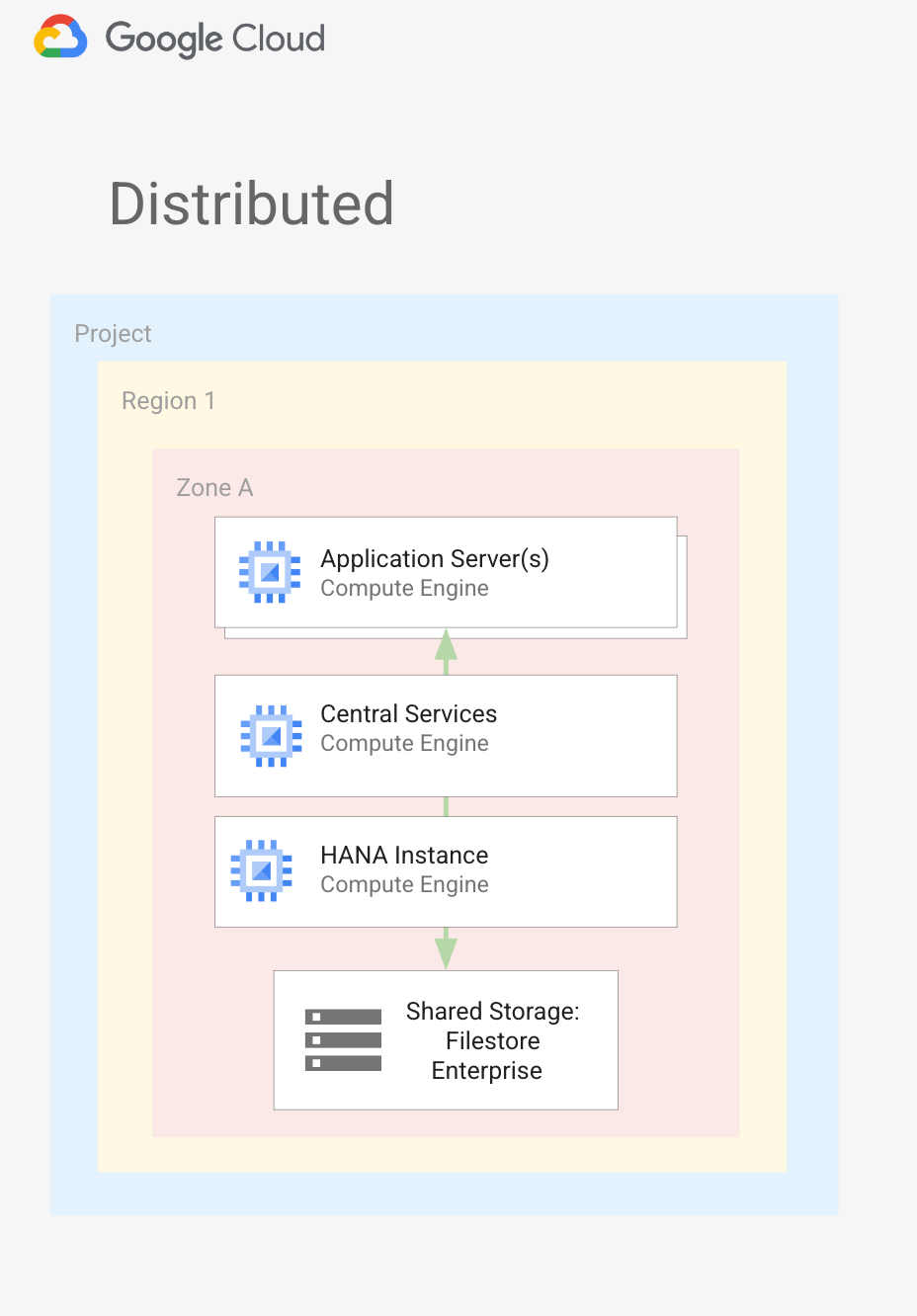

Verteilte Architektur

Die folgende Abbildung zeigt die Architektur für SAP S/4HANA in einer verteilten Bereitstellung.

SAP HANA-Speicherlayout

Das folgende Diagramm zeigt das Laufwerklayout der SAP HANA-Datenbank. Es gilt sowohl für verteilte als auch für verteilte Hochverfügbarkeitskonfigurationen.

Die im vorherigen Laufwerklayout beschriebenen Laufwerke werden als Teil der erforderlichen SAP HANA-Dateisysteme direkt im Betriebssystem bereitgestellt. Diese Laufwerke werden nicht als Teil von logischen Volumes verwendet, die über LVM erstellt wurden. Wenn Sie beispielsweise den Befehl df -h ausführen, sieht die Ausgabe in etwa so aus:

example-vm:~ # df -h | grep /dev/sd

Filesystem Size Used Avail Use% Mounted on

/dev/sda3 50G 4.3G 46G 9% /

/dev/sda2 20M 3.0M 17M 15% /boot/efi

/dev/sda 32G 293M 32G 1% /usr/sap

/dev/sdc 308G 164G 145G 54% /hana/data

/dev/sdd 128G 11G 118G 9% /hana/log

/dev/sde 256G 12G 245G 5% /hana/shared

/dev/sdf 256G 96G 161G 38% /hanabackupWährend der Bereitstellung erstellte Ressourcen

Workload Manager verwendet die folgenden Google Cloud APIs und Dienste für die SAP S/4HANA-Bereitstellung.

Compute Engine

VM-Instanzen

SAP S/4HANA-Bereitstellungen umfassen Compute Engine-Ressourcen für die folgenden Komponenten: Wenn Sie VMs für diese Komponenten konfigurieren, können Sie nur die von SAP zertifizierten Maschinentypen auswählen, die den Größenanforderungen für die Bereitstellung von S/4HANA entsprechen.

- SAP HANA-Datenbanken

- ASCS: ABAP SAP Central Services

- Enthält den Message Server und Enqueue Server, die in jedem SAP ABAP-System erforderlich sind.

- Wird entweder auf ihrer eigenen VM-Instanz in Hochverfügbarkeitsbereitstellungen oder auf der VM-Instanz bereitgestellt, auf der der PAS gehostet wird.

- In Hochverfügbarkeitsbereitstellungen werden die ASCS-Ressourcen von einem Linux-Clusterressourcenmanager wie Pacemaker verwaltet.

- ERS: Enqueue Replication Server oder Enqueue Replicator

- Wird in Hochverfügbarkeitsbereitstellungen bereitgestellt, um ein Replikat der Sperrtabelle beizubehalten, falls etwas mit der ASCS-Instanz geschieht.

- Wird von einem Linux-Clusterressourcenmanager wie Pacemaker verwaltet.

- PAS: primärer Anwendungsserver

- Der erste oder einzige Anwendungsserver für das SAP-System.

- AAS: weiterer Anwendungsserver

- Wird normalerweise für das Load-Balancing in der Anwendungsschicht bereitgestellt. Sie können mehrere AAS installieren, um auch seitens der Anwendungsschicht eine höhere Verfügbarkeit zu erzielen. Wenn einer der Anwendungsserver ausfällt, werden alle damit verbundenen Nutzersitzungen beendet. Nutzer können sich jedoch bei dem anderen verknüpften AAS in der Umgebung neu anmelden.

- In Hochverfügbarkeitskonfigurationen werden die Anwendungsserver gleichmäßig auf die primäre und sekundäre Zone verteilt.

Speicheroptionen

Persistent Disk oder Hyperdisk werden verwendet, um Speicherkapazität für die VM-Instanzen in Ihrer SAP S/4HANA-Bereitstellung bereitzustellen.

Die Laufwerksgrößen für jedes Volume werden automatisch gemäß den Best Practices für SAP S/4HANA für die ausgewählten Maschinen- und Blockspeichertypen berechnet.

In der folgenden Tabelle sind die Laufwerke aufgeführt, die in einer SAP S/4HANA-Bereitstellung erstellt wurden.

| VM-Instanz für: | Laufwerk | Unterstützte Typen* |

|---|---|---|

| HANA-Datenbanken | Stiefel | Nichtflüchtiger SSD-Speicher |

| HANA-Datenbanken | /hana/data |

Ausgewogener nichtflüchtiger Speicher Nichtflüchtiger SSD-Speicher Hyperdisk Extrem |

| HANA-Datenbanken | /hana/log |

Ausgewogener nichtflüchtiger Speicher Nichtflüchtiger SSD-Speicher Hyperdisk Extreme |

| HANA-Datenbanken | /hana/shared |

Abgestimmter nichtflüchtiger Speicher Nichtflüchtiger SSD-Speicher |

| HANA-Datenbanken | /usr/sap |

Abgestimmter nichtflüchtiger Speicher Nichtflüchtiger SSD-Speicher |

| HANA-Datenbanken | /hanabackup |

Abgestimmter nichtflüchtiger Speicher Nichtflüchtiger SSD-Speicher |

| ASCS/ERS | Stiefel | Nichtflüchtiger SSD-Speicher |

| ASCS/ERS | /usr/sap |

Abgestimmter nichtflüchtiger Speicher |

| PAS/AAS | Stiefel | Nichtflüchtiger SSD-Speicher |

| PAS/AAS | /usr/sap |

Abgestimmter nichtflüchtiger Speicher |

| PAS/AAS | export-interfaces | Abgestimmter nichtflüchtiger Speicher |

*Für die SAP HANA-Datenbank können Sie „Balanced Persistent Disk“, „SSD Persistent Disk“ oder „Hyperdisk Extreme“ auswählen, sofern dies für den ausgewählten Maschinentyp unterstützt wird.

Wenn Sie „Ausgeglichener nichtflüchtiger Speicher“ oder „Nichtflüchtiger SSD-Speicher“ auswählen, haben alle Laufwerke in der Bereitstellung den ausgewählten Laufwerkstyp. Wenn Sie „Hyperdisk Extreme“ auswählen, wird nur für die Volumes /data und /log Hyperdisk Extreme verwendet. Für die anderen Laufwerkvolumes wird nichtflüchtiger SSD-Speicher verwendet.

Netzwerk

Shared VPC

Eine freigegebene VPC aus einem Hostprojekt kann für die Bereitstellung in einem Dienstprojekt verwendet werden. Wenn Sie „Freigegebene VPC“ auswählen, werden die folgenden Netzwerkressourcen im Hostprojekt erstellt.

- Firewallregeln

- Die Filestore-Instanz des Netzwerks

- Weiterleitungsregeln

Firewallregeln

Während der Bereitstellung erstellt Workload Manager automatisch die Firewallregeln, um die erforderliche Kommunikation zwischen VMs in der Bereitstellung zu ermöglichen. Bei Hochverfügbarkeitskonfigurationen gewähren diese Firewallregeln auch Zugriff auf Systemdiagnosen für Load Balancer, die im angegebenen Unternetzwerk erstellt werden.

Workload Manager erstellt die folgenden Firewallregeln:

DEPLOYMENT_NAME-communication-firewall: Ermöglicht die Kommunikation zwischen VM-Instanzen in der Bereitstellung.Ilb-firewall-ascs-DEPLOYMENT_NAMEoderIlb-firewall-ers-DEPLOYMENT_NAME: Nur für Hochverfügbarkeitskonfigurationen. Aktiviert Systemdiagnosen, die beim ASCS- oder ERS-Failover verwendet werden.Ilb-firewall-db-DEPLOYMENT_NAME: Nur für Hochverfügbarkeitskonfigurationen. Aktiviert die Gesundheitschecks, die beim Failover der SAP HANA-Datenbank verwendet werden.

Bei Verwendung einer freigegebenen VPC-Konfiguration werden diese Firewallregeln im Hostprojekt erstellt, in dem das freigegebene Netzwerk gehostet wird.

Load Balancer und Weiterleitungsregeln

In Hochverfügbarkeitskonfigurationen werden die folgenden Load Balancer und Weiterleitungsregeln erstellt:

DEPLOYMENT_NAME-ascs-serviceDEPLOYMENT_NAME-ascs-forwarding-rule

DEPLOYMENT_NAME-db-serviceDEPLOYMENT_NAME-db-forwarding-rule

DEPLOYMENT_NAME-ers-serviceDEPLOYMENT_NAME-ers-forwarding-rule

DNS-Zonen

Während der Konfiguration können Sie Workload Manager auswählen, um eine Cloud DNS-Zone für Ihre Bereitstellung zu erstellen. Alternativ können Sie die Erstellung der DNS-Zone während der Konfiguration überspringen und die DNS-Zone später manuell einrichten.

Workload Manager erstellt die Zone und das DNS mit den folgenden Namen:

- Zonenname:

DEPLOYMENT_NAME - DNS-Name:

DEPLOYMENT_NAME-gcp.sapcloud.goog

Workload Manager fügt die erforderlichen DNS-Einträge für jede VM in der Bereitstellung hinzu.

Bei Verwendung einer freigegebenen VPC-Konfiguration erfolgt die DNS-bezogene Konfiguration und Einrichtung im Dienstprojekt.

Filestore

Filestore Enterprise ist ein leistungsstarker, vollständig verwalteter NFS-Dateispeicher, der mit dem während der Konfiguration angegebenen Netzwerk verbunden ist. Auf den ASCS- und ERS-Instanzen wird es für die Transportdateien und die Verzeichnisse /usr/sap/SID/ascs und /usr/sap/SID/ers verwendet. Auf den Anwendungsservern wird es für das Verzeichnis sapmnt/SID verwendet.

Bei Verwendung einer freigegebenen VPC-Konfiguration wird die Filestore Enterprise-Instanz im Hostprojekt erstellt.

Sicherheitsaspekte

In diesem Abschnitt werden die Sicherheitsaspekte beschrieben, die Workload Manager zum Schutz Ihrer Bereitstellungen auf Google Cloudberücksichtigt.

Dienstkonten und Berechtigungen

Während der Konfiguration müssen Sie ein Dienstkonto angeben, das bei der Bereitstellung Ihrer Arbeitslast für die Authentifizierung verwendet wird. Workload Manager verwendet die Berechtigungen und Anmeldedaten für dieses Dienstkonto, um andere Google Cloud APIs und Dienste aufzurufen, die bei der Bereitstellung verwendet werden. Nachdem Sie ein Dienstkonto ausgewählt haben, prüft der Workload Manager automatisch die verknüpften IAM-Rollen, um festzustellen, ob es die erforderlichen Berechtigungen für die Bereitstellung Ihres Systems hat. Wenn eine Rolle fehlt, werden Sie aufgefordert, die fehlenden Rollen zu gewähren, sofern Sie die erforderlichen Berechtigungen haben.

Die folgenden Rollen sind für das Dienstkonto erforderlich, mit dem SAP S/4HANA-Systeme bereitgestellt werden. Alternativ können Sie benutzerdefinierte Rollen erstellen, um die einzelnen Berechtigungen zuzuweisen, die während des Bereitstellungsprozesses erforderlich sind. Die erforderlichen Berechtigungen werden nur zu Beispielzwecken angezeigt. Die spezifischen Berechtigungen können je nach ausgewählter Konfiguration und Projektkonfiguration variieren.

| Erforderliche IAM-Rolle | Anwendungsfall | Erforderliche Berechtigungen |

|---|---|---|

| Betrachter von Aktionen | Erforderlich, um zu prüfen, ob das Projekt gültig ist und das Dienstkonto die erforderlichen Berechtigungen für den Zugriff auf die Ressource hat. | resourcemanager.projects.get |

| Cloud Filestore-Bearbeiter | Berechtigungen zum Erstellen und Verwalten von Filestore Enterprise-Freigabespeichervolumes, die mit der Bereitstellung verbunden sind. |

file.instances.create file.instances.delete file.instances.get file.operations.get |

| Cloud Infrastructure Manager Agent | Erforderlich für den Infrastructure Manager-Dienst, mit dem die Infrastruktur bei der Bereitstellung über die Google Cloud Console bereitgestellt wird. |

config.deployments.getLock config.deployments.getState config.deployments.updateState logging.logEntries.create storage.buckets.create storage.buckets.delete storage.buckets.get storage.objects.create storage.objects.delete storage.objects.get storage.objects.list |

| Compute-Administrator | Berechtigungen zum Erstellen und Verwalten aller für die Bereitstellung erstellten Rechenressourcen |

compute.addresses.createInternal compute.addresses.deleteInternal compute.addresses.get compute.addresses.useInternal compute.disks.create compute.disks.delete compute.disks.get compute.disks.setLabels compute.disks.use compute.firewalls.create compute.firewalls.delete compute.firewalls.get compute.forwardingRules.create compute.forwardingRules.delete compute.forwardingRules.get compute.forwardingRules.setLabels compute.globalOperations.get compute.healthChecks.create compute.healthChecks.delete compute.healthChecks.get compute.healthChecks.useReadOnly compute.instanceGroups.create compute.instanceGroups.delete compute.instanceGroups.get compute.instanceGroups.update compute.instanceGroups.use compute.instances.create compute.instances.delete compute.instances.get compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.instances.setTags compute.instances.use compute.networks.get compute.networks.updatePolicy compute.regionBackendServices.create compute.regionBackendServices.delete compute.regionBackendServices.get compute.regionBackendServices.use compute.regionOperations.get compute.subnetworks.get compute.subnetworks.use compute.subnetworks.useExternalIp compute.zoneOperations.get compute.zones.get resourcemanager.projects.get serviceusage.services.list |

| DNS-Administrator | Berechtigungen zum Erstellen einer DNS-Zone und der erforderlichen Datensätze. |

compute.networks.get dns.changes.create dns.changes.get dns.managedZones.create dns.managedZones.delete dns.managedZones.get dns.networks.bindPrivateDNSZone dns.resourceRecordSets.create dns.resourceRecordSets.delete dns.resourceRecordSets.list dns.resourceRecordSets.update resourcemanager.projects.get |

Projekt-IAM-Administrator |

Berechtigungen, die erforderlich sind, um den für jede Schicht der Bereitstellung erstellten Dienstkonten IAM-Rollen zuzuweisen | resourcemanager.projects.get resourcemanager.projects.getIamPolicy resourcemanager.projects.setIamPolicy |

Dienstkontoadministrator |

Erforderliche Berechtigungen zum Erstellen und Verwalten der Dienstkonten, die für jede Schicht der Bereitstellung erstellt wurden. |

iam.serviceAccounts.create iam.serviceAccounts.delete iam.serviceAccounts.get iam.serviceAccounts.getIamPolicy iam.serviceAccounts.list iam.serviceAccounts.setIamPolicy resourcemanager.projects.get |

Dienstkontonutzer |

Erforderlich, damit das ausgewählte Dienstkonto beim Aufrufen anderer Produkte und Dienste als Dienstkonto agieren kann |

iam.serviceAccounts.actAs iam.serviceAccounts.get iam.serviceAccounts.list resourcemanager.projects.get |

| Service Usage-Administrator | Berechtigungen zum Prüfen des Status der erforderlichen APIs und zum Aktivieren von APIs, falls erforderlich. | serviceusage.services.list serviceusage.services.enable |

| Storage-Administrator | Berechtigungen, die für den Zugriff auf und die Verwendung der in Cloud Storage hochgeladenen SAP-Installationsmediendateien erforderlich sind. | resourcemanager.projects.get storage.buckets.getIamPolicy storage.objects.get storage.objects.getIamPolicy storage.objects.list |

Wenn Sie eine freigegebene VPC verwenden, sind neben den oben genannten Rollen, die im Dienstprojekt erforderlich sind, möglicherweise auch die folgenden IAM-Berechtigungen im Hostprojekt erforderlich.

- compute.firewalls.create

- compute.firewalls.delete

- compute.firewalls.get

- compute.globalOperations.get

- compute.networks.get

- compute.networks.updatePolicy

- compute.subnetworks.get

- compute.subnetworks.use

- compute.subnetworks.useExternalIp

- dns.networks.bindPrivateDNSZone

- file.instances.create

- file.instances.delete

- file.instances.get

- file.operations.get

Mit Workload Manager können Sie die folgenden Dienstkonten für jede Schicht in der Bereitstellung erstellen. Workload Manager stellt diesen Dienstkonten nur die erforderlichen Berechtigungen für ihre Rolle bei der Bereitstellung zur Verfügung. Alternativ können Sie ein vorhandenes Dienstkonto auswählen, das die erforderlichen IAM-Berechtigungen für jede Schicht in der Bereitstellung hat.

| Dienstkonto für: | E-Mail-Adresse des Dienstkontos | Zugewiesene IAM-Rollen |

|---|---|---|

| Ansible Runner-VM | DEPLOYMENT_NAME-ansible@PROJECT_ID.iam.gserviceaccount.com |

Compute Instance Admin (v1) Compute Viewer DNS Administrator Logging Admin Monitoring Admin Role Viewer Secret Manager Secret Accessor Secret Manager Viewer Service Account User Storage Object Viewer Workload Manager Insights Writer |

| SAP ASCS-/ERS-VMs | DEPLOYMENT_NAME-ascs@PROJECT_ID.iam.gserviceaccount.com |

Compute-Instanzadministrator (Version 1) Compute-Betrachter Logging-Administrator Monitoring-Administrator Monitoring-Messwert-Autor Storage-Objekt-Betrachter Workload Manager Insights Writer |

| Anwendungs-VMs | DEPLOYMENT_NAME-app@PROJECT_ID.iam.gserviceaccount.com |

Compute Viewer Logging Admin Monitoring Admin Monitoring Metric Writer Storage Object Viewer Workload Manager Insights Writer |

| Datenbank-VMs | DEPLOYMENT_NAME-db@PROJECT_ID.iam.gserviceaccount.com |

Compute-Instanzadministrator (Version 1) Compute-Betrachter Logging-Administrator Monitoring-Administrator Monitoring-Messwert-Autor Storage-Objekt-Betrachter Workload Manager Insights-Autor |

Ersetzen Sie Folgendes:

DEPLOYMENT_NAME: Name Ihrer SAP-Bereitstellung.PROJECT_ID: ID Ihres Google Cloud Projekts, in dem Sie die Bereitstellung erstellen.

Weitere Informationen zu IAM und Berechtigungen für die Ausführung von SAP auf Google Cloudfinden Sie unter Identitäts- und Zugriffsverwaltung für SAP-Programme auf Google Cloud.

SAP-Datenbank- und Anwendungsnutzeranmeldedaten

Workload Manager verwendet Secret Manager, um die Anmeldedaten für Ihr SAP-System zu speichern, z. B. das Passwort für das Administratorkonto und die SYSTEM-Nutzerkonten. Damit Sie das Passwort sicher bereitstellen können, müssen Sie ein Secret erstellen und während der Bereitstellung verwenden. Sie können separate Secrets erstellen, um Anmeldedaten für die Datenbank und die Anwendungsebenen zu speichern.

Das für SAP HANA bereitgestellte Secret wird als Startpasswort für die folgenden Nutzer verwendet:

- Systemdatenbank:

SYSTEMSERVICE_BACKUPDBACOCKPIT

- HANA-Mandantendatenbank:

SYSTEMSERVICE_BACKUP

- S/4HANA-Mandantendatenbank:

SYSTEMSAPDBCTRLDBACOCKPITSAPHANADB

Die Anmeldedaten der Anwendung werden für die folgenden Nutzer im Client000 verwendet:

DDICSAP*

Nach der erfolgreichen Bereitstellung können Sie diese Passwörter ändern oder den Nutzern neue Passwörter zuweisen.

Erforderliche APIs

Für die Bereitstellung einer SAP S/4HANA-Arbeitslast sind die folgenden APIs und Dienste erforderlich. Während der Bereitstellung werden diese APIs automatisch über Terraform aktiviert, wenn das Dienstkonto, das Sie für die Bereitstellung verwenden, die erforderlichen Berechtigungen hat. Sie unterliegen den Nutzungsbedingungen der einzelnen Dienste. Nach der Bereitstellung fallen Gebühren an, wenn die Dienste in der Lösung verwendet werden.

- Resource Manager API: zum Verwalten von Ressourcen für Ihre Projekte.

- Compute Engine API: zum Erstellen und Verwalten von VMs für Ihre Bereitstellung.

- Cloud DNS API: zum Erstellen einer DNS-Zone für Ihre Bereitstellung.

- Filestore API: zum Erstellen und Verwalten von Google Cloud Dateiservern.

- Service Account Credentials API: zum Erstellen von Anmeldedaten für Dienstkonten auf Google Cloud.

- Secret Manager API: zum Erstellen und Verwalten von Secrets, in denen Ihre Anwendungs- und Datenbankpasswörter gespeichert werden.

- Service Usage API: Damit können Sie Google Cloud Dienste aktivieren, die für Ihre Bereitstellung erforderlich sind.

Support

Weitere Informationen finden Sie unter Support für SAP in Google Cloud.

Nächste Schritte

- Lesen Sie die Voraussetzungen für die Bereitstellung eines SAP S/4HANA-Systems.

- Informationen zum Bereitstellen einer SAP S/4HANA-Arbeitslast