Diese Seite enthält Informationen und Beispiele für das Herstellen einer Verbindung zu einer Cloud SQL-Instanz über einen Dienst, der in Cloud Run ausgeführt wird.

Für eine Schritt-für-Schritt-Anleitung zum Ausführen einer mit Cloud SQL verbundenen Cloud Run-Beispielwebanwendung finden Sie weitere Informationen unter: Schnellstart zum Herstellen einer Verbindung von Cloud Run.

Cloud SQL ist ein vollständig verwalteter Datenbankdienst, mit dem Sie Ihre relationalen Datenbanken in der Cloud einrichten, warten und verwalten können.

Cloud Run ist eine verwaltete Computing-Plattform, mit der Sie Container direkt auf der Google Cloud -Infrastruktur ausführen können.

Cloud SQL-Instanz einrichten

- Aktivieren Sie die Cloud SQL Admin API in dem Google Cloud Projekt, über das Sie eine Verbindung herstellen, falls noch nicht geschehen:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Cloud SQL for MySQL-Instanz erstellen Wir empfehlen, einen

Cloud SQL-Instanzstandort in derselben Region wie Ihr Cloud Run-Dienst auszuwählen, um die Latenz zu verbessern, einige Netzwerkkosten zu vermeiden und das Risiko von regionenübergreifenden Ausfällen zu reduzieren.

Standardmäßig weist Cloud SQL einer neuen Instanz eine öffentliche IP-Adresse zu. Sie können aber auch eine private IP-Adresse zuweisen. Weitere Informationen zu den Verbindungsoptionen für beide Möglichkeiten finden Sie auf der Seite Verbindungsübersicht.

- Wenn Sie die Instanz erstellen, können Sie die

Serverzertifikat-Hierarchie (CA) für die Instanz auswählen und die Hierarchie dann als

serverCaModefür die Instanz konfigurieren. Sie müssen die CA-Option pro Instanz (GOOGLE_MANAGED_INTERNAL_CA) als Server-CA-Modus für Instanzen auswählen, zu denen Sie eine Verbindung über Webanwendungen herstellen möchten.

Cloud Run konfigurieren

Die Schritte zum Konfigurieren von Cloud Functions hängen vom Typ der IP-Adresse ab, die Sie der Cloud SQL-Instanz zugewiesen haben. Wenn Sie den gesamten ausgehenden Traffic über ausgehenden Direct VPC-Traffic oder einen Connector für serverlosen VPC-Zugriff weiterleiten, verwenden Sie eine private IP-Adresse. Vergleich der beiden Methoden für ausgehenden NetzwerktrafficÖffentliche IP-Adresse (Standard)

- Achten Sie darauf, dass die Instanz eine öffentliche IP-Adresse hat. Sie können dies in der Google Cloud -Konsole auf der Seite Übersicht für Ihre Instanz nachprüfen. Eine Anleitung zum Hinzufügen einer öffentlichen IP-Adresse finden Sie auf der Seite Öffentliche IP-Verbindungen konfigurieren.

- Rufen Sie den INSTANCE_CONNECTION_NAME für Ihre Instanz ab. Sie finden diesen Wert in der Google Cloud Console auf der Seite Übersicht für Ihre Instanz oder über den folgenden

gcloud sql instances describe-Befehl:gcloud sql instances describe INSTANCE_NAME

- Rufen Sie die CLOUD_RUN_SERVICE_ACCOUNT_NAME für Ihren Cloud Run-Dienst ab. Sie finden diesen Wert auf der Seite IAM des Projekts, in dem der Cloud Run-Dienst gehostet wird, in der Google Cloud Console oder indem Sie den folgenden

gcloud run services describe-Befehl im Projekt ausführen, in dem der Cloud Run-Dienst gehostet wird:gcloud run services describe CLOUD_RUN_SERVICE_NAME --region CLOUD_RUN_SERVICE_REGION --format="value(spec.template.spec.serviceAccountName)"

- CLOUD_RUN_SERVICE_NAME: Der Name Ihres Cloud Run-Dienstes

- CLOUD_RUN_SERVICE_REGION: Die Region Ihres Cloud Run-Dienstes

-

Konfigurieren Sie das Dienstkonto für Ihren Cloud Run-Dienst. Zum Herstellen einer Verbindung zu Cloud SQL muss das Dienstkonto die

Cloud SQL ClientIAM-Rolle haben. - Wenn Sie einem neuen Dienst eine Cloud SQL-Verbindung hinzufügen, muss der Dienst containerisiert und in Container Registry oder Artifact Registry hochgeladen werden. Wenn Sie noch keine Verbindung haben, lesen Sie die folgende Anleitung zum Erstellen und Bereitstellen eines Container-Images.

Wenn Sie eine Verbindung zu Instanzen herstellen, die mit der Option für die freigegebene Zertifizierungsstelle (Certificate Authority, CA) (

GOOGLE_MANAGED_CAS_CA) oder der Option für die vom Kunden verwaltete CA (CUSTOMER_MANAGED_CAS_CA) als Server-CA-Modus konfiguriert sind, wählen Sie die Ausführungsumgebung der zweiten Generation aus, wenn Sie die Ausführungsumgebung für den Dienst auswählen. Für beide Server-CA-Modusoptionen müssen Sie mit dem Cloud SQL Auth-Proxy v2 eine Verbindung zur Instanz herstellen.Wenn Ihr Dienst in einer Ausführungsumgebung der ersten Generation ausgeführt wird, können Sie nur eine Verbindung zu Cloud SQL-Instanzen herstellen, die mit der Option „Zertifizierungsstelle (CA) pro Instanz“ (

GOOGLE_MANAGED_INTERNAL_CA) als Server-CA-Modus konfiguriert sind. In die Ausführungsumgebung der ersten Generation von Cloud Run ist der Cloud SQL Auth-Proxy v1 eingebettet. Weitere Informationen zu den Verbindungsanforderungen für Cloud SQL für den Cloud SQL Auth-Proxy finden Sie unter Voraussetzungen für die Verwendung des Cloud SQL Auth-Proxys.

Wie bei jeder Konfigurationsänderung führt das Festlegen einer neuen Konfiguration für die Cloud SQL-Verbindung zum Erstellen einer neuen Cloud Run-Überarbeitung. Nachfolgende Überarbeitungen erhalten dann automatisch ebenfalls diese Cloud SQL-Verbindung, sofern Sie sie nicht explizit ändern.

Console

-

Beginnen Sie mit der Konfiguration des Dienstes. So fügen Sie einem vorhandenen Dienst Cloud SQL-Verbindungen hinzu:

- Klicken Sie in der Liste Dienste auf den gewünschten Dienstnamen.

- Klicken Sie auf NEUE ÜBERARBEITUNG BEARBEITEN UND BEREITSTELLEN.

- Verbindung zu einer Cloud SQL-Instanz aktivieren:

- Klicken Sie auf Container und dann auf Einstellungen.

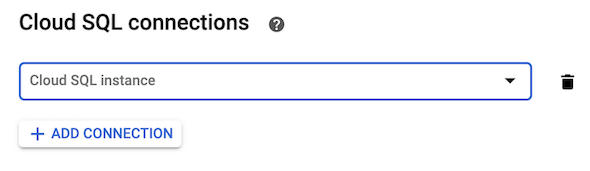

- Scrollen Sie zu Cloud SQL-Verbindungen.

- Klicken Sie auf Verbindung hinzufügen.

- Klicken Sie auf die Schaltfläche Cloud SQL Admin aktivieren, wenn Sie die Cloud SQL Admin API noch nicht aktiviert haben.

- Wenn Sie in Ihrem Projekt eine Verbindung zu einer Cloud SQL-Instanz hinzufügen, wählen Sie die gewünschte Cloud SQL-Instanz aus dem Menü aus.

- Wenn Sie eine Cloud SQL-Instanz aus einem anderen Projekt verwenden, wählen Sie im Menü die Option Benutzerdefinierter Verbindungsstring aus und geben Sie den vollständigen Namen der Instanzverbindung im Format PROJECT-ID:REGION:INSTANCE-ID ein.

- Wenn Sie eine Verbindung löschen möchten, bewegen Sie den Mauszeiger rechts neben die Verbindung, um das Symbol Löschen sichtbar zu machen, und klicken Sie darauf.

-

Klicken Sie auf Erstellen oder Bereitstellen.

Befehlszeile

Bevor Sie einen der folgenden Befehle verwenden, nehmen Sie die folgenden Ersetzungen vor:

- IMAGE durch das Image, das Sie bereitstellen

- SERVICE_NAME durch den Namen Ihres Cloud Run-Dienstes

-

INSTANCE_CONNECTION_NAME durch den Namen der Verbindung Ihrer Cloud SQL-Instanz oder eine durch Kommas getrennte Liste von Verbindungsnamen

Wenn Sie einen neuen Container bereitstellen, verwenden Sie den folgenden Befehl:

gcloud run deploy \ --image=IMAGE \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

Terraform

Mit dem folgenden Code wird ein Cloud Run-Basiscontainer mit einer verbundenen Cloud SQL-Instanz erstellt.

-

Um die Änderungen anzuwenden, geben Sie

terraform applyein. - Prüfen Sie die Änderungen, indem Sie den Dienst Cloud Run aktivieren und auf den Tab Revisionen und dann auf den Tab Verbindungen klicken.

Private IP-Adresse

Wenn das autorisierende Dienstkonto zu einem anderen Projekt gehört als zu dem, das die Cloud SQL-Instanz enthält, gehen Sie so vor:

- Aktivieren Sie in beiden Projekten die Cloud SQL Admin API.

- Fügen Sie für das Dienstkonto in dem Projekt, das die Cloud SQL-Instanz enthält, die IAM-Berechtigungen hinzu.

- Achten Sie darauf, dass die oben erstellte Cloud SQL-Instanz eine private IP-Adresse hat. Informationen zum Hinzufügen einer internen IP-Adresse finden Sie unter Private IP-Adresse konfigurieren.

- Konfigurieren Sie Ihre Methode für ausgehenden Traffic, um eine Verbindung zum selben VPC-Netzwerk wie Ihre Cloud SQL-Instanz herzustellen. Beachten Sie folgende Bedingungen:

- Ausgehender Direct VPC-Traffic und serverloser VPC-Zugriff unterstützen beide die Kommunikation mit VPC-Netzwerken, die über Cloud VPN und VPC-Netzwerk-Peering verbunden sind.

- Ausgehender Direct VPC-Traffic und serverloser VPC-Zugriff unterstützen keine Legacy-Netzwerke.

- Wenn Sie keine freigegebene VPC verwenden, muss sich ein Connector im selben Projekt und in derselben Region wie die Ressource befinden, von der er verwendet wird. Der Connector kann jedoch Traffic an Ressourcen in anderen Regionen senden.

- Stellen Sie eine Verbindung über die private IP-Adresse der Instanz und den Port

3306her.

Verbindung mit Cloud SQL herstellen

Nachdem Sie Cloud Run konfiguriert haben, können Sie eine Verbindung zu Ihrer Cloud SQL-Instanz herstellen.

Öffentliche IP-Adresse (Standard)

Für öffentliche IP-Pfade bietet Cloud Run Verschlüsselung und stellt auf zwei Arten eine Verbindung über den Cloud SQL-Auth-Proxy her:

- Über Unix-Sockets

- Mithilfe eines Cloud SQL-Connectors

Secret Manager verwenden

Google empfiehlt die Verwendung von Secret Manager zum Speichern vertraulicher Informationen wie SQL-Anmeldedaten. Mit Cloud Run können Sie Secrets als Umgebungsvariablen übergeben oder als Volume bereitstellen.

Nachdem Sie in Secret Manager ein Secret erstellt haben, aktualisieren Sie einen vorhandenen Dienst mit folgendem Befehl:

Befehlszeile

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME --update-env-vars=INSTANCE_CONNECTION_NAME=INSTANCE_CONNECTION_NAME_SECRET \ --update-secrets=DB_USER=DB_USER_SECRET:latest \ --update-secrets=DB_PASS=DB_PASS_SECRET:latest \ --update-secrets=DB_NAME=DB_NAME_SECRET:latest

Terraform

Mit der folgenden Secret-Ressource werden die Werte für Datenbanknutzer, Passwort und Name sicher mit google_secret_manager_secret und google_secret_manager_secret_version gespeichert. Beachten Sie, dass Sie das Compute-Dienstkonto des Projekts aktualisieren müssen, um Zugriff auf jedes Secret zu erhalten.

Aktualisieren Sie die Cloud Run-Hauptressource, um die neuen Secrets aufzunehmen.

Um die Änderungen anzuwenden, geben Sie terraform apply ein.

Im Beispielbefehl wird die Secret-Version latest verwendet. Google empfiehlt jedoch, das Anheften des Secrets an eine bestimmte Version, SECRET_NAME:v1.

Private IP-Adresse

Bei privaten IP-Pfaden stellt die Anwendung eine direkte Verbindung zur Instanz über ein VPC-Netzwerk her. Bei dieser Methode wird über TCP eine direkte Verbindung zur Cloud SQL-Instanz hergestellt, ohne den Cloud SQL Auth-Proxy zu verwenden.

Mit TCP verbinden

Stellen Sie eine Verbindung mithilfe der privaten IP-Adresse Ihrer Cloud SQL-Instanz als Host und Port 3306 her.

Python

Wenn Sie dieses Snippet im Kontext einer Webanwendung sehen möchten, rufen Sie die README-Datei auf GitHub auf.

Java

Wenn Sie dieses Snippet im Kontext einer Webanwendung sehen möchten, rufen Sie die README-Datei auf GitHub auf.

Hinweis:

- INSTANCE_CONNECTION_NAME sollte als <MY-PROJECT>:<INSTANCE-REGION>:<INSTANCE-NAME> dargestellt werden

- Die Verwendung des Arguments ipTypes=PRIVATE erzwingt, dass die SocketFactory eine Verbindung zur zugeordneten privaten IP-Adresse einer Instanz herstellen kann.

- Die Anforderungen für die JDBC Socket Factory-Version der pom.xml-Datei finden Sie hier.

Node.js

Wenn Sie dieses Snippet im Kontext einer Webanwendung sehen möchten, rufen Sie die README-Datei auf GitHub auf.

Go

Wenn Sie dieses Snippet im Kontext einer Webanwendung sehen möchten, rufen Sie die README-Datei auf GitHub auf.

C#

Wenn Sie dieses Snippet im Kontext einer Webanwendung sehen möchten, rufen Sie die README-Datei auf GitHub auf.

Ruby

Wenn Sie dieses Snippet im Kontext einer Webanwendung sehen möchten, rufen Sie die README-Datei auf GitHub auf.

PHP

Wenn Sie dieses Snippet im Kontext einer Webanwendung sehen möchten, rufen Sie die README-Datei auf GitHub auf.

Best Practices und weitere Informationen

Sie können für den lokalen Test Ihrer Anwendung den Cloud SQL Auth-Proxy verwenden. Eine ausführliche Anleitung dazu finden Sie unter Kurzanleitung zur Verwendung des Cloud SQL Auth-Proxys.

Sie können lokale Tests auch mithilfe des Cloud SQL Proxy-Docker-Images ausführen.

Verbindungspools

Verbindungen zu den zugrunde liegenden Datenbanken können entweder vom Datenbankserver selbst oder von der Plattforminfrastruktur unterbrochen werden. Verwenden Sie eine Clientbibliothek, die Verbindungspools unterstützt. Diese Verbindungspools sollten unterbrochene Clientverbindungen wiederum automatisch wieder verbinden. Sie können Managed Connection Pooling mit Ihren Cloud SQL-Instanzen verwenden. So können Sie Ihre Arbeitslasten skalieren, indem Sie die Ressourcennutzung und die Verbindungs-Latenz für Ihre Cloud SQL-Instanzen mithilfe von Pooling optimieren. Ausführliche Informationen zum Managed Connection Pooling finden Sie unter Übersicht zum Managed Connection Pooling.

Ausführlichere Beispiele zur Verwendung von Verbindungspools finden Sie unter Datenbankverbindungen verwalten.Verbindungseinschränkungen

Die MySQL- und PostgreSQL-Editionen von Cloud SQL schreiben eine maximale Anzahl gleichzeitiger Verbindungen vor. Die Limits können je nach verwendetem Datenbankmodul variieren. Weitere Informationen finden Sie auf der Seite Cloud SQL-Kontingente und Limits.Cloud Run-Containerinstanzen sind auf 100 Verbindungen zu einer Cloud SQL-Datenbank beschränkt. Jede Instanz eines Cloud Run-Dienstes oder -Jobs kann 100 Verbindungen zur Datenbank haben. Wenn dieser Dienst oder Job skaliert wird, kann die Gesamtzahl der Verbindungen pro Bereitstellung wachsen.

Sie können die maximale Anzahl der pro Instanz verwendeten Verbindungen mithilfe eines Verbindungspools begrenzen. Ausführlichere Beispiele zum Begrenzen der Anzahl von Verbindungen finden Sie auf der Seite Datenbankverbindungen verwalten.

API-Kontingentlimits

Cloud Run bietet einen Mechanismus zum Herstellen einer Verbindung über den Cloud SQL Auth-Proxy, der die Cloud SQL Admin API verwendet. Für den Cloud SQL Auth-Proxy gelten deshalb API-Kontingentlimits. Das verwendete Cloud SQL Admin API-Kontingent umfasst ungefähr das Doppelte der Anzahl der Cloud SQL-Instanzen, die durch die Anzahl der Cloud Run-Instanzen eines bestimmten Dienstes konfiguriert werden, der jeweils einmal bereitgestellt wird. Sie können die Anzahl der Cloud Run-Instanzen beschränken oder erhöhen, um das erwartete verbrauchte API-Kontingent zu ändern.Nächste Schritte

- Weitere Informationen zu Cloud Run

- Weitere Informationen zum Erstellen und Bereitstellen von Container-Images

- Vollständiges Beispiel für die Verwendung von Cloud Run mit MySQL in Python