Sie können die Enterprise-Stufe von Security Command Center mit Ihrer Microsoft Azure-Umgebung verbinden, um Folgendes zu tun:

- Aktivieren Sie die Erkennung von Ergebnissen im Zusammenhang mit fehlerhaften Konfigurationen.

- Identifizieren Sie potenzielle Angriffspfade aus dem öffentlichen Internet zu Ihren hochwertigen Microsoft Azure-Assets.

- Konformität von Microsoft Azure-Ressourcen mit verschiedenen Standards und Benchmarks zuordnen.

Durch die Verbindung von Security Command Center mit Microsoft Azure wird ein zentraler Ort geschaffen, an dem Ihr Team Fehlkonfigurationen in Google Cloud und Azure verwalten und beheben kann.

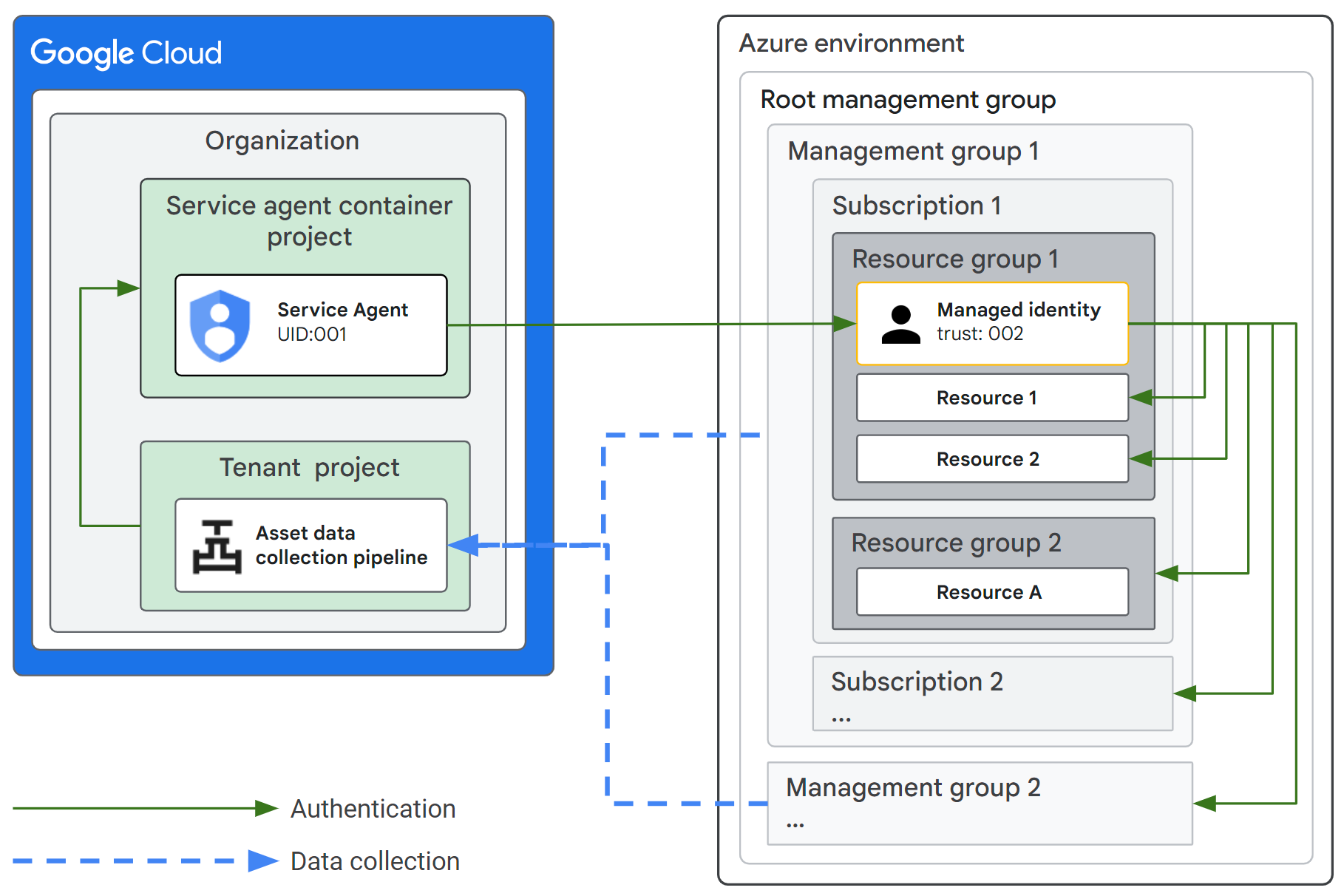

Sie konfigurieren eine Vertrauensbeziehung zwischen Security Command Center und Azure mithilfe eines Google Cloud Dienst-Agents und einer von Microsoft Azure zugewiesenen verwalteten Identität mit Zugriff auf die Azure-Ressourcen, die Sie überwachen möchten. Sie verwalten und steuern die Vertrauenskonfiguration in Ihrer Microsoft Azure-Umgebung.

Sie können eine Azure-Verbindung für jede Google Cloud Organisation erstellen.

Security Command Center verwendet diese Verbindung, um regelmäßig Daten zu den von Ihnen definierten Microsoft Azure-Ressourcen zu erfassen. Diese Daten werden gemäß den Datenschutzhinweisen für Google Cloud genauso wie Dienstdaten behandelt. Der Connector verwendet API-Aufrufe, um Daten zu Azure-Assets zu erfassen. Für diese API-Aufrufe können Gebühren für Microsoft Azure anfallen.

Während eines Scans ist für die Datenerfassungspipeline die Authentifizierung des Dienst-Agents in der Microsoft Azure-Umgebung mit der vom Nutzer zugewiesenen verwalteten Identität erforderlich.

Das folgende Diagramm zeigt, wie Vertrauen zwischen Security Command Center und Azure hergestellt wird.

In diesem Dokument wird beschrieben, wie Sie die Verbindung zu Microsoft Azure einrichten. Auf übergeordneter Ebene sind folgende Schritte erforderlich:

Führen Sie die erforderlichen Schritte unter Vorbereitung aus.

Erstellen Sie den Azure-Connector und konfigurieren Sie, welche Abos und Standorte gescannt werden sollen. Für diese Schritte benötigen Sie die Mandanten-ID von Microsoft Azure. Dadurch wird die Dienst-Agent-ID erstellt.

Konfigurieren Sie die Azure-Umgebung, um eine dedizierte, vom Nutzer zugewiesene verwaltete Identität mit den folgenden Rollen zu erstellen:

Leser im Bereich der Microsoft Azure-Stammverwaltungsgruppe zum Lesen von Ressourcen, Abos und der Verwaltungsgruppenhierarchie.

Key Vault Reader (Key Vault-Leser) im Bereich der Microsoft Azure-Stammverwaltungsgruppe zum Lesen von Metadaten zu Key Vaults und zugehörigen Zertifikaten, Schlüsseln und Secrets.

Storage Blob Data Reader (Leseberechtigung für Blob-Daten im Speicher) im Bereich der Microsoft Azure-Stammverwaltungsgruppe zum Lesen von Metadaten zu Ressourcen. Weisen Sie diese Rolle zu, wenn Sie Berechtigungen für die Sensitive Data Protection-Erkennung gewähren aktivieren möchten, wenn Sie den Azure-Connector konfigurieren.

Verzeichnisleser in Microsoft Entra ID zum Lesen von Gruppen und Mitgliedschaften.

Sicherheitsleser in Microsoft Entra ID zum Lesen von Autorisierungsrichtlinien.

Der Standardanzeigename für die Stammverwaltungsgruppe ist

Tenant root group.Diese Berechtigungen sind erforderlich, damit Security Command Center Verwaltungsgruppen, Gruppen mit Mitgliedschaften und Rollendefinitionen identifizieren kann, die sich in der Ressourcenhierarchie auf einer höheren Ebene als Abonnements befinden.

Außerdem konfigurieren Sie ein Anmeldedaten für die föderierte Identität für die vom Nutzer zugewiesene verwaltete Identität mit Informationen zum Dienst-Agent.

Sie können die Schritte entweder manuell ausführen oder Terraform verwenden. Sie benötigen die Dienst-Agent-ID, wenn Sie die Schritte manuell ausführen.

Konfigurieren Sie den Azure-Connector und testen Sie die Verbindung. Für diese Schritte verwenden Sie Informationen zur vom Nutzer zugewiesenen verwalteten Identität.

Mit dem Azure-Connector werden keine Azure-Logs erfasst, die für die SIEM-Funktionen zur kuratierten Erkennung in Security Command Center Enterprise erforderlich sind. Weitere Informationen finden Sie unter Verbindung zu Microsoft Azure für die Erfassung von Protokolldaten herstellen.

Hinweise

In den folgenden Abschnitten werden die Voraussetzungen, Entscheidungen und Informationen beschrieben, die erforderlich sind, bevor Sie die Verbindung zwischen Security Command Center und Microsoft Azure konfigurieren.

Microsoft Azure-Funktionen ansehen

Machen Sie sich mit den folgenden Konzepten und Funktionen in Microsoft Azure vertraut:

Workload Identity-Föderation in Azure, Anmeldedaten für föderierte Identitäten und Konfigurieren einer föderierten Identität für eine benutzerzugewiesene verwaltete Identität.

Ressourcengruppen mit dem Microsoft Azure-Portal, der Azure-Befehlszeile oder Terraform erstellen und verwalten.

Integrierte Azure-Rollen und integrierte Microsoft Entra-Rollen zuweisen.

Datenerhebung planen

Gehen Sie bei der Planung der Datenerhebungsstrategie so vor: Sie benötigen diese Informationen, wenn Sie die Schritte in diesem Dokument ausführen.

Erstellen oder identifizieren Sie die Ressourcengruppe, in der Sie die benutzerdefinierte verwaltete Identität erstellen möchten. Sie benötigen den Namen der Ressourcengruppe während der Konfiguration.

Ersetzen Sie die Variable RESOURCE_GROUP_NAME durch den Namen der Ressourcengruppe, um den Wert in den folgenden Schritten dieses Dokuments zu übernehmen.

Geben Sie die Ressourcen an, für die Sie Daten erfassen möchten. Wenn Sie planen, Daten nur aus bestimmten Abos oder Regionen zu erheben, müssen Sie diese während der Planung identifizieren und aufzeichnen.

Sie können den Azure-Connector auch so konfigurieren, dass Ressourcen automatisch in allen Abos und Regionen erkannt werden.

Berechtigungen in Google Cloudeinrichten

In Google Cloudmüssen Sie die Rolle Cloud Asset Owner (roles/cloudasset.owner) in der Organisation haben, um eine Verbindung zu den Cloud-Drittanbietern herzustellen und zu verwalten. Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff verwalten.

Berechtigungen in Microsoft Azure einrichten

Für die Schritte unter Microsoft Azure manuell konfigurieren oder Microsoft Azure mit Terraform konfigurieren benötigen Sie eine Azure-Identität mit mindestens einer erstellten Ressourcengruppe sowie die folgenden Berechtigungen zum Konfigurieren von IAM-Richtlinien für Microsoft Azure und Microsoft Entra.

Microsoft.Authorization/roleAssignments/write-Berechtigung im Bereich der Stammverwaltungsgruppe. Diese Funktion ist in einer der folgenden integrierten Rollen verfügbar: Administrator für rollenbasierte Zugriffssteuerung oder Administrator für Nutzerzugriff.Die folgenden Berechtigungen im Bereich einer Ressourcengruppe, in der die vom Nutzer zugewiesene verwaltete Identität erstellt wird:

Microsoft.ManagedIdentity/userAssignedIdentities/writeMicrosoft.ManagedIdentity/userAssignedIdentities/federatedIdentityCredentials/write

Diese sind in der integrierten Rolle Managed Identity Contributor verfügbar.

Die Microsoft Entra-Berechtigung

microsoft.directory/roleAssignments/allProperties/allTasks. Diese ist in der integrierten Microsoft Entra-Rolle Administrator für privilegierte Rollen verfügbar.

Sie benötigen erhöhten Zugriff, um Berechtigungen im Bereich der Stammverwaltungsgruppe festzulegen. Eine Anleitung zum Erhöhen des Zugriffs für einen globalen Administrator finden Sie unter Zugriff zum Verwalten aller Azure-Abos und Verwaltungsgruppen erhöhen.

Security Command Center-Azure-Connector aktivieren und konfigurieren

So erstellen und konfigurieren Sie den Azure-Connector:

Prüfen Sie, ob Sie die Berechtigungen haben, die im Abschnitt Berechtigungen in Google Cloudeinrichten definiert sind.

Sie benötigen die 36 Zeichen lange Mandanten-ID von Microsoft Azure.

Öffnen Sie auf der Seite Einstellungen den Tab Connectors (Connectors).

Wählen Sie die Organisation aus, in der Sie Security Command Center Enterprise aktiviert haben.

Klicken Sie auf Connector hinzufügen > Microsoft Azure.

Geben Sie auf der Seite Connector konfigurieren die Azure-Mandanten-ID ein.

Wenn Sie möchten, dass Sensitive Data Protection Ihre Azure-Daten profiliert, lassen Sie Berechtigungen für die Sensitive Data Protection-Erkennung gewähren ausgewählt. Mit dieser Option wird die Rolle „Leser von Storage Blob-Daten“ in die Terraform-Vorlage für die benutzerdefinierte verwaltete Identität eingefügt.

Wählen Sie eine der folgenden Optionen aus:

Abos automatisch hinzufügen: Security Command Center erkennt und berücksichtigt Abos und Verwaltungsgruppen automatisch. Sie können optional Abo-IDs von der Erfassung ausschließen, indem Sie sie dem Feld Azure-Abos ausschließen hinzufügen.

Abos einzeln hinzufügen: Security Command Center erkennt Abos nicht automatisch. Sie müssen mindestens ein Abo über das Feld Azure-Abo hinzufügen definieren.

Wählen Sie optional im Bereich Azure-Standorte auswählen, von denen Daten erfasst werden sollen einen oder mehrere Microsoft Azure-Standorte aus, von denen Daten erfasst werden sollen. Lassen Sie dieses Feld leer, um Daten von allen Standorten zu erheben. Wenn Sie einen Standort im Menü auswählen, werden die deaktivierten Standorte ausgeschlossen.

Die empfohlenen Einstellungen sind Azure-Abos automatisch ermitteln und alle Microsoft Azure-Standorte verwenden.

Klicken Sie auf Weiter. Die Seite Mit Azure verbinden wird geöffnet.

Lassen Sie die Seite Mit Azure verbinden geöffnet und fahren Sie mit Microsoft Azure-Umgebung konfigurieren fort.

Nachdem Sie Microsoft Azure konfiguriert haben, kehren Sie zu dieser Seite zurück, um die Konfiguration des Azure-Connectors abzuschließen.

Microsoft Azure-Umgebung konfigurieren

Füllen Sie einen der folgenden Abschnitte aus:

Microsoft Azure manuell konfigurieren

Im folgenden Abschnitt werden die manuellen Schritte auf hoher Ebene beschrieben, mit denen Sie die Azure-Umgebung konfigurieren, um eine Vertrauensstellung zwischen Security Command Center und Microsoft Azure herzustellen. Dieses Verfahren ist nicht vollständig. Jeder Abschnitt enthält Links zur Microsoft Azure-Dokumentation, in der beschrieben wird, wie Sie die jeweilige Aufgabe ausführen.

Vorbereitung

Prüfen Sie, ob Sie die im Abschnitt Berechtigungen in Microsoft Azure einrichten definierten Berechtigungen haben.

Achten Sie darauf, dass Sie die Dienst-Agent-ID haben, die beim Erstellen des Security Command Center-Azure-Connectors generiert wurde.

Schritt 1: Von Nutzern zugewiesene verwaltete Identität in einer Ressourcengruppe erstellen

Folgen Sie der Anleitung unter Vom Nutzer zugewiesene verwaltete Identitäten verwalten, um die vom Nutzer zugewiesene verwaltete Identität zu erstellen.

Geben Sie beim Erstellen der Identität Folgendes an:

- Abo: Wählen Sie das Abo aus, in dem die Identität verwaltet werden soll.

- Ressourcengruppe: Geben Sie den Namen der Ressourcengruppe RESOURCE_GROUP_NAME an, in der die Identität verwaltet wird. Sie haben dies bei der Planung der Datenerhebung festgestellt.

- Region: Wählen Sie eine Region aus, z. B.

East US. - Name: Geben Sie einen Namen für die vom Nutzer zugewiesene verwaltete Identität ein, z. B.

gcp-managed-identity. Ersetzen Sie die Variable USER_ASSIGNED_MANAGED_IDENTITY_NAME durch den Namen der Identität. Sie wird dann in den Schritten dieses Dokuments eingefügt, in denen sie erforderlich ist.

Notieren Sie die folgenden Informationen. Sie benötigen sie für die folgenden Schritte.

- Client-ID: Der 36 Zeichen lange Wert, der der Identität zugewiesen ist.

- Objekt-ID (Prinzipal-ID): Der der Identität zugewiesene 36-stellige Wert.

- Identitätsname: Der Wert, den Sie für Name definiert haben.

Schritt 2: Erstellen einer Verbundanmeldeinformation für die vom Nutzer zugewiesene verwaltete Identität

Wenn Sie einer benutzerzugewiesenen verwalteten Identität ein föderiertes Anmeldedaten hinzufügen möchten, folgen Sie der Anleitung unter Benutzerzugewiesene verwaltete Identität für die Vertrauensstellung eines externen Identitätsanbieters konfigurieren.

Folgen Sie der Anleitung im Szenario für andere Aussteller und legen Sie Folgendes fest:

- Szenario mit föderierten Anmeldedaten: Wählen Sie Andere: Eine von einem externen OpenID Connect-Anbieter verwaltete Identität konfigurieren, um als diese Anwendung auf Microsoft Azure-Ressourcen zuzugreifen aus.

- Aussteller-URL: Geben Sie

https://accounts.google.comein. - Themenkennung: Geben Sie die Dienst-Agent-ID ein, die beim Erstellen des Security Command Center-Azure-Connectors generiert wurde.

- Name: Geben Sie einen Namen für die föderierten Anmeldedaten ein, z. B.

gcp-managed-identity-fic. - Zielgruppe: Geben Sie

https://cloud.google.comein.

Schritt 3: Integrierte Microsoft Azure-Rollen zuweisen

Folgen Sie der Anleitung unter Azure-Rollen über das Azure-Portal zuweisen, um der benutzerseitig zugewiesenen verwalteten Identität die folgenden integrierten Microsoft Azure-Rollen zuzuweisen:

- Key Vault-Leser

- Reader

- Storage Blob Data-Leser

Gewähren Sie diese Rollen im Bereich der Stammverwaltungsgruppe.

Schritt 4: Integrierte Microsoft Entra ID-Rollen zuweisen

Folgen Sie der Anleitung unter Microsoft Entra-Rollen Nutzern zuweisen, um der vom Nutzer zugewiesenen verwalteten Identität die folgenden integrierten Microsoft Entra ID-Rollen zuzuweisen:

- Verzeichnisleser

- Security Reader

Wenn Sie fertig sind, fahren Sie mit dem Abschnitt Azure-Connector-Konfiguration abschließen fort.

Microsoft Azure mit Terraform konfigurieren

In den folgenden Schritten wird beschrieben, wie Sie Microsoft Azure mit Terraform konfigurieren. Dieses Verfahren ist nicht vollständig. Weitere Informationen zur Bereitstellung von Ressourcen mit Terraform finden Sie in der Terraform-Dokumentation für Azure.

Öffnen Sie die Seite Mit Azure verbinden, die Sie beim Erstellen des Azure-Connectors geöffnet gelassen haben.

Klicken Sie auf Terraform-Vorlagen herunterladen. Dadurch wird die Datei

azure_terraform.zipmit mehreren JSON-Dateien heruntergeladen.Melden Sie sich bei Microsoft Azure an und öffnen Sie dann Azure Cloud Shell mit BASH oder Azure PowerShell.

Konfigurieren Sie Terraform gemäß den Richtlinien Ihrer Organisation. Verwenden Sie dazu eine der folgenden Anleitungen:

Kopieren Sie die Datei

azure_terraform.zipin Ihre Azure Cloud Shell-Umgebung und extrahieren Sie dann den Inhalt. Sie sehen die folgenden Dateien:main.tf.json,outputs.tf.json,providers.tf.jsonundvariables.tf.json.Erstellen Sie Kopien dieser Dateien in einem separaten Verzeichnis.

- Erstellen Sie ein neues Verzeichnis, um den Beispiel-Terraform-Code zu testen, und machen Sie es zum aktuellen Verzeichnis.

Erstellen Sie im neu erstellten Verzeichnis Kopien der extrahierten JSON-Dateien mit demselben Namen wie die Originaldatei:

- Erstellen Sie eine neue Datei mit dem Namen

main.tf.jsonund kopieren Sie den Code aus der extrahierten Dateimain.tf.jsonin diese Datei. - Erstellen Sie eine neue Datei mit dem Namen

providers.tf.jsonund kopieren Sie den Code aus der extrahierten Dateiproviders.tf.jsonin diese Datei. - Erstellen Sie eine neue Datei mit dem Namen

outputs.tf.jsonund kopieren Sie den Code aus der extrahierten Dateioutputs.tf.jsonin diese Datei. - Erstellen Sie eine neue Datei mit dem Namen

variables.tf.jsonund kopieren Sie den Code aus der extrahierten Dateivariables.tf.jsonin diese Datei.

- Erstellen Sie eine neue Datei mit dem Namen

Führen Sie den folgenden Befehl aus, um das Terraform-Deployment zu initialisieren.

terraform init -upgradeFühren Sie den folgenden Befehl aus, um einen Ausführungsplan zu erstellen.

terraform plan -out main.tfplan -var="resource_group_name=RESOURCE_GROUP_NAME" -var="user_assigned_managed_identity_name=USER_ASSIGNED_MANAGED_IDENTITY_NAME"Ersetzen Sie Folgendes:

RESOURCE_GROUP_NAME: der Name der Microsoft Azure-Ressourcengruppe, in der die nutzerzugewiesene verwaltete Identität erstellt wird.USER_ASSIGNED_MANAGED_IDENTITY_NAME: Der Name der benutzerzugewiesenen verwalteten Identität, die erstellt werden soll. Wird kein Wert festgelegt, gilt der Standardwertgoogle-cloud-managed-identity.

Führen Sie den folgenden Befehl aus, um den Ausführungsplan auf die Microsoft Azure-Infrastruktur anzuwenden.

terraform apply main.tfplanFahren Sie mit dem Abschnitt Azure-Connector-Konfiguration abschließen fort.

Azure-Connector-Konfiguration abschließen

Sie benötigen die folgenden Informationen zur benutzerzugewiesenen verwalteten Identität von Microsoft Azure:

- Client-ID: Der 36 Zeichen lange Wert, der der Identität zugewiesen ist.

- Objekt-ID (Prinzipal-ID): Der der Identität zugewiesene 36-stellige Wert.

Informationen dazu, wie Sie diese Informationen finden, finden Sie unter Vom Nutzer zugewiesene verwaltete Identitäten auflisten.

Öffnen Sie die Seite Mit Azure verbinden, die Sie beim Erstellen des Azure-Connectors geöffnet gelassen haben.

Geben Sie im Abschnitt Von Azure verwaltete Identitätsdetails Folgendes ein:

- Client-ID der verwalteten Identität: Dies ist die Client-ID.

- Objekt-ID der verwalteten Identität: Dies ist die Objekt-ID (Prinzipal).

Klicken Sie auf Weiter.

Klicken Sie auf der Seite Connector testen auf Connector testen, um zu prüfen, ob Security Command Center eine Verbindung zur Microsoft Azure-Umgebung herstellen kann.

Wenn die Verbindung erfolgreich ist,kann der Google Cloud -Dienst-Agent die vom Nutzer zugewiesene verwaltete Identität von Microsoft Azure annehmen und hat die erforderlichen Microsoft Azure- und Microsoft Entra-Berechtigungen. Wenn die Verbindung nicht erfolgreich ist, lesen Sie den Abschnitt Fehlerbehebung beim Testen der Verbindung.

Klicken Sie auf Speichern. Die Seite Connectors wird angezeigt.

Der Connector beginnt mit dem Scannen und Erfassen von Daten aus den von Ihnen angegebenen Azure-Abos und ‑Standorten. Es kann bis zu 24 Stunden dauern, bis Ergebnisse angezeigt werden.

Fehler beim Testen der Verbindung beheben

Im folgenden Abschnitt werden Fehler beschrieben, die beim Testen der Verbindung zwischen Security Command Center und Microsoft Azure auftreten können, sowie die jeweiligen Lösungen.

Fehler „AZURE_ENABLED_SUBSCRIPTIONS_NOT_FOUND“

Der Azure-Connector hat im Mandanten, der durch das Feld Azure-Mandanten-ID identifiziert wird, keine aktivierten Abos gefunden. Überprüfen Sie Folgendes:

- Wenn Abonnements automatisch hinzufügen ausgewählt ist, prüfen Sie, ob der Mandant Abonnements im Status

Enabledenthält, die nicht im Feld Azure-Abonnements ausschließen aufgeführt sind. - Wenn Abos einzeln hinzufügen ausgewählt ist, prüfen Sie, ob die von Ihnen angegebenen Abos den Status

Enabledhaben.

Fehler „AZURE_FAILED_TO_ASSUME_MANAGED_IDENTITY“

Die Verbindung ist ungültig, da die vom Nutzer zugewiesene verwaltete Identität von Microsoft Azure nicht vom Google Cloud -Dienst-Agenten übernommen werden kann. Mögliche Ursachen:

- Die in der Verbindung angegebene benutzerseitig zugewiesene verwaltete Identität ist nicht vorhanden oder die Konfiguration ist falsch.

- Der benutzerzugewiesenen verwalteten Identität, die in der Verbindung angegeben ist, fehlt möglicherweise das Anmeldedaten für die föderierte Identität, die zum Vertrauen des Google Cloud Dienst-Agents erforderlich sind.

So beheben Sie das Problem:

- Prüfen Sie die Einstellungen, die Sie beim Erstellen der nutzerzugewiesenen verwalteten Identität in einer Ressourcengruppe festgelegt haben, um sicherzustellen, dass die Identität vorhanden ist und die Konfiguration korrekt ist.

- Prüfen Sie die Einstellungen, die in den Anmeldedaten für die föderierte Identität definiert sind, um sicherzustellen, dass die Konfiguration korrekt ist.

Fehler „AZURE_MANAGED_IDENTITY_MISSING_REQUIRED_PERMISSION“

Die Verbindung ist ungültig, da der vom Nutzer zugewiesenen verwalteten Identität von Azure eine erforderliche Microsoft Azure- oder Microsoft Entra-Rolle fehlt. Die Fehlermeldung enthält die fehlende Rolle.

Prüfen Sie zur Behebung dieses Problems die Einstellungen, die Sie beim Konfigurieren der integrierten Microsoft Azure-Rollen und integrierten Microsoft Entra-Rollen festgelegt haben, um sicherzustellen, dass die Konfiguration korrekt ist.

Fehler „AZURE_MANAGED_IDENTITY_ASSUMPTION_FAILED_AND_MISSING_REQUIRED_PERMISSION“

Die Verbindung ist ungültig, da die vom Nutzer zugewiesene verwaltete Identität von Microsoft Azure nicht vom Google Cloud Dienst-Agent übernommen werden konnte und gleichzeitig einige der erforderlichen Microsoft Azure- oder Microsoft Entra-Rollen fehlen.

Die Fehlermeldung enthält Details dazu, welcher Bereich von der vom Nutzer zugewiesenen verwalteten Identität nicht übernommen werden konnte und welche Rollen fehlen.

So beheben Sie das Problem:

- Überprüfen Sie die Einstellungen, die beim Erstellen der nutzerzugewiesenen verwalteten Identität in einer Ressourcengruppe zugewiesen wurden, um sicherzustellen, dass die Identität in der Verbindung vorhanden ist und die Einstellungen korrekt sind.

- Prüfen Sie die Einstellungen, die Sie beim Konfigurieren der integrierten Microsoft Azure-Rollen und integrierten Microsoft Entra-Rollen festgelegt haben, um sicherzustellen, dass die Konfiguration korrekt ist.

Weitere Tipps zur Fehlerbehebung

Im folgenden Abschnitt werden Verhaltensweisen und mögliche Maßnahmen beschrieben.

Es wird ein Ergebnis für eine gelöschte Azure-Ressource zurückgegeben

Nachdem eine Azure-Ressource gelöscht wurde, kann es bis zu 40 Stunden dauern, bis sie aus dem Asset-Inventarsystem von Security Command Center entfernt wird. Wenn Sie ein Ergebnis beheben möchten, indem Sie die Ressource löschen, wird das Ergebnis möglicherweise in diesem Zeitraum gemeldet, da das Asset noch nicht aus dem Asset-Inventarsystem von Security Command Center entfernt wurde.

Nächste Schritte

- Wenn Sie Security Command Center Enterprise zum ersten Mal einrichten, konfigurieren Sie zusätzliche Funktionen mithilfe des Einrichtungsleitfadens.

Darüber hinaus können Sie Folgendes tun:

- Ergebnisse aus Azure-Daten prüfen und beheben

- Ressourcen ansehen, die mit Ergebnissen in der Security Operations Console zusammenhängen.

- Angriffspfadsimulationen für Azure-Ressourcen ansehen