このページでは、Identity and Access Management(IAM)を使用して、Security Command Center を組織レベルで有効にする際のリソースへのアクセスを制御する方法について説明します。このページの内容は、次のいずれかの条件に該当する場合を対象としています。

- Security Command Center がプロジェクト レベルではなく組織レベルで有効になっている。

- Security Command Center Standard が組織レベルですでに有効になっている。また、1 つ以上のプロジェクトで Security Command Center Premium が有効になっている。

組織レベルではなくプロジェクト レベルで Security Command Center を有効にした場合は、代わりにプロジェクト レベルで有効にするための IAM をご覧ください。

組織レベルで Security Command Center を有効にすると、リソース階層のさまざまなレベルでリソースへのアクセスを制御できます。Security Command Center では、IAM のロールを使用して、誰が Security Command Center 環境内のアセット、検出結果、セキュリティ ソースを使用して何を実行できるかを制御します。ロールを個人とアプリケーションに付与し、それぞれのロールによって具体的な権限が与えられます。

権限

有効化に必要

Security Command Center を有効にするには、サービスティアに応じて次のいずれかをご覧ください。

継続的な管理と使用に必要

このセクションでは、Security Command Center Premium と Standard の管理と使用に必要な権限について説明します。Security Command Center Enterprise の詳細については、Security Command Center Enterprise の継続的な使用に対する権限を構成するをご覧ください。

組織の構成を変更するには、組織レベルで次の両方のロールが必要です。

-

組織管理者(

roles/resourcemanager.organizationAdmin) -

セキュリティ センター管理者(

roles/securitycenter.admin)

ユーザーが編集権限を必要としない場合は、閲覧者ロールの付与を検討してください。

Security Command Center ですべてのアセット、検出結果、攻撃パスを表示するには、組織レベルのセキュリティ センター管理閲覧者(roles/securitycenter.adminViewer)ロールが必要です。

設定を表示するには、組織レベルで

セキュリティ センター管理者(roles/securitycenter.admin)のロールが必要です。

個々のフォルダやプロジェクトへのアクセスを制限するために、組織レベルのロールだけで付与しないでください。そうするのではなく、フォルダ レベルまたはプロジェクト レベルで次のロールを付与します。

-

セキュリティ センターのアセット閲覧者(

roles/securitycenter.assetsViewer) - セキュリティ センターの検出閲覧者

(

roles/securitycenter.findingsViewer)

各検出サービスを有効または構成するには、追加の権限が必要になる場合があります。詳細については、各サービスに固有のドキュメントをご覧ください。

組織レベルのロール

組織レベルで IAM ロールが適用されると、その組織のプロジェクトとフォルダは、そのロール バインディングを継承します。

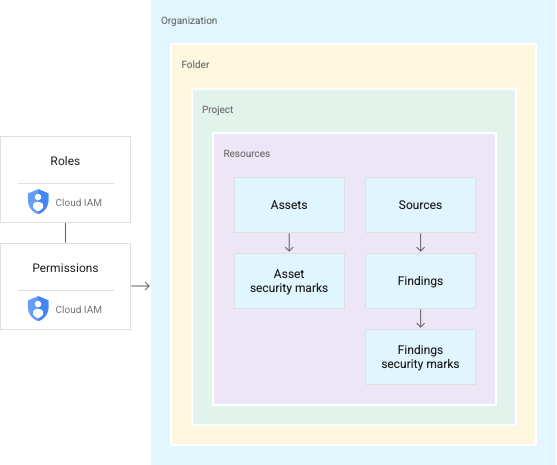

次の図では、組織レベルでロールが付与されている一般的な Security Command Center のリソース階層を示します。

IAM のロールには、リソースを表示、編集、更新、作成、削除する権限が含まれます。Security Command Center で組織レベルで付与されたロールにより、ユーザーは組織全体で検出結果、アセット、セキュリティ ソースに対して所定のアクションを実行できます。たとえば、

セキュリティ センターの検出結果編集者のロール(roles/securitycenter.findingsEditor)を付与されたユーザーは、組織内の任意のプロジェクトやフォルダのリソースに関連付けられている検出結果を表示することや、編集することが可能です。この構造では、フォルダやプロジェクトごとにユーザーにロールを付与する必要はありません。

ロールと権限を管理する手順については、プロジェクト、フォルダ、組織へのアクセス権の管理をご覧ください。

組織レベルのロールは、あらゆるユースケースに向いているわけではありません。特に、厳格なアクセス制御が必要な機密性の高いアプリケーションやコンプライアンス標準には向いていません。きめ細かいアクセス ポリシーを作成するには、フォルダレベルとプロジェクト レベルでロールを付与します。

フォルダレベルとプロジェクト レベルのロール

Security Command Center を使用すると、特定のフォルダとプロジェクトに Security Command Center の IAM ロールを付与して、組織内で複数のビュー(サイロ)を作成できます。ユーザーとグループに、組織のフォルダとプロジェクトに対するさまざまなアクセス権と編集権限を付与します。

次の動画では、フォルダレベルのロールとプロジェクト レベルのロールを付与する方法と、Security Command Center コンソールでこれらのロールを管理する方法について説明します。

フォルダとプロジェクトのロールを使用すると、Security Command Center のロールを持つユーザーは、指定されたプロジェクトやフォルダ内のアセットと検出結果を管理できます。たとえば、セキュリティ エンジニアにフォルダとプロジェクトを選択するための制限付きのアクセス権を付与する一方で、セキュリティ管理者は組織レベルですべてのリソースを管理できます。

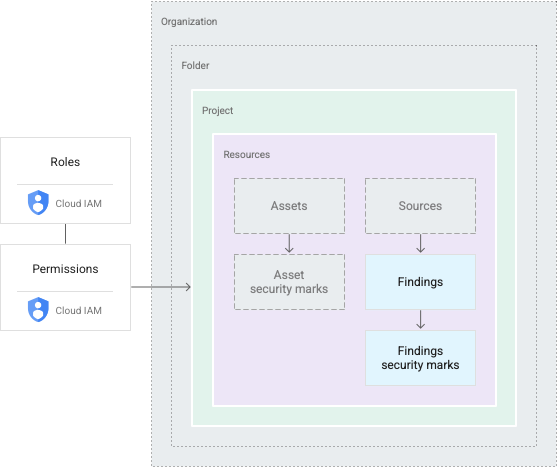

フォルダとプロジェクトのロールを使用すると、組織のリソース階層の下位レベルで Security Command Center の権限を適用できますが、階層は変更されません。次の図は、特定のプロジェクト内の検出結果にアクセスできる Security Command Center の権限を付与されたユーザーを示しています。

フォルダとプロジェクトのロールを持つユーザーは、組織のリソースの一部を表示できます。ユーザーが行うアクションは、同じスコープに制限されます。たとえば、フォルダに対する権限を付与されているユーザーは、フォルダ内のどのプロジェクトのリソースにもアクセスできます。プロジェクトに対する権限により、ユーザーはそのプロジェクト内のリソースにアクセスできます。

ロールと権限を管理する手順については、プロジェクト、フォルダ、組織へのアクセス権の管理をご覧ください。

ロールの制限

フォルダレベルやプロジェクト レベルで Security Command Center のロールを付与することによって、Security Command Center の管理者は次のことができます。

- Security Command Center の表示権限や編集権限を特定のフォルダとプロジェクトに制限する。

- 特定のユーザーやチームに、アセットや検出結果のグループに対する表示権限および編集権限を付与する。

- セキュリティ マークと検出状態の更新など、検出結果の表示や編集を、基盤となる検出結果へのアクセス権を持つユーザーまたはグループに制限する。

- Security Command Center の設定へのアクセスを制御する。これにより、組織レベルのロールを持つユーザーだけが閲覧できます。

Security Command Center の機能

Security Command Center の機能は、表示と編集の権限に基づく制限もされています。

組織レベルの権限を持たないユーザーは、 Google Cloud コンソールの Security Command Center で、自身がアクセス権を持つリソースのみを選択できます。この選択により、アセット、検出結果、設定コントロールなど、ユーザー インターフェースのすべての要素が更新されます。ユーザーは、ロールに関連付けられた権限と、現在のスコープで検出結果にアクセスして編集できるかどうかがわかります。

Security Command Center API と Google Cloud CLI により、特定のフォルダとプロジェクトに対する機能も制限されます。アセットと検出結果の一覧表示やグループ化の呼び出しが、フォルダまたはプロジェクトのロールが付与されたユーザーによって行われた場合、それらのスコープの検出結果またはアセットのみが返されます。

Security Command Center を組織レベルで有効にした場合、検出結果を作成または更新するための呼び出しと検出通知は、組織スコープのみをサポートします。こうしたタスクの実行には、組織レベルのロールが必要です。

攻撃パス シミュレーションによって生成された攻撃パスを表示するには、組織レベルで適切な権限を付与し、 Google Cloud コンソール ビューを組織に設定する必要があります。

検出結果の親リソース

通常、検出結果は仮想マシン(VM)やファイアウォールなどのリソースに関連付けられます。Security Command Center は、検出結果を生成したリソースに最も近いコンテナに、検出結果を関連付けます。たとえば、VM で検出結果が生成されると、VM が含まれるプロジェクトに検出結果が関連付けられます。 Google Cloud リソースに関連のない検出結果は組織に関連付けられ、組織レベルの Security Command Center 権限を持つすべてのユーザーが閲覧できるようになります。

Security Command Center のロール

Security Command Center では、次の IAM ロールを使用できます。これらのロールは、組織レベル、フォルダレベル、プロジェクト レベルで付与できます。

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Center Risk Reports Viewer( Read access to security center risk reports |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Security Command Center Management API のロール

Security Command Center Management API では、次の IAM ロールを使用できます。これらのロールは、組織レベル、フォルダレベル、プロジェクト レベルで付与できます。

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

コンプライアンス マネージャーの IAM ロール

コンプライアンス マネージャー サービスで使用できる IAM のロールと権限は次のとおりです。これらのロールは、組織レベル、フォルダレベル、プロジェクト レベルで付与できます。

| Role | Permissions |

|---|---|

Compliance Manager Admin Beta( Full access to Compliance Manager resources. |

|

Cloud Security Compliance Service Agent( Gives CSC Service Account access to consumer resources. |

|

Compliance Manager Viewer Beta( Readonly access to Compliance Manager resources. |

|

Security Posture API のロール

Security Posture API とその Infrastructure as Code(IaC)検証機能では、次の IAM ロールを使用できます。特に記載がない限り、これらのロールは組織レベル、フォルダレベル、プロジェクト レベルで付与できます。

| Role | Permissions |

|---|---|

Security Posture Admin( Full access to Security Posture service APIs. Lowest-level resources where you can grant this role:

|

|

Security Posture Deployer( Mutate and read permissions to the Posture Deployment resource. |

|

Security Posture Deployments Viewer( Read only access to the Posture Deployment resource. |

|

Security Posture Resource Editor( Mutate and read permissions to the Posture resource. |

|

Security Posture Resource Viewer( Read only access to the Posture resource. |

|

Security Posture Shift-Left Validator( Create access for Reports, e.g. IaC Validation Report. |

|

Security Posture Viewer( Read only access to all the SecurityPosture Service resources. |

|

データ セキュリティ ポスチャー管理の IAM ロール

データ セキュリティ ポスチャー管理(DSPM)サービスで使用できる IAM のロールと権限は次のとおりです。これらのロールは、組織レベル、フォルダレベル、プロジェクト レベルで付与できます。

| Role | Permissions |

|---|---|

Data Security Posture Management Admin( Full access to Data Security Posture Management resources. |

|

DSPM Service Agent( Gives DSPM Service Account access to consumer resources. |

|

Data Security Posture Management Viewer( Readonly access to Data Security Posture Management resources. |

|

サービス エージェントのロール

サービス エージェントを使用すると、サービスがユーザーのリソースにアクセスできます。

Security Command Center を有効にすると、次の 2 つのサービス エージェントが作成されます。

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.comこのサービス エージェントには、

roles/securitycenter.serviceAgentIAM ロールが必要です。service-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com。このサービス エージェントには、

roles/containerthreatdetection.serviceAgentIAM ロールが必要です。

Security Command Center の有効化プロセス時に、各サービス エージェントに 1 つ以上の必要な IAM のロールを付与するように求められます。Security Command Center が機能するためには、各サービス エージェントにロールを付与する必要があります。

各ロールの権限を確認するには、以下をご覧ください。

ロールを付与するには、roles/resourcemanager.organizationAdmin ロールが必要です。

roles/resourcemanager.organizationAdmin ロールを保有していない場合は、組織管理者が次の gcloud CLI コマンドを使用して、サービス エージェントにロールを付与できます。

gcloud organizations add-iam-policy-binding ORGANIZATION_ID \

--member="SERVICE_AGENT_NAME" \

--role="IAM_ROLE"

以下を置き換えます。

ORGANIZATION_ID: 組織 IDSERVICE_AGENT_NAME: ロールを付与するサービス エージェントの名前。この名前は、次のいずれかのサービス エージェント名です。service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.comservice-org-ORGANIZATION_ID@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: 指定したサービス エージェントに対応する次の必要なロール。roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

IAM ロールの詳細については、ロールについてをご覧ください。

Web Security Scanner のロール

Web Security Scanner では、次の IAM ロールを使用できます。これらのロールは、プロジェクト レベルで付与できます。

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|