In diesem Dokument erfahren Sie, wie Sie mit Intune-Daten gerätebasierte benutzerdefinierte Zugriffsebenen erstellen und Ihren Organisationsressourcen zuweisen.

Hinweise

- Integration von Chrome Enterprise Premium in Microsoft Intune einrichten

- Führen Sie ein Upgrade auf Chrome Enterprise Premium durch. Wenn Sie ein Upgrade durchführen möchten, wenden Sie sich an unser Vertriebsteam.

- Sie benötigen eine der folgenden Identity and Access Management-Rollen:

- Access Context Manager-Administrator (

roles/accesscontextmanager.policyAdmin) - Access Context Manager-Bearbeiter (

roles/accesscontextmanager.policyEditor)

- Access Context Manager-Administrator (

- Informieren Sie sich über die Objekte und Attribute, die zum Erstellen der Ausdrücke in Common Expression Language (CEL) für benutzerdefinierte Zugriffsebenen verwendet werden. Weitere Informationen finden Sie unter Spezifikation für benutzerdefinierte Zugriffsebenen.

Benutzerdefinierte Zugriffsebenen erstellen

Sie können Zugriffsebenen mit einer oder mehreren Bedingungen erstellen. Wenn die Geräte der Nutzer mehrere Bedingungen erfüllen sollen (ein logisches UND von Bedingungen), erstellen Sie eine Zugriffsebene, die alle erforderlichen Bedingungen enthält.

So erstellen Sie eine neue benutzerdefinierte Zugriffsebene mit den von Intune bereitgestellten Daten:

Rufen Sie die Seite Access Context Manager in der Google Cloud Console auf.

Zu Access Context Manager- Wählen Sie Ihre Organisation aus, wenn Sie dazu aufgefordert werden.

- Klicken Sie auf der Seite Access Context Manager auf Neu.

- Geben Sie im Bereich Neue Zugriffsebene Folgendes ein:

- Geben Sie in das Feld Titel der Zugriffsebene einen Titel ein für Zugriffsebene ein. Der Titel darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur Zahlen, Buchstaben, Unterstriche und Leerzeichen enthalten.

- Wählen Sie im Abschnitt Bedingungen erstellen in die Option Erweiterter Modus aus.

- Geben Sie im Abschnitt Bedingungen die Ausdrücke für Ihre benutzerdefinierte Zugriffsebene ein. Die Bedingung muss in einen einzelnen booleschen Wert aufgelöst werden.

Informationen zu den verfügbaren Intune-Feldern für Ihren CEL-Ausdruck finden Sie in den Intune-Daten, die für Ihre Geräte erfasst wurden.

BeispieleDer folgende CEL-Ausdruck erstellt eine Regel, die den Zugriff nur von Intune-verwalteten Geräten zulässt, die den Richtlinien entsprechen:

device.vendors["Intune"].is_managed_device == true && device.vendors["Intune"].data["complianceState"] == "compliant"

Der folgende CEL-Ausdruck erstellt eine Regel, die den Zugriff nur von Geräten zulässt, die in den letzten drei Tagen mit Intune synchronisiert wurden. Das Feld

lastSyncDateTimewird von Intune bereitgestellt.request.time - timestamp(device.vendors["Intune"].data["lastSyncDateTime"]) < duration("72h")Beispiele und weitere Informationen zur Unterstützung von Common Expression Language (CEL) und benutzerdefinierten Zugriffsebenen finden Sie in der Spezifikation für benutzerdefinierte Zugriffsebenen.

- Klicken Sie auf Speichern.

Benutzerdefinierte Zugriffsebenen zuweisen

Sie können benutzerdefinierte Zugriffsebenen zuweisen, um den Zugriff auf Anwendungen zu steuern. Dazu gehören Google Workspace-Anwendungen und Anwendungen, die durch Identity-Aware Proxy in Google Cloud geschützt sind(auch als IAP-gesicherte Ressource bezeichnet). Sie können den Anwendungen eine oder mehrere Zugriffsebenen zuweisen. Wenn Sie mehrere Zugriffsebenen auswählen, müssen die Geräte der Nutzer nur die Bedingungen in einer der Zugriffsebenen erfüllen, um Zugriff auf die App zu erhalten.

Benutzerdefinierte Zugriffsebenen für Google Workspace-Anwendungen zuweisen

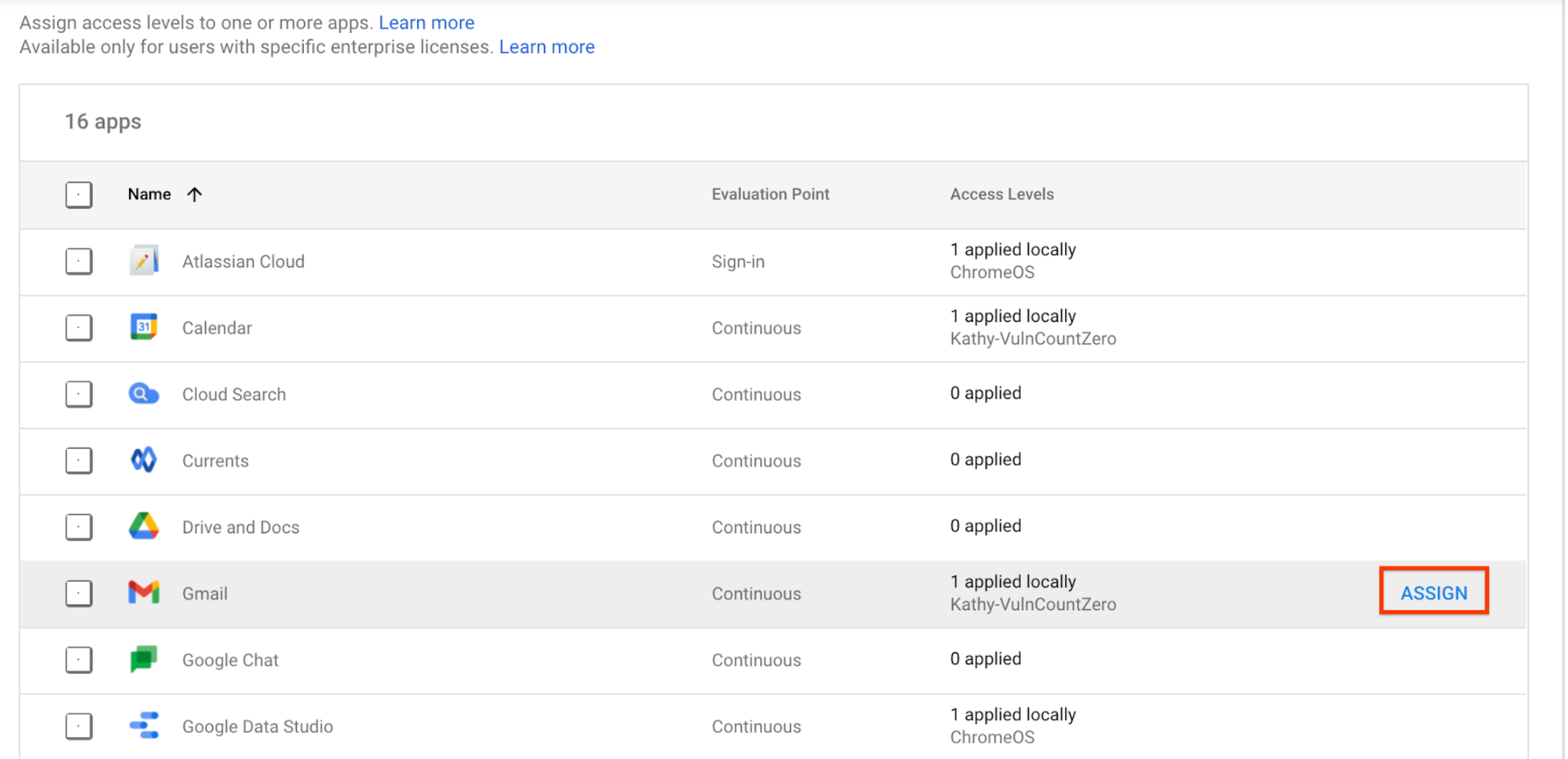

Weisen Sie Zugriffsebenen für Google Workspace-Anwendungen über die Google Workspace-Admin-Konsole zu:

Klicken Sie auf der Startseite der Admin-Konsole auf Sicherheit > Kontextsensitiver Zugriff.

Zu „Kontextsensitiver Zugriff“Klicken Sie auf Zugriffsebenen zuweisen.

Eine Liste mit Apps wird angezeigt.

- Wählen Sie im Abschnitt Organisationseinheiten Ihre Organisationseinheit oder Gruppe aus.

Wählen Sie die Anwendung aus, der Sie eine Zugriffsebene zuweisen möchten, und klicken Sie auf Zuweisen.

Eine Liste mit allen Zugriffsebenen wird angezeigt. Zugriffsebenen sind eine freigegebene Ressource von Google Workspace, Cloud Identity und Google Cloud . Daher können Sie in der Liste Zugriffsebenen sehen, die Sie nicht erstellt haben.

- Wählen Sie mindestens eine Zugriffsebene für die App aus.

- Wählen Sie Auf Desktop- und mobile Apps von Google anwenden aus, um die Zugriffsebenen auf Nutzer in Desktop- und mobilen Apps (und im Browser) anzuwenden. Dieses Kästchen gilt nur für integrierte Anwendungen.

- Klicken Sie auf Speichern. Der Name der Zugriffsebene wird in der Liste der zugewiesenen Zugriffsebenen neben der Anwendung angezeigt.

Benutzerdefinierte Zugriffsebenen für mit IAP gesicherte Ressourcen zuweisen

Folgen Sie der Anleitung unter Zugriffsebene für mit IAP gesicherte Ressourcen anwenden, um Zugriffsebenen für Ressourcen zuzuweisen, die mit IAP gesichert sind. Google Cloud