In diesem Dokument wird beschrieben, wie Sie die Chrome Enterprise Premium-Integration mit Microsoft Intune einrichten. Zum Einrichten dieser Integration müssen Sie Intune, die Endpunktprüfung und die Azure-Workload-Identität einrichten und Microsoft Intune in Ihren Organisationseinheiten aktivieren.

Hinweise

-

So richten Sie Intune für Chrome Enterprise Premium ein:

- Unterstützte Konfigurationen kennen und sicherstellen, dass Ihre Umgebung die Netzwerkanforderungen erfüllt.

- Melden Sie sich in Ihrem Probeabo an oder erstellen Sie ein neues Intune-Abo.

- DNS-Registrierung einrichten, um den Domainnamen Ihres Unternehmens mit Intune zu verbinden

- Nutzer und Gruppen hinzufügen oder Active Directory verbinden, um die Synchronisierung mit Intune zu starten

- Nutzern die Berechtigung zur Verwendung von Intune durch Zuweisen von Lizenzen erteilen

Weitere Informationen finden Sie unter Intune einrichten.

Achten Sie darauf, dass die Geräte in Ihrer Organisation eines der folgenden Betriebssysteme ausführen:

- macOS-Version 10.11 oder höher

- Microsoft® Windows 10 oder höher

- Endpunktprüfung für Ihre Organisation einrichten

Mit Intune verbinden

- Microsoft 365-Mandanten-ID ermitteln

- Registrieren Sie Ihre Anwendung, um eine Anwendungs-ID zu erhalten.

Gehen Sie auf der Startseite der Admin-Konsole zu Geräte.

Zu „Geräte“- Klicken Sie im Navigationsmenü auf Mobilgeräte und Endpunkte> Einstellungen > Integrationen externer Anbieter > Partner für Sicherheit und Mobilgeräteverwaltung > Verwalten.

- Suchen Sie nach Microsoft Intune und klicken Sie auf Verbindung öffnen.

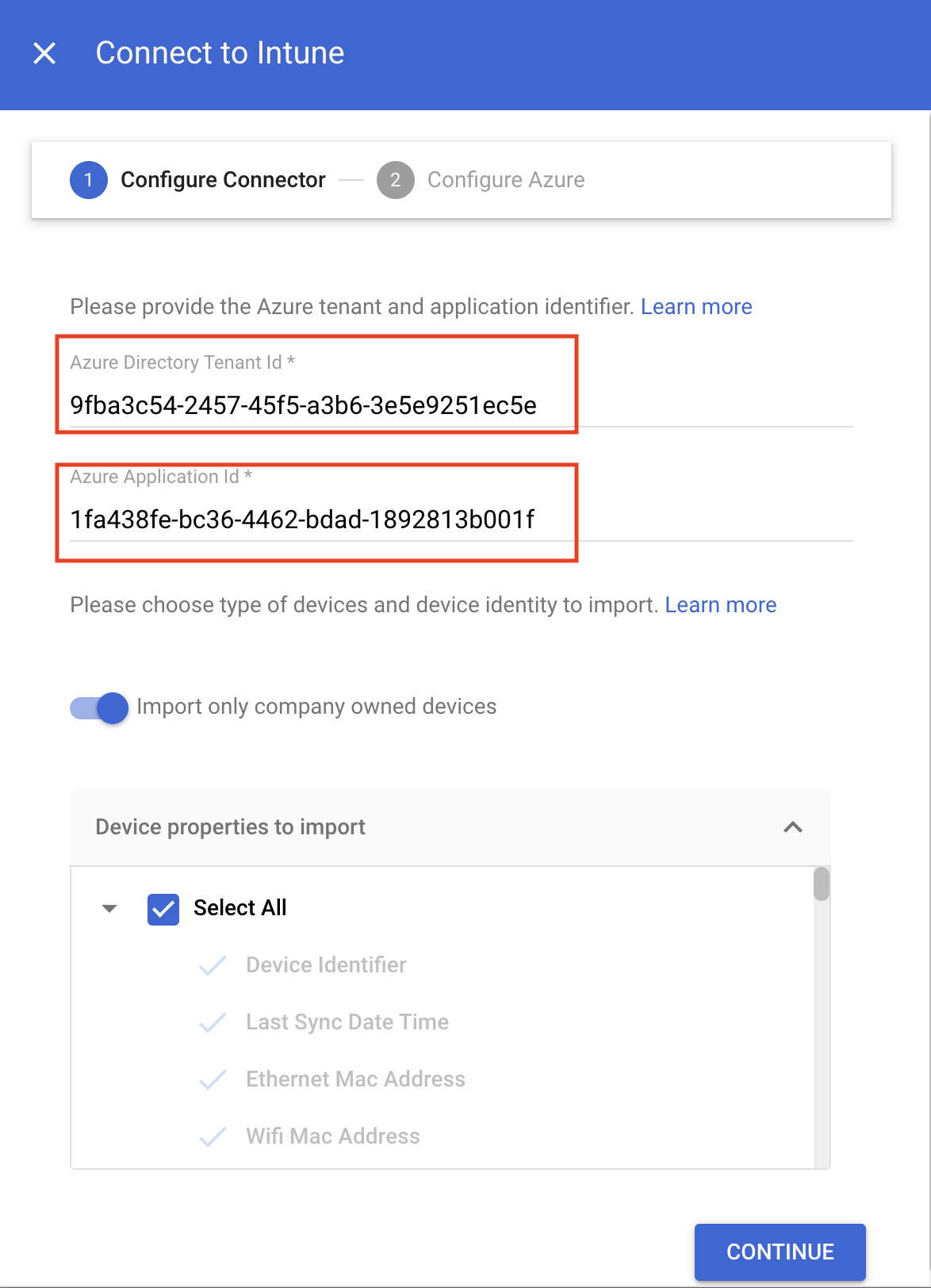

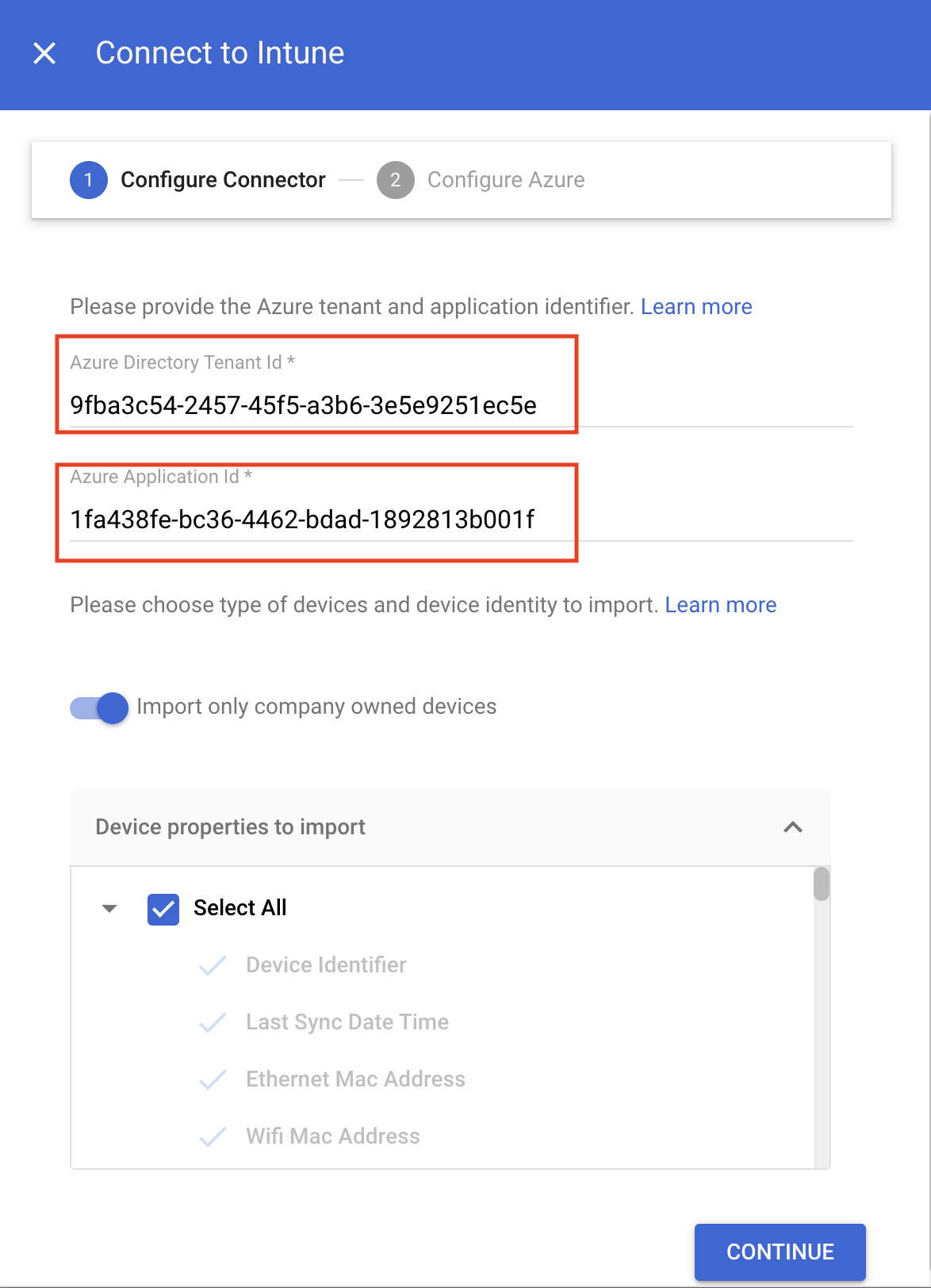

Geben Sie im Dialogfeld Mit Intune verbinden die Mandanten-ID in das Feld Azure-Verzeichnis-Mandanten-ID und die Anwendungs-ID in das Feld Azure-Anwendungs-ID ein.

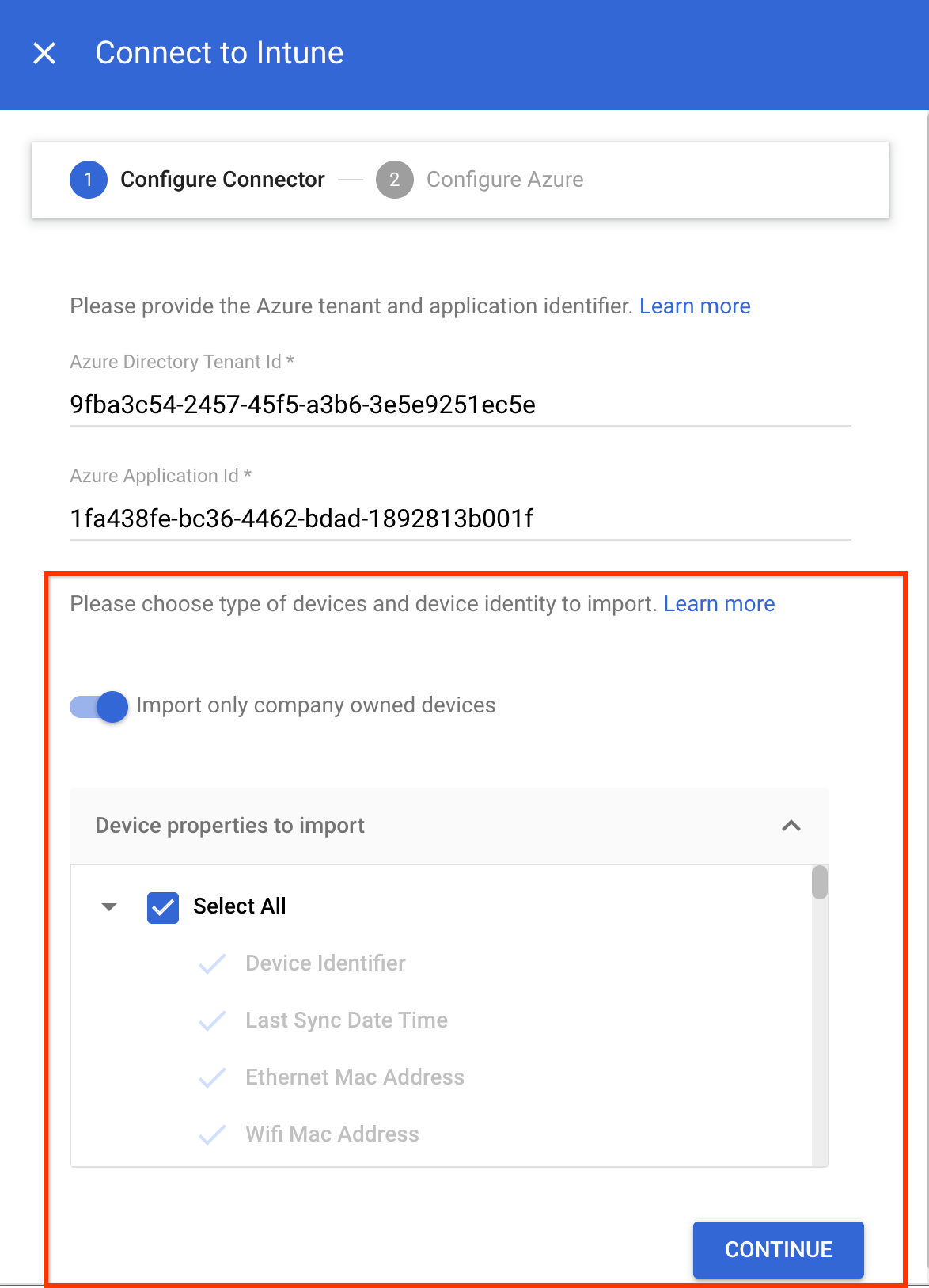

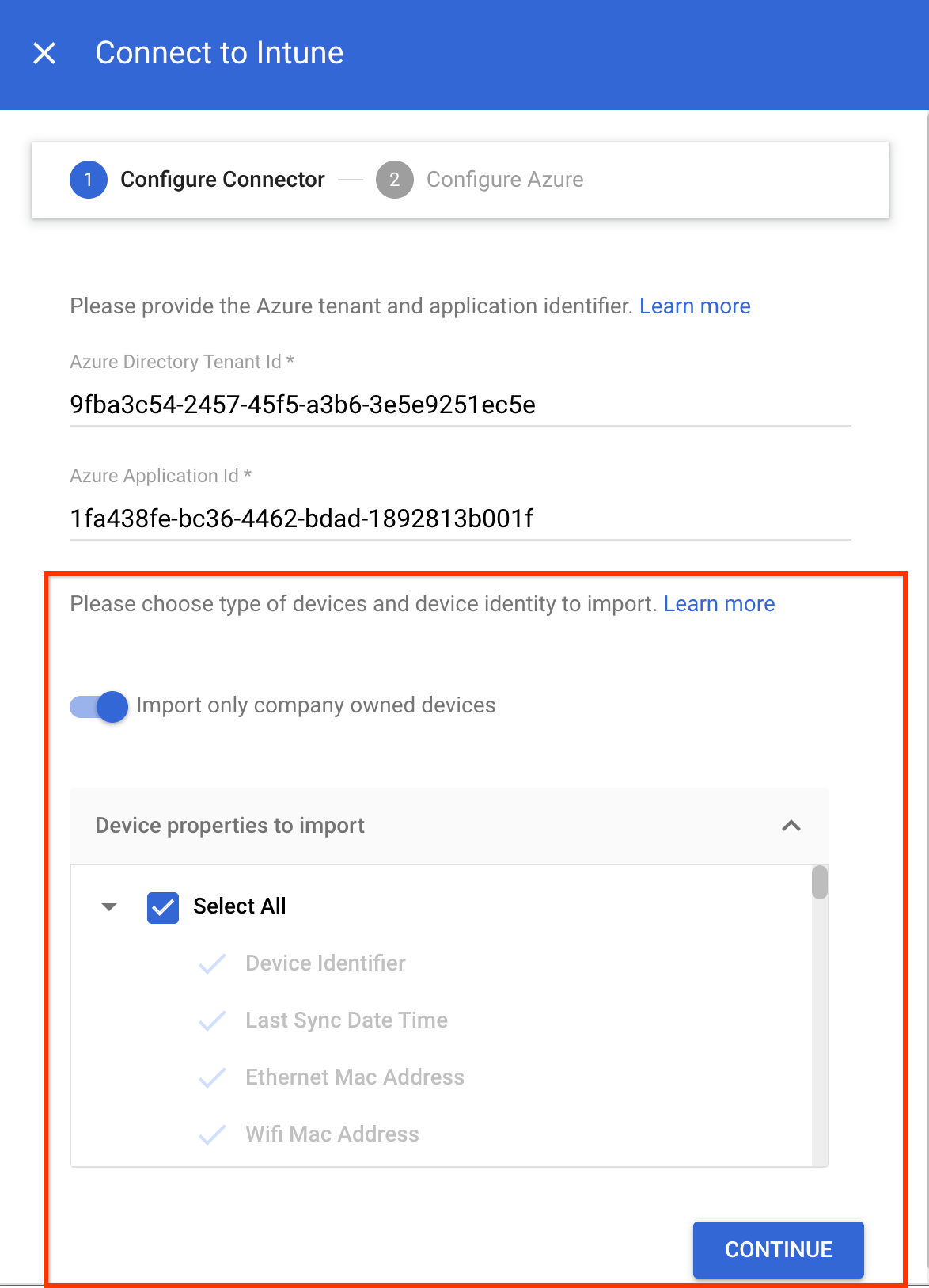

- Führen Sie je nachdem, ob Sie nur unternehmenseigene Geräte oder alle Geräte importieren möchten, die entsprechende Aktion aus:

- Wenn Sie nur unternehmenseigene Geräte importieren möchten, klicken Sie auf den Schalter Nur unternehmenseigene Geräte importieren. Wählen Sie im Bereich Zu importierende Geräteeigenschaften die Eigenschaften aus, die in Chrome Enterprise Premium gespeichert werden müssen.

Wenn Sie alle Geräte importieren möchten, wählen Sie im Abschnitt Zu importierende Geräteeigenschaften die Eigenschaften aus, die in Chrome Enterprise Premium gespeichert werden müssen.

Die obligatorischen Geräteattribute wie

device identifier,last sync time,serial numberundwifi MAC addresswerden standardmäßig erfasst.Weitere Informationen zu den Geräteeigenschaften, die von Intune erfasst werden, finden Sie unter Intune-Geräteeigenschaften.

- Klicken Sie auf Weiter.

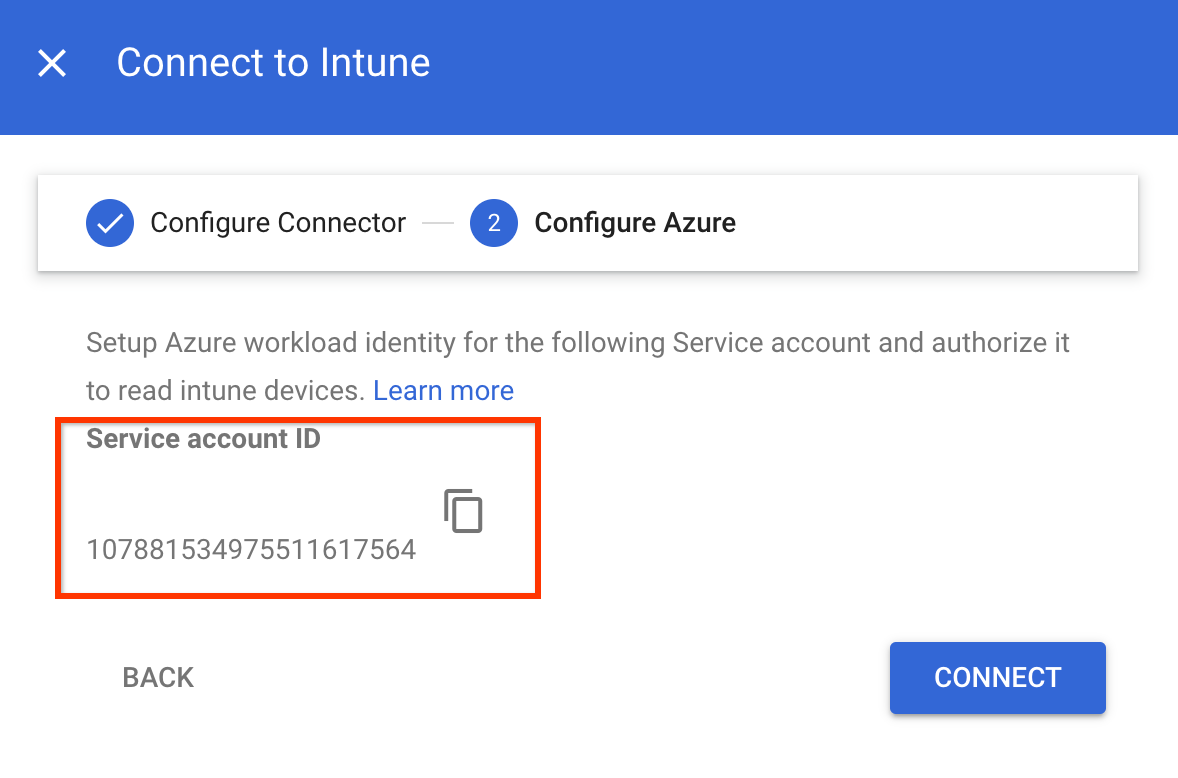

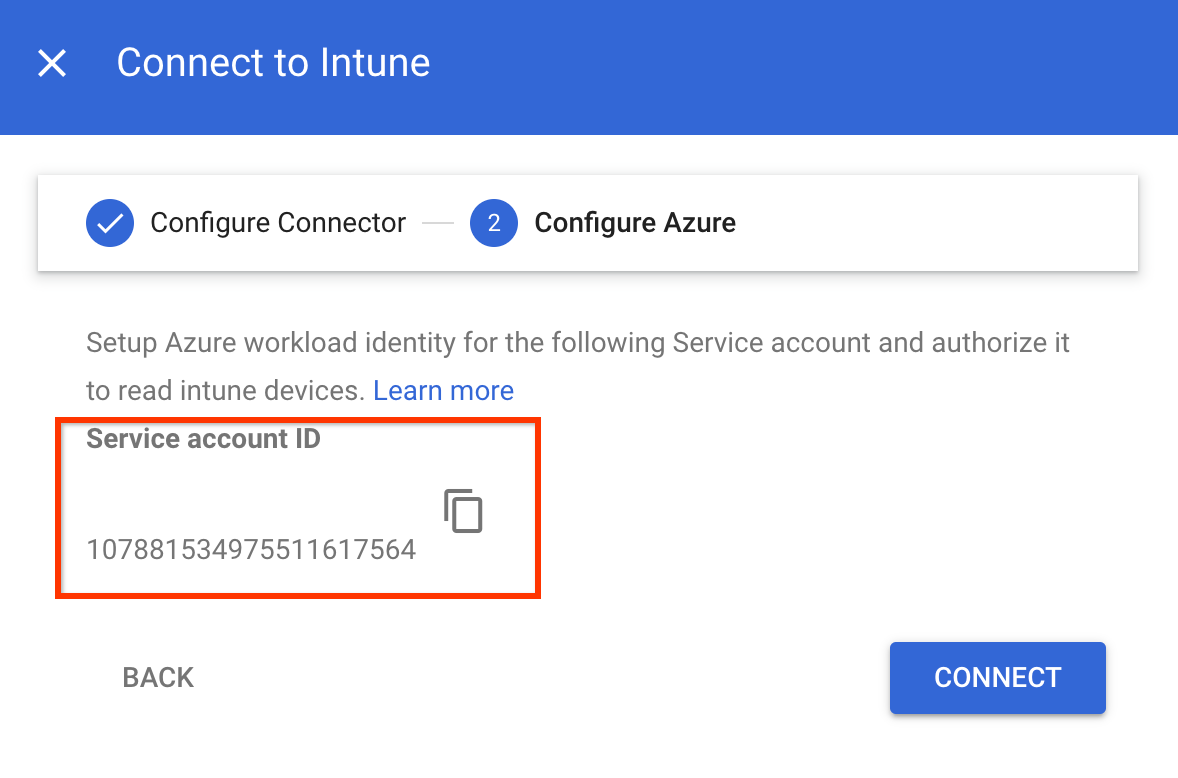

- Kopieren Sie die Dienstkonto-ID.

- Verwenden Sie die Dienstkonto-ID, um die Azure-Workload-Identität zu autorisieren, Daten von den Intune-Geräten zu erheben:

- App für die Vertrauensstellung eines externen Identitätsanbieters konfigurieren

Geben Sie die folgenden Werte in den entsprechenden Feldern an:

- Name: Ein beliebiger Name für die föderierten Anmeldedaten.

- Subjekt-ID: Die Dienstkonto-ID, die Sie kopiert haben.

- Aussteller:

https://accounts.google.com.

- App-Berechtigungen erteilen:

- Suchen Sie nach den Berechtigungen

DeviceManagementManagedDevices.Read.AllundDeviceManagementApps.Read.Allund fügen Sie sie Microsoft Graph hinzu. Wählen Sie beim Anfordern der API-Berechtigungen Anwendungsberechtigungen aus.DeviceManagementManagedDevices.Read.Allbietet Lesezugriff auf alle von Intune verwalteten Geräte und deren Eigenschaften undDeviceManagementApps.Read.Allbietet Lesezugriff auf die Intune-Audit-Logs für Ereignisse zum Löschen von Geräten. - Administratoreinwilligung für die für Ihre Anwendung konfigurierten Berechtigungen erteilen

- Suchen Sie nach den Berechtigungen

- App für die Vertrauensstellung eines externen Identitätsanbieters konfigurieren

- Klicken Sie im Dialogfeld Mit Intune verbinden auf Verbinden.

Die Verbindung zu Intune ist geöffnet.

Intune für eine Organisationseinheit aktivieren

Wenn Sie Geräteinformationen mit Intune erfassen möchten, aktivieren Sie Intune für Ihre Organisationseinheit, indem Sie Folgendes tun:

Gehen Sie auf der Startseite der Admin-Konsole zu Geräte.

Zu „Geräte“- Klicken Sie im Navigationsmenü auf Mobilgeräte und Endpunkte> „Einstellungen“ > „Integrationen externer Anbieter“ > „Partner für Sicherheit und Mobilgeräteverwaltung“.

- Wählen Sie im Bereich Organisationseinheiten Ihre Organisationseinheit aus.

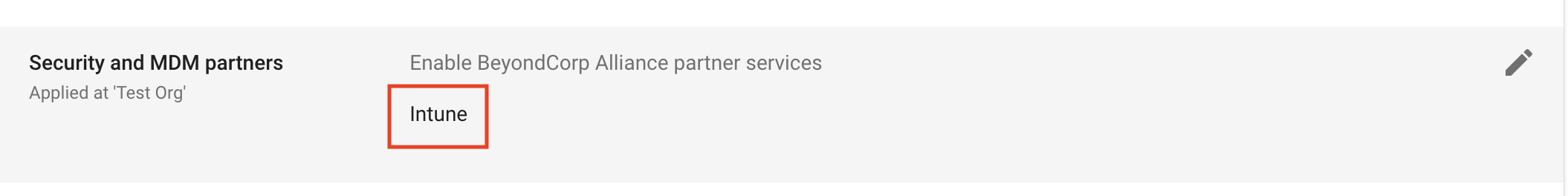

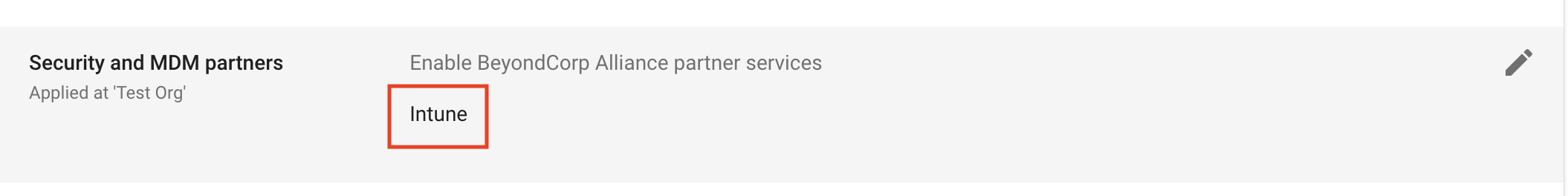

Klicken Sie auf das Kästchen für Microsoft Intune und dann auf Speichern.

Microsoft Intune wird jetzt im Abschnitt Partner für Sicherheit und Mobilgeräteverwaltung aufgeführt. Je nach Größe der Organisation kann es einige Sekunden dauern, bis die Verbindung zwischen Endpoint Verification und Intune hergestellt wurde. Nachdem die Verbindung hergestellt wurde, kann es einige Minuten oder bis zu einer Stunde dauern, bis Intune-Daten gemeldet werden.

Intune-Daten auf Geräten überprüfen

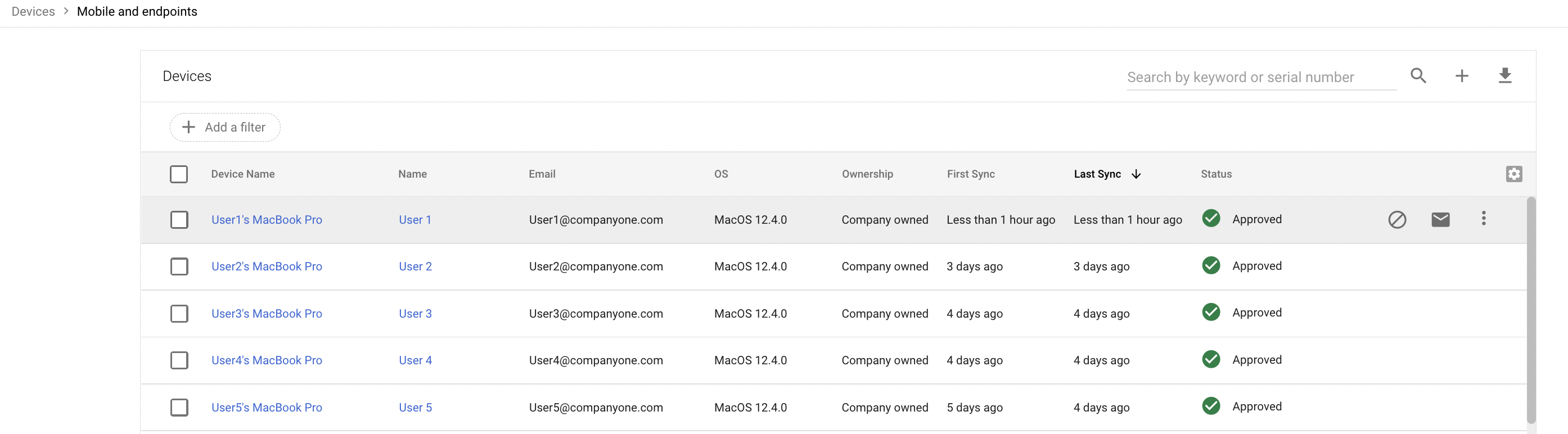

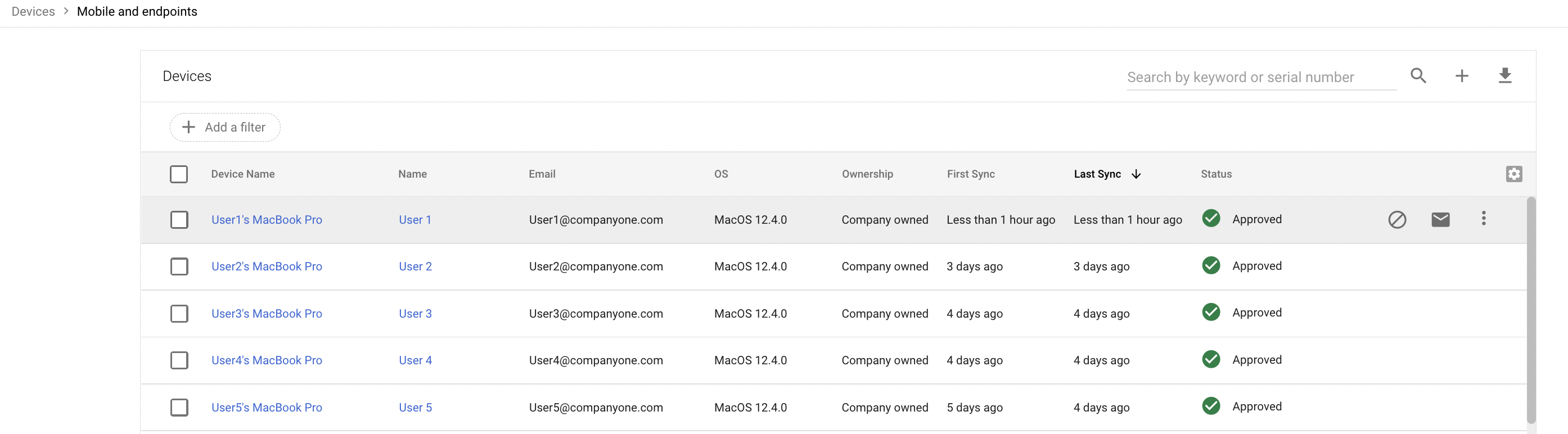

Gehen Sie auf der Startseite der Admin-Konsole zu Geräte.

Zu „Geräte“- Klicken Sie auf Endpunkte.

Wählen Sie ein Gerät in Ihrer Organisationseinheit aus, für das Intune aktiviert ist.

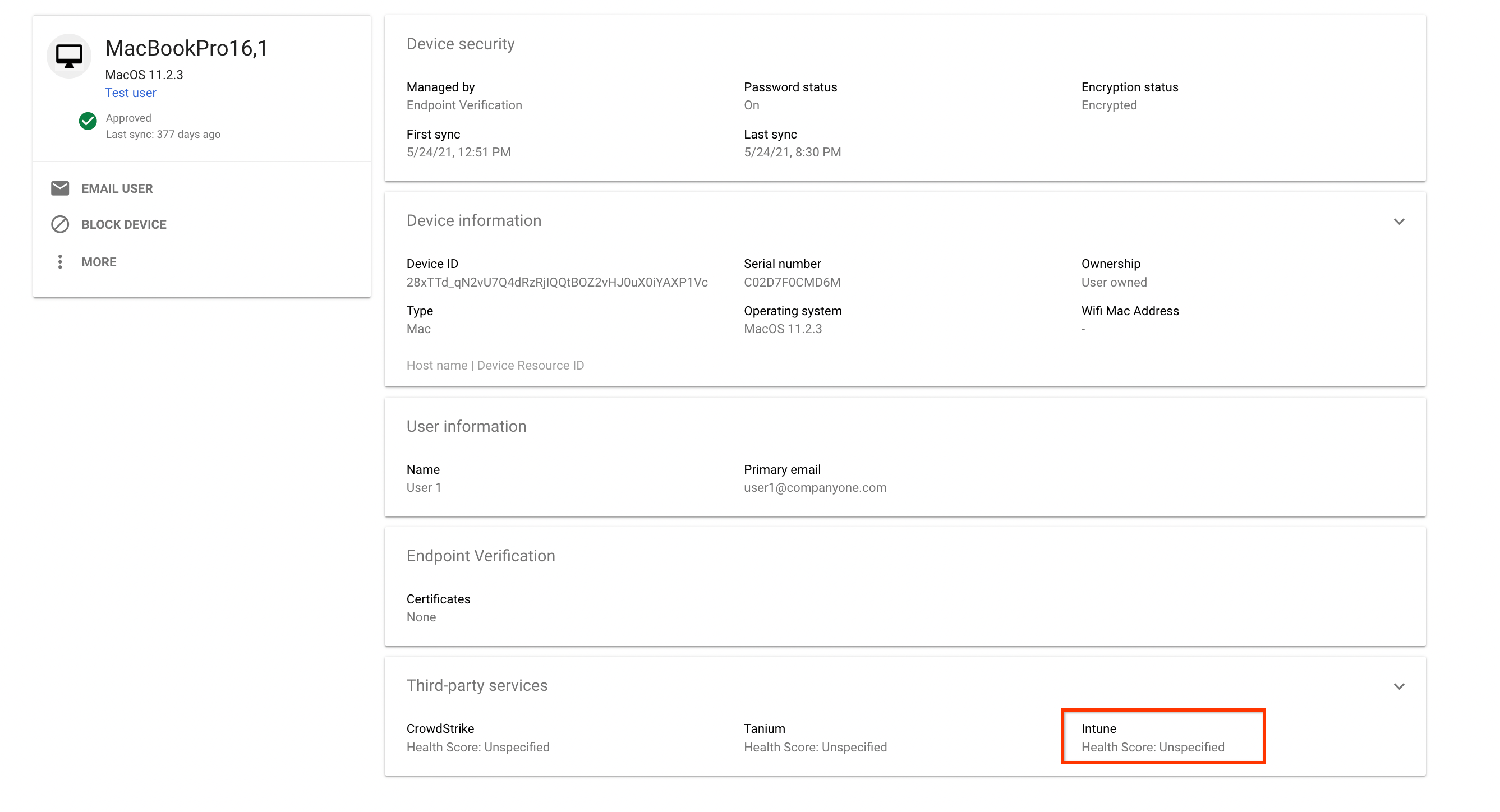

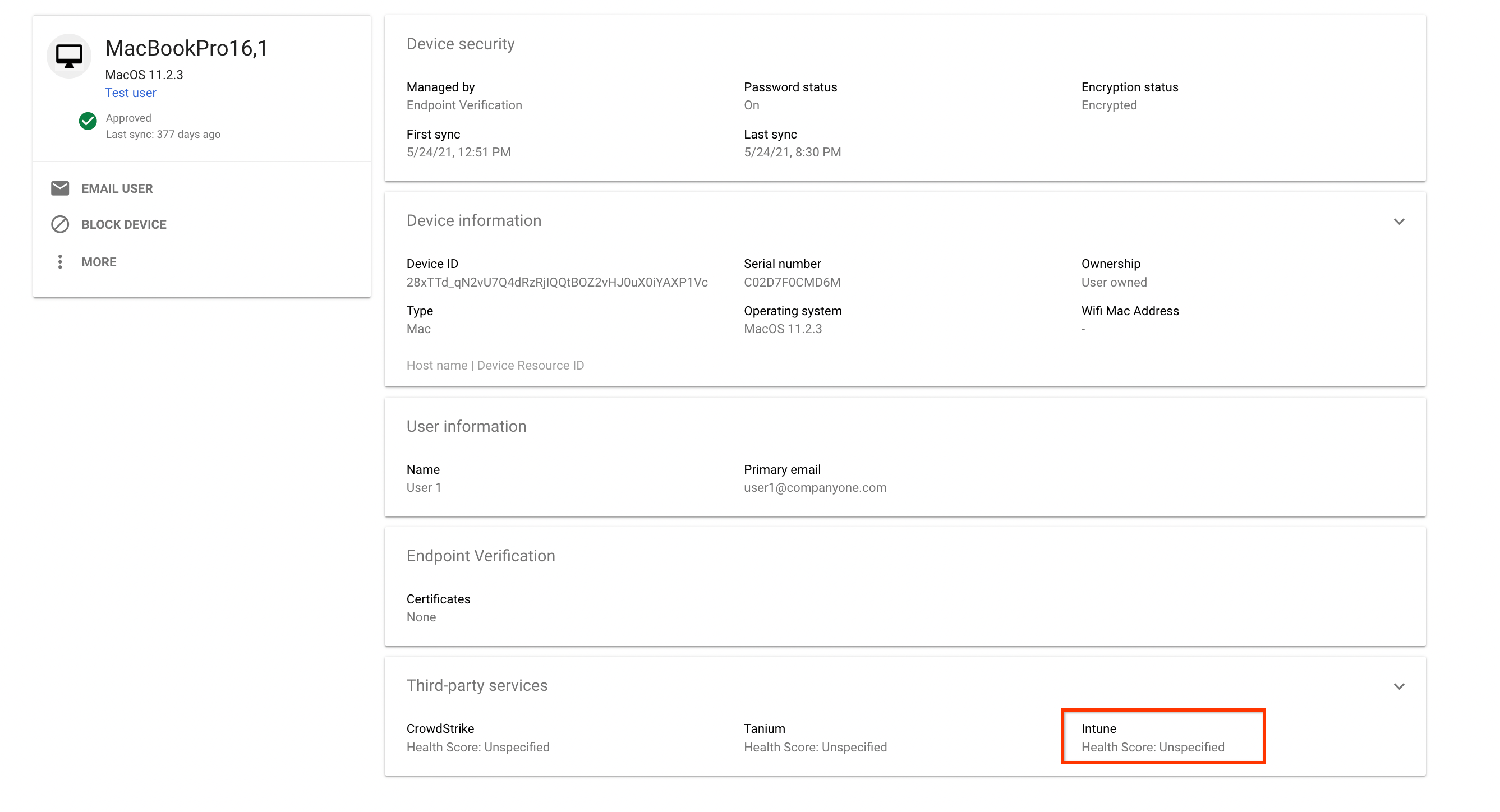

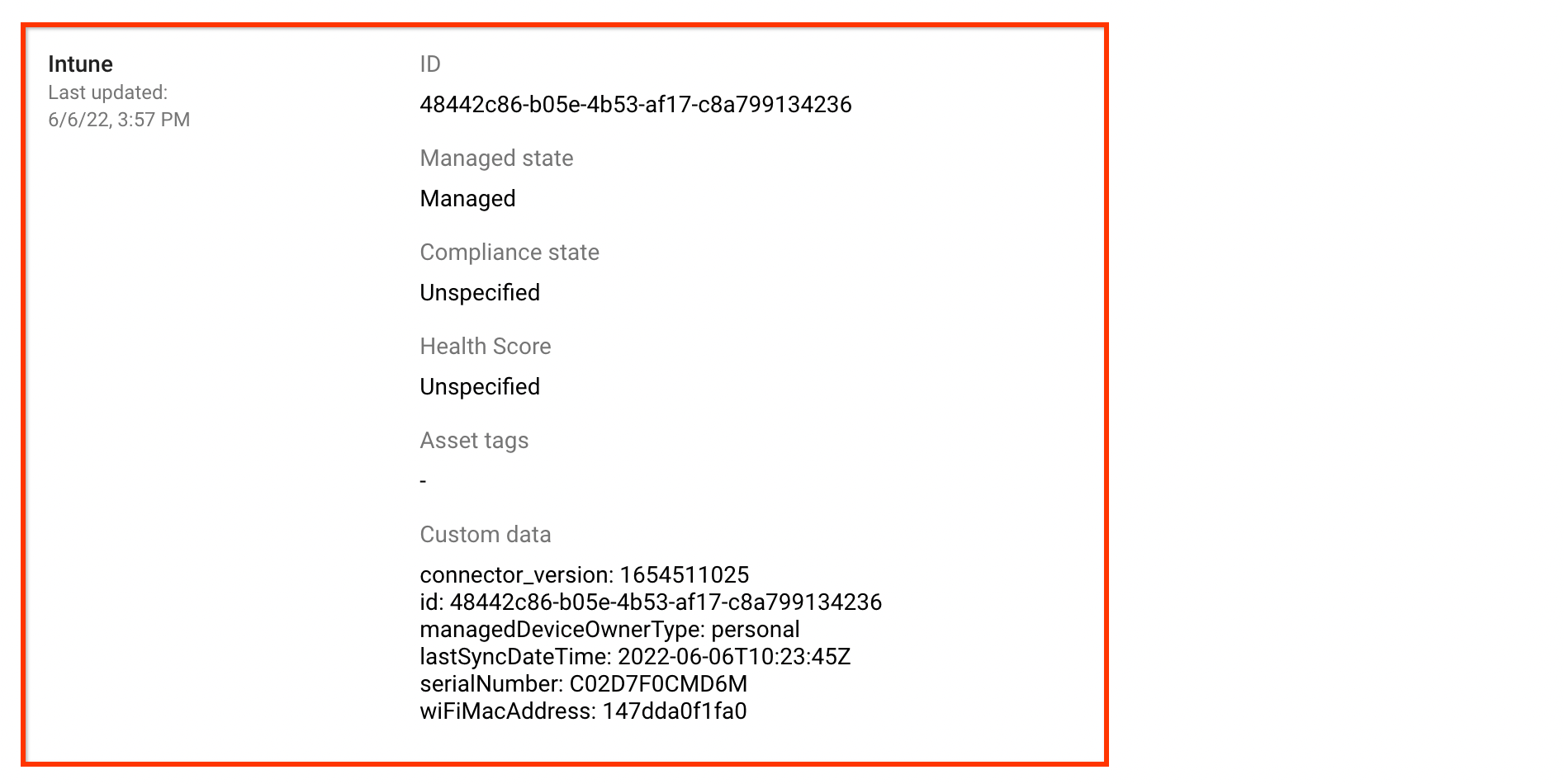

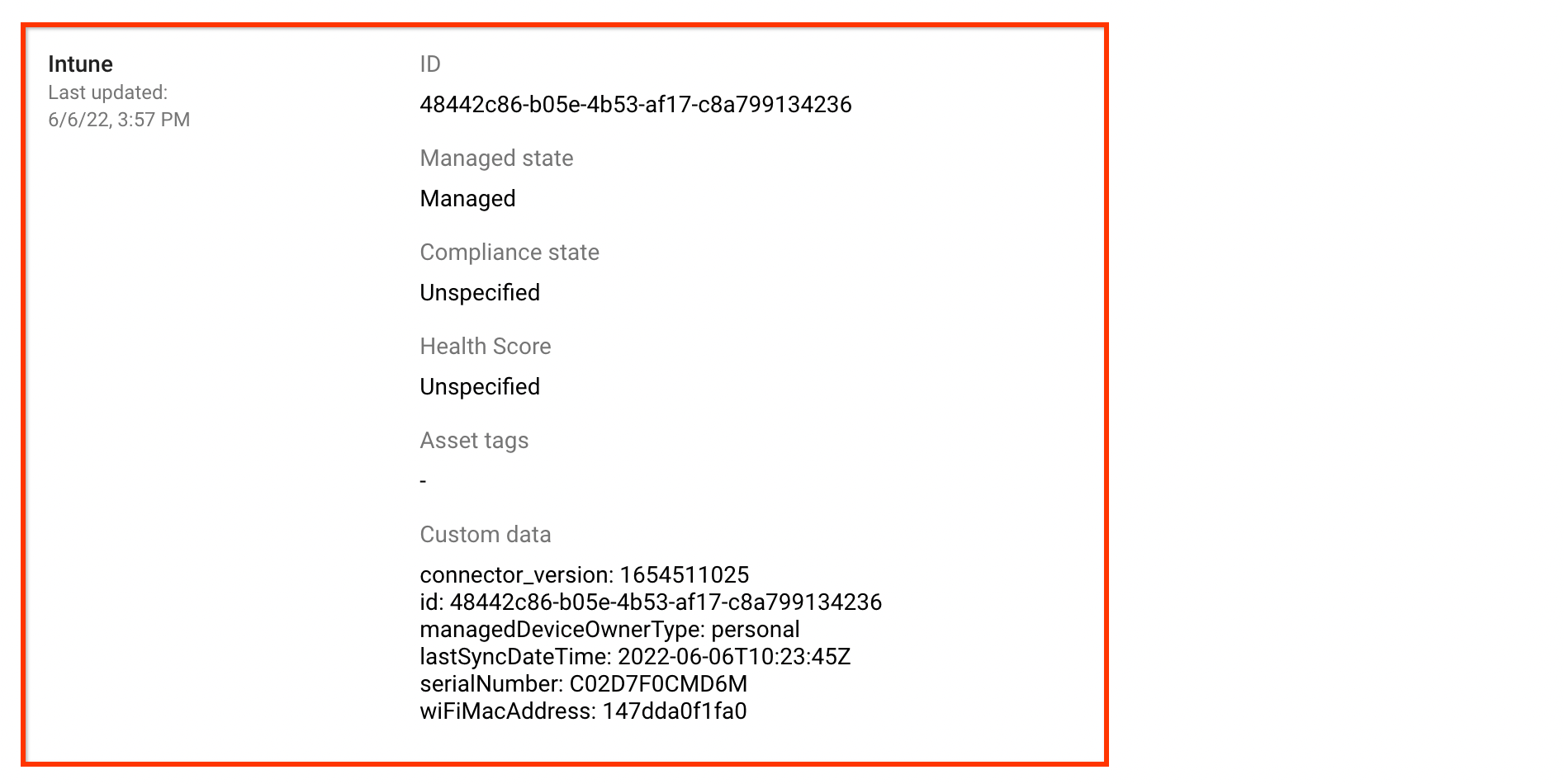

Prüfen Sie, ob die Microsoft Intune-Daten im Abschnitt Drittanbieterdienste aufgeführt sind.

Um alle Details zu sehen, maximieren Sie den Abschnitt Drittanbieterdienste.

Die folgende Abbildung zeigt Details der von Intune erfassten Daten:

Die von Intune gemeldeten Konformitätsstatus werden allgemein in die folgenden Konformitätsstatus unterteilt:

| Compliance-Status in der Admin-Konsole | Von Intune gemeldete Compliancestatus |

|---|---|

COMPLIANCE_STATE_UNSPECIFIED |

unknown, configManager |

COMPLIANT |

compliant |

NON_COMPLIANT |

noncompliant, conflict, error,

inGracePeriod |