Gestisci risorse

Le autorità di certificazione (CA) create tramite Certificate Authority Service si basano su due tipi di risorse secondarie:

- Una versione della chiave Cloud Key Management Service, utilizzata per firmare i certificati e gli elenchi di revoche dei certificati (CRL) emessi dalla CA. Per ulteriori informazioni sulle versioni delle chiavi, consulta Versioni delle chiavi.

- Un bucket Cloud Storage, utilizzato per ospitare un certificato CA e eventuali CRL pubblicati dalla CA, se queste impostazioni sono abilitate. Per ulteriori informazioni sui bucket Cloud Storage, consulta Bucket.

Entrambe le risorse devono esistere per ogni CA e non possono essere modificate dopo la creazione della CA.

Modelli di gestione

Il servizio CA supporta due modelli di gestione del ciclo di vita per queste risorse:

- Gestita da Google

- Gestita dal cliente

La chiave Cloud KMS e il bucket Cloud Storage non devono necessariamente utilizzare lo stesso modello di gestione. Ad esempio, la chiave Cloud KMS può essere gestita da Google e il bucket Cloud Storage può essere gestito dal cliente o viceversa.

Gestita da Google

Il servizio CA crea e configura automaticamente le risorse seguendo questo modello al momento della creazione della CA ed elimina le risorse al momento dell'eliminazione della CA. Non ti vengono addebitati costi separati per queste risorse.

Per impostazione predefinita, le nuove CA utilizzano le chiavi Cloud KMS e i bucket Cloud Storage gestiti da Google. Le chiavi Cloud KMS gestite da Google utilizzano il livello di protezione HSM e non vengono riutilizzate nelle CA. Puoi scegliere un algoritmo della chiave specifico per la chiave Cloud KMS gestita da Google durante la creazione di una CA. Le chiavi Cloud KMS gestite da Google non vengono riutilizzate nelle CA.

Per informazioni sulla creazione di una CA radice, vedi Creare una CA radice. Per scoprire come creare una CA subordinata, consulta Creare una CA subordinata. Per indicazioni su come scegliere un algoritmo della chiave, consulta Scegliere un algoritmo della chiave.

Gestita dal cliente

Puoi creare risorse gestite dal cliente solo per le CA nel livello Enterprise. Devi creare e configurare le risorse gestite dal cliente prima di creare la CA. Inoltre, devi eliminare queste risorse al momento opportuno dopo l'eliminazione della CA. Gli utenti vengono fatturati direttamente per queste risorse. Le chiavi Cloud KMS gestite dal cliente possono utilizzare i livelli di protezione hardware, software o esterni.

Il servizio CA tratta il progetto come il confine di sicurezza per le chiavi Cloud KMS gestite dal cliente. Ad esempio, immagina che un utente

Alice utilizzi una chiave Cloud KMS gestita dal cliente per creare una CA nel progetto

test. Un altro utente, Bob, può utilizzare la stessa chiave Cloud KMS per creare un'altra CA nello stesso progetto. Sebbene Alice debba disporre dell'accesso amministrativo alla chiave per creare la prima CA, Bob non ha bisogno di alcun accesso alla chiave perché Alice ha già attivato l'utilizzo della chiave da parte del servizio CA nel progetto test.

Vantaggi della creazione di risorse gestite dal cliente

Un vantaggio di questo modello è che gli utenti che chiamano hanno il controllo diretto su queste risorse. I chiamanti possono aggiornare direttamente attributi come la gestione dell'accesso in base alle esigenze della propria organizzazione.

La creazione di una CA con risorse gestite dal cliente richiede che il chiamante abbia accesso amministrativo a queste risorse per concedere l'accesso appropriato al servizio CA. Per ulteriori informazioni, consulta Agente di servizio CA.

Posizione delle chiavi Cloud KMS

Devi creare le chiavi Cloud KMS gestite dal cliente nella stessa posizione delle risorse del servizio CA. Per l'elenco completo delle sedi del servizio CA, consulta Località. Per l'elenco delle località in cui è possibile creare risorse Cloud KMS, consulta Località Cloud KMS.

Posizione dei bucket Cloud Storage

Devi creare bucket Cloud Storage gestiti dal cliente nella stessa località approssimativa delle risorse del servizio CA. Non puoi creare il bucket Cloud Storage al di fuori del continente in cui hai creato le risorse del servizio CA.

Ad esempio, se la tua CA si trova in us-west1, puoi creare i

bucket Cloud Storage in qualsiasi regione degli Stati Uniti, ad esempio us-west1

o us-east1, nella doppia regione NAM4 e nella multi-regione US.

Per l'elenco delle località in cui è possibile creare risorse Cloud Storage, consulta Località Cloud Storage.

Accesso alle risorse gestite

Per impostazione predefinita, chiunque disponga dell'URL del certificato CA ospitato in un bucket Cloud Storage o di eventuali CRL pubblicati dalla CA può accedere a queste risorse. Per impedire l'accesso pubblico al certificato CA e alla CRL, aggiungi il progetto contenente il pool di CA a un perimetro dei controlli di servizio VPC.

Aggiungendo il progetto contenente il pool CA a un perimetro VPC Service Controls, il bucket Cloud Storage gestito da Google si unisce al perimetro. Il perimetro di VPC Service Controls garantisce che non sia possibile accedere al bucket Cloud Storage dall'esterno delle reti approvate.

I client all'interno del perimetro della rete possono comunque accedere alle CRL e ai certificati CA senza autenticazione. Le richieste di accesso dall'esterno della rete approvata non vanno a buon fine.

URL basati su HTTP per certificati CA e CRL

I certificati CA e gli elenchi revoche certificati sono disponibili negli URL basati su HTTP per i seguenti motivi:

Un certificato CA pubblicato in un bucket Cloud Storage non deve essere considerato attendibile dai client così com'è. I certificati CA fanno parte di una catena di certificati, che inizia con il certificato della CA radice. Ogni certificato nella catena di certificati viene firmato dal certificato CA che si trova più in alto nella catena per preservare l'integrità del certificato. Pertanto, non c'è alcun vantaggio aggiuntivo nell'utilizzo del protocollo HTTPS.

Alcuni client rifiutano gli URL basati su HTTPS durante la convalida dei certificati.

Attivare la pubblicazione del certificato CA e dell'elenco revoche certificati (CRL) per le CA in un pool di CA

Quando crei un nuovo pool di CA, per impostazione predefinita il servizio CA abilita la pubblicazione del certificato CA e dell'elenco revoche certificati (CRL) nei bucket Cloud Storage. Se hai disattivato la pubblicazione del certificato CA e della CRL durante la creazione del pool di CA e vuoi attivarli ora, puoi seguire le istruzioni riportate in questa sezione.

Per attivare la pubblicazione del certificato CA e la pubblicazione dell'elenco revoche certificati (CRL) per tutte le CA in un pool di CA, procedi nel seguente modo:

Console

Vai alla pagina Certificate Authority Service nella consoleGoogle Cloud .

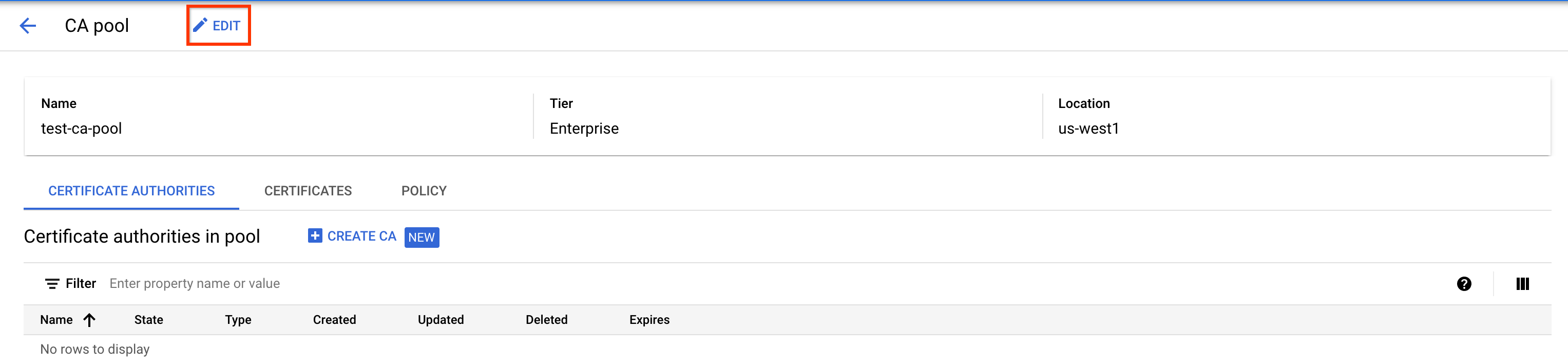

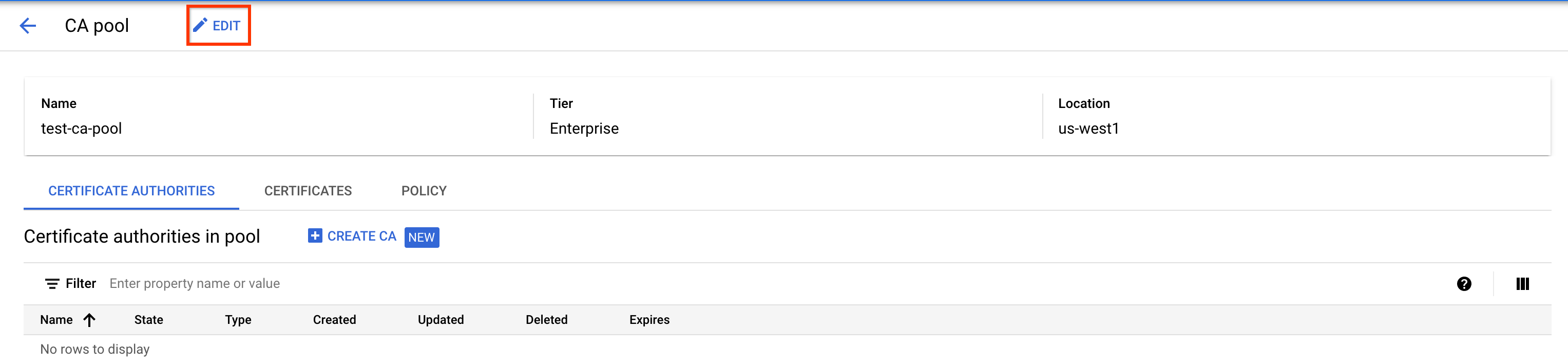

Nella scheda Gestore pool di CA, fai clic sul nome del pool di CA che vuoi modificare.

Nella pagina Pool di CA, fai clic su Modifica.

In Configura dimensioni e algoritmi delle chiavi consentiti, fai clic su Avanti.

In Configura i metodi di richiesta di certificato accettati, fai clic su Avanti.

In Configura le opzioni di pubblicazione, fai clic sul pulsante di attivazione/disattivazione per Pubblica il certificato CA nel bucket Cloud Storage per le CA in questo pool.

Fai clic sul pulsante di attivazione/disattivazione per Pubblica CRL nel bucket Cloud Storage per le CA in questo pool.

gcloud

Esegui questo comando:

gcloud privateca pools update POOL_ID --location LOCATION --publish-crl --publish-ca-cert

Sostituisci quanto segue:

- POOL_ID: il nome del pool di CA.

- LOCATION: la posizione del pool di CA. Per l'elenco completo delle località, consulta Località.

Se attivi --publish-ca-cert, il servizio CA scrive il certificato CA di ogni CA in un bucket Cloud Storage, il cui percorso è specificato nella risorsa CA. L'estensione AIA in tutti i certificati emessi punta all'URL dell'oggetto Cloud Storage contenente il certificato CA. L'estensione Punto di distribuzione dell'elenco revoche certificati (CRL) in tutti i certificati emessi rimanda all'URL dell'oggetto Cloud Storage contenente l'elenco CRL.

Per ulteriori informazioni sul comando gcloud privateca pools update, consulta

gcloud privateca pools

update.

Per scoprire di più su come attivare la pubblicazione del CRL per la revoca dei certificati, consulta Revoca dei certificati.

Disattivare la pubblicazione del certificato CA e dell'elenco revoche certificati (CRL) per le CA in un pool di CA

Per disattivare la pubblicazione del certificato CA o la pubblicazione della CRL per tutte le CA in un pool di CA:

Console

Vai alla pagina Certificate Authority Service nella consoleGoogle Cloud .

Nella scheda Gestore pool di CA, fai clic sul nome del pool di CA che vuoi modificare.

Nella pagina Pool di CA, fai clic su Modifica.

In Configura dimensioni e algoritmi delle chiavi consentiti, fai clic su Avanti.

In Configura i metodi di richiesta di certificato accettati, fai clic su Avanti.

In Configura le opzioni di pubblicazione, fai clic sul pulsante di attivazione/disattivazione per Pubblica il certificato CA nel bucket Cloud Storage per le CA in questo pool.

Fai clic sul pulsante di attivazione/disattivazione per Pubblica CRL nel bucket Cloud Storage per le CA in questo pool.

gcloud

Esegui questo comando:

gcloud privateca pools update POOL_ID --location LOCATION --no-publish-crl --no-publish-ca-cert

Sostituisci quanto segue:

- POOL_ID: il nome del pool di CA.

- LOCATION: la posizione del pool di CA. Per l'elenco completo delle località, consulta Località.

La disattivazione dei punti di distribuzione non elimina il bucket Cloud Storage o le relative autorizzazioni e non rimuove i certificati CA o i CRL già ospitati al suo interno. Tuttavia, significa che i futuri CRL non verranno più pubblicati nel bucket Cloud Storage e i certificati futuri non avranno le estensioni AIA e CDP.

Aggiorna il formato di codifica dei certificati CA e degli elenchi revoche certificati pubblicati

Per aggiornare il formato di codifica dei certificati CA e degli elenchi revoche pubblicati:

Console

Vai alla pagina Certificate Authority Service nella consoleGoogle Cloud .

Nella scheda Gestore pool di CA, fai clic sul nome del pool di CA che vuoi modificare.

Nella pagina Pool di CA, fai clic su Modifica.

In Configura dimensioni e algoritmi delle chiavi consentiti, fai clic su Avanti.

In Configura i metodi di richiesta di certificato accettati, fai clic su Avanti.

In Configura le opzioni di pubblicazione, fai clic sul menu a discesa Formato di codifica della pubblicazione.

Seleziona il formato di codifica di pubblicazione.

gcloud

Esegui questo comando:

gcloud privateca pools update POOL_ID --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Sostituisci quanto segue:

- POOL_ID: il nome del pool di CA.

- LOCATION: la posizione del pool di CA. Per l'elenco completo delle località, consulta Località.

- PUBLISHING_ENCODING_FORMAT:

PEMoDER.

Per ulteriori informazioni sul comando gcloud privateca pools update, consulta

gcloud privateca pools update.

Passaggi successivi

- Scopri come creare pool di CA.

- Scopri come creare un CA principale.

- Scopri come creare un CA secondario.

- Scopri come creare una CA subordinata da una CA esterna.