Crea un'autorità di certificazione subordinata

Questa pagina descrive come creare autorità di certificazione (CA) subordinate in un pool di CA.

Le CA subordinate sono responsabili dell'emissione di certificati direttamente a entità finali come utenti, computer e dispositivi. Le CA subordinate sono firmate crittograficamente da una CA principale, che spesso è la CA radice. Di conseguenza, i sistemi che considerano attendibile la CA radice considerano automaticamente attendibili le CA subordinate e i certificati dell'entità finale emessi dalle CA subordinate.

Prima di iniziare

- Assicurati di disporre del ruolo IAM Responsabile operativo servizio CA

(

roles/privateca.caManager) o Amministratore servizio CA (roles/privateca.admin). Per informazioni, vedi Configurare i criteri IAM. - Crea un pool di CA.

- Seleziona la CA radice.

Crea una CA subordinata

Le CA subordinate sono più facili da revocare e ruotare rispetto alle CA radice. Se hai più scenari di emissione di certificati, puoi creare una CA subordinata per ciascuno di questi scenari. L'aggiunta di più CA subordinate in un pool di CA consente di ottenere un migliore bilanciamento del carico delle richieste di certificato e un QPS effettivo totale più elevato.

Per creare una CA subordinata:

Console

Vai alla pagina Certificate Authority Service nella consoleGoogle Cloud .

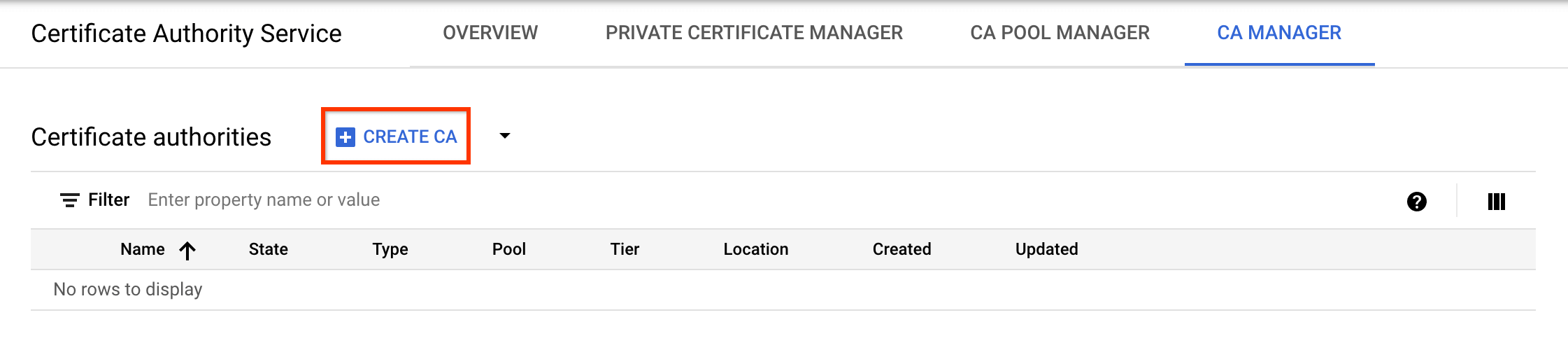

Fai clic sulla scheda Gestore CA.

Fai clic su Crea CA.

Seleziona il tipo di CA

- Fai clic su CA subordinata.

- Fai clic su La CA radice si trova in Google Cloud.

- Nel campo Valido per, inserisci la durata per cui vuoi che il certificato CA sia valido.

- (Facoltativo) Scegli il livello per la CA. Il livello predefinito è Enterprise. Per saperne di più, vedi Selezionare i livelli di operazioni.

- Fai clic su Regione per selezionare una località per la CA. Per ulteriori informazioni, consulta Località.

- (Facoltativo) In Stato iniziale, seleziona lo stato in cui deve trovarsi la CA al momento della creazione.

- (Facoltativo) In Configura uno scenario di emissione, fai clic su Profilo certificato e seleziona dall'elenco il profilo certificato più adatto alle tue esigenze. Per saperne di più, consulta la sezione Profili certificato.

- Fai clic su Avanti.

- Nel campo Organizzazione (O), inserisci il nome della tua azienda.

- (Facoltativo) Nel campo Unità organizzativa, inserisci la divisione aziendale o la business unit.

- (Facoltativo) Nel campo Nome paese (C), inserisci un codice paese di due lettere.

- (Facoltativo) Nel campo Nome stato o provincia, inserisci il nome del tuo stato.

- (Facoltativo) Nel campo Nome località, inserisci il nome della tua città.

- Nel campo Nome comune CA (NC), inserisci il nome della CA.

- Fai clic su Continua.

- Scegli l'algoritmo chiave più adatto alle tue esigenze. Per informazioni su come decidere l'algoritmo chiave più adatto, vedi Scegliere un algoritmo chiave.

- Fai clic su Continua.

- Scegli se utilizzare un bucket Cloud Storage gestito da Google o dal cliente.

- Per un bucket Cloud Storage gestito da Google, CA Service crea un bucket gestito da Google nella stessa località della CA.

- Per un bucket Cloud Storage gestito dal cliente, fai clic su Sfoglia e seleziona uno dei bucket Cloud Storage esistenti.

- Fai clic su Continua.

I seguenti passaggi sono facoltativi.

Se vuoi aggiungere etichette alla CA:

- Fai clic su Aggiungi elemento.

- Nel campo Chiave 1, inserisci la chiave dell'etichetta.

- Nel campo Valore 1, inserisci il valore dell'etichetta.

- Se vuoi aggiungere un'altra etichetta, fai clic su Aggiungi elemento. Aggiungi poi la chiave e il valore dell'etichetta come indicato nei passaggi 2 e 3.

- Fai clic su Continua.

Esamina attentamente tutte le impostazioni, poi fai clic su Fine per creare l'autorità di certificazione.

gcloud

Crea un pool di CA per la CA subordinata:

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONSostituisci quanto segue:

- SUBORDINATE_POOL_ID: il nome del pool di CA.

- LOCATION: la località in cui vuoi creare il pool di CA. Per l'elenco completo delle località, consulta Località.

Per saperne di più sulla creazione di pool di CA, consulta Creare un pool di CA.

Per saperne di più sul comando

gcloud privateca pools create, consulta gcloud privateca pools create.Crea una CA subordinata nel pool di CA creato.

gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --issuer-pool=POOL_ID \ --issuer-location=ISSUER_LOCATION \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"Quando viene creata la CA subordinata, viene restituita la seguente istruzione.

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID].

Per visualizzare un elenco esaustivo delle impostazioni, esegui questo comando

gcloud:gcloud privateca subordinates create --helpIl comando restituisce esempi per creare una CA subordinata il cui emittente si trova nel servizio CA o altrove.

Terraform

Java

Per autenticarti in CA Service, configura le Credenziali predefinite dell'applicazione. Per ulteriori informazioni, consulta Configura l'autenticazione per un ambiente di sviluppo locale.

Python

Per autenticarti in CA Service, configura le Credenziali predefinite dell'applicazione. Per ulteriori informazioni, consulta Configura l'autenticazione per un ambiente di sviluppo locale.

Attivare una CA subordinata

Per attivare una CA subordinata:

Console

Vai alla pagina Certificate Authority Service nella consoleGoogle Cloud .

Fai clic sulla scheda Gestore CA.

In Autorità di certificazione, seleziona l'autorità di certificazione che vuoi attivare.

Fai clic su Attiva.

Nella finestra di dialogo che si apre, fai clic su Scarica CSR per scaricare il file CSR con codifica PEM che la CA emittente può firmare.

Fai clic su Avanti.

Nel campo Carica catena di certificati, fai clic su Sfoglia.

Carica il file del certificato firmato con estensione

.crt.Fai clic su Attiva.

gcloud

Per abilitare una CA subordinata appena creata, esegui questo comando:

gcloud privateca subordinates enable SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Sostituisci quanto segue:

- SUBORDINATE_CA_ID: l'identificatore univoco della CA subordinata.

- SUBORDINATE_POOL_ID: il nome del pool di CA che contiene la CA subordinata.

- LOCATION: la posizione del pool di CA. Per l'elenco completo delle località, consulta Località.

Per saperne di più sul comando gcloud privateca subordinates enable, consulta gcloud privateca subordinates enable.

Terraform

Imposta il campo desired_state su ENABLED nella CA subordinata ed esegui

terraform apply.

Passaggi successivi

- Scopri come richiedere i certificati.

- Scopri di più sui modelli e sulle norme di emissione.