CA-Pool erstellen

Auf dieser Seite wird beschrieben, wie Sie Zertifizierungsstellen-Pools (CA-Pools) erstellen.

Ein Zertifizierungsstellenpool ist eine Sammlung mehrerer Zertifizierungsstellen mit einer gemeinsamen Richtlinie für das Ausstellen von Zertifikaten sowie einer IAM-Richtlinie (Identity and Access Management). Ein CA-Pool erleichtert die Verwaltung der CA-Rotation und ermöglicht eine höhere Anzahl von effektiven Abfragen pro Sekunde.

Sie müssen einen CA-Pool erstellen, bevor Sie Certificate Authority Service zum Erstellen einer CA verwenden können. Weitere Informationen finden Sie unter Übersicht über CA-Pools.

Hinweise

Sie benötigen die IAM-Rolle „CA Service Operation Manager“ (roles/privateca.caManager). Informationen zum Zuweisen einer IAM-Rolle zu einem Hauptkonto finden Sie unter Einzelne Rolle zuweisen.

Einstellungen des CA-Pools festlegen

In diesem Abschnitt werden die Einstellungen eines CA-Pools beschrieben und Empfehlungen für die Auswahl der Einstellungen gegeben.

Dauerhafte CA-Pooleinstellungen

Die folgenden CA-Pooleinstellungen können nach dem Erstellen des CA-Pools nicht mehr geändert werden.

- Standort

- Geben Sie den Standort des CA-Pools an. Ein CA-Pool wird an einem einzelnen Google Cloud Standort gespeichert. Wir empfehlen, den CA-Pool am selben Ort oder in der Nähe des Ortes zu erstellen, an dem Sie ihn verwenden möchten.

- Eine vollständige Liste der unterstützten Standorte finden Sie unter Standorte.

- Stufe

- Wählen Sie aus, ob Sie den CA-Pool mit dem DevOps- oder dem Enterprise-Tarif erstellen möchten. Diese Auswahl wirkt sich darauf aus, ob CA Service die erstellten Zertifikate beibehält, ob erstellte Zertifikate später widerrufen werden können und wie viele Zertifikate Sie maximal pro Zeiteinheit aus den Zertifizierungsstellen im CA-Pool erstellen können. Weitere Informationen finden Sie unter Betriebsstufen auswählen.

Optionale CA-Pooleinstellungen

- Richtlinie für die Zertifikatsausstellung

Ein CA-Pool kann eine Richtlinie zur Zertifikatsausstellung haben. Diese Ausstellungsrichtlinie schränkt die Zertifikate ein, die von den Zertifizierungsstellen im CA-Pool ausgestellt werden dürfen. Sie können die Ausstellungsrichtlinie eines CA-Pools aktualisieren, nachdem Sie den CA-Pool erstellt haben. Weitere Informationen finden Sie unter Übersicht über Vorlagen und Ausstellungsrichtlinien.

Weitere Informationen zum Konfigurieren einer Zertifikatsausstellungsrichtlinie finden Sie unter Zertifikatsausstellungsrichtlinie zu einem CA-Pool hinzufügen.

- Veröffentlichungsoptionen

Sie können einen CA-Pool so konfigurieren, dass die CA-Zertifikate für jede seiner CAs veröffentlicht werden. Beim Ausstellen eines Zertifikats wird die URL zu diesem CA-Zertifikat als AIA-Erweiterung (Authority Information Access) in das Zertifikat aufgenommen.

CAs in CA-Pools der Enterprise-Stufe können berechtigt werden, Zertifikatssperrlisten (Certificate Revocation Lists, CRLs) im zugehörigen Cloud Storage-Bucket zu veröffentlichen. Beim Ausstellen eines Zertifikats wird eine URL zu dieser CRL als CDP-Erweiterung (CRL Distribution Point) in das Zertifikat aufgenommen. Ohne die CDP-Erweiterung im Zertifikat können Sie die CRL nicht finden. Weitere Informationen finden Sie unter Zertifikate widerrufen.

Sie können auch das Codierungsformat der veröffentlichten CA-Zertifikate und CRLs auswählen. Die unterstützten Codierungsformate sind Privacy Enhanced Mail (PEM) und Distinguished Encoding Rules (DER). Wenn kein Codierungsformat angegeben ist, wird PEM verwendet.

Wenn Sie den CA-Pool mit der Google Cloud CLI oder der Google Cloud Console erstellen, werden diese Veröffentlichungsoptionen standardmäßig von CA Service aktiviert. Weitere Informationen finden Sie unter CA-Zertifikate und CRL-Veröffentlichung für Zertifizierungsstellen in einem CA-Pool deaktivieren.

CA-Pool erstellen

So erstellen Sie einen CA-Pool:

Console

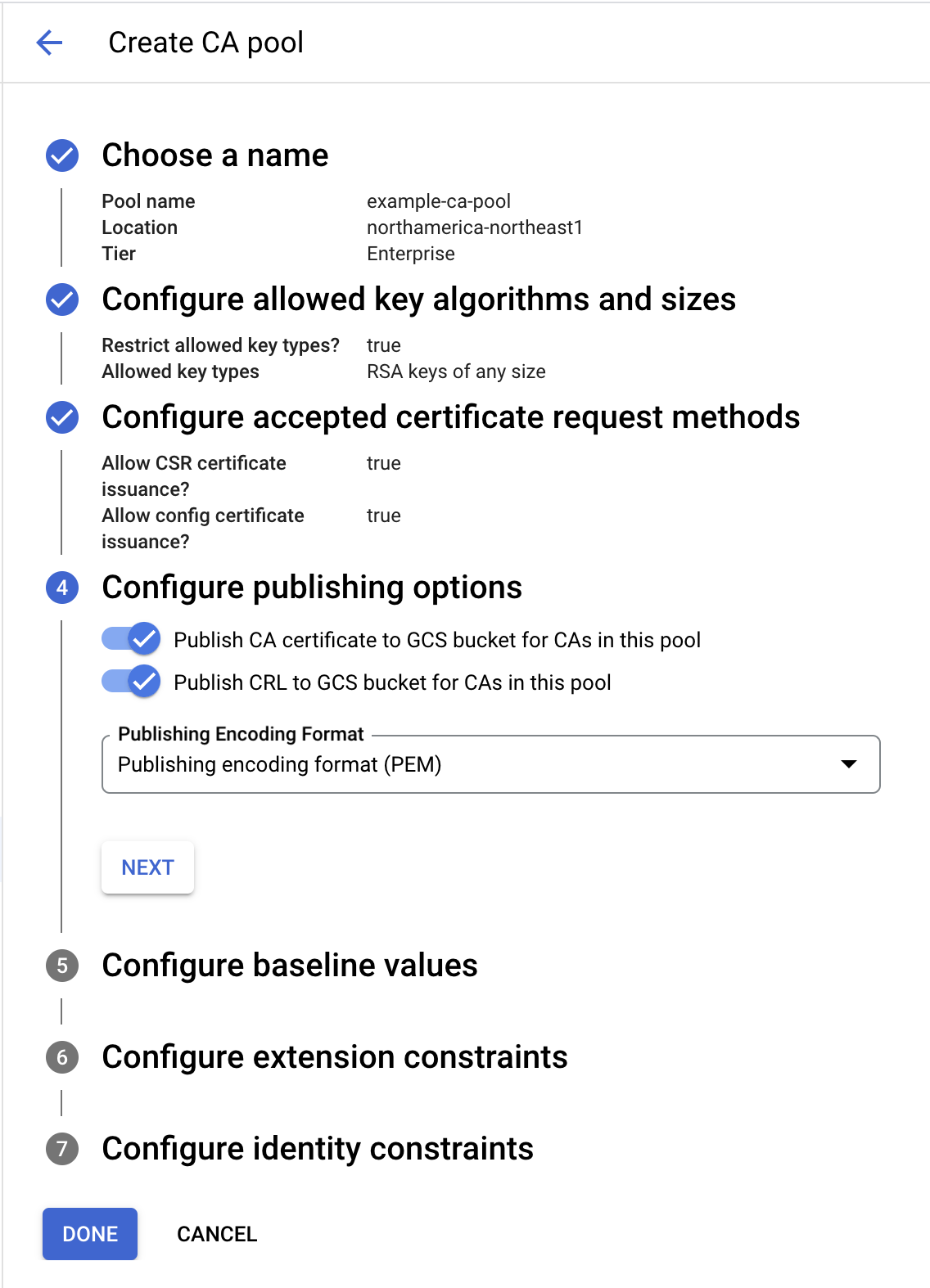

Name für den CA-Pool auswählen

Rufen Sie in der Google Cloud Console die Seite Certificate Authority Service auf.

Klicken Sie auf CA-Poolmanager.

Klicken Sie auf Pool erstellen.

Geben Sie einen Namen für den CA-Pool ein, der für die Region eindeutig ist.

Wählen Sie im Feld Region eine Region aus dem Drop-down-Menü aus. Weitere Informationen finden Sie unter Den besten Standort auswählen.

Wählen Sie entweder die Enterprise- oder die DevOps-Stufe aus. Weitere Informationen finden Sie unter Betriebsstufen auswählen.

Klicken Sie auf Weiter.

Zulässige Schlüsselalgorithmen und ‑größen konfigurieren

Mit CA Service können Sie die Signaturalgorithmen für die Cloud KMS-Schlüssel auswählen, die die CAs im CA-Pool unterstützen. Standardmäßig sind alle Schlüsselalgorithmen zulässig.

So schränken Sie die zulässigen Schlüssel in den vom CA-Pool ausgestellten Zertifikaten ein: Dieses Verfahren ist optional.

- Klicken Sie auf den Schalter.

- Klicken Sie auf Element hinzufügen.

Wählen Sie in der Liste Typ den Schlüsseltyp aus.

Wenn Sie RSA-Schlüssel verwenden möchten, gehen Sie so vor:

- Optional: Fügen Sie die Modulo-Mindestgröße in Bit hinzu.

- Optional: Fügen Sie die maximale Modulo-Größe in Bit hinzu.

- Klicken Sie auf Fertig.

Wenn Sie Elliptische-Kurven-Schlüssel verwenden möchten, gehen Sie so vor:

- Optional: Wählen Sie in der Liste Typ der elliptischen Kurve den Typ der elliptischen Kurve aus.

- Klicken Sie auf Fertig.

Wenn Sie einen weiteren zulässigen Schlüssel hinzufügen möchten, klicken Sie auf Eintrag hinzufügen und wiederholen Sie Schritt 2.

Klicken Sie auf Weiter.

Methoden für Zertifikatsanfragen konfigurieren

So legen Sie Beschränkungen für die Methoden fest, die zum Anfordern von Zertifikaten aus dem CA-Pool verwendet werden können:

- Optional: Wenn Sie CSR-basierte Zertifikatsanfragen einschränken möchten, klicken Sie auf den Ein/Aus-Schalter.

- Optional: Wenn Sie konfigurationsbasierte Zertifikatsanfragen einschränken möchten, klicken Sie auf den Ein/Aus-Schalter.

Veröffentlichungsoptionen konfigurieren

So konfigurieren Sie Veröffentlichungsoptionen:

- Optional: Wenn Sie das Veröffentlichen von CA-Zertifikaten im Cloud Storage-Bucket für die CAs im CA-Pool nicht zulassen möchten, klicken Sie auf den Ein/Aus-Schalter.

- Optional: Wenn Sie das Veröffentlichen von CRLs im Cloud Storage-Bucket für die CAs im CA-Pool nicht zulassen möchten, klicken Sie auf den Ein/Aus-Schalter.

Klicken Sie auf das Menü, um das Codierungsformat für veröffentlichte CA-Zertifikate und CRLs auszuwählen.

Klicken Sie auf Weiter.

Diese Einstellung bezieht sich auf das Feld Key Usage in einem digitalen Zertifikat. Sie gibt an, wie der private Schlüssel des Zertifikats verwendet werden kann, z. B. für die Schlüsselverschlüsselung, Datenverschlüsselung, Zertifikatsignierung und CRL-Signierung.

Weitere Informationen finden Sie unter Schlüsselnutzung.

- Wenn Sie die Basisschlüsselverwendungen auswählen möchten, klicken Sie auf den Schalter Basisschlüsselverwendungen für Zertifikate angeben, die von diesem CA-Pool ausgestellt werden und wählen Sie dann aus den aufgeführten Optionen aus.

- Klicken Sie auf Weiter.

Diese Einstellung bezieht sich auf das Feld Extended Key Usage (EKU) in einem digitalen Zertifikat. Sie bietet genauere und präzisere Einschränkungen für die Verwendung des Schlüssels, z. B. für die Server- und Clientauthentifizierung, die Codesignierung und den E‑Mail-Schutz. Weitere Informationen finden Sie unter Erweiterte Schlüsselverwendung.

Erweiterte Schlüsselverwendungen werden mit Objektkennungen (Object Identifiers, OIDs) definiert. Wenn Sie die erweiterten Schlüsselverwendungen nicht konfigurieren, sind alle Schlüsselverwendungsszenarien zulässig.

- Wenn Sie die erweiterten Schlüsselverwendungen auswählen möchten, klicken Sie auf die Ein/Aus-Schaltfläche Erweiterte Schlüsselverwendungen für Zertifikate schreiben, die von diesem CA-Pool ausgestellt werden und wählen Sie dann eine der aufgeführten Optionen aus.

- Klicken Sie auf Weiter.

Die Erweiterung „certificatePolicies“ im Zertifikat gibt die Richtlinien an, die der ausstellende CA-Pool befolgt. Diese Erweiterung kann Informationen dazu enthalten, wie Identitäten vor der Zertifikatsausstellung validiert werden, wie Zertifikate widerrufen werden und wie die Integrität des CA-Pools sichergestellt wird. Mit dieser Erweiterung können Sie die Zertifikate überprüfen, die vom CA-Pool ausgestellt werden, und sehen, wie die Zertifikate verwendet werden.

Weitere Informationen finden Sie unter Zertifikatsrichtlinien.

So legen Sie die Richtlinie fest, die die Zertifikatsnutzung definiert:

- Fügen Sie die Richtlinien-ID in das Feld Richtlinien-IDs ein.

- Klicken Sie auf Weiter.

Die AIA-Erweiterung in einem Zertifikat enthält die folgenden Informationen:

- Adresse der OCSP-Server, über die Sie den Sperrstatus des Zertifikats prüfen können.

- Die Zugriffsmethode für den Aussteller des Zertifikats.

Weitere Informationen finden Sie unter Authority Information Access.

So fügen Sie die OCSP-Server hinzu, die im AIA-Erweiterungsfeld in den Zertifikaten angezeigt werden:

- Klicken Sie auf Zeile hinzufügen.

- Fügen Sie im Feld Server URL die URL des OCSP-Servers hinzu.

- Klicken Sie auf Fertig.

- Klicken Sie auf Weiter.

Das Feld CA-Optionen in einer Zertifikatvorlage definiert, wie das resultierende Zertifikat in einer Zertifizierungsstellenhierarchie verwendet werden kann. CA-Optionen legen fest, ob ein Zertifikat zum Signieren anderer Zertifikate verwendet werden kann und, falls ja, welche Einschränkungen für die von ihm ausgestellten Zertifikate gelten.

Wählen Sie aus den folgenden Optionen aus:

Konfigurationen zum Beschreiben der CA-X.509-Erweiterungen einschließen: Geben Sie die Einstellungen in einer Zertifikatsvorlage an, die die X.509-Erweiterungen steuern.

Ausgestellte Zertifikate auf die ausschließliche Verwendung für CAs einschränken: Diese Option wird nur angezeigt, wenn Sie das Kästchen im vorherigen Schritt aktivieren. Dieser boolesche Wert gibt an, ob das Zertifikat ein CA-Zertifikat ist. Wenn der Wert auf

truefestgelegt ist, kann das Zertifikat zum Signieren anderer Zertifikate verwendet werden. Wennfalse, ist das Zertifikat ein End-Entity-Zertifikat und kann keine anderen Zertifikate signieren. Wenn Sie auf diesen Schalter klicken, werden Sie aufgefordert, Namenseinschränkungen für die Erweiterung in CA-Zertifikaten zu definieren.Konfigurationen zum Beschreiben der Pfadlängeneinschränkung für X.509-Erweiterungen einschließen: Geben Sie die Einstellungen an, mit denen gesteuert wird, wie lang eine Kette von Zertifikaten sein darf, die von einem bestimmten Zertifikat ausgeht. Wenn die maximale Ausstellerpfadlänge auf

0festgelegt ist, kann die Zertifizierungsstelle nur Endentitätzertifikate ausstellen. Wenn sie auf1gesetzt ist, darf die Kette unter diesem CA-Zertifikat nur eine untergeordnete CA enthalten. Wenn ein Wert nicht deklariert wird, ist die Anzahl der untergeordneten Zertifizierungsstellen in der Kette unter dieser Zertifizierungsstelle unbegrenzt.- Klicken Sie auf Weiter.

So konfigurieren Sie zusätzliche benutzerdefinierte Erweiterungen, die in die vom CA-Pool ausgestellten Zertifikate aufgenommen werden sollen:

- Klicken Sie auf Zeile hinzufügen.

- Fügen Sie im Feld Object identifier (Objektkennung) eine gültige Objektkennung hinzu, die aus punktgetrennten Ziffern besteht.

- Fügen Sie im Feld Value den base64-codierten Wert für die Kennung ein.

- Wenn die Erweiterung kritisch ist, wählen Sie Erweiterung ist kritisch aus.

Klicken Sie auf Fertig, um alle Konfigurationen für Basiswerte zu speichern.

Klicken Sie auf Fertig, um den CA-Pool zu erstellen.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud privateca pools create POOL_NAME --location=LOCATION

Ersetzen Sie Folgendes:

- POOL_NAME: der Name des CA-Pools.

- LOCATION: der Ort, an dem Sie den CA-Pool erstellen möchten. Eine vollständige Liste der Standorte finden Sie unter Standorte.

Wenn Sie nicht angeben, welche Stufe Sie für Ihren CA-Pool benötigen, wird standardmäßig die Stufe Enterprise ausgewählt. Wenn Sie die Stufe für Ihren CA-Pool angeben möchten, führen Sie den folgenden gcloud-Befehl aus:

gcloud privateca pools create POOL_NAME --location=LOCATION --tier=TIER_NAME

Ersetzen Sie Folgendes:

- POOL_NAME: der Name des CA-Pools.

- LOCATION: der Ort, an dem Sie den CA-Pool erstellen möchten. Eine vollständige Liste der Standorte finden Sie unter Standorte.

- TIER_NAME: entweder

devopsoderenterprise. Weitere Informationen finden Sie unter Betriebsstufen auswählen.

Wenn Sie das Codierungsformat der Veröffentlichung für Ihren CA-Pool nicht angeben, wird standardmäßig das Codierungsformat der Veröffentlichung PEM ausgewählt. Wenn Sie das Veröffentlichungsformat für Ihren CA-Pool angeben möchten, führen Sie den folgenden gcloud-Befehl aus:

gcloud privateca pools create POOL_NAME --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Ersetzen Sie Folgendes:

- POOL_NAME: der Name des CA-Pools.

- LOCATION: der Ort, an dem Sie den CA-Pool erstellen möchten. Eine vollständige Liste der Standorte finden Sie unter Standorte.

- PUBLISHING_ENCODING_FORMAT: entweder

PEModerDER.

Weitere Informationen zum Befehl gcloud privateca pools create finden Sie unter gcloud privateca pools create.

Informationen zum Einschränken der Art von Zertifikaten, die ein CA-Pool ausstellen kann, finden Sie unter Zertifikatsausstellungsrichtlinie zu einem CA-Pool hinzufügen.

Terraform

Go

Richten Sie zur Authentifizierung beim CA Service die Standardanmeldedaten für Anwendungen ein. Weitere Informationen finden Sie unter Authentifizierung für eine lokale Entwicklungsumgebung einrichten.

Java

Richten Sie zur Authentifizierung beim CA Service die Standardanmeldedaten für Anwendungen ein. Weitere Informationen finden Sie unter Authentifizierung für eine lokale Entwicklungsumgebung einrichten.

Python

Richten Sie zur Authentifizierung beim CA Service die Standardanmeldedaten für Anwendungen ein. Weitere Informationen finden Sie unter Authentifizierung für eine lokale Entwicklungsumgebung einrichten.

REST API

Erstellen Sie einen CA-Pool.

HTTP-Methode und URL:

POST https://privateca.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/caPools\?ca_pool_id=POOL_ID

JSON-Text anfordern:

{ "tier": "ENTERPRISE" }Wenn Sie die Anfrage senden möchten, maximieren Sie eine der folgenden Optionen:

Sie sollten eine JSON-Antwort ähnlich wie diese erhalten:

{ "name": "projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID", "metadata": {...}, "done": false }Fragen Sie den Vorgang ab, bis er abgeschlossen ist.

Der Vorgang ist abgeschlossen, wenn die

done-Eigenschaft des lang andauernden Vorgangs auftruegesetzt ist.HTTP-Methode und URL:

GET https://privateca.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID

Wenn Sie die Anfrage senden möchten, maximieren Sie eine der folgenden Optionen:

Sie sollten eine JSON-Antwort ähnlich wie diese erhalten:

{ "name": "projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID", "metadata": {...}, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.security.privateca.v1.CaPool", "name": "...", "tier": "ENTERPRISE" } }

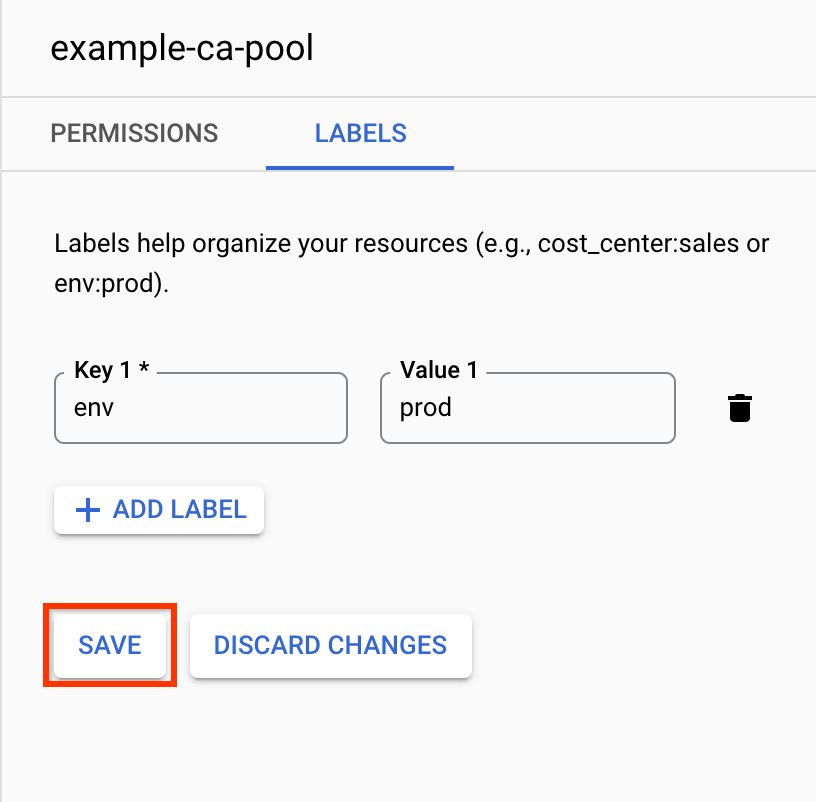

Labels zu einem CA-Pool hinzufügen oder aktualisieren

Ein Label ist ein Schlüssel/Wert-Paar, mit dem Sie Ihre CA Service-Ressourcen organisieren können. Sie können Ihre Ressourcen nach Labels filtern.

So fügen Sie einem CA-Pool Labels hinzu oder aktualisieren sie:

Console

So fügen Sie ein Label hinzu:

Rufen Sie die Seite Certificate Authority Service auf.

Wählen Sie auf dem Tab CA-Poolmanager den CA-Pool aus.

Klicken Sie auf Labels.

Klicken Sie auf Label hinzufügen.

Fügen Sie ein Schlüssel/Wert-Paar hinzu.

Klicken Sie auf Speichern.

So bearbeiten Sie ein vorhandenes Label:

Rufen Sie die Seite Certificate Authority Service auf.

Wählen Sie auf dem Tab CA-Poolmanager den CA-Pool aus.

Klicken Sie auf Labels.

Bearbeiten Sie den Wert des Labels.

Klicken Sie auf Speichern.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud privateca pools update POOL_ID --location=LOCATION --update-labels foo=bar

Ersetzen Sie Folgendes:

- POOL_ID: der Name des CA-Pools.

- LOCATION: der Standort des CA-Pools. Eine vollständige Liste der Standorte finden Sie unter Standorte.

Nächste Schritte

- Informationen zum Erstellen einer Root-Zertifizierungsstelle

- Untergeordnete Zertifizierungsstelle erstellen

- Informationen zum Verwenden einer Richtlinie zur Zertifikatausstellung

- Durchsatz bei der Zertifikaterstellung mit CA-Pools erhöhen

- CA-Pool aktualisieren und löschen