Untergeordnete Zertifizierungsstelle erstellen

Auf dieser Seite wird beschrieben, wie Sie untergeordnete Zertifizierungsstellen (Certificate Authorities, CAs) in einem CA-Pool erstellen.

Untergeordnete Zertifizierungsstellen sind für die direkte Ausstellung von Zertifikaten an Endentitäten wie Nutzer, Computer und Geräte verantwortlich. Untergeordnete CAs werden kryptografisch von einer übergeordneten CA signiert, die oft die Stamm-CA ist. Systeme, die der Stamm-CA vertrauen, vertrauen daher automatisch den untergeordneten CAs und den Endentitätzertifikaten, die von den untergeordneten CAs ausgestellt werden.

Hinweise

- Sie benötigen die IAM-Rolle „Operation Manager für CA Service“ (

roles/privateca.caManager) oder „CA Service-Administrator“ (roles/privateca.admin). Weitere Informationen finden Sie unter IAM-Richtlinien konfigurieren. - Erstellen Sie einen CA-Pool.

- Wählen Sie Ihre Stammzertifizierungsstelle aus.

Untergeordnete CA erstellen

Untergeordnete Zertifizierungsstellen lassen sich einfacher widerrufen und rotieren als Stammzertifizierungsstellen. Wenn Sie mehrere Szenarien für die Zertifikatausstellung haben, können Sie für jedes dieser Szenarien eine untergeordnete Zertifizierungsstelle erstellen. Wenn Sie einem CA-Pool mehrere untergeordnete CAs hinzufügen, können Sie ein besseres Load-Balancing von Zertifikatsanfragen und eine höhere effektive Gesamt-QPS erzielen.

So erstellen Sie eine untergeordnete CA:

Console

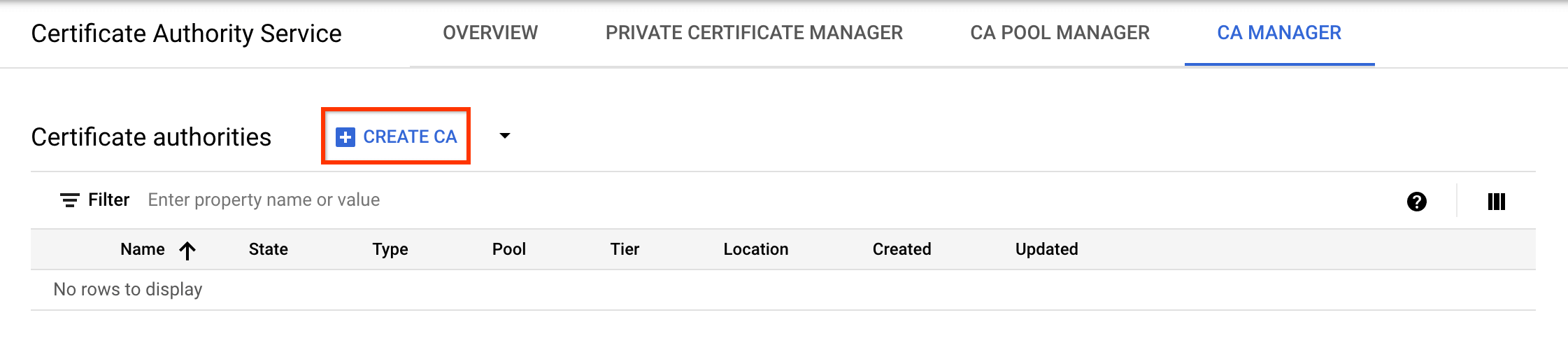

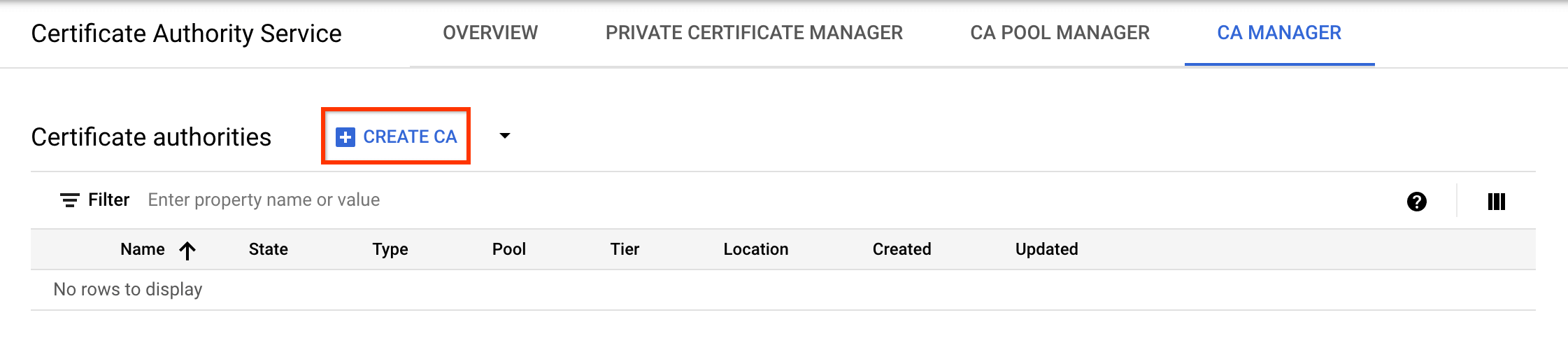

Rufen Sie in derGoogle Cloud Console die Seite Certificate Authority Service auf.

Klicken Sie auf den Tab CA Manager.

Klicken Sie auf CA erstellen.

CA-Typ auswählen

- Klicken Sie auf Untergeordnete CA.

- Klicken Sie auf Root-CA ist in Google Cloud.

- Geben Sie im Feld Gültig bis den Zeitraum ein, für den das CA-Zertifikat gültig sein soll.

- Optional: Wählen Sie die Stufe für die Zertifizierungsstelle aus. Die Standardstufe ist Enterprise. Weitere Informationen finden Sie unter Betriebsstufen auswählen.

- Klicken Sie auf Region, um einen Standort für die Zertifizierungsstelle auszuwählen. Weitere Informationen finden Sie unter Standorte.

- Optional: Wählen Sie unter Initialisierter Status den Status aus, den die CA bei der Erstellung haben muss.

- Optional: Klicken Sie unter Ausstellungsszenario einrichten auf Zertifikatprofil und wählen Sie das Zertifikatprofil aus der Liste aus, das Ihren Anforderungen am besten entspricht. Weitere Informationen finden Sie unter Zertifikatprofile.

- Klicken Sie auf Weiter.

- Geben Sie im Feld Organisation (O) den Namen Ihres Unternehmens ein.

- Optional: Geben Sie im Feld Organisationseinheit die Unterabteilung oder Geschäftseinheit des Unternehmens ein.

- Optional: Geben Sie im Feld Ländername (C) einen zweistelligen Ländercode ein.

- Optional: Geben Sie im Feld Name des Bundeslands den Namen Ihres Bundeslands ein.

- Optional: Geben Sie im Feld Ortsname den Namen Ihrer Stadt ein.

- Geben Sie im Feld Allgemeiner CA-Name (CN) den CA-Namen ein.

- Klicken Sie auf Weiter.

- Wählen Sie den Schlüsselalgorithmus aus, der Ihren Anforderungen am besten entspricht. Informationen zur Auswahl des geeigneten Schlüsselalgorithmus finden Sie unter Schlüsselalgorithmus auswählen.

- Klicken Sie auf Weiter.

- Wählen Sie aus, ob Sie einen von Google verwalteten oder einen vom Kunden verwalteten Cloud Storage-Bucket verwenden möchten.

- Für einen von Google verwalteten Cloud Storage-Bucket erstellt CA Service einen von Google verwalteten Bucket am selben Standort wie die CA.

- Klicken Sie für einen vom Kunden verwalteten Cloud Storage-Bucket auf „Durchsuchen“ und wählen Sie einen der vorhandenen Cloud Storage-Buckets aus.

- Klicken Sie auf Weiter.

Die folgenden Schritte sind optional.

So fügen Sie der CA Labels hinzu:

- Klicken Sie auf Element hinzufügen.

- Geben Sie im Feld Schlüssel 1 den Labelschlüssel ein.

- Geben Sie im Feld Wert 1 den Labelwert ein.

- Wenn Sie ein weiteres Label hinzufügen möchten, klicken Sie auf Element hinzufügen. Fügen Sie dann den Labelschlüssel und -wert hinzu, wie in den Schritten 2 und 3 beschrieben.

- Klicken Sie auf Weiter.

Prüfen Sie alle Einstellungen sorgfältig und klicken Sie dann auf Fertig, um die Zertifizierungsstelle zu erstellen.

gcloud

Erstellen Sie einen CA-Pool für die untergeordnete CA:

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONErsetzen Sie Folgendes:

- SUBORDINATE_POOL_ID: der Name des CA-Pools.

- LOCATION: der Ort, an dem Sie den CA-Pool erstellen möchten. Eine vollständige Liste der Standorte finden Sie unter Standorte.

Weitere Informationen zum Erstellen von CA-Pools finden Sie unter CA-Pool erstellen.

Weitere Informationen zum Befehl

gcloud privateca pools createfinden Sie unter gcloud privateca pools create.Erstellen Sie eine untergeordnete CA im erstellten CA-Pool.

gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --issuer-pool=POOL_ID \ --issuer-location=ISSUER_LOCATION \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"Die folgende Anweisung wird zurückgegeben, wenn die untergeordnete CA erstellt wird.

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID].

Wenn Sie eine vollständige Liste der Einstellungen aufrufen möchten, führen Sie den folgenden

gcloud-Befehl aus:gcloud privateca subordinates create --helpDer Befehl gibt Beispiele zum Erstellen einer untergeordneten CA zurück, deren Aussteller sich entweder im CA Service oder an einem anderen Ort befindet.

Terraform

Java

Richten Sie zur Authentifizierung beim CA Service die Standardanmeldedaten für Anwendungen ein. Weitere Informationen finden Sie unter Authentifizierung für eine lokale Entwicklungsumgebung einrichten.

Python

Richten Sie zur Authentifizierung beim CA Service die Standardanmeldedaten für Anwendungen ein. Weitere Informationen finden Sie unter Authentifizierung für eine lokale Entwicklungsumgebung einrichten.

Untergeordnete CA aktivieren

So aktivieren Sie eine untergeordnete CA:

Console

Rufen Sie in derGoogle Cloud Console die Seite Certificate Authority Service auf.

Klicken Sie auf den Tab CA Manager.

Wählen Sie unter Zertifizierungsstellen die Zertifizierungsstelle aus, die Sie aktivieren möchten.

Klicken Sie auf Aktivieren.

Klicken Sie im geöffneten Dialogfeld auf CSR herunterladen, um die PEM-codierte CSR-Datei herunterzuladen, die von der ausstellenden Zertifizierungsstelle signiert werden kann.

Klicken Sie auf Weiter.

Klicken Sie im Feld Zertifikatkette hochladen auf Durchsuchen.

Laden Sie die signierte Zertifikatsdatei mit der Erweiterung

.crthoch.Klicken Sie auf Activate (Aktivieren).

gcloud

Führen Sie den folgenden Befehl aus, um eine neu erstellte untergeordnete CA zu aktivieren:

gcloud privateca subordinates enable SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Ersetzen Sie Folgendes:

- SUBORDINATE_CA_ID: die eindeutige Kennung der untergeordneten CA.

- SUBORDINATE_POOL_ID: der Name des CA-Pools, der die untergeordnete CA enthält.

- LOCATION: der Standort des CA-Pools. Eine vollständige Liste der Standorte finden Sie unter Standorte.

Weitere Informationen zum Befehl gcloud privateca subordinates enable finden Sie unter gcloud privateca subordinates enable.

Terraform

Setzen Sie das Feld desired_state für die untergeordnete CA auf ENABLED und führen Sie terraform apply aus.

Nächste Schritte

- Informationen zum Anfordern von Zertifikaten

- Weitere Informationen zu Vorlagen und Ausstellungsrichtlinien