Nesta página, você encontra uma visão geral dos pools privados e explica os recursos deles. Se você ainda não conhece o Cloud Build, leia a Visão geral do Cloud Build.

Visão geral de pools padrão e particulares

Por padrão, quando você executa uma versão no Cloud Build, ela é executada em um ambiente hospedado e seguro com acesso à Internet pública. Cada versão é executada no próprio worker e está isolada de outras cargas de trabalho. É possível personalizar seu build de várias maneiras, incluindo aumentando o tamanho do tipo de máquina ou alocando mais espaço em disco. O pool padrão tem limites de personalização do ambiente, especialmente em torno do acesso à rede privada.

Pools particulares são pools particulares e dedicados de workers que oferecem maior personalização no ambiente de criação, incluindo a capacidade de acessar recursos em uma rede particular. Os pools particulares, semelhantes aos pools padrão, são hospedados e totalmente gerenciados pelo Cloud Build e escalonados para cima e para baixo até zero, sem infraestrutura para configurar, fazer upgrade ou escalonar. Como os pools privados são recursos específicos do cliente, é possível configurá-los de outras maneiras.

As tabelas a seguir comparam os recursos do pool padrão com um pool particular:

| Recurso | Pool padrão | Pool privado |

|---|---|---|

| Totalmente gerenciado | ||

| Pagamento por minuto de build | ||

| Escalonamento automático, escalonado para 0 | ||

| Acesso à Internet pública | Configurável | |

| Faça peering em uma VPC ou em uma VPC compartilhada para acessar recursos particulares. | ||

| Suporte do VPC Service Controls | ||

| Intervalos de IPs internos estáticos | ||

| Capacidade de desativar IPs públicos | ||

| Máximo de versões simultâneas | 30 | Mais de 100 |

| Tipos de máquina | 5 | 64 |

| Regiões | global, regiões com suporte | regiões com suporte |

| Região em que o build é executado | O build é executado na região especificada em gcloud builds submit ou na página de gatilhos do consoleGoogle Cloud . |

O build é executado na região em que você cria o pool particular. |

Arquitetura de rede

O pool privado é um recurso totalmente gerenciado criado por um usuário em um projeto Google Cloud . Os pools particulares podem ser criados, atualizados e excluídos por meio da API, da Google Cloud CLI, do consoleGoogle Cloud ou gerenciados por ferramentas de provisionamento de infraestrutura, como o Terraform.

Com as permissões de gerenciamento de identidade e acesso, os builds executados em pools particulares podem ser enviados entre projetos. que são builds não precisam se originar do mesmo projeto que o pool particular. Da mesma forma, a conta de serviço que o build executa pode ser configurada para permitir que os workers acessem recursos de outros projetos do Google Cloud durante um build.

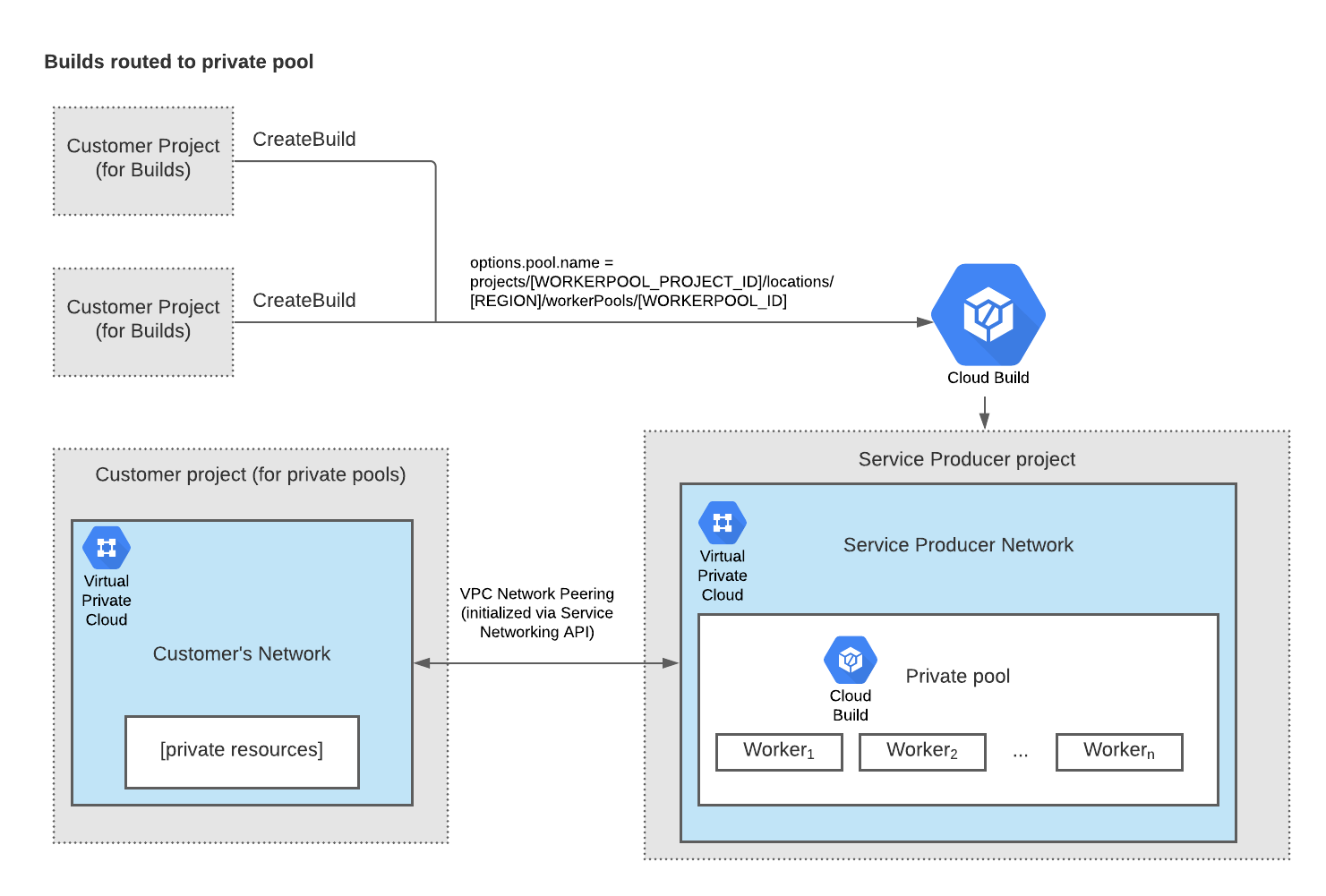

Os pools privados são hospedados em uma rede produtora de serviços do Google que vem com endereços IP internos. Para que suas versões acessem recursos na rede privada, é possível criar uma conexão de peering de VPC privada entre sua rede VPC e a rede produtora de serviços.

O diagrama a seguir mostra como os builds são roteados para o pool particular. Nessa configuração, o cliente tem dois projetos que enviam builds ao Cloud Build. O cliente configurou todas as versões desses projetos para serem roteadas para o pool particular. A rede do produtor de serviços, em que o pool privado está, é conectada à rede VPC do cliente. Isso concede às versões acesso a recursos particulares na rede VPC do cliente.

A seguir

- Saiba como configurar o ambiente para criar pools particulares.

- Saiba como criar e gerenciar pools particulares.

- Saiba como configurar casos de uso de rede comumente usados.

- Saiba como usar o VPC Service Controls com pools privados.