O Artifact Analysis é um conjunto de serviços que oferecem análise de composição de software, armazenamento de metadados e recuperação. Os pontos de detecção são integrados a vários produtos do Google Cloud , como o Artifact Registry e o Google Kubernetes Engine (GKE), para uma ativação rápida. O serviço funciona com os produtos próprios do Google Cloude permite que você armazene informações de fontes externas. Os serviços de verificação usam um repositório de vulnerabilidades comuns para fazer a correspondência entre arquivos e vulnerabilidades conhecidas.

Esse serviço era conhecido como Container Analysis. O novo nome não muda os produtos ou APIs atuais, mas reflete a variedade crescente de recursos do produto além dos contêineres.

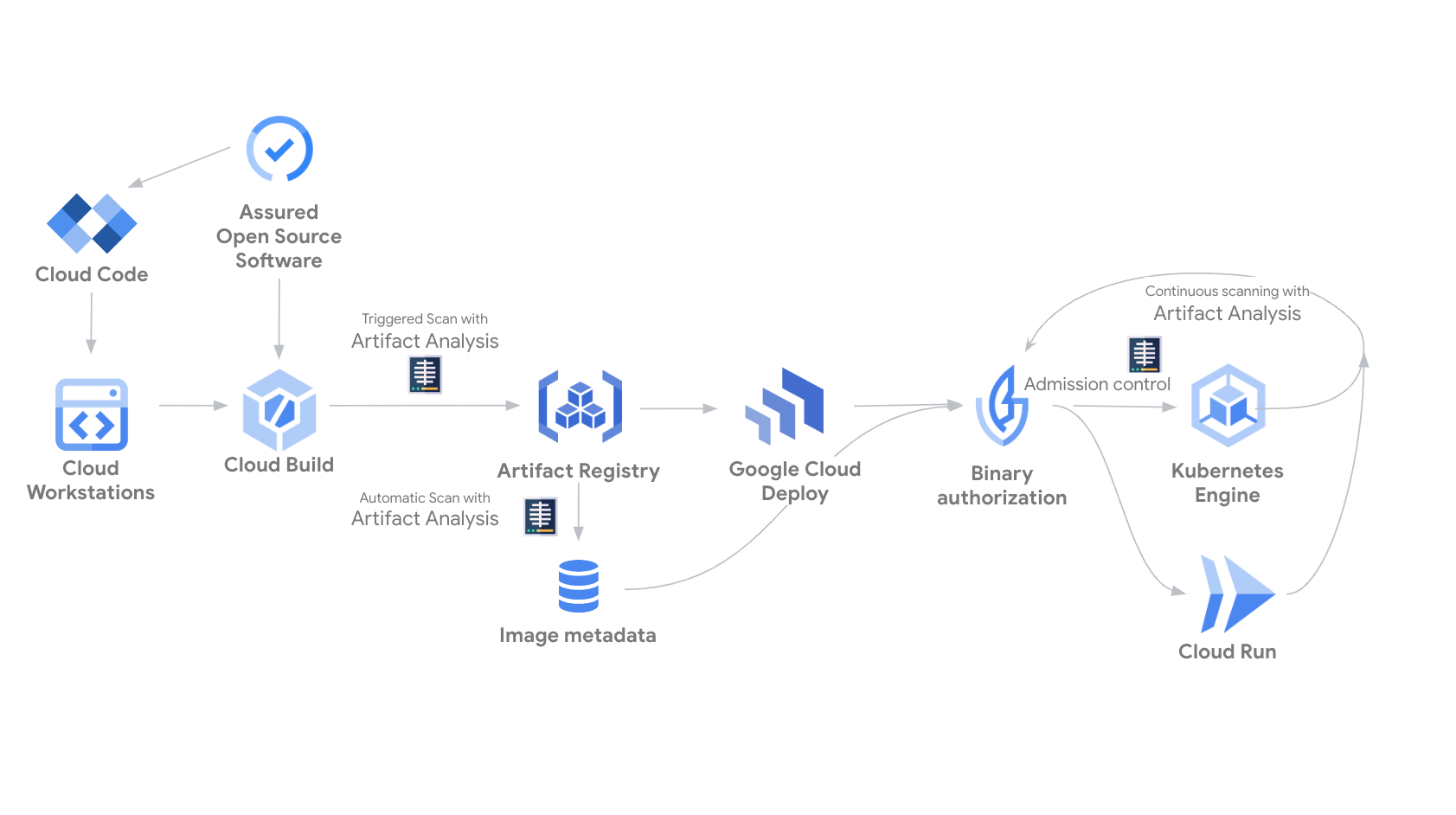

Figura 1. Diagrama que mostra o Artifact Analysis criando e interagindo com metadados em ambientes de origem, build, armazenamento, implantação e execução.

Verificação do registro

Esta seção descreve os recursos de verificação de vulnerabilidades do Artifact Analysis com base no Artifact Registry e lista os produtos Google Cloud relacionados em que você pode ativar recursos complementares para apoiar sua postura de segurança.

Verificação automática no Artifact Registry

- O processo de verificação é acionado automaticamente sempre que você envia uma nova imagem para o Artifact Registry. As informações de vulnerabilidade são atualizadas continuamente quando novas vulnerabilidades são descobertas. O Artifact Registry inclui a verificação de pacotes de linguagem de aplicativos. Para começar, ative a verificação automática.

Gerenciamento de riscos centralizado com o Security Command Center

- O Security Command Center centraliza sua segurança na nuvem, oferecendo verificação de vulnerabilidades, detecção de ameaças, monitoramento de postura e gerenciamento de dados. O Security Command Center agrega descobertas de vulnerabilidades das verificações do Artifact Registry, permitindo que você veja as vulnerabilidades de imagens de contêiner nas suas cargas de trabalho em execução, em todos os projetos, junto com os outros riscos de segurança no Security Command Center. Também é possível exportar essas descobertas para o BigQuery para uma análise detalhada e armazenamento de longo prazo. Para mais informações, consulte Avaliação de vulnerabilidades do Artifact Registry.

Verificação de vulnerabilidades da carga de trabalho do GKE: nível padrão

- Como parte do painel de postura de segurança do GKE, a verificação de vulnerabilidades da carga de trabalho detecta vulnerabilidades do SO da imagem do contêiner. A verificação é gratuita e pode ser ativada por cluster. Os resultados estão disponíveis no painel de postura de segurança.

Verificação de vulnerabilidades da carga de trabalho do GKE: Advanced Vulnerability Insights

- Além da verificação básica do SO do contêiner, os usuários do GKE podem fazer upgrade para insights avançados sobre vulnerabilidades e aproveitar a detecção contínua de vulnerabilidades em pacotes de linguagem. É necessário ativar manualmente esse recurso nos clusters. Depois disso, você vai receber resultados de vulnerabilidade do SO e do pacote de idiomas. Saiba mais sobre a verificação de vulnerabilidades em cargas de trabalho do GKE.

Verificação sob demanda

- Esse serviço não é contínuo. Você precisa executar um comando para iniciar a verificação manualmente. Os resultados da verificação ficam disponíveis até 48 horas após a conclusão. As informações de vulnerabilidade não são atualizadas depois que a verificação é concluída. É possível verificar imagens armazenadas localmente sem precisar enviá-las primeiro para o Artifact Registry ou os tempos de execução do GKE. Para saber mais, consulte verificação sob demanda.

Acessar metadados

O Artifact Analysis é um componente de infraestrutura Google Cloud que permite armazenar e recuperar metadados estruturados para recursos Google Cloud. Em várias fases do processo de lançamento, pessoas ou sistemas automatizados podem adicionar metadados que descrevem o resultado de uma atividade. Por exemplo, você pode adicionar metadados à sua imagem indicando que ela passou por um conjunto de testes de integração ou por uma verificação de vulnerabilidades.

Com o Artifact Analysis integrado ao pipeline de CI/CD, é possível tomar decisões com base em metadados. Por exemplo, é possível usar a autorização binária para criar políticas de implantação que permitam somente implantações de imagens compatíveis a partir de registros confiáveis.

O Artifact Analysis associa metadados a imagens por meio de notas e ocorrências. Para saber mais sobre esses conceitos, consulte a página de gerenciamento de metadados.

Para saber como usar o Artifact Analysis no gerenciamento de metadados e os custos do serviço opcional de verificação de vulnerabilidades, consulte a documentação do Artifact Analysis.