Cloud Workstations memungkinkan Anda membuat dan menggunakan image kustom untuk workstation Anda. Setelah digunakan, image kustom akan berguna untuk mengotomatiskan pembuatan ulang image kustom guna menarik perbaikan dan update yang tersedia di image dasar.

Dalam tutorial ini, Anda akan mempelajari cara membuat pipeline otomatis untuk membantu memastikan Anda menyertakan update dan patch keamanan dalam image workstation kustom.

Tujuan

Dengan mengikuti tutorial ini, Anda akan membangun pipeline otomatis untuk image dasar dengan langkah-langkah berikut:

- Buat repositori Artifact Registry untuk menyimpan dan memindai image kustom Anda.

- Konfigurasi GitHub dengan Google Cloud untuk menyimpan konfigurasi gambar Anda.

- Buat pemicu Cloud Build untuk mengotomatiskan pembuatan dan deployment image kustom ke Artifact Registry.

- Konfigurasi Cloud Scheduler untuk memulai build secara rutin.

- Tinjau hasil proses otomatis.

Biaya

Dalam dokumen ini, Anda akan menggunakan komponen Google Cloudyang dapat ditagih berikut:

Untuk membuat perkiraan biaya berdasarkan proyeksi penggunaan Anda,

gunakan kalkulator harga.

Setelah menyelesaikan tugas yang dijelaskan dalam dokumen ini, Anda dapat menghindari penagihan berkelanjutan dengan menghapus resource yang Anda buat. Untuk mengetahui informasi selengkapnya, lihat Pembersihan.

Sebelum memulai

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry, Container Scanning API, Cloud Build, and Cloud Scheduler APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Jika Anda menggunakan penyedia identitas (IdP) eksternal, Anda harus login ke CLI

gclouddengan identitas gabungan Anda terlebih dahulu. -

Untuk melakukan inisialisasi

gcloudCLI, jalankan perintah berikut:gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry, Container Scanning API, Cloud Build, and Cloud Scheduler APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Jika Anda menggunakan penyedia identitas (IdP) eksternal, Anda harus login ke CLI

gclouddengan identitas gabungan Anda terlebih dahulu. -

Untuk melakukan inisialisasi

gcloudCLI, jalankan perintah berikut:gcloud init Tetapkan project ID untuk project cloud yang akan Anda gunakan:

PROJECT_ID=$PROJECT_IDTetapkan nama pengguna GitHub tempat Anda berencana menyimpan repositori:

GITHUB_USER=$GITHUB_IDTetapkan variabel

PROJECT_NUMBERdanREGIONyang akan digunakan selama proses:PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID \ --format='value(projectNumber)') REGION=$REGIONDalam contoh sebelumnya, ganti $REGION dengan nama region yang akan Anda gunakan—misalnya,

us-central1.Untuk mengetahui informasi selengkapnya tentang region yang tersedia, lihat Lokasi Cloud Workstations.

Buat repositori dengan perintah berikut:

gcloud artifacts repositories create custom-images \ --repository-format=docker \ --location=$REGION \ --description="Docker repository"Ganti $REGION dengan nama region yang ingin Anda gunakan.

Konfigurasi Docker agar menggunakan kredensial CLI

gcloudAnda saat mengakses Artifact Registry.gcloud auth configure-docker $REGION-docker.pkg.devUntuk menonaktifkan Analisis Artefak, jalankan perintah berikut:

gcloud services disable containerscanning.googleapis.com- Klik link ini untuk

Membuat fork baru.

dari repositori

software-delivery-workshop. - Jika diminta, login ke GitHub.

- Pilih nama pengguna GitHub Anda sebagai Pemilik. Nama Repositori akan muncul sebagai

software-delivery-workshop. - Klik Create fork dan tunggu beberapa detik hingga proses selesai.

- Perintah CLI

gcloudmembuat pemicu manual dalam Cloud Build bernamacustom-image-triggerseperti yang ditunjukkan oleh flagnamepada baris kedua. - Tiga baris berikutnya berisi tanda terkait repositori GitHub sumber:

- Jalur ke repositori

- Jenis repositori

- Cabang Git yang akan di-build

- Flag

build-configmenunjukkan jalur ke file Cloud Build di repositori Git. Untuk membuat tugas menjadi dinamis, gunakan tanda

substitutions. Untuk tugas ini, perintah meneruskan variabel berikut:- Wilayah,

$_REGION - Nama repositori Artifact Registry,

$_AR_REPO_NAME - Nama image container,

$_AR_IMAGE_NAME - Lokasi Dockerfile yang akan dibangun,

$_IMAGE_DIR

Lihat file cloudbuild.yaml untuk melihat cara penggunaan variabel ini dalam proses.

- Wilayah,

Setelah pemicu dibuat, nama unik pemicu akan diambil dan disimpan dalam variabel lingkungan

$TRIGGER_IDuntuk digunakan nanti.Memberikan peran yang diperlukan ke akun layanan default untuk memanggil pemicu Cloud Build:

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member="serviceAccount:$PROJECT_NUMBER-compute@" \ --role="roles/cloudbuild.builds.editor"Berikan peran yang diperlukan ke akun layanan Cloud Build untuk mengupload image ke Artifact Registry:

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member=serviceAccount:$PROJECT_NUMBER@cloudbuild. \ --role="roles/artifactregistry.admin"Buat tugas Cloud Scheduler dengan perintah berikut:

gcloud scheduler jobs create http run-build \ --schedule='0 1 * * *' \ --uri=https://cloudbuild.googleapis.com/v1/projects/$PROJECT_ID/locations/global/triggers/$TRIGGER_ID:run \ --location=us-central1 \ --oauth-service-account-email=$PROJECT_NUMBER-compute@ \ --oauth-token-scope=https://www.googleapis.com/auth/cloud-platformTugas ini ditetapkan untuk dieksekusi satu kali setiap hari; namun, untuk menguji fitur secara langsung, jalankan tugas secara manual dari Cloud Scheduler:

- Di halaman Cloud Scheduler, temukan entri yang baru saja Anda buat bernama run-build.

- Di kolom Tindakan, klik menu opsi more_vertLainnya untuk baris tersebut.

- Klik Paksa tugas dijalankan untuk menguji sistem secara manual.

Setelah perintah berhasil dijalankan, beralihlah ke halaman histori Cloud Build untuk meninjau progres:

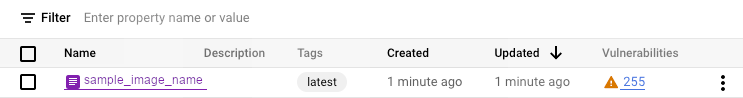

Buka halaman Repositori Artifact Registry:

Di daftar repositori, klik repositori.

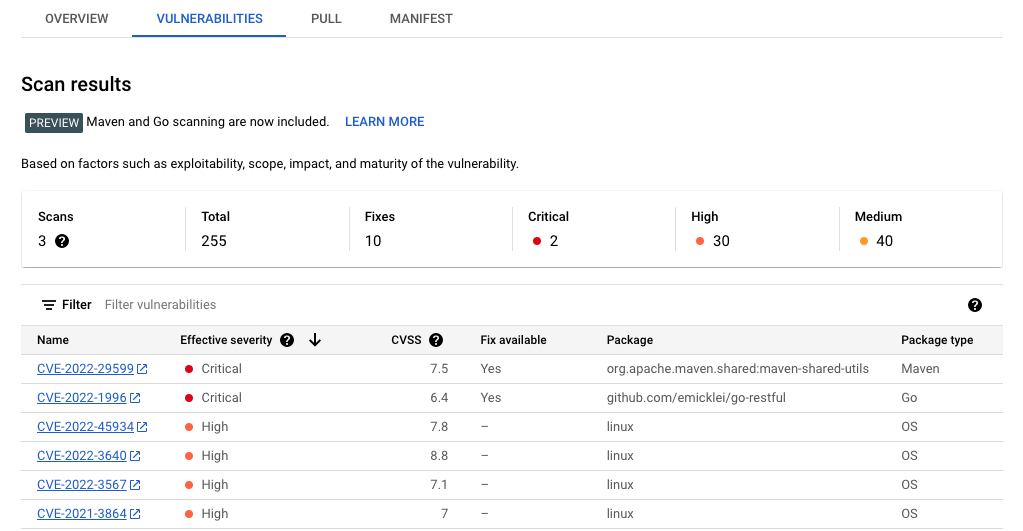

Klik nama gambar. Jumlah total kerentanan untuk setiap ringkasan gambar muncul di kolom Kerentanan.

Untuk melihat daftar kerentanan pada image, klik link di kolom Kerentanan. Daftar kerentanan menunjukkan keparahan, ketersediaan perbaikan, dan nama paket yang berisi kerentanan.

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

- Tinjau daftar image dasar yang telah dikonfigurasi sebelumnya yang tersedia.

- Sesuaikan image container Anda.

- Tinjau jenis mesin yang tersedia.

- Menyiapkan praktik terbaik keamanan.

- Pelajari arsitektur referensi, diagram, dan praktik terbaik tentang Google Cloud. Lihat Cloud Architecture Center kami.

Menyiapkan lingkungan

Sebelum melanjutkan, pastikan Anda telah menetapkan variabel lingkungan berikut.

Membuat repositori Artifact Registry

Dalam tutorial ini, Anda akan menggunakan Artifact Registry untuk menyimpan dan memindai image.

Mengonfigurasi repositori GitHub Anda

Dalam praktiknya, Anda menyimpan Dockerfile untuk image kustom di repositori Git. Proses otomatis mengakses repositori tersebut selama proses build untuk menarik konfigurasi dan Dockerfile yang relevan.

Lakukan fork repositori contoh

Untuk membuat fork repositori contoh yang menyediakan definisi container, ikuti langkah-langkah berikut:

Menghubungkan Cloud Build ke GitHub

Selanjutnya, hubungkan repositori tersebut ke Cloud Build menggunakan kemampuan koneksi GitHub bawaan. Klik link ke repositori GitHub dan ikuti petunjuk yang menjelaskan cara menyelesaikan prosesnya. Anda tidak perlu membuat pemicu di langkah terakhir wizard, dan Anda dapat melewati langkah terakhir karena Anda dapat melakukannya nanti dari command line.

Jika menggunakan solusi repositori Git yang berbeda, Anda juga dapat mengikuti petunjuk untuk menghubungkan Cloud Build ke GitLab atau Bitbucket.

Membuat pemicu Cloud Build

Repositori contoh berisi definisi container dan konfigurasi Cloud Build yang digunakan untuk membangun image container. Pada langkah ini, Anda akan membuat pemicu Cloud Build yang menjalankan petunjuk dalam file cloudbuild.yaml yang dapat Anda temukan di folder labs/cloudbuild-scheduled-jobs/code-oss-java.

gcloud builds triggers create manual \

--name=custom-image-trigger \

--repo=$GITHUB_USER/software-delivery-workshop \

--repo-type=GITHUB \

--branch=main \

--build-config=labs/cloudbuild-scheduled-jobs/code-oss-java/cloudbuild.yaml \

--substitutions=_REGION=$REGION,_AR_REPO_NAME=custom-images,_AR_IMAGE_NAME=code-oss-java,_IMAGE_DIR=labs/cloudbuild-scheduled-jobs/code-oss-java

TRIGGER_ID=$(gcloud builds triggers list \

--filter=name="custom-image-trigger" --format="value(id)")

Contoh ini mengonfigurasi hal berikut:

Mengonfigurasi Cloud Scheduler

Untuk membantu memastikan bahwa image Anda selalu diupdate dengan update dan patch terbaru, gunakan Cloud Scheduler untuk menjalankan pemicu Cloud Build dengan frekuensi yang ditetapkan. Untuk tutorial ini, tugas berjalan setiap hari. Dalam praktiknya, tetapkan frekuensi ini sesuai dengan kebutuhan organisasi Anda untuk membantu memastikan bahwa pembaruan terbaru selalu disertakan.

Meninjau hasil

Karena Anda mengaktifkan Container Scanning API sebagai bagian dari proses penyiapan, Artifact Registry akan otomatis memindai image untuk mendeteksi kerentanan keamanan.

Untuk meninjau kerentanan:

Pembersihan

Agar tidak perlu membayar biaya pada akun Google Cloud Anda untuk resource yang digunakan dalam tutorial ini, hapus project yang berisi resource tersebut, atau simpan project dan hapus setiap resource.

Agar tidak menimbulkan biaya pada Google Cloud akun Anda untuk resource yang digunakan di halaman ini, pastikan Anda menghapus resource yang tidak lagi diperlukan.

Untuk menghapus project Google Cloud dari konsol Google Cloud atau dari CLI

gcloud:

Konsol

gcloud