Informazioni sui servizi pubblicati

Questo documento fornisce una panoramica sull'utilizzo di Private Service Connect per rendere un servizio disponibile ai consumatori di servizi.

In qualità di producer di servizi, puoi utilizzare Private Service Connect per pubblicare servizi utilizzando indirizzi IP interni nella tua rete VPC. I servizi pubblicati sono accessibili ai consumer di servizi utilizzando indirizzi IP interni nelle loro reti VPC.

Per rendere disponibile un servizio ai consumatori, crea una o più subnet dedicate. Poi crei un allegato di servizio che fa riferimento a queste subnet. L'allegato di servizio può avere preferenze di connessione diverse.

Tipi di consumer del servizio

Esistono due tipi di consumer che possono connettersi a un servizio Private Service Connect:

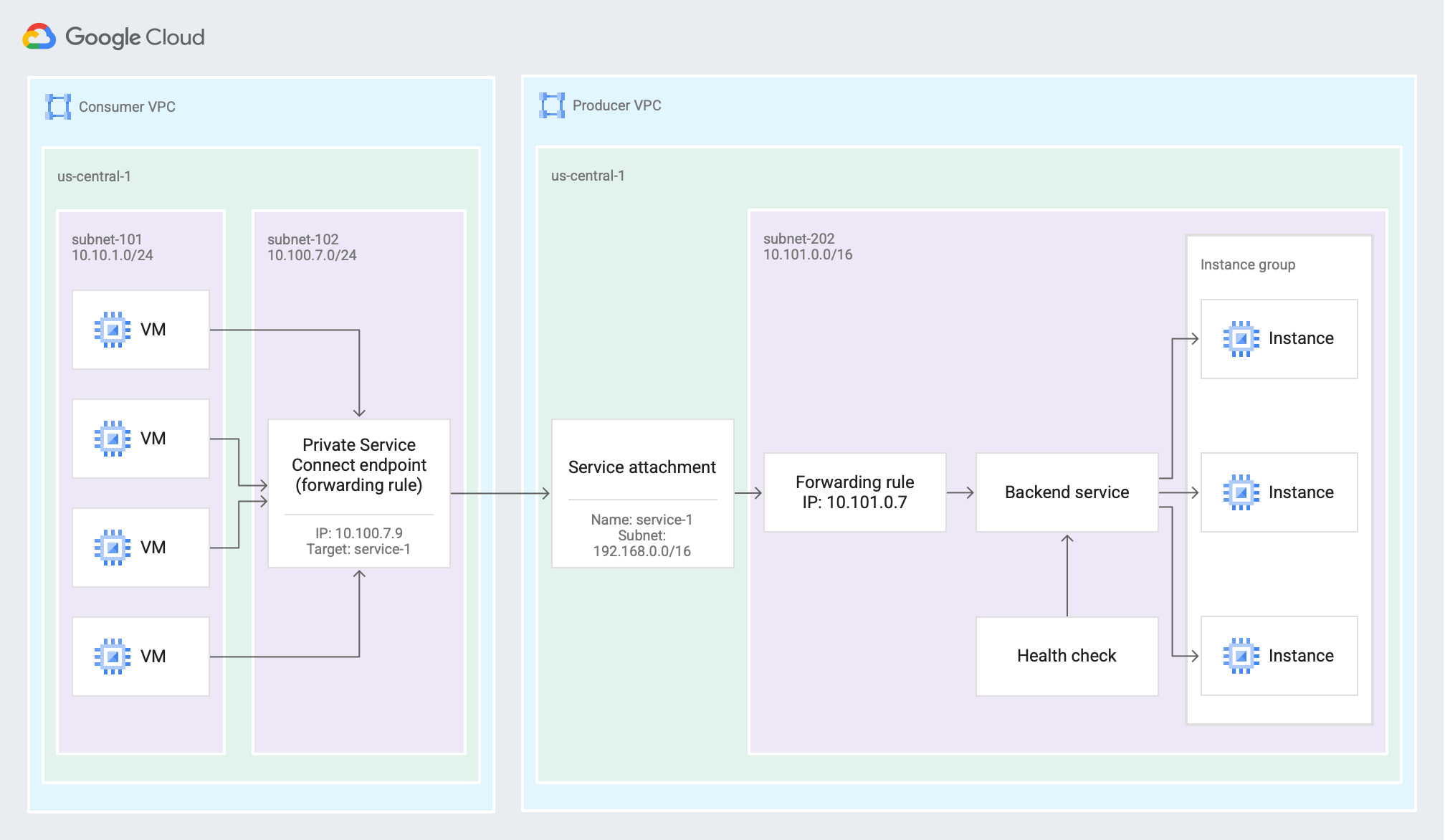

Gli endpoint si basano su una regola di forwarding.

Un endpoint consente ai consumer di servizi di inviare traffico dalla rete VPC del consumer ai servizi nella rete VPC del producer di servizi (fai clic per ingrandire).

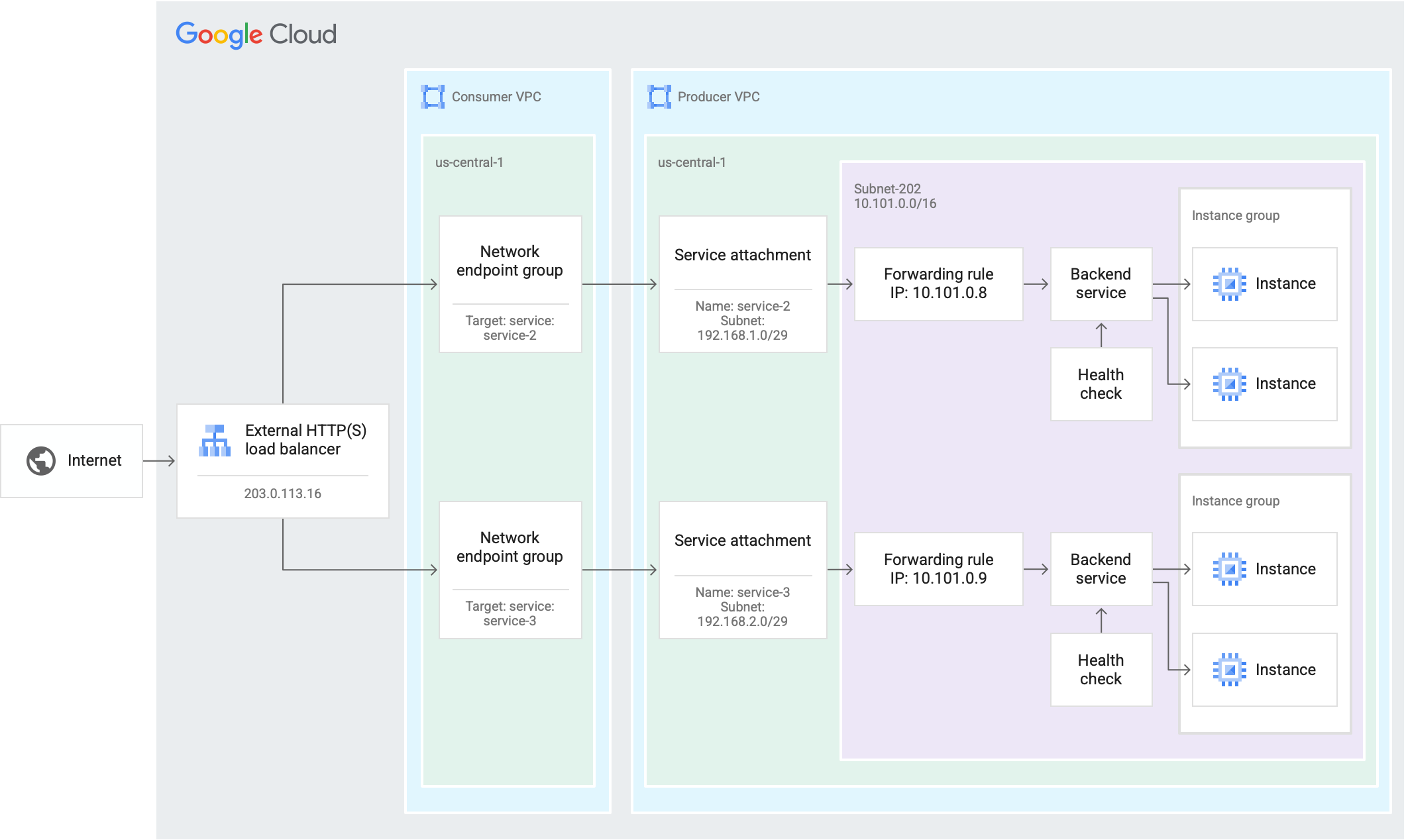

I backend si basano su un bilanciatore del carico.

Un backend che utilizza un bilanciatore del carico delle applicazioni esterno globale consente ai consumer di servizi con accesso a internet di inviare traffico ai servizi nella rete VPC del producer di servizi (fai clic per ingrandire).

Subnet NAT

I collegamenti ai servizi Private Service Connect sono configurati con una o più subnet NAT (chiamate anche subnet Private Service Connect). I pacchetti provenienti dalla rete VPC consumer vengono tradotti utilizzando il source NAT (SNAT) in modo che i loro indirizzi IP di origine originali vengano convertiti in indirizzi IP di origine dalla subnet NAT nella rete VPC del producer.

Gli allegati di servizio possono avere più subnet NAT. È possibile aggiungere subnet NAT aggiuntive all'allegato di servizio in qualsiasi momento senza interrompere il traffico.

Anche se un collegamento del servizio può avere configurate più subnet NAT, una subnet NAT non può essere utilizzata in più di un collegamento del servizio.

Le subnet NAT di Private Service Connect non possono essere utilizzate per risorse come le istanze di macchine virtuali (VM) o le regole di forwarding. Le subnet vengono utilizzate solo per fornire indirizzi IP per SNAT delle connessioni consumer in entrata.

Dimensionamento della subnet NAT

Le dimensioni della subnet determinano il numero di consumer che possono connettersi al tuo servizio. Se tutti gli indirizzi IP nella subnet NAT vengono utilizzati, tutte le connessioni Private Service Connect aggiuntive non vanno a buon fine. Considera quanto segue:

Un indirizzo IP viene utilizzato dalla subnet NAT per ogni endpoint o backend connesso al collegamento al servizio.

Il numero di connessioni TCP o UDP, client o reti VPC consumer non influisce sul consumo di indirizzi IP dalla subnet NAT.

Se i consumer utilizzano la propagazione della connessione, viene utilizzato un indirizzo IP aggiuntivo per ogni spoke VPC a cui vengono propagate le connessioni, per ogni endpoint.

Puoi controllare il numero di connessioni propagate create configurando il limite di connessioni propagate.

Quando stimi il numero di indirizzi IP necessari per endpoint e backend, tieni conto di eventuali servizi multitenant o consumer che utilizzano l'accesso multipunto per Private Service Connect.

Monitoraggio delle subnet NAT

Per assicurarti che le connessioni Private Service Connect non non vadano a buon fine a causa di indirizzi IP non disponibili in una subnet NAT, ti consigliamo di:

- Monitora la

private_service_connect/producer/used_nat_ip_addressesmetrica del collegamento servizio. Assicurati che il numero di indirizzi IP NAT utilizzati non superi la capacità delle subnet NAT di un collegamento del servizio. - Monitora lo stato della connessione delle connessioni di collegamento del servizio. Se una connessione ha lo stato Richiede attenzione, potrebbero non essere disponibili altri indirizzi IP nelle subnet NAT dell'allegato.

- Per i servizi multi-tenant, puoi utilizzare Limiti di connessione per assicurarti che un singolo consumer non esaurisca la capacità delle subnet NAT di un collegamento del servizio.

Se necessario, le subnet NAT possono essere aggiunte all'allegato di servizio in qualsiasi momento senza interrompere il traffico.

Specifiche NAT

Quando progetti il servizio che stai pubblicando, tieni presente le seguenti caratteristiche di Private Service Connect NAT:

Il timeout di inattività della mappatura UDP è di 30 secondi e non può essere configurato.

Il timeout di inattività della connessione TCP stabilita è di 20 minuti e non può essere configurato.

Per evitare problemi di timeout delle connessioni client, procedi in uno dei seguenti modi:

Assicurati che tutte le connessioni durino meno di 20 minuti.

Assicurati che parte del traffico venga inviato più spesso di una volta ogni 20 minuti. Puoi utilizzare un heartbeat o un keepalive nella tua applicazione oppure keepalive TCP. Ad esempio, puoi configurare un keepalive nel proxy di destinazione di un bilanciatore del carico delle applicazioni interno regionale o di un bilanciatore del carico di rete proxy interno regionale.

Il timeout di inattività della connessione transitoria TCP è di 30 secondi e non può essere configurato.

Prima di poter riutilizzare un 5 tuple (indirizzo IP di origine della subnet NAT e porta di origine più protocollo, indirizzo IP e porta di destinazione), devono trascorrere due minuti.

SNAT per Private Service Connect non supporta i frammenti IP.

Numero massimo di connessioni

Una singola VM producer può accettare un massimo di 64.512 connessioni TCP simultanee e 64.512 connessioni UDP da un singolo consumer (endpoint o backend) Private Service Connect. Non esiste un limite al numero totale di connessioni TCP e UDP che un endpoint Private Service Connect può ricevere in totale su tutti i backend del producer. Le VM client possono utilizzare tutte le 65.536 porte di origine quando avviano connessioni TCP o UDP a un endpoint Private Service Connect. Tutta la Network Address Translation viene eseguita localmente sull'host produttore, il che non richiede un pool di porte NAT allocato centralmente.

Collegamenti di servizi

I producer di servizi espongono il proprio servizio tramite un collegamento di servizio.

- Per esporre un servizio, un producer di servizi crea un collegamento di servizio che

fa riferimento a un servizio di destinazione. Il servizio di destinazione può essere uno dei seguenti:

- La regola di forwarding di un bilanciatore del carico

- Un'istanza di Secure Web Proxy

L'URI del collegamento al servizio ha questo formato:

projects/SERVICE_PROJECT/regions/REGION/serviceAttachments/SERVICE_NAME

Puoi associare un collegamento al servizio a un solo servizio di destinazione. Non puoi associare più allegati di servizio a un determinato servizio di destinazione.

Preferenze di connessione

Ogni collegamento al servizio ha una preferenza di connessione che specifica se le richieste di connessione vengono accettate automaticamente. Le opzioni sono tre:

- Accetta automaticamente tutte le connessioni. L'allegato di servizio accetta automaticamente tutte le richieste di connessione in entrata da qualsiasi consumer. L'accettazione automatica può essere sostituita da un criterio dell'organizzazione che blocca le connessioni in entrata.

- Accetta connessioni per le reti selezionate. Il collegamento al servizio accetta richieste di connessione in entrata solo se la rete VPC consumer si trova nella lista di accettazione del consumer del collegamento al servizio.

- Accetta connessioni per i progetti selezionati. Il collegamento al servizio accetta richieste di connessione in entrata solo se il progetto consumer si trova nell'elenco di accettazione dei consumer del collegamento al servizio.

Ti consigliamo di accettare le connessioni per i progetti o le reti selezionati. L'accettazione automatica di tutte le connessioni potrebbe essere appropriata se controlli l'accesso dei consumatori tramite altri mezzi e vuoi abilitare l'accesso permissivo al tuo servizio.

Stati della connessione

I collegamenti al servizio hanno stati di connessione che descrivono lo stato delle loro connessioni. Per saperne di più, vedi Stati della connessione.

Elenchi di accettazione e rifiuto dei consumatori

Gli elenchi di accettazione dei consumer e gli elenchi di rifiuto dei consumer sono una funzionalità di sicurezza degli allegati del servizio. Gli elenchi di accettazione e rifiuto consentono ai producer di servizi di specificare quali consumer possono stabilire connessioni Private Service Connect ai propri servizi. Gli elenchi di accettazione dei consumatori specificano se una connessione è accettata, mentre gli elenchi di rifiuto dei consumatori specificano se una connessione è rifiutata. Entrambi gli elenchi ti consentono di specificare i consumer in base alla rete VPC o al progetto della risorsa di connessione. Se aggiungi un progetto o una rete sia all'elenco di accettazione sia all'elenco di rifiuto, le richieste di connessione da quel progetto o rete vengono rifiutate. La specifica dei consumatori per cartella non è supportata.

Gli elenchi di accettazione e di rifiuto del consumatore consentono di specificare progetti o reti VPC, ma non entrambi contemporaneamente. Puoi modificare un elenco da un tipo all'altro senza interrompere le connessioni, ma devi apportare la modifica in un unico aggiornamento. In caso contrario, alcune connessioni potrebbero passare temporaneamente allo stato In attesa.

Gli elenchi di consumer controllano se un endpoint può connettersi a un servizio pubblicato, ma non

controllano chi può inviare richieste a quell'endpoint. Ad esempio, supponiamo che un consumer abbia una

rete VPC condivisa

a cui sono collegati due progetti di servizio. Se un servizio pubblicato ha

service-project1 nell'elenco di accettazione dei consumatori e service-project2

nell'elenco di rifiuto dei consumatori, si applica quanto segue:

-

Un consumer in

service-project1può creare un endpoint che si connette al servizio pubblicato. -

Un consumatore in

service-project2non può creare un endpoint che si connette al servizio pubblicato. -

Un client in

service-project2può inviare richieste all'endpoint inservice-project1, se non sono presenti regole o criteri firewall che impediscono questo traffico.

Per informazioni su come gli elenchi di accettazione dei consumatori interagiscono con le policy dell'organizzazione, vedi Interazione tra gli elenchi di accettazione dei consumatori e le policy dell'organizzazione.

Limiti per gli elenchi di accettazione dei consumatori

Gli elenchi di accettazione dei consumatori hanno limiti di connessione. Questi limiti impostano il numero totale di connessioni endpoint e backend Private Service Connect che un collegamento al servizio può accettare dal progetto consumer o dalla rete VPC specificati.

I producer possono utilizzare i limiti di connessione per impedire ai singoli consumer di esaurire gli indirizzi IP o le quote di risorse nella rete VPC del producer. Ogni connessione Private Service Connect accettata viene sottratta dal limite configurato per un progetto o una rete VPC consumer. I limiti vengono impostati quando crei o aggiorni gli elenchi di accettazione dei consumatori. Puoi visualizzare le connessioni di un collegamento del servizio quando descrivi un collegamento del servizio.

Le connessioni propagate non vengono conteggiate ai fini di questi limiti.

Ad esempio, considera un caso in cui un allegato di servizio ha un elenco di accettazione dei consumatori che include

project-1 e project-2, entrambi con un limite di una connessione. Il progetto project-1 richiede due connessioni, project-2 ne richiede una e project-3 ne richiede una. Poiché project-1 ha

un limite di una connessione, la prima connessione viene accettata e la seconda rimane in attesa.

La connessione da project-2 è accettata e la connessione da

project-3 rimane in attesa. La seconda connessione da project-1 può essere

accettata aumentando il limite per project-1. Se

project-3 viene aggiunto all'elenco di accettazione dei consumatori, la connessione passa da

in attesa ad accettata.

Riconciliazione delle connessioni

La riconciliazione delle connessioni determina se gli aggiornamenti agli elenchi di accettazione o rifiuto di un collegamento di servizio possono influire sulle connessioni Private Service Connect esistenti. Se la riconciliazione delle connessioni è abilitata, l'aggiornamento degli elenchi di accettazione o rifiuto può interrompere le connessioni esistenti. Le connessioni precedentemente rifiutate possono essere accettate. Se la riconciliazione delle connessioni è disattivata, l'aggiornamento degli elenchi di accettazione o rifiuto influisce solo sulle connessioni nuove e in attesa.

Ad esempio, considera un collegamento del servizio che ha diverse connessioni accettate

da Project-A. Project-A è presente nell'elenco di accettazione

dell'allegato del servizio. L'allegato del servizio viene aggiornato rimuovendo Project-A dall'elenco di accettazione.

Se il ripristino della connessione è attivato, tutte le connessioni esistenti da

Project-A passano a PENDING, il che termina la connettività di rete

tra le due reti VPC e interrompe immediatamente il traffico

di rete.

Se la riconciliazione delle connessioni è disattivata, le connessioni esistenti da

Project-A non sono interessate. Il traffico di rete può comunque fluire attraverso le connessioni Private Service Connect esistenti. Tuttavia, non sono consentite nuove connessioni Private Service Connect.

Per informazioni sulla configurazione della riconciliazione delle connessioni per i nuovi allegati di servizio, vedi Pubblicare un servizio con approvazione esplicita.

Per informazioni sulla configurazione della riconciliazione delle connessioni per i service attachment esistenti, consulta Configurare la riconciliazione delle connessioni.

Connessioni propagate

I consumer che si connettono al collegamento del servizio utilizzando gli endpoint possono abilitare la propagazione della connessione. Le connessioni propagate consentono ai carichi di lavoro negli spoke VPC consumer di accedere ai servizi gestiti nelle reti VPC producer come se le due reti VPC fossero connesse direttamente tramite endpoint. Ogni connessione propagata utilizza un indirizzo IP della subnet NAT del collegamento al servizio.

Puoi visualizzare il numero di connessioni propagate associate a un endpoint connesso quando visualizzi i dettagli di un servizio pubblicato. Questo conteggio non include le connessioni propagate bloccate dal limite di connessioni propagate del producer.

Limite di connessioni propagate

I collegamenti al servizio hanno un limite per le connessioni propagate, che consente ai producer di servizi di limitare il numero delle connessioni propagate che un singolo consumer può stabilire con il collegamento al servizio. Se non è specificata, il limite predefinito per le connessioni propagate è 250.

- Se la preferenza di connessione del collegamento al servizio è

ACCEPT_MANUAL, il limite si applica a tutti i progetti o reti VPC elencati nella lista di accettazione del consumer. - Se la preferenza di connessione è

ACCEPT_AUTOMATIC, il limite si applica a tutti i progetti che includono un endpoint connesso.

Se un consumatore supera il limite di connessioni propagate, non vengono create altre connessioni propagate. Per consentire la creazione di più endpoint propagati, puoi aumentare il limite di connessioni propagate. Quando aumenti questo limite, Network Connectivity Center crea connessioni propagate che erano bloccate dal limite, a condizione che le nuove connessioni non superino il limite aggiornato. L'aggiornamento di questo limite non influisce sulle connessioni propagate esistenti.

Prevenire l'esaurimento della quota

Il numero totale di endpoint Private Service Connect e di connessioni propagate, da qualsiasi consumer, che possono accedere alla tua rete VPC producer è controllato dalla quota PSC ILB consumer forwarding rules per producer VPC network.

In particolare per i servizi multi-tenant, è importante proteggersi dall'esaurimento di questa quota.

Puoi utilizzare i seguenti limiti per proteggerti dall'esaurimento della quota:

- L'elenco di accettazione dei consumer limiti di connessione controlla il numero totale di endpoint Private Service Connect che possono creare connessioni a un collegamento al servizio da un singolo progetto o rete VPC consumer. La riduzione di questi limiti non influisce sulle connessioni esistenti. Questi limiti non si applicano alle connessioni propagate.

- I limiti di connessioni propagate controllano il numero totale di connessioni propagate che possono essere stabilite con un collegamento al servizio da un singolo consumer. L'abbassamento di questo limite non influisce sulle connessioni propagate esistenti.

Esempio

Il seguente esempio mostra come funzionano i limiti di connessione propagati e i limiti della lista di accettazione dei consumer rispetto alla quota PSC ILB consumer forwarding rules per producer VPC network.

Considera un caso in cui un consumer ha creato due endpoint in una rete VPC spoke, spoke-vpc-1. Entrambi gli endpoint

si connettono a service-attachment-1 in producer-vpc-1. Lo spoke è connesso a un hub Network Connectivity Center con la propagazione della connessione abilitata e non ci sono altri spoke connessi a questo hub.

Il producer di servizi ha configurato service-attachment-1 in modo che abbia un limite di quattro per ogni progetto nell'elenco di accettazione del consumer. Il producer ha configurato un limite di connessioni propagate pari a due, specificando che un singolo progetto può avere fino a due connessioni propagate.

Questa configurazione di esempio contiene due endpoint e nessuna connessione propagata (fai clic per ingrandire).

L'utilizzo di quota e limite per questa configurazione è il seguente:

| Quota / Limite | Utilizzo | Spiegazione |

|---|---|---|

| Regole di forwarding consumer ILB PSC per rete VPC producer | 2 | uno per endpoint |

Limite di connessione dell'elenco di accettazione del consumer del collegamento al servizio per consumer-project-1 |

2 | uno per endpoint |

Limite di connessioni propagate del collegamento di servizio per consumer-project-1 |

0 | nessuna connessione propagata |

Supponiamo che consumer-project-1 connetta un altro spoke denominato spoke-vpc-2 allo stesso hub Network Connectivity Center di spoke-vpc-1. Vengono create due connessioni propagate in consumer-project-1, una per ogni endpoint esistente.

Questa configurazione di esempio contiene due endpoint e due connessioni propagate (fai clic per ingrandire).

L'utilizzo di quota e limite per questa configurazione è il seguente:

| Quota / Limite | Utilizzo | Spiegazione |

|---|---|---|

| Regole di forwarding consumer ILB PSC per rete VPC producer | 4 | uno per endpoint e uno per connessione propagata |

Limite di connessione dell'elenco di accettazione del consumer del collegamento al servizio per consumer-project-1 |

2 | uno per endpoint |

Limite di connessioni propagate del collegamento di servizio per consumer-project-1 |

2 | uno per connessione propagata |

Consumer-project-1 ha esaurito il limite di connessioni propagate. Se il

consumer aggiunge un altro spoke VPC, Private Service Connect non crea nuove connessioni propagate.

Supponiamo che un altro consumer abbia due spoke VPC

in consumer-project-2. Gli spoke si connettono a un hub Network Connectivity Center con le connessioni propagate

attivate. Uno degli spoke VPC contiene un singolo endpoint che si connette a service-attachment-1.

Questa configurazione di esempio contiene tre endpoint e tre connessioni propagate (fai clic per ingrandire).

L'utilizzo di quota e limite per questa configurazione è il seguente:

| Quota / Limite | Utilizzo | Spiegazione |

|---|---|---|

| Regole di forwarding consumer ILB PSC per rete VPC producer | 6 | quattro da consumer-project-1 e due da consumer-project-2 |

Limite di connessione dell'elenco di accettazione del consumer del collegamento al servizio per consumer-project-1 |

2 | uno per endpoint in consumer-project-1 |

Limite di connessione dell'elenco di accettazione del consumer del collegamento al servizio per consumer-project-2 |

1 | uno per endpoint in consumer-project-2 |

Limite di connessioni propagate del collegamento di servizio per consumer-project-1 |

2 | uno per ogni connessione propagata in consumer-project-1 |

Limite di connessioni propagate del collegamento di servizio per consumer-project-2 |

1 | uno per ogni connessione propagata in consumer-project-2 |

Configurazione DNS

Per informazioni sulla configurazione DNS per i servizi e gli endpoint pubblicati che si connettono ai servizi pubblicati, consulta Configurazione DNS per i servizi.

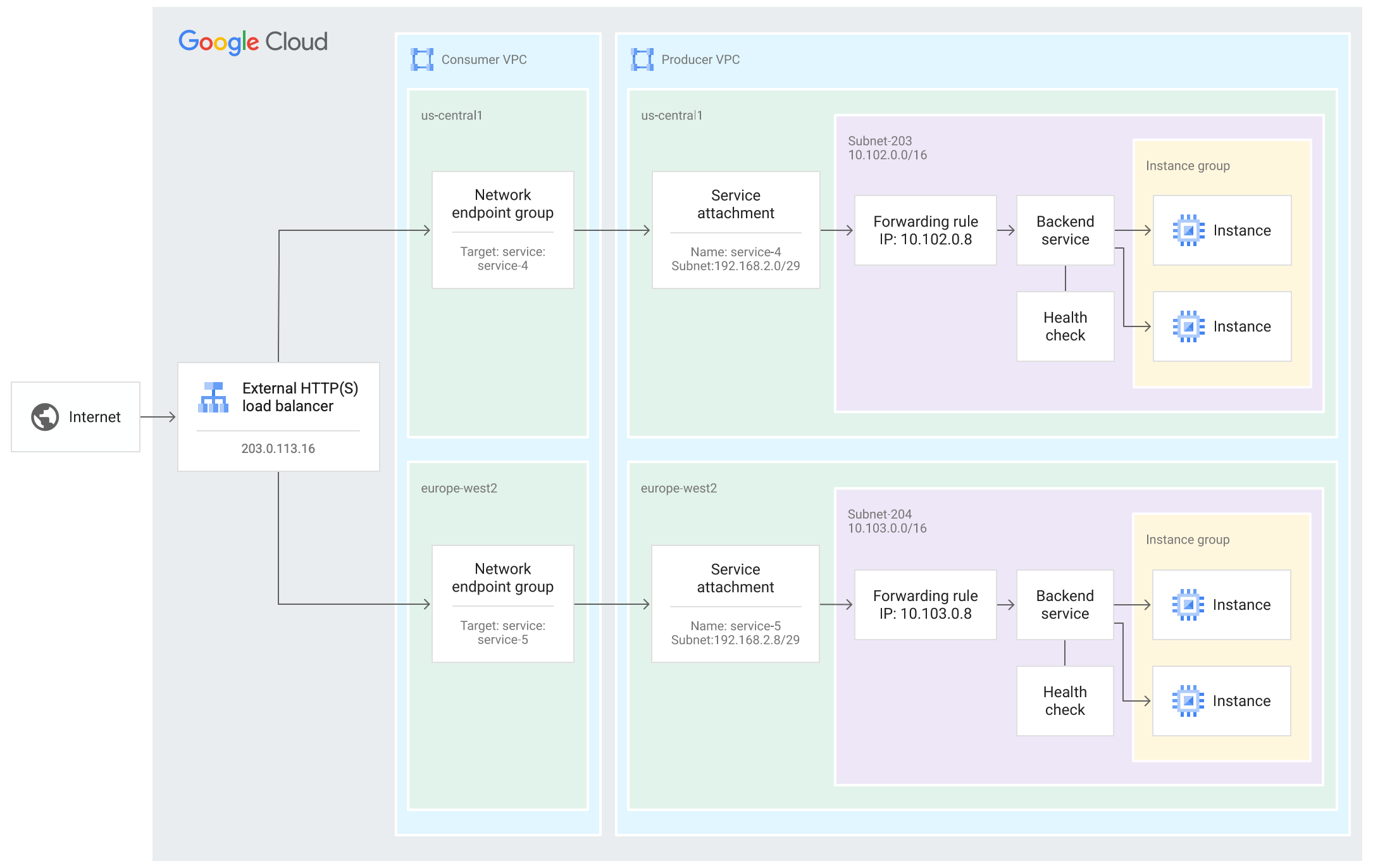

Configurazione di più regioni per il failover

Puoi rendere disponibile un servizio in più regioni creando le seguenti configurazioni.

Configurazione del produttore:

- Esegui il deployment del servizio in ogni regione. Ogni istanza regionale del servizio deve essere configurata su un bilanciatore del carico regionale che supporta l'accesso da parte di un backend.

- Crea un collegamento al servizio per pubblicare ogni istanza regionale del servizio.

Configurazione del consumer:

- Crea un backend di Private Service Connect per accedere ai servizi pubblicati. Il backend

deve basarsi su un

bilanciatore del carico che supporta il failover tra regioni

e include la seguente configurazione:

- Un NEG Private Service Connect in ogni regione che punta al collegamento del servizio di quella regione

- Un servizio di backend globale che contiene i backend NEG

Questa configurazione supporta il failover automatico tra regioni. Con il failover automatico, se un'istanza di servizio in una regione diventa non integra, il bilanciatore del carico del consumer interrompe l'instradamento del traffico a quel servizio e lo instrada invece a un'istanza di servizio integra in una regione alternativa.

Per ulteriori informazioni, consulta le seguenti risorse:

- Informazioni sullo stato di Private Service Connect

- Failover automatico tra regioni per i consumatori

L'utilizzo di un bilanciatore del carico delle applicazioni esterno globale consente ai consumer di servizi con accesso a internet di inviare traffico ai servizi nella rete VPC del producer di servizi. Poiché il servizio viene implementato in più regioni, il bilanciatore del carico consumer può instradare il traffico a un'istanza di servizio integra in una regione alternativa (fai clic per ingrandire).

Traduzione della versione IP

Per gli endpoint Private Service Connect che si connettono a servizi pubblicati (collegamenti di servizio), la versione IP dell'indirizzo IP della regola di forwarding del consumer determina la versione IP dell'endpoint e del traffico in uscita dall'endpoint. L'indirizzo IP può provenire da una subnet solo IPv4, solo IPv6 o dual-stack. La versione IP dell'endpoint può essere IPv4 o IPv6, ma non entrambe.

Per i servizi pubblicati, la versione IP dell'allegato di servizio è determinata dall'indirizzo IP della regola di forwarding associata o dell'istanza Secure Web Proxy. Questo indirizzo IP deve essere compatibile con il tipo di stack della subnet NAT dell'allegato di servizio. La subnet NAT può essere una subnet solo IPv4, solo IPv6 o a doppio stack. Se la subnet NAT è una subnet a doppio stack, viene utilizzato l'intervallo di indirizzi IPv4 o IPv6, ma non entrambi.

Private Service Connect non supporta la connessione di un endpoint IPv4 con un collegamento di servizio IPv6. In questo caso, la creazione dell'endpoint non va a buon fine e viene visualizzato il seguente messaggio di errore:

Private Service Connect forwarding rule with an IPv4 address

cannot target an IPv6 service attachment.

Per le configurazioni supportate sono possibili le seguenti combinazioni:

- Endpoint IPv4 all'allegato di servizio IPv4

- Endpoint IPv6 all'allegato del servizio IPv6

-

Endpoint IPv6 all'allegato di servizio IPv4

In questa configurazione, Private Service Connect esegue automaticamente la conversione tra le due versioni IP.

Per le connessioni tra i backend Private Service Connect e i collegamenti di servizio, le regole di forwarding consumer e producer devono utilizzare entrambe IPv4.

Funzionalità e compatibilità

Nelle tabelle seguenti, un segno di spunta indica che una funzionalità è supportata, mentre un simbolo negativo indica che una funzionalità non è supportata.

A seconda del bilanciatore del carico del producer scelto, il servizio producer può supportare l'accesso tramite endpoint, backend o entrambi.

Supporto per gli endpoint

Questa sezione riassume le opzioni di configurazione disponibili per consumer e produttori quando utilizzano gli endpoint per accedere ai servizi pubblicati.

Configurazione del consumatore

Questa tabella riassume le opzioni di configurazione e le funzionalità supportate degli endpoint che accedono ai servizi pubblicati in base al tipo di produttore di destinazione.

Configurazione del producer

Questa tabella riassume le opzioni di configurazione e le funzionalità supportate dei servizi pubblicati a cui si accede tramite gli endpoint.

| Tipo di produttore | Configurazione del producer (servizio pubblicato) | |||

|---|---|---|---|---|

| Backend del produttore supportati | Protocollo PROXY (solo traffico TCP) | Versione IP | ||

| Bilanciatore del carico delle applicazioni interno tra regioni |

|

|

||

| Bilanciatore del carico di rete passthrough interno |

|

|

||

| Forwarding del protocollo interno (istanza di destinazione) |

|

|

||

| Servizi di mappatura delle porte |

|

|

||

| Bilanciatore del carico delle applicazioni interno regionale |

|

|

||

| Bilanciatore del carico di rete proxy interno regionale |

|

|

||

| Secure Web Proxy |

|

|

||

I diversi bilanciatori del carico supportano configurazioni di porte diverse: alcuni supportano una singola porta, altri un intervallo di porte e altri ancora tutte le porte. Per ulteriori informazioni, vedi Specifiche della porta.

Supporto per i backend

Un backend di Private Service Connect per i servizi pubblicati richiede due bilanciatori del carico: un bilanciatore del carico consumer e un bilanciatore del carico producer. Questa sezione riassume le opzioni di configurazione disponibili per consumatori e produttori quando utilizzano i backend per accedere ai servizi pubblicati.

Configurazione del consumatore

Questa tabella descrive i bilanciatori del carico consumer supportati dai backend di Private Service Connect per i servizi pubblicati, inclusi i protocolli di servizio di backend che possono essere utilizzati con ciascun bilanciatore del carico consumer. I bilanciatori del carico consumer possono accedere ai servizi pubblicati ospitati su bilanciatori del carico producer supportati.

| Bilanciatore del carico consumer | Protocolli | Versione IP | Failover tra regioni |

|---|---|---|---|

|

Bilanciatore del carico delle applicazioni interno tra regioni |

|

IPv4 | |

|

IPv4 | ||

|

Bilanciatore del carico delle applicazioni esterno globale Nota:il bilanciatore del carico delle applicazioni classico non è supportato. |

|

IPv4 | |

|

Bilanciatore del carico di rete proxy esterno globale Per associare questo bilanciatore del carico a un NEG di Private Service Connect, utilizza Google Cloud CLI o invia una richiesta API. Nota:il bilanciamento del carico di rete proxy classico non è supportato. |

|

IPv4 | |

|

Bilanciatore del carico delle applicazioni esterno regionale |

|

IPv4 | |

|

IPv4 | ||

|

Bilanciatore del carico delle applicazioni interno regionale |

|

IPv4 | |

|

IPv4 |

Configurazione del producer

Questa tabella descrive la configurazione dei bilanciatori del carico del producer supportati dai backend Private Service Connect per i servizi pubblicati.

| Tipo di produttore | Configurazione del producer (servizio pubblicato) | |||||

|---|---|---|---|---|---|---|

| Backend del produttore supportati | Protocolli delle regole di forwarding | Porte delle regole di forwarding | Protocollo PROXY | Versione IP | Supporto per il controllo dell'integrità di Private Service Connect | |

| Bilanciatore del carico delle applicazioni interno tra regioni |

|

|

Supporta una, più o tutte le porte | IPv4 | ||

| Bilanciatore del carico di rete passthrough interno |

|

|

Consulta Configurazione della porta del producer. | IPv4 | ||

| Bilanciatore del carico delle applicazioni interno regionale |

|

|

Supporta una sola porta | IPv4 | ||

| Bilanciatore del carico di rete proxy interno regionale |

|

|

Supporta una sola porta | IPv4 | ||

| Secure Web Proxy |

|

|

Non applicabile | IPv4 | ||

Configurazione della porta del producer

Quando un bilanciatore del carico di rete passthrough interno viene pubblicato utilizzando Private Service Connect, i consumer che utilizzano i backend di Private Service Connect per accedere al servizio devono sapere quale porta utilizzare per comunicare con il servizio. Tieni presente quanto segue quando crei la regola di forwarding per il bilanciatore del carico di rete passthrough interno del produttore:

- Ti consigliamo di comunicare ai consumatori la porta utilizzata nella regola di forwardingo del produttore, in modo che possano specificarla quando creano un NEG.

Se i consumatori non specificano una porta del produttore quando creano i NEG, la porta del produttore viene determinata in base alla configurazione regola di forwarding del produttore:

- Se la regola di forwarding del producer utilizza una singola porta, il backend consumer utilizza la stessa porta.

Se la regola di forwarding del producer utilizza più porte, si applica quanto segue:

- Se è inclusa la porta

443, il backend consumer utilizza la porta443. - Se la porta

443non è inclusa, il backend consumer utilizza la prima porta dell'elenco, dopo che l'elenco è stato ordinato alfabeticamente. Ad esempio, se specifichi la porta80e la porta1111, il backend consumer utilizza la porta1111. La modifica delle porte utilizzate dai backend producer potrebbe comportare un'interruzione del servizio per i consumatori.

Ad esempio, supponiamo di creare un servizio pubblicato con una regola di forwarding che utilizza le porte

443e8443e VM di backend che rispondono sulle porte443e8443. Quando un backend consumer si connette a questo servizio, utilizza la porta443per la comunicazione.Se modifichi le VM di backend in modo che rispondano solo sulla porta

8443, il backend consumer non può più raggiungere il servizio pubblicato.

- Se è inclusa la porta

Se la regola di forwarding del producer utilizza tutte le porte, il consumer di servizi deve specificare una porta del producer quando crea il NEG. Se non specificano una porta, il backend consumer utilizza la porta

1, che non funziona.

VPC condiviso

Gli amministratori dei progetti di servizio possono creare service attachment nei progetti di servizio VPC condiviso che si connettono alle risorse nelle reti VPC condiviso.

La configurazione è la stessa di un normale collegamento del servizio, ad eccezione di quanto segue:

- La regola di forwarding del bilanciatore del carico del producer è associata a un indirizzo IP della rete VPC condiviso. La subnet della regola di forwarding deve essere condivisa con il progetto di servizio.

- Il collegamento al servizio utilizza una subnet Private Service Connect dalla reteVPC condivisoa. Questa subnet deve essere condivisa con il progetto di servizio.

Logging

Puoi abilitare i log di flusso VPC nelle subnet che contengono le VM di backend. I log mostrano i flussi tra le VM di backend e gli indirizzi IP nella subnet Private Service Connect.

Controlli di servizio VPC

Controlli di servizio VPC e Private Service Connect sono compatibili tra loro. Se la rete VPC in cui è deployato l'endpoint Private Service Connect si trova in un perimetro dei Controlli di servizio VPC, l'endpoint fa parte dello stesso perimetro. Tutti i servizi supportati da Controlli di servizio VPC a cui si accede tramite l'endpoint sono soggetti ai criteri di quel perimetro Controlli di servizio VPC.

Quando crei un endpoint, vengono effettuate chiamate API del control plane tra i progetti consumer e producer per stabilire una connessione Private Service Connect. La creazione di una connessione Private Service Connect tra progetti consumer e producer che non si trovano nello stesso perimetro Controlli di servizio VPC non richiede un'autorizzazione esplicita con criteri di uscita. La comunicazione con i servizi supportati dai Controlli di servizio VPC tramite l'endpoint è protetta dal perimetro dei Controlli di servizio VPC.

Visualizzare le informazioni di connessione dei consumatori

Per impostazione predefinita, Private Service Connect traduce l'indirizzo IP di origine del consumer in un indirizzo in una delle subnet Private Service Connect nella rete VPC del producer di servizi. Se vuoi visualizzare l'indirizzo IP di origine originale del consumer, puoi attivare il protocollo PROXY quando pubblichi un servizio. Private Service Connect supporta il protocollo PROXY versione 2.

Non tutti i servizi supportano il protocollo PROXY. Per saperne di più, consulta Funzionalità e compatibilità.

Se il protocollo PROXY è attivato, puoi ottenere l'indirizzo IP di origine e l'ID connessione PSC (pscConnectionId) del consumer dall'intestazione del protocollo PROXY.

Il formato delle intestazioni del protocollo PROXY dipende dalla versione IP dell'endpoint consumer. Se il bilanciatore del carico dell'allegato di servizio ha un indirizzo IPv6, i consumer possono connettersi sia con indirizzi IPv4 che IPv6. Configura l'applicazione in modo che riceva e legga le intestazioni del protocollo PROXY per la versione IP del traffico che deve ricevere.

Per il traffico consumer che passa attraverso una connessione propagata, l'indirizzo IP di origine del consumer e l'ID connessione PSC fanno riferimento all'endpoint Private Service Connect propagato.

Quando abiliti il protocollo PROXY per un collegamento del servizio, la modifica si applica solo alle nuove connessioni. Le connessioni esistenti non includono l'intestazione del protocollo PROXY.

Se abiliti il protocollo PROXY, consulta la documentazione del software del server web di backend per informazioni sull'analisi e l'elaborazione delle intestazioni del protocollo PROXY in entrata nei payload TCP della connessione client. Se il protocollo PROXY è attivato nell'allegato del servizio, ma il server web di backend non è configurato per elaborare le intestazioni del protocollo PROXY, le richieste web potrebbero essere malformate. Se le richieste non sono nel formato corretto, il server non può interpretarle.

L'ID connessione Private Service Connect (pscConnectionId) è

codificato nell'intestazione del protocollo PROXY nel

formato Type-Length-Value (TLV).

| Campo | Lunghezza campo | Valore campo |

|---|---|---|

| Tipo | 1 byte | 0xE0 (PP2_TYPE_GCP)

|

| Lunghezza | 2 byte | 0x8 (8 byte) |

| Valore | 8 byte | pscConnectionId di 8 byte in ordine di rete |

Puoi visualizzare il valore pscConnectionId di 8 byte dalla regola di inoltro

al consumatore o

dall'allegato del servizio

del produttore.

Il valore pscConnectionId è univoco a livello globale per tutte le connessioni attive in un determinato momento. Tuttavia, nel tempo, un pscConnectionId potrebbe essere riutilizzato in

questi scenari:

All'interno di una determinata rete VPC, se elimini un endpoint (regola di forwarding) e ne crei uno nuovo utilizzando lo stesso indirizzo IP, potrebbe essere utilizzato lo stesso valore di

pscConnectionId.Se elimini una rete VPC che contiene endpoint (regole di forwarding), dopo un periodo di attesa di sette giorni, il valore

pscConnectionIdutilizzato per questi endpoint potrebbe essere utilizzato per un endpoint diverso in un'altra rete VPC.

Puoi utilizzare i valori pscConnectionId per il debug e per tracciare le origini dei

pacchetti.

Un ID collegamento di servizio Private Service Connect separato di 16 byte (pscServiceAttachmentId) è disponibile dal collegamento di servizio producer.

Il valore pscServiceAttachmentId è un ID univoco globale che identifica un

collegamento del servizio Private Service Connect. Puoi utilizzare il valore

pscServiceAttachmentId per la visibilità e il debug. Questo valore non è

incluso nell'intestazione del protocollo PROXY.

Prezzi

I prezzi di Private Service Connect sono descritti nella pagina dei prezzi di VPC.

Quote

Il numero totale di endpoint Private Service Connect e di connessioni propagate, da qualsiasi consumer, che possono accedere alla tua rete VPC del producer è controllato dalla quota PSC ILB consumer forwarding rules per producer VPC network.

Gli endpoint contribuiscono a questa quota finché non vengono eliminati, anche se il collegamento di servizio associato viene eliminato o configurato per rifiutare la connessione. Le connessioni propagate contribuiscono a questa quota finché l'endpoint associato non viene eliminato, anche se la propagazione della connessione è disattivata nell'hub Network Connectivity Center o se lo spoke della connessione propagata viene eliminato.

Accesso on-premise

I servizi Private Service Connect vengono resi disponibili tramite gli endpoint. È possibile accedere a questi endpoint da host on-premise connessi supportati. Per saperne di più, vedi Accedere all'endpoint da host on-premise.

Limitazioni

I servizi pubblicati presentano le seguenti limitazioni:

- I bilanciatori del carico configurati con

più protocolli, il cui protocollo è impostato su

L3_DEFAULT, non sono supportati. - Packet Mirroring non può eseguire il mirroring dei pacchetti per il traffico dei servizi pubblicati di Private Service Connect.

- Per creare un collegamento del servizio che punta a una regola di forwarding utilizzata per il forwarding del protocollo interno, devi utilizzare Google Cloud CLI o l'API.

Per problemi e soluzioni alternative, vedi Problemi noti.