Dokumen ini menjelaskan cara mengonfigurasi izin dan Cloud Storage menggunakan Aplikasi Penyiapan Cloud Appliance. Google Cloud

Aplikasi Penyiapan Cloud Appliance akan meminta informasi kepada Anda, seperti ID sesi transfer, bucket Cloud Storage, dan preferensi Cloud Key Management Service (Cloud KMS). Dengan menggunakan informasi yang Anda berikan, Aplikasi Penyiapan Cloud Appliance akan mengonfigurasi izin, bucket Cloud Storage pilihan, dan kunci Cloud KMS untuk transfer Anda. Google Cloud

Sebelum memulai

Pastikan Anda memiliki hal berikut:

Nama project dan lokasi bisnis yang digunakan untuk memesan perangkat.

ID Peralatan, ID sesi, nama bucket, dan kunci enkripsi yang ditentukan saat memesan peralatan. Informasi ini dapat ditemukan dalam email berjudul Izin Google Transfer Appliance.

Agen layanan Storage Transfer Service yang tercantum dalam email berjudul Izin Google Transfer Appliance. Tampilannya mirip dengan contoh berikut:

project-TENANT_IDENTIFIER@storage-transfer-service.Dalam contoh ini,

TENANT_IDENTIFIERadalah nomor yang dibuat khusus untuk project ini.Kami menggunakan Storage Transfer Service untuk mentransfer data antara bucket Cloud Storage Anda dan appliance.

Menetapkan peran IAM

Anda harus memiliki peran IAM yang benar di project dan bucket Cloud Storage.

Jika Anda adalah pemilik project, roles/owner sudah cukup. Lanjutkan ke bagian berikutnya, Mendownload Aplikasi Penyiapan Cloud Appliance.

Jika Anda tidak memiliki roles/owner, Anda harus memiliki peran berikut:

roles/storagetransfer.admin: Untuk membuat akun layanan Storage Transfer Service.roles/transferappliance.viewer: Untuk mengambil detail bucket Cloud Storage dan kunci Cloud Key Management Service.roles/storage.admin: Dapat diberikan di tingkat project jika Anda belum membuat bucket Cloud Storage, atau dapat diberikan di tingkat bucket jika Anda menggunakan bucket Cloud Storage yang ada.roles/cloudkms.admin: Dapat diberikan di tingkat project jika Anda belum membuat kunci Cloud KMS, atau dapat diberikan di tingkat kunci jika Anda menggunakan kunci Cloud KMS yang ada.

Melihat peran

Untuk melihat peran IAM yang dimiliki pokok Anda untuk project dan resourcenya, lakukan hal berikut:

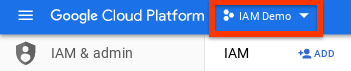

Di konsol Google Cloud , buka halaman IAM.

Halaman ini menampilkan semua akun utama yang memiliki peran IAM di project Anda.

Mendownload Aplikasi Penyiapan Cloud Appliance

Untuk mendownload Aplikasi Penyiapan Cloud Appliance:

Buka halaman Selamat Datang di konsol Google Cloud .

Pastikan nama project yang digunakan untuk transfer ditampilkan di pemilih project. Pemilih project memberi tahu Anda project yang sedang Anda kerjakan.

Jika Anda tidak melihat nama project yang Anda gunakan untuk transfer, klik pemilih project, lalu pilih project yang benar.

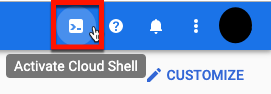

Klik Aktifkan Cloud Shell.

Di Cloud Shell, gunakan perintah

wgetuntuk mendownload Aplikasi Penyiapan Cloud Appliance:wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Menjalankan Aplikasi Penyiapan Cloud Appliance

Di Cloud Shell, jalankan perintah berikut untuk memulai Aplikasi Penyiapan Cloud Appliance:

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

Aplikasi akan memandu Anda melalui langkah-langkah yang diperlukan untuk mengonfigurasi project.

Output aplikasi

Aplikasi Penyiapan Cloud Appliance menyelesaikan tindakan berikut:

- Memberi izin ke akun layanan Appliance yang digunakan untuk mengekspor data dari bucket Cloud Storage Anda.

- Hanya kunci enkripsi yang dikelola pelanggan yang didukung untuk mengekspor data dari bucket Cloud Storage Anda. Beri izin ke akun layanan Appliance untuk mengakses data kunci Cloud KMS.

Menampilkan informasi berikut:

- Google Cloud Nama resource kunci kriptografis

- Google Cloud Nama bucket tujuan Cloud Storage.

Informasi yang ditampilkan juga disimpan dalam direktori beranda di Cloud Shell, bernama SESSION_ID-output.txt, dengan SESSION_ID adalah ID sesi untuk transfer tertentu ini.

Nama akun layanan yang diberi izin untuk transfer tertentu ini disimpan dalam direktori beranda di Cloud Shell, yang diberi nama cloudsetup.log.

Mengirimkan informasi CMEK ke Google

Kirimkan informasi utama kepada kami dengan mengisi formulir yang ditautkan dari email berjudul Izin Google Transfer Appliance.

Pemecahan masalah

Error 400: Akun layanan tidak ada

Masalah:

Aplikasi Penyiapan Cloud Appliance menampilkan pesan berikut:

Service account ta-SESSION_ID@transfer-appliance-zimbru. does not exist.

Dengan SESSION_ID adalah ID sesi yang diberikan ke

Aplikasi Penyiapan Cloud Appliance.

Solusi:

Verifikasi ID sesi untuk transfer Anda. ID sesi unik untuk setiap sesi transfer dan dibagikan oleh Tim Transfer Appliance. Jika Anda belum menerima ID sesi, hubungi data-support@google.com.

Error: Mencantumkan lokasi KMS

Masalah:

Aplikasi Penyiapan Cloud Appliance menampilkan pesan berikut:

Error: listing kms locations

Solusi:

Lakukan hal berikut di Cloud Shell:

Lakukan autentikasi ulang dengan menjalankan

gcloud auth login.Coba lagi Aplikasi Penyiapan Cloud Appliance.

Jika error tetap berlanjut, hubungi Tim Transfer Appliance di data-support@google.com.

Error: Error saat membuat batasan kunci Cloud KMS

Masalah:

Aplikasi Penyiapan Cloud Appliance menampilkan pesan yang mirip dengan berikut ini:

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

Solusi:

Project Google Cloud Anda mungkin memiliki kebijakan organisasi yang tidak mengizinkan pembuatan kunci Cloud Key Management Service di lokasi tertentu. Berikut adalah kemungkinan solusinya:

- Pilih lokasi lain untuk membuat kunci Cloud Key Management Service.

- Perbarui kebijakan organisasi untuk mengizinkan pembuatan kunci Cloud Key Management Service di lokasi yang Anda inginkan.

Untuk mengetahui informasi selengkapnya, lihat Membatasi Lokasi Resource.