Mengonfigurasi fitur lanjutan kebijakan otorisasi

Kebijakan otorisasi Cloud Service Mesh menyediakan kontrol akses level mesh, namespace, dan workload untuk workload Anda di mesh. Halaman ini menjelaskan detail tentang cara mengonfigurasi fitur lanjutan kebijakan otorisasi Cloud Service Mesh, termasuk mode uji coba dan logging penolakan. Fitur yang dijelaskan di halaman ini mengasumsikan bahwa Anda telah memahami konsep kebijakan otorisasi dasar yang dijelaskan dalam Ringkasan kebijakan otorisasi.

Mode uji coba

Kebijakan otorisasi Cloud Service Mesh mendukung mode uji coba, yang memungkinkan Anda menguji kebijakan otorisasi dengan traffic produksi yang sebenarnya tanpa menerapkannya. Mode uji coba memungkinkan Anda lebih memahami efek kebijakan otorisasi sebelum menerapkannya. Hal ini membantu mengurangi risiko gangguan pada traffic produksi yang disebabkan oleh kebijakan otorisasi yang salah.

Anda menggunakan anotasi "istio.io/dry-run": "true" dalam kebijakan otorisasi untuk mengubahnya menjadi mode uji coba.

Contoh mode uji coba

Contoh berikut, deny-path-headers, menunjukkan kebijakan dengan anotasi dry-run yang ditetapkan ke "true. Kebijakan otorisasi menolak permintaan ke jalur headers dan mengizinkan semua permintaan lainnya.

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: deny-path-headers

annotations:

"istio.io/dry-run": "true"

spec:

selector:

matchLabels:

app: httpbin

action: DENY

rules:

- to:

- operation:

paths: ["/headers"]

Saat Anda menerapkan kebijakan otorisasi dalam mode uji coba, Cloud Service Mesh akan mencatat hasil penerapan ke Cloud Logging, tetapi tidak menerapkan kebijakan. Permintaan selalu diizinkan, dan Anda dapat memeriksa Logs Explorer untuk memutuskan apakah kebijakan otorisasi berfungsi seperti yang diharapkan atau tidak.

Detail logging uji coba

Setelah menerapkan kebijakan otorisasi dalam mode uji coba, Anda dapat melihat hasil kebijakan di Logs Explorer.

Buka Logs Explorer. Di URL berikut, ganti

PROJECT_IDdengan project ID Anda:https://console.cloud.google.com/logs/query?project=PROJECT_IDDi kolom Query-builder, masukkan kueri untuk menemukan kebijakan otorisasi mode uji coba. Dalam kueri berikut, ganti

NAMESPACEdengan namespace Anda:logName="projects/PROJECT_ID/logs/server-accesslog-stackdriver" labels.destination_namespace="NAMESPACE" labels.dry_run_result="AuthzDenied"Klik Run query.

Sesuaikan rentang waktu sesuai kebutuhan.

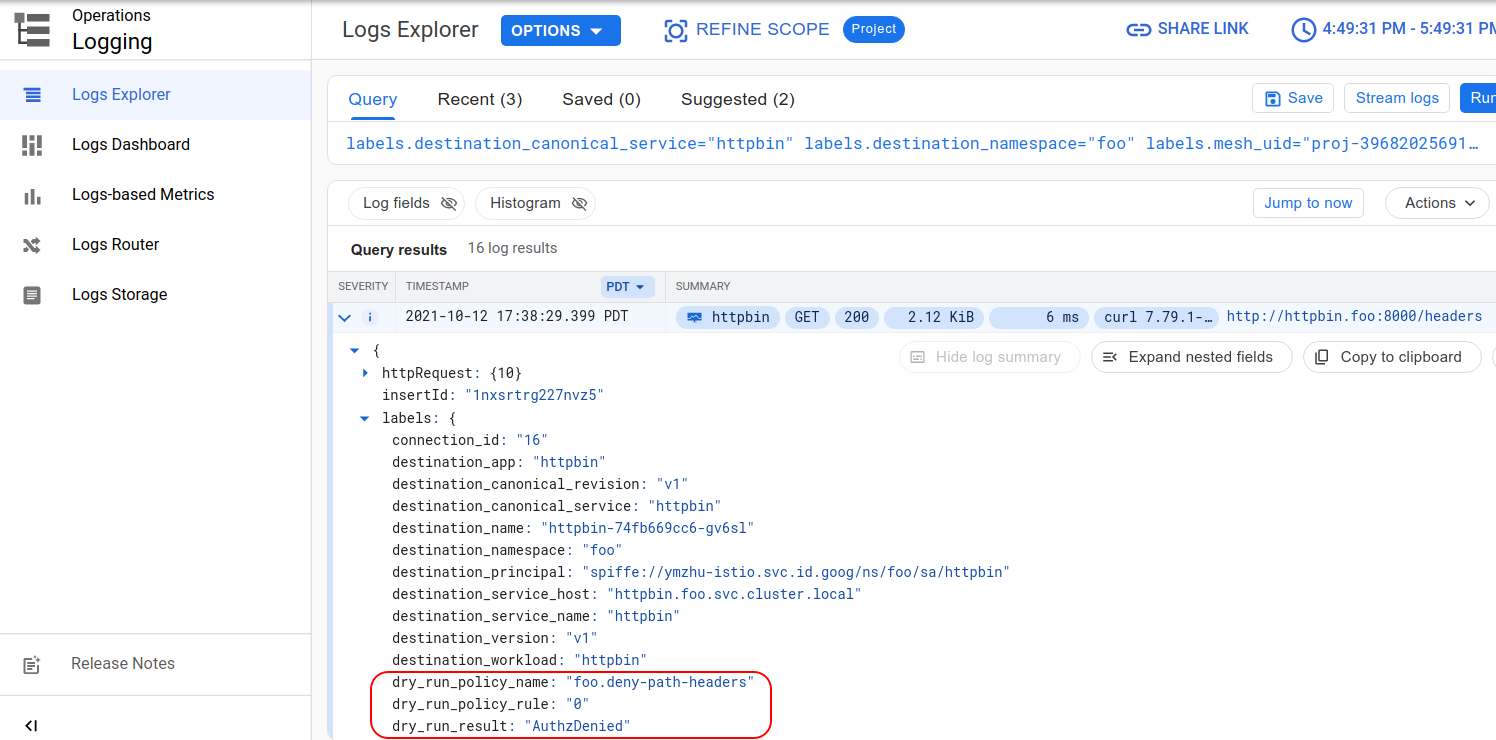

Screenshot berikut menunjukkan label uji coba di log traffic di

Logs Explorer setelah contoh kebijakan deny-path-headers diterapkan:

Mode uji coba mendukung kebijakan otorisasi ALLOW dan DENY, selain

hasil uji coba Istio.

Cloud Service Mesh menyimpan hasil uji coba ke Cloud Logging dalam label berikut:

- dry_run_result: Hasil uji coba adalah "AuthzAllowed" atau "AuthzDenied".

- dry_run_policy_name: Namespace dan nama kebijakan otorisasi yang cocok yang membuat keputusan uji coba.

- dry_run_policy_rule: Indeks aturan kebijakan otorisasi yang cocok yang membuat keputusan uji coba.

Tabel berikut menunjukkan detail yang dicatat ke dalam log untuk kebijakan otorisasi dalam mode uji coba:

| Kebijakan otorisasi yang diterapkan dalam mode uji coba | Hasil pencocokan | Hasil uji coba | Cloud Logging |

|---|---|---|---|

Hanya kebijakan DENY |

Tidak Cocok | diizinkan | dry_run_result: "AuthzAllowed" |

| Cocok | ditolak | dry_run_result: "AuthzDenied" dry_run_policy_name: dry_run_policy_rule: |

|

Hanya kebijakan ALLOW |

Tidak Cocok | ditolak | dry_run_result: "AuthzDenied" |

| Cocok | diizinkan | dry_run_result: "AuthzAllowed" dry_run_policy_name: dry_run_policy_rule: |

|

Kebijakan ALLOW dan DENY |

Tidak Cocok | ditolak | dry_run_result: "AuthzDenied" |

Hanya kebijakan DENY yang Cocok |

ditolak | dry_run_result: "AuthzDenied" dry_run_policy_name: dry_run_policy_rule: |

|

Hanya kebijakan ALLOW yang Cocok |

diizinkan | dry_run_result: "AuthzAllowed" dry_run_policy_name: dry_run_policy_rule: |

|

| Cocok dengan kedua kebijakan | ditolak | dry_run_result: "AuthzDenied" dry_run_policy_name: dry_run_policy_rule: |

Jika yakin dengan hasil uji coba, Anda dapat menonaktifkan mode uji coba menggunakan salah satu pendekatan berikut:

Menghapus anotasi uji coba sepenuhnya; atau

Ubah nilai anotasi uji coba menjadi

false.

Setelah Anda menerapkan kebijakan dengan mode uji coba dinonaktifkan, Cloud Service Mesh akan menerapkan kebijakan tersebut.

Logging penyangkalan

Kebijakan otorisasi menolak permintaan jika tidak diizinkan oleh kebijakan. Untuk protokol HTTP (termasuk gRPC), permintaan ditolak dengan kode status 403. Untuk protokol non-HTTP, koneksi akan dihentikan secara langsung. Log traffic Cloud Logging menyertakan informasi tambahan yang berguna untuk memahami alasan traffic ditolak. Misalnya, log menunjukkan jumlah permintaan yang ditolak oleh kebijakan otorisasi, yang dapat membantu Anda menentukan aturan kebijakan mana yang menyebabkan penolakan versus penolakan dari aplikasi backend.

Dalam contoh berikut, anotasi dry-run ditetapkan ke "false. Saat Anda menerapkan kebijakan otorisasi DENY, Cloud Service Mesh akan menerapkannya.

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: deny-path-headers

annotations:

"istio.io/dry-run": "false"

spec:

selector:

matchLabels:

app: httpbin

action: DENY

rules:

- to:

- operation:

paths: ["/headers"]

Setelah menerapkan kebijakan otorisasi DENY, Anda dapat melihat hasil kebijakan di Logs Explorer.

Buka Logs Explorer. Di URL berikut, ganti

PROJECT_IDdengan project ID Anda:https://console.cloud.google.com/logs/query?project=PROJECT_IDDi kolom Query-builder, masukkan kueri untuk menemukan kebijakan otorisasi

DENY. Dalam kueri berikut, gantiNAMESPACEdengan namespace Anda:logName="projects/PROJECT_ID/logs/server-accesslog-stackdriver" labels.destination_namespace="NAMESPACE" labels.response_details="AuthzDenied"Klik Run query.

Sesuaikan rentang waktu sesuai kebutuhan.

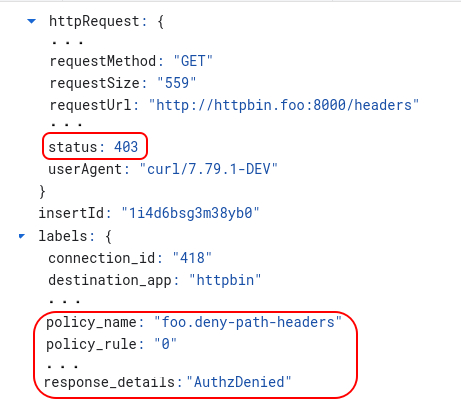

Screenshot berikut menampilkan entri log di Logs Explorer setelah

contoh kebijakan deny-path-headers diterapkan untuk menerapkan kebijakan. Anda dapat mengetahui bahwa kebijakan otorisasi bertanggung jawab atas 403 dengan melihat label:

Log traffic Logs Explorer menyertakan label berikut untuk penolakan otorisasi:

- response_details: Ditetapkan ke "AuthzDenied" jika penolakan disebabkan oleh kebijakan otorisasi.

- policy_name: Berisi namespace dan nama kebijakan

DENYotorisasi yang menyebabkan penolakan. Nilainya dalam format<Namespace>.<Name>, misalnya,foo.deny-path-headersberarti kebijakan otorisasideny-path-headersdi namespacefoo. - policy_rule: Berisi indeks aturan di dalam kebijakan otorisasi yang menyebabkan penolakan, misalnya, 0 berarti aturan pertama di dalam kebijakan.

Apa langkah selanjutnya?

Untuk daftar semua kebijakan otorisasi di mesh layanan:

kubectl get authorizationpolicy --all-namespaces

Jika ada kebijakan otorisasi yang berlaku, Anda dapat menghapusnya dengan

kubectl delete:

kubectl delete authorizationpolicy -n NAMESPACE AUTH_POLICY_NAME

Untuk mengetahui informasi selengkapnya tentang cara mendapatkan log traffic, lihat artikel Mengakses log di Cloud Logging.