Halaman ini memberikan strategi yang direkomendasikan untuk mengidentifikasi dan memulihkan risiko data di organisasi Anda.

Melindungi data Anda dimulai dengan memahami data yang Anda tangani, lokasi data sensitif, serta cara data ini diamankan dan digunakan. Jika Anda memiliki gambaran komprehensif tentang data Anda dan postur keamanannya, Anda dapat mengambil tindakan yang tepat untuk melindunginya dan terus memantau kepatuhan dan risiko.

Halaman ini mengasumsikan bahwa Anda sudah memahami layanan penemuan dan pemeriksaan serta perbedaannya.

Mengaktifkan penemuan data sensitif

Untuk menentukan lokasi data sensitif dalam bisnis Anda, konfigurasikan penemuan di tingkat organisasi, folder, atau project. Layanan ini menghasilkan profil data yang berisi metrik dan insight tentang data Anda, termasuk tingkat sensitivitas dan tingkat risiko data.

Sebagai layanan, penemuan bertindak sebagai sumber tepercaya tentang aset data Anda dan dapat secara otomatis melaporkan metrik untuk laporan audit. Selain itu, penemuan dapat terhubung ke layanan lain seperti Security Command Center, Google Security Operations, dan Dataplex Universal Catalog untuk meningkatkan kualitas operasi keamanan dan pengelolaan data. Google Cloud

Layanan penemuan berjalan terus-menerus dan mendeteksi data baru saat organisasi Anda beroperasi dan berkembang. Misalnya, jika seseorang di organisasi Anda membuat project baru dan mengupload sejumlah besar data baru, layanan penemuan dapat menemukan, mengklasifikasikan, dan melaporkan data baru secara otomatis.

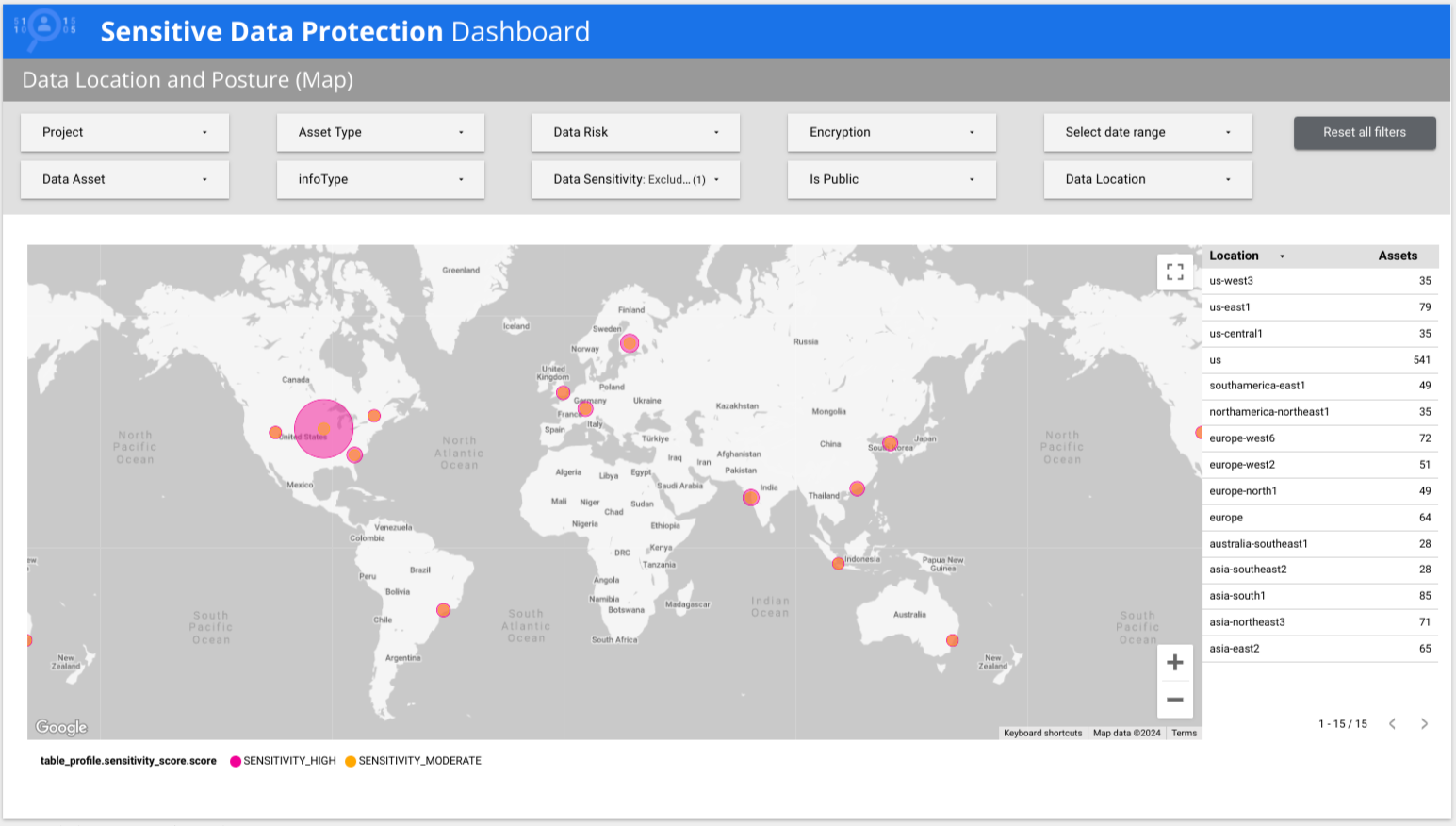

Sensitive Data Protection menyediakan laporan Looker multi-halaman siap pakai yang memberi Anda gambaran umum tentang data Anda, termasuk perincian menurut risiko, menurut infoType, dan menurut lokasi. Dalam contoh berikut, laporan menunjukkan bahwa data sensitivitas rendah dan sensitivitas tinggi ada di beberapa negara di seluruh dunia.

Mengambil tindakan berdasarkan hasil penemuan

Setelah mendapatkan gambaran umum tentang postur keamanan data Anda, Anda dapat memperbaiki masalah yang ditemukan. Secara umum, temuan penemuan termasuk dalam salah satu skenario berikut:

- Skenario 1: Data sensitif ditemukan dalam beban kerja yang diharapkan dan dilindungi dengan benar.

- Skenario 2: Data sensitif ditemukan dalam workload yang tidak diharapkan atau yang tidak memiliki kontrol yang tepat.

- Skenario 3: Data sensitif ditemukan, tetapi memerlukan penyelidikan lebih lanjut.

Skenario 1: Data sensitif ditemukan dan dilindungi dengan benar

Meskipun skenario ini tidak memerlukan tindakan tertentu, Anda harus menyertakan profil data dalam laporan audit dan alur kerja analisis keamanan Anda serta terus memantau perubahan yang dapat membahayakan data Anda.

Sebaiknya lakukan hal berikut:

Publikasikan profil data ke alat untuk memantau postur keamanan dan menyelidiki ancaman siber. Profil data dapat membantu Anda menentukan tingkat keparahan ancaman atau kerentanan keamanan yang dapat membahayakan data sensitif Anda. Anda dapat mengekspor profil data secara otomatis ke:

Publikasikan profil data ke Katalog Universal Dataplex atau sistem inventaris untuk melacak metrik profil data bersama dengan metadata bisnis lainnya yang sesuai. Untuk mengetahui informasi tentang cara mengekspor profil data secara otomatis ke Dataplex Universal Catalog, lihat Menambahkan aspek Dataplex Universal Catalog berdasarkan insight dari profil data.

Skenario 2: Data sensitif ditemukan dan tidak dilindungi dengan benar

Jika penemuan menemukan data sensitif dalam resource yang tidak diamankan dengan benar oleh kontrol akses, pertimbangkan rekomendasi yang dijelaskan di bagian ini.

Setelah Anda menetapkan kontrol dan postur keamanan data yang benar untuk data Anda, pantau setiap perubahan yang dapat membahayakan data Anda. Lihat rekomendasi dalam skenario 1.

Rekomendasi umum

Pertimbangkan untuk melakukan hal berikut:

Buat salinan data yang dianonimkan untuk menyamarkan atau mengubah kolom sensitif menjadi token sehingga analis dan engineer data Anda tetap dapat menggunakan data Anda tanpa mengungkapkan ID mentah yang sensitif seperti informasi identitas pribadi (PII).

Untuk data Cloud Storage, Anda dapat menggunakan fitur bawaan di Sensitive Data Protection untuk membuat salinan yang telah di-de-identifikasi.

Jika Anda tidak memerlukan data tersebut, pertimbangkan untuk menghapusnya.

Rekomendasi untuk melindungi data BigQuery

- Sesuaikan izin tingkat tabel menggunakan IAM.

Tetapkan kontrol akses tingkat kolom terperinci menggunakan tag kebijakan BigQuery untuk membatasi akses ke kolom sensitif dan berisiko tinggi. Dengan fitur ini, Anda dapat melindungi kolom tersebut sekaligus memberikan akses ke bagian tabel lainnya.

Anda juga dapat menggunakan tag kebijakan untuk mengaktifkan penyamaran data otomatis, yang dapat memberikan data yang disamarkan sebagian kepada pengguna.

Gunakan fitur keamanan tingkat baris BigQuery untuk menyembunyikan atau menampilkan baris data tertentu, bergantung pada apakah pengguna atau grup tercantum dalam daftar yang diizinkan atau tidak.

Melakukan de-identifikasi data BigQuery pada waktu kueri dengan fungsi jarak jauh (UDF).

Rekomendasi untuk melindungi data Cloud Storage

Skenario 3: Data sensitif ditemukan, tetapi memerlukan penyelidikan lebih lanjut

Dalam beberapa kasus, Anda mungkin mendapatkan hasil yang memerlukan penyelidikan lebih lanjut. Misalnya, profil data dapat menentukan bahwa kolom memiliki skor teks bebas yang tinggi dengan bukti data sensitif. Skor teks bebas yang tinggi menunjukkan bahwa data tidak memiliki struktur yang dapat diprediksi dan mungkin berisi instance data sensitif yang tidak konsisten. Kolom ini mungkin berupa kolom catatan yang berisi PII di baris tertentu, seperti nama, detail kontak, atau ID yang dikeluarkan pemerintah. Dalam hal ini, sebaiknya Anda menetapkan kontrol akses tambahan pada tabel dan melakukan perbaikan lain yang dijelaskan dalam skenario 2. Selain itu, sebaiknya lakukan pemeriksaan yang lebih mendalam dan terarah untuk mengidentifikasi tingkat risiko.

Layanan inspeksi memungkinkan Anda menjalankan pemindaian menyeluruh pada satu resource, seperti tabel BigQuery individual atau bucket Cloud Storage. Untuk sumber data yang tidak didukung langsung oleh layanan inspeksi, Anda dapat mengekspor data ke bucket Cloud Storage atau tabel BigQuery dan menjalankan tugas inspeksi pada resource tersebut. Misalnya, jika Anda memiliki data yang perlu diperiksa di database Cloud SQL, Anda dapat mengekspor data tersebut ke file CSV atau AVRO di Cloud Storage dan menjalankan tugas pemeriksaan.

Pekerjaan inspeksi menemukan setiap instance data sensitif, seperti nomor kartu kredit di tengah kalimat di dalam sel tabel. Tingkat detail ini dapat membantu Anda memahami jenis data yang ada di kolom tidak terstruktur atau di objek data, termasuk file teks, PDF, gambar, dan format dokumen kaya lainnya. Kemudian, Anda dapat memperbaiki temuan melalui rekomendasi yang dijelaskan dalam skenario 2.

Selain langkah-langkah yang direkomendasikan dalam skenario 2, pertimbangkan untuk mengambil langkah-langkah untuk mencegah informasi sensitif masuk ke penyimpanan data backend Anda.

Metode content

Cloud Data Loss Prevention API dapat menerima data dari workload atau aplikasi apa pun

untuk inspeksi dan masking data dalam perjalanan. Misalnya, aplikasi Anda dapat melakukan

hal berikut:

- Menerima komentar yang diberikan pengguna.

- Jalankan

content.deidentifyuntuk melakukan de-identifikasi data sensitif dari string tersebut. - Simpan string yang tidak diidentifikasi ke penyimpanan backend Anda, bukan string asli.

Ringkasan praktik terbaik

Tabel berikut meringkas praktik terbaik yang direkomendasikan dalam dokumen ini:

| Tantangan | Tindakan |

|---|---|

| Anda ingin mengetahui jenis data yang disimpan organisasi Anda. | Jalankan penemuan di tingkat organisasi, folder, atau project. |

| Anda menemukan data sensitif dalam resource yang sudah dilindungi. | Pantau resource tersebut secara berkelanjutan dengan menjalankan penemuan dan mengekspor profil secara otomatis ke Security Command Center, Google SecOps, dan Dataplex Universal Catalog. |

| Anda menemukan data sensitif dalam resource yang tidak dilindungi. | Menyembunyikan atau menampilkan data berdasarkan siapa yang melihatnya; gunakan IAM, keamanan tingkat kolom, atau keamanan tingkat baris. Anda juga dapat menggunakan alat de-identifikasi Sensitive Data Protection untuk mengubah atau menghapus elemen sensitif. |

| Anda menemukan data sensitif dan perlu menyelidiki lebih lanjut untuk memahami tingkat risiko data Anda. | Jalankan tugas pemeriksaan pada resource. Anda juga dapat mencegah secara proaktif

data sensitif masuk ke penyimpanan backend dengan menggunakan metode

sinkron content dari DLP API, yang memproses data

hampir secara real time. |