Les combinaisons toxiques sont un groupe de problèmes de sécurité qui, lorsqu'ils se produisent ensemble selon un schéma particulier, créent un chemin d'accès à une ou plusieurs de vos ressources à forte valeur qu'un pirate informatique déterminé pourrait potentiellement utiliser pour compromettre ces ressources.

Le moteur de gestion des risques de Security Command Center Enterprise ou Premium détecte les combinaisons toxiques lors des simulations de chemin d'attaque qu'il exécute. Pour chaque combinaison toxique détectée, le moteur de risque génère un résultat. Chaque combinaison toxique inclut un score d'exposition aux attaques unique, appelé score de combinaison toxique, qui mesure le risque que la combinaison toxique représente pour l'ensemble de ressources à forte valeur dans votre environnement cloud. Le moteur de risque génère également une visualisation du chemin d'attaque créé par la combinaison toxique vers les ressources de votre ensemble de ressources à forte valeur.

Les points d'étranglement sont semblables aux combinaisons toxiques, mais se concentrent sur les ressources ou groupes de ressources communs où convergent plusieurs chemins d'attaque. Par conséquent, la correction d'un point d'étranglement peut résoudre plusieurs combinaisons toxiques.

Les combinaisons toxiques et les goulets d'étranglement sont détectés pour les plates-formes de fournisseurs de services cloud suivantes :

- Google Cloud

- Amazon Web Services (AWS). La prise en charge des points de contrôle avec AWS est en version preview.

- Microsoft Azure. La prise en charge des points de contrôle avec Microsoft Azure est disponible en version Preview.

Pour obtenir la liste des ressources compatibles, consultez Compatibilité des fonctionnalités du moteur de risque.

Afficher les combinaisons toxiques et les goulets d'étranglement

Dans Security Command Center Enterprise, les combinaisons toxiques et les points d'étranglement les plus risqués sont affichés sous forme de problèmes sur la page Risque > Aperçu. Vous pouvez également consulter les combinaisons toxiques sur la page Cas.

Dans Security Command Center Enterprise, vous pouvez afficher plus en détail toutes les combinaisons toxiques et tous les points d'étranglement sur la page Risque > Problèmes.

Pour afficher les résultats liés aux combinaisons toxiques et aux goulets d'étranglement dans la consoleGoogle Cloud , accédez à la page Résultats et filtrez par classe de résultat Combinaison toxique ou Goulet d'étranglement.

Les résultats liés aux combinaisons toxiques et aux goulets d'étranglement sont enregistrés dans les rapports sur les risques. Pour en savoir plus, consultez la présentation des rapports sur les risques.

Scores d'exposition aux attaques sur les combinaisons toxiques et les goulets d'étranglement

Le moteur de risque calcule un score d'exposition aux attaques pour chaque combinaison toxique et point d'étranglement. Ce score mesure le degré d'exposition d'une ou plusieurs ressources de votre ensemble de ressources à forte valeur à d'éventuelles attaques en raison d'une combinaison toxique ou d'un goulet d'étranglement. Plus le score est élevé, plus le risque est important.

Calcul du niveau d'exposition aux attaques

Les scores d'exposition aux attaques pour les combinaisons toxiques et les goulets d'étranglement sont dérivés des éléments suivants :

- Nombre de ressources exposées dans votre ensemble de ressources à forte valeur, ainsi que les valeurs de priorité et les scores d'exposition aux attaques de ces ressources.

- Probabilité qu'un pirate informatique déterminé parvienne à atteindre une ressource à forte valeur en exploitant la combinaison toxique ou le goulet d'étranglement.

En fonction du score d'exposition aux attaques, les combinaisons toxiques peuvent se voir attribuer l'un des niveaux de gravité suivants :

- Critique : combinaisons toxiques avec un score d'exposition aux attaques ≥ 10.

- Élevé : combinaisons toxiques avec un score d'exposition aux attaques inférieur à 10.

Les points de blocage ont toujours un score d'exposition aux attaques supérieur ou égal à 10, et sont donc toujours associés à un niveau de gravité critique.

Pour en savoir plus, consultez Scores d'exposition aux attaques.

Visualisations des chemins d'attaque pour les combinaisons toxiques et les goulets d'étranglement

Le moteur de risque fournit une représentation visuelle des chemins d'attaque par combinaison toxique et par goulet d'étranglement qui mènent à votre ensemble de ressources à forte valeur. Un chemin d'attaque correspond à une série d'étapes d'attaque, qui incluent les problèmes de sécurité et les ressources associés qu'un éventuel pirate informatique pourrait exploiter pour accéder à vos ressources.

Les chemins d'attaque vous aident à comprendre les relations entre les problèmes de sécurité individuels dans une combinaison toxique ou un goulet d'étranglement, et comment ils forment des chemins vers les ressources de votre ensemble de ressources à forte valeur. La visualisation du chemin d'accès indique également le nombre de ressources précieuses exposées et leur importance relative pour votre environnement cloud.

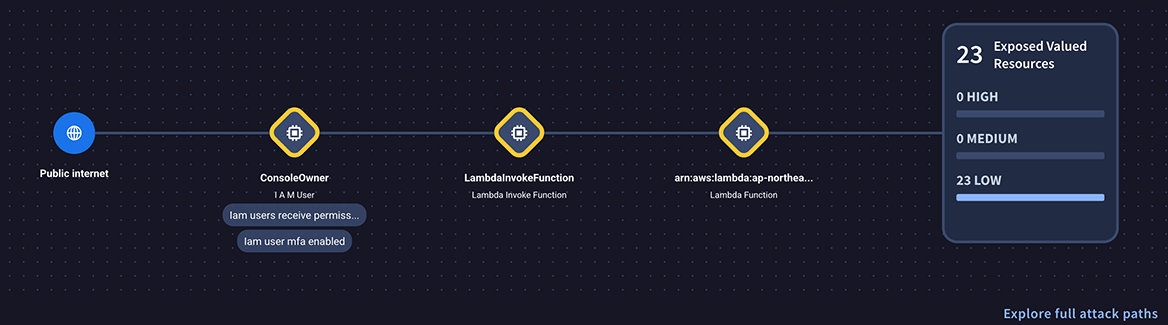

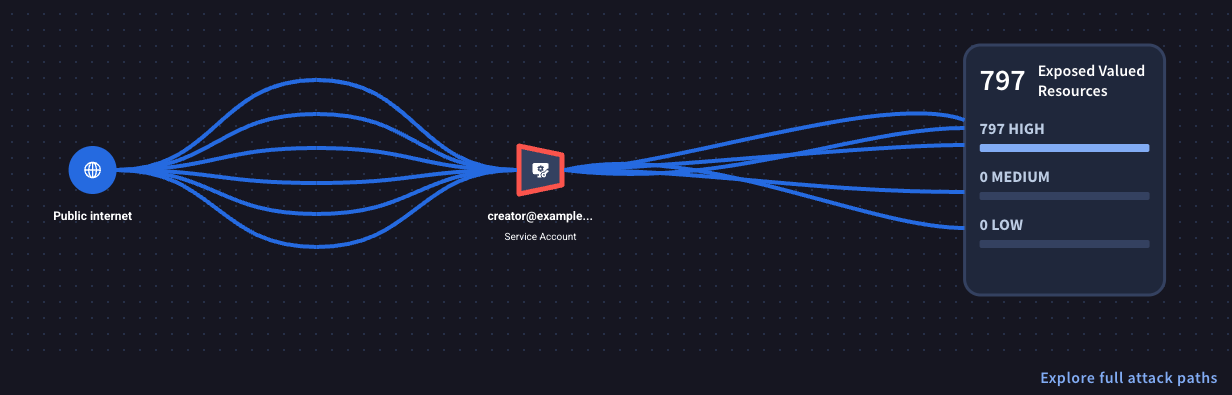

Les ressources d'un chemin d'attaque sont codées par couleur de la manière suivante :

- Les ressources présentant des problèmes de sécurité qui contribuent à une combinaison toxique sont mises en évidence par une bordure jaune.

- Les ressources identifiées comme points d'étranglement sont mises en évidence par une bordure rouge.

Vous pouvez afficher les chemins d'attaque à plusieurs endroits.

Dans Security Command Center Premium, affichez le chemin d'attaque complet sur la page Chemins d'attaque. Pour en savoir plus, consultez Chemins d'attaque.

Dans Security Command Center Enterprise, vous pouvez afficher une version simplifiée du chemin d'attaque aux emplacements suivants :

- Page Risque > Aperçu pour les éléments du widget Problèmes les plus risqués.

- Page Risque > Problèmes lorsqu'un problème est sélectionné. Vous pouvez accéder au chemin d'attaque simplifié dans l'onglet Aperçu du problème.

- Page Risque > Demandes lorsqu'une demande est sélectionnée. Vous pouvez accéder au chemin d'attaque simplifié dans l'onglet

Aperçu de la demande.

Pour afficher la version complète d'un chemin d'attaque, affichez la version simplifiée, puis cliquez sur Explorer les chemins d'attaque complets.

La capture d'écran suivante est un exemple de chemin d'attaque simplifié pour une combinaison toxique :

La capture d'écran suivante est un exemple de chemin d'attaque simplifié pour un point de blocage :

Résultats associés

De nombreux risques individuels qui composent les combinaisons toxiques et les points d'étranglement sont également détectés par d'autres services de détection Security Command Center. Ces autres services de détection génèrent des résultats distincts pour ces risques, qui sont listés dans les problèmes et les cas en tant que résultats associés. Les résultats associés sont également identifiés dans les chemins d'attaque.

Pour les combinaisons toxiques, des cas distincts sont ouverts pour les résultats associés, différents playbooks sont exécutés et d'autres membres de votre équipe peuvent travailler sur leur correction indépendamment de la correction du résultat de la combinaison toxique. Vérifiez l'état des demandes pour ces problèmes associés et, si nécessaire, demandez aux propriétaires des demandes de les traiter en priorité pour résoudre la combinaison toxique.

Demandes

Security Command Center Enterprise ouvre un cas pour chaque résultat de combinaison toxique généré. Les points de blocage ne génèrent pas de cas.

Dans la vue détaillée de la demande, vous trouverez les informations suivantes concernant les combinaisons toxiques :

- Description de la combinaison toxique

- Le niveau d'exposition aux attaques de la combinaison toxique

- Visualisation du chemin d'attaque créé par la combinaison toxique

- Informations sur les ressources concernées

- Informations sur les étapes à suivre pour corriger la combinaison toxique

- Informations sur les résultats associés provenant d'autres services de détection Security Command Center, y compris des liens vers les cas associés

- Playbooks applicables

- Demandes associées

Sur la page Risque > Demandes de la console Security Operations, vous pouvez interroger ou filtrer les cas de combinaison toxique à l'aide du tag Combinaison toxique. Vous pouvez également identifier visuellement les cas de combinaison toxique dans la liste des cas grâce à l'icône suivante : .

Pour en savoir plus sur l'affichage des cas de combinaison toxique, consultez Afficher les cas de combinaison toxique.

Priorité des demandes

Par défaut, la priorité des cas de combinaison toxique est définie sur la même valeur que la gravité du résultat de la combinaison toxique et de l'alerte associée dans la fiche correspondante. Cela signifie que tous les cas de combinaison toxique ont initialement une priorité de Critical ou High.

Une fois une demande ouverte, vous pouvez modifier sa priorité ou celle de l'alerte. Modifier la priorité d'une demande ou d'une alerte ne modifie pas la gravité du problème.

Clôturer des demandes

Lorsqu'un résultat est généré pour la première fois pour une combinaison toxique, son état est Active.

Si vous corrigez la combinaison toxique, Risk Engine détecte automatiquement la correction lors de la prochaine simulation du chemin d'attaque et clôture la demande. Les simulations sont exécutées environ toutes les six heures.

Si vous estimez que le risque posé par une combinaison toxique est acceptable ou inévitable, vous pouvez également clore une demande en mettant en sourdine le résultat.

Lorsque vous ignorez un résultat, il reste actif, mais Security Command Center clôture le problème et l'omet des requêtes et des vues par défaut.

Pour en savoir plus, consultez les ressources suivantes :

- Fermer les cas de combinaison toxique

- Aperçu des demandes

- Ignorer les résultats dans Security Command Center