É possível conectar o nível Security Command Center Enterprise ao seu ambiente do Microsoft Azure para fazer o seguinte:

- Ative a detecção de descobertas relacionadas a configurações incorretas.

- Identifique possíveis caminhos de ataque da Internet pública aos seus recursos de alto valor do Microsoft Azure.

- Mapear a conformidade dos recursos do Microsoft Azure com vários padrões e comparativos de mercado.

A conexão do Security Command Center com o Microsoft Azure cria um local único para sua equipe gerenciar e corrigir erros de configuração no Google Cloud e no Azure.

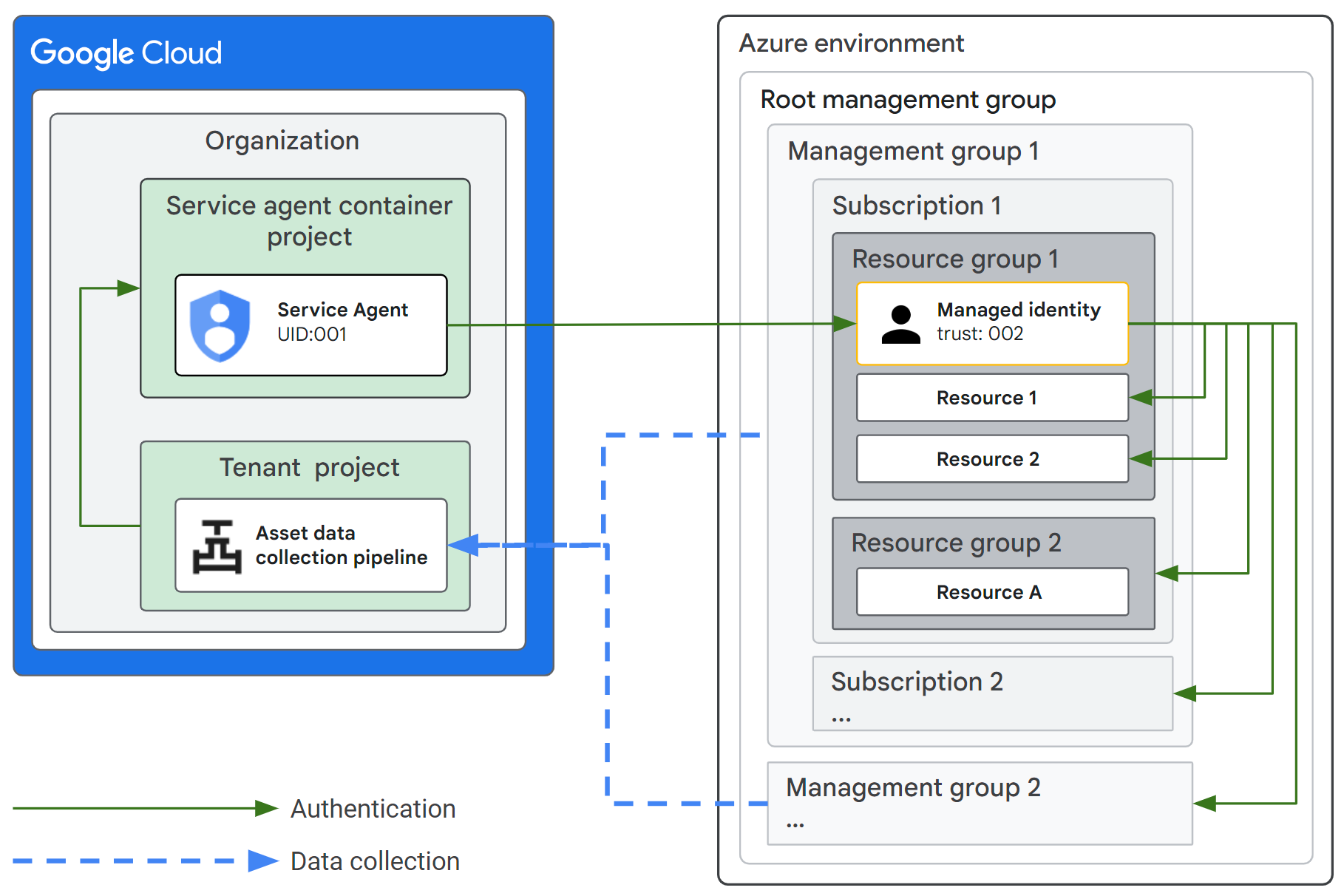

Configure uma conexão de confiança entre o Security Command Center e o Azure usando um agente de serviçoGoogle Cloud e uma identidade gerenciada atribuída pelo usuário do Microsoft Azure com acesso aos recursos do Azure que você quer monitorar. Você gerencia e controla a configuração de confiança no seu ambiente do Microsoft Azure.

É possível criar uma conexão do Azure para cada Google Cloud organização.

O Security Command Center usa essa conexão para coletar periodicamente dados sobre recursos do Microsoft Azure definidos por você. Esses dados são tratados da mesma forma que os dados de serviço, de acordo com o Aviso de privacidade do Google Cloud. O conector usa chamadas de API para coletar dados de recursos do Azure. Essas chamadas de API podem gerar cobranças do Microsoft Azure.

Durante uma verificação, o pipeline de coleta de dados depende do agente de serviço para autenticar no ambiente do Microsoft Azure usando a identidade gerenciada atribuída pelo usuário.

O diagrama a seguir mostra como a confiança é estabelecida entre o Security Command Center e o Azure.

Este documento descreve como configurar a conexão com o Microsoft Azure. Em geral, as etapas são as seguintes:

Siga as etapas de pré-requisito em Antes de começar.

Crie o conector do Azure e configure quais assinaturas e locais serão verificados. Você precisa do ID do locatário do Microsoft Azure para realizar essas etapas. Isso cria o ID do agente de serviço.

Configure o ambiente do Azure para criar uma identidade gerenciada dedicada atribuída pelo usuário com as seguintes funções:

Leitor no escopo do grupo de gerenciamento raiz do Microsoft Azure para ler recursos, assinaturas e hierarquia do grupo de gerenciamento.

Leitor do Key Vault no escopo do grupo de gerenciamento raiz do Microsoft Azure para ler metadados sobre cofres de chaves e certificados, chaves e secrets relacionados.

Leitor de dados de blob de armazenamento no escopo do grupo de gerenciamento raiz do Microsoft Azure para ler metadados sobre recursos. Conceda essa função se você planeja ativar Conceder permissões para descoberta da Proteção de Dados Sensíveis ao configurar o conector do Azure.

Leitores de diretório no Microsoft Entra ID para ler grupos e assinaturas.

Leitor de segurança no Microsoft Entra ID para ler políticas de autorização.

O nome de exibição padrão do grupo de gerenciamento raiz é

Tenant root group.Essas permissões são necessárias para que o Security Command Center identifique grupos de gerenciamento, grupos com associações e definições de papéis, que estão localizados em um nível mais alto do que as assinaturas na hierarquia de recursos.

Você também configura uma credencial de identidade federada para a identidade gerenciada atribuída pelo usuário usando informações sobre o agente de serviço.

Você pode fazer as etapas manualmente ou usar o Terraform. Você precisa do ID do agente de serviço ao realizar as etapas manualmente.

Conclua a configuração do conector do Azure e teste a conexão. Você usa informações sobre a identidade gerenciada atribuída pelo usuário para fazer essas etapas.

O conector do Azure não ingere os registros necessários para os recursos de detecção selecionada do SIEM no Security Command Center Enterprise. Para mais informações, consulte Conectar-se ao Microsoft Azure para coleta de dados de registro.

Antes de começar

As seções a seguir descrevem os pré-requisitos, as decisões e as informações necessárias antes de configurar a conexão entre o Security Command Center e o Microsoft Azure.

Revisar os recursos do Microsoft Azure

Confira se você conhece os seguintes conceitos e recursos do Microsoft Azure:

Federação de identidade da carga de trabalho no Azure, credenciais federadas e configuração de uma identidade federada em uma identidade gerenciada atribuída pelo usuário.

Criar e gerenciar grupos de recursos usando o portal do Microsoft Azure, a CLI do Azure ou o Terraform.

Atribuição de funções integradas do Azure e funções integradas do Microsoft Entra.

Planejar a coleta de dados

Ao planejar a estratégia de coleta de dados, faça o seguinte: Você vai precisar dessas informações ao realizar as etapas deste documento.

Crie ou identifique o grupo de recursos em que você vai criar a identidade gerenciada definida pelo usuário. Você vai precisar do nome do grupo de recursos durante a configuração.

Substitua a variável RESOURCE_GROUP_NAME pelo nome do grupo de recursos para preencher o valor nas próximas etapas deste documento.

Identifique os recursos para os quais você quer coletar dados. Se você planeja coletar dados apenas de assinaturas ou regiões específicas, identifique e registre essas informações durante o planejamento.

Também é possível configurar o conector do Azure para descobrir recursos automaticamente em todas as assinaturas e regiões.

Configurar permissões no Google Cloud

No Google Cloud, para criar e gerenciar uma conexão com

os provedores de nuvem terceirizados, você precisa receber o papel de

Proprietário de recursos do Cloud (roles/cloudasset.owner)

na organização. Para mais informações sobre como conceder papéis, consulte

Gerenciar acesso.

Configurar permissões no Microsoft Azure

Para seguir as etapas em Configurar o Microsoft Azure manualmente ou Configurar o Microsoft Azure usando o Terraform, você precisa ter uma identidade do Azure com pelo menos um grupo de recursos criado, além das seguintes permissões para configurar políticas do IAM para o Microsoft Azure e o Microsoft Entra.

Permissão

Microsoft.Authorization/roleAssignments/writeno escopo do grupo de gerenciamento raiz. Isso está disponível em uma das seguintes funções integradas: Administrador do controle de acesso baseado em função ou Administrador de acesso do usuário.As seguintes permissões no escopo de um grupo de recursos em que a identidade gerenciada atribuída pelo usuário será criada:

Microsoft.ManagedIdentity/userAssignedIdentities/writeMicrosoft.ManagedIdentity/userAssignedIdentities/federatedIdentityCredentials/write

Eles estão disponíveis na função integrada Colaborador de identidade gerenciada.

A permissão do Microsoft Entra,

microsoft.directory/roleAssignments/allProperties/allTasks. Essa opção está disponível na função integrada do Microsoft Entra Administrador de função privilegiada.

Você precisa ter acesso elevado para definir permissões no escopo do grupo de gerenciamento raiz. Consulte Elevar o acesso para gerenciar todas as assinaturas e grupos de gerenciamento do Azure para conferir as etapas de elevação do acesso de um administrador global.

Ativar e configurar o conector do Azure do Security Command Center

Faça o seguinte para criar e configurar o conector do Azure.

Verifique se você tem as permissões definidas na seção Configurar permissões em Google Cloud.

Confirme se você tem o ID do locatário do Microsoft Azure com 36 caracteres.

Abra a guia Conectores na página Configurações.

Selecione a organização em que você ativou o Security Command Center Enterprise.

Clique em Adicionar conector > Microsoft Azure.

Na página Configurar conector, insira o ID do locatário do Azure.

Para permitir que a Proteção de Dados Sensíveis crie um perfil dos seus dados do Azure, mantenha a opção Conceder permissões para o serviço de descoberta da Proteção de Dados Sensíveis selecionada. Essa opção adiciona o papel Leitor de dados de blob do Storage ao modelo do Terraform para a identidade gerenciada definida pelo usuário.

Selecione uma destas opções:

Adicionar assinaturas automaticamente: o Security Command Center vai descobrir e incluir automaticamente assinaturas e grupos de gerenciamento. Se quiser, exclua os IDs de assinatura da coleta adicionando-os ao campo Excluir assinaturas do Azure.

Adicionar assinaturas individualmente: o Security Command Center não descobre assinaturas automaticamente. Defina pelo menos uma assinatura usando o campo Adicionar assinatura do Azure.

Na seção Selecione os locais do Azure para coletar dados, escolha um ou mais locais do Microsoft Azure para coletar dados. Deixe esse campo vazio para coletar de todos os locais. Quando você seleciona um local no menu, os locais desmarcados são excluídos.

As configurações recomendadas são Descobrir automaticamente suas assinaturas do Azure e usar todos os locais do Microsoft Azure.

Clique em Próxima. A página Conectar ao Azure é aberta.

Deixe a página Conectar ao Azure aberta e continue com Configurar o ambiente do Microsoft Azure.

Depois de configurar o Microsoft Azure, volte a esta página para terminar de configurar o conector do Azure.

Configurar o ambiente do Microsoft Azure

Preencha uma das seções a seguir:

Configurar o Microsoft Azure manualmente

A seção a seguir descreve etapas manuais de alto nível para configurar o ambiente do Azure que estabelece confiança entre o Security Command Center e o Microsoft Azure. Este procedimento não é abrangente. Cada seção fornece links para a documentação do Microsoft Azure que explica como realizar essa tarefa.

Pré-requisitos

Verifique se você tem as permissões definidas na seção Configurar permissões no Microsoft Azure.

Verifique se você tem o ID do agente de serviço, que foi gerado quando você criou o conector do Azure do Security Command Center.

Etapa 1: criar uma identidade gerenciada atribuída pelo usuário em um grupo de recursos

Siga as etapas em Gerenciar identidades gerenciadas atribuídas pelo usuário para criar a identidade gerenciada atribuída pelo usuário.

Ao criar a identidade, especifique o seguinte:

- Assinatura: selecione a assinatura em que a identidade será gerenciada.

- Grupo de recursos: especifique o nome do grupo de recursos, RESOURCE_GROUP_NAME, em que a identidade será gerenciada. Você identificou isso ao planejar a coleta de dados.

- Região: selecione uma região, por exemplo,

East US. - Nome: insira um nome para a identidade gerenciada atribuída pelo usuário, por exemplo:

gcp-managed-identity. Substitua a variável USER_ASSIGNED_MANAGED_IDENTITY_NAME pelo nome da identidade. Ela será preenchida nas etapas deste documento quando for necessário.

Grave as seguintes informações. Você vai usar isso nas próximas etapas.

- ID do cliente: o valor de 36 caracteres atribuído à identidade.

- ID do objeto (principal): o valor de 36 caracteres atribuído à identidade.

- Nome da identidade: o valor definido para o Nome.

Etapa 2: criar uma credencial federada para a identidade gerenciada atribuída pelo usuário

Para adicionar uma credencial federada à identidade gerenciada atribuída pelo usuário, siga as etapas em Configurar uma identidade gerenciada atribuída pelo usuário para confiar em um provedor de identidade externo.

Use a orientação descrita no Cenário de outro emissor e defina o seguinte:

- Cenário de credenciais federadas: escolha Outro: configure uma identidade gerenciada por um provedor OpenID Connect externo para acessar recursos do Microsoft Azure como este aplicativo.

- URL do emissor: digite

https://accounts.google.com. - Identificador de assunto: insira o ID do agente de serviço gerado quando você criou o conector do Azure do Security Command Center.

- Nome: insira um nome para a credencial federada, por exemplo,

gcp-managed-identity-fic. - Público-alvo: insira

https://cloud.google.com.

Etapa 3: atribuir funções integradas do Microsoft Azure

Siga as etapas em Atribuir funções do Azure usando o portal do Azure para atribuir as seguintes funções integradas do Microsoft Azure à identidade gerenciada atribuída pelo usuário:

- Leitor do Key Vault

- Leitor

- Leitor de dados de blob do Storage

Conceda esses papéis no escopo do grupo de gerenciamento raiz.

Etapa 4: atribuir as funções integradas do Microsoft Entra ID

Siga as etapas em Atribuir funções do Microsoft Entra a usuários para atribuir as seguintes funções integradas do Microsoft Entra ID à identidade gerenciada atribuída pelo usuário:

- Leitores de diretório

- Leitor de segurança

Quando terminar, continue com a seção Concluir a configuração do conector do Azure.

Configurar o Microsoft Azure usando o Terraform

As etapas gerais a seguir descrevem como usar o Terraform para configurar o Microsoft Azure. Este procedimento não é abrangente. Para mais detalhes sobre como usar o Terraform para provisionar recursos, consulte a documentação do Terraform no Azure.

Abra a página Conectar ao Azure que você deixou aberta quando criou o conector do Azure.

Clique em Fazer o download dos modelos do Terraform. Isso faz o download do arquivo

azure_terraform.zipque contém vários arquivos JSON.Faça login no Microsoft Azure e abra o Azure Cloud Shell com BASH ou Azure PowerShell.

Configure o Terraform de acordo com as políticas da organização usando uma das seguintes instruções:

Copie o arquivo

azure_terraform.zippara seu ambiente do Azure Cloud Shell e extraia o conteúdo. Você vai encontrar os seguintes arquivos:main.tf.json,outputs.tf.json,providers.tf.jsonevariables.tf.json.Crie cópias desses arquivos em um diretório separado.

- Crie um diretório para testar o exemplo de código do Terraform e defina-o como o diretório atual.

No diretório recém-criado, crie cópias dos arquivos JSON extraídos com o mesmo nome do arquivo original:

- Crie um arquivo chamado

main.tf.jsone copie e cole o código do arquivomain.tf.jsonextraído. - Crie um arquivo chamado

providers.tf.jsone copie e cole o código do arquivoproviders.tf.jsonextraído. - Crie um arquivo chamado

outputs.tf.jsone copie e cole o código do arquivooutputs.tf.jsonextraído. - Crie um arquivo chamado

variables.tf.jsone copie e cole o código do arquivovariables.tf.jsonextraído.

- Crie um arquivo chamado

Execute o comando a seguir para inicializar a implantação do Terraform.

terraform init -upgradeExecute o comando a seguir para criar um plano de execução.

terraform plan -out main.tfplan -var="resource_group_name=RESOURCE_GROUP_NAME" -var="user_assigned_managed_identity_name=USER_ASSIGNED_MANAGED_IDENTITY_NAME"Substitua:

RESOURCE_GROUP_NAME: o nome do grupo de recursos do Microsoft Azure em que a identidade gerenciada atribuída pelo usuário será criada.USER_ASSIGNED_MANAGED_IDENTITY_NAME: o nome da identidade gerenciada atribuída pelo usuário a ser criada. Se não houver especificação, o valor padrão serágoogle-cloud-managed-identity.

Execute o comando a seguir para aplicar o plano de execução à infraestrutura do Microsoft Azure.

terraform apply main.tfplanContinue com a seção Concluir a configuração do conector do Azure.

Concluir a configuração do conector do Azure

Verifique se você tem as seguintes informações sobre a identidade gerenciada atribuída pelo usuário do Microsoft Azure:

- ID do cliente: o valor de 36 caracteres atribuído à identidade.

- ID do objeto (principal): o valor de 36 caracteres atribuído à identidade.

Para saber como encontrar essas informações, consulte Listar identidades gerenciadas atribuídas pelo usuário.

Abra a página Conectar ao Azure que você deixou aberta quando criou o conector do Azure.

Na seção Detalhes da identidade gerenciada pelo Azure, insira o seguinte:

- ID do cliente da identidade gerenciada: é o ID do cliente.

- ID do objeto da identidade gerenciada: é o ID do objeto (principal).

Clique em Continuar.

Na página Testar conector, clique em Testar conector para verificar se o Security Command Center pode se conectar ao ambiente do Microsoft Azure.

Se a conexão for bem-sucedida,o agente de serviço Google Cloud poderá assumir a identidade gerenciada atribuída pelo usuário do Microsoft Azure e terá as permissões necessárias do Microsoft Azure e do Microsoft Entra. Se a conexão não funcionar, consulte Solução de problemas ao testar a conexão.

Clique em Salvar. A página Conectores é exibida.

O conector começa a verificar e coletar dados das assinaturas e locais do Azure especificados. Pode levar até 24 horas para que os resultados apareçam.

Como resolver erros ao testar a conexão

A seção a seguir descreve os erros que podem ocorrer ao testar a conexão entre o Security Command Center e o Microsoft Azure, além de como resolver cada um deles.

Erro AZURE_ENABLED_SUBSCRIPTIONS_NOT_FOUND

O conector do Azure não encontrou assinaturas ativadas no locatário identificado pelo campo ID do locatário do Azure. Verifique:

- Se a opção Adicionar assinaturas automaticamente estiver selecionada, verifique se o

locatário inclui assinaturas no estado

Enablede que não aparecem no campo Excluir assinaturas do Azure. - Se a opção Adicionar assinaturas individualmente estiver selecionada, verifique se as assinaturas especificadas têm o estado

Enabled.

Erro AZURE_FAILED_TO_ASSUME_MANAGED_IDENTITY

A conexão é inválida porque a identidade gerenciada atribuída pelo usuário do Microsoft Azure não pode ser assumida pelo agente de serviço Google Cloud . Estas podem ser as possíveis causas:

- A identidade gerenciada atribuída pelo usuário especificada na conexão não existe ou a configuração está incorreta.

- A identidade gerenciada atribuída pelo usuário especificada na conexão pode não ter a credencial de identidade federada necessária para confiar no agente de serviço Google Cloud .

Para resolver esse problema, faça o seguinte:

- Revise as configurações ao criar a identidade gerenciada atribuída pelo usuário em um grupo de recursos para garantir que a identidade exista e que a configuração esteja correta.

- Revise as configurações definidas na credencial de identidade federada para garantir que a configuração esteja correta.

Erro AZURE_MANAGED_IDENTITY_MISSING_REQUIRED_PERMISSION

A conexão é inválida porque a identidade gerenciada atribuída pelo usuário do Azure não tem uma função obrigatória do Microsoft Azure ou do Microsoft Entra. A mensagem de erro inclui a função ausente.

Para resolver esse problema, revise as configurações definidas ao configurar as funções integradas do Microsoft Azure e funções integradas do Microsoft Entra para garantir que a configuração esteja correta.

Erro AZURE_MANAGED_IDENTITY_ASSUMPTION_FAILED_AND_MISSING_REQUIRED_PERMISSION

A conexão é inválida porque a identidade gerenciada atribuída pelo usuário do Microsoft Azure não foi assumida pelo agente de serviço Google Cloud e, ao mesmo tempo, não tem algumas das funções necessárias do Microsoft Azure ou do Microsoft Entra.

A mensagem de erro inclui detalhes sobre qual escopo a identidade gerenciada atribuída pelo usuário não conseguiu assumir e quais funções estão faltando.

Para resolver esse problema, faça o seguinte:

- Revise as configurações atribuídas ao criar a identidade gerenciada atribuída pelo usuário em um grupo de recursos para garantir que a identidade na conexão exista e que as configurações estejam corretas.

- Revise as configurações definidas ao configurar as funções integradas do Microsoft Azure e funções integradas do Microsoft Entra para garantir que a configuração esteja correta.

Outras dicas de solução de problemas

A seção a seguir descreve comportamentos e possíveis etapas para resolver o problema.

Uma descoberta é retornada para um recurso excluído do Azure

Depois que um recurso do Azure é excluído, pode levar até 40 horas para que ele seja removido do sistema de inventário de ativos do Security Command Center. Se você optar por resolver uma descoberta excluindo o recurso, ela poderá ser informada dentro desse período porque o recurso ainda não foi removido do sistema de inventário de recursos do Security Command Center.

A seguir

- Se você estiver configurando o Security Command Center Enterprise pela primeira vez, configure outros recursos usando o guia de configuração.

Além disso, você também pode conferir os tópicos a seguir:

- Revise e corrija as descobertas dos dados do Azure.

- Ver recursos relacionados a descobertas no console do Security Operations.

- Confira simulações de caminhos de ataque para recursos do Azure.