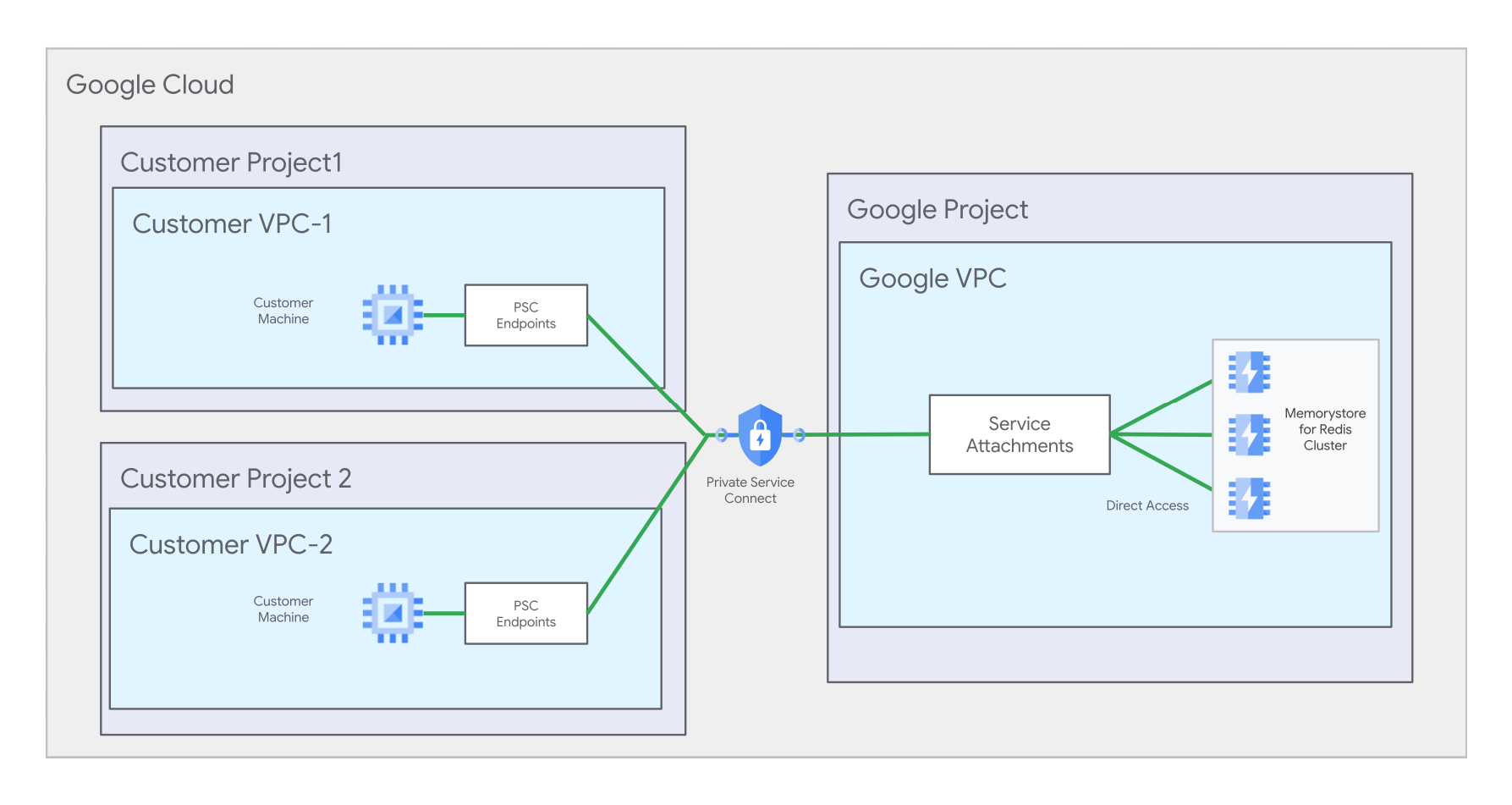

Auf dieser Seite wird beschrieben, wie Sie die Konnektivität für mehrere Virtual Private Cloud-Netzwerke (VPC) für eine vorhandene Memorystore for Redis-Instanz einrichten, für die bereits einige automatisch registrierte Private Service Connect-Verbindungen vorhanden sind. In dieser Anleitung erfahren Sie, wie Sie dazu Private Service Connect-Endpunkte in einem Nutzernetzwerk erstellen, die auf die Dienstanhänge Ihrer Memorystore-Instanz ausgerichtet sind, und die Komponenten bei der Instanz registrieren. Auf dieser Seite wird auch beschrieben, wie Sie Ihren Client über Private Service Connect-Verbindungen mit der Instanz verbinden.

Weitere Informationen zum Einrichten mehrerer VPC-Netzwerke für eine neue Memorystore-Instanz, die nicht mit automatisch registrierten Private Service Connect-Verbindungen bereitgestellt wird, finden Sie unter Mehrere VPC-Netzwerke mit von Nutzern registrierten Private Service Connect-Verbindungen einrichten.

Weitere Informationen zu mehreren VPC-Netzwerkkonfigurationen finden Sie unter Mehrere VPC-Netzwerke.

Zusammenfassung der wichtigsten Schritte

In diesem Abschnitt finden Sie eine Zusammenfassung der wichtigsten Schritte in dieser Anleitung zum Einrichten einer neuen Private Service Connect-Verbindung. Führen Sie zuerst die Schritte unter Vorbereitung aus.

Wichtige Schritte

- Schritt 1: Pfade zu Dienstanhängen notieren

- Schritt 2: Private Service Connect-Verbindungen für Ihr zweites VPC-Netzwerk einrichten und registrieren

- Schritt 3: Clientverbindung einrichten

- Schritt 4: Private Service Connect-Verbindungen löschen

- Schritt 5: Memorystore for Valkey-Instanz löschen

Hinweise

Bevor Sie beginnen, müssen Sie die folgenden IAM-Rollen und Google Cloud Ressourcen haben.

Erforderliche IAM-Rollen

| Beispiel für eine Ressourcen-ID | Ressourcentyp |

|---|---|

roles/memorystore.admin

|

Gewährt vollständige Kontrolle über eine Memorystore for Valkey-Instanz und steuert die Instanz über ihren Lebenszyklus. |

roles/servicedirectory.editor

|

Gewährt die Berechtigung zum Bearbeiten von Service Directory-Ressourcen. Diese Rolle ist zum Erstellen eines Private Service Connect-Endpunkts erforderlich. |

roles/compute.networkAdmin

|

Vollständige Kontrolle über das VPC-Netzwerk, das eine Verbindung zu einer Memorystore-Instanz initiiert. Sie können IP-Adressen, Firewallregeln und Private Service Connect-Endpunkte erstellen und verwalten. Diese Rolle ist zum Erstellen eines Private Service Connect-Endpunkts erforderlich. Wenn Sie mit Private Service Connect eine Verbindung zu einer Memorystore-Instanz von mehreren VPC-Netzwerken aus herstellen, hat jedes Netzwerk möglicherweise einen eigenen Administrator. |

Vorausgesetzte Ressourcen

Bevor Sie mit dieser Anleitung beginnen, erstellen Sie eine Memorystore-Instanz und ein Virtual Private Cloud-Netzwerk. Außerdem benötigen Sie ein Google Cloud Projekt.

Wir empfehlen, diese Ressourcen mit den folgenden IDs und Standorten zu erstellen. Sie können aber auch eigene IDs und Standorte auswählen. In dieser Anleitung wird davon ausgegangen, dass Sie eine Memorystore-Instanz erstellt haben, die zwei automatisch registrierte Private Service Connect-Verbindungen hat.

| Beispiel für eine Ressourcen-ID | Ressourcentyp | Beispiel für einen vollständigen Pfad | Beschreibung |

|---|---|---|---|

my-memorystore-instance

|

Memorystore for Valkey-Instanz | – | In den Beispielbefehlen in diesem Tutorial steht dieser Wert für Ihre vorhandene Instanz, die bereits eine automatisch registrierte Private Service Connect-Verbindung in Netzwerk 1 hat. |

my-network-1

|

VPC-Netzwerk |

projects/my-project-1/global/networks/my-network-1

|

Ihr Memorystore hat eine automatisch registrierte Private Service Connect-Verbindung in diesem Netzwerk |

my-project-1

|

Google Cloud -Projekt | – | Ihre Memorystore-Instanz befindet sich in diesem Projekt |

In dieser Anleitung verwenden Sie die folgenden Ressourcen, um zwei Private Service Connect-Verbindungen im VPC-Netzwerk 2 zu erstellen:

| Beispiel für eine Ressourcen-ID | Ressourcentyp | Beispiel für einen vollständigen Pfad | Beschreibung |

|---|---|---|---|

my-project-2

|

Google Cloud -Projekt | – | In dieser Anleitung erstellen Sie in diesem Projekt das zweite Netzwerk und das zweite Subnetzwerk. Das zweite Netzwerk und das zweite Subnetz können sich jedoch im selben Projekt wie das erste Netzwerk befinden. |

my-network-2

|

VPC-Netzwerk |

projects/my-project-2/global/networks/my-network-2

|

In dieser Anleitung erstellen Sie zwei Private Service Connect-Endpunkte in diesem Netzwerk. |

my-subnet-2

|

VPC-Subnetz |

projects/my-project-2/regions/us-central1/subnetworks/my-subnet-2

|

In dieser Anleitung reservieren Sie zwei IP-Adressen in diesem Subnetz. |

APIs aktivieren

Aktivieren Sie die folgenden APIs, die für die Verwaltung von Compute Engine-Netzwerken, Memorystore for Redis und Private Service Connect-Ressourcen erforderlich sind.

gcloud

Führen Sie die folgenden Befehle aus, um die APIs in Projekt 2 zu aktivieren:

gcloud services enable --project=PROJECT_2_ID compute.googleapis.com gcloud services enable --project=PROJECT_2_ID memorystore.googleapis.com gcloud services enable --project=PROJECT_2_ID servicedirectory.googleapis.com

Schritt 1: Pfade zu Anhängen des Dienstes notieren

Notieren Sie sich die beiden URIs der Dienstanhänge für Ihre Memorystore-Instanz. Mit diesen URIs für Dienstanhänge können Sie neue Private Service Connect-Verbindungen einrichten.

gcloud

Suchen Sie nach dem Feld pscServiceAttachments, um zusammenfassende Informationen zu einer Instanz mit aktiviertem Private Service Connect aufzurufen. Dieses Feld enthält die beiden URIs, die auf die Dienstanhänge der Instanz verweisen. Verwenden Sie den Befehl gcloud memorystore instances describe, um diese Informationen aufzurufen:

gcloud memorystore instances describe INSTANCE_ID --project=PROJECT_1_ID --location=REGION_ID

Ersetzen Sie Folgendes:

- INSTANCE_ID ist der Name Ihrer Memorystore-Instanz.

- PROJECT_1_ID ist die ID von Projekt 1, das die Memorystore-Instanz enthält.

- REGION_ID ist die ID der Region, in der sich Ihre Memorystore-Instanz befindet.

Im Folgenden sehen Sie eine Beispielausgabe für diesen Befehl:

gcloud memorystore instances describe my-memorystore-instance \ --project=my-project-1 --location=us-central1 ... pscServiceAttachments: - connectionType: CONNECTION_TYPE_DISCOVERY serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa - serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Schritt 2: Private Service Connect-Verbindungen für Ihr zweites VPC-Netzwerk einrichten und registrieren

In diesem Abschnitt erfahren Sie, wie Sie die beiden Private Service Connect-Verbindungen einrichten, die für Ihr zweites VPC-Netzwerk erforderlich sind.

Private Service Connect-Endpunkte für Netzwerk 2 erstellen

In diesem Abschnitt wird erläutert, welche Schritte Sie ausführen müssen, um zwei Private Service Connect-Endpunkte in Netzwerk 2 zu erstellen.

IP-Adressen für Netzwerk 2 reservieren

Reservieren Sie als Nächstes zwei IP-Adressen in Netzwerk 2.

IP-Adresse 1 reservieren

gcloud

Führen Sie den Befehl gcloud compute addresses create aus, um die IP-Adresse 1 zu reservieren:

gcloud compute addresses create IP_ADDRESS_1_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_1 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Ersetzen Sie Folgendes:

- IP_ADDRESS_1_ID ist die ID, die Sie Ihrer IP-Adresse zuweisen.

- PROJECT_2_ID ist die ID von Projekt 2.

- IP_ADDRESS_1 ist eine IP-Adresse Ihrer Wahl aus dem Bereich

SUBNET_2_ID, den Sie im Rahmen der Voraussetzungsressourcen reserviert haben. - REGION_ID ist die Region, in der sich Ihre Memorystore-Instanz befindet.

- SUBNET_2_ID ist die ID des Subnetzwerks, das Sie in Projekt 2 in Netzwerk 2 im Rahmen der Voraussetzungsressourcen reserviert haben.

Beispiel:

gcloud compute addresses create my-ip-address-1 \ --project=my-project-1 \ --addresses=10.142.0.10 \ --region=us-central1 \ --subnet=projects/my-project-1/regions/us-central1/subnetworks/my-subnet-1 \ --purpose=GCE_ENDPOINT

IP-Adresse 2 reservieren

gcloud

Führen Sie den Befehl gcloud compute addresses create aus, um IP-Adresse 2 zu reservieren:

gcloud compute addresses create IP_ADDRESS_2_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_2 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Ersetzen Sie Folgendes:

- IP_ADDRESS_2_ID ist die ID, die Sie Ihrer IP-Adresse zuweisen.

- PROJECT_2_ID ist die ID von Projekt 2.

- IP_ADDRESS_2 ist eine IP-Adresse Ihrer Wahl aus dem Bereich

SUBNET_2_ID, den Sie im Rahmen der Voraussetzungsressourcen reserviert haben. - REGION_ID ist die Region, in der sich Ihre Memorystore-Instanz befindet.

- SUBNET_2_ID ist die ID des Subnetzwerks, das Sie im Rahmen der Voraussetzungsressourcen in Netzwerk 2 in Projekt 2 reserviert haben.

Weiterleitungsregeln für Netzwerk 2 hinzufügen

Erstellen Sie als Nächstes Weiterleitungsregeln, die die IP-Adressen mit den Dienstanhängen der Memorystore-Instanz verbinden.

Weiterleitungsregel 1 für IP 1 hinzufügen

gcloud

Führen Sie den Befehl gcloud compute forwarding-rules create aus, um eine Weiterleitungsregel für IP 1 hinzuzufügen:

gcloud compute forwarding-rules create FORWARDING_RULE_1_NAME \ --address=IP_ADDRESS_1_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_1 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Ersetzen Sie Folgendes:

- FORWARDING_RULE_1_NAME ist der Name der Weiterleitungsregel, die Sie erstellen.

- IP_ADDRESS_1_ID ist die ID der IP-Adresse, die Sie im Abschnitt IP-Adressen reservieren reserviert haben.

- NETWORK_2_ID ist die ID Ihres zweiten Netzwerks.

- REGION_ID ist die Region, in der sich Ihre Memorystore-Instanz befindet.

- SERVICE_ATTACHMENT_1 ist der erste Dienstanhang, den Sie unter Pfade zu Dienstanhängen notieren notiert haben.

- PROJECT_2_ID ist Ihr zweites Projekt.

Beispiel:

gcloud compute forwarding-rules create my-forwarding-rule-1 \ --address=my-ip-address-1 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa \ --project=my-project-2 \ --allow-psc-global-access

Weiterleitungsregel 2 für IP 2 hinzufügen

gcloud

Führen Sie den Befehl gcloud compute forwarding-rules create aus, um eine Weiterleitungsregel für IP 2 hinzuzufügen:

gcloud compute forwarding-rules create FORWARDING_RULE_2_NAME \ --address=IP_ADDRESS_2_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_2 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Ersetzen Sie Folgendes:

- FORWARDING_RULE_2_NAME ist der Name der Weiterleitungsregel, die Sie erstellen.

- IP_ADDRESS_2_ID ist die ID der IP-Adresse, die Sie im Abschnitt IP-Adressen reservieren reserviert haben.

- NETWORK_2_ID ist die ID Ihres zweiten Netzwerks.

- REGION_ID ist die Region, in der sich Ihre Memorystore-Instanz befindet.

- SERVICE_ATTACHMENT_2 ist der zweite Dienstanhang, den Sie unter Pfade zu Dienstanhängen notieren notiert haben.

- PROJECT_2_ID ist Ihr zweites Projekt.

Beispiel:

gcloud compute forwarding-rules create my-forwarding-rule-2 \ --address=my-ip-address-2 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa-2 \ --project=my-project-2 \ --allow-psc-global-access

Private Service Connect-Verbindungen mit Ihrer Memorystore-Instanz für Netzwerk 2 registrieren

In diesem Abschnitt wird beschrieben, wie Sie Private Service Connect-Verbindungen bei Ihrer Memorystore-Instanz registrieren. Zuerst müssen Sie die Verbindungs- und Projekt-IDs Ihrer Weiterleitungsregeln abrufen.

Aktivieren Sie dann die Verbindung, indem Sie die Private Service Connect-Verbindungsinformationen bei Ihrer Memorystore-Instanz registrieren.

Verbindungs-IDs und Projekt-IDs der Weiterleitungsregel für Netzwerk 2 abrufen

Rufen Sie als Nächstes den pscConnectionId-Wert für jede Weiterleitungsregel ab. Notieren Sie sich die Werte.

Private Service Connect-Verbindungs-ID 1 abrufen

gcloud

Führen Sie den Befehl gcloud compute forwarding-rules describe aus, um den Wert pscConnectionId und andere Zusammenfassungsinformationen zur Weiterleitungsregel aufzurufen:

gcloud compute forwarding-rules describe FORWARDING_RULE_1_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Ersetzen Sie Folgendes:

- FORWARDING_RULE_1_NAME ist der Name Ihrer ersten Weiterleitungsregel.

- PROJECT_2_ID ist die ID des Projekts, Google Cloud das die Weiterleitungsregel enthält.

Das folgende Beispiel zeigt eine Beispielausgabe für diesen Befehl.

gcloud compute forwarding-rules describe my-forwarding-rule-1 \ --project=my-project-2 \ --region=us-central1 ... pscConnectionId: '94710983646969729'

Private Service Connect-Verbindungs-ID abrufen 2

gcloud

Führen Sie den Befehl gcloud compute forwarding-rules describe aus, um den Wert pscConnectionId und andere Zusammenfassungsinformationen zur Weiterleitungsregel aufzurufen:

gcloud compute forwarding-rules describe FORWARDING_RULE_2_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Ersetzen Sie Folgendes:

- FORWARDING_RULE_2_NAME ist der Name Ihrer zweiten Weiterleitungsregel.

- PROJECT_2_ID ist die ID des Projekts, Google Cloud das die Weiterleitungsregel enthält.

Verbindungsinformationen für VPC-Netzwerk 2 registrieren

gcloud

Um jede Private Service Connect-Verbindung zu registrieren, geben Sie die Private Service Connect-Verbindungs-ID, die IP-Adresse, den Netzwerkpfad, den Pfad/URI der Weiterleitungsregel und den Zieldienstanhang an. Führen Sie dazu den Befehl gcloud memorystore instances update --add-endpoints aus:

gcloud memorystore instances update INSTANCE_ID \

--location=REGION_ID \

--project=PROJECT_1_ID \

--add-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"PSC_CONNECTION_1_ID","ipAddress":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","serviceAttachment":"SERVICE_ATTACHMENT_1"}}, {"pscConnection":{"pscConnectionId":"PSC_CONNECTION_2_ID","ipAddress":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","serviceAttachment":"SERVICE_ATTACHMENT_2"}}]}]'

Ersetzen Sie Folgendes:

- INSTANCE_ID ist die ID Ihrer Memorystore for Valkey-Instanz.

- REGION_ID ist die ID der Region, in der sich Ihre Memorystore-Instanz befindet.

- PROJECT_1_ID ist die ID von Projekt 1, in dem sich Ihre Memorystore-Instanz befindet.

- PROJECT_2_ID ist die ID von Projekt 2.

- PSC_CONNECTION_1_ID ist die Private Service Connect-Verbindung 1, die Sie beim Abrufen der Verbindungs-IDs der Weiterleitungsregel für Netzwerk 2 notiert haben.

- IP_ADDRESS_1 ist die Adresse der ersten IP-Adresse, die Sie reserviert haben.

- NETWORK_2_ID ist die ID von Netzwerk 2.

- FORWARDING_RULE_1_NAME ist der Name der ersten Weiterleitungsregel, die Sie erstellt haben.

- SERVICE_ATTACHMENT_1 ist der erste Dienstanhang, mit dem

FORWARDING RULE_1_NAMEverbunden ist. - PSC_CONNECTION_2_ID ist die Private Service Connect-Verbindung 2, die Sie bei der Abfrage der Verbindungs-ID der Weiterleitungsregel für Netzwerk 2 notiert haben.

- IP_ADDRESS_2 ist die Adresse der zweiten IP-Adresse, die Sie reserviert haben.

- FORWARDING_RULE_2_NAME ist der Name der zweiten Weiterleitungsregel, die Sie erstellt haben.

- SERVICE_ATTACHMENT_2 ist Ihr zweiter Dienstanhang, mit dem

FORWARDING_RULE_2_NAMEverbunden ist.

Beispiel:

gcloud memorystore instances update my-instance \

--location=us-central-1 \

--project=my-project-1 \

--add-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"94710983646969729","ipAddress":"10.142.0.10","network":"projects/my-project-2/global/networks/my-network-2","forwardingRule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-1","serviceAttachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa"}}, {"pscConnection":{"pscConnectionId":"86510983646969993","ipAddress":"10.142.0.12","network":"projects/my-project-2/global/networks/my-network-2","forwardingRule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-2","serviceAttachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2"}}]}]'

Schritt 3: Clientverbindung einrichten

In diesem Abschnitt wird beschrieben, wie Sie Ihren Client für die Verbindung zu den Netzwerken in diesem Leitfaden konfigurieren.

Informationen zum Verbindungsendpunkt notieren

Notieren Sie sich als Nächstes zwei IP-Adressen. Die erste ist die IP-Adresse der Erkennungsverbindung Ihrer automatisch registrierten Private Service Connect-Verbindung. Sie wird nach dem Feld discoveryEndpoints: aufgeführt.

Die IP-Adresse der Erkennungsverbindung Ihrer vom Nutzer registrierten Private Service Connect-Verbindung ist im Abschnitt Endpoints:connections:pscConnection aufgeführt. Diese IP-Adresse entspricht dem Feld CONNECTION_TYPE_DISCOVERY.

gcloud

Wenn Sie Informationen zu den Private Service Connect-Verbindungsendpunkten für Ihre Netzwerke aufrufen möchten, führen Sie den Befehl gcloud memorystore instances describe aus:

gcloud memorystore instances describe INSTANCE_ID \ --location=REGION_ID \ --project=PROJECT_1_ID

Notieren Sie sich die IP-Adressen:

endpoints:

- connections:

- pscAutoConnection:

address: 10.128.0.55

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-1/global/networks/my-network-2

projectId: my-project-1

pscConnectionId: '24710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscAutoConnection:

address: 10.128.0.56

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-1/global/networks/my-network-2

projectId: my-project-1

pscConnectionId: '26510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

- connections:

- pscConnection:

address: 10.142.0.10

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-2/global/networks/my-network-2

projectId: my-network-2

pscConnectionId: '94710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscConnection:

address: 10.142.0.12

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-2/global/networks/my-network-2

projectId: my-project-2

pscConnectionId: '86510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

In der vorherigen Ausgabe sind die Werte der IP-Adressen der Private Service Connect-Verbindungen für die Suche, die Sie sich notieren sollten, 10.128.0.55 (automatisch registriert) und 10.142.0.10 (vom Nutzer registriert).

Client konfigurieren

Konfigurieren Sie den Client dann so:

Konfigurieren Sie Clientverbindungen in Netzwerk 1 mit der Discovery-IP für Netzwerk 1. In dieser Anleitung ist das die IP-Adresse, die Sie im Abschnitt

endpoints:im Verbindungseintrag für Netzwerk 1 notiert haben und die dem WertCONNECTION_TYPE_DISCOVERYentspricht.Konfigurieren Sie Clientverbindungen in Netzwerk 2 mit der Discovery-IP in Netzwerk 2. In dieser Anleitung ist das die IP-Adresse, die Sie im Verbindungseintrag des Abschnitts

endpointsfür Netzwerk 2 notiert haben und die dem WertCONNECTION_TYPE_DISCOVERYentspricht.

Eine Anleitung zum Herstellen einer Verbindung zu einer Memorystore-Instanz finden Sie unter Verbindung über eine Compute Engine-VM mit valkey-cli herstellen.

Schritt 4: Private Service Connect-Verbindungen löschen

Bevor Sie Ihre Memorystore-Instanz löschen können, müssen Sie alle vom Nutzer registrierten Private Service Connect-Verbindungen löschen, die mit der Instanz verknüpft sind. Dazu müssen Sie die Weiterleitungsregeln löschen und die in dieser Anleitung eingerichteten Endpunkte abmelden.

Optional können Sie die reservierten IP-Adressen löschen, um sie für die zukünftige Verwendung freizugeben.

Weiterleitungsregeln löschen

In diesem Abschnitt erfahren Sie, wie Sie die Weiterleitungsregeln löschen, die Sie zuvor in dieser Anleitung erstellt haben.

Weiterleitungsregel 1 löschen

gcloud

Führen Sie den Befehl gcloud compute forwarding-rules delete aus, um eine Weiterleitungsregel zu löschen:

gcloud compute forwarding-rules delete FORWARDING_RULE_1_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Ersetzen Sie Folgendes:

- FORWARDING_RULE_1_NAME ist der Name Ihrer ersten Weiterleitungsregel.

- PROJECT_2_ID ist die ID von Projekt 2.

Weiterleitungsregel 2 löschen

gcloud

Führen Sie den Befehl gcloud compute forwarding-rules delete aus, um eine Weiterleitungsregel zu löschen:

gcloud compute forwarding-rules delete FORWARDING_RULE_2_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Ersetzen Sie Folgendes:

- FORWARDING_RULE_2_NAME ist der Name Ihrer zweiten Weiterleitungsregel.

- PROJECT_2_ID ist die ID von Projekt 2.

Private Service Connect-Endpunkte für VPC-Netzwerk 2 unregisterieren

In diesem Abschnitt erfahren Sie, wie Sie die Registrierung der Private Service Connect-Endpunkte aufheben, die Sie früher in diesem Leitfaden registriert haben.

Endpunkte für VPC-Netzwerk 2 unregister

gcloud

Wenn Sie die Endpunktinformationen bei der Memorystore-Instanz abmelden möchten, führen Sie den Befehl gcloud memorystore instances update --remove-endpoints aus:

gcloud memorystore instances update INSTANCE_ID \

--location=REGION_ID \

--project=PROJECT_1_ID \

--remove-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"PSC_CONNECTION_1_ID","ipAddress":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","serviceAttachment":"SERVICE_ATTACHMENT_1"}}, {"pscConnection":{"pscConnectionId":"PSC_CONNECTION_2_ID","ipAddress":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","serviceAttachment":"SERVICE_ATTACHMENT_2"}}]}]'

Ersetzen Sie Folgendes:

- INSTANCE_ID ist die ID der Instanz, für die Sie Endpunkte abmelden.

- PROJECT_1_ID ist die ID von Projekt 1, in dem sich Ihre Memorystore-Instanz befindet.

- REGION_ID ist die ID der Region, in der sich Ihre Memorystore-Instanz befindet.

- PSC_CONNECTION_1_ID ist die Private Service Connect-Verbindung 1, die Sie beim Abrufen der Verbindungs-IDs der Weiterleitungsregel für Netzwerk 2 notiert haben.

- IP_ADDRESS_1 ist die Adresse der ersten IP-Adresse, die Sie reserviert haben.

- NETWORK_2_ID ist die ID von Netzwerk 2.

- FORWARDING_RULE_1_NAME ist der Name der ersten Weiterleitungsregel, die Sie erstellt haben.

- SERVICE_ATTACHMENT_1 ist der erste Dienstanhang, mit dem

FORWARDING RULE_1_NAMEverbunden ist. - PSC_CONNECTION_2_ID ist die Private Service Connect-Verbindung 2, die Sie bei der Abfrage der Verbindungs-ID der Weiterleitungsregel für Netzwerk 2 notiert haben.

- IP_ADDRESS_2 ist die Adresse der zweiten IP-Adresse, die Sie reserviert haben.

- FORWARDING_RULE_2_NAME ist der Name der zweiten Weiterleitungsregel, die Sie erstellt haben.

- SERVICE_ATTACHMENT_2 ist Ihr zweiter Dienstanhang, mit dem

FORWARDING_RULE_2_NAMEverknüpft ist.

Schritt 5: Memorystore for Valkey-Instanz löschen

Optional können Sie Ihre Memorystore-Instanz löschen. Bevor Sie Ihre Memorystore-Instanz jedoch löschen können, müssen Sie Ihre Private Service Connect-Endpunkte abmelden.

gcloud

Führen Sie den Befehl gcloud memorystore instances delete aus, um die Memorystore for Redis-Instanz zu löschen:

gcloud memorystore instances delete INSTANCE_ID \ --location=REGION_ID \ --project=PROJECT_1_ID

Ersetzen Sie Folgendes:

- INSTANCE_ID ist die ID Ihrer Instanz.

- REGION_ID ist die ID der Region, in der sich Ihre Memorystore-Instanz befindet.

- PROJECT_1_ID ist die ID von Projekt 1. Das Projekt, in dem sich die Memorystore-Instanz befindet.