Topik ini menunjukkan cara mengimpor kunci kriptografi ke Cloud HSM atau Cloud Key Management Service sebagai versi kunci baru.

Untuk mengetahui detail selengkapnya tentang mengimpor kunci, termasuk batasan dan pembatasan, lihat impor kunci.

Anda dapat menyelesaikan langkah-langkah dalam topik ini dalam waktu 5 hingga 10 menit, tidak termasuk langkah-langkah Sebelum Anda memulai. Menggabungkan kunci secara manual akan menambah kompleksitas tugas.

Sebelum memulai

Sebaiknya buat project baru untuk menguji fitur ini, agar lebih mudah dibersihkan setelah pengujian dan untuk memastikan Anda memiliki izin Identity and Access Management (IAM) yang memadai untuk mengimpor kunci.

Sebelum dapat mengimpor kunci, Anda harus menyiapkan project, sistem lokal, dan kunci itu sendiri.

Menyiapkan project

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the required API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Jika Anda menggunakan penyedia identitas (IdP) eksternal, Anda harus login ke gcloud CLI dengan identitas gabungan Anda terlebih dahulu.

-

Untuk melakukan inisialisasi gcloud CLI, jalankan perintah berikut:

gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the required API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Jika Anda menggunakan penyedia identitas (IdP) eksternal, Anda harus login ke gcloud CLI dengan identitas gabungan Anda terlebih dahulu.

-

Untuk melakukan inisialisasi gcloud CLI, jalankan perintah berikut:

gcloud init -

Pengguna yang melakukan impor memerlukan izin IAM berikut untuk membuat key ring, kunci, dan tugas impor. Jika pengguna bukan pemilik project, Anda dapat menetapkan kedua peran bawaan berikut kepada pengguna:

roles/editorroles/cloudkms.importer

Untuk mengetahui informasi selengkapnya tentang peran dan izin IAM yang tersedia untuk Cloud KMS, lihat Izin dan peran.

- Jika Anda ingin mengizinkan Google Cloud CLI untuk mengenkapsulasi kunci Anda secara otomatis sebelum mengirimkannya ke Google Cloud, Anda harus menginstal library kriptografi Pyca di sistem lokal Anda. Library Pyca digunakan oleh tugas impor yang menggabungkan dan melindungi kunci secara lokal sebelum mengirimkannya ke Google Cloud.

- Jika Anda ingin menggabungkan kunci secara manual, Anda harus mengonfigurasi OpenSSL untuk penggabungan kunci manual.

Tingkat perlindungan menunjukkan apakah kunci tetap ada di software, di HSM, atau di sistem pengelolaan kunci eksternal. Materi utama tidak dapat dipindahkan dari satu lingkungan penyimpanan ini ke lingkungan penyimpanan lainnya. Semua versi kunci memiliki tingkat perlindungan yang sama.

Tujuan menunjukkan apakah versi kunci digunakan untuk enkripsi simetris, enkripsi asimetris, atau penandatanganan asimetris. Tujuan kunci membatasi kemungkinan algoritma yang dapat digunakan untuk membuat versi kunci tersebut. Semua versi kunci memiliki tujuan yang sama.

Di konsol Google Cloud , buka halaman Key Management.

Klik Create key ring.

Di kolom Key ring name, masukkan nama untuk key ring.

Di bagian Jenis lokasi, pilih jenis lokasi dan lokasi.

Klik Buat. Halaman Buat kunci akan terbuka.

Di kolom Key name, masukkan nama untuk kunci Anda.

Untuk Tingkat perlindungan, pilih Software atau HSM, lalu klik Lanjutkan.

Untuk Materi utama, pilih Kunci yang diimpor, lalu klik Lanjutkan. Tindakan ini mencegah pembuatan versi kunci awal.

Tetapkan Tujuan dan Algoritma untuk kunci, lalu klik Lanjutkan.

Opsional: Jika Anda ingin kunci ini hanya berisi versi kunci yang diimpor, pilih Batasi versi kunci hanya untuk impor. Hal ini mencegah Anda membuat versi kunci baru secara tidak sengaja di Cloud KMS.

Opsional: Untuk kunci yang diimpor, rotasi otomatis dinonaktifkan secara default. Untuk mengaktifkan rotasi otomatis, pilih nilai dari kolom Periode rotasi kunci.

Jika Anda mengaktifkan rotasi otomatis, versi kunci baru akan dibuat di Cloud KMS, dan versi kunci yang diimpor tidak akan lagi menjadi versi kunci default setelah rotasi.

Klik Buat.

Buat key ring target. Jika Anda ingin mengimpor ke kunci Cloud HSM, pilih lokasi yang mendukung Cloud HSM.

gcloud kms keyrings create KEY_RING \ --location LOCATION

Anda dapat mempelajari lebih lanjut cara membuat key ring.

Buat kunci target.

- Tentukan tujuan kunci.

- Mencegah pembuatan versi awal menggunakan

flag

--skip-initial-version-creation. - Opsional: Cegah pembuatan versi baru di

Cloud KMS menggunakan flag

--import-only. - Opsional: Jangan tentukan kebijakan rotasi. Jika Anda mengaktifkan rotasi otomatis, versi kunci baru akan dibuat di Cloud KMS, dan versi kunci yang diimpor tidak akan lagi menjadi versi kunci default setelah rotasi. Anda tidak boleh menentukan kebijakan rotasi jika Anda menentukan flag

--import-only.

gcloud kms keys create KEY_NAME \ --location LOCATION \ --keyring KEY_RING \ --purpose PURPOSE \ --skip-initial-version-creation \ --import-only

Anda dapat mempelajari lebih lanjut cara membuat kunci Cloud KMS atau kunci Cloud HSM.

Buat key ring baru:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings?keyRingId=KEY_RING" \ --request "POST" \ --header "authorization: Bearer TOKEN" \ --header "content-type: application/json" \ --header "x-goog-user-project: PROJECT_ID" \ --data "{}"Lihat dokumentasi API

KeyRing.createuntuk mengetahui informasi selengkapnya.Buat kunci kosong khusus impor:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/cryptoKeys?cryptoKeyId=KEY_NAME&skipInitialVersionCreation=true&importOnly=true" \ --request "POST" \ --header "authorization: Bearer TOKEN" \ --header "content-type: application/json" \ --header "x-goog-user-project: PROJECT_ID" \ --data "{"purpose":"PURPOSE", "versionTemplate":{"protectionLevel":"PROTECTION_LEVEL","algorithm":"ALGORITHM"}}"Lihat dokumentasi API

CryptoKey.createuntuk mengetahui informasi selengkapnya.Buka halaman Key Management di konsol Google Cloud .

Klik nama key ring target.

Tetapkan Tingkat perlindungan ke Software atau HSM. Gunakan tingkat perlindungan yang sama dengan yang Anda tetapkan untuk kunci target.

Klik Buat tugas impor.

Di kolom Nama, masukkan nama untuk tugas impor Anda.

Dari dropdown Metode impor, tetapkan metode impor ke RSA 3072 bit atau RSA 4096 bit.

Klik Buat.

- Gunakan key ring dan lokasi yang sama dengan kunci target.

- Tetapkan tingkat perlindungan ke

softwareatauhsm. - Tetapkan metode impor ke

rsa-oaep-3072-sha1-aes-256rsa-oaep-4096-sha1-aes-256,rsa-oaep-3072-sha256-aes-256,rsa-oaep-4096-sha256-aes-256,rsa-oaep-3072-sha256, ataursa-oaep-4096-sha256. - IMPORT_METHOD: metode penggabungan kunci yang didukung.

- PROTECTION_LEVEL: tingkat perlindungan versi kunci yang diimpor oleh tugas impor ini.

Buka halaman Key Management di konsol Google Cloud .

Klik nama key ring yang berisi tugas impor Anda.

Klik tab Pekerjaan Impor di bagian atas halaman.

Status akan terlihat di bagian Status di samping nama tugas impor Anda.

- Berikan izin

importjobs.createhanya kepada administrator utama. - Berikan izin

importjobs.useToImportuntuk tugas impor tertentu kepada operator yang akan menggunakan tugas tersebut untuk mengimpor kunci. - Saat membuat tugas impor, tentukan tingkat perlindungan dan algoritma untuk versi kunci yang diimpor menggunakan tugas tersebut.

Kunci dengan tujuan

ENCRYPT_DECRYPTmenggunakan algoritmagoogle-symmetric-encryptiondan memiliki panjang 32.Kunci dengan tujuan

ASYMMETRIC_DECRYPTatauASYMMETRIC_SIGNmendukung berbagai algoritma dan panjang.Tujuan kunci tidak dapat diubah setelah kunci dibuat, tetapi versi kunci berikutnya dapat dibuat dengan panjang yang berbeda dari versi kunci awal.

Buka halaman Key Management di Google Cloud console.

Klik nama key ring yang berisi tugas impor Anda. Kunci target ditampilkan, bersama dengan kunci lain pada gantungan kunci.

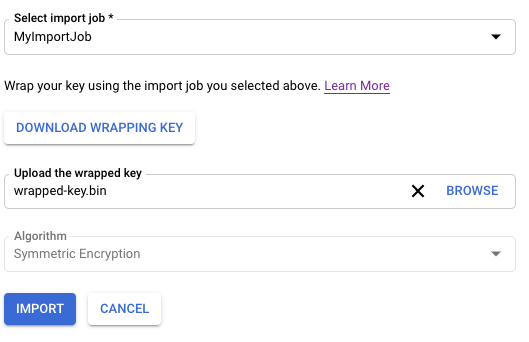

Klik nama kunci target, lalu klik Impor versi kunci.

Pilih tugas impor Anda dari dropdown Pilih tugas impor.

Di pemilih Upload kunci gabungan, pilih kunci yang telah Anda gabungkan.

Jika Anda mengimpor kunci asimetris, pilih algoritma dari dropdown Algoritma. Halaman Import key version Anda akan terlihat mirip dengan:

Klik Import.

IMPORT_JOB_ID: nama lengkap resource tugas impor yang sesuai.

ALGORITHM:

algorithmdari kunci yang diimpor, yang berjenisCryptoKeyVersionAlgorithm.WRAPPED_KEY: kunci yang digabungkan secara manual dalam format base64.

Buka halaman Key Management di Google Cloud console.

Klik nama key ring yang berisi tugas impor Anda.

Klik tab Pekerjaan Impor di bagian atas halaman.

Status akan terlihat di bagian Status di samping nama tugas impor Anda.

CryptoKeyVersionsyang sebelumnya diimpor dapat diimpor ulang.- Materi kunci yang diimpor ulang harus sama persis dengan materi kunci asli jika versi sebelumnya berhasil diimpor.

CryptoKeyVersionsyang dihapus sebelum rilis fitur ini tidak dapat diimpor ulang. Kolomreimport_eligibledariCryptoKeyVersionadalahtruejika versi memenuhi syarat untuk diimpor ulang danfalsejika tidak.Buka halaman Key Management di konsol Google Cloud .

Klik nama key ring yang berisi kunci yang versi kuncinya akan Anda impor ulang.

Klik kunci yang versi kuncinya ingin Anda impor ulang.

Klik tiga titik di samping versi kunci yang ingin Anda impor ulang.

Pilih Impor ulang versi kunci

Pilih tugas impor Anda dari dropdown Pilih tugas impor.

Di pemilih Upload kunci gabungan, pilih kunci yang telah Anda gabungkan. Kunci ini harus cocok dengan materi kunci asli.

Klik Impor Ulang.

Impor ulang versi kunci menggunakan materi kunci asli.

gcloud kms keys versions import \ --location LOCATION \ --keyring KEY_RING \ --key KEY_NAME \ --version KEY_VERSION \ --algorithm ALGORITHM \ --import-job IMPORT_JOB \ --target-key-file PATH_TO_KEY \

Di isi permintaan metode

cryptoKeyVersions.import, tetapkan kolomcryptoKeyVersionke nama versi kunci dari versi yang diimpor. Ini harus berupa turunan dari kunci kripto.Di isi permintaan, tetapkan kolom

algorithmke algoritma kunci yang diimpor. Nilai ini harus cocok dengan algoritma versi kunci asli. KolomalgorithmberjenisCryptoKeyVersionAlgorithm.Di isi permintaan, tetapkan kolom

wrappedKeyMaterialke materi utama yang telah Anda bungkus.Panggil metode

cryptoKeyVersions.import. ResponscryptoKeyVersions.importberjenisCryptoKeyVersion. Jika kunci berhasil diimpor, statusnya adalahENABLEDdan Anda dapat menggunakannya di Cloud KMS.- Verifikasi kunci yang diimpor. Setelah Anda mengonfirmasi bahwa materi kunci yang diimpor identik dengan kunci asli, Anda dapat menggunakan kunci tersebut untuk penandatanganan atau untuk melindungi data.

- Memecahkan masalah impor kunci yang gagal.

Menyiapkan sistem lokal

Siapkan sistem lokal dengan memilih salah satu opsi berikut. Pembungkusan kunci otomatis direkomendasikan untuk sebagian besar pengguna.

Menyiapkan kunci

Verifikasi bahwa algoritma dan panjang kunci Anda didukung. Algoritma yang diizinkan untuk kunci bergantung pada apakah kunci tersebut digunakan untuk enkripsi simetris, enkripsi asimetris, atau penandatanganan asimetris, serta apakah kunci tersebut disimpan dalam software atau HSM. Anda menentukan algoritma kunci sebagai bagian dari permintaan impor.

Secara terpisah, Anda juga harus memverifikasi cara kunci dienkode, dan melakukan penyesuaian jika perlu.

Berikut ini tidak dapat diubah untuk versi kunci setelah dibuat atau diimpor:

Jika Anda tidak memiliki kunci untuk diimpor, tetapi ingin memvalidasi prosedur untuk mengimpor kunci, Anda dapat membuat kunci simetris di sistem lokal, menggunakan perintah berikut:

openssl rand 32 > ${HOME}/test.bin

Gunakan kunci ini hanya untuk pengujian. Kunci yang dibuat dengan cara ini mungkin tidak sesuai untuk penggunaan produksi.

Jika Anda perlu menggabungkan kunci secara manual, lakukan hal tersebut sebelum melanjutkan prosedur dalam topik ini.

Buat kunci target dan key ring

Kunci Cloud KMS adalah objek penampung yang berisi nol atau lebih versi kunci. Setiap versi kunci berisi kunci kriptografis.

Saat Anda mengimpor kunci ke Cloud KMS atau Cloud HSM, kunci yang diimpor akan menjadi versi kunci baru pada kunci Cloud KMS atau Cloud HSM yang ada. Di bagian lain topik ini, kunci ini disebut sebagai kunci target. Kunci target harus ada sebelum Anda dapat mengimpor materi kunci ke dalamnya.

Mengimpor versi kunci tidak akan memengaruhi versi kunci yang ada. Namun, Sebaiknya buat kunci kosong saat menguji impor kunci. Kunci kosong tidak memiliki versi, tidak aktif, dan tidak dapat digunakan.

Anda dapat secara opsional menentukan bahwa kunci yang baru dibuat hanya boleh berisi versi yang diimpor, yang mencegah pembuatan versi baru secara tidak sengaja di Cloud KMS.

Kunci ada di key ring; dalam topik ini, key ring ini disebut sebagai target key ring. Lokasi key ring target menentukan lokasi tempat materi kunci tersedia setelah diimpor. Kunci Cloud HSM tidak dapat dibuat atau diimpor di beberapa lokasi. Setelah dibuat, kunci tidak dapat dipindahkan ke gantungan kunci atau lokasi lain.

Ikuti langkah-langkah berikut untuk membuat kunci kosong pada key ring baru menggunakan Google Cloud CLI atau konsol Google Cloud .

Konsol

gcloud

Untuk menggunakan Cloud KMS di command line, Instal atau upgrade ke versi terbaru Google Cloud CLI terlebih dahulu.

Go

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Go terlebih dahulu dan instal Cloud KMS Go SDK.

Java

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Java terlebih dahulu dan instal Cloud KMS Java SDK.

Node.js

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Node.js terlebih dahulu dan instal Cloud KMS Node.js SDK.

Python

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Python terlebih dahulu dan instal Cloud KMS Python SDK.

API

Contoh ini menggunakan curl sebagai klien HTTP untuk menunjukkan penggunaan API. Untuk mengetahui informasi selengkapnya tentang kontrol akses, lihat Mengakses Cloud KMS API.

Key ring dan kunci kini ada, tetapi kunci tidak berisi materi kunci, tidak memiliki versi, dan tidak aktif. Selanjutnya, Anda membuat tugas impor.

Buat tugas impor

Tugas impor menentukan karakteristik kunci yang diimpor, termasuk properti yang tidak dapat diubah setelah kunci diimpor.

Tingkat perlindungan menentukan apakah kunci yang diimpor oleh tugas impor ini akan berada di software, di HSM, atau di sistem pengelolaan kunci eksternal. Tingkat perlindungan tidak dapat diubah setelah kunci akhirnya diimpor.

Metode impor menentukan algoritma yang digunakan untuk membuat kunci pelapis yang melindungi kunci yang diimpor selama transit dari sistem lokal Anda ke project Google Cloud target. Anda dapat memilih kunci RSA 3072 bit atau 4096 bit. Kecuali Anda memiliki persyaratan khusus, sebaiknya gunakan kunci enkapsulasi 3072 bit.

Anda dapat membuat tugas impor menggunakan gcloud CLI, konsol, atau Cloud Key Management Service API.Google Cloud

Konsol

gcloud

Untuk menggunakan Cloud KMS di command line, Instal atau upgrade ke versi terbaru Google Cloud CLI terlebih dahulu.

Gunakan perintah seperti berikut untuk membuat tugas impor.

gcloud kms import-jobs create IMPORT_JOB \ --location LOCATION \ --keyring KEY_RING \ --import-method IMPORT_METHOD \ --protection-level PROTECTION_LEVEL

Go

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Go terlebih dahulu dan instal Cloud KMS Go SDK.

Java

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Java terlebih dahulu dan instal Cloud KMS Java SDK.

Node.js

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Node.js terlebih dahulu dan instal Cloud KMS Node.js SDK.

Python

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Python terlebih dahulu dan instal Cloud KMS Python SDK.

API

Contoh ini menggunakan curl sebagai klien HTTP untuk menunjukkan penggunaan API. Untuk mengetahui informasi selengkapnya tentang kontrol akses, lihat Mengakses Cloud KMS API.

Untuk membuat tugas impor, gunakan metode

ImportJobs.create:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/importJobs?import_job_id=IMPORT_JOB_ID" \

--request "POST" \

--header "authorization: Bearer TOKEN" \

--header "content-type: application/json" \

--data '{"import_method": "IMPORT_METHOD", "protection_level": "PROTECTION_LEVEL"}'

Ganti kode berikut:

Memeriksa status tugas impor

Status awal untuk tugas impor adalah PENDING_GENERATION. Jika statusnya

ACTIVE, Anda dapat menggunakannya untuk mengimpor kunci.

Tugas impor akan berakhir setelah tiga hari. Jika masa berlaku tugas impor telah berakhir, Anda harus membuat tugas impor baru.

Anda dapat memeriksa status tugas impor menggunakan Google Cloud CLI, konsolGoogle Cloud , atau Cloud Key Management Service API.

Konsol

gcloud

Untuk menggunakan Cloud KMS di command line, Instal atau upgrade ke versi terbaru Google Cloud CLI terlebih dahulu.

Jika tugas impor aktif, Anda dapat menggunakannya untuk mengimpor kunci. Proses ini mungkin memerlukan waktu beberapa menit. Gunakan perintah ini untuk memverifikasi bahwa tugas impor sedang aktif. Gunakan lokasi dan keyring tempat Anda membuat tugas impor.

gcloud kms import-jobs describe IMPORT_JOB \ --location LOCATION \ --keyring KEY_RING \ --format="value(state)"

Outputnya mirip dengan hal berikut ini:

state: ACTIVE

Go

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Go terlebih dahulu dan instal Cloud KMS Go SDK.

Java

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Java terlebih dahulu dan instal Cloud KMS Java SDK.

Node.js

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Node.js terlebih dahulu dan instal Cloud KMS Node.js SDK.

Python

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Python terlebih dahulu dan instal Cloud KMS Python SDK.

API

Contoh ini menggunakan curl sebagai klien HTTP untuk menunjukkan penggunaan API. Untuk mengetahui informasi selengkapnya tentang kontrol akses, lihat Mengakses Cloud KMS API.

Untuk memeriksa status tugas impor, gunakan metode

ImportJobs.get:

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/importJobs/IMPORT_JOB_ID" \

--request "GET" \

--header "authorization: Bearer TOKEN"

Segera setelah tugas impor aktif, Anda dapat membuat permintaan untuk mengimpor kunci.

Mencegah modifikasi tugas impor

Tugas impor menentukan banyak karakteristik kunci yang diimpor, termasuk algoritma kunci dan apakah kunci yang diimpor adalah kunci HSM atau kunci software. Anda dapat mengonfigurasi izin IAM untuk mencegah pengguna membuat tugas impor, sekaligus mengizinkan mereka menggunakan tugas impor untuk mengimpor kunci.

Hingga tugas impor berakhir, pengguna yang memiliki izin importjobs.useToImport dan tidak memiliki izin importjobs.create untuk tugas impor tertentu dapat mengimpor kunci, tetapi tidak dapat mengubah karakteristik tugas impor.

Mengimpor kunci

Setelah memeriksa status tugas impor, Anda dapat membuat permintaan impor.

Anda menggunakan flag yang berbeda untuk membuat permintaan impor, bergantung pada apakah Anda ingin Google Cloud CLI mengenkapsulasi kunci Anda secara otomatis atau jika Anda telah mengenkapsulasi kunci Anda secara manual.

Terlepas dari apakah Anda mengenkapsulasi kunci secara manual atau otomatis, Anda harus menetapkan algoritma ke algoritma yang didukung yang cocok dengan panjang kunci sebenarnya yang akan diimpor, dan menentukan tujuan kunci.

Menggabungkan dan mengimpor kunci secara otomatis

Jika ingin menggunakan pembungkusan otomatis, Anda harus menggunakan Google Cloud CLI.

Gunakan perintah seperti berikut. Tetapkan --target-key-file ke lokasi kunci yang tidak digabungkan untuk digabungkan dan diimpor. Jangan setel --wrapped-key-file.

Anda dapat secara opsional menetapkan

flag --public-key-file ke lokasi tempat kunci publik telah didownload. Saat mengimpor sejumlah besar kunci, opsi ini mencegah kunci publik

didownload selama setiap impor. Misalnya, Anda dapat menulis skrip

yang mendownload kunci publik satu kali, lalu memberikan lokasinya saat mengimpor

setiap kunci.

gcloud kms keys versions import \

--import-job IMPORT_JOB \

--location LOCATION \

--keyring KEY_RING \

--key KEY_NAME \

--algorithm ALGORITHM \

--target-key-file PATH_TO_UNWRAPPED_KEY

Kunci tersebut diberi lapisan oleh kunci pelapis yang terkait dengan tugas impor, dikirim ke Google Cloud, dan diimpor sebagai versi kunci baru pada kunci target.

Mengimpor kunci yang digabungkan secara manual

Gunakan petunjuk di bagian ini untuk mengimpor kunci yang

telah Anda gabungkan secara manual. Tetapkan

--wrapped-key-file ke lokasi kunci yang Anda gabungkan secara manual.

Jangan setel --target-key-file.

Anda dapat secara opsional menetapkan

flag --public-key-file ke lokasi tempat kunci publik telah didownload. Saat mengimpor sejumlah besar kunci, opsi ini mencegah kunci publik

didownload selama setiap impor. Misalnya, Anda dapat menulis skrip

yang mendownload kunci publik satu kali, lalu memberikan lokasinya saat mengimpor

setiap kunci.

Konsol

gcloud

Untuk menggunakan Cloud KMS di command line, Instal atau upgrade ke versi terbaru Google Cloud CLI terlebih dahulu.

Gunakan perintah seperti berikut.

gcloud kms keys versions import \ --import-job IMPORT_JOB \ --location LOCATION \ --keyring KEY_RING \ --key KEY_NAME \ --algorithm ALGORITHM \ --wrapped-key-file PATH_TO_WRAPPED_KEY

Untuk mengetahui informasi selengkapnya, lihat output perintah

gcloud kms keys versions import --help.

Go

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Go terlebih dahulu dan instal Cloud KMS Go SDK.

Java

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Java terlebih dahulu dan instal Cloud KMS Java SDK.

Node.js

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Node.js terlebih dahulu dan instal Cloud KMS Node.js SDK.

Python

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Python terlebih dahulu dan instal Cloud KMS Python SDK.

API

Contoh ini menggunakan curl sebagai klien HTTP untuk menunjukkan penggunaan API. Untuk mengetahui informasi selengkapnya tentang kontrol akses, lihat Mengakses Cloud KMS API.

Gunakan metode cryptoKeyVersions.import untuk

mengimpor kunci.

curl "https://cloudkms.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/keyRings/KEY_RING/cryptoKeys/KEY_NAME/cryptoKeyVersions:import" \

--request "POST" \

--header "authorization: Bearer TOKEN" \

--header "content-type: application/json" \

--data '{"importJob": "IMPORT_JOB_ID", "algorithm": "ALGORITHM", "wrappedKey": "WRAPPED_KEY"}'

Ganti kode berikut:

Permintaan impor kunci dimulai. Anda dapat memantau statusnya.

Periksa status versi kunci yang diimpor

Status awal untuk versi kunci yang diimpor adalah PENDING_IMPORT. Jika

statusnya ENABLED, versi kunci telah berhasil diimpor. Jika

impor gagal, statusnya adalah IMPORT_FAILED.

Anda dapat memeriksa status permintaan impor menggunakan Google Cloud CLI, konsolGoogle Cloud , atau Cloud Key Management Service API.

Konsol

gcloud

Untuk menggunakan Cloud KMS di command line, Instal atau upgrade ke versi terbaru Google Cloud CLI terlebih dahulu.

Gunakan perintah versions list untuk memeriksa status. Gunakan lokasi, target key ring, dan target kunci yang sama yang Anda buat sebelumnya dalam topik ini.

gcloud kms keys versions list \ --keyring KEY_RING \ --location LOCATION \ --key KEY_NAME

Go

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Go terlebih dahulu dan instal Cloud KMS Go SDK.

Java

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Java terlebih dahulu dan instal Cloud KMS Java SDK.

Node.js

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Node.js terlebih dahulu dan instal Cloud KMS Node.js SDK.

Python

Untuk menjalankan kode ini, siapkan lingkungan pengembangan Python terlebih dahulu dan instal Cloud KMS Python SDK.

API

Contoh ini menggunakan curl sebagai klien HTTP untuk menunjukkan penggunaan API. Untuk mengetahui informasi selengkapnya tentang kontrol akses, lihat Mengakses Cloud KMS API.

Panggil metode ImportJob.get dan periksa kolom

state. Jika

state adalah PENDING_GENERATION, tugas impor masih dibuat.

Periksa kembali status secara berkala hingga menjadi ACTIVE.

Setelah versi kunci awal diimpor, status kunci akan berubah menjadi Aktif. Untuk kunci simetris, Anda harus menetapkan versi kunci yang diimpor sebagai versi utama sebelum dapat menggunakan kunci tersebut.

Kunci simetris: Menetapkan versi utama

Langkah ini diperlukan saat mengimpor kunci simetris, dan tidak relevan untuk kunci asimetris. Kunci asimetris tidak memiliki versi utama. Anda harus menggunakan Google Cloud CLI untuk menetapkan versi utama.

gcloud kms keys set-primary-version KEY_NAME\

--location=LOCATION\

--keyring=KEY_RING\

--version=KEY_VERSION

Mengimpor ulang kunci yang sebelumnya dihancurkan

Cloud Key Management Service mendukung impor ulang kunci, yang memungkinkan Anda memulihkan versi kunci yang sebelumnya diimpor dalam status DESTROYED atau IMPORT_FAILED ke status ENABLED dengan memberikan materi kunci asli. Jika materi kunci asli belum pernah diimpor karena kegagalan impor awal, materi kunci apa pun dapat diberikan.

Pembatasan

Kunci software dan Cloud HSM dapat diimpor ulang, tetapi kunci eksternal tidak dapat diimpor ulang.

Mengimpor ulang kunci yang dihancurkan

Buat ImportJob untuk mengimpor ulang dengan mengikuti langkah-langkah di

Membuat tugas impor. Anda dapat menggunakan ImportJob yang sudah ada atau ImportJob baru selama tingkat perlindungannya cocok dengan tingkat perlindungan asli.

Konsol

gcloud

Untuk menggunakan Cloud KMS di command line, Instal atau upgrade ke versi terbaru Google Cloud CLI terlebih dahulu.

API

Contoh ini menggunakan curl sebagai klien HTTP untuk menunjukkan penggunaan API. Untuk mengetahui informasi selengkapnya tentang kontrol akses, lihat Mengakses Cloud KMS API.