Topik ini mencakup informasi konseptual tentang mengimpor kunci ke Cloud Key Management Service sebagai versi kunci baru. Untuk mengetahui petunjuk langkah demi langkah, lihat mengimpor versi kunci.

Pengantar

Anda mungkin menggunakan kunci kriptografis yang ada yang dibuat di lokasi Anda atau di sistem pengelolaan kunci eksternal. Jika Anda memigrasikan aplikasi ke Google Cloud atau jika Anda menambahkan dukungan kriptografi ke aplikasi Google Cloud yang ada, Anda dapat mengimpor kunci yang relevan ke Cloud KMS.

- Anda dapat mengimpor ke kunci Cloud HSM atau kunci software di Cloud KMS.

- Materi kunci dienkapsulasi untuk perlindungan saat dalam pengiriman. Anda dapat menggunakan Google Cloud CLI untuk mengenkapsulasi kunci secara otomatis, atau Anda dapat mengenkapsulasi kunci secara manual.

- Google Cloud memiliki akses ke kunci penggabungan hanya dalam cakupan tugas impor. Untuk kunci Cloud HSM, kunci pelapis tidak pernah berada di luar Cloud HSM.

Topik ini memberikan detail tentang batasan dan persyaratan untuk mengimpor kunci, serta memberikan ringkasan tentang cara kerja impor kunci.

Batasan dan persyaratan

Tinjau bagian ini untuk memverifikasi bahwa kunci Anda dapat diimpor ke Cloud KMS.

Format kunci yang didukung

- Kunci simetris untuk enkripsi: Kunci simetris yang diimpor harus berupa data biner 16 byte (hanya untuk enkripsi simetris mentah) atau 32 byte, dan tidak boleh dienkode. Jika kunci Anda berenkode hex atau berenkode base64, Anda harus mendekodenya sebelum mencoba mengimpornya.

- Kunci simetris untuk penandatanganan (kunci MAC): Kunci penandatanganan HMAC yang diimpor harus memiliki panjang yang sama dengan panjang output fungsi hash kriptografi yang digunakan (misalnya, kunci HMAC-SHA256 harus memiliki panjang 32 byte), dan tidak boleh dienkode. Jika kunci Anda dienkode dalam hex atau base64, Anda harus mendekodenya sebelum mencoba mengimpornya.

- Kunci asimetris untuk enkripsi atau penandatanganan: Kunci asimetris yang diimpor harus dalam format PKCS #8 dan harus dienkode DER. Format PCKS #8 ditentukan dalam RFC 5208. Encoding DER didefinisikan dalam International Telecommunications Union X.680. Kunci asimetris harus menggunakan salah satu kombinasi panjang dan algoritma yang didukung oleh Cloud KMS.

Beberapa aspek kunci, seperti panjang kunci, tidak dapat diubah setelah kunci dibuat. Dalam kasus ini, kunci tidak dapat diimpor ke Cloud KMS.

Untuk memverifikasi dan memformat ulang kunci Anda untuk diimpor, lihat artikel Memformat kunci untuk diimpor.

Tingkat perlindungan yang didukung

Anda dapat mengimpor kunci ke kunci Cloud KMS atau kunci Cloud HSM, dengan menetapkan tingkat perlindungan kunci keSOFTWARE

atau HSM. Kunci Cloud HSM dikenai biaya tambahan.

Anda tidak dapat mengimpor ke kunci Cloud External Key Manager.

Ukuran kunci penggabungan yang didukung

Saat membuat tugas impor, Anda dapat mengontrol ukuran kunci pembungkus yang digunakan untuk melindungi kunci Anda saat transit ke Google Cloud dengan menetapkan metode impor tugas impor. Ukuran default untuk kunci wrapping adalah 3072. Jika memiliki persyaratan khusus, Anda dapat mengonfigurasi tugas impor untuk menggunakan kunci 4096-bit.

Anda dapat mempelajari lebih lanjut algoritma yang digunakan untuk penggabungan kunci atau tentang mengonfigurasi tugas impor.

Cara kerja impor kunci

Bagian ini mengilustrasikan apa yang terjadi saat Anda mengimpor kunci. Beberapa bagian alur berbeda jika Anda menggunakan pembungkusan otomatis atau membungkus kunci secara manual. Sebaiknya gunakan pelengkapan otomatis. Untuk petunjuk khusus, lihat Mengimpor versi kunci. Untuk mengetahui petunjuk khusus tentang cara menggabungkan kunci secara manual sebelum diimpor, lihat Menggabungkan kunci menggunakan OpenSSL di Linux.

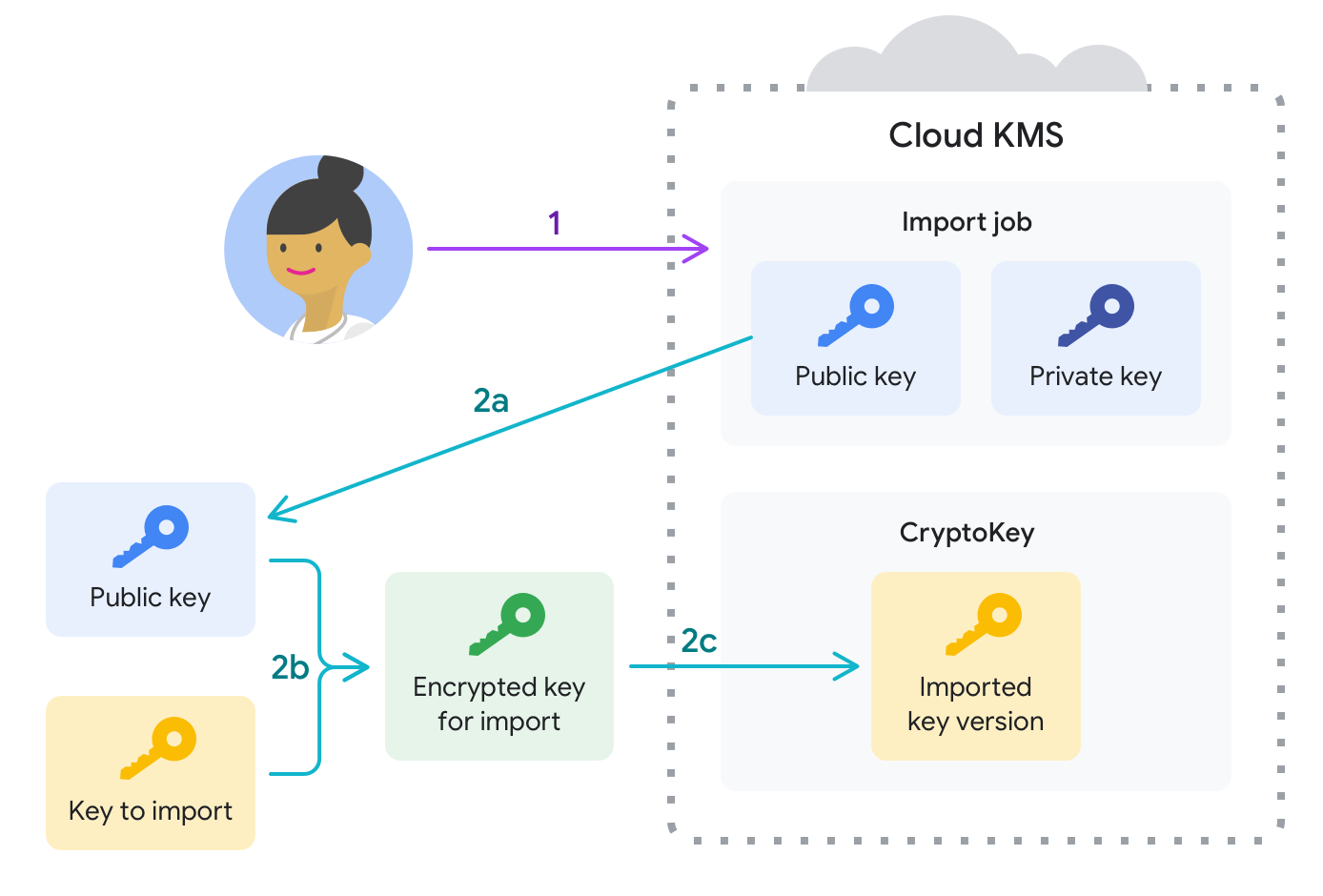

Diagram berikut menggambarkan proses impor kunci menggunakan pembungkusan kunci otomatis. Fase yang ditampilkan dalam diagram dijelaskan di bagian ini.

Bersiap untuk mengimpor kunci.

Pertama, Anda membuat key ring dan kunci target yang pada akhirnya akan berisi tugas impor dan materi kunci yang diimpor. Pada tahap ini, kunci target tidak berisi versi kunci.

Selanjutnya, Anda membuat tugas impor. Pekerjaan impor menentukan key ring dan kunci target untuk materi kunci yang diimpor. Tugas impor juga menentukan metode impor, yaitu algoritma yang digunakan untuk membuat kunci pelapis yang melindungi materi kunci selama permintaan impor.

- Kunci publik digunakan untuk menggabungkan kunci yang akan diimpor di klien.

- Kunci pribadi disimpan dalam Google Cloud dan digunakan untuk membuka lapisan kunci setelah mencapai project Google Cloud .

Pemisahan ini mencegah Google membuka lapiran materi kunci Anda di luar cakupan tugas impor.

Kunci harus dienkapsulasi secara kriptografis sebelum ditransmisikan ke Google. Sebagian besar pengguna dapat menggunakan gcloud CLI untuk secara otomatis menggabungkan, mengirim, dan mengimpor kunci, seperti yang dijelaskan di langkah berikutnya. Jika Anda memiliki persyaratan kepatuhan atau peraturan untuk membungkus kunci secara manual, Anda dapat melakukannya saat ini. Untuk menggabungkan kunci secara manual di sistem lokal:

- Konfigurasi OpenSSL.

- Satu kali per tugas impor, download kunci penggabungan yang terkait dengan tugas impor.

- Tetapkan beberapa variabel lingkungan dan bungkus kunci sekali per kunci.

Selama maksimal tiga hari, hingga tugas impor berakhir, Anda dapat menggunakannya untuk membuat permintaan impor guna mengimpor satu atau beberapa kunci. Selama permintaan impor:

- Jika kunci tidak di-wrap secara manual, Google Cloud CLI akan mendownload kunci publik tugas impor dari Google Cloud ke sistem lokal, lalu menggunakan kunci publik, bersama dengan kunci pribadi yang terkait dengan klien, untuk mem-wrap materi kunci lokal.

- Materi kunci yang dienkapsulasi dikirimkan ke project Google Cloud.

- Materi kunci dibuka menggunakan kunci pribadi tugas impor dan dimasukkan sebagai versi baru kunci target pada ring kunci target. Ini adalah operasi atomik.

- Untuk kunci simetris, Anda menetapkan versi kunci yang diimpor sebagai versi kunci utama.

Setelah permintaan impor berhasil diselesaikan, Anda dapat menggunakan versi kunci yang diimpor untuk melindungi data di Google Cloud.

Langkah berikutnya

- Mengimpor versi kunci

- Mengenkripsi dan mendekripsi data menggunakan kunci simetris

- Mengenkripsi dan mendekripsi data menggunakan kunci asimetris

- Pelajari Membuat dan memvalidasi tanda tangan digital