En esta página, se describe cómo Identity-Aware Proxy (IAP) controla el redireccionamiento de TCP. Para obtener información sobre cómo otorgar a los principales acceso a recursos en túnel y cómo crear túneles que dirijan el tráfico de TCP, consulta Usa IAP para la redirección de TCP.

Introducción

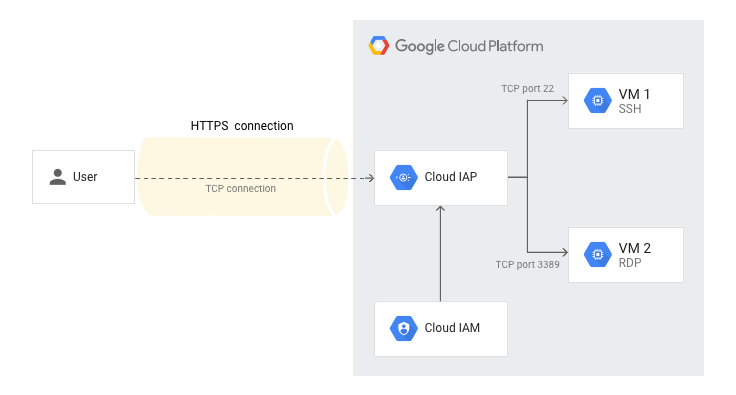

La función de redireccionamiento de TCP de IAP te permite controlar quiénes pueden acceder a servicios administrativos, como SSH y RDP, en tus backends desde la Internet pública. La característica de redireccionamiento de TCP evita que estos servicios se expongan abiertamente a Internet. Por el contrario, las solicitudes realizadas a tus servicios deben pasar comprobaciones de autenticación y autorización antes de llegar al recurso de destino.

Exponer los servicios administrativos directamente a Internet cuando se ejecutan cargas de trabajo en la nube constituye un riesgo. El redireccionamiento del tráfico de TCP con IAP te permite reducir ese riesgo y garantizar que solo los usuarios autorizados accedan a estos servicios confidenciales.

Dado que esta característica está dirigida específicamente a los servicios administrativos, no es compatible con objetivos de balanceo de cargas.

Los dispositivos móviles no admiten la llamada al servicio de redireccionamiento de TCP de IAP.

Cómo funciona el redireccionamiento de TCP de IAP

La función de redireccionamiento de TCP de IAP permite a los usuarios conectarse a puertos TCP arbitrarios en instancias de Compute Engine. Para el tráfico de TCP en general, IAP crea un puerto de escucha en el host local que reenvía todo el tráfico a una instancia especificada. A continuación, IAP une todo el tráfico del cliente en HTTPS. Los usuarios obtienen acceso a la interfaz y al puerto si pasan la verificación de autenticación y autorización de la política de administración de identidades y accesos (IAM) del recurso de destino.

Ocasionalmente, cuando se establece una conexión SSH mediante gcloud compute ssh, se une la conexión SSH dentro de HTTPS y se la reenvía a la instancia remota sin necesidad de un puerto de escucha en el host local.

La habilitación de IAP en un recurso de administrador no bloquea automáticamente las solicitudes directas al recurso. IAP solo bloquea las solicitudes de TCP a servicios relevantes del recurso que no provengan de direcciones IP de redireccionamiento de TCP de IAP.

El redireccionamiento de TCP con IAP no requiere una dirección IP pública y enrutable asignada a tu recurso. En su lugar, este servicio usa direcciones IP internas.

¿Qué sigue?

- Obtén más información para conectar los puertos TCP a las instancias y otorgar a los principales acceso a los recursos en túnel.