Mit VPC-Netzwerk-Peering können Sie Datastream die private Kommunikation mit Ressourcen in Ihrem VPC-Netzwerk (Virtual Private Cloud) ermöglichen.

VPC-Netzwerk-Peering ist eine Verbindung zwischen Ihrem VPC-Netzwerk und dem privaten Datastream-Netzwerk. Dadurch kann Datastream über interne IP-Adressen mit Ressourcen kommunizieren. Die Verwendung privater Verbindungen stellt eine dedizierte Verbindung im Datastream-Netzwerk her, das heißt, keine anderen Kunden können sie nutzen.

Über die VPC-Netzwerk-Peering-Verbindung zwischen Ihrem VPC-Netzwerk und dem Datastream-VPC-Netzwerk kann Datastream eine Verbindung zu folgenden Elementen herstellen:

- Ressourcen wie VMs (virtuelle Maschinen) und interne Load-Balancer in Ihrem VPC-Netzwerk.

- Ressourcen in anderen Netzwerken, die über Cloud VPN-Tunnel, Dedicated Interconnect-VLAN-Anhänge, Partner Interconnect-VLAN-Anhänge und Network Connectivity Center-Cloud Router mit Ihrem VPC-Netzwerk verbunden sind.

Über die VPC-Netzwerk-Peering-Verbindung zwischen Ihrem VPC-Netzwerk und dem Datastream-VPC-Netzwerk kann Datastream keine Verbindung zu folgenden Elementen herstellen:

- Private Service Connect-Endpunkte in Ihrem VPC-Netzwerk.

- Ressourcen in einem anderen VPC-Netzwerk, das per Peering mit Ihrem VPC-Netzwerk verbunden ist, aber nicht mit dem Datastream-VPC-Netzwerk. Das liegt daran, dass VPC-Netzwerk-Peering kein transitives Routing bietet.

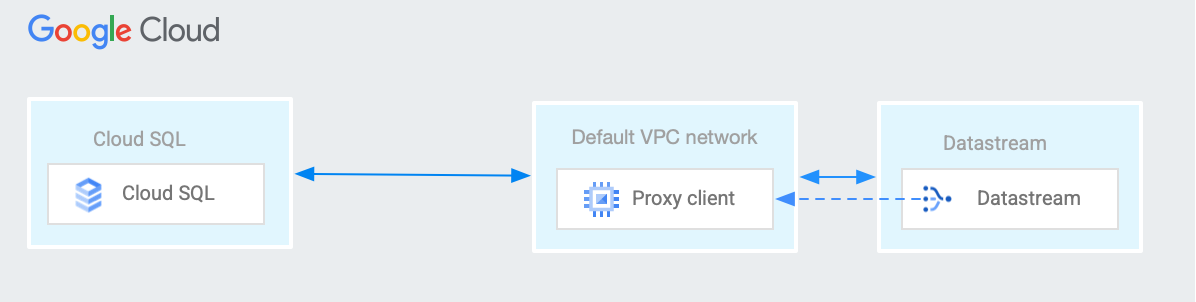

Wenn Sie eine Verbindung zwischen Datastream und einer Ressource herstellen möchten, die nur über Ihr VPC-Netzwerk zugänglich ist, können Sie eine NAT-VM (Network Address Translation) in Ihrem VPC-Netzwerk verwenden. Ein häufiger Anwendungsfall für eine NAT-VM ist, wenn Datastream eine Verbindung zu einer Cloud SQL-Instanz herstellen muss.

Auf dieser Seite wird eine Beispielkonfiguration für eine NAT-VM beschrieben, mit der Datastream eine private Verbindung zu einer Cloud SQL-Instanz herstellen kann.

Voraussetzungen für VPC-Peering

Bevor Sie eine Konfiguration für private Verbindungen erstellen, müssen Sie die folgenden Schritte ausführen, damit Datastream die VPC-Peering-Verbindung zu Ihrem Projekt herstellen kann:

- Sie haben ein VPC-Netzwerk, das eine Peering-Verbindung zum privaten Netzwerk von Datastream herstellen kann und die auf der Seite VPC-Netzwerk-Peering beschriebenen Anforderungen erfüllt. Weitere Informationen zum Erstellen dieses Netzwerks finden Sie unter VPC-Netzwerk-Peering verwenden.

- Ermitteln Sie einen verfügbaren IP-Bereich (mit einem CIDR-Block von /29) im VPC-Netzwerk. Dies darf kein IP-Bereich sein, der bereits als Subnetz, als vorab zugewiesener IP-Bereich für den privaten Dienstzugriff oder als Route (außer der Standardroute 0.0.0.0) vorhanden ist, die den IP-Bereich enthält. Datastream verwendet diesen IP-Bereich, um ein Subnetz zu erstellen, damit es mit der Quelldatenbank kommunizieren kann. In der folgenden Tabelle werden gültige IP-Bereiche beschrieben.

| Bereich | Beschreibung |

|---|---|

10.0.0.0/8172.16.0.0/12192.168.0.0/16

|

Private IP-Adressen RFC 1918 |

100.64.0.0/10 |

Gemeinsamer Adressbereich RFC 6598 |

192.0.0.0/24 |

IETF-Protokollzuweisungen RFC 6890 |

192.0.2.0/24 (TEST-NET-1)198.51.100.0/24 (TEST-NET-2)203.0.113.0/24 (TEST-NET-3) |

Dokumentation RFC 5737 |

192.88.99.0/24 |

IPv6-zu-IPv4-Relay (verworfen) RFC 7526 |

198.18.0.0/15 |

Benchmarktests RFC 2544 |

Prüfen Sie, ob Google Cloud und die lokale Firewall Traffic aus dem ausgewählten IP-Bereich zulassen. Falls nicht, erstellen Sie eine Firewallregel für eingehenden Traffic, die Traffic am Port der Quelldatenbank zulässt. Achten Sie darauf, dass der IPv4-Adressbereich in der Firewallregel mit dem IP-Adressbereich übereinstimmt, der beim Erstellen der Ressource für private Verbindungen zugewiesen wurde:

gcloud compute firewall-rules create FIREWALL-RULE-NAME \ --direction=INGRESS \ --priority=PRIORITY \ --network=PRIVATE_CONNECTIVITY_VPC \ --project=VPC_PROJECT \ --action=ALLOW \ --rules=FIREWALL_RULES \ --source-ranges=IP-RANGE

Ersetzen Sie Folgendes:

- FIREWALL-RULE-NAME: Der Name der zu erstellenden Firewallregel.

- PRIORITY: Die Priorität für die Regel, ausgedrückt als Ganzzahl zwischen 0 und 65.535 (jeweils einschließlich). Der Wert muss niedriger sein als der Wert, der für die Regel zum Blockieren von Traffic festgelegt ist, sofern diese vorhanden ist. Niedrigere Prioritätswerte haben eine höhere Priorität.

- PRIVATE_CONNECTIVITY_VPC: Das VPC-Netzwerk, das mit dem privaten Netzwerk von Datastream per Peering verbunden werden kann und die auf der Seite VPC-Netzwerk-Peering beschriebenen Anforderungen erfüllt. Dies ist die VPC, die Sie beim Erstellen Ihrer Konfiguration für private Verbindungen angeben.

- VPC_PROJECT: Das Projekt des VPC-Netzwerk.

- FIREWALL_RULES: Die Liste der Protokolle und Ports, auf die die Firewallregel angewendet wird, z. B.

tcp:80. Die Regel muss TCP-Traffic zur IP-Adresse und zum Port der Quelldatenbank oder des Proxys zulassen. Da private Verbindungen mehrere Datenbanken unterstützen können, muss die Regel die tatsächliche Nutzung Ihrer Konfiguration berücksichtigen. IP-RANGE: Der Bereich der IP-Adressen, die Datastream für die Kommunikation mit der Quelldatenbank verwendet. Dies ist derselbe Bereich, den Sie beim Erstellen der Konfiguration für private Verbindungen im Feld IP-Bereich zuweisen angeben.

Möglicherweise müssen Sie auch eine identische Firewallregel für ausgehenden Traffic erstellen, um Traffic zurück zu Datastream zuzulassen.

Sie sind einer Rolle mit der Berechtigung

compute.networks.listzugewiesen. Mit dieser Berechtigung erhalten Sie die erforderlichen IAM-Berechtigungen zum Auflisten von VPC-Netzwerken in Ihrem Projekt. Welche Rollen diese Berechtigung enthalten, können Sie der Referenz für IAM-Berechtigungen entnehmen.

Voraussetzungen für freigegebene VPC

Wenn Sie eine freigegebene VPC verwenden, müssen Sie zusätzlich zu den Schritten im Abschnitt VPC-Voraussetzungen die folgenden Aktionen ausführen:

Im Dienstprojekt:

- Aktivieren Sie die Datastream API.

Rufen Sie die für das Dienstkonto von Datastream verwendete E-Mail-Adresse ab. Datastream-Dienstkonten werden erstellt, wenn Sie eine der folgenden Aktionen ausführen:

- Sie erstellen eine Datastream-Ressource, z. B. ein Verbindungsprofil oder einen Stream.

- Sie erstellen eine Konfiguration für private Verbindungen, wählen Ihre freigegebene VPC aus und klicken auf Datastream-Dienstkonto erstellen. Das Dienstkonto wird im Hostprojekt erstellt.

Wenn Sie die für das Datastream-Dienstkonto verwendete E-Mail-Adresse abrufen möchten, suchen Sie auf der Startseite der Google Cloud -Konsole nach der Projektnummer. Die E-Mail-Adresse des Dienstkontos lautet

service-[project_number]@gcp-sa-datastream.iam.gserviceaccount.com.

Für das Hostprojekt:

Gewähren Sie dem Dienstkonto von Datastream die IAM-Rolle (Identity and Access Management)

compute.networkAdmin. Diese Rolle ist nur erforderlich, wenn Sie das VPC-Peering erstellen. Nachdem das Peering eingerichtet wurde, benötigen Sie die Rolle nicht mehr.Wenn Ihre Organisation das Erteilen der Berechtigung nicht zulässt, erstellen Sie eine benutzerdefinierte Rolle mit den folgenden Mindestberechtigungen zum Erstellen und Löschen von Ressourcen für private Verbindungen:

Weitere Informationen zu benutzerdefinierten Rollen finden Sie unter Benutzerdefinierte Rollen erstellen und verwalten.

NAT-VM einrichten

Ermitteln Sie die IP-Adresse der Cloud SQL-Instanz, zu der Datastream eine Verbindung herstellen muss.

VPC-Netzwerk identifizieren Dies ist das VPC-Netzwerk, das über VPC-Netzwerk-Peering mit dem VPC-Netzwerk von Datastream verbunden ist.

Falls noch nicht geschehen, erstellen Sie eine Konfiguration für private Verbindungen in Datastream. Dadurch wird die VPC-Netzwerk-Peering-Verbindung erstellt, die Ihr VPC-Netzwerk und das Datastream-VPC-Netzwerk verbindet. Notieren Sie sich den IP-Adressbereich, der von der Konfiguration für private Verbindungen für Datastream verwendet wird.

Wählen Sie einen Maschinentyp für die NAT-VM aus, die Sie im nächsten Schritt erstellen.Google Cloud erzwingt ein maximales Bandbreitenlimit für ausgehenden Traffic pro Instanz für Pakete, die von nächsten Hops in einem VPC-Netzwerk weitergeleitet werden, entsprechend dem Maschinentyp der VM-Instanz. Weitere Informationen finden Sie unter Egress zu Zielen, die in einem VPC-Netzwerk geroutet werden können und Maximale Egress-Bandbreite pro Instanz.

NAT-VM in Ihrem VPC-Netzwerk erstellen Wenn Ihr VPC-Netzwerk ein freigegebene VPC-Netzwerk ist, können Sie die NAT-VM entweder im Hostprojekt oder in einem beliebigen Dienstprojekt erstellen, sofern sich die Netzwerkschnittstelle der NAT-VM im freigegebene VPC-Netzwerk befindet.

- Um die Netzwerk-Roundtrip-Zeit zu minimieren, erstellen Sie die NAT-VM in derselben Region wie Datastream.

- In diesem Beispiel wird davon ausgegangen, dass die NAT-VM eine einzelne Netzwerkschnittstelle hat.

- Führen Sie das Skript in einer Linux-Distribution aus, z. B. Debian 12.

- Verwenden Sie das folgende Startskript. Das Startskript wird bei jedem Start der VM als Root ausgeführt. Dieses Skript enthält Kommentare, in denen erläutert wird, was in jeder Zeile des Skripts passiert. Ersetzen Sie im Skript CLOUD_SQL_INSTANCE_IP durch die IP-Adresse der Cloud SQL-Instanz und DATABASE_PORT durch den Zielport, der von der Datenbanksoftware verwendet wird.

#! /bin/bash export DB_ADDR=CLOUD_SQL_INSTANCE_IP export DB_PORT=DATABASE_PORT # Enable the VM to receive packets whose destinations do # not match any running process local to the VM echo 1 > /proc/sys/net/ipv4/ip_forward # Ask the Metadata server for the IP address of the VM nic0 # network interface: md_url_prefix="http://169.254.169.254/computeMetadata/v1/instance" vm_nic_ip="$(curl -H "Metadata-Flavor: Google" ${md_url_prefix}/network-interfaces/0/ip)" # Clear any existing iptables NAT table entries (all chains): iptables -t nat -F # Create a NAT table entry in the prerouting chain, matching # any packets with destination database port, changing the destination # IP address of the packet to the SQL instance IP address: iptables -t nat -A PREROUTING \ -p tcp --dport $DB_PORT \ -j DNAT \ --to-destination $DB_ADDR # Create a NAT table entry in the postrouting chain, matching # any packets with destination database port, changing the source IP # address of the packet to the NAT VM's primary internal IPv4 address: iptables -t nat -A POSTROUTING \ -p tcp --dport $DB_PORT \ -j SNAT \ --to-source $vm_nic_ip # Save iptables configuration: iptables-save

Erstellen Sie eine Firewallregel zum Zulassen von eingehendem Traffic (oder eine Regel in einer globalen Netzwerk-Firewallrichtlinie, regionalen Netzwerk-Firewallrichtlinie oder hierarchischen Firewallrichtlinie) mit den folgenden Merkmalen:

- Richtung: Eingehend

- Aktion: Zulassen

- Zielparameter: mindestens die NAT-VM

- Quellparameter: Der IP-Adressbereich, der von der Konfiguration für die private Datastream-Verbindung verwendet wird

- Protokoll: TCP

- Port: muss mindestens DATABASE_PORT enthalten

Die implizierte Firewallregel zum Zulassen von ausgehendem Traffic ermöglicht der NAT-VM, Pakete an ein beliebiges Ziel zu senden. Wenn in Ihrem VPC-Netzwerk Firewallregeln für abzulehnenden ausgehenden Traffic verwendet werden, müssen Sie möglicherweise eine Firewallregel zum Zulassen von ausgehendem Traffic erstellen, damit die NAT-VM Pakete an die Cloud SQL-Instanz senden kann. Wenn eine Regel zum Zulassen von ausgehendem Traffic erforderlich ist, verwenden Sie diese Parameter:

- Richtung: ausgehend

- Aktion: Zulassen

- Zielparameter: mindestens die NAT-VM

- Zielparameter: die IP-Adresse der Cloud SQL-Instanz

- Protokoll: TCP

- Port: muss mindestens DATABASE_PORT enthalten

Prüfen Sie, ob Sie Ihre Cloud SQL-Instanz so konfiguriert haben, dass Verbindungen von der primären internen IPv4-Adresse akzeptiert werden, die von der Netzwerkschnittstelle Ihrer NAT-VM verwendet wird. Eine Anleitung finden Sie in der Cloud SQL-Dokumentation unter Mit autorisierten Netzwerken autorisieren.

Erstellen Sie ein Verbindungsprofil in Datastream. Geben Sie in den Verbindungsdetails des Profils die primäre interne IPv4-Adresse der NAT-VM an, die Sie erstellt haben. Geben Sie den Port der Quelldatenbank in das Portfeld des Verbindungsprofils ein.

NAT-VM-Paar und internen Passthrough-Network Load Balancer einrichten

Um die Zuverlässigkeit einer NAT-VM-Lösung zu verbessern, sollten Sie die folgende Architektur in Betracht ziehen, bei der ein Paar von NAT-VMs und ein interner Passthrough Network Load Balancer verwendet werden:

Erstellen Sie zwei NAT-VMs in verschiedenen Zonen derselben Region. Folgen Sie der Anleitung zum Einrichten einer NAT-VM, um jede VM zu erstellen, und platzieren Sie jede VM in einer eigenen zonalen nicht verwalteten Instanzgruppe.

Alternativ können Sie eine regionale verwaltete Instanzgruppe erstellen. Fügen Sie in die Vorlage für die verwaltete Instanzgruppe ein Startskript ein, z. B. das Beispiel-Startskript in der Anleitung NAT-VM einrichten.

Erstellen Sie einen internen Passthrough-Network Load Balancer, dessen Backend-Dienst die Instanzgruppe oder -gruppen aus dem vorherigen Schritt als Backends verwendet. Ein Beispiel für einen internen Passthrough-Network Load Balancer finden Sie unter Internen Passthrough-Network Load Balancer mit VM-Instanzgruppen-Back-Ends einrichten.

Wenn Sie die Systemdiagnose des Load-Balancers konfigurieren, können Sie eine TCP-Systemdiagnose verwenden, die einen Ziel-TCP-Port verwendet, der mit dem DATABASE_PORT übereinstimmt. Systemdiagnosepakete werden gemäß der NAT-VM-Konfiguration an CLOUD_SQL_INSTANCE_IP weitergeleitet. Alternativ können Sie einen lokalen Prozess auf der NAT-VM ausführen, der auf einem benutzerdefinierten Port auf eine TCP- oder HTTP-Systemdiagnose antwortet.

Erstellen Sie Firewallregeln und konfigurieren Sie autorisierte Cloud SQL-Netzwerke, wie in der Anleitung NAT-VM einrichten beschrieben. Prüfen Sie, ob die autorisierten Cloud SQL-Netzwerke die primäre interne IPv4-Adresse beider NAT-VMs enthalten.

Wenn Sie ein Datastream-Verbindungsprofil erstellen, geben Sie die IP-Adresse der Weiterleitungsregel des internen Passthrough-Network Load Balancers in den Verbindungsdetails des Profils an.

Nächste Schritte

- Informationen zum Erstellen einer Konfiguration für private Verbindungen

- Informationen zum Aufrufen Ihrer Konfiguration für private Verbindungen

- Informationen zum Löschen einer Konfiguration für private Verbindungen