このページでは、Chrome Enterprise Premium アプリコネクタを設定して使用し、Google Cloud 以外のアプリケーションを保護する方法について説明します。

概要

Chrome Enterprise Premium アプリコネクタを使用すると、Google Cloud以外の環境で動作している HTTPS アプリケーションに ID とコンテキストアウェア アクセスを提供できます。Chrome Enterprise Premium アプリコネクタは、他のクラウドおよびオンプレミス環境で動作しているアプリケーションと、Chrome Enterprise Premium 適用プレーンとの間の安全な認証済みインターフェースです。

Chrome Enterprise Premium アプリコネクタを使用する利点は、ファイアウォールの解放や、サイト間の Cloud VPN 接続の設定の必要がないことです。

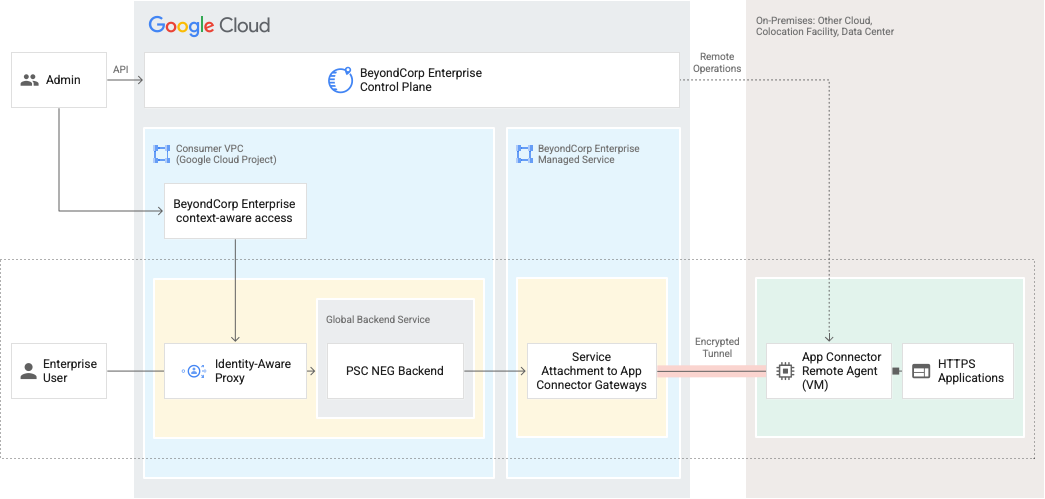

アーキテクチャ

以下は、Chrome Enterprise Premium アプリコネクタの主要なコンポーネントを表示するアーキテクチャの概要図です。

Chrome Enterprise Premium アプリコネクタのコンポーネントは、アプリコネクタ、アプリ接続、アプリ ゲートウェイの 3 つの主要な API リソースを使用して管理されます。

- アプリコネクタ

- コネクタ リソースは、一意のアプリコネクタのリモート エージェントを定義します。アプリコネクタのリモート エージェントは、他のクラウドやオンプレミス環境などのリモートのエンタープライズ環境にデプロイされます。リモート エージェントは、 Google Cloudへのトンネル セッションを開始および維持し、Google Cloudからトラフィックを受信して、同じ環境のリモート アプリケーション エンドポイントにトラフィックをリレーします。

- アプリ接続

- 接続リソースは、Google Cloud から IP address:Port または FQDN:Port を使用して識別される特定のアプリケーション エンドポイントへの論理接続を定義します。接続リソースは、所定のアプリケーション エンドポイントに割り当てられた一連のマネージド アプリコネクタ ゲートウェイをオーケストレートします。ゲートウェイはGoogle Cloud で管理され、リモート エージェントの不要になったトンネル セッションを終了させます。

- アプリ ゲートウェイ

アプリ ゲートウェイは Google のマネージド サービス プロダクトです。アプリコネクタのリモート エージェントは、アプリ接続とアプリコネクタがエンドユーザーからリモート エージェントにトラフィックをリレーするための 1 つ以上のゲートウェイに接続します。同じアプリ ゲートウェイでホストされているアプリ接続のトラフィックは、共通の仮想インフラストラクチャ経由で転送されます。

アプリコネクタを使用してアプリケーションを接続すると、アプリゲートウェイが暗黙的に作成され、管理されます。アプリ接続リソースをグループにまとめる場合は、追加のアプリ ゲートウェイを作成することもできます。アプリ ゲートウェイでは、アプリ接続をグループ化または分離して、アプリの分離を柔軟に行うことができます。

各アプリ ゲートウェイは、最大 200,000 件の同時接続で、合計最大 1 Gbps のスループットをサポートできます。高パフォーマンスを必要とする重要なアプリケーションには、専用のゲートウェイを作成することをおすすめします。ゲートウェイごとに割り当てることができるアプリは最大 10 個です。

最大 200,000 件の同時接続と、最大 1 Gbps の合計スループットをサポートするには、8 コアと 8 GB のメモリを備えた専用 VM を使用して、アプリコネクタのリモート エージェントを実行することをおすすめします。たとえば、それぞれ 8 コアと 8 GB のメモリを備えた HA クラスタに 2 つのアプリコネクタのリモート エージェントを割り当てると、専用のアプリ ゲートウェイ(app_gateway1)を使用して高パフォーマンス ウェブ アプリケーション(app1.examplecompany.com)をサポートできます。8 個のコアと 8 GB のメモリをそれぞれ備えた 2 つの VM からなる別のクラスタを作成して、使用頻度の低い 10 個のアプリと別の専用アプリ ゲートウェイ(app_gateway2)の組み合わせをサポートします。

アプリコネクタ、アプリ接続、アプリ ゲートウェイのリソースはリージョン リソースです。リージョンのコンテキストでのみ使用できます。たとえば、リージョン A のアプリコネクタを、リージョン B で作成されたアプリ接続またはアプリ ゲートウェイに割り当てることはできません。

始める前に

Chrome Enterprise Premium アプリコネクタは、HTTPS アプリケーションでのみ使用できます。また、HTTPS ロードバランサは、バックエンドへの接続に Server Name Indication(SNI)拡張機能を使用しません。詳細については、ロードバランサからバックエンドへの暗号化をご覧ください。

Chrome Enterprise Premium アプリコネクタを使用するには、次のものが必要です。

- Chrome Enterprise Premium ライセンス。

- Google Cloud CLI バージョン 392 以降。

Chrome Enterprise Premium アプリコネクタ エージェントには、Docker を実行する Linux VM が必要です。次の Linux ディストリビューションをおすすめします。

- Debian 10.7(buster)

- Red Hat Enterprise Linux Server 7.8(Maipo)x86_64

- Ubuntu 16.04 以降

Linux VM ハードウェアでは、2 GB 以上の RAM を搭載した 2 つ以上の CPU をおすすめします。

アプリコネクタを設定して有効にするには、gcloud と API を使用するか、Google Cloud コンソールを使用します。gcloud と API を使用する手順は次のとおりです。Google Cloud コンソールを使用するには、Google Cloud コンソールを使用してアプリコネクタを設定するをご覧ください。

Google Cloud プロジェクトの設定

Chrome Enterprise Premium アプリコネクタで使用する Google Cloud プロジェクトを設定するには、Chrome Enterprise Premium API を有効にする必要があります。API は、次の手順で有効にします。

gcloud CLI

次の手順を実施する前に、gcloud CLI SDK がインストールされていることを確認してください。

次のコマンドを実行して、必要な環境変数を設定します。

PROJECT_ID=my-project

my-project を Google Cloud プロジェクト ID で置き換えます。

次のコマンドを実行して API を有効にします。

gcloud config set project $PROJECT_ID gcloud services enable beyondcorp.googleapis.com

API

次のコマンドを実行してアクセス トークンを取得し、必要な環境変数とエイリアスを設定します。

PROJECT_NUMBER=my-project-number ACCESS_TOKEN=my-access-token

my-project を Google Cloud プロジェクト ID で置き換えます。

アクセス トークンを使用するために、便利なエイリアスを設定します。

alias gcurl="curl -H 'Authorization: Bearer ${ACCESS_TOKEN}' -H 'Content-Type: application/json'"次のコマンドを実行して API を有効にします。

gcurl https://serviceusage.googleapis.com/v1/projects/${PROJECT_NUMBER}/services/beyondcorp.googleapis.com:enable -d "{}"

アプリコネクタのリモート エージェントをインストールする

Chrome Enterprise Premium で保護するアプリケーションをホストするネットワーク環境ごとに、アプリコネクタのリモート エージェント VM をデプロイする必要があります。作成するリモート エージェントごとに、専用の VM または Docker がインストールされた Bare Metal サーバーが必要です。

リモート エージェントを作成するには、次の手順を行います。

- アプリケーション環境に VM インスタンスを作成します。

- リモート エージェントの VM ネットワーク ファイアウォールで、ポート 443 で開始し、IAP-TCP IP 範囲 35.235.240.0/20 に向かうすべての送信トラフィックが許可されていることを確認します。リモート エージェント VM ファイアウォールが送信トラフィックの宛先として許可している他のドメインについては、ファイアウォール構成を確認するをご覧ください。

リモート エージェントをインストールします。

- DNS が正しく構成され、curl を使用してアプリケーションにアクセスできることを確認します。

- Docker Engine をインストールします。

- 省略可: プロキシを使用している場合は、Docker デーモンが正しく構成されていることを確認します。

- 省略可: プロキシを使用している場合は、HTTP プロキシ環境変数と HTTPS プロキシ環境変数が設定され、

http://スキーマを使用していることを確認します。 - リモート エージェント VM で次のコマンドを実行して、リモート エージェントをインストールします。

curl https://raw.githubusercontent.com/GoogleCloudPlatform/beyondcorp-applink/main/bash-scripts/install-beyondcorp-runtime -o ./install-beyondcorp-runtime && chmod +x ./install-beyondcorp-runtime && ./install-beyondcorp-runtime

bce-connctlエイリアスをシェルに追加するには、次のコマンドを実行します。source ~/.bce_alias

次のコマンドを実行して、必要な環境変数を設定します。

PROJECT_ID=my-project REGION=us-central1 CONNECTOR_NAME=my-connector

- my-project: Google Cloud プロジェクト ID。

- us-central1: 接続とゲートウェイをデプロイするリージョン。

- my-connector: コネクタの名前。

次のいずれかのタイプの認証情報を使用してコネクタを登録します。

サービス アカウント

bce-connctlCLI で次のコマンドを実行して、コネクタを登録します。bce-connctl init --project=$PROJECT_ID --region=$REGION --connector=$CONNECTOR_NAME

画面上の指示に沿って、Cloud Shell または gcloud CLI を使用して登録スクリプトをコピーし、 Google Cloud プロジェクトに貼り付けて、コネクタの登録を完了します。登録スクリプトを実行するには、プロジェクトに対する

Owner権限が必要です。登録スクリプトが完了すると、ランタイムによりコネクタ構成が自動的に同期されます。

フェデレーション ID

- Workload Identity 連携ガイドに沿って、サービス アカウントの権限借用を使用して外部 ID に Google Cloudへのアクセス権を付与します。

- クライアント ライブラリの構成をダウンロードし、リモート エージェント VM の

/var/beyondcorp/credentials/credentials.jsonにファイルを配置します。- リモート エージェント VM として AWS EC2 インスタンスを使用する場合は、次のいずれかを行います。

- EC2 インスタンスで IMDSv2 をオプションにします。

- クライアント ライブラリの構成ファイルの

credential_sourceオブジェクトに次の行を追加します。"imdsv2_session_token_url": "http://169.254.169.254/latest/api/token"

- リモート エージェント VM として AWS EC2 インスタンスを使用する場合は、次のいずれかを行います。

- リモート エージェント VM の

bce-connctlCLI で次のコマンドを実行します。bce-connctl config set project $PROJECT_ID bce-connctl config set region $REGION bce-connctl config set connector $CONNECTOR_NAME

- 次のコマンドを実行してエージェントを再起動し、認証情報を取得します。

sudo systemctl restart beyondcorp

- Cloud Shell または gcloud CLI エンドポイントで次のコマンドを実行して、必要な環境変数を設定します。

SERVICE_ACCOUNT=my-service-account

- my-service-account: 外部 ID に関連付けられている Google Cloud サービス アカウント。

次のコマンドを実行して、 Google Cloud サービス アカウントに

BeyondCorp Connection Agentロールを付与します。gcloud projects add-iam-policy-binding $PROJECT_ID \ --member="serviceAccount:$SERVICE_ACCOUNT" \ --role="roles/beyondcorp.connectionAgent"次のコマンドを実行して、 Google Cloud アプリコネクタ リソースを作成します。

gcloud alpha beyondcorp app connectors create $CONNECTOR_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --member="serviceAccount:$SERVICE_ACCOUNT" \ --display-name=$CONNECTOR_NAMEアプリコネクタ リソースが作成されると、リモート エージェント ランタイムによってコネクタ構成が自動的に同期されます。

リモート エージェントのインストールを確認します。

- 次のコマンドを実行して、サービスが動作していることを確認します。

sudo systemctl status beyondcorp

- リモート エージェントは、3 つの Docker コンテナ(

bce-control-runtime、bce-logagent、bce-connector)で構成されます。次のコマンドを実行して、3 つのコンテナがすべて動作していることを確認します。docker ps --filter name=bce

- 省略可: 次のコマンドを実行して、Docker コンテナのログファイルを確認できます。

docker logs -f CONTAINER_NAME

- 次のコマンドを実行して、サービスが動作していることを確認します。

リモート アプリケーションを VPC に接続する

gcloud CLI

次の手順を実施する前に、gcloud CLI SDK がインストールされ、beyondcorp.admin ロールを持つアカウントでログインしていることを確認します。

次のコマンドを実行して、必要な環境変数を設定します。

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection PROJECT_ID=my-project REGION=us-central1 APP_ENDPOINT=APP_HOST:APP_PORT

以下を置き換えます。

- my-connector: 前のステップで定義したコネクタの名前。

- my-connection: 接続の一意の名前。

- my-project: Google Cloud プロジェクト ID。

- us-central1: 接続とゲートウェイをデプロイするリージョン。

- APP_HOST: アプリケーションをホストするオンプレミスの IP アドレスまたは FQDN。

- APP_PORT: アプリケーションに接続するポート番号。

アプリケーションと VPC の間の接続を作成するために、次のコマンドを実行します。

gcloud alpha beyondcorp app connections create $CONNECTION_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --application-endpoint=$APP_ENDPOINT \ --type=tcp \ --connectors=$CONNECTOR_NAME \ --display-name=$CONNECTION_NAMEこの手順は、完了まで数分かかることがあります。

接続を作成したら、次のコマンドを実行してゲートウェイ URI を取得します。

GATEWAY_URI="$(gcloud alpha beyondcorp app connections describe $CONNECTION_NAME --project=$PROJECT_ID --location=$REGION --format='get(gateway.uri)')" GATEWAY_URI_L7="${GATEWAY_URI/bce-psc/bce-ps7}"GATEWAY_URI_L7は転送ルールの作成に使用されます。Chrome Enterprise Premium アプリコネクタは、Private Service Connect を使用して、コンシューマ プロジェクトを Google マネージド プロジェクトのマネージド リソースにリンクします。

API

次のコマンドを実行して、必要な環境変数を設定します。

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection PROJECT_ID=my-project REGION=us-central1 APP_HOST=my-app-host APP_PORT=my-app-port

以下を置き換えます。

- my-connector: 前のステップで定義したコネクタの名前。

- my-connection: 接続の一意の名前。

- my-project: Google Cloud プロジェクト ID。

- us-central1: 接続とゲートウェイをデプロイするリージョン。

- my-app-host: アプリケーションをホストするオンプレミスの IP アドレスまたは FQDN。

- my-app-port: アプリケーションに接続するポート番号。

アプリケーションと VPC の間の接続を作成するために、次のコマンドを実行します。

gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_NUMBER}/locations/${REGION}/appConnections?app_connection_id=${CONNECTION_NAME} \ -d "{ \ 'application_endpoint': \ { \ 'host': '${APP_HOST}', \ 'port': '${APP_PORT}' \ }, \ 'type': 'TCP_PROXY', \ 'display_name': '${CONNECTION_NAME}' \ }"この手順は、完了まで数分かかることがあります。

接続を作成したら、次のコマンドを実行してゲートウェイ URI を取得します。

GATEWAY_URI=$(gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_NUMBER}/locations/${REGION}/appConnections/${CONNECTION_NAME} | jq -r '.gateway.uri') GATEWAY_URI_L7="${GATEWAY_URI/bce-psc/'bce-ps7'}"GATEWAY_URI_L7は転送ルールの作成に使用されます。Chrome Enterprise Premium アプリコネクタは、Private Service Connect を使用して、コンシューマ プロジェクトを Google マネージド プロジェクトのマネージド リソースにリンクします。

外部アプリケーション ロードバランサを構成する

外部アプリケーション ロードバランサに接続できるのは HTTPS アプリケーションのみです。HTTP アプリケーションはサポートされていません。

gcloud CLI

次の手順を実施する前に、gcloud CLI SDK がインストールされ、beyondcorp.admin ロールを持つアカウントでログインしていることを確認します。

次のコマンドを実行して、必要な環境変数を設定します。

LB_PREFIX=web-app PROJECT_ID=my-project REGION=us-central1 DOMAIN_NAME=app.example.com

- web-app: すべてのロードバランサ リソースの名前に付加される接頭辞。

- my-project: Google Cloud プロジェクト ID。

- us-central1: 接続とゲートウェイがデプロイされるリージョン。

- app.example.com: アプリケーションのドメイン名。

次のコマンドを使用して、ネットワーク エンドポイント グループ(NEG)を作成します。

gcloud beta compute network-endpoint-groups create $LB_PREFIX-neg \ --region=$REGION \ --network-endpoint-type=private-service-connect \ --psc-target-service=$GATEWAY_URI_L7オプションのフラグ:

--networkフラグを設定して、NEG 内のネットワーク エンドポイントのネットワーク名を指定します。指定しない場合は、デフォルトのプロジェクト ネットワークが使用されます。--subnetフラグを設定して、NEG 内のネットワーク エンドポイントのサブネットワーク名を指定します。指定しない場合、ネットワーク エンドポイントは、ネットワーク エンドポイント グループが作成されたリージョン内の任意のサブネットワークに属する可能性があります。

次のコマンドを実行して、NEG ベースのバックエンド サービスを作成し、Private Service Connect サービス アタッチメントに接続します。

gcloud beta compute backend-services create $LB_PREFIX-backend-service \ --global \ --protocol=HTTPS \ --load-balancing-scheme=EXTERNAL_MANAGED gcloud beta compute backend-services add-backend $LB_PREFIX-backend-service \ --global \ --network-endpoint-group=$LB_PREFIX-neg \ --network-endpoint-group-region=$REGION次のコマンドを実行して、ドメインの Google マネージド証明書を作成します。

gcloud compute addresses create $LB_PREFIX-static-ip \ --ip-version=IPV4 \ --global gcloud compute ssl-certificates create $LB_PREFIX-ssl-cert \ --domains=$DOMAIN_NAME \ --global LB_IP="$(gcloud compute addresses describe $LB_PREFIX-static-ip --global --format='value(address)')"次のコマンドを実行して、前の手順のバックエンドに基づいて外部アプリケーション ロードバランサを作成します。

gcloud compute url-maps create $LB_PREFIX-map-https \ --default-service=$LB_PREFIX-backend-service gcloud compute target-https-proxies create $LB_PREFIX-https-lb-proxy \ --url-map=$LB_PREFIX-map-https \ --ssl-certificates=$LB_PREFIX-ssl-cert gcloud beta compute forwarding-rules create "$LB_PREFIX-https-lb-forwarding-rule" \ --global \ --target-https-proxy=$LB_PREFIX-https-lb-proxy \ --address=$LB_IP \ --ports=443 \ --load-balancing-scheme=EXTERNAL_MANAGED外部アプリケーション ロードバランサを作成すると、その IP アドレスを使用して、インターネット経由でアプリケーションにアクセスできるようになります。

外部アプリケーション ロードバランサを作成したら、 Google Cloud が SSL 証明書をプロビジョニングできるように、その IP アドレスをドメイン名に関連付ける必要があります。IP アドレスを DNS 名に関連付ける方法については、DNS プロバイダの手順をご覧ください。次のコマンドを実行してプロビジョニングのステータスを確認します。

- DNS プロバイダで設定する IP アドレスを表示します。

echo "Load Balancer ip address - $LB_IP"

- DNS を設定したら、次のコマンドを実行して、ドメイン名が IP アドレスに解決されるかどうかを確認します。

dig $DOMAIN_NAME

- 次のコマンドを実行して、プロビジョニング ステータスを取得します。

gcloud compute ssl-certificates describe $LB_PREFIX-ssl-cert \ --global \ --format="get(name,managed.status, managed.domainStatus)"SSL 証明書がプロビジョニングされると、DNS 名を使用してアプリケーションにアクセスできるようになります。

- DNS プロバイダで設定する IP アドレスを表示します。

API

次のコマンドを実行して、必要な環境変数を設定します。

LB_PREFIX=web-app PROJECT_ID=my-project REGION=us-central1 DOMAIN_NAME=app.example.com

- web-app: すべてのロードバランサ リソースの名前に付加される接頭辞。

- my-project: Google Cloud プロジェクト ID。

- us-central1: 接続とゲートウェイがデプロイされるリージョン。

- app.example.com: アプリケーションのドメイン名。

次のコマンドを使用して、ネットワーク エンドポイント グループ(NEG)を作成します。

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/regions/${REGION}/networkEndpointGroups \ -d "{ \ 'name': '${LB_PREFIX}-neg', \ 'network_endpoint_type': 'private-service-connect', \ 'psc_target_service': '${GATEWAY_URI_L7}' \ }"オプション フィールド:

networkフィールドを設定して、NEG 内のネットワーク エンドポイントのネットワークの URL を指定します。指定しない場合は、デフォルトのプロジェクト ネットワークが使用されます。subnetworkフィールドを設定して、NEG 内のネットワーク エンドポイントのサブネットワークの URL を指定します。指定しない場合、ネットワーク エンドポイントは、ネットワーク エンドポイント グループが作成されたリージョン内の任意のサブネットワークに属する可能性があります。

次のコマンドを実行して、NEG ベースのバックエンド サービスを作成し、Private Service Connect サービス アタッチメントに接続します。

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/backendServices \ -d "{ \ 'name': '${LB_PREFIX}-backend-service', \ 'service_protocol': 'HTTPS', \ 'port_name': 'https', \ 'load_balancing_scheme': 'EXTERNAL_MANAGED' \ }" gcurl -X PATCH https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/backendServices/${LB_PREFIX}-backend-service \ -d "{ \ 'backends': \ [{ \ 'group': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/regions/${REGION}/networkEndpointGroups/${LB_PREFIX}-neg' \ }] \ }"次のコマンドを実行して、ドメインの Google マネージド証明書を作成します。

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/addresses \ -d "{ \ 'name': '${LB_PREFIX}-static-ip', \ 'ip_version': 'IPV4' \ }" gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/sslCertificates \ -d "{ \ 'name': '${LB_PREFIX}-ssl-cert', \ 'managed': \ { \ 'domains': '${DOMAIN_NAME}' \ }, \ 'type': 'MANAGED' \ }" LB_IP=$(gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/addresses/${LB_PREFIX}-static-ip | jq -r '.address')次のコマンドを実行して、前の手順のバックエンドに基づいて外部アプリケーション ロードバランサを作成します。

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/urlMaps \ -d "{ \ 'name': '${LB_PREFIX}-map-https', \ 'default_service': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/backendServices/${LB_PREFIX}-backend-service' \ }" gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/targetHttpsProxies \ -d "{ \ 'name': '${LB_PREFIX}-https-lb-proxy', \ 'url_map': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/urlMaps/${LB_PREFIX}-map-https', \ 'ssl_certificate': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/sslCertificates/${LB_PREFIX}-ssl-cert' \ }" gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/forwardingRules \ -d "{ \ 'name': '${LB_PREFIX}-https-lb-forwarding-rule', \ target: 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/targetHttpsProxies/${LB_PREFIX}-https-lb-proxy', \ 'ip_address': '${LB_IP}', \ 'port_range': '443-443', \ 'load_balancing_scheme': 'EXTERNAL_MANAGED' \ }"外部アプリケーション ロードバランサを作成すると、その IP アドレスを使用して、インターネット経由でアプリケーションにアクセスできるようになります。

外部アプリケーション ロードバランサを作成したら、 Google Cloud が SSL 証明書をプロビジョニングできるように、その IP アドレスをドメイン名に関連付ける必要があります。IP アドレスを DNS 名に関連付ける方法については、DNS プロバイダの手順をご覧ください。次のコマンドを実行してプロビジョニングのステータスを確認します。

- DNS プロバイダで設定する IP アドレスを表示します。

echo "Load Balancer ip address - $LB_IP"

- DNS を設定したら、次のコマンドを実行して、ドメイン名が IP アドレスに解決されるかどうかを確認します。

dig $DOMAIN_NAME

- 次のコマンドを実行して、プロビジョニング ステータスを取得します。

echo $(gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/sslCertificates/${LB_PREFIX}-ssl-cert \ | jq -r '.name + " " + .managed.status + " " + (.managed.domainStatus | keys[]) + "=" + .managed.domainStatus[]')SSL 証明書がプロビジョニングされると、DNS 名を使用してアプリケーションにアクセスできるようになります。

- DNS プロバイダで設定する IP アドレスを表示します。

Identity-Aware Proxy の有効化

Identity-Aware Proxy(IAP)の設定については、Identity-Aware Proxy のドキュメントをご覧ください。IAP を設定したら、次の手順でバックエンド サービスに対して IAP を有効にします。

IAP ページに移動します。

IAP[HTTPS リソース] で

$LB_PREFIX-backend-serviceを見つけます。このリソースで IAP を有効にするには、[IAP] 列の切り替えボタンをクリックします。表示された [IAP の有効化] ウィンドウでチェックボックスをオンにして、このリソースの構成要件を確認し、[有効にする] をクリックして、IAP でリソースを保護することを確認します。ユーザーがアプリケーションを使用できるようにするには、次の手順を実行して、プロジェクトの IAP で保護されたウェブアプリ ユーザーのロールをユーザーに付与する必要があります。

$LB_PREFIX-backend-serviceチェックボックスをオンにします。- [情報パネル] で [プリンシパルを追加] を選択し、アプリケーションにアクセスする必要があるグループまたは個人のメールアドレスを入力します。

- [ロールを選択] プルダウン リストで、[Cloud IAP] > [IAP で保護されたウェブアプリ ユーザー] を選択し、[保存] をクリックします。

これで、オンプレミス アプリケーションがインターネットに公開され、Chrome Enterprise Premium によって保護されます。

Google Cloud コンソールを使用してアプリコネクタを設定する

Google Cloud コンソールを使用して Chrome Enterprise Premium アプリコネクタをデプロイするには、このセクションの手順を完了します。

アプリケーションの詳細を入力する

次の手順を行い、アプリケーションの詳細を追加します。

Google Cloud コンソールの [IAP] ページに移動します。

IAP に移動[CONNECT NEW APPLICATION] ボタンをクリックし、[アプリコネクタ経由で接続する] を選択します。

[アプリケーション名] に、保護するアプリケーションの名前を入力します。

[外部と接続されているアプリケーションの URL] に、ユーザーがアプリケーションにアクセスするための一般公開 URL を入力します。

[次へ] をクリックします。

Google Cloudへの接続を設定します。

Google Cloud とGoogle Cloud 以外の環境間の接続を確立するには、次の手順を行います。

[アプリコネクタを作成] ボタンをクリックして、次の情報を入力します。

- アプリコネクタ名: コネクタの名前。

- リージョン: 接続ゲートウェイとコネクタをデプロイするリージョン。

[CREATE] ボタンをクリックします。

[仮想マシンのプロビジョニング] ペインの手順に沿って、VM にリモート エージェントをデプロイします。

[TEST CONNECTION STATUS] ボタンをクリックして、接続をテストします。

[Google Cloud でアプリケーションを探す場所] に次の情報を入力して、前のステップで作成したコネクタを構成します。

- 内部ホスト名: アプリケーションをホストするオンプレミスの IP アドレスまたは FQDN。

- ポート: アプリケーションに接続するポート番号。

アプリケーションへのアクセス権を付与します(任意)

[新しいプリンシパル] に、次のいずれかを入力します。

- Google アカウントのメールアドレス: user@gmail.com

- Google グループ: admins@googlegroups.com

- サービス アカウント: server@example.gserviceaccount.com

- Google Workspace ドメイン: example.com

- 全員: 「

allUsers」と入力して、すべてのユーザーにアクセス権を付与します。 - すべての Google アカウント:

allAuthenticatedUsers(Google アカウントにログインしたユーザーにアクセス権を付与)

1 つ以上のアクセスレベルを選択し、[次へ] をクリックします。

アプリケーションを発行

アプリケーションを公開するには、[SECURELY PUBLISH APPLICATION] ボタンをクリックします。

アプリケーションを公開して [安全に公開されているアプリケーション] の確認を受け取ったら、外部と接続されているアプリケーションの URL をプロキシの IP アドレスにポイントするように DNS レコードを作成する必要があります。手順は次のとおりです。

- [ステップ 2 - DNS を更新する] セクションの [IP アドレス] フィールドから IP アドレスをコピーします。IP アドレスを DNS 名と関連付ける方法に関する DNS プロバイダの手順に沿って、アドレスを使用して DNS レコードを作成します。

DNS レコードを作成したら、[TEST] ボタンをクリックしてテストします。DNS テストに合格したことの確認メッセージが届きます。

[完了] をクリックします。

IAP を有効にする

IAP ページに移動します。

IAP に移動リソースのリストでアプリケーションを見つけ、IAP 列のボタンを選択します。

表示される [IAP の有効化] ダイアログで、[構成要件を読み、ドキュメントに従ってバックエンド サービスを構成しました] チェックボックスをオンにし、次に [TURN ON] をクリックします。

これで、オンプレミス アプリケーションがインターネットに公開され、Chrome Enterprise Premium によって保護されます。

アプリ ゲートウェイを作成する(省略可)

アプリゲートウェイは、アプリコネクタを使用してアプリケーションを接続するときに暗黙的に作成され、管理されます。独自のアプリ ゲートウェイを作成して、アプリ接続リソースをグループにまとめることもできます。異なるアプリ ゲートウェイでホストされているアプリ接続のトラフィックは、別の仮想インフラストラクチャ経由で転送されます。

アプリ ゲートウェイを作成して指定する手順は次のとおりです。

gcloud CLI

次のコマンドを実行して、必要な環境変数を設定します。

CONNECTOR_NAME=CONNECTOR_NAME CONNECTION_NAME=CONNECTION_NAME GATEWAY_NAME=GATEWAY_NAME PROJECT_ID=PROJECT_ID REGION=REGION APP_ENDPOINT=APP_HOST:APP_PORT

以下を置き換えます。

- CONNECTOR_NAME: 前のステップで定義したコネクタの名前。

- CONNECTION_NAME: 接続の一意の名前。

- GATEWAY_NAME: アプリ ゲートウェイの名前。

- PROJECT_ID: Google Cloud プロジェクト ID。

- REGION: アプリ ゲートウェイをデプロイするリージョン(

us-central1など)。 - APP_HOST: アプリケーションをホストするオンプレミスの IP アドレスまたは FQDN。

- APP_PORT: アプリケーションに接続するポート番号。

次のコマンドを実行して、アプリ ゲートウェイを作成します。

gcloud beta beyondcorp app gateways create $GATEWAY_NAME \ --project=$PROJECT_ID --location=$REGION --display-name=$GATEWAY_NAME

次のコマンドを実行して、接続作成呼び出しでアプリ ゲートウェイを指定します。

gcloud beta beyondcorp app connections create $CONNECTION_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --application-endpoint=$APP_ENDPOINT \ --type=tcp \ --connectors=$CONNECTOR_NAME \ --display-name=$CONNECTION_NAME \ --app-gateway=$GATEWAY_NAME

API

次のコマンドを実行して、必要な環境変数を設定します。

CONNECTOR_NAME=CONNECTOR_NAME CONNECTION_NAME=CONNECTION_NAME GATEWAY_NAME=GATEWAY_NAME PROJECT_ID=PROJECT_ID REGION=REGION APP_ENDPOINT=APP_HOST:APP_PORT

以下を置き換えます。

- CONNECTOR_NAME: 前のステップで定義したコネクタの名前。

- CONNECTION_NAME: 接続の一意の名前。

- GATEWAY_NAME: アプリ ゲートウェイの名前。

- PROJECT_ID: Google Cloud プロジェクト ID。

- REGION: アプリ ゲートウェイをデプロイするリージョン(

us-central1など)。 - APP_HOST: アプリケーションをホストするオンプレミスの IP アドレスまたは FQDN。

- APP_PORT: アプリケーションに接続するポート番号。

次のコマンドを実行して、アプリ ゲートウェイを作成します。

gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appGateways?app_gateway_id=${GATEWAY_NAME} \ -d "{ \ 'type': 'TCP_PROXY', \ 'display_name': '${CONNECTION_NAME}' \ }"次のコマンドを実行して、接続作成呼び出しでアプリ ゲートウェイを指定します。

gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appConnections?app_connection_id=${CONNECTION_NAME} \ -d "{ \ 'application_endpoint': \ { \ 'host': '${APP_HOST}', \ 'port': '${APP_PORT}' \ }, \ 'gateway': { 'app_gateway' : 'projects/${PROJECT_ID}/locations/${REGION}/appGateways/${GATEWAY_NAME}'}, \ 'connectors':['projects/${PROJECT_ID}/locations/${REGION}/appConnectors/${CONNECTOR_NAME}'], \ 'type': 'TCP_PROXY', \ 'display_name': '${CONNECTION_NAME}' \

次のステップ

- VPC の保護について詳しくは、VPC Service Controls をご覧ください。

- アクセスレベルを適用して、より詳細なコンテキスト ルールを設定する。

- Cloud Audit Logs を有効にするでアクセス リクエストを確認する。

トラブルシューティング

以前に作成したリソースが見つからない

gcloud CLI バージョン 392.0.0 以降を使用する場合は、新しいアプリコネクタのデフォルト リソース AppConnector と AppConnection を使用します。たとえば、gcloud alpha beyondcorp app connectors と gcloud alpha beyondcorp app connections は両方とも新しいリソースを参照します。

バージョン 392.0.0 より前の gcloud CLI を使用して作成された以前のリソースにアクセスするには、キーワード legacy を使用します。たとえば、gcloud alpha beyondcorp app legacy connectors と gcloud alpha beyondcorp app legacy connections は両方とも以前のリソースを参照します。

以前のリソースを使用した構成は、現時点では引き続き機能しますが、将来的にはサポートを終了する予定です。

推奨される対応

- このガイドの手順に沿って、新しいリソースを構成します。

- 構成で以前のリソースを使用している場合は、キーワード

legacyを使用して、それらのリソースを見つけて削除します。このドキュメントの手順に沿ってリソースを再作成してください。 - 以前のリソースを使用する未完成の構成がある場合は、キーワード

legacyを使用し、それらのリソースを見つけて削除します。このドキュメントの手順に沿ってリソースを再作成してください。

TLS / SSL エラー

ERR_SSL_VERSION_OR_CIPHER_MISMATCH

ブラウザにエラー ERR_SSL_VERSION_OR_CIPHER_MISMATCH または同様の TLS / SSL エラーが表示され、ログインページにリダイレクトされません。

推奨される対応

Google Cloud ロードバランサの詳細ページで証明書のステータスを確認します。

注: Google マネージド証明書のプロビジョニングには最長で 60 分かかります。

TLS error

ブラウザは、ログインページにリダイレクトした後に upstream connect error or disconnect/reset before headers. retried and the latest reset reason: connection failure, transport failure reason: TLS error または同様の TLS / SSL エラーを表示します。

推奨される対応

- Connection で使用されているアプリケーション エンドポイントが HTTPS であることを確認します。

curl を使用して、リモート エージェント VM からアプリのエンドポイントにアクセスできることを確認します。

curl https://$APP_ENDPOINT

アプリケーション証明書が自己署名されている場合は、

-kフラグの使用が必要になる場合があります。

ファイアウォール構成を確認する

リモート エージェントとインターネット間のファイアウォールで、次のドメインへの送信接続が許可されていることを確認します。

| 接続タイプ | ドメイン | ポート |

| TCP | raw.githubusercontent.com | 443 |

| TCP | gcr.io | 443 |

| TCP | *.googleapis.com | 443 |

| TCP | tunnel.cloudproxy.app | 443 |

| TCP | *.tunnel.cloudproxy.app | 443 |

| TCP | accounts.google.com | 443 |

| TCP | oauth2.googleapis.com | 443 |

接続に関連付けられているコネクタを変更する

gcloud

次のコマンドを実行して、必要な環境変数を設定します。

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection REGION=us-central1 PROJECT_ID=my-project

以下を置き換えます。

- my-connector: コネクタの名前。

connector1,connector2のようなカンマ区切りリストにすることもできます。 - my-connection: 更新する接続の名前。

- us-central1: 接続がデプロイされているリージョン。

- my-project: Google Cloud プロジェクト ID。

- my-connector: コネクタの名前。

接続に関連付けられたコネクタを変更するには、次のコマンドを実行します。

gcloud alpha beyondcorp app connections update $CONNECTION_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --connectors=$CONNECTOR_NAME

API

次のコマンドを実行して、必要な環境変数を設定します。

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection REGION=us-central1 PROJECT_ID=my-project

以下を置き換えます。

- my-connector: コネクタの名前。

- my-connection: 更新する接続の名前。

- us-central1: 接続がデプロイされているリージョン。

- my-project: Google Cloud プロジェクト ID。

接続に関連付けられたコネクタを変更するには、次のコマンドを実行します。

gcurl -X PATCH \ https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appConnections/${CONNECTION_NAME}?update_mask=connectors \ -d "{ \ 'connectors': ['projects/${PROJECT_ID}/locations/${REGION}/appConnectors/${CONNECTOR_NAME}'], \ }"次のコマンドを実行し、出力の

connectorsフィールドを確認して、更新を確認できます。gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appConnections/${CONNECTION_NAME}

プロキシ

プロキシのサポートは 2024 年初頭に導入されました。BeyondCorp systemd ファイルの変更が必要です。この日付より前にリモート エージェントをインストール済みで、プロキシを使用する場合は、リモート エージェントを再インストールします。

プロキシを操作するように Docker デーモンが正しく構成されていることを確認します。

HTTP プロキシ環境変数と HTTPS プロキシ環境変数の両方が設定され、両方が

http://スキーマを使用していることを確認します。https://スキーマやその他のスキーマはサポートされていません。envコマンドを実行して、プロキシ環境変数がサブプロセスにエクスポートされていることを確認します。サポートされるのは、

HTTP_PROXY、HTTPS_PROXY、NO_PROXY、およびそれらに対応する小文字のみです。インストール後にプロキシ設定を更新する必要がある場合、デフォルトの

beyondcorpユーザーを使用している場合は、/var/beyondcorp/env/PROXYの環境変数を更新します。カスタム ユーザーを使用する場合は、Docker クライアントの構成手順に沿って/home/$USER/.docker/config.jsonを更新します。プロキシの変更を適用するには、次のコマンドを使用してリモート エージェントを再起動します。sudo systemctl restart beyondcorp

診断ツール

run-post-install-checks

run-post-install-checks は、/var/beyondcorp/scripts/ にインストールされたスクリプトで、リモート エージェントが正しくインストールされ、登録され、正常であるかを確認します。app connection の作成と、リモート エージェント(コネクタ)への割り当てに成功したら、リモート エージェント VM に移動して次のコマンドで run-post-install-checks を実行します。

sudo /var/beyondcorp/scripts/run-post-install-checks

すべてが正常な状態であれば、スクリプトは成功メッセージを出力します。

run-diagnostics

run-diagnostics は、/var/beyondcorp/scripts/ にインストールされるスクリプトで、リモート エージェント VM の一般的な問題を診断し、Chrome Enterprise Premium サポートチームと共有できるレポートを出力します。この診断スクリプトを実行するには、次のコマンドを実行します。

sudo /var/beyondcorp/scripts/run-diagnostics

診断レポートは、コンソールと ./diagnostics-report.txt に書き込まれます。

リモート エージェント CLI

bce-connctl は、リモート エージェントとローカルで対話するためのリモート エージェント管理のコマンドライン インターフェース(CLI)です。この CLI は、リモート エージェントの登録、ステータスの確認、構成値の設定など、さまざまなコマンドをサポートしています。

Init コマンド

Init コマンドを使用すると、リモート エージェントを初期化し、エージェントを登録するスクリプトを生成できます。

例:

bce-connctl init --project=$PROJECT_ID --region=$REGION --connector=$CONNECTOR_NAME

Status コマンド

Status コマンドを使用すると、リモート エージェントのステータスを管理できます。

- List: このコマンドは、リモート エージェントの全体的なステータスと、このエージェントでサポートされている接続のステータスを一覧表示するために使用します。例:

bce-connctl status list

Config コマンド

Config コマンドを使用すると、リモート エージェントの構成値を管理できます。

- List: このコマンドは、リモート エージェントの構成値を一覧表示するために使用します。例:

bce-connctl config list - Set: このコマンドは、リモート エージェントの構成値の設定に使用します。例:

bce-connctl config set <key> <value>

Enrollment コマンド

Enrollment コマンドを使用すると、リモート エージェントの登録を管理できます。

Describe: このコマンドは、リモート エージェントの登録ステータス取得に使用します。例:

bce-connctl enrollment describebce-connctl initの登録スクリプトが正常に完了し、公開鍵が正常にアップロードされると、ステータスはENROLLEDになります。

ヘルプ

任意の bce-connctl コマンドに -h または --help フラグを追加して、使用状況に関する情報を出力できます。

bce-connctl init -h